WireGuard è il futuro delle nuove VPN? [Aggiornato 2022]

Potrebbe essere una sorpresa per te, ma il settore delle VPN non ha visto un aggiornamento nei protocolli di tunneling da quasi due decenni fa.

Ciò è avvenuto nel 2001 sotto forma di OpenVPN open source, che è un protocollo consolidato di cui si fidano gli esperti del settore.

Ma WireGuard è pronto a sfidare lo status di OpenVPN come il miglior protocollo VPN, affrontando alcuni dei problemi endemici.

In questo blog, spiegherò nel modo più semplice possibile cos'è WireGuard e come possiamo aspettarci che influisca sul settore delle VPN.

WireGuard: un punto di svolta?

Riesco quasi a sentirti chiedere "È davvero necessario complicare ulteriormente i protocolli di tunneling con il rilascio di un altro"?

Questa è una domanda perfettamente valida. Dopotutto, WireGuard è solo un altro protocollo nella già lunga lista che include OpenVPN, L2TP, SSTP, PPTP e IKEv2. Questi sono i protocolli che incontro comunemente quando eseguo revisioni VPN.

Quindi, cosa può offrire WireGuard che questi protocolli non possono?

Diamo un'occhiata ad alcuni degli attributi più importanti che differenziano questo nuovo protocollo da quelli con cui abbiamo più familiarità.

1 Semplicità

Se c'è una qualità con cui definire WireGuard, è la semplicità. E lo intendo in più di un modo.

Prima di tutto, WireGuard è molto più semplice di OpenVPN perché è più snello in termini di codice.

I protocolli VPN più comuni, ovvero OpenVPN e L2TP, occupano rispettivamente circa 600.000 e 400.000 righe di codice.

Al contrario, WireGuard occupa meno di 4.000 righe di codice!

Questo è un livello di differenza che cambia il gioco.

Il codice più piccolo ha importanti vantaggi. Ad esempio, le possibilità che le cose vadano storte e i bug che influiscono sulla funzionalità sono molto più basse quando la tua base di codice è così piccola per cominciare.

Inoltre, la superficie di attacco o il modo in cui un codice è esposto alle minacce alla sicurezza dipende dalle dimensioni del codice. Più è lungo, più sarà vulnerabile agli attacchi.

Quindi, il codice snello è vantaggioso anche dal punto di vista della sicurezza.

Infine, è molto più semplice e meno dispendioso in termini di tempo controllare il codice con meno righe rispetto a uno che è caricato con migliaia di righe in più.

Tl;dr, codice più semplice significa:

- È più probabile che il protocollo funzioni senza intoppi con il minimo singhiozzo

- È più sicuro perché ci sono meno vulnerabilità da sfruttare

- Può essere verificato da un singolo individuo con meno della metà del tempo necessario per controllare altri protocolli

È incredibile come la semplicità possa migliorare così tanto in un solo colpo. E questo è il segno distintivo di WireGuard.

2 Facile implementazione

La facile implementazione di WireGuard deriva dal fatto che si tratta di un protocollo versionato.

Cioè, i suoi aggiornamenti verranno rilasciati sotto forma di versioni aggiornate, ciascuna contenente una singola specifica di crittografia unica rispetto alle altre versioni.

Al contrario, OpenVPN può modificare i suoi algoritmi crittografici e le sue crittografie su richiesta dell'amministratore.

Ciò significa che non esiste uno standard concordato tra il client e il server per un utente OpenVPN.

Pertanto, ci vuole più tempo per formare una connessione poiché OpenVPN deve negoziare determinati standard di handshake e crittografia con il lato server ogni volta che un utente si connette.

D'altra parte, una singola versione di WireGuard utilizzerà una singola specifica, quindi il server può riconoscere immediatamente tutto ciò che deve sapere sulla crittografia e altri standard utilizzati.

Questo accelera l'intero processo di connessione, cosa che nessun altro protocollo è stato in grado di fare.

3 Prestazioni più veloci

WireGuard promette di offrire prestazioni e velocità significativamente più elevate rispetto ad altri protocolli.

Ciò è dovuto al fatto che opera nello spazio del kernel che ha un rapporto di utilizzo della CPU/velocità elevato.

Vale a dire, ottieni più velocità per un determinato livello di utilizzo della CPU rispetto a IPSec o OpenVPN.

WireGuard ha effettivamente confrontato i tempi di throughput e ping per WireGuard, OpenVPN e due diverse varianti di IPSec.

Il grafico mostra la CPU al massimo a 258 Mbps, mentre WireGuard raggiunge quasi completamente la velocità di 1 Gbps della connessione Ethernet. Questo è un throughput del 98,7% !

Puoi osservare chiaramente la differenza tra tutti i protocolli VPN testati. La cosa migliore di WireGuard è che l'utilizzo della CPU non ha raggiunto il massimo anche con l'impressionante throughput registrato.

Considerando il fatto che è ancora in fase di sviluppo e non è ancora un protocollo ottimizzato, questi risultati sono incredibilmente impressionanti.

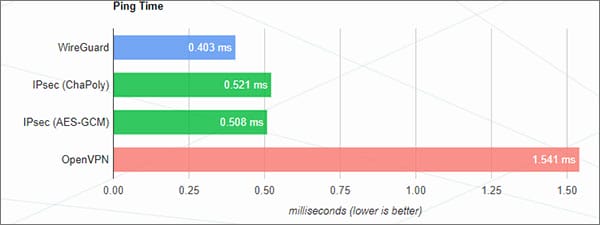

Lo stesso benchmark ha anche testato i tempi di ping di WireGuard e gli altri tre protocolli.

Ancora una volta, WireGuard ha battuto gli altri protocolli, la differenza è la più evidente.

Questi risultati parlano da soli e danno uno sguardo alla potenza e alle prestazioni complessive di WireGuard.

4 Crittografia sicura

WireGuard va controcorrente anche nell'uso di standard e algoritmi di crittografia. La maggior parte dei protocolli utilizza algoritmi di crittografia avanzati ma obsoleti per proteggere il tunnel VPN.

WireGuard utilizza algoritmi di crittografia che nessun altro protocollo esistente supporta. Questi sono:

- ChaCha20 (autenticato da Poly13045)

- BLAKE2s (hashing e hashing con chiave)

- Curva25519 (ECDH)

- HKDF (derivazione chiave)

- SipHash24 (chiavi hashtable)

Tuttavia, la lunghezza della chiave per la crittografia è limitata a 256 bit. Questo potrebbe essere preoccupante per alcune persone, ma siamo realisti, la crittografia a 256 bit è già eccessiva.

Ciò diventa evidente quando ti rendi conto che una lunghezza di crittografia di 256 bit significa 1,15 x 1077 diverse possibili combinazioni di tasti. Le possibilità che qualcuno indovini casualmente la chiave corretta è 1 su 1,15 x 1077.

È più probabile che tu possa assistere a un uovo strapazzato che si riordina da solo piuttosto che indovinare correttamente le tue chiavi di crittografia.

Che dire degli attacchi di forza bruta, però?

Supponendo che tu esegua un attacco di forza bruta con un computer molto veloce e sia abbastanza fortunato da atterrare sulla chiave corretta dopo aver esaurito metà delle combinazioni di tasti, dovrai comunque provare 5,75 x 10^76 chiavi diverse.

Se generi 100.000.000 di chiavi al secondo (che è molto al di sopra della capacità media dei sistemi informatici esistenti), dovrai attendere 1,82 x 1061 anni prima di trovare la chiave giusta.

Tranne che per allora l'intero universo sarebbe morto, non solo tu

Quindi, la lunghezza della chiave è un fattore che ha importanza solo fino a un certo punto. Dopodiché, diventa irrilevante, come nel caso di chiavi di lunghezza superiore a 256 bit.

La vera domanda è la forza algoritmica e l'efficienza della crittografia utilizzata da WireGuard.

Fino a quando non vengono scoperti punti deboli della sicurezza negli algoritmi di crittografia di WireGuard, non c'è motivo di allarme solo perché è limitato a lunghezze di chiave più brevi.

Il fatto che WireGuard abbia resistito al controllo dei revisori della sicurezza e dei crittografi (che è ancora in corso) è incoraggiante per chiunque abbia dubbi sulla sicurezza del protocollo.

In effetti, sarà solo migliore delle sue controparti, poiché utilizza primer crittografici sviluppati di recente.

Pertanto, dal punto di vista della sicurezza, WireGuard è molto più avanti dei vecchi protocolli VPN.

Il rovescio della medaglia

Ok, quindi abbiamo visto tutti i modi importanti in cui WireGuard è pronto a balzare sui protocolli di tunneling esistenti.

Ma diamo un'occhiata sotto il tappeto e vediamo alcuni dei potenziali problemi all'interno di WireGuard.

Un lavoro in corso

WireGuard è un progetto open source gratuito che è ancora in fase di sviluppo. Non sono ancora uscite versioni stabili ufficiali.

Nella sua forma attuale, non puoi davvero fare affidamento su questo protocollo, poiché è probabile che contengano vulnerabilità di sicurezza.

Stato WireGuard: in fase di sviluppo

Non dimenticare che il protocollo non è stato ancora sottoposto ad un adeguato controllo di sicurezza. Tutto ciò è ancora un work in progress.

Anche se sappiamo abbastanza per essere ragionevolmente fiduciosi nelle capacità di WireGuard quando verrà ufficialmente rilasciato con una build stabile, il tempo è ancora in qualche modo nel futuro.

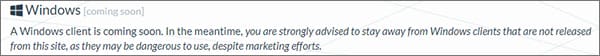

Nessun supporto per Windows ancora

L'intero sviluppo di WireGuard viene condotto su Linux. Sebbene le sue versioni sperimentali siano disponibili per macOS, Android e iOS, nessun client Windows è stato ancora ufficialmente rilasciato.

Tuttavia, alcuni servizi VPN, come discuterò di seguito, offrono un'app di Windows tramite client di terze parti.

Lo sviluppatore di WireGuard, Jason Donenfeld, sconsiglia vivamente l'uso di presunti client Windows:

Quindi, ascoltate questo avvertimento, ragazzi. Presto riceveremo il supporto di Windows, ma non ancora.

Possibili problemi con alcune funzionalità

Il servizio VPN Perfect Privacy ha pubblicato alcuni mesi fa un articolo su WireGuard in cui affermava che questo protocollo non sarà in grado di supportare alcune funzionalità come NeuroRouting e TrackStop.

Tuttavia, tali problemi non persisteranno necessariamente una volta rilasciata la versione completa di WireGuard. Potremmo anche aspettarci varianti del protocollo che funzioneranno meglio con alcune funzionalità VPN.

Problemi di registrazione

Uno dei problemi principali che ha rubato la mia attenzione è quello sollevato da alcuni provider VPN riguardo all'impossibilità di utilizzare WireGuard senza registrare le informazioni dell'utente.

Se queste preoccupazioni sono valide, l'opportunità di WireGuard come protocollo VPN sarebbe seriamente messa in dubbio.

Secondo AzireVPN:

… quando si tratta di WireGuard, il comportamento predefinito prevede che l'endpoint e l'ip consentito siano visibili nell'interfaccia del server, il che non funziona davvero con la nostra politica sulla privacy. Non dovremmo conoscere il tuo IP di origine e non possiamo accettare che sia visibile sui nostri server.

Tuttavia, questi ragazzi sono stati in grado di superare il problema di registrazione con l'aiuto dello stesso creatore del codice WireGuard, Jason. Fondamentalmente ha scritto un modulo simile a un rootkit modificato che ha risolto il problema.

Anche Perfect Privacy ha indicato lo stesso problema di registrazione. AirVPN, d'altra parte, ha mostrato interesse per WireGuard, ma ha anche affermato che non lo includerà nel loro servizio fino a quando non sarà stata sviluppata una versione stabile, sottoposta a revisione paritaria e ben controllata del protocollo.

Il tema comune a tutte queste affermazioni e preoccupazioni è incentrato sul fatto che il protocollo non è affatto un prodotto finito.

Ma considerando che alcuni dei problemi sono già stati affrontati e il fatto che il codice è ancora sperimentale a questo punto, la maggior parte dei problemi evidenziati sarà probabilmente risolta a tempo debito con l'ulteriore sviluppo del protocollo.

Implicazioni future

Nonostante WireGuard sia ancora un progetto sperimentale, si sta già rivelando un protocollo estremamente promettente per una serie di importanti ragioni che includono velocità e sicurezza.

I test di benchmarking iniziali sono decisamente abbastanza notevoli da attirare l'attenzione dei provider e degli utenti VPN.

Se il prodotto finito sarà in grado di essere all'altezza del clamore è una domanda diversa. Ma se gli audit esistenti, la verifica di terze parti e i test delle prestazioni sono qualcosa su cui basarsi, le probabilità sono allineate a favore di WireGuard.

Attualmente, gli utenti dovrebbero stare lontani dall'uso di questo protocollo. È praticamente di interesse solo per gli sviluppatori nella sua forma sperimentale esistente.

Tuttavia, una versione stabile non è così lontana dal vedere la luce del giorno come potremmo supporre. È molto probabile che vedremo un WireGuard v1.0 nei prossimi mesi.

Quindi, sulla base di tutto ciò di cui abbiamo discusso in questo articolo, ecco cosa possiamo aspettarci quando questo protocollo avrà finalmente un rilascio ufficiale:

- Facile implementazione

- Meno bug

- Prestazioni veloci

- Bassi tempi di connessione

- Alta funzionalità

- Forte sicurezza

- Eccellente compatibilità multipiattaforma

Provider VPN con supporto WideGuard

Sebbene Donenfeld abbia ripetutamente avvertito che l'utilizzo di questo protocollo può essere pericoloso ed esporre gli utenti a minacce alla sicurezza, alcuni provider offrono ancora il protocollo WireGuard nei loro pacchetti VPN.

Al momento della stesura di questo documento, questi fornitori sono:

- Neo

- IVPN

- AzireVPN

- Qualcosa di VPN

Questi potrebbero interessarti se sei uno sviluppatore. In caso contrario, ti suggerisco di mostrare un po' di pazienza e di attendere fino a quando non sarà disponibile una versione ufficiale testata e rivista di WireGuard.

Cosa dicono gli esperti su WireGuard

Da quando il progetto è stato avviato, WireGuard ha ricevuto notevoli elogi e ammirazione da programmatori e ingegneri del software.

Linus Torvalds, il creatore del kernel Linux, ha detto questo :

A proposito, su un problema non correlato: vedo che Jason ha effettivamente fatto la

richiesta pull per includere wireguard nel kernel.Posso solo affermare ancora una volta il mio amore per esso e sperare che si unisca

presto? Forse il codice non è perfetto, ma l'ho sfogliato e, rispetto

agli orrori che sono OpenVPN e IPSec, è un'opera d'arte.

Anche Greg Kroah-Hartman non ha nascosto la sua eccitazione dal protocollo di sviluppo, affermando:

È stato fantastico vedere Wireguard maturare nel corso degli anni in qualcosa che funziona davvero bene. La scorsa settimana è sopravvissuto al traffico del LinuxCon/ELCE/Kernel Summit grazie a Konstantin Ryabitsev e packet.net che hanno creato un server da usare… Si spera che dopo la conferenza di rete della prossima settimana ci sarà una roadmap più chiara per unirlo all'albero del kernel. Il codice crittografico nel modulo del kernel dovrà probabilmente funzionare meglio con le API crittografiche nel kernel, il che è prevedibile, ma in realtà, le attuali API crittografiche nel kernel hanno bisogno di un serio rinnovamento uno di questi giorni, non c'è da stupirsi Jason ha scritto la sua interfaccia.

Anche il senatore statunitense Ron Wyden ha contribuito scrivendo una lettera al NIST (National Institute of Standards and Technology) raccomandando l'adozione di WireGuard per le VPN governative.

Recentemente, una nuova tecnologia VPN open source chiamata Wireguard ha guadagnato importanza. Per garantire la sicurezza, il suo design enfatizza la semplice configurazione e riduce al minimo il numero di opzioni disponibili. In particolare, Wireguard viene ora incorporato nel sistema operativo Linux, un chiaro segnale del suo supporto diffuso nei settori della tecnologia e della sicurezza…

… Esorto il NIST a collaborare con le parti interessate per valutare sostituzioni di sicurezza appropriate, incluso Wireguard, per l'uso da parte del governo.

Il responsabile della privacy dell'accesso privato a Internet contribuisce regolarmente su Reddit. Puoi trovarlo dando la sua opinione di esperto sui subreddit relativi alla VPN.

Nel commento seguente, sostiene WireGuard come un'ottima idea, ma ha anche messo in guardia gli utenti dall'usarlo mentre è ancora nella fase sperimentale:

WireGuard ha girato abbastanza teste per convincermi che Donenfeld sta combinando qualcosa di semplicemente incredibile. Voglio dire, se i senatori statunitensi si interessano, deve essere DAVVERO sicuro.

Pensieri finali

WireGuard sta sicuramente scuotendo le cose nel settore delle VPN, promettendo moderne tecniche di crittografia, tunneling sicuro, eccellente verificabilità e prestazioni fluide.

Alcuni dei più grandi nomi nel mondo dello sviluppo software sono estremamente ottimisti su questo innovativo protocollo VPN.

Ma allo stesso tempo, alcune società VPN hanno sollevato alcune preoccupazioni relative ai problemi di registrazione e alla compatibilità con alcune funzionalità proprietarie.

Sebbene queste preoccupazioni non possano essere ignorate, sono un po' premature considerando che c'è ancora molto lavoro da fare prima che WireGuard faccia la sua comparsa come un protocollo completamente sviluppato, rivisto e verificato.

E quando ciò accadrà, potremmo assistere all'inizio di una nuova era di networking sicuro.

Guide correlate :