O WireGuard é o futuro das novas VPNs? [Atualizado em 2022]

Pode ser uma surpresa para você, mas o setor de VPN não vê uma atualização nos protocolos de encapsulamento há quase duas décadas.

Isso veio em 2001 na forma do OpenVPN de código aberto, que é um protocolo bem estabelecido, confiável por especialistas do setor.

Mas o WireGuard está pronto para desafiar o status do OpenVPN como o melhor protocolo VPN, abordando alguns dos problemas endêmicos a ele.

Neste blog, explicarei da maneira mais simples possível o que é o WireGuard e como podemos esperar que ele afete o setor de VPN.

WireGuard – Um divisor de águas?

Quase posso ouvir você perguntando "É realmente necessário complicar ainda mais os protocolos de encapsulamento com o lançamento de mais um"?

Essa é uma pergunta perfeitamente válida. Afinal, o WireGuard é apenas mais um protocolo na já longa lista que inclui OpenVPN, L2TP, SSTP, PPTP e IKEv2. Esses são os protocolos que normalmente encontro quando estou realizando revisões de VPN.

Então, o que o WireGuard pode oferecer que esses protocolos não podem?

Vejamos alguns dos atributos mais proeminentes que diferenciam esse novo protocolo daqueles com os quais estamos mais familiarizados.

1 Simplicidade

Se há uma qualidade para definir o WireGuard, é a simplicidade. E eu quero dizer isso em mais de uma maneira.

Em primeiro lugar, o WireGuard é muito mais simples que o OpenVPN porque é mais enxuto em termos de código.

Os protocolos VPN mais comuns, como OpenVPN e L2TP, ocupam cerca de 600.000 e 400.000 linhas de código, respectivamente.

Em contraste, o WireGuard ocupa menos de 4.000 linhas de código!

Esse é um nível de diferença que muda o jogo.

Código menor tem vantagens importantes. Por exemplo, as chances de as coisas darem errado e os bugs afetarem a funcionalidade são muito menores quando sua base de código é tão pequena para começar.

Além disso, a superfície de ataque ou a exposição a ameaças de segurança de um código depende do tamanho do código. Quanto maior for, mais vulnerável será aos ataques.

Portanto, o código enxuto também é vantajoso do ponto de vista da segurança.

Por fim, é muito mais fácil e menos demorado auditar um código com menos linhas do que um código com milhares de linhas a mais.

Tl; dr, código mais simples significa:

- É mais provável que o protocolo funcione sem problemas com o mínimo de soluços

- É mais seguro porque há menos vulnerabilidades para explorar

- Pode ser auditado por um único indivíduo com menos da metade do tempo necessário para auditar outros protocolos

É incrível como a simplicidade pode melhorar tanto de uma só vez. E essa é a marca registrada do WireGuard.

2 Fácil Implementação

A fácil implementação do WireGuard decorre do fato de ser um protocolo versionado.

Ou seja, suas atualizações serão lançadas na forma de versões atualizadas, cada uma contendo uma única especificação de criptografia exclusiva de outras versões.

Por outro lado, o OpenVPN pode alterar seus algoritmos e cifras criptográficas a pedido do administrador.

Isso significa que não há um padrão acordado entre o cliente e o servidor para um usuário OpenVPN.

Como tal, leva mais tempo para formar uma conexão, pois o OpenVPN precisa negociar certos padrões de handshake e criptografia com o lado do servidor toda vez que um usuário se conecta.

Por outro lado, uma única versão do WireGuard usará uma única especificação, para que o servidor possa reconhecer imediatamente tudo o que precisa saber sobre a criptografia e outros padrões usados.

Isso acelera todo o processo de conexão, algo que nenhum outro protocolo conseguiu fazer.

3 Desempenho mais rápido

O WireGuard promete oferecer desempenho e velocidades significativamente maiores em comparação com outros protocolos.

Isso é cortesia do fato de que ele opera no espaço do kernel, que possui uma alta taxa de uso de velocidade para CPU.

Ou seja, você obtém mais velocidade para um determinado nível de uso da CPU quando comparado ao IPSec ou OpenVPN.

Na verdade, o WireGuard avaliou o throughput e os tempos de ping para WireGuard, OpenVPN e duas variantes diferentes de IPSec.

O gráfico mostra a CPU atingindo o máximo de 258 Mbps, enquanto o WireGuard atinge quase completamente a taxa de 1 Gbps da conexão Ethernet. Este é um rendimento de 98,7% !

Você pode observar claramente a diferença entre todos os protocolos VPN testados. A melhor coisa sobre o WireGuard é que o uso da CPU não atingiu o máximo mesmo com a impressionante taxa de transferência registrada.

Considerando o fato de que ainda está em desenvolvimento e ainda não é um protocolo otimizado, esses resultados são incrivelmente impressionantes.

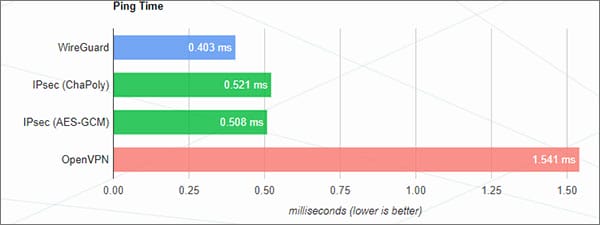

O mesmo benchmark também testou os tempos de ping do WireGuard, bem como os outros três protocolos.

Mais uma vez, o WireGuard superou os outros protocolos, sendo a diferença a mais proeminente.

Esses resultados falam por si e são um vislumbre do poder e do desempenho geral do WireGuard.

4 Criptografia Segura

O WireGuard vai contra a corrente no uso de padrões e algoritmos de criptografia também. A maioria dos protocolos usa algoritmos de criptografia fortes, mas desatualizados, para proteger o túnel VPN.

O WireGuard usa algoritmos de criptografia que nenhum outro protocolo existente suporta. Esses são:

- ChaCha20 (autenticado por Poly13045)

- BLAKE2s (hashing e hashing com chave)

- Curva 25519 (ECDH)

- HKDF (derivação de chave)

- SipHash24 (chaves hashable)

No entanto, o comprimento da chave para criptografia é limitado a 256 bits. Isso pode ser preocupante para algumas pessoas, mas sejamos realistas, a criptografia de 256 bits já é um exagero.

Isso fica evidente quando você percebe que um comprimento de criptografia de 256 bits significa 1,15 x 1077 combinações de teclas diferentes possíveis. As chances de alguém adivinhar aleatoriamente sua chave correta é de 1 em 1,15 x 1077.

É mais provável que você testemunhe um ovo mexido desembaralhar sozinho do que adivinhar suas chaves de criptografia corretamente.

Mas e os ataques de força bruta?

Supondo que você execute um ataque de força bruta com um computador muito rápido e tenha a sorte de pousar na tecla correta depois de esgotar metade das combinações de teclas, você ainda terá que tentar 5,75 x 10^76 teclas diferentes.

Se você gerar 100.000.000 de chaves por segundo (muito acima da capacidade média dos sistemas de computador existentes), terá que esperar 1,82 x 1.061 anos antes de encontrar a chave certa.

Exceto que todo o universo estaria morto até então, não apenas você

Portanto, o comprimento da chave é um fator que tem importância apenas até certo ponto. Depois disso, torna-se irrelevante, como no caso de comprimentos de chave maiores que 256 bits.

A verdadeira questão é a força algorítmica e a eficiência da criptografia que o WireGuard usa.

Até que os pontos fracos de segurança sejam descobertos nos algoritmos de criptografia do WireGuard, não há motivo para alarme apenas porque ele é limitado a comprimentos de chave mais curtos.

O fato de o WireGuard ter resistido ao escrutínio de auditores de segurança e criptógrafos (que ainda está em andamento) é encorajador para qualquer pessoa que tenha dúvidas sobre a segurança do protocolo.

Na verdade, só vai ser melhor do que seus homólogos, já que está usando primers criptográficos desenvolvidos mais recentemente.

Portanto, do ponto de vista da segurança, o WireGuard está muito à frente dos protocolos VPN mais antigos.

O outro lado

Ok, então vimos todas as maneiras importantes pelas quais o WireGuard está pronto para atacar os protocolos de encapsulamento existentes.

Mas vamos espiar debaixo do tapete e ver alguns dos problemas potenciais no WireGuard.

Um trabalho em andamento

WireGuard é um projeto de código aberto gratuito que ainda está em desenvolvimento. Nenhum lançamento estável oficial foi lançado ainda.

Em sua forma atual, você não pode realmente confiar nesse protocolo, pois é provável que ele contenha vulnerabilidades de segurança.

Status do WireGuard: Em desenvolvimento

Não se esqueça de que o protocolo ainda não foi submetido à auditoria de segurança adequada. Tudo isso ainda é um trabalho em andamento.

Embora saibamos o suficiente para estar razoavelmente confiantes nos recursos do WireGuard quando for lançado oficialmente com uma compilação estável, o tempo ainda está no futuro.

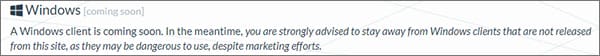

Ainda não há suporte para Windows

Todo o desenvolvimento do WireGuard está sendo realizado no Linux. Embora suas versões experimentais estejam disponíveis para macOS, Android e iOS, nenhum cliente Windows foi lançado oficialmente ainda.

No entanto, alguns serviços de VPN, como discutirei abaixo, estão oferecendo um aplicativo do Windows por meio de clientes de terceiros.

O desenvolvedor do WireGuard, Jason Donenfeld, desaconselha fortemente o uso de supostos clientes Windows:

Então, prestem atenção a este aviso, rapazes. Receberemos suporte para Windows em breve, mas ainda não.

Possíveis problemas com determinados recursos

O serviço VPN Perfect Privacy publicou um artigo sobre o WireGuard há alguns meses, onde mencionavam que este protocolo não será capaz de suportar determinados recursos, como NeuroRouting e TrackStop.

No entanto, esses problemas não persistirão necessariamente quando a versão completa do WireGuard for lançada. Também podemos esperar variantes do protocolo que funcionarão melhor com determinados recursos de VPN.

Problemas de registro

Uma das principais questões que roubou minha atenção foi levantada por alguns provedores de VPN sobre a incapacidade do WireGuard de ser usado sem registrar as informações do usuário.

Se essas preocupações forem válidas, a conveniência do WireGuard como um protocolo VPN estaria seriamente sob dúvida.

De acordo com AzireVPN:

… quando se trata de WireGuard, o comportamento padrão é ter o endpoint e o ip permitido visíveis na interface do servidor, o que realmente não funciona com nossa política de privacidade. Não devemos saber sobre seu IP de origem e não podemos aceitar tê-lo visível em nossos servidores.

No entanto, esses caras conseguiram superar o problema de log com a ajuda do próprio criador do código do WireGuard, Jason. Ele basicamente escreveu um módulo modificado do tipo rootkit que resolveu o problema.

Perfect Privacy também apontou para o mesmo problema de registro. O AirVPN, por outro lado, mostrou interesse no WireGuard, mas também afirmou que não o incluirá em seu serviço até que uma versão estável, revisada e bem auditada do protocolo seja desenvolvida.

O tema comum em todas essas declarações e preocupações gira em torno do fato de que o protocolo não é de forma alguma um produto acabado.

Mas considerando que alguns dos problemas já estão sendo resolvidos e o fato de que o código ainda é experimental neste momento, a maioria dos problemas destacados provavelmente serão resolvidos no devido tempo, à medida que o desenvolvimento do protocolo avançar.

Implicações futuras

Apesar do WireGuard ainda ser um projeto experimental, já está se tornando um protocolo extremamente promissor por uma série de razões importantes que incluem velocidade e segurança.

Os testes iniciais de benchmarking são definitivamente notáveis o suficiente para atrair a atenção de provedores e usuários de VPN.

Se o produto acabado será capaz de corresponder ao hype é uma questão diferente. Mas se as auditorias existentes, a verificação de terceiros e os testes de desempenho servirem de base, as chances estão alinhadas a favor do WireGuard.

Atualmente, os usuários devem ficar longe do uso deste protocolo. É praticamente de interesse apenas para desenvolvedores em sua forma experimental existente.

No entanto, uma versão estável não está tão longe de ver a luz do dia como poderíamos supor. É muito possível que veremos um WireGuard v1.0 nos próximos meses.

Então, com base em tudo que discutimos neste artigo, aqui está o que podemos esperar quando este protocolo finalmente for lançado oficialmente:

- Fácil implementação

- Menos bugs

- Desempenho rápido

- Tempos de conexão baixos

- Alta funcionalidade

- Segurança forte

- Excelente compatibilidade entre plataformas

Provedores de VPN com suporte WideGuard

Embora Donenfeld tenha alertado repetidamente que o uso desse protocolo pode ser perigoso e expor os usuários a ameaças de segurança, alguns fornecedores ainda oferecem o protocolo WireGuard em seus pacotes VPN.

No momento da redação deste artigo, esses provedores são:

- Verruga

- IVPN

- AzireVPN

- Algo VPN

Estes podem ser do seu interesse se você for um desenvolvedor. Caso contrário, sugiro que você mostre um pouco de paciência e espere até que uma versão oficial testada e revisada do WireGuard esteja aqui.

O que os especialistas estão dizendo sobre o WireGuard

Desde que o projeto começou, o WireGuard recebeu elogios e admiração consideráveis de programadores e engenheiros de software.

Linus Torvalds, o criador do kernel Linux, disse o seguinte :

Aliás, em um problema não relacionado: vejo que Jason realmente fez o pull

request para ter o wireguard incluído no kernel.Posso apenas mais uma vez declarar meu amor por ele e esperar que ele seja incorporado

em breve? Talvez o código não seja perfeito, mas eu dei uma olhada nele e, comparado

aos horrores que são OpenVPN e IPSec, é uma obra de arte.

Greg Kroah-Hartman também não escondeu sua empolgação com o protocolo em desenvolvimento, afirmando:

Tem sido ótimo ver o Wireguard amadurecer ao longo dos anos em algo que funciona muito bem. Na semana passada, ele sobreviveu ao tráfego LinuxCon/ELCE/Kernel Summit graças a Konstantin Ryabitsev e packet.net configurando um servidor para nós usarmos…Esperamos que após a conferência de rede na próxima semana haja um roteiro mais claro para fundi-lo na árvore do kernel. O código de criptografia no módulo do kernel provavelmente terá que funcionar melhor com as APIs de criptografia no kernel, o que é esperado, mas, na verdade, as APIs de criptografia atuais no kernel precisam de uma séria reformulação um dia desses, não é de admirar que Jason escreveu sua própria interface.

Até mesmo o senador norte-americano Ron Wyden opinou escrevendo uma carta ao NIST (Instituto Nacional de Padrões e Tecnologia) recomendando a adoção do WireGuard para VPNs governamentais.

Recentemente, uma nova tecnologia de VPN de código aberto chamada Wireguard ganhou destaque. Para garantir a segurança, seu design enfatiza a configuração simples e minimiza o número de opções disponíveis. Notavelmente, o Wireguard agora está sendo incorporado ao sistema operacional Linux, um sinal claro de seu amplo suporte nas indústrias de tecnologia e segurança…

… Exorto o NIST a trabalhar com as partes interessadas para avaliar as substituições de segurança apropriadas, incluindo Wireguard, para uso do governo.

O chefe de privacidade da Private Internet Access contribui regularmente no Reddit. Você pode encontrá-lo dando sua opinião de especialista em subreddits relacionados a VPN.

No comentário a seguir, ele endossa o WireGuard como uma ótima ideia, mas também advertiu os usuários a não usá-lo enquanto ainda está em fase experimental:

O WireGuard virou cabeças suficientes para me convencer de que Donenfeld está tramando algo simplesmente incrível. Quero dizer, se os senadores dos EUA estão interessados, tem que ser REALMENTE seguro.

Pensamentos finais

O WireGuard certamente está agitando as coisas no setor de VPN, prometendo técnicas criptográficas modernas, encapsulamento seguro, excelente auditabilidade e desempenho suave.

Alguns dos maiores nomes do mundo do desenvolvimento de software estão extremamente otimistas com esse protocolo VPN inovador.

Mas, ao mesmo tempo, algumas empresas de VPN levantaram algumas preocupações relacionadas a problemas de registro e compatibilidade com certos recursos proprietários.

Embora essas preocupações não possam ser ignoradas, elas são um pouco prematuras, considerando que ainda há muito trabalho restante antes que o WireGuard apareça como um protocolo totalmente desenvolvido, revisado e auditado.

E quando isso acontecer, poderemos testemunhar o início de uma nova era de redes seguras.

Guias relacionados :