Czy WireGuard to przyszłość nowych VPN? [Aktualizacja 2022]

Może cię to trochę zaskoczyć, ale branża VPN nie odnotowała ulepszeń w protokołach tunelowania od prawie dwóch dekad temu.

Nastąpiło to w 2001 roku w formie OpenVPN o otwartym kodzie źródłowym, który jest ugruntowanym protokołem, któremu zaufali eksperci z branży.

Ale WireGuard jest gotowy do zakwestionowania statusu OpenVPN jako najlepszego protokołu VPN, rozwiązując niektóre z jego endemicznych problemów.

W tym blogu wyjaśnię tak prosto, jak to możliwe, czym jest WireGuard i jak możemy się spodziewać, że wpłynie on na branżę VPN.

WireGuard – zmienia zasady gry?

Prawie słyszę, jak pytasz „Czy naprawdę konieczne jest dalsze komplikowanie protokołów tunelowania wraz z wydaniem kolejnego"?

To jest całkowicie słuszne pytanie. W końcu WireGuard to tylko kolejny protokół na już długiej liście, która obejmuje OpenVPN, L2TP, SSTP, PPTP i IKEv2. Są to protokoły, z którymi często się spotykam, kiedy przeprowadzam recenzje VPN.

Co więc może zaoferować WireGuard, czego te protokoły nie mogą?

Przyjrzyjmy się niektórym z najważniejszych atrybutów, które odróżniają ten nowy protokół od tych, które są nam bardziej znane.

1 Prostota

Jeśli istnieje jedna cecha, którą można zdefiniować WireGuard, to jest to prostota. I mam na myśli więcej niż jeden sposób.

Po pierwsze, WireGuard jest znacznie prostszy niż OpenVPN, ponieważ jest szczuplejszy pod względem kodu.

Bardziej popularne protokoły VPN, tj. OpenVPN i L2TP, zajmują odpowiednio około 600 000 i 400 000 linii kodu.

W przeciwieństwie do tego WireGuard zajmuje mniej niż 4000 linii kodu!

To jest poziom różnicy zmieniający grę.

Mniejszy kod ma ważne zalety. Na przykład, szanse na to, że coś pójdzie nie tak i błędy wpływające na funkcjonalność są znacznie mniejsze, gdy baza kodu jest tak mała.

Co więcej, powierzchnia ataku lub stopień, w jakim kod jest narażony na zagrożenia bezpieczeństwa, zależy od rozmiaru kodu. Im dłuższy, tym bardziej podatny na ataki.

Tak więc szczupły kod jest korzystny również z punktu widzenia bezpieczeństwa.

Wreszcie, znacznie łatwiej i mniej czasochłonne jest kontrolowanie kodu z mniejszą liczbą wierszy niż taki, który ma tysiące wierszy więcej.

Tl;dr, prostszy kod oznacza:

- Protokół ma większe szanse na płynne działanie z minimalną czkawką

- Jest bezpieczniejszy, ponieważ istnieje mniej luk do wykorzystania

- Może być audytowany przez pojedynczą osobę przy mniej niż połowie czasu wymaganego do audytu innych protokołów

To niesamowite, jak prostota może tak wiele poprawić za jednym pociągnięciem. I to jest znak rozpoznawczy WireGuard.

2 Łatwa implementacja

Łatwa implementacja WireGuard wynika z faktu, że jest to protokół wersjonowany.

Oznacza to, że jego aktualizacje będą wydawane w postaci zaktualizowanych wersji, z których każda zawiera pojedynczą specyfikację szyfrowania, unikalną w porównaniu z innymi wersjami.

Natomiast OpenVPN może zmienić swoje algorytmy kryptograficzne i szyfry na żądanie administratora.

Oznacza to, że nie ma uzgodnionych standardów między klientem a serwerem dla użytkownika OpenVPN.

W związku z tym utworzenie połączenia zajmuje więcej czasu, ponieważ OpenVPN musi negocjować pewne standardy uzgadniania i szyfrowania po stronie serwera za każdym razem, gdy użytkownik się łączy.

Z drugiej strony pojedyncza wersja WireGuard będzie używać jednej specyfikacji, dzięki czemu serwer może natychmiast rozpoznać wszystko, co musi wiedzieć o szyfrowaniu i innych stosowanych standardach.

Przyspiesza to cały proces połączenia, czego żaden inny protokół nie był w stanie zrobić.

3 Szybsze działanie

WireGuard obiecuje oferować znacznie wyższą wydajność i prędkość w porównaniu z innymi protokołami.

Wynika to z faktu, że działa w przestrzeni jądra, która ma wysoki stosunek szybkości do wykorzystania procesora.

Oznacza to, że uzyskujesz większą prędkość dla danego poziomu wykorzystania procesora w porównaniu z IPSec lub OpenVPN.

WireGuard faktycznie porównał przepustowość i czasy pingów dla WireGuard, OpenVPN i dwóch różnych wariantów IPSec.

Wykres pokazuje, że procesor osiąga maksimum przy 258 Mb/s, podczas gdy WireGuard prawie całkowicie osiąga prędkość 1 Gb/s połączenia Ethernet. To 98,7% przepustowości!

Możesz wyraźnie zaobserwować różnicę między wszystkimi testowanymi protokołami VPN. Najlepszą rzeczą w WireGuard jest to, że użycie procesora nie osiągnęło maksimum, nawet przy imponującej zarejestrowanej przepustowości.

Biorąc pod uwagę fakt, że wciąż jest w fazie rozwoju i nie jest jeszcze zoptymalizowanym protokołem, wyniki te są niewiarygodnie imponujące.

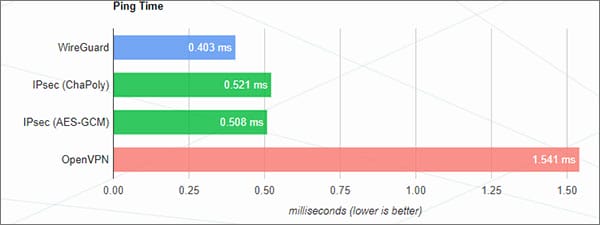

Ten sam test porównawczy przetestował również czasy pingów WireGuard, a także pozostałe trzy protokoły.

Po raz kolejny WireGuard pokonał inne protokoły, przy czym różnica jest najbardziej widoczna.

Te wyniki mówią same za siebie i są spojrzeniem na moc i ogólną wydajność WireGuard.

4 Bezpieczne szyfrowanie

WireGuard idzie pod prąd również w stosowaniu standardów i algorytmów szyfrowania. Większość protokołów wykorzystuje silne, ale przestarzałe algorytmy szyfrowania do zabezpieczania tunelu VPN.

WireGuard wykorzystuje algorytmy szyfrowania, których nie obsługuje żaden inny istniejący protokół. To są:

- ChaCha20 (uwierzytelniony przez Poly13045)

- BLAKE2s (haszowanie i szyfrowanie z kluczem)

- Krzywa 25519 (ECDH)

- HKDF (pochodzenie klucza)

- SipHash24 (klawisze hashtable)

Jednak długość klucza szyfrowania jest ograniczona do 256 bitów. Może to być niepokojące dla niektórych osób, ale bądźmy szczerzy, 256-bitowe szyfrowanie to już przesada.

Staje się to oczywiste, gdy zdasz sobie sprawę, że 256-bitowa długość szyfrowania oznacza 1,15 x 1077 różnych możliwych kombinacji kluczy. Szansa, że jakiś facet losowo odgadnie twój poprawny klucz, wynosi 1 do 1,15 x 1077.

Bardziej prawdopodobne jest, że będziesz świadkiem samego rozszyfrowania jajecznicy, niż poprawnie odgadniesz klucze szyfrowania.

A co z atakami brute-force?

Zakładając, że wykonujesz brutalny atak przy użyciu bardzo szybkiego komputera i masz szczęście trafić na właściwy klawisz po wyczerpaniu połowy kombinacji klawiszy, nadal będziesz musiał wypróbować 5,75 x 10^76 różnych kluczy.

Jeśli wygenerujesz 100 000 000 kluczy na sekundę (co znacznie przekracza przeciętne możliwości istniejących systemów komputerowych), będziesz musiał poczekać 1,82 x 1061 lat, zanim znajdziesz właściwy klucz.

Tyle że do tego czasu zginie cały wszechświat, nie tylko ty…

Tak więc długość klucza jest czynnikiem, który ma znaczenie tylko do pewnego momentu. Potem staje się nieistotny, tak jak w przypadku kluczy o długości większej niż 256 bitów.

Prawdziwym pytaniem jest siła algorytmiczna i wydajność szyfrowania, z którego korzysta WireGuard.

Dopóki nie zostaną wykryte słabości zabezpieczeń w algorytmach szyfrowania WireGuard, nie ma powodu do niepokoju tylko dlatego, że jest on ograniczony do krótszych długości kluczy.

Fakt, że WireGuard wytrzymał kontrolę audytorów bezpieczeństwa i kryptografów (która wciąż trwa) jest zachęcający dla każdego, kto ma wątpliwości co do bezpieczeństwa protokołu.

W rzeczywistości będzie tylko lepszy od swoich odpowiedników, ponieważ wykorzystuje ostatnio opracowane startery kryptograficzne.

Dlatego z punktu widzenia bezpieczeństwa WireGuard znacznie wyprzedza starsze protokoły VPN.

Odwrotna strona

Okej, więc widzieliśmy wszystkie ważne sposoby, w jakie WireGuard jest gotowy do rzucenia się na istniejące protokoły tunelowania.

Ale zajrzyjmy pod dywan i zobaczmy niektóre z potencjalnych problemów związanych z WireGuard.

Praca w toku

WireGuard to darmowy projekt typu open source, który wciąż jest w fazie rozwoju. Nie pojawiły się jeszcze żadne oficjalne wydania stabilne.

W obecnej formie nie można tak naprawdę polegać na tym protokole, ponieważ prawdopodobnie zawierają one luki w zabezpieczeniach.

Status WireGuard: w trakcie opracowywania

Nie zapominaj, że protokół nie został jeszcze poddany odpowiedniemu audytowi bezpieczeństwa. Wszystko to wciąż trwa.

Chociaż wiemy wystarczająco dużo, aby mieć wystarczającą pewność co do możliwości WireGuard, gdy zostanie oficjalnie wydany w stabilnej wersji, to wciąż jest kilka sposobów w przyszłości.

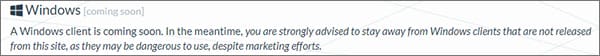

Brak obsługi systemu Windows

Cały rozwój WireGuard jest prowadzony w systemie Linux. Chociaż jego eksperymentalne wersje są dostępne dla macOS, Androida i iOS, żaden klient Windows nie został jeszcze oficjalnie wydany.

Jednak niektóre usługi VPN, jak omówię poniżej, oferują aplikację dla systemu Windows za pośrednictwem klientów innych firm.

Twórca WireGuard, Jason Donenfeld, zdecydowanie odradza korzystanie z rzekomych klientów Windows:

Więc zwróćcie uwagę na to ostrzeżenie, chłopaki. Wkrótce otrzymamy wsparcie dla systemu Windows, ale jeszcze nie teraz.

Możliwe problemy z niektórymi funkcjami

Usługa VPN Perfect Privacy opublikowała kilka miesięcy temu artykuł o WireGuard, w którym wspomnieli, że ten protokół nie będzie w stanie obsługiwać niektórych funkcji, takich jak NeuroRouting i TrackStop.

Jednak takie problemy nie muszą się utrzymywać po wydaniu pełnej wersji WireGuard. Możemy również spodziewać się wariantów protokołu, które będą działać lepiej z niektórymi funkcjami VPN.

Problemy z logowaniem

Jednym z głównych problemów, który przykuł moją uwagę, był podniesiony przez niektórych dostawców VPN, dotyczący niemożności użycia WireGuard bez logowania informacji o użytkowniku.

Jeśli te obawy są uzasadnione, atrakcyjność WireGuard jako protokołu VPN byłaby poważnie wątpliwa.

Według AzireVPN:

… jeśli chodzi o WireGuard, domyślnym zachowaniem jest wyświetlanie punktu końcowego i dozwolonego adresu IP w interfejsie serwera, co tak naprawdę nie działa z naszą polityką prywatności. Nie powinniśmy wiedzieć o Twoim źródłowym adresie IP i nie możemy zaakceptować jego widoczności na naszych serwerach.

Jednak ci goście byli w stanie rozwiązać problem z logowaniem z pomocą samego twórcy kodu WireGuard, Jasona. Zasadniczo napisał zmodyfikowany moduł podobny do rootkita, który rozwiązał problem.

Perfect Privacy również wskazał na ten sam problem z logowaniem. Z drugiej strony AirVPN wykazał zainteresowanie WireGuard, ale stwierdził również, że nie włączy go do swoich usług, dopóki nie zostanie opracowana stabilna, zrecenzowana i dobrze skontrolowana wersja protokołu.

Wspólny motyw wszystkich tych oświadczeń i obaw skupia się wokół faktu, że protokół w żadnym wypadku nie jest gotowym produktem.

Biorąc jednak pod uwagę, że niektóre problemy są już rozwiązywane, a kod jest nadal eksperymentalny, większość z wyszczególnionych problemów zostanie prawdopodobnie rozwiązanych w odpowiednim czasie, w miarę postępu prac nad protokołem.

Przyszłe implikacje

Pomimo tego, że WireGuard jest nadal projektem eksperymentalnym, już teraz okazuje się być niezwykle obiecującym protokołem z wielu ważnych powodów, do których należy szybkość i bezpieczeństwo.

Wstępne testy porównawcze są zdecydowanie wystarczająco niezwykłe, aby przyciągnąć uwagę dostawców i użytkowników VPN.

To, czy gotowy produkt będzie w stanie sprostać szumowi, to inne pytanie. Ale jeśli istniejące audyty, weryfikacja stron trzecich i testy wydajności są czymś do przejścia, szanse są wyrównane na korzyść WireGuard.

Obecnie użytkownicy powinni trzymać się z daleka od korzystania z tego protokołu. W swojej dotychczasowej formie eksperymentalnej interesuje tylko programistów.

Jednak stabilne wydanie nie jest tak dalekie od ujrzenia światła dziennego, jak moglibyśmy przypuszczać. Jest bardzo prawdopodobne, że w ciągu najbliższych kilku miesięcy zobaczymy WireGuard v1.0.

Tak więc, w oparciu o wszystko, co omówiliśmy w tym artykule, oto czego możemy się spodziewać, gdy ten protokół w końcu zostanie oficjalnie wydany:

- Łatwa implementacja

- Mniej błędów

- Szybka wydajność

- Krótkie czasy połączenia

- Wysoka funkcjonalność

- Silne zabezpieczenia

- Doskonała kompatybilność między platformami

Dostawcy VPN z obsługą WideGuard

Chociaż Donenfeld wielokrotnie ostrzegał, że korzystanie z tego protokołu może być niebezpieczne i narażać użytkowników na zagrożenia bezpieczeństwa, niektórzy dostawcy nadal oferują protokół WireGuard w swoich pakietach VPN.

W chwili pisania tego tekstu tymi dostawcami są:

- Kret

- IVPN

- AzireVPN

- Coś VPN

Mogą Cię zainteresować, jeśli jesteś programistą. W przeciwnym razie sugeruję wykazać się odrobiną cierpliwości i poczekać, aż pojawi się przetestowana i zrecenzowana oficjalna wersja WireGuard.

Co eksperci mówią o WireGuard

Od czasu rozpoczęcia projektu WireGuard spotkał się z dużym uznaniem i podziwem ze strony programistów i inżynierów oprogramowania.

Linus Torvalds, twórca jądra Linuksa, miał na ten temat do powiedzenia :

Btw, w niepowiązanym problemie: widzę, że Jason faktycznie

wysłał żądanie ściągnięcia, aby włączyć wireguard do jądra.Czy mogę jeszcze raz wyrazić swoją miłość do niego i mieć nadzieję, że

wkrótce się połączy? Może kod nie jest doskonały, ale przejrzałem go i w porównaniu

z okropnościami, jakimi są OpenVPN i IPSec, jest to dzieło sztuki.

Greg Kroah-Hartman również nie ukrywał swojego podekscytowania rozwijającym się protokołem, stwierdzając:

Wspaniale było widzieć, jak Wireguard przez lata dojrzewa w coś, co działa naprawdę dobrze. W zeszłym tygodniu przetrwał ruch LinuxCon/ELCE/Kernel Summit dzięki Konstantinowi Ryabitsevowi i packet.net skonfigurowanym dla nas serwer… Mam nadzieję, że po konferencji sieciowej w przyszłym tygodniu będzie jaśniejszy plan połączenia go z drzewem jądra. Kod krypto w module jądra prawdopodobnie będzie musiał ładniej grać z wbudowanym w jądro interfejsem krypto-API, czego można się spodziewać, ale tak naprawdę obecny wbudowany w jądro interfejs krypto-apis wymaga poważnej modernizacji pewnego dnia, nic dziwnego, że Jason napisał własny interfejs.

Nawet senator USA Ron Wyden wtrącił się w to, pisząc list do NIST (National Institute of Standards and Technology) zalecający przyjęcie WireGuard dla rządowych sieci VPN.

Ostatnio na znaczeniu zyskała nowa technologia VPN o otwartym kodzie źródłowym o nazwie Wireguard. Aby zapewnić bezpieczeństwo, jego konstrukcja kładzie nacisk na prostą konfigurację i minimalizuje liczbę dostępnych opcji. Warto zauważyć, że Wireguard jest teraz włączany do systemu operacyjnego Linux, co jest wyraźnym sygnałem jego szerokiego wsparcia w branży technologicznej i bezpieczeństwa…

… Wzywam NIST do współpracy z interesariuszami w celu oceny odpowiednich zamienników zabezpieczeń, w tym Wireguard, do użytku rządowego.

Szef ds. prywatności w Private Internet Access regularnie uczestniczy w Reddit. Możesz go znaleźć, gdy wygłasza swoją ekspercką opinię na temat subredditów związanych z VPN.

W poniższym komentarzu popiera WireGuard jako świetny pomysł, ale także ostrzega użytkowników przed używaniem go, gdy jest jeszcze w fazie eksperymentalnej:

WireGuard zwrócił wystarczająco dużo głów, by przekonać mnie, że Donenfeld knuje coś, co jest po prostu niewiarygodne. Mam na myśli to, że jeśli amerykańscy senatorowie się tym zainteresują, to musi być NAPRAWDĘ bezpieczne.

Końcowe przemyślenia

WireGuard z pewnością wstrząsa branżą VPN, obiecując nowoczesne techniki kryptograficzne, bezpieczne tunelowanie, doskonałą kontrolę i płynną wydajność.

Niektóre z największych nazwisk w świecie tworzenia oprogramowania są niezwykle optymistycznie nastawione do tego innowacyjnego protokołu VPN.

Ale jednocześnie kilka firm VPN zgłosiło kilka obaw związanych z problemami z logowaniem i zgodnością z niektórymi zastrzeżonymi funkcjami.

Chociaż tych obaw nie można zignorować, są one trochę przedwczesne, biorąc pod uwagę, że wciąż pozostaje wiele pracy, zanim WireGuard pojawi się jako w pełni opracowany, sprawdzony i skontrolowany protokół.

A kiedy tak się stanie, możemy być świadkami początku nowej ery bezpiecznej sieci.

Powiązane przewodniki :