Är WireGuard framtiden för nya VPN? [Uppdaterad 2022]

Det kan komma som lite av en överraskning för dig, men VPN-branschen har inte sett en uppgradering av tunnlingsprotokoll sedan nästan två decennier sedan.

Detta kom 2001 i form av OpenVPN med öppen källkod, som är ett väletablerat protokoll som experter inom branschen litar på.

Men WireGuard är redo att utmana statusen för OpenVPN som det bästa VPN-protokollet, och åtgärdar några av problemen som är endemiska för det.

I den här bloggen kommer jag att så enkelt som möjligt förklara vad WireGuard är och hur vi kan förvänta oss att det kommer att påverka VPN-branschen.

WireGuard – En Game Changer?

Jag kan nästan höra dig fråga "Är det verkligen nödvändigt att ytterligare komplicera tunnlingsprotokoll med lanseringen av ännu ett"?

Det är en helt berättigad fråga. När allt kommer omkring är WireGuard bara ytterligare ett protokoll i den redan långa listan som inkluderar OpenVPN, L2TP, SSTP, PPTP och IKEv2. Det här är de protokoll som jag ofta stöter på när jag utför VPN-recensioner.

Så vad kan WireGuard erbjuda som dessa protokoll inte kan?

Låt oss titta på några av de mest framträdande attributen som skiljer detta nya protokoll från de vi är mer bekanta med.

1 Enkelhet

Om det finns en kvalitet att definiera WireGuard efter så är det enkelheten. Och jag menar det på mer än ett sätt.

För det första är WireGuard mycket enklare än OpenVPN eftersom det är smalare när det gäller sin kod.

De vanligare VPN-protokollen, dvs OpenVPN och L2TP, tar upp cirka 600 000 respektive 400 000 rader kod.

Däremot tar WireGuard upp mindre än 4 000 rader kod!

Det är en omvälvande nivå av skillnad.

Mindre kod har viktiga fördelar. Till exempel är chansen att saker går fel och buggar som påverkar funktionaliteten mycket lägre när din kodbas är så liten till att börja med.

Dessutom beror attackytan eller hur utsatt en kod är för säkerhetshot på kodens storlek. Ju längre den är, desto mer sårbar blir den för attacker.

Så lean-kod är också fördelaktigt ur säkerhetssynpunkt.

Slutligen är det mycket enklare och mindre tidskrävande att granska kod med färre rader än en som fylls upp med tusentals rader fler.

Tl;dr, enklare kod betyder:

- Det är mer sannolikt att protokollet fungerar smidigt med minimala hicka

- Det är säkrare eftersom det finns färre sårbarheter att utnyttja

- Det kan granskas av en enda individ med mindre än halva tiden som krävs för att granska andra protokoll

Det är otroligt hur enkelhet kan förbättras så mycket med ett enda slag. Och det är WireGuards kännetecken.

2 Enkel implementering

Den enkla implementeringen av WireGuard härrör från det faktum att det är ett versionsprotokoll.

Det vill säga att dess uppgraderingar kommer att släppas i form av uppdaterade versioner, som var och en innehåller en enda krypteringsspecifikation som är unik från andra versioner.

Däremot kan OpenVPN ändra sina kryptografiska algoritmer och chiffer på begäran av administratören.

Detta betyder att det inte finns någon överenskommen standard mellan klienten och servern för en OpenVPN-användare.

Som sådan tar det längre tid att skapa en anslutning eftersom OpenVPN måste förhandla fram vissa handskaknings- och krypteringsstandarder med serversidan varje gång en användare ansluter.

Å andra sidan kommer en enda WireGuard-version att använda en enda specifikation, så att servern omedelbart kan känna igen allt den behöver veta om krypteringen och andra standarder som används.

Detta påskyndar hela anslutningsprocessen, vilket är något som inget annat protokoll har kunnat göra.

3 Snabbare prestanda

WireGuard lovar att erbjuda betydligt högre prestanda och hastigheter jämfört med andra protokoll.

Detta är tack vare det faktum att den fungerar i kärnan, som har en hög hastighet till CPU-användningsförhållande.

Det vill säga, du får mer hastighet för en given nivå av CPU-användning jämfört med IPSec eller OpenVPN.

WireGuard jämförde faktiskt genomströmning och pingtider för WireGuard, OpenVPN och två olika varianter av IPSec.

Grafen visar att CPU:n maxar på 258 Mbps, medan WireGuard nästan helt når Ethernet-anslutningens hastighet på 1 Gbps. Detta är en genomströmning på 98,7 %!

Du kan tydligt observera skillnaden mellan alla testade VPN-protokoll. Det bästa med WireGuard är att CPU-användningen inte maxade ens vid den imponerande genomströmningen som registrerades.

Med tanke på att det fortfarande är under utveckling och ännu inte är ett optimerat protokoll är dessa resultat otroligt imponerande.

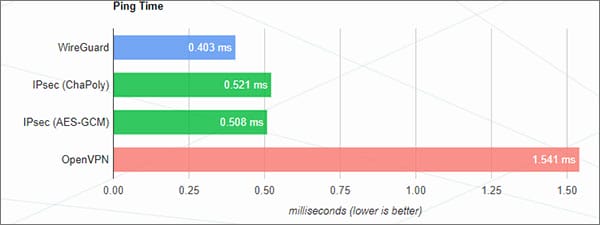

Samma riktmärke testade också pingtiderna för WireGuard såväl som de andra tre protokollen.

Återigen slog WireGuard de andra protokollen, skillnaden var den mest framträdande .

Dessa resultat talar för sig själva och är en glimt av kraften och den övergripande prestandan hos WireGuard.

4 Säker kryptering

WireGuard går också emot strömmen i sin användning av krypteringsstandarder och algoritmer. De flesta protokoll använder starka men föråldrade krypteringsalgoritmer för att säkra VPN-tunneln.

WireGuard använder krypteringsalgoritmer som inga andra befintliga protokoll stöder. Dessa är:

- ChaCha20 (verifierad av Poly13045)

- BLAKE2s (hashing och nyckelhashing)

- Curve25519 (ECDH)

- HKDF (nyckelhärledning)

- SipHash24 (hashtable nycklar)

Nyckellängden för kryptering är dock begränsad till 256 bitar. Detta kan vara oroande för vissa människor, men låt oss vara verkliga, 256-bitars kryptering är redan en överdrift.

Detta blir uppenbart när du inser att en 256 bitars krypteringslängd innebär 1,15 x 1077 olika möjliga nyckelkombinationer. Chansen att någon kille slumpmässigt kommer att gissa din rätta nyckel är 1 på 1,15 x 1077.

Du är mer sannolikt att bevittna ett äggröra som avkodar sig självt än att få dina krypteringsnycklar rätt gissade.

Men hur är det med brute-force-attacker?

Om du antar att du utför en brute force attack med en mycket snabb dator och har turen att landa på rätt tangent efter att ha uttömt hälften av tangentkombinationerna, måste du fortfarande prova 5,75 x 10^76 olika tangenter.

Om du genererar 100 000 000 nycklar per sekund (vilket är långt över den genomsnittliga kapaciteten hos befintliga datorsystem) måste du vänta 1,82 x 1 061 år innan du hittar rätt nyckel.

Förutom att hela universum skulle vara dött då, inte bara du

Så nyckellängd är en faktor som bara har betydelse upp till en viss punkt. Efter det blir det irrelevant, som i fallet med nyckellängder större än 256 bitar.

Den verkliga frågan är den algoritmiska styrkan och effektiviteten hos krypteringen som WireGuard använder.

Tills säkerhetssvagheter upptäcks i WireGuards krypteringsalgoritmer finns det ingen anledning till larm bara för att den är begränsad till kortare nyckellängder.

Det faktum att WireGuard har stått emot granskningen av säkerhetsrevisorer och kryptografer (vilket fortfarande pågår) är uppmuntrande för alla som tvivlar på protokollets säkerhet.

Faktum är att det bara kommer att bli bättre än sina motsvarigheter, eftersom det använder mer nyligen utvecklade kryptografiska primers.

Därför är WireGuard, ur säkerhetssynpunkt, långt före äldre VPN-protokoll.

Baksidan

Okej, så vi har sett alla viktiga sätt på vilka WireGuard är redo att kasta sig ut på befintliga tunnlingsprotokoll.

Men låt oss kika under mattan och se några av de potentiella problemen inom WireGuard.

Ett pågående arbete

WireGuard är ett gratis open source-projekt som fortfarande är under utveckling. Inga officiella stabila releaser har kommit ut ännu.

I sin nuvarande form kan du inte riktigt lita på detta protokoll, eftersom de sannolikt innehåller säkerhetsbrister.

WireGuard Status: Under utveckling

Glöm inte att protokollet ännu inte har blivit föremål för ordentlig säkerhetsgranskning. Allt detta är fortfarande ett pågående arbete.

Även om vi vet tillräckligt för att vara någorlunda säkra på WireGuards funktioner när den officiellt släpps med en stabil konstruktion, så ligger den tiden fortfarande en bit in i framtiden.

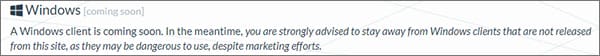

Inget Windows-stöd än

Hela utvecklingen av WireGuard sker på Linux. Även om dess experimentella versioner finns för macOS, Android och iOS, har ingen Windows-klient officiellt släppts ännu.

Men vissa VPN-tjänster, som jag kommer att diskutera nedan, erbjuder en Windows-app via tredjepartsklienter.

Utvecklaren av WireGuard, Jason Donenfeld, avråder starkt från användningen av förmodade Windows-klienter:

Så följ denna varning, killar. Vi kommer att få Windows-support snart, men inte ännu.

Möjliga problem med vissa funktioner

VPN-tjänsten Perfect Privacy publicerade en artikel om WireGuard för några månader sedan där de nämnde att detta protokoll inte kommer att kunna stödja vissa funktioner som NeuroRouting och TrackStop.

Sådana problem kommer dock inte nödvändigtvis att kvarstå när den färdiga versionen av WireGuard har släppts. Vi kan också förvänta oss varianter av protokollet som kommer att fungera bättre med vissa VPN-funktioner.

Loggningsproblem

En av huvudproblemen som stal min uppmärksamhet, en som togs upp av vissa VPN-leverantörer angående oförmågan hos WireGuard att användas utan att logga användarinformation.

Om dessa farhågor är giltiga, skulle önskvärdheten av WireGuard som ett VPN-protokoll vara allvarligt underställd.

Enligt AzireVPN:

… när det kommer till WireGuard är standardbeteendet att ha endpoint och tillåten-ip synliga i servergränssnittet, vilket inte riktigt fungerar med vår integritetspolicy. Vi borde inte känna till din käll-IP och kan inte acceptera att den är synlig på våra servrar.

Men de här killarna kunde komma över loggningsproblemet med hjälp av skaparen av WireGuard-koden själv, Jason. Han skrev i princip en modifierad rootkit-liknande modul som löste problemet.

Perfect Privacy pekade också på samma loggningsproblem. AirVPN, å andra sidan, har visat intresse för WireGuard, men också sagt att de inte kommer att inkludera det i sin tjänst förrän en stabil, peer-reviewed och välreviderad version av protokollet har utvecklats.

Det gemensamma temat i alla dessa uttalanden och bekymmer kretsar kring det faktum att protokollet inte på något sätt är en färdig produkt.

Men med tanke på att några av problemen redan har åtgärdats och det faktum att koden fortfarande är experimentell vid denna tidpunkt, kommer de flesta av de markerade problemen sannolikt att lösas i god tid när utvecklingen av protokollet fortskrider.

Framtida konsekvenser

Trots att WireGuard fortfarande är ett experimentellt projekt, visar det sig redan vara ett mycket lovande protokoll av ett antal viktiga skäl som inkluderar hastighet och säkerhet.

De första benchmarkingtesterna är definitivt anmärkningsvärda nog för att locka uppmärksamhet från VPN-leverantörer och användare.

Om den färdiga produkten kommer att kunna leva upp till hypen är en annan fråga. Men om de befintliga revisionerna, tredjepartsverifieringen och prestandatesterna är något att gå efter, är oddsen anpassade till WireGuards fördel.

För närvarande bör användare hålla sig borta från användningen av detta protokoll. Det är i stort sett bara av intresse för utvecklare i sin befintliga experimentella form.

En stabil release är dock inte så långt ifrån att se dagens ljus som vi kan anta. Det är mycket möjligt att vi kommer att se en WireGuard v1.0 under de närmaste månaderna.

Så, baserat på allt vi har diskuterat i den här artikeln, här är vad vi kan förvänta oss när detta protokoll äntligen får en officiell release:

- Enkel implementering

- Färre buggar

- Snabb prestanda

- Låga anslutningstider

- Hög funktionalitet

- Stark säkerhet

- Utmärkt plattformsoberoende kompatibilitet

VPN-leverantörer med WideGuard-stöd

Även om Donenfeld upprepade gånger har varnat för att användning av detta protokoll kan vara farligt och utsätta användare för säkerhetshot, erbjuder vissa leverantörer fortfarande WireGuard-protokoll i sina VPN-paket.

När detta skrivs är dessa leverantörer:

- Mullvad

- IVPN

- AzireVPN

- Något VPN

Dessa kan vara av intresse för dig om du är en utvecklare. Annars skulle jag föreslå att du visar lite tålamod och väntar tills en testad och granskad officiell version av WireGuard är här.

Vad experter säger om WireGuard

Ända sedan projektet startade har WireGuard fått mycket beröm och beundran från kodare och mjukvaruingenjörer.

Linus Torvalds, skaparen av Linux-kärnan, hade detta att säga om det :

Btw, angående en orelaterade fråga: jag ser att Jason faktiskt gjorde pull

-begäran att ha wireguard inkluderad i kärnan.Kan jag bara återigen säga min kärlek till det och hoppas att det smälter samman

snart? Kanske är koden inte perfekt, men jag har skummat den, och jämfört

med de fasor som är OpenVPN och IPSec är det ett konstverk.

Greg Kroah-Hartman dolde inte heller sin upphetsning från utvecklingsprotokollet och sa:

Det har varit fantastiskt att se Wireguard mogna över åren till något som fungerar riktigt bra. Den senaste veckan överlevde den LinuxCon/ELCE/Kernel Summit-trafiken tack vare att Konstantin Ryabitsev och packet.net satte upp en server för oss att använda…Förhoppningsvis kommer det efter nätverkskonferensen nästa vecka att finnas en tydligare färdplan för att slå samman den i kärnträdet. Kryptokoden i kärnmodulen kommer förmodligen att behöva spela bättre med in-kernel crypto apis, vilket är att vänta, men egentligen behöver den nuvarande in-kernel crypto apis verkligen en rejäl förnyelse en av dessa dagar, inte konstigt att Jason skrev sitt eget gränssnitt.

Till och med USA:s senator Ron Wyden vägde in genom att skriva ett brev till NIST (National Institute of Standards and Technology) som rekommenderar antagandet av WireGuard för statliga VPN:er.

Nyligen har en ny VPN-teknik med öppen källkod som heter Wireguard blivit framträdande. För att garantera säkerheten betonar dess design enkel installation och minimerar antalet tillgängliga alternativ. Noterbart är att Wireguard nu införlivas i operativsystemet Linux, en tydlig signal om dess utbredda stöd inom teknik- och säkerhetsindustrin…

… Jag uppmanar NIST att arbeta med intressenter för att utvärdera lämpliga säkerhetsersättningar, inklusive Wireguard, för statligt bruk.

Sekretesschefen från Private Internet Access bidrar regelbundet på Reddit. Du kan hitta honom som ger sin expertutlåtande om VPN-relaterade subreddits.

I följande kommentar stöder han WireGuard som en bra idé, men varnade också användare från att använda den medan den fortfarande är i experimentfasen:

WireGuard har vänt tillräckligt många huvuden för att övertyga mig om att Donenfeld håller på med något som helt enkelt är otroligt. Jag menar om amerikanska senatorer är intresserade, måste det vara RIKTIGT säkert.

Slutgiltiga tankar

WireGuard skakar säkert om saker i VPN-branschen och lovar moderna kryptografiska tekniker, säker tunnling, utmärkt granskningsbarhet och smidig prestanda.

Några av de största namnen i världen av mjukvaruutveckling är extremt optimistiska om detta innovativa VPN-protokoll.

Men samtidigt har några VPN-företag tagit upp några farhågor rörande loggningsproblem och kompatibilitet med vissa proprietära funktioner.

Även om dessa problem inte kan ignoreras, är de lite för tidigt med tanke på att det återstår mycket arbete innan WireGuard gör sitt framträdande som ett fullt utvecklat, granskat och granskat protokoll.

Och när det händer kan vi bara bevittna starten på en ny era av säkra nätverk.

Relaterade guider :