Ist WireGuard die Zukunft neuer VPNs? [Aktualisiert 2022]

Es mag Sie etwas überraschen, aber die VPN-Branche hat seit fast zwei Jahrzehnten kein Upgrade der Tunneling-Protokolle mehr erlebt.

Dies geschah 2001 in Form des Open-Source-Protokolls OpenVPN, einem etablierten Protokoll, dem Experten der Branche vertrauen.

Aber WireGuard ist bereit, den Status von OpenVPN als bestes VPN-Protokoll in Frage zu stellen und einige der ihm eigenen Probleme anzugehen.

In diesem Blog werde ich so einfach wie möglich erklären, was WireGuard ist und wie wir davon ausgehen können, dass es die VPN-Branche beeinflussen wird.

WireGuard – ein Game Changer?

Ich kann fast hören, wie Sie fragen: „Ist es wirklich notwendig, Tunneling-Protokolle mit der Veröffentlichung eines weiteren zu verkomplizieren”?

Das ist eine absolut berechtigte Frage. Schließlich ist WireGuard nur ein weiteres Protokoll in der ohnehin langen Liste, die OpenVPN, L2TP, SSTP, PPTP und IKEv2 umfasst. Dies sind die Protokolle, denen ich häufig begegne, wenn ich VPN-Überprüfungen durchführe .

Was kann WireGuard also möglicherweise bieten, was diese Protokolle nicht können?

Sehen wir uns einige der wichtigsten Attribute an, die dieses neue Protokoll von den uns vertrauteren unterscheiden.

1 Einfachheit

Wenn es eine Eigenschaft gibt, durch die WireGuard definiert werden kann, dann ist es Einfachheit. Und ich meine es in mehr als einer Hinsicht.

Zunächst einmal ist WireGuard viel einfacher als OpenVPN, weil es in Bezug auf seinen Code schlanker ist.

Die gebräuchlicheren VPN-Protokolle, dh OpenVPN und L2TP, nehmen etwa 600.000 bzw. 400.000 Codezeilen ein.

Im Gegensatz dazu benötigt WireGuard weniger als 4.000 Codezeilen!

Das ist ein bahnbrechender Unterschied.

Kleinerer Code hat wichtige Vorteile. Beispielsweise ist die Wahrscheinlichkeit, dass etwas schief geht und Fehler die Funktionalität beeinträchtigen, viel geringer, wenn Ihre Codebasis von Anfang an so klein ist.

Darüber hinaus hängt die Angriffsfläche oder wie stark ein Code Sicherheitsbedrohungen ausgesetzt ist, von der Größe des Codes ab. Je länger es ist, desto anfälliger wird es für Angriffe.

Lean Code ist also auch vom Sicherheitsstandpunkt aus vorteilhaft.

Schließlich ist es viel einfacher und weniger zeitaufwändig, Code mit weniger Zeilen zu prüfen als einen, der mit Tausenden von Zeilen mehr angehäuft ist.

Tl; dr, einfacherer Code bedeutet:

- Es ist wahrscheinlicher, dass das Protokoll reibungslos mit minimalen Schluckauf funktioniert

- Es ist sicherer, da es weniger Schwachstellen gibt, die ausgenutzt werden können

- Es kann von einer einzelnen Person in weniger als der Hälfte der Zeit geprüft werden, die für die Prüfung anderer Protokolle erforderlich ist

Es ist erstaunlich, wie sich die Einfachheit mit einem einzigen Schlag so stark verbessern kann. Und das ist das Markenzeichen von WireGuard.

2 Einfache Implementierung

Die einfache Implementierung von WireGuard ergibt sich aus der Tatsache, dass es sich um ein versioniertes Protokoll handelt.

Das heißt, seine Upgrades werden in Form von aktualisierten Versionen veröffentlicht, die jeweils eine einzige Verschlüsselungsspezifikation enthalten, die gegenüber anderen Versionen einzigartig ist.

Im Gegensatz dazu kann OpenVPN seine kryptografischen Algorithmen und Chiffren auf Wunsch des Administrators ändern.

Dies bedeutet, dass es für einen OpenVPN-Benutzer keinen vereinbarten Standard zwischen dem Client und dem Server gibt.

Daher dauert es länger, eine Verbindung aufzubauen, da OpenVPN bei jeder Verbindung eines Benutzers bestimmte Handshake- und Verschlüsselungsstandards mit der Serverseite aushandeln muss.

Andererseits verwendet eine einzelne WireGuard-Version eine einzige Spezifikation, sodass der Server sofort alles erkennen kann, was er über die Verschlüsselung und andere verwendete Standards wissen muss.

Dies beschleunigt den gesamten Verbindungsprozess, was kein anderes Protokoll leisten konnte.

3 Schnellere Leistung

WireGuard verspricht im Vergleich zu anderen Protokollen eine deutlich höhere Leistung und Geschwindigkeit.

Dies ist der Tatsache zu verdanken, dass es im Kernel-Bereich arbeitet, der ein hohes Verhältnis von Geschwindigkeit zu CPU-Auslastung aufweist.

Das heißt, Sie erhalten im Vergleich zu IPSec oder OpenVPN mehr Geschwindigkeit für eine bestimmte CPU-Auslastung.

WireGuard hat tatsächlich Durchsatz und Ping-Zeiten für WireGuard, OpenVPN und zwei verschiedene Varianten von IPSec bewertet.

Die Grafik zeigt das CPU-Maximum bei 258 Mbit/s, während WireGuard fast vollständig die 1-Gbit/s-Rate der Ethernet-Verbindung erreicht. Das ist ein Durchsatz von 98,7 %!

Sie können den Unterschied zwischen allen getesteten VPN-Protokollen deutlich beobachten. Das Beste an WireGuard ist, dass die CPU-Auslastung selbst bei dem beeindruckenden aufgezeichneten Durchsatz nicht ausgeschöpft wurde.

Angesichts der Tatsache, dass es sich noch in der Entwicklung befindet und noch kein optimiertes Protokoll ist, sind diese Ergebnisse unglaublich beeindruckend.

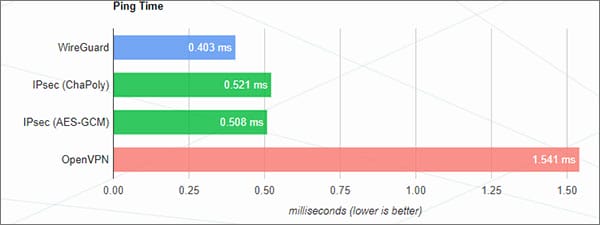

Derselbe Benchmark testete auch die Ping-Zeiten von WireGuard sowie den anderen drei Protokollen.

Wieder einmal hat WireGuard die anderen Protokolle übertroffen, wobei der Unterschied am deutlichsten ist.

Diese Ergebnisse sprechen für sich und geben einen Einblick in die Leistungsfähigkeit und Gesamtleistung von WireGuard.

4 Sichere Verschlüsselung

WireGuard geht auch bei der Verwendung von Verschlüsselungsstandards und -algorithmen gegen den Strom. Die meisten Protokolle verwenden starke, aber veraltete Verschlüsselungsalgorithmen, um den VPN-Tunnel zu sichern.

WireGuard verwendet Verschlüsselungsalgorithmen, die kein anderes vorhandenes Protokoll unterstützt. Diese sind:

- ChaCha20 (authentifiziert durch Poly13045)

- BLAKE2s (Hashing und Schlüssel-Hashing)

- Kurve25519 (ECDH)

- HKDF (Schlüsselableitung)

- SipHash24 (Hashtable-Schlüssel)

Allerdings ist die Schlüssellänge für die Verschlüsselung auf 256 Bit begrenzt. Das mag für einige Leute besorgniserregend sein, aber seien wir ehrlich, 256-Bit-Verschlüsselung ist bereits ein Overkill.

Dies wird deutlich, wenn man bedenkt, dass eine Verschlüsselungslänge von 256 Bit 1,15 x 1077 verschiedene mögliche Schlüsselkombinationen bedeutet. Die Wahrscheinlichkeit, dass jemand Ihren richtigen Schlüssel zufällig errät, liegt bei 1 zu 1,15 x 1077.

Es ist wahrscheinlicher, dass Sie Zeuge werden, wie sich ein Rührei von selbst entschlüsselt, als dass Sie Ihre Verschlüsselungsschlüssel richtig erraten.

Aber was ist mit Brute-Force-Angriffen?

Angenommen, Sie führen einen Brute-Force-Angriff mit einem sehr schnellen Computer durch und haben das Glück, nach der Hälfte der Tastenkombinationen auf der richtigen Taste zu landen, müssen Sie immer noch 5,75 x 10^76 verschiedene Tasten ausprobieren.

Wenn Sie 100.000.000 Schlüssel pro Sekunde generieren (was weit über der durchschnittlichen Leistungsfähigkeit bestehender Computersysteme liegt), müssen Sie 1,82 x 1061 Jahre warten, bis Sie den richtigen Schlüssel finden.

Nur dass bis dahin das gesamte Universum tot sein würde, nicht nur Sie

Die Schlüssellänge ist also ein Faktor, der nur bis zu einem bestimmten Punkt von Bedeutung ist. Danach wird es irrelevant, etwa bei Schlüssellängen größer 256 Bit.

Die eigentliche Frage ist die algorithmische Stärke und Effizienz der Verschlüsselung, die WireGuard verwendet.

Bis Sicherheitslücken in den Verschlüsselungsalgorithmen von WireGuard entdeckt werden, besteht allein aufgrund der Beschränkung auf kürzere Schlüssellängen kein Grund zur Beunruhigung.

Die Tatsache, dass WireGuard der Prüfung durch Sicherheitsprüfer und Kryptographen standgehalten hat (die noch andauert), ist ermutigend für alle, die Zweifel an der Sicherheit des Protokolls haben.

Tatsächlich wird es nur besser sein als seine Gegenstücke, da es neuere kryptografische Primer verwendet.

Aus Sicherheitsgründen ist WireGuard daher älteren VPN-Protokollen weit voraus.

Die Kehrseite

Okay, wir haben also alle wichtigen Möglichkeiten gesehen, wie WireGuard bereit ist, sich auf bestehende Tunneling-Protokolle zu stürzen.

Aber lassen Sie uns unter den Teppich blicken und einige der potenziellen Probleme innerhalb von WireGuard sehen.

In Arbeit

WireGuard ist ein kostenloses Open-Source-Projekt, das sich noch in der Entwicklung befindet. Es sind noch keine offiziellen stabilen Versionen erschienen.

In der jetzigen Form kann man sich auf dieses Protokoll nicht wirklich verlassen, da es wahrscheinlich Sicherheitslücken enthält.

WireGuard-Status: In Entwicklung

Vergessen Sie nicht, dass das Protokoll noch keiner ordnungsgemäßen Sicherheitsüberprüfung unterzogen wurde. All das ist noch in Arbeit.

Obwohl wir genug wissen, um einigermaßen zuversichtlich in die Fähigkeiten von WireGuard zu sein, wenn es offiziell mit einem stabilen Build veröffentlicht wird, liegt diese Zeit noch in weiter Ferne.

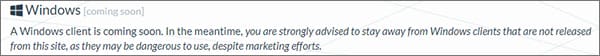

Noch keine Windows-Unterstützung

Die gesamte Entwicklung von WireGuard erfolgt unter Linux. Obwohl es experimentelle Versionen für macOS, Android und iOS gibt, wurde noch kein Windows-Client offiziell veröffentlicht.

Einige VPN-Dienste bieten jedoch, wie ich weiter unten besprechen werde, eine Windows-App über Clients von Drittanbietern an.

Der Entwickler von WireGuard, Jason Donenfeld, rät dringend von der Nutzung vermeintlicher Windows-Clients ab:

Also, beachtet diese Warnung, Leute. Wir werden bald Windows-Unterstützung bekommen, aber noch nicht.

Mögliche Probleme mit bestimmten Funktionen

Der VPN-Dienst Perfect Privacy veröffentlichte vor einigen Monaten einen Artikel über WireGuard, in dem erwähnt wurde, dass dieses Protokoll bestimmte Funktionen wie NeuroRouting und TrackStop nicht unterstützen kann.

Solche Probleme werden jedoch nicht unbedingt bestehen bleiben, sobald die fertige Version von WireGuard veröffentlicht wird. Wir können auch Varianten des Protokolls erwarten, die mit bestimmten VPN-Funktionen besser funktionieren.

Protokollierungsprobleme

Eines der Hauptprobleme, das meine Aufmerksamkeit erregt hat, wurde von einigen VPN-Anbietern angesprochen, da WireGuard nicht verwendet werden kann, ohne Benutzerinformationen zu protokollieren.

Wenn diese Bedenken berechtigt sind, wäre die Attraktivität von WireGuard als VPN-Protokoll ernsthaft in Frage gestellt.

Laut AzireVPN:

… bei WireGuard ist das Standardverhalten, dass Endpoint und Allowed-IP in der Serveroberfläche sichtbar sind, was nicht wirklich mit unserer Datenschutzrichtlinie funktioniert. Wir sollten Ihre Quell-IP nicht kennen und können nicht akzeptieren, dass sie auf unseren Servern sichtbar ist.

Diese Jungs konnten das Protokollierungsproblem jedoch mit Hilfe des Schöpfers des WireGuard-Codes selbst, Jason, überwinden. Er schrieb im Grunde ein modifiziertes Rootkit-ähnliches Modul, das das Problem löste.

Perfect Privacy wies auch auf das gleiche Protokollierungsproblem hin. AirVPN hingegen hat Interesse an WireGuard gezeigt, aber auch erklärt, dass sie es nicht in ihren Dienst aufnehmen werden, bis eine stabile, von Experten begutachtete und gut geprüfte Version des Protokolls entwickelt wurde.

Der rote Faden all dieser Äußerungen und Bedenken dreht sich um die Tatsache, dass das Protokoll keineswegs ein fertiges Produkt ist.

Aber wenn man bedenkt, dass einige der Probleme bereits angegangen werden und der Code zu diesem Zeitpunkt noch experimentell ist, werden die meisten der hervorgehobenen Probleme wahrscheinlich zu gegebener Zeit gelöst, wenn die Entwicklung des Protokolls weiter voranschreitet.

Zukünftige Auswirkungen

Trotz der Tatsache, dass WireGuard noch ein experimentelles Projekt ist, erweist es sich aus einer Reihe wichtiger Gründe, darunter Geschwindigkeit und Sicherheit, bereits als ein äußerst vielversprechendes Protokoll.

Die ersten Benchmarking-Tests sind auf jeden Fall bemerkenswert genug, um die Aufmerksamkeit von VPN-Anbietern und -Nutzern auf sich zu ziehen.

Ob das fertige Produkt dem Hype standhält, ist eine andere Frage. Aber wenn man sich die bestehenden Audits, die Überprüfung durch Dritte und die Leistungstests ansieht, stehen die Chancen zugunsten von WireGuard.

Derzeit sollten sich Benutzer von der Verwendung dieses Protokolls fernhalten. Es ist so ziemlich nur für Entwickler in seiner bestehenden experimentellen Form interessant.

Eine stabile Veröffentlichung ist jedoch nicht so weit davon entfernt, das Licht der Welt zu erblicken, wie wir vielleicht annehmen. Es ist sehr gut möglich, dass wir in den nächsten Monaten einen WireGuard v1.0 sehen werden.

Basierend auf allem, was wir in diesem Artikel besprochen haben, können wir Folgendes erwarten, wenn dieses Protokoll endlich offiziell veröffentlicht wird:

- Einfache Implementierung

- Weniger Fehler

- Schnelle Leistung

- Niedrige Verbindungszeiten

- Hohe Funktionalität

- Starke Sicherheit

- Hervorragende plattformübergreifende Kompatibilität

VPN-Anbieter mit WideGuard-Unterstützung

Obwohl Donenfeld wiederholt davor gewarnt hat, dass die Verwendung dieses Protokolls gefährlich sein und Benutzer Sicherheitsbedrohungen aussetzen kann, bieten einige Anbieter immer noch das WireGuard-Protokoll in ihren VPN-Paketen an.

Zum Zeitpunkt der Erstellung dieses Artikels sind diese Anbieter:

- Mol

- IVPN

- AzireVPN

- Etwas VPN

Diese könnten für Sie interessant sein, wenn Sie Entwickler sind. Andernfalls würde ich Ihnen empfehlen, ein wenig Geduld zu zeigen und zu warten, bis eine getestete und überprüfte offizielle Version von WireGuard hier ist.

Was Experten über WireGuard sagen

Seit Beginn des Projekts hat WireGuard viel Lob und Bewunderung von Programmierern und Softwareentwicklern erhalten.

Linus Torvalds, der Schöpfer des Linux-Kernels, sagte dazu Folgendes :

Übrigens, zu einem anderen Problem: Ich sehe, dass Jason tatsächlich die Pull

-Anfrage gestellt hat, um Wireguard in den Kernel aufzunehmen.Kann ich noch einmal meine Liebe dafür ausdrücken und hoffen, dass es

bald zusammengeführt wird? Vielleicht ist der Code nicht perfekt, aber ich habe ihn überflogen, und im Vergleich

zu den Schrecken von OpenVPN und IPSec ist es ein Kunstwerk.

Greg Kroah-Hartman verhehlte auch nicht seine Aufregung über das sich entwickelnde Protokoll und erklärte:

Es war großartig zu sehen, wie Wireguard im Laufe der Jahre zu etwas heranreift, das wirklich gut funktioniert. In der vergangenen Woche hat es den LinuxCon/ELCE/Kernel Summit-Traffic überstanden, dank Konstantin Ryabitsev und packet.net, die einen Server für uns eingerichtet haben … Hoffentlich gibt es nach der Networking-Konferenz nächste Woche eine klarere Roadmap für die Einbindung in den Kernel-Baum. Der Krypto-Code im Kernel-Modul muss wahrscheinlich besser mit den Kernel-Krypto-APIs spielen, was zu erwarten ist, aber wirklich, die aktuellen Kernel-Krypto-APIs brauchen einer dieser Tage eine ernsthafte Überarbeitung, kein Wunder, Jason schrieb seine eigene Schnittstelle.

Sogar US-Senator Ron Wyden mischte sich ein, indem er einen Brief an NIST (National Institute of Standards and Technology) schrieb, in dem er die Einführung von WireGuard für Regierungs-VPNs empfahl.

Vor kurzem hat eine neue Open-Source-VPN-Technologie namens Wireguard an Bedeutung gewonnen. Um die Sicherheit zu gewährleisten, betont sein Design die einfache Einrichtung und minimiert die Anzahl der verfügbaren Optionen. Insbesondere wird Wireguard jetzt in das Linux-Betriebssystem integriert, ein klares Signal für seine weit verbreitete Unterstützung in der Technologie- und Sicherheitsbranche …

… Ich fordere NIST dringend auf, mit Interessenvertretern zusammenzuarbeiten, um geeignete Sicherheitsersatzlösungen, einschließlich Wireguard, für die Verwendung durch die Regierung zu evaluieren.

Der Head of Privacy from Private Internet Access trägt regelmäßig auf Reddit bei. Sie können ihn finden, der seine Expertenmeinung zu VPN-bezogenen Subreddits gibt.

Im folgenden Kommentar befürwortet er WireGuard als großartige Idee, warnt aber auch davor, es zu verwenden, solange es sich noch in der Experimentierphase befindet:

WireGuard hat genug Aufsehen erregt, um mich davon zu überzeugen, dass Donenfeld etwas einfach Unglaubliches vorhat. Ich meine, wenn US-Senatoren Interesse zeigen, muss es WIRKLICH sicher sein.

Abschließende Gedanken

WireGuard mischt mit Sicherheit die Dinge in der VPN-Branche auf und verspricht moderne kryptografische Techniken, sicheres Tunneln, hervorragende Überprüfbarkeit und reibungslose Leistung.

Einige der größten Namen in der Welt der Softwareentwicklung sind äußerst optimistisch in Bezug auf dieses innovative VPN-Protokoll.

Gleichzeitig haben einige VPN-Unternehmen Bedenken hinsichtlich Protokollierungsproblemen und Kompatibilität mit bestimmten proprietären Funktionen geäußert.

Obwohl diese Bedenken nicht ignoriert werden können, sind sie ein wenig verfrüht, wenn man bedenkt, dass noch viel Arbeit erforderlich ist, bevor WireGuard als vollständig entwickeltes, überprüftes und geprüftes Protokoll erscheint.

Und wenn das passiert, werden wir vielleicht Zeuge des Beginns einer neuen Ära sicherer Netzwerke.

Verwandte Anleitungen :