Gli hacker usano la paura per il COVID-19 Omicron Strain per attaccare le università statunitensi

Secondo una ricerca di Proofpoint, è in corso un nuovo attacco di phishing in cui gli aggressori stanno sfruttando la paura per la diffusione del nuovo ceppo COVID-19, Omicron, per rubare le credenziali di accesso degli account in diverse università nordamericane.

I ricercatori di Proofpoint hanno affermato che gli attacchi di phishing sono iniziati in ottobre, ma hanno assistito a un forte aumento a novembre. Le email inviate dagli aggressori contengono informazioni generali sulla nuova variante COVID-19 Omicron e informazioni sui test.

I criminali informatici hanno sfruttato la preoccupazione per il COVID-19 che attira obiettivi con truffe di phishing da gennaio 2020.

Dettagli della campagna di phishing

In questa campagna a tema COVID-19, gli aggressori hanno preso di mira varie università nordamericane. Studenti e docenti ricevono un'e-mail di phishing che contiene URL e allegati che raccolgono le credenziali di accesso quando vengono cliccati. Le landing page imitano il portale di accesso dell'università. Nella maggior parte dei casi, gli aggressori reindirizzano gli utenti a una pagina del portale dell'università legittima, dopodiché le credenziali vengono raccolte.

Tali e-mail sono generalmente soggette a:

Attenzione richiesta – Informazioni sulla variante Omicron COVID-19

L'e-mail contiene anche un collegamento alla pagina di accesso dell'università, come mostrato di seguito:

(Immagine: punto di prova)

Alcuni studenti hanno anche ricevuto e-mail con allegati di test COVID-19. L'allegato porta alla pagina di login dell'Ateneo, dove vengono sottratte le credenziali.

Pagina di furto di credenziali nello spoofing di e-mail di phishing Vanderbilt University. (Immagine: punto di prova)

Secondo Proofpoint, i cluster di minacce utilizzano metodi diversi per distribuire queste campagne. In questa campagna variante Omicron COVID-19, gli aggressori stanno utilizzando un'infrastruttura controllata dagli attori per ospitare siti Web universitari falsi per il furto di credenziali utilizzando nomi di dominio simili. Questi includono:

- sso[.]ucmo[.]edu[.]noioso[.]cf/Covid19/authenticationedpoint.html

- sso2[.]astate[.]edu[.]noioso[.]cf/login/authenticationedpoint.html

Allo stesso modo, le campagne Omicron basate su allegati utilizzano siti WordPress compromessi per acquisire le credenziali. Questi includono:

- hfbcbiblestudy[.]org/demo1/includes/jah/[university]/auth[.]PHP

- afr-tours[.]co[.]za/includes/css/js/edu/web/etc/login[.]PHP

- traveloaid[.]com/css/js/[university]/auth[.]php

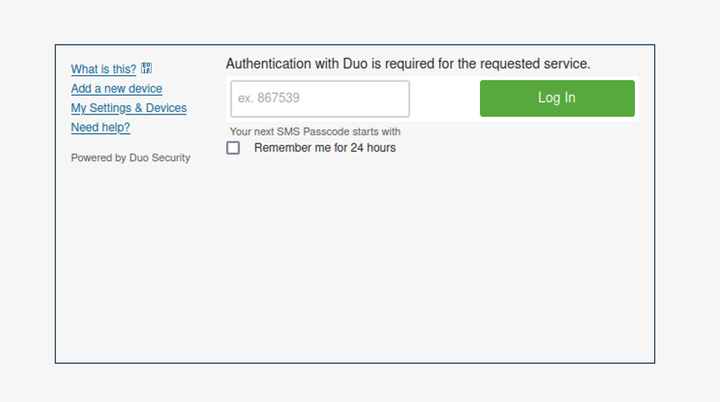

In alcune campagne, gli aggressori hanno anche tentato di rubare password di autenticazione a più fattori, fingendo di essere Duo. Il furto di codici MFA consentirebbe agli aggressori di aggirare il secondo livello di sicurezza.

Pagina di destinazione del furto di credenziali MFA Duo (immagine: Proofpoint)

Proofpoint ha anche osservato che una volta che gli aggressori ottengono l'accesso agli account universitari, utilizzano quegli account compromessi per diffondere la campagna e inviare e-mail. Le e-mail compromesse vengono utilizzate anche per diffondere la stessa minaccia anche ad altre università.

"È probabile che questa attività aumenterà nei prossimi due mesi poiché i college e le università forniscono e richiedono test per studenti, docenti e altri lavoratori che viaggiano da e verso il campus durante e dopo le festività natalizie, e poiché la variante Omicron emerge più ampiamente, " – Ricercatori di Proofpoint.

Alcune università che sono state prese di mira includono l'Università del Missouri centrale e la Vanderbilt University. Hank Schless, un senior manager di Lookout, ha affermato che all'inizio della pandemia c'erano molte attività di phishing che attiravano obiettivi con promesse di aiuti governativi, test COVID-19 gratuiti, informazioni sulle chiusure del governo e altro ancora.

Schless ha affermato che la sua azienda ha registrato un aumento dell'87% degli attacchi di phishing mobile nel primo trimestre del 2020. Entro il 2021, gli aggressori hanno iniziato ad attirare le persone con promesse di informazioni sui vaccini e sulla riapertura.

"Tra il quarto trimestre del 2020 e il primo trimestre del 2021, l'esposizione al phishing è aumentata del 127% ed è rimasta allo stesso livello durante il secondo e il terzo trimestre. Ora, con domande sulle varianti Delta e Omicron, gli aggressori stanno nuovamente utilizzando questo come un modo per convincere le potenziali vittime a fidarsi della loro comunicazione e condividere inconsapevolmente le credenziali di accesso o scaricare malware. Le istituzioni accademiche rappresentano obiettivi maturi agli occhi dei criminali informatici", ha affermato Schless.

Secondo Schless, gli aggressori possono utilizzare le credenziali per rubare dati di ricerca di università e progetti che potrebbero portare ad attacchi ransomware. Secondo Proofpoint, l'obiettivo finale degli attaccanti è ancora sconosciuto. Tuttavia, secondo Schless, queste "campagne sono spesso il punto di partenza per attacchi informatici più avanzati".

Se ricevi un'e-mail di phishing, inoltrala all'Anti-Phishing Working Group all'indirizzo [email protected]. Se hai ricevuto un SMS di phishing, inoltralo a SPAM (7726).

Puoi anche segnalare l'attacco di phishing all'FTC all'indirizzo ReportFraud.ftc.gov.