De acordo com uma pesquisa da Proofpoint, um novo ataque de phishing está ocorrendo onde os invasores estão aproveitando o medo da disseminação da nova cepa COVID-19, Omicron, para roubar credenciais de login de contas em várias universidades norte-americanas.

Os pesquisadores da Proofpoint disseram que os ataques de phishing começaram em outubro, mas testemunharam um aumento acentuado em novembro. Os e-mails enviados pelos invasores contêm informações gerais sobre a nova variante COVID-19 Omicron e informações sobre testes.

Os cibercriminosos usam a preocupação com o COVID-19 atraindo alvos com golpes de phishing desde janeiro de 2020.

Detalhes da campanha de phishing

Nesta campanha do tema COVID-19, os invasores têm como alvo várias universidades norte-americanas. Os alunos e professores recebem um e-mail de phishing que contém URLs e anexos que coletam credenciais de login quando clicados. As landing pages imitam o portal de login da universidade. Na maioria dos casos, os invasores redirecionam os usuários para uma página legítima do portal da universidade, após a qual as credenciais são coletadas.

Esses e-mails são geralmente submetidos como:

Atenção necessária – Informações sobre a variante Omicron COVID-19

O e-mail também contém um link para a página de login da universidade, conforme mostrado abaixo:

(Imagem: Ponto de prova)

Alguns alunos também receberam e-mails com anexos de teste COVID-19. O anexo leva à página de login da universidade, onde as credenciais são roubadas.

Página de roubo de credenciais na falsificação de e-mail de phishing Vanderbilt University. (Imagem: Ponto de prova)

De acordo com a Proofpoint, os clusters de ameaças usam métodos diferentes para distribuir essas campanhas. Nesta campanha variante da Omicron COVID-19, os invasores estão usando uma infraestrutura controlada por atores para hospedar sites universitários falsos de roubo de credenciais usando nomes de domínio semelhantes. Esses incluem:

- sso[.]ucmo[.]edu[.]chato[.]cf/Covid19/authenticationedpoint.html

- sso2[.]astate[.]edu[.]chato[.]cf/login/authenticationedpoint.html

Da mesma forma, as campanhas Omicron baseadas em anexos usam sites WordPress comprometidos para capturar credenciais. Esses incluem:

- hfbcbiblestudy[.]org/demo1/includes/jah/[university]/auth[.]PHP

- afr-tours[.]co[.]za/includes/css/js/edu/web/etc/login[.]PHP

- traveloaid[.]com/css/js/[university]/auth[.]php

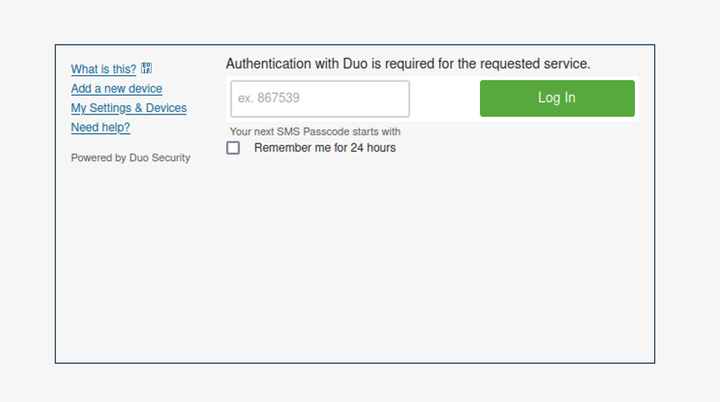

Em algumas campanhas, os invasores também tentaram roubar senhas de autenticação multifator, fingindo ser o Duo. O roubo de códigos MFA permitiria que os invasores ignorassem a segunda camada de segurança.

Página de destino do roubo de credenciais do MFA Duo (Imagem: Proofpoint)

A Proofpoint também observou que, uma vez que os invasores obtêm acesso às contas da universidade, eles usam essas contas comprometidas para divulgar a campanha e enviar e-mails. Os e-mails comprometidos também são usados para espalhar a mesma ameaça para outras universidades.

“É provável que essa atividade aumente nos próximos dois meses, à medida que as faculdades e universidades fornecem e exigem testes para estudantes, professores e outros trabalhadores que viajam de e para o campus durante e após a temporada de férias, e à medida que a variante Omicron surge mais amplamente, " – Pesquisadores da Proofpoint.

Algumas universidades que foram visadas incluem a University of Central Missouri e a Vanderbilt University. Hank Schless, gerente sênior da Lookout, disse que, no início da pandemia, havia muita atividade de phishing atraindo alvos com promessas de ajuda do governo, testes gratuitos de COVID-19, informações sobre paralisações do governo e muito mais.

Schless disse que sua empresa viu um aumento de 87% nos ataques de phishing móvel no primeiro trimestre de 2020. Em 2021, os atacantes começaram a atrair pessoas com promessas de informações sobre vacinas e reabertura.

“Entre o quarto trimestre de 2020 e o primeiro trimestre de 2021, a exposição a phishing aumentou 127% e permaneceu no mesmo nível no segundo e terceiro trimestres. Agora, com perguntas sobre as variantes Delta e Omicron, os invasores estão novamente usando isso como uma maneira de convencer as vítimas em potencial a confiar em sua comunicação e compartilhar credenciais de login ou baixar malware sem saber. As instituições acadêmicas são alvos maduros aos olhos dos cibercriminosos", disse Schless.

De acordo com Schless, os invasores podem usar credenciais para roubar dados de pesquisas de universidades e projetos que podem levar a ataques de ransomware. De acordo com a Proofpoint, o objetivo final dos invasores ainda é desconhecido. No entanto, de acordo com Schless, essas “campanhas costumam ser o ponto de partida para ataques cibernéticos mais avançados”.

Se você receber um e-mail de phishing, encaminhe-o para o Anti-Phishing Working Group em [email protected]. Se você recebeu uma mensagem de texto de phishing, encaminhe-a para SPAM (7726).

Você também pode denunciar o ataque de phishing à FTC em ReportFraud.ftc.gov.