Enligt forskning från Proofpoint äger en ny nätfiskeattack rum där angripare utnyttjar rädsla över spridningen av den nya COVID-19-stammen, Omicron, för att stjäla inloggningsuppgifter för konton vid flera nordamerikanska universitet.

Proofpoint-forskare sa att nätfiskeattackerna började i oktober, men de såg en kraftig ökning i november. E-postmeddelanden som skickas av angripare innehåller allmän information om den nya COVID-19-varianten Omicron och information om testning.

Cyberkriminella har använt oron för covid-19 för att locka mål med nätfiske sedan januari 2020.

Information om nätfiskekampanj

I denna COVID-19-temakampanj har angripare riktat sig mot olika nordamerikanska universitet. Studenterna och fakulteten får ett nätfiske-e-postmeddelande som innehåller webbadresser och bilagor som samlar in inloggningsuppgifter när de klickas på dem. Målsidorna imiterar universitetets inloggningsportal. I de flesta fall omdirigerar angripare användare till en legitim universitetsportalsida, varefter referenserna samlas in.

Sådana e-postmeddelanden är vanligtvis föremål för:

Uppmärksamhet krävs – Information om COVID-19 Omicron-variant

E-postmeddelandet innehåller också en länk till universitetets inloggningssida, som visas nedan:

(Bild: Proofpoint)

Vissa elever har också fått e-postmeddelanden med testbilagor för covid-19. Bilagan leder till universitetets inloggningssida, där inloggningsuppgifterna stjäls.

Autentiseringsstöldsida i phishing-e-postspoofing Vanderbilt University. (Bild: Proofpoint)

Enligt Proofpoint använder hotkluster olika metoder för att distribuera dessa kampanjer. I denna Omicron COVID-19-variantkampanj använder angripare aktörskontrollerad infrastruktur för att vara värd för falska autentiseringsstölduniversitetswebbplatser med liknande domännamn. Dessa inkluderar:

- sso[.]ucmo[.]edu[.]tråkigt[.]cf/Covid19/authenticationedpoint.html

- sso2[.]astate[.]edu[.]tråkigt[.]cf/login/authenticationedpoint.html

På liknande sätt använder bilagabaserade Omicron-kampanjer komprometterade WordPress-webbplatser för att fånga inloggningsuppgifter. Dessa inkluderar:

- hfbcbiblestudy[.]org/demo1/includes/jah/[universitet]/auth[.]PHP

- afr-tours[.]co[.]za/includes/css/js/edu/web/etc/login[.]PHP

- traveloaid[.]com/css/js/[universitet]/auth[.]php

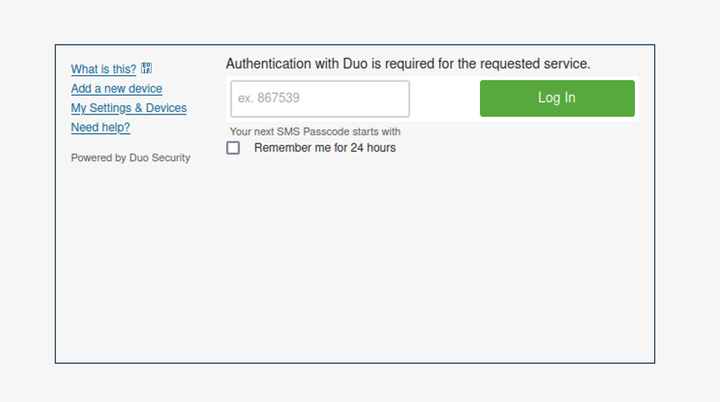

I vissa kampanjer har angripare också försökt stjäla flerfaktorsautentiseringslösenord och låtsas vara Duo. Att stjäla MFA-koder skulle göra det möjligt för angriparna att kringgå det andra säkerhetsskiktet.

MFA Duo-målsida för autentiseringsstöld (Bild: Proofpoint)

Proofpoint har också observerat att när angriparna väl får tillgång till universitetskonton använder de dessa inträngda konton för att sprida kampanjen och skicka e-post. De komprometterade e-postmeddelandena används också för att sprida samma hot till andra universitet också.

"Det är troligt att denna aktivitet kommer att öka under de kommande två månaderna eftersom högskolor och universitet tillhandahåller och kräver testning för studenter, lärare och andra arbetare som reser till och från campus under och efter semesterperioden, och när Omicron-varianten dyker upp mer allmänt, " – Proofpoint forskare.

Några universitet som har varit inriktade på inkluderar University of Central Missouri och Vanderbilt University. Hank Schless, en senior chef på Lookout, sa att i början av pandemin fanns det en hel del nätfiske som lockade mål med löften om statligt stöd, gratis covid-19-tester, information om statliga nedläggningar och mer.

Schless sa att hans företag såg en ökning med 87 % av mobilnätfiskeattacker under första kvartalet 2020. År 2021 började angripare locka människor med löften om information angående vacciner och återöppning.

"Mellan fjärde kvartalet 2020 och första kvartalet 2021 ökade exponeringen för nätfiske med 127 % och låg kvar på samma nivå under andra och tredje kvartalet. Nu, med frågor kring varianterna Delta och Omicron, använder angripare detta igen som ett sätt att övertyga potentiella offer att lita på deras kommunikation och omedvetet dela inloggningsuppgifter eller ladda ner skadlig programvara. Akademiska institutioner skapar mogna mål i cyberkriminella ögon, säger Schless.

Enligt Schless kan angripare använda referenser för att stjäla forskningsdata från universitet och projekt som kan leda till ransomware-attacker. Enligt Proofpoint är angriparnas slutmål fortfarande okänt. Men enligt Schless är dessa "kampanjer ofta startpunkten för mer avancerade cyberattacker."

Om du får ett nätfiskemeddelande, vidarebefordra det till Anti-Phishing Working Group på [email protected]. Om du fick ett nätfiske-textmeddelande, vidarebefordra det till SPAM (7726).

Du kan också rapportera nätfiskeattacken till FTC på ReportFraud.ftc.gov.