Hakerzy wykorzystujący strach przed COVID-19 Omicron Strain do ataku na amerykańskie uniwersytety

Według badań przeprowadzonych przez Proofpoint, ma miejsce nowy atak phishingowy, w którym napastnicy wykorzystują strach przed rozprzestrzenianiem się nowego szczepu COVID-19, Omicron, aby wykraść dane logowania do kont na kilku uniwersytetach w Ameryce Północnej.

Badacze Proofpoint powiedzieli, że ataki phishingowe rozpoczęły się w październiku, ale w listopadzie odnotowali gwałtowny wzrost. E-maile wysyłane przez atakujących zawierają ogólne informacje o nowym wariancie COVID-19 Omicron oraz informacje o testach.

Cyberprzestępcy wykorzystują obawy dotyczące wabienia celów COVID-19 za pomocą oszustw phishingowych od stycznia 2020 r.

Szczegóły kampanii phishingowej

W tej kampanii na temat COVID-19 napastnicy zaatakowali różne uniwersytety w Ameryce Północnej. Studenci i wykładowcy otrzymują wiadomość phishingową zawierającą adresy URL i załączniki, które po kliknięciu zbierają dane logowania. Strony docelowe imitują portal logowania uczelni. W większości przypadków osoby atakujące przekierowują użytkowników do legalnej strony portalu uniwersyteckiego, po czym zbierane są poświadczenia.

Takie e-maile są zwykle traktowane jako:

Wymagana uwaga — informacje dotyczące wariantu COVID-19 Omicron

Wiadomość e-mail zawiera również link do strony logowania uczelni, jak pokazano poniżej:

(Zdjęcie: dowód)

Niektórzy uczniowie otrzymali również e-maile z załącznikami do testu COVID-19. Załącznik prowadzi do strony logowania uczelni, na której zostają skradzione dane uwierzytelniające.

Strona kradzieży poświadczeń w wiadomości phishingowej podszywającej się pod Uniwersytet Vanderbilt. (Zdjęcie: dowód)

Według Proofpoint klastry zagrożeń wykorzystują różne metody dystrybucji tych kampanii. W tej kampanii dotyczącej wariantu Omicron COVID-19 osoby atakujące wykorzystują infrastrukturę kontrolowaną przez aktorów do hostowania fałszywych witryn uniwersyteckich służących do kradzieży poświadczeń, korzystających z podobnych nazw domen. Obejmują one:

- sso[.]ucmo[.]edu[.]boring[.]cf/Covid19/authenticationedpoint.html

- sso2[.]astate[.]edu[.]boring[.]cf/login/authenticationedpoint.html

Podobnie kampanie Omicron oparte na załącznikach wykorzystują zhakowane witryny WordPress do przechwytywania danych uwierzytelniających. Obejmują one:

- hfbcbiblestudy[.]org/demo1/includes/jah/[uniwersytet]/auth[.]PHP

- afr-tours[.]co[.]za/includes/css/js/edu/web/etc/login[.]PHP

- traveloaid[.]com/css/js/[uniwersytet]/auth[.]php

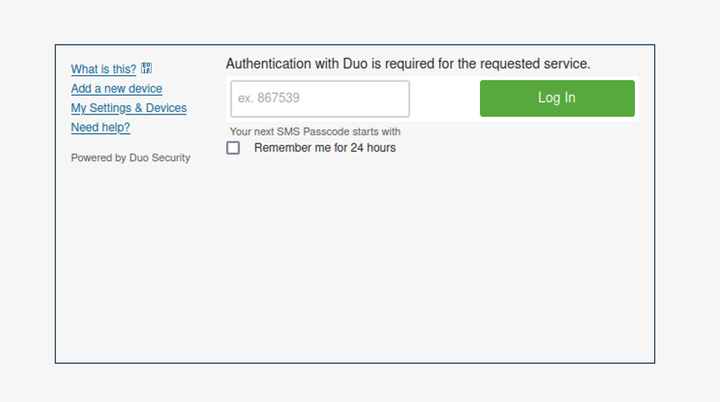

W niektórych kampaniach osoby atakujące próbowały również ukraść hasła uwierzytelniania wieloskładnikowego, podszywając się pod Duo. Kradzież kodów MFA umożliwiłaby atakującym ominięcie drugiej warstwy bezpieczeństwa.

Strona docelowa kradzieży poświadczeń MFA Duo (Zdjęcie: Proofpoint)

Proofpoint zauważył również, że gdy atakujący uzyskają dostęp do kont uniwersyteckich, wykorzystują te zhakowane konta do rozpowszechniania kampanii i wysyłania e-maili. Zhakowane wiadomości e-mail są również wykorzystywane do rozprzestrzeniania tego samego zagrożenia na inne uniwersytety.

„Prawdopodobnie ta aktywność wzrośnie w ciągu najbliższych dwóch miesięcy, ponieważ uczelnie wyższe i uniwersytety zapewniają i wymagają testów dla studentów, wykładowców i innych pracowników podróżujących do iz kampusu w okresie wakacyjnym i po nim, a ponieważ wariant Omicron pojawia się szerzej, „ – Badacze Proofpoint.

Niektóre uniwersytety, które zostały zaatakowane, to University of Central Missouri i Vanderbilt University. Hank Schless, starszy menedżer w Lookout, powiedział, że na początku pandemii było wiele działań phishingowych wabiących cele obietnicami pomocy rządowej, bezpłatnymi testami na COVID-19, informacjami o zamknięciu rządu i nie tylko.

Schless powiedział, że jego firma odnotowała 87% wzrost liczby ataków na mobilne phishing w pierwszym kwartale 2020 roku. Do 2021 r. napastnicy zaczęli przyciągać ludzi obietnicami informacji dotyczących szczepionek i ponownego otwarcia.

„Pomiędzy czwartym kwartałem 2020 r. a pierwszym kwartałem 2021 r. ekspozycja na phishing wzrosła o 127% i pozostała na tym samym poziomie przez drugi i trzeci kwartał. Teraz, gdy pojawiają się pytania dotyczące wariantów Delta i Omicron, osoby atakujące ponownie wykorzystują to jako sposób na przekonanie potencjalnych ofiar do zaufania swojej komunikacji i nieświadomego udostępniania danych logowania lub pobierania złośliwego oprogramowania. Instytucje akademickie są dobrymi celami w oczach cyberprzestępców" – powiedział Schless.

Według Schless osoby atakujące mogą wykorzystać dane uwierzytelniające do kradzieży danych badawczych uniwersytetów i projektów, które mogą prowadzić do ataków ransomware. Według Proofpoint ostateczny cel atakujących jest nadal nieznany. Jednak według Schlessa te „kampanie są często punktem wyjścia do bardziej zaawansowanych cyberataków”.

Jeśli otrzymasz wiadomość e-mail phishingową, prześlij ją do Anti-Phishing Working Group na adres [email protected]. Jeśli otrzymasz wiadomość tekstową phishingową, prześlij ją do SPAM (7726).

Możesz również zgłosić atak phishingowy do FTC pod adresem ReportFraud.ftc.gov.