Ransomware: czym one są i jak je usunąć? .com

Cyberprzestępcy mają obecnie do czynienia z nowym rodzajem złośliwego oprogramowania o nazwie ransomware. To nowe złośliwe oprogramowanie jest niezwykle niebezpieczne i rozprzestrzenia się błyskawicznie.

W ostatnich latach było wiele ofiar oprogramowania ransomware, od osób prywatnych, firm po szpitale.

FBI poinformowało, że w 2017 roku otrzymało liczne skargi dotyczące oprogramowania ransomware, a koszt, jaki musiały ponieść ofiary, wyniósł ponad 1,4 miliarda dolarów.

Czym dokładnie jest oprogramowanie ransomware?

Co to właściwie robi?

Jak możesz się zabezpieczyć przed takim złośliwym oprogramowaniem?

Aby znaleźć odpowiedzi na wszystkie te pytania, czytaj dalej, ponieważ pokażę, jak to działa i jak możesz się bronić przed takim złośliwym oprogramowaniem w tym kompletnym przewodniku po usuwaniu ransomware.

Zaczynajmy.

Co to jest oprogramowanie ransomware?

Ransomware można zdefiniować jako złośliwe oprogramowanie, które ogranicza użytkownikom dostęp do ich systemów (i innych urządzeń), plików lub różnych danych, chyba że zapłacą okup.

Są one rozpowszechniane za pośrednictwem ataków phishingowych w postaci fałszywych wiadomości e-mail lub pobrań; można go wstrzykiwać na strony reklamowe, osadzać w pirackiej zawartości, takiej jak cracki lub torrenty, i przesyłać przez sieci LAN.

Osoby atakujące ransomware żądają zapłaty za pomocą określonych metod płatności online; najczęstszym jest Bitcoin.

Istnieją różne rodzaje oprogramowania ransomware, które atakują różnych użytkowników i działają na różne sposoby, ale wszystkie mają ten sam cel – wyłudzenie okupu od ofiar.

Ci atakujący ransomware używają głównie insygniów od wysokich organów zarządzających, takich jak FBI lub DOD, aby wiadomość ransomware wyglądała na autentyczną.

Podobnie treść wiadomości jest również sfabrykowana w taki sposób, że wydaje się, że naruszyłeś określone przepisy prawa lub zawierasz treści jawne i niezgodne z prawem.

Oto film stworzony przez firmę ESET, który pokazuje, jak działa oprogramowanie ransomware:

Rodzaje oprogramowania ransomware

Ransomware występuje w różnych formach i każdy działa w inny sposób, uniemożliwiając użytkownikom dostęp do ich systemu, plików i innych danych osobowych. Oto różne warianty oprogramowania ransomware, na które powinieneś zwrócić uwagę:

1 oprogramowanie ransomware, które blokuje Twój system

Istnieje kilka programów ransomware, które blokują twój system i uniemożliwiają dostęp do niego, dopóki nie zapłacisz wymaganej kwoty napastnikowi. Okupy wahają się od kilku dolarów do setek i tysięcy dolarów, a głównym sposobem płatności jest Bitcoin.

2 Ransomware, które szyfruje pliki

Podobnie wielu użytkowników doświadczyło oprogramowania ransomware, które szyfruje różne pliki w twoim systemie i nie odszyfrowuje ich, dopóki nie dokonasz płatności.

W niektórych przypadkach atakujący przechwytują informacje z wiadomości e-mail, zdjęć, dokumentów i innych form poufnych danych, żądając okupu.

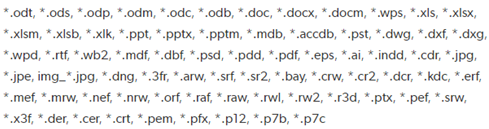

Pliki, które są głównie szyfrowane przez oprogramowanie ransomware, mają następujące rozszerzenie:

3 oprogramowanie ransomware, które podszywa się pod program antywirusowy

Niektóre ransomware podszywają się pod oprogramowanie antywirusowe i wykrywają różne problemy w systemie, głównie wirusy. Aby rozwiązać te problemy, te ransomware żądały zapłaty.

Jednak te formy oprogramowania ransomware są łatwe do usunięcia i nie powstrzymają Cię przed korzystaniem z systemu lub urządzenia. Ale będzie stale wyświetlać wyskakujące okienka, wiadomości i alerty.

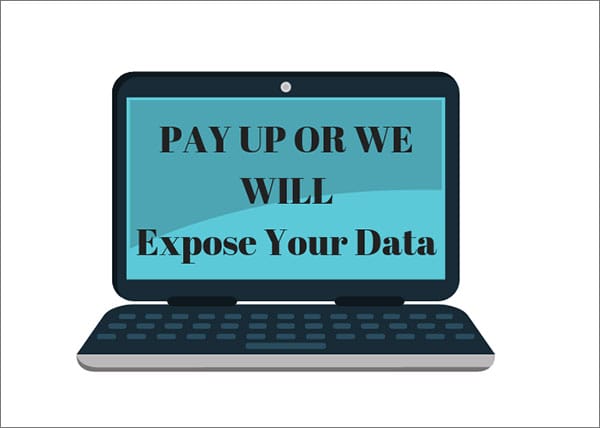

4 oprogramowanie ransomware, które grozi upublicznieniem Twoich informacji

To oprogramowanie ransomware, zwane Doxware, kradnie poufne informacje i publikuje je, jeśli nie zapłacisz.

Każdy z nas posiada poufne informacje na naszych komputerach osobistych. Utrata go może spowodować poważne szkody osobiste lub finansowe.

Te ransomware „dokuczają" użytkownikom. Naruszają ich prywatność i narażają ich życie osobiste na świat.

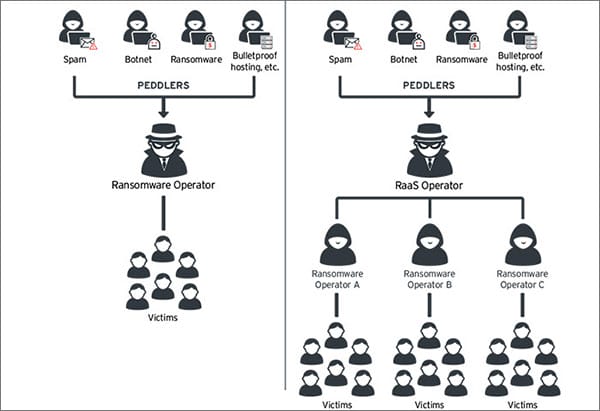

5 Ransomware zarządzane przez hakera

W mrocznym świecie Dark Web hakerzy używają metody podobnej do franczyzy, aby sprzedawać swoje oprogramowanie ransomware aspirującym do cyberprzestępcy. Nazywa się to metodą Ransomware-as-a-Service (Raas).

Co więcej, osoba sprzedająca Ransomware dostarcza również wiedzę techniczną osobie przeprowadzającej atak. Oboje zamierzają podzielić się pieniędzmi z okupu i udać się na zachód słońca.

Najbardziej kłopotliwym aspektem Raasa jest to, że w zasadzie daje każdemu możliwość przeprowadzania cyberataków.

Źródło obrazu: trendmicro.com

Jak możesz skończyć z oprogramowaniem ransomware?

Jak każda inna forma wirusa, oprogramowanie ransomware wkrada się do Twojego urządzenia poprzez fałszywe załączniki do wiadomości e-mail i fałszywe linki. Media społecznościowe służą również jako potencjalny nośnik dla oprogramowania ransomware.

- Złośliwa reklama: Okazuje się, że reklama może być czymś więcej niż tylko drobną irytacją. Cyberprzestępca może kupować przestrzeń reklamową w popularnych witrynach internetowych i wykorzystywać ją do dostarczania oprogramowania ransomware na Twoje urządzenie. Tak, dzieje się tak nawet za pośrednictwem znanych i wiarygodnych stron internetowych.

- Zestawy exploitów: Zaprojektowane w celu wykorzystania wszelkich potencjalnych luk w systemie, zestawy exploitów są często wykorzystywane do przeprowadzania cyberataków. Jest to wstępnie napisany kod, który sprawia, że płacisz za posiadanie przestarzałego oprogramowania.

- Niezamawiane pobieranie: wiele stron internetowych nakłania Cię do pobrania złośliwego oprogramowania bez Twojej zgody. Musisz tego uniknąć za wszelką cenę.

- Inżynieria społeczna: ironicznie, inżynieria społeczna w kontekście bezpieczeństwa cybernetycznego oznacza nakłanianie ludzi do pobierania oprogramowania ransomware. Oprogramowanie ransomware tutaj wygląda jak normalny dokument, ale gdy go otworzysz, rozpętuje się piekło. Najczęściej źródłem fałszywych dokumentów jest renomowany podmiot.

Jak wiedzieć, że masz ransomware?

Zaczynam od normalnie wyglądającego pliku, który trafia na Twoje urządzenie. Może to być jakiś dokument, taki jak arkusz Excela lub plik Word.

Ale tak naprawdę jest to plik wykonywalny, który wystarczy jedno kliknięcie, aby zacząć działać.

Działa cicho. Na początku nic nie zauważasz. Wszystkie pliki otwierają się normalnie i wszystko wydaje się w porządku.

Jednak w tle dzieje się coś złowrogiego.

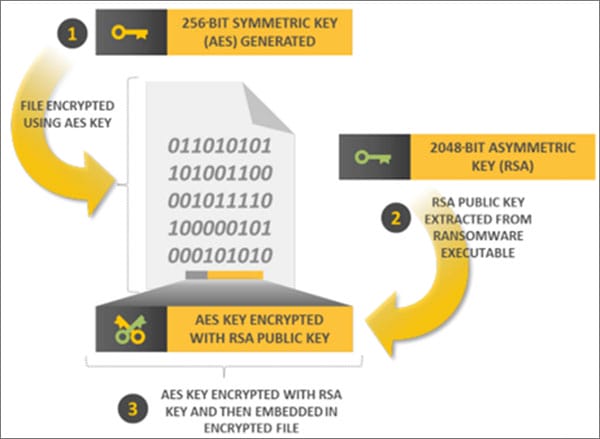

Malware nawiązuje kontakt z serwerami hakera i generuje dwa klucze. Klucz publiczny, który szyfruje twoje pliki i prywatny, który może je odszyfrować.

Haker ma oczywiście dostęp do drugiego klucza.

Powoli ransomware dostaje się na Twój dysk twardy i zaczyna szyfrować Twoje informacje. W tym momencie wykonanie tej czynności nie wymaga Twojej zgody.

Po wykonaniu tej czynności na ekranie pojawi się żądanie okupu. Jesteś proszony o przelanie określonej kwoty pieniędzy w określonym czasie.

Zazwyczaj trzeba zapłacić Bitcoinem lub przelać pieniądze na jakieś zagraniczne konto.

Techniki usuwania oprogramowania ransomware

Co zrobić, jeśli padłeś ofiarą oprogramowania ransomware, a atakujący wzięli zakładników twoich plików lub zablokowali twój system. Co robisz? Zanim wpadniesz w panikę, oto kilka kroków, które możesz wykonać, aby usunąć ransomware.

- Nie płać w żadnych okolicznościach: łatwo się ugiąć, ale głównym celem atakującego ransomware jest czerpanie korzyści finansowych kosztem Twoich danych osobowych. Zapłata im nie gwarantuje, że odzyskasz swoje dane i zachęcisz ich do przeprowadzania podobnych ataków w przyszłości.

- Odłącz lub usuń zainfekowane części z sieci: usunięcie zainfekowanych części z sieci pomaga zapobiegać dalszemu rozprzestrzenianiu się oprogramowania ransomware. Zalecamy odłączenie całego systemu od Internetu w przypadku blokady ekranu lub oprogramowania ransomware szyfrującego pliki.

- Użyj funkcji przywracania systemu, aby powrócić do czystego stanu: jeden ze sposobów na usunięcie oprogramowania ransomware, które blokuje ekran za pomocą funkcji przywracania systemu. Podobnie może również pomóc w odzyskaniu niektórych danych, które zostały utracone przez oprogramowanie ransomware. Może nie przywrócić wszystkich danych, ale przywrócenie systemu do wcześniejszego stanu pomoże odkryć niektóre utracone pliki, uzyskać dostęp do systemu, przywrócić ustawienia systemu i programy do usunięcia ransomware.

- Skanuj swój system za pomocą antywirusa: powinieneś przeskanować swój system oprogramowaniem antywirusowym, aby upewnić się, że ransomware zostanie usunięty. Spróbuj uruchomić program antywirusowy z płyty startowej lub przez USB. Jeśli otwierasz pliki w innym systemie, skanowanie ich programem antywirusowym gwarantuje, że nie zostaną żadne ślady oprogramowania ransomware.

- Użyj oprogramowania do odszyfrowywania ransomware: istnieje wiele aplikacji i oprogramowania innych firm, których możesz użyć do odszyfrowania plików zaszyfrowanych przez oprogramowanie ransomware. Kaspersky oferuje swoje narzędzie do odszyfrowywania ransomware CryptXXX i CoinVault. Podobnie możesz również użyć ShadowExplorer (darmowego narzędzia) do przywrócenia plików zaszyfrowanych przez Cryptolocker.

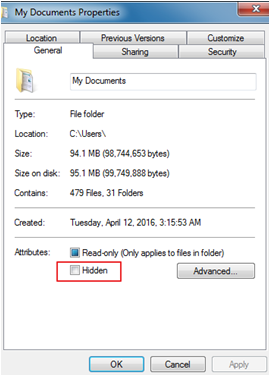

- Odkryj pliki, aby odzyskać dane: wiele programów ransomware ukrywa Twoje pliki, ikony pulpitu, skróty i inne dane. Jednym ze sposobów na odzyskanie tego jest przejście do „Komputer”, a następnie „C:Users”. Kliknij prawym przyciskiem myszy folder swojej nazwy Windows i otwórz „ Właściwości”. Odznacz opcję „Ukryty” i kliknij „OK”. Powinno to spowodować ponowne pojawienie się ukrytych danych.

Jak zapobiegać ransomware?

Oprogramowanie ransomware może być naprawdę paskudne, a jeśli nęka Twoje urządzenia, niewiele możesz zrobić. Dlatego zanim staniesz się ofiarą takich ataków i staniesz się zakładnikiem, lepiej podjąć pewne środki ostrożności i zabezpieczyć się przed oprogramowaniem ransomware. Istnieją pewne środki, które możesz podjąć, aby zapobiec atakowaniu Cię przez oprogramowanie ransomware.

Utwórz kopię zapasową wszystkich plików i ustawień systemowych

Jednym z najprostszych sposobów zapobiegania ransomware jest regularne tworzenie kopii zapasowych danych. W ten sposób nie będziesz musiał wpadać w panikę i płacić atakującym za odzyskanie cennych plików lub uzyskanie dostępu do systemu. Możesz skorzystać z wbudowanych systemów tworzenia kopii zapasowych oferowanych przez system operacyjny urządzenia lub wybrać oprogramowanie do tworzenia kopii zapasowych innych firm.

Podobnie usługi pamięci masowej mogą być również wykorzystywane do tworzenia kopii zapasowych ważnych i poufnych danych oraz zapobiegania ich dostaniu się w niepowołane ręce osoby atakującej oprogramowanie ransomware.

Korzystaj z aktualnych programów antywirusowych i zabezpieczających

Oprogramowanie antywirusowe i inne oprogramowanie zabezpieczające, takie jak wykrywacze złośliwego oprogramowania i phishingu, może być bardzo skuteczne w obronie przed oprogramowaniem ransomware. Tworzą pierwszą linię obrony przed takimi zagrożeniami i regularnie skanują urządzenie (lub system) w poszukiwaniu wzorców, sygnatur i definicji najnowszych wirusów.

Dlatego zobaczysz, jak popularne usługi antywirusowe regularnie publikują aktualizacje najnowszych definicji wirusów. Ważne jest, aby zawsze aktualizować program antywirusowy.

Omawiamy również tę strategię w przewodniku:

Użyj rozszerzeń przeglądarki, aby zatrzymać złośliwe reklamy

Istnieje wiele programów ransomware wbudowanych w reklamy wyświetlane na stronach internetowych lub w sieciach reklamowych. Istnieją różne rozszerzenia przeglądarki i dodatki, które zatrzymują złośliwe oprogramowanie.

Niektóre z nich to AdBlock Plus, Privacy Badger, uBlock Origin i No Script. Te rozszerzenia zatrzymują pliki cookie, technologie śledzenia, skrypty i reklamy wyładowane złośliwym oprogramowaniem działające w tle.

Oto dobre porównanie dwóch popularnych rozszerzeń antymalware.

Skanuj swoje e-maile w poszukiwaniu oprogramowania ransomware

Innym źródłem, przez które przesyłane jest oprogramowanie ransomware, są wiadomości e-mail. Istnieje wiele e-maili, które wykorzystują reklamy typu click-bait oraz załączniki zawierające oprogramowanie ransomware. Przed pobraniem należy przeskanować załączniki do wiadomości e-mail w poszukiwaniu złośliwego oprogramowania. Podobnie unikaj klikania linków znajdujących się w wiadomości e-mail, które wyglądają nie na miejscu lub są zacienione.

Szyfruj swój ruch internetowy za pomocą VPN

Ponieważ większość oprogramowania ransomware infiltruje Twoje urządzenie przez Internet, ważne jest, aby szyfrować swoje działania w Internecie.

Klucze szyfrowania i bezpieczne protokoły oferowane przez VPN pozwalają zapobiec przechwyceniu plików przez atakującego lub uzyskaniu dostępu do systemu. Istnieje wiele VPN, z których możesz wybierać.

Przykłady popularnych ataków ransomware

Przez lata byliśmy świadkami licznych ataków ransomware. Ataki te wymierzone są w indywidualnych użytkowników w przedsiębiorstwa, małe firmy, agencje publiczne, szpitale, urządzenia mobilne, serwery i różne systemy operacyjne. Oto kilka przykładów oprogramowania ransomware, o których powinieneś wiedzieć.

1 CryptoLocker

CryptoLocker to oprogramowanie ransomware szyfrujące pliki, które po raz pierwszy pojawiło się w 2013 roku i używało 2084-bitowego klucza szyfrowania RSA do blokowania plików użytkowników. Oprogramowanie ransomware używane do szyfrowania plików z pewnymi rozszerzeniami i nie pozwalało nikomu na dostęp do niego, dopóki płatność nie zostanie dokonana za pośrednictwem Bitcoin. Koszt odblokowania zaszyfrowanych plików? 10 BTC (Bitcoin), których dzisiejsza wartość wynosi około 4730 USD. Oto ilustracja dostarczona przez firmę Symantec wyjaśniająca, jak działa oprogramowanie ransomware szyfrujące pliki:

W kolejnych latach pojawiło się więcej wariantów CryptoLocker w postaci CryptoWall, CryptoLocker.F i TorrentLocker. CryptoLocker.F najpierw atakował australijskich użytkowników i był rozprzestrzeniany za pośrednictwem fałszywych wiadomości e-mail. Jedną z głównych ofiar tego oprogramowania ransomware było ABC (Australian Broadcasting Corporation).

Z drugiej strony, CryptoWall był dystrybuowany za pośrednictwem kampanii szkodliwej reklamy i był skierowany głównie do użytkowników systemu Windows. Ta forma ransomware przekierowywała użytkowników na fałszywe strony internetowe, zachęcając ich do pobierania wtyczek zawierających złośliwe oprogramowanie. W ten sposób ransomware rozprzestrzeniłoby się na system użytkownika i zaszyfrowało różne pliki.

2 Reveton

Reveton został po raz pierwszy zaobserwowany w 2012 roku i jest oprogramowaniem ransomware blokującym ekran. Ofiary otrzymywały ostrzeżenia, które wyglądały tak, jakby zostały wysłane przez agencje tworzące prawo (takie jak FBI), twierdząc, że oddały się nielegalnej działalności, takiej jak pobieranie pirackich treści. Atakujący żądali zapłaty, zwykle za pośrednictwem usług przedpłaconych gotówką, takich jak Ukash. Pierwsze oznaki Revetona pojawiły się w krajach europejskich, a jego szablony trafiły do Stanów Zjednoczonych i Kanady jeszcze w tym samym roku. Według Avast Security Software nowe ślady Revetona zostały zaobserwowane w sierpniu 2014 roku.

KeRanger Ramsomware na Macu

W marcu 2016 r. w systemie Mac OS X o nazwie „KeRanger” zaobserwowano pierwsze oznaki oprogramowania ransomware. Ransomware było dystrybuowane za pośrednictwem popularnego klienta BitTorrent dla komputerów Mac, oferowanego przez Transmission. Szkodnik szyfrowałby pliki użytkownika Maca, chyba że płatność została dokonana za pośrednictwem Bitcoina na rzecz atakującego.

Okup, którego zażądał atakujący, wynosiłby zwykle co najmniej 1 BTC za odblokowanie zaszyfrowanych plików (około 400 USD). W następstwie tego ataku Transmission poinstruował wszystkich swoich użytkowników, aby usunęli aktualną wersję (2.90) klienta BitTorrent i korzystali z najnowszej wersji.

Ransomware na urządzeniach z Androidem

Jeśli myślałeś, że ransomware zaatakuje tylko komputery stacjonarne i laptopy, to zgadłeś. Ransomware trafiło na inne platformy, w tym urządzenia z Androidem. Atakujący rozpowszechniają ransomware FBI za pośrednictwem złośliwych aplikacji, w których udają, że są z FBI i blokują urządzenie lub części urządzenia użytkownika.

Okup kosztowałby około 300 USD lub więcej, aby uzyskać dostęp do urządzenia z Androidem lub danych zaszyfrowanych przez oprogramowanie ransomware. Jeśli masz zainstalowany program antywirusowy na swoim urządzeniu i wybrałeś opcję „Zweryfikuj aplikacje” przed pobraniem, dość łatwo jest zapobiec ransomware na Androida. Podobnie usunięcie złośliwej aplikacji spowodowało również usunięcie złośliwego oprogramowania z urządzenia i odzyskanie utraconych danych.

Ostatnie słowa

Ransomware to śmiertelna forma złośliwego oprogramowania, które może rozebrać Twój system, zaszyfrować poufne pliki i ostatecznie doprowadzić do katastrofalnych skutków. Głównym celem oprogramowania ransomware jest czerpanie korzyści finansowych od ofiar, dzięki obietnicy odszyfrowania plików przez atakującego.

Ataki te są przeprowadzane z wielu źródeł. W zeszłym roku ataki ransomware WannaCry pochłonęły 200 000 ofiar.

Jednak wymieniliśmy różne wskazówki i triki, których możesz użyć do usunięcia ransomware. Podobnie, możesz również spojrzeć na różne środki ostrożności, które możesz podjąć, aby zapewnić bezpieczeństwo przed atakami ransomware. Sprawdź także różne rodzaje oprogramowania ransomware, które przez lata wykorzystywały użytkowników; ważne jest, aby wiedzieć, z jakim rodzajem oprogramowania ransomware masz do czynienia.