Ransomware: ¿Qué son y cómo eliminarlos? .com

Los ciberdelincuentes están teniendo un día de campo en estos días con un nuevo tipo de malware llamado ransomware. Este nuevo malware es extremadamente peligroso y se está propagando como la pólvora.

En los últimos años, ha habido numerosas víctimas de ransomware, desde particulares, empresas hasta hospitales.

El FBI informó que en 2017 recibió numerosas quejas sobre ransomware y el costo que las víctimas tuvieron que soportar superó los $ 1.4 mil millones.

Entonces, ¿qué es exactamente el ransomware?

¿Qué es lo que hace?

¿Cómo puede protegerse contra dicho malware?

Para encontrar respuestas a todas estas preguntas, continúe leyendo, ya que le mostraré cómo funciona y cómo puede defenderse contra dicho malware en esta guía completa para la eliminación de ransomware.

Vamos a empezar.

¿Qué es ransomware?

El ransomware se puede definir como malware que impide que los usuarios accedan a sus sistemas (y otros dispositivos), archivos o varios datos a menos que paguen un rescate.

Se distribuyen a través de ataques de phishing en forma de correos electrónicos o descargas falsas; puede inyectarse en páginas web publicitarias, incrustarse en contenido pirateado, como cracks o torrents, y transmitirse a través de redes LAN.

Los atacantes de ransomware exigen el pago a través de ciertos métodos de pago en línea; el más común es Bitcoin.

Existen diferentes tipos de ransomware que se dirigen a varios usuarios y funcionan de diferentes maneras, pero todos tienen el mismo objetivo: extraer el rescate de las víctimas.

Estos atacantes de ransomware utilizan principalmente insignias de altos órganos de gobierno como el FBI o el DOD para que el mensaje del ransomware parezca auténtico.

Del mismo modo, el contenido del mensaje también se fabrica de tal manera que parece que ha violado ciertas leyes y regulaciones, o que contiene contenido explícito e ilegal.

Aquí hay un video creado por ESET que demuestra cómo funciona el ransomware:

Tipos de ransomware

El ransomware se encuentra en diferentes formas y cada una funciona de manera diferente, evitando que los usuarios accedan a su sistema, archivos y otros datos personales. Aquí hay diferentes variantes de ransomware que debe tener en cuenta:

1 ransomware que bloquea su sistema

Hay algunos ransomware que bloquean su sistema y le impiden acceder a él hasta que pague la cantidad requerida al atacante. Los rescates varían entre unos pocos dólares a cientos y miles de dólares y el principal modo de pago es a través de Bitcoin.

2 Ransomware que cifra archivos

Del mismo modo, muchos usuarios han experimentado ransomware que cifra varios archivos en su sistema y no los descifrarán a menos que realice el pago.

En ciertos casos, los atacantes secuestran información de correos electrónicos, imágenes, documentos y otras formas de datos confidenciales que exigen un rescate.

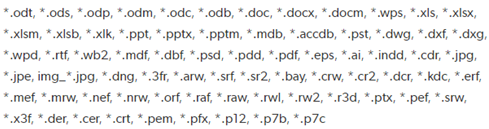

Los archivos que son principalmente encriptados por ransomware tienen la siguiente extensión:

3 ransomware que se hace pasar por antivirus

Algunos ransomware los falsifican como software antivirus y detectan varios problemas en su sistema, principalmente virus. Y, para solucionar estos problemas, este ransomware exigiría el pago.

Sin embargo, estas formas de ransomware son fáciles de eliminar y no le impedirán usar su sistema o dispositivo. Pero constantemente le mostrará ventanas emergentes, mensajes y alertas.

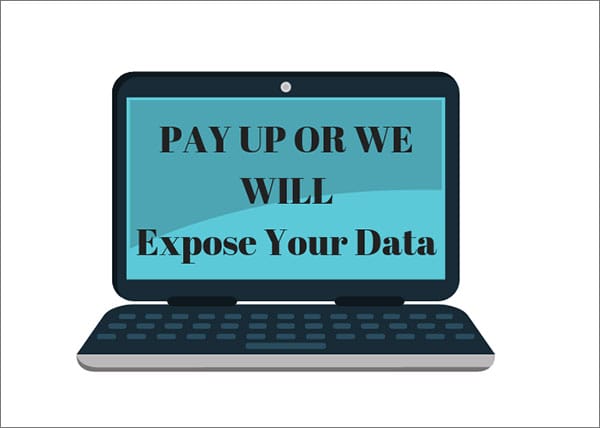

4 Ransomware que amenaza con hacer pública su información

Llamado Doxware, este ransomware roba su información confidencial y la publica si no paga.

Todos tenemos información confidencial en nuestras computadoras personales. Perderlo puede causar serios daños personales o financieros.

Estos ransomware "doxan" a los usuarios. Violan su privacidad y exponen sus vidas personales al mundo.

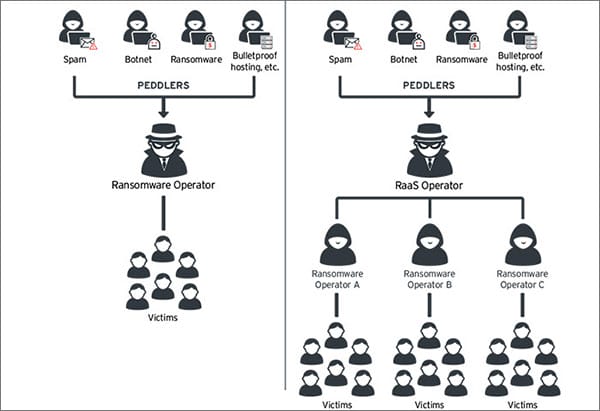

5 Ransomware administrado por un hacker

En el sombrío mundo de la Dark Web, los piratas informáticos utilizan un método similar al de una franquicia para vender su ransomware a los aspirantes a ciberdelincuentes. Esto se denomina método Ransomware-as-a-Service (Raas).

Además, la persona que vende el Ransomware también proporciona conocimientos técnicos a la persona que lanza el ataque. Ambos tienen la intención de compartir el dinero del rescate y caminar hacia el atardecer.

El aspecto más problemático de Raas es que básicamente le da a cualquiera el poder de lanzar ataques cibernéticos.

Crédito de la imagen: trendmicro.com

¿Cómo puedes terminar con ransomware?

Como cualquier otra forma de virus, el ransomware se cuela en su dispositivo a través de archivos adjuntos de correo electrónico falsos y enlaces falsos. Las redes sociales también sirven como un potencial portador de ransomware.

- Publicidad maliciosa: resulta que la publicidad puede ser algo más que molestias menores. Los ciberdelincuentes pueden comprar espacios publicitarios en sitios web populares y usarlos para entregar ransomware en su dispositivo. Sí, esto sucede incluso a través de sitios web conocidos y confiables.

- Kits de explotación: diseñados para explotar cualquier vulnerabilidad potencial en su sistema, los kits de explotación se utilizan con frecuencia para realizar ataques cibernéticos. Es un código escrito previamente que te hace pagar por tener un software desactualizado.

- Descarga no solicitada: muchos sitios web lo engañan para que descargue malware sin su consentimiento. Tienes que evitar esto a toda costa.

- Ingeniería social: en última ironía, la ingeniería social en el contexto de la seguridad cibernética significa engañar a las personas para que descarguen ransomware. El ransomware aquí parece un documento normal, pero una vez que lo abres, se desata el infierno. La mayoría de las veces, la fuente de los documentos falsos es una entidad de confianza.

¿Cómo saber que tiene ransomware?

Empiezo con un archivo de apariencia normal que termina en su dispositivo. Puede ser algún documento, como una hoja de Excel o un archivo de Word.

Pero lo que realmente es un archivo ejecutable que solo requiere un clic para comenzar a ejecutarse.

Funciona en silencio. No notas nada al principio. Todos los archivos se abren normalmente y todo parece estar bien.

Sin embargo, algo siniestro ocurre en el fondo.

El malware se pone en contacto con los servidores del hacker y genera dos claves. Una clave pública que encripta tus archivos y una privada que puede desencriptarlos.

Por supuesto, el hacker tiene acceso a la segunda clave.

Lentamente, el ransomware llega a su disco duro y comienza a cifrar su información. En este momento, no requiere su permiso para realizar esta acción.

Hecho esto, aparece una nota de rescate en su pantalla. Se le pide que transfiera una cantidad específica de dinero en un período de tiempo específico.

Por lo general, debe pagar con Bitcoin o transferir el dinero en alguna cuenta extranjera.

Técnicas de eliminación de ransomware

Ahora, ¿qué sucede si es víctima de ransomware y los atacantes han tomado como rehenes sus archivos o han bloqueado su sistema? ¿A qué te dedicas? Antes de entrar en pánico, aquí hay algunos pasos que puede seguir para eliminar el ransomware.

- No pague bajo ninguna circunstancia: es fácil ceder, pero el objetivo principal del atacante de ransomware es obtener beneficios monetarios a expensas de sus datos personales. Pagarles no garantiza que recuperará sus datos y los alentaría a realizar ataques similares en el futuro.

- Desconecte o elimine las partes infectadas de la red: al eliminar las partes infectadas de su red, ayuda a evitar una mayor propagación del ransomware. Le recomendamos que desconecte todo su sistema de Internet en caso de bloqueo de pantalla o ransomware de cifrado de archivos.

- Use Restaurar sistema para volver a un estado limpio: una de las formas de eliminar el ransomware que bloquea su pantalla a través de Restaurar sistema. Del mismo modo, también puede ayudarlo a recuperar algunos de los datos que se perdieron debido al ransomware. Es posible que no recupere todos los datos, pero restaurar el sistema a un estado anterior ayudará a descubrir algunos de los archivos perdidos, acceder a su sistema, recuperar la configuración del sistema y limpiar los programas de ransomware.

- Escanee su sistema usando un antivirus: debe escanear su sistema con un software antivirus para asegurarse de que se elimine el ransomware. Intente ejecutar el antivirus desde un disco de arranque o mediante USB. Si está abriendo los archivos en otro sistema, escanearlos con un antivirus garantiza que no queden rastros de ransomware.

- Use el software de descifrado de ransomware: hay muchas aplicaciones y software de terceros que puede usar para descifrar archivos cifrados por ransomware. Kaspersky ofrece su herramienta para descifrar CryptXXX y CoinVault ransomware. Del mismo modo, también puede usar ShadowExplorer (una herramienta gratuita) para restaurar archivos cifrados por Cryptolocker.

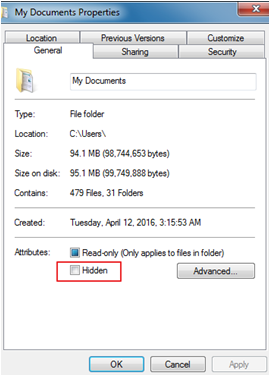

- Mostrar archivos para recuperar datos: muchos ransomware ocultan sus archivos, iconos de escritorio, accesos directos y otros datos. Una forma de recuperar esto es yendo a ‘Computer' y luego a ‘C:Users'. Haga clic derecho en la carpeta de su nombre de Windows y abra ‘ Propiedades'. Desmarque la opción ‘Oculto' y haga clic en ‘Aceptar'. Esto debería hacer que sus datos ocultos vuelvan a aparecer.

¿Cómo prevenir el ransomware?

El ransomware puede ser realmente desagradable y si afecta a sus dispositivos, es muy poco lo que puede hacer. Entonces, antes de caer presa de tales ataques y convertirse en rehén, es mejor tomar algunas precauciones y protegerse contra el ransomware. Hay ciertas medidas que puede tomar para evitar que el ransomware lo ataque.

Copia de seguridad de todos sus archivos y configuraciones del sistema

Una de las formas más sencillas de prevenir el ransomware es realizar copias de seguridad de los datos con regularidad. De esta manera, no tendría que entrar en pánico y pagar a los atacantes para recuperar sus preciados archivos u obtener acceso a su sistema. Puede utilizar los sistemas de copia de seguridad integrados que ofrece el sistema operativo de su dispositivo o puede elegir entre un software de copia de seguridad de terceros.

Del mismo modo, los servicios de almacenamiento también se pueden utilizar para realizar copias de seguridad de datos importantes y confidenciales y evitar que caigan en las manos equivocadas de un atacante de ransomware.

Utilice trajes de seguridad y antivirus actualizados

Los antivirus y otros programas de seguridad, como los detectores de malware y phishing, pueden ser muy efectivos para defenderse contra el ransomware. Forman la primera línea de defensa contra tales amenazas y escanean su dispositivo (o sistema) regularmente en busca de patrones, firmas y definiciones de los virus más recientes.

Esta es la razón por la que verá que los servicios antivirus populares publican actualizaciones periódicas de las últimas definiciones de virus. Es importante que mantengas tu antivirus actualizado en todo momento.

También discutimos esta estrategia en la guía:

Hay muchos ransomware que están incrustados en anuncios que se muestran en sitios web o en redes publicitarias. Hay varias extensiones de navegador y complementos que detienen el malware.

Algunos de ellos incluyen AdBlock Plus, Privacy Badger, uBlock Origin y No Script. Estas extensiones detienen las cookies, las tecnologías de seguimiento, los scripts y los anuncios cargados de malware que se ejecutan en segundo plano.

Aquí hay una buena comparación entre dos extensiones antimalware populares.

Escanee sus correos electrónicos en busca de ransomware

Otra fuente a través de la cual se transmite el ransomware son los correos electrónicos. Hay muchos correos electrónicos que usan anuncios de cebo de clic y archivos adjuntos que consisten en ransomware. Debe escanear sus archivos adjuntos de correo electrónico en busca de malware antes de descargarlos. Del mismo modo, evite hacer clic en cualquier enlace presente en el correo electrónico que parezca fuera de lugar o dudoso.

Cifre su tráfico de Internet usando VPN

Dado que la mayoría del ransomware se infiltra en su dispositivo a través de Internet, es importante cifrar sus actividades en Internet.

Las claves de cifrado y los protocolos seguros que ofrece una VPN le permiten evitar que cualquier atacante secuestre sus archivos u obtenga acceso a su sistema. Hay muchas VPN entre las que puede elegir.

Estos son algunos de los mejores proveedores de VPNque ofrecen encriptación de grado militar y lo mantendrán a salvo del ransomware cuando navegue por Internet.

Ejemplos de ataques populares de ransomware

A lo largo de los años, hemos sido testigos de numerosos ataques de ransomware. Estos ataques se han dirigido a usuarios individuales de empresas, pequeñas empresas, agencias públicas, hospitales, dispositivos móviles, servidores y diferentes sistemas operativos. Estos son algunos ejemplos de ransomware que debe tener en cuenta.

1 CryptoLocker

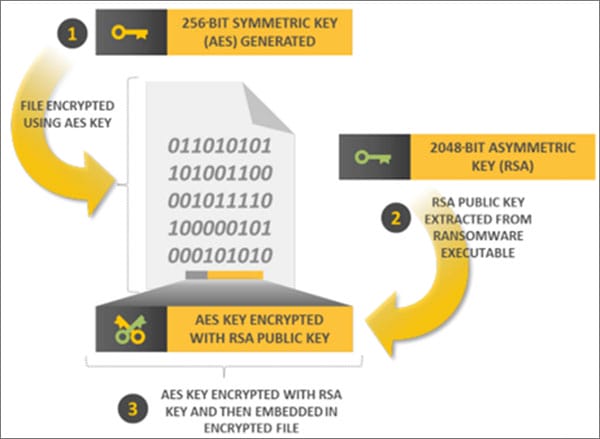

CryptoLocker es un ransomware de cifrado de archivos que apareció por primera vez en 2013 y utilizaba una clave de cifrado RSA de 2084 bits para bloquear los archivos de los usuarios. El ransomware solía encriptar archivos con ciertas extensiones y no permitía que nadie accediera a él hasta que se realiza un pago a través de Bitcoin. ¿El costo de desbloquear los archivos cifrados? 10 BTC (Bitcoin), cuyo valor actual ronda los $4730 USD. Aquí hay una ilustración proporcionada por Symantec que explica cómo funciona el ransomware de cifrado de archivos:

En los años siguientes, se vieron más variantes de CryptoLocker en forma de CryptoWall, CryptoLocker.F y TorrentLocker. CryptoLocker.F primero apuntó a usuarios australianos y se difundió a través de correos electrónicos fraudulentos. Una de las víctimas destacadas de este ransomware fue ABC (Australian Broadcasting Corporation).

Por otro lado, CryptoWall se distribuyó a través de una campaña de publicidad maliciosa y se dirigió principalmente a usuarios de Windows. Esta forma de ransomware redirigía a los usuarios a sitios web falsos y los promovía para descargar complementos que contenían el malware. De esta forma, el ransomware se propagaría al sistema del usuario y cifraría varios archivos.

2 Revetón

Reveton se observó por primera vez en 2012 y es un ransomware de bloqueo de pantalla. Las víctimas recibirían mensajes de advertencia, que se muestran como si fueran enviados por agencias legislativas (como el FBI), alegando que se han entregado a una actividad ilegal, como descargar contenido pirateado. Los atacantes exigirían el pago, generalmente a través de servicios de efectivo prepago como Ukash. Los primeros signos de Reveton se vieron en países europeos y sus modelos llegaron a Estados Unidos y Canadá ese mismo año. Según Avast Security Software, en agosto de 2014 se observaron nuevos rastros de Reveton.

KeRanger Ramsomware en Mac

En marzo de 2016, se observaron los primeros signos de ransomware en Mac OS X, que se denominó ‘KeRanger'. El ransomware se distribuyó a través de un popular cliente BitTorrent para Mac ofrecido por Transmission. El malware encriptaría los archivos del usuario de Mac a menos que se hiciera un pago a través de Bitcoin al atacante.

El rescate exigido por el atacante suele ser un mínimo de 1 BTC para desbloquear los archivos cifrados (que ronda los $400 USD). Tras este ataque, Transmission instruyó a todos sus usuarios a eliminar la versión actual (2.90) del cliente BitTorrent y usar la última versión.

Ransomware en dispositivos Android

Si pensaba que el ransomware solo atacaría equipos de escritorio y portátiles, se equivocó. El ransomware se ha abierto camino en otras plataformas, incluidos los dispositivos Android. Los atacantes están distribuyendo ransomware del FBI a través de aplicaciones maliciosas, en las que fingen ser del FBI y bloquean el dispositivo del usuario o partes del dispositivo.

El rescate costaría alrededor de $ 300 USD o más para recuperar el acceso a su dispositivo Android o los datos cifrados por el ransomware. Si tiene un antivirus instalado en su dispositivo y ha seleccionado la opción ‘Verificar aplicaciones' antes de descargarlas, entonces es bastante fácil prevenir el ransomware en Android. De manera similar, eliminar la aplicación maliciosa también resultó en la eliminación del malware de su dispositivo y la recuperación de los datos perdidos.

Ultimas palabras

El ransomware es una forma mortal de malware que puede destruir su sistema, cifrar archivos confidenciales y, en última instancia, conducir a resultados desastrosos. El objetivo principal del ransomware es obtener beneficios financieros de las víctimas, con la promesa de que el atacante descifrará los archivos.

Estos ataques se llevan a cabo a través de múltiples fuentes. El año pasado, los ataques del ransomware WannaCry tuvieron 200.000 víctimas.

Sin embargo, hemos enumerado varios consejos y trucos que puede utilizar para eliminar el ransomware. Del mismo modo, también puede echar un vistazo a varias precauciones que puede tomar para garantizar la seguridad contra los ataques de ransomware. Además, consulte los diferentes tipos de ransomware que han explotado a los usuarios a lo largo de los años; es importante saber con qué tipo de ransomware está tratando.