Хакеры используют страх перед штаммом Omicron COVID-19 для атак на университеты США

Согласно исследованию Proofpoint, происходит новая фишинговая атака, когда злоумышленники используют страх перед распространением нового штамма COVID-19, Omicron, для кражи учетных данных для входа в учетные записи в нескольких университетах Северной Америки.

Исследователи Proofpoint заявили, что фишинговые атаки начались в октябре, но в ноябре они стали свидетелями резкого роста. Электронные письма, отправленные злоумышленниками, содержат общую информацию о новом варианте COVID-19 Omicron и информацию о тестировании.

Киберпреступники используют опасения по поводу того, что COVID-19 заманивает цели с помощью фишинга с января 2020 года.

Детали фишинговой кампании

В этой тематической кампании COVID-19 злоумышленники нацелились на различные университеты Северной Америки. Студенты и преподаватели получают фишинговое электронное письмо, содержащее URL-адреса и вложения, которые собирают учетные данные для входа при нажатии. Целевые страницы имитируют портал входа в университет. В большинстве случаев злоумышленники перенаправляют пользователей на легитимную страницу университетского портала, после чего происходит сбор учетных данных.

Такие электронные письма обычно имеют следующие темы:

Требуется внимание — информация о варианте Omicron COVID-19

Электронное письмо также содержит ссылку на страницу входа в университет, как показано ниже:

(Изображение: доказательство)

Некоторые студенты также получили электронные письма с вложениями теста COVID-19. Вложение ведет на страницу входа в университет, где украдены учетные данные.

Страница кражи учетных данных в фишинговой электронной почте, подделывающей Университет Вандербильта. (Изображение: доказательство)

Согласно Proofpoint, кластеры угроз используют разные методы для распространения этих кампаний. В этом варианте кампании Omicron COVID-19 злоумышленники используют инфраструктуру, контролируемую субъектами, для размещения фальшивых университетских веб-сайтов с целью кражи учетных данных, использующих аналогичные доменные имена. Это включает:

- sso[.]ucmo[.]edu[.]скучно[.]cf/Covid19/authenticationedpoint.html

- sso2[.]astate[.]edu[.]скучно[.]cf/login/authenticationedpoint.html

Точно так же кампании Omicron на основе вложений используют скомпрометированные сайты WordPress для сбора учетных данных. Это включает:

- hfbcbiblestudy[.]org/demo1/includes/jah/[университет]/auth[.]PHP

- афро-туры[.]co[.]za/includes/css/js/edu/web/etc/login[.]PHP

- traveloaid[.]com/css/js/[университет]/auth[.]php

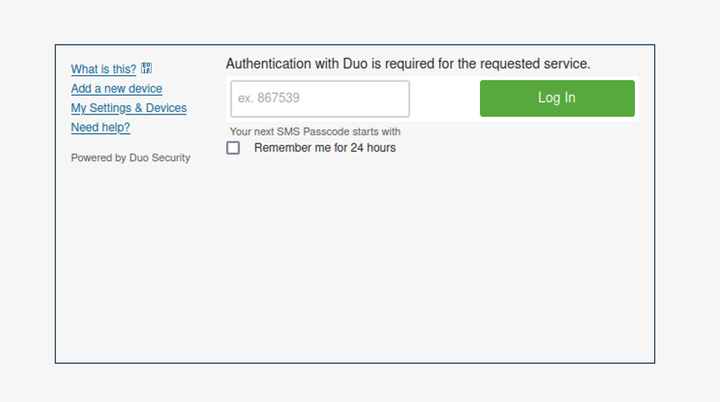

В некоторых кампаниях злоумышленники также пытались украсть пароли многофакторной аутентификации, выдавая себя за Duo. Кража кодов MFA позволит злоумышленникам обойти второй уровень безопасности.

Целевая страница кражи учетных данных MFA Duo (Изображение: Proofpoint)

Proofpoint также заметил, что, как только злоумышленники получают доступ к учетным записям университетов, они используют эти скомпрометированные учетные записи для распространения кампании и отправки электронных писем. Скомпрометированные электронные письма также используются для распространения той же угрозы в других университетах.

«Вполне вероятно, что эта активность возрастет в следующие два месяца, поскольку колледжи и университеты предоставляют и требуют тестирования для студентов, преподавателей и других работников, путешествующих в университетский городок и из него во время и после курортного сезона, а также по мере того, как вариант Omicron появляется все шире.» – доказывают исследователи.

Некоторые университеты, которые стали мишенью, включают Университет Центрального Миссури и Университет Вандербильта. Хэнк Шлесс, старший менеджер Lookout, сказал, что в начале пандемии было много фишинговой активности, заманивающей цели обещаниями государственной помощи, бесплатными тестами на COVID-19, информацией о закрытии правительства и многим другим.

Шлесс сказал, что в первом квартале 2020 года количество мобильных фишинговых атак в его компании увеличилось на 87%. К 2021 году злоумышленники начали заманивать людей обещаниями информации о вакцинах и возобновлении работы.

«Между четвертым кварталом 2020 года и первым кварталом 2021 года подверженность фишингу увеличилась на 127% и оставалась на том же уровне во втором и третьем кварталах. Теперь, с вопросами о вариантах Delta и Omicron, злоумышленники снова используют это как способ убедить потенциальных жертв доверять их коммуникациям и неосознанно делиться учетными данными для входа или загружать вредоносное ПО. В глазах киберпреступников академические институты представляют собой созревшую мишень», — сказал Шлесс.

По словам Шлесса, злоумышленники могут использовать учетные данные для кражи данных исследований университетов и проектов, что может привести к атакам программ-вымогателей. Как сообщает Proofpoint, конечная цель злоумышленников пока неизвестна. Однако, по словам Шлесса, эти «кампании часто являются отправной точкой для более сложных кибератак».

Если вы получили фишинговое письмо, перешлите его рабочей группе по борьбе с фишингом по адресу [email protected]. Если вы получили фишинговое текстовое сообщение, перешлите его в СПАМ (7726).

Вы также можете сообщить о фишинговой атаке в FTC по адресу ReportFraud.ftc.gov.