Hakkerit käyttävät COVID-19 Omicron -kannan aiheuttamaa pelkoa hyökätäkseen Yhdysvaltain yliopistoihin

Proofpointin tutkimuksen mukaan käynnissä on uusi tietojenkalasteluhyökkäys, jossa hyökkääjät hyödyntävät pelkoaan uuden COVID-19-kannan, Omicronin, leviämisestä varastaakseen useiden Pohjois-Amerikan yliopistojen tilien kirjautumistiedot.

Proofpoint-tutkijat sanoivat, että phishing-hyökkäykset alkoivat lokakuussa, mutta ne lisääntyivät jyrkästi marraskuussa. Hyökkääjien lähettämät sähköpostit sisältävät yleistä tietoa uudesta COVID-19-versiosta Omicron ja tietoja testauksesta.

Kyberrikolliset ovat käyttäneet huolta COVID-19:n houkuttelemisesta kohteiden tietojenkalasteluhuijauksilla tammikuusta 2020 lähtien.

Tietojenkalastelukampanjan tiedot

Tässä COVID-19-teemakampanjassa hyökkääjät ovat kohdistaneet kohteen useisiin Pohjois-Amerikan yliopistoihin. Opiskelijat ja opettajat saavat tietojenkalasteluviestin, joka sisältää URL-osoitteita ja liitteitä, jotka keräävät kirjautumistiedot napsautettaessa. Aloitussivut jäljittelevät yliopiston kirjautumisportaalia. Useimmissa tapauksissa hyökkääjät ohjaavat käyttäjät lailliselle yliopiston portaalisivulle, jonka jälkeen tunnistetiedot kerätään.

Tällaisia sähköposteja käsitellään yleensä seuraavasti:

Huomio vaaditaan – tietoja COVID-19 Omicronin versiosta

Sähköposti sisältää myös linkin yliopiston kirjautumissivulle, kuten alla:

(Kuva: Proofpoint)

Jotkut opiskelijat ovat myös saaneet sähköposteja, joissa on myös COVID-19-testiliitteitä. Liite johtaa yliopiston kirjautumissivulle, jolta valtakirjat varastetaan.

Tunnistetietojen varkaussivu tietojenkalasteluviestien huijauksessa Vanderbilt Universityssä. (Kuva: Proofpoint)

Proofpointin mukaan uhkaklusterit käyttävät erilaisia menetelmiä näiden kampanjoiden jakamiseen. Tässä Omicron COVID-19 -version kampanjassa hyökkääjät käyttävät toimijoiden ohjaamaa infrastruktuuria valetunnuksia varastavien yliopistosivustojen isännöimiseen samankaltaisilla verkkotunnuksilla. Nämä sisältävät:

- sso[.]ucmo[.]edu[.]boring[.]cf/Covid19/authenticationedpoint.html

- sso2[.]astate[.]edu[.]boring[.]cf/login/authenticationedpoint.html

Vastaavasti liitepohjaiset Omicron-kampanjat käyttävät vaarantuneita WordPress-sivustoja tunnistetietojen tallentamiseen. Nämä sisältävät:

- hfbcbiblestudy[.]org/demo1/includes/jah/[yliopisto]/auth[.]PHP

- afr-tours[.]co[.]za/includes/css/js/edu/web/etc/login[.]PHP

- traveloaid[.]com/css/js/[yliopisto]/auth[.]php

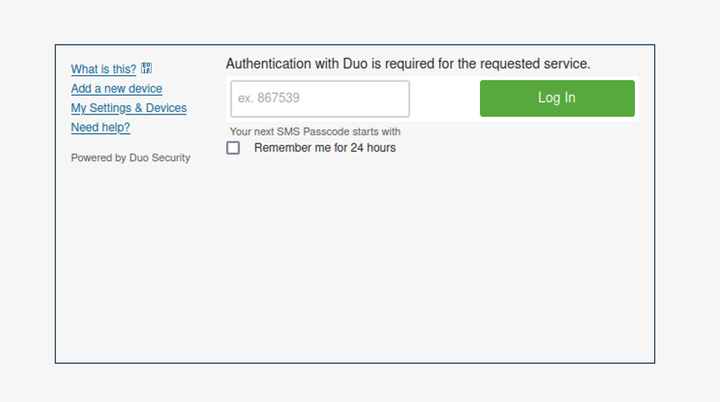

Joissakin kampanjoissa hyökkääjät ovat myös yrittäneet varastaa monivaiheisia todennussalasanoja esiintyen Duona. MFA-koodien varastaminen antaisi hyökkääjille mahdollisuuden ohittaa toisen suojauskerroksen.

MFA Duo -tunnistevarkauden aloitussivu (Kuva: Proofpoint)

Proofpoint on myös havainnut, että kun hyökkääjät pääsevät yliopistotileille, he käyttävät näitä vaarantuneita tilejä kampanjan levittämiseen ja sähköpostien lähettämiseen. Vaarallisia sähköposteja käytetään myös levittämään samaa uhkaa myös muihin yliopistoihin.

"On todennäköistä, että tämä aktiivisuus lisääntyy seuraavien kahden kuukauden aikana, kun korkeakoulut ja yliopistot tarjoavat ja vaativat testejä opiskelijoille, tiedekunnalle ja muille työntekijöille, jotka matkustavat kampukselle ja sieltä pois lomakauden aikana ja sen jälkeen, ja kun Omicron-versio tulee esiin laajemmin, " – Proofpoint-tutkijat.

Eräitä kohteena olevia yliopistoja ovat Keski-Missourin yliopisto ja Vanderbilt University. Lookoutin vanhempi johtaja Hank Schless sanoi, että pandemian alussa tapahtui paljon tietojenkalastelutoimintaa, joka houkutteli kohteita valtion avun lupauksilla, ilmaisilla COVID-19-testeillä, tiedoilla hallituksen sulkemisista ja paljon muuta.

Schless sanoi, että hänen yrityksensä näki 87 prosentin kasvun mobiilitietojen kalasteluhyökkäysten määrässä vuoden 2020 ensimmäisellä neljänneksellä. Vuoteen 2021 mennessä hyökkääjät alkoivat houkutella ihmisiä lupaamalla tietoa rokotuksista ja uudelleen avaamisesta.

"Vuoden 2020 neljännen ja vuoden 2021 ensimmäisen neljänneksen välillä tietojenkalastelulle altistuminen kasvoi 127 prosenttia ja pysyi samalla tasolla toisen ja kolmannen vuosineljänneksen aikana. Nyt Delta- ja Omicron-variantteja koskevissa kysymyksissä hyökkääjät käyttävät tätä jälleen tapana vakuuttaa mahdolliset uhrit luottamaan viestintään ja jakamaan tietämättään kirjautumistiedot tai lataamaan haittaohjelmia. Akateemiset instituutiot tekevät kyberrikollisten silmissä kypsiä kohteita", Schless sanoi.

Schlessin mukaan hyökkääjät voivat käyttää valtuustietoja varastaakseen yliopistojen ja projektien tutkimustietoja, jotka voivat johtaa kiristysohjelmien hyökkäyksiin. Proofpointin mukaan hyökkääjien lopputavoite on vielä tuntematon. Schlessin mukaan nämä "kampanjat ovat kuitenkin usein lähtökohta edistyneemmille kyberhyökkäyksille".

Jos saat tietojenkalasteluviestin, lähetä se edelleen Anti-phishing Working Groupille osoitteeseen [email protected]. Jos sait phishing-tekstiviestin, lähetä se edelleen roskapostiin (7726).

Voit myös ilmoittaa tietojenkalasteluhyökkäyksestä FTC :lle osoitteessa ReportFraud.ftc.gov.