Selon une étude de Proofpoint, une nouvelle attaque de phishing est en cours où les attaquants tirent parti de la peur suscitée par la propagation de la nouvelle souche COVID-19, Omicron, pour voler les identifiants de connexion des comptes de plusieurs universités nord-américaines.

Les chercheurs de Proofpoint ont déclaré que les attaques de phishing ont commencé en octobre, mais qu'elles ont connu une forte augmentation en novembre. Les e-mails envoyés par les attaquants contiennent des informations générales sur la nouvelle variante COVID-19 Omicron et des informations sur les tests.

Depuis janvier 2020, les cybercriminels utilisent la préoccupation concernant le leurre de cibles COVID-19 avec des escroqueries par hameçonnage.

Détails de la campagne d'hameçonnage

Dans cette campagne thématique COVID-19, les attaquants ont ciblé diverses universités nord-américaines. Les étudiants et les professeurs reçoivent un e-mail de phishing contenant des URL et des pièces jointes qui collectent les identifiants de connexion lorsqu'on clique dessus. Les pages de destination imitent le portail de connexion de l'université. Dans la plupart des cas, les attaquants redirigent les utilisateurs vers une page de portail universitaire légitime, après quoi les informations d'identification sont collectées.

Ces e-mails sont généralement soumis comme :

Attention requise – Informations concernant la variante COVID-19 Omicron

L'e-mail contient également un lien vers la page de connexion de l'université, comme indiqué ci-dessous :

(Image: Proofpoint)

Certains étudiants ont également reçu des e-mails avec des pièces jointes de test COVID-19. La pièce jointe mène à la page de connexion de l'université, où les informations d'identification sont volées.

Page de vol d'informations d'identification dans l'usurpation d'e-mails de phishing Université Vanderbilt. (Image: Proofpoint)

Selon Proofpoint, les clusters de menaces utilisent différentes méthodes pour diffuser ces campagnes. Dans cette campagne de variantes d'Omicron COVID-19, les attaquants utilisent une infrastructure contrôlée par des acteurs pour héberger de faux sites Web universitaires de vol d'informations d'identification utilisant des noms de domaine similaires. Ceux-ci inclus:

- sso[.]ucmo[.]edu[.]ennuyeux[.]cf/Covid19/authenticationedpoint.html

- sso2[.]astate[.]edu[.]boring[.]cf/login/authenticationedpoint.html

De même, les campagnes Omicron basées sur les pièces jointes utilisent des sites WordPress compromis pour capturer les informations d'identification. Ceux-ci inclus:

- hfbcbiblestudy[.]org/demo1/includes/jah/[université]/auth[.]PHP

- afr-tours[.]co[.]za/includes/css/js/edu/web/etc/login[.]PHP

- traveloaid[.]com/css/js/[université]/auth[.]php

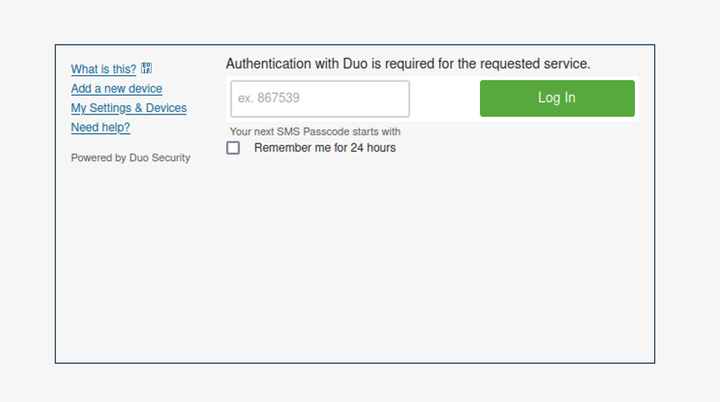

Dans certaines campagnes, les attaquants ont également tenté de voler des mots de passe d'authentification multifacteur, se faisant passer pour Duo. Le vol de codes MFA permettrait aux attaquants de contourner la deuxième couche de sécurité.

Page de destination du vol d'informations d'identification MFA Duo (Image: Proofpoint)

Proofpoint a également observé qu'une fois que les attaquants ont accès aux comptes universitaires, ils utilisent ces comptes compromis pour diffuser la campagne et envoyer des e-mails. Les e-mails compromis sont également utilisés pour propager la même menace à d'autres universités.

«Il est probable que cette activité augmentera au cours des deux prochains mois, car les collèges et les universités fournissent et exigent des tests pour les étudiants, les professeurs et les autres travailleurs voyageant vers et depuis le campus pendant et après la saison des vacances, et à mesure que la variante Omicron émerge plus largement, " – Chercheurs de Proofpoint.

Certaines universités qui ont été ciblées comprennent l'Université du Missouri central et l'Université Vanderbilt. Hank Schless, un cadre supérieur chez Lookout, a déclaré qu'au début de la pandémie, il y avait beaucoup d'activités de phishing attirant des cibles avec des promesses d'aide gouvernementale, des tests COVID-19 gratuits, des informations sur les fermetures gouvernementales, etc.

Schless a déclaré que son entreprise avait enregistré une augmentation de 87 % des attaques de phishing mobile au premier trimestre 2020. En 2021, les attaquants ont commencé à attirer les gens avec des promesses d'informations sur les vaccins et la réouverture.

"Entre le quatrième trimestre de 2020 et le premier trimestre de 2021, l'exposition au phishing a augmenté de 127 % et est restée au même niveau au cours des deuxième et troisième trimestres. Maintenant, avec des questions sur les variantes Delta et Omicron, les attaquants l'utilisent à nouveau pour convaincre les victimes potentielles de faire confiance à leur communication et de partager sans le savoir les identifiants de connexion ou de télécharger des logiciels malveillants. Les institutions universitaires constituent des cibles mûres aux yeux des cybercriminels », a déclaré Schless.

Selon Schless, les attaquants peuvent utiliser des informations d'identification pour voler les données de recherche des universités et des projets qui pourraient conduire à des attaques de ransomware. Selon Proofpoint, l'objectif final des attaquants est encore inconnu. Cependant, selon Schless, ces "campagnes sont souvent le point de départ de cyberattaques plus avancées".

Si vous recevez un e-mail d'hameçonnage, transférez-le au groupe de travail anti-hameçonnage à l'adresse [email protected]. Si vous recevez un SMS de phishing, transférez-le au SPAM (7726).

Vous pouvez également signaler l'attaque de phishing à la FTC sur ReportFraud.ftc.gov.