Häkkerid kasutavad USA ülikoolide ründamiseks hirmu COVID-19 Omicroni tüve ees

Proofpointi uuringute kohaselt toimub uus andmepüügirünnak, kus ründajad kasutavad hirmu uue COVID-19 tüve Omicron leviku ees, et varastada mitme Põhja-Ameerika ülikooli kontode sisselogimisandmeid.

Proofpointi uurijad ütlesid, et andmepüügirünnakud algasid oktoobris, kuid novembris suurenesid need järsult. Ründajate saadetud meilid sisaldavad üldist teavet COVID-19 uue variandi Omicron kohta ja teavet testimise kohta.

Küberkurjategijad on kasutanud muret COVID-19 pärast, et meelitada sihtmärke andmepüügipettustega alates 2020. aasta jaanuarist.

Andmepüügikampaania üksikasjad

Selles COVID-19 teemakampaanias on ründajad võtnud sihikule mitmed Põhja-Ameerika ülikoolid. Õpilased ja õppejõud saavad andmepüügimeili, mis sisaldab URL-e ja manuseid, millel klõpsamisel kogutakse sisselogimismandaadid. Sihtlehed jäljendavad ülikooli sisselogimisportaali. Enamasti suunavad ründajad kasutajad seaduslikule ülikooli portaali lehele, misjärel kogutakse mandaadid.

Sellised meilid on tavaliselt allutatud järgmiselt:

Tähelepanu nõutav – teave COVID-19 Omicroni variandi kohta

E-kiri sisaldab ka linki ülikooli sisselogimislehele, nagu allpool näidatud:

(Pilt: Proofpoint)

Mõned õpilased on saanud ka meile COVID-19 testi manustega. Manus viib ülikooli sisselogimislehele, kus varastatakse volikirjad.

Mandaadivarguse leht andmepüügi e-kirjade võltsimises Vanderbilti ülikoolis. (Pilt: Proofpoint)

Proofpointi sõnul kasutavad ohuklastrid nende kampaaniate levitamiseks erinevaid meetodeid. Selles Omicroni COVID-19 variandi kampaanias kasutavad ründajad sarnaseid domeeninimesid kasutavate ülikoolide võltsitud mandaadivarguste veebisaitide majutamiseks näitlejate juhitavat infrastruktuuri. Need sisaldavad:

- sso[.]ucmo[.]edu[.]boring[.]cf/Covid19/authenticationedpoint.html

- sso2[.]astate[.]edu[.]igav[.]cf/login/authenticationedpoint.html

Samamoodi kasutavad manusepõhised Omicroni kampaaniad mandaatide kogumiseks ohustatud WordPressi saite. Need sisaldavad:

- hfbcbiblestudy[.]org/demo1/includes/jah/[ülikool]/auth[.]PHP

- afr-tours[.]co[.]za/includes/css/js/edu/web/etc/login[.]PHP

- traveloaid[.]com/css/js/[ülikool]/auth[.]php

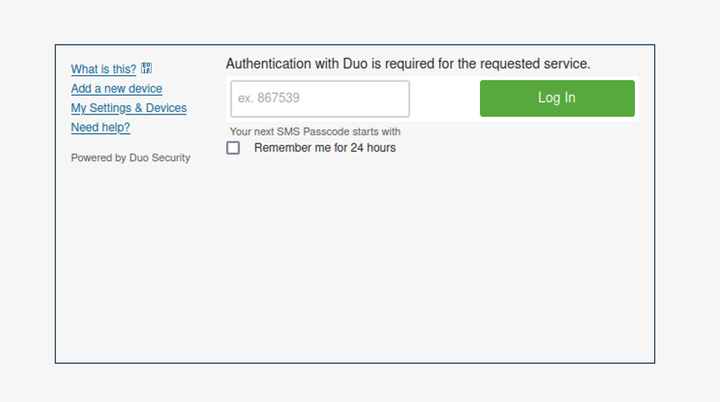

Mõnes kampaanias on ründajad püüdnud varastada ka mitmefaktorilisi autentimisparoole, teeseldes, et nad on Duo. MFA-koodide varastamine võimaldaks ründajatel teisest turvakihist mööda minna.

MFA Duo mandaadivarguse sihtleht (Pilt: Proofpoint)

Proofpoint on ka täheldanud, et kui ründajad saavad juurdepääsu ülikooli kontodele, kasutavad nad neid ohustatud kontosid kampaania levitamiseks ja e-kirjade saatmiseks. Ohustatud e-kirju kasutatakse ka sama ohu levitamiseks ka teistele ülikoolidele.

"Tõenäoliselt suureneb see aktiivsus järgmise kahe kuu jooksul, kuna kolledžid ja ülikoolid pakuvad ja nõuavad testimist üliõpilastele, õppejõududele ja teistele töötajatele, kes reisivad ülikoolilinnakusse ja tagasi puhkusehooajal ja pärast seda, ning kuna Omicroni variant tuleb laiemalt esile, "- Tõestuspunktide uurijad.

Mõned sihtmärgiks olnud ülikoolid on Kesk-Missouri ülikool ja Vanderbilti ülikool. Lookouti vanemjuht Hank Schless ütles, et pandeemia alguses toimus palju andmepüügitegevust, mis meelitas sihtmärke valitsuse abi lubadustega, tasuta COVID-19 testidega, teabega valitsuse sulgemiste kohta ja palju muud.

Schless ütles, et tema ettevõttes kasvas 2020. aasta esimeses kvartalis mobiilsete andmepüügirünnakute arv 87%. Aastaks 2021 hakkasid ründajad inimesi meelitama, lubades teavet vaktsiinide ja taasavamise kohta.

„Ajavahemikus 2020. aasta IV kvartalist 2021. aasta esimese kvartalini kasvas kokkupuude andmepüügiga 127% ning jäi teise ja kolmanda kvartali jooksul samale tasemele. Nüüd, kui teil on küsimusi Delta ja Omicroni variantide kohta, kasutavad ründajad seda taas võimalusena veenda potentsiaalseid ohvreid oma suhtlust usaldama ja teadmata sisselogimismandaate jagama või pahavara alla laadima. Akadeemilised institutsioonid on küberkurjategijate silmis küpsed sihtmärgid, "ütles Schless.

Schlessi sõnul võivad ründajad kasutada mandaate, et varastada ülikoolide ja projektide uurimisandmeid, mis võivad viia lunavararünnakuteni. Proofpointi sõnul on ründajate lõppeesmärk siiani teadmata. Schlessi sõnul on need kampaaniad aga sageli arenenumate küberrünnakute alguspunktiks.

Kui saate andmepüügimeili, edastage see andmepüügivastasele töörühmale aadressil [email protected]. Kui saite andmepüügiteksti, saatke see rämpsposti aadressile (7726).

Samuti saate andmepüügirünnakust FTC -le teatada aadressil ReportFraud.ftc.gov.