Il malware FlyTrap per Android dirotta migliaia di account Facebook

Un nuovo malware Android con il nome in codice FlyTrap ha dirottato oltre 10.000 account sui social media in 140 paesi da marzo 2021. Ha preso di mira gli utenti attraverso il dirottamento dei social media, app sideloaded e app store di terze parti.

A seguito dell'indagine forense, il team di ricerca sulle minacce di zLab di Zimperium ha scoperto app non rilevate su dispositivi mobili utilizzando il motore di malware z9 di Zimperium. Hanno stabilito che il malware non rilevato fa parte di una famiglia di trojan che utilizza tecniche di ingegneria sociale per dirottare gli account Facebook.

Il team di ricerca ha scoperto prove che indicano che le parti malintenzionate in Vietnam stanno conducendo questa campagna di dirottamento dei social media da marzo 2021. Il malware è stato inizialmente distribuito tramite Google Play Store e applicazioni di terze parti.

zLabs ha riferito i suoi risultati a Google, che ha verificato le informazioni e rimosso le app dannose dal Play Store. Tuttavia, queste app sono ancora disponibili su app store di terze parti, " evidenziando il rischio di applicazioni sideloaded agli endpoint mobili e ai dati degli utenti ", sottolinea Zimperium.

zLabs ha anche fornito una mappa che mostra la distribuzione delle vittime di FlyTrap in 144 paesi.

Mappa di distribuzione delle vittime di FlyTrap. (Immagine: Zimperium)

Che cos'è FlyTrap Trojan?

Il trojan FlyTrap incorporato nelle applicazioni rappresenta una minaccia per l'identità sociale del bersaglio dirottando i loro account Facebook iniettando il malware sui loro dispositivi Android. Raccoglie le seguenti informazioni utente delle vittime:

- Facebook ID

- Indirizzo e-mail

- indirizzo IP

- Posizione

- Cookie associati all'account Facebook

Questi account Facebook dirottati possono essere utilizzati per diffondere il malware da una vittima all'altra e per diffondere campagne di disinformazione utilizzando la geolocalizzazione del bersaglio.

Come funziona il malware FlyTrap?

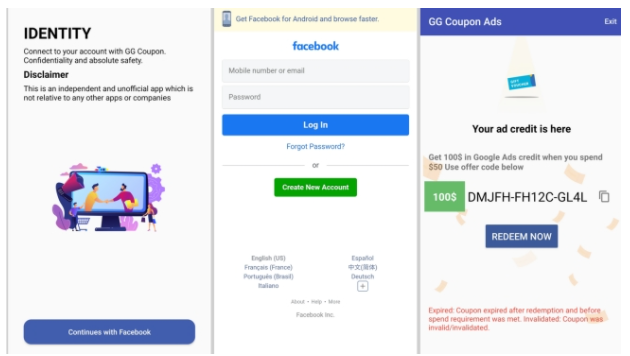

I criminali informatici dietro FlyTrap utilizzano vari metodi allettanti come coupon Netflix gratuiti, coupon Google AdWords e votazione per la squadra o i giocatori di calcio migliori. Inizialmente, l'applicazione ha indotto gli utenti a fidarsi dell'app e a scaricarla. Dopo aver scaricato l'app, ha coinvolto l'utente visualizzando diverse pagine o chiedendo loro di votare per la squadra migliore o più.

(Immagine: Zimperium)

Quindi mostra all'utente la pagina di accesso legittima di Facebook e chiede loro di accedere al proprio account per poter esprimere il proprio voto e raccogliere il codice coupon. Una volta che l'utente accede e prende parte alla "votazione falsa", visualizza il codice coupon falso e un messaggio che indica che il "codice coupon è scaduto", come mostrato negli screenshot seguenti:

(Immagine: Zimperium)

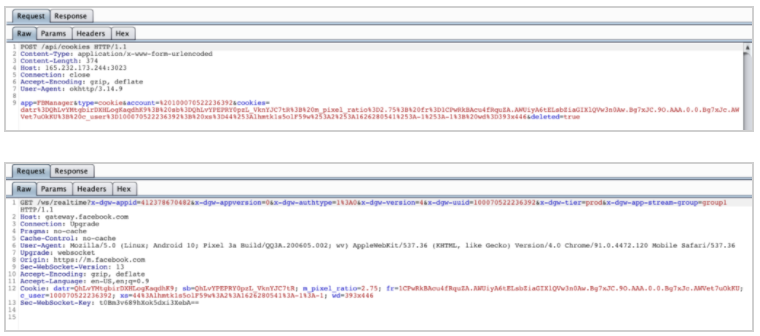

Una volta che l'utente accede al proprio account Facebook, il malware utilizza l'iniezione di JavaScript per dirottare l'ID Facebook, l'indirizzo e-mail, l'indirizzo IP e la posizione degli obiettivi utilizzando il codice JS dannoso.

Screenshot del codice contenente il tipo di dati che verranno esfiltrati al server Command and Control Center. (Immagine: Zimperium)

La manipolazione delle risorse web è chiamata manipolazione incrociata principale (XPM). Per ulteriori informazioni, puoi consultare questo studio, " Uno studio empirico sulla manipolazione delle risorse Web nelle applicazioni mobili del mondo reale ". Dopo aver effettuato correttamente l'accesso a Facebook, la vittima avvia il processo di esfiltrazione dei dati, come si può vedere di seguito:

Esfiltrazione dei dati FlyTrap in corso. (Immagine: Zimperium)

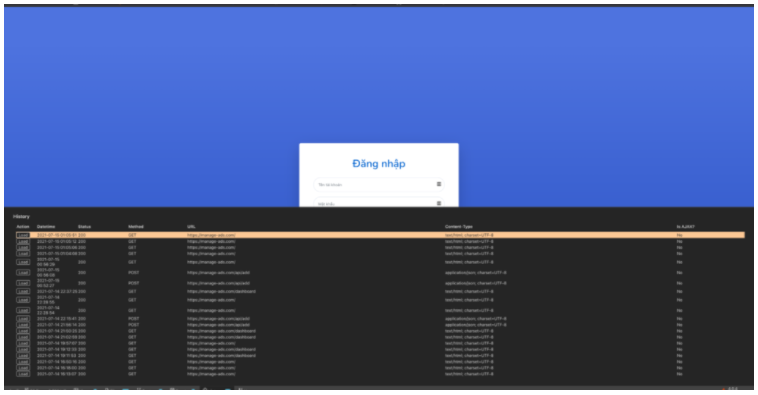

Il server Command and Control utilizza quindi le credenziali di accesso di Facebook per accedere ai dati raccolti. La cosa peggiore è che, a causa di vulnerabilità di sicurezza nel server Command and Control, l'intero database delle informazioni rubate può essere esposto a chiunque su Internet.

Server di comando e controllo che memorizza le sessioni dirottate. (Immagine: Zimperium)

FlyTrap Trojan Applicazioni Android

zLab di Zimperium ha rilasciato il seguente elenco di indicatori di compromissione come si vede nelle applicazioni Android malware FlyTrap:

Come proteggere il tuo dispositivo Android?

FlyTrap Trojan è solo un esempio delle minacce alla sicurezza sempre crescenti e prevalenti volte al furto di informazioni personali. Un altro malware recente rivolto agli utenti Android è stato il Joker Malware che utilizzava anche Google Play Store per infettare i dispositivi.

Il direttore della sicurezza degli endpoint di Zimperium, Richard Melick, ha affermato che gli utenti Android potrebbero ridurre la possibilità di infezione bloccando l'installazione di app da risorse non attendibili in background. Questo è disponibile anche nel recente aggiornamento della sicurezza di Android.

Se sospetti che il tuo account Facebook sia stato compromesso, esci immediatamente da tutti i dispositivi. Melik ha anche consigliato,

“Nel complesso, si tratta di essere consapevoli di ciò che richiede un'applicazione. Se hai bisogno di connetterti ai tuoi account di social media per accedere a un coupon o un affare, mettiti in pausa e chiedi perché. Per cosa potrebbe ora utilizzare quei dati il sito/la società di coupon?

Per assicurarti che i tuoi dispositivi Android siano protetti dai malware, ti consigliamo di utilizzare un software antivirus/malware e una VPN per Android. Puoi anche ottenere una VPN che offre una funzionalità antivirus, oltre a Norton Security, McAfee Safe Connect e altro ancora.