FlyTrap Android Malware entführt Tausende von Facebook-Konten

Eine neue Android-Malware mit dem Codenamen FlyTrap hat seit März 2021 über 10.000 Konten in sozialen Medien in 140 Ländern gekapert. Sie hat Benutzer durch Entführung von sozialen Medien, seitengeladene Apps und App-Stores von Drittanbietern ins Visier genommen.

Nach der forensischen Untersuchung entdeckte das Bedrohungsforschungsteam des zLab von Zimperium unentdeckte Apps auf Mobilgeräten, die die z9-Malware-Engine von Zimperium verwendeten. Sie stellten fest, dass die unentdeckte Malware Teil einer Trojaner-Familie ist, die Social-Engineering-Techniken verwendet, um Facebook-Konten zu kapern.

Das Forschungsteam entdeckte Beweise, die auf böswillige Parteien in Vietnam hinweisen, die diese Social-Media-Hijacking-Kampagne seit März 2021 durchführen. Die Malware wurde ursprünglich über den Google Play Store und Anwendungen von Drittanbietern verbreitet.

zLabs meldete seine Ergebnisse an Google, das die Informationen überprüfte und bösartige Apps aus dem Play Store entfernte. Diese Apps sind jedoch weiterhin in App-Stores von Drittanbietern verfügbar, „ was das Risiko von Querladung von Anwendungen auf mobile Endpunkte und Benutzerdaten hervorhebt “, betont Zimperium.

zLabs stellte auch eine Karte zur Verfügung, die die Verteilung der FlyTrap-Opfer in 144 Ländern zeigt.

FlyTrap victims distribution map. (Image: Zimperium)

Was ist der FlyTrap-Trojaner?

Der in Anwendungen eingebettete FlyTrap-Trojaner stellt eine Bedrohung für die soziale Identität des Ziels dar, indem er seine Facebook-Konten kapert, indem er die Malware auf seine Android-Geräte injiziert. Es sammelt die folgenden Benutzerinformationen der Opfer:

- Facebook id

- E-Mail-Addresse

- IP Adresse

- Standort

- Mit dem Facebook-Konto verknüpfte Cookies

Diese gekaperten Facebook-Konten können verwendet werden, um die Malware von einem Opfer zum anderen zu verbreiten und Desinformationskampagnen unter Verwendung der Geolokalisierung des Ziels zu verbreiten.

Wie funktioniert FlyTrap-Malware?

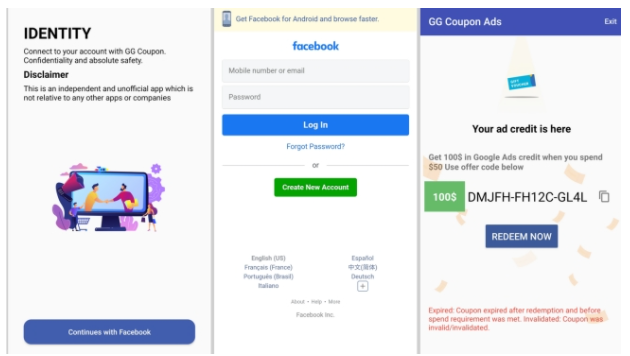

Die Cyberkriminellen hinter FlyTrap verwenden verschiedene attraktive Methoden wie kostenlose Netflix-Gutscheine, Google AdWords-Gutscheine und die Abstimmung für die beste Fußballmannschaft oder die besten Spieler. Anfangs verleitete die Anwendung die Benutzer dazu, der App zu vertrauen und sie herunterzuladen. Nach dem Herunterladen der App fesselte sie den Benutzer, indem sie verschiedene Seiten anzeigte oder sie aufforderte, für das beste Team oder mehr zu stimmen.

(Image: Zimperium)

Anschließend zeigt es die legitime Anmeldeseite des Benutzers von Facebook an und fordert ihn auf, sich bei seinem Konto anzumelden, um seine Stimme abgeben und den Gutscheincode sammeln zu können. Sobald sich der Benutzer anmeldet und an der „gefälschten Abstimmung” teilnimmt, zeigt er den gefälschten Gutscheincode und eine Meldung an, die besagt, dass der „Gutscheincode abgelaufen” ist, wie in den folgenden Screenshots gezeigt:

(Image: Zimperium)

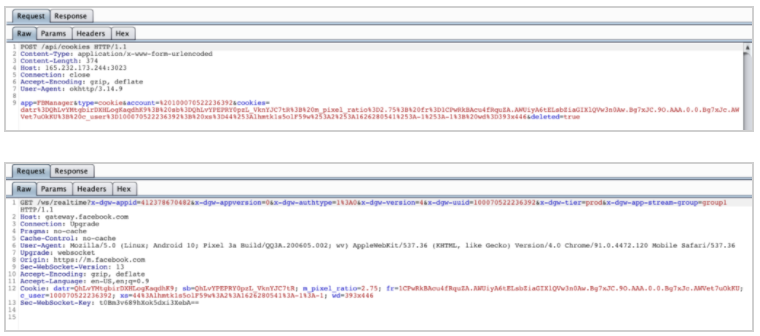

Sobald sich der Benutzer bei seinem Facebook-Konto anmeldet, verwendet die Malware eine JavaScript-Injektion, um die Facebook-ID, E-Mail-Adresse, IP-Adresse und den Standort von Zielen mithilfe des bösartigen JS-Codes zu entführen.

Code-Screenshot mit dem Datentyp, der auf den Command and Control Center-Server exfiltriert wird. (Bild: Zimperium)

Die Manipulation von Webressourcen wird als Cross-Principal Manipulation (XPM) bezeichnet. Weitere Informationen finden Sie in dieser Studie „ An Empirical Study of Web Resource Manipulation In Real-world Mobile Applications “. Nach erfolgreicher Anmeldung bei Facebook leitet das Opfer den Datenexfiltrationsprozess ein, wie unten zu sehen ist:

FlyTrap data exfiltration in process. (Image: Zimperium)

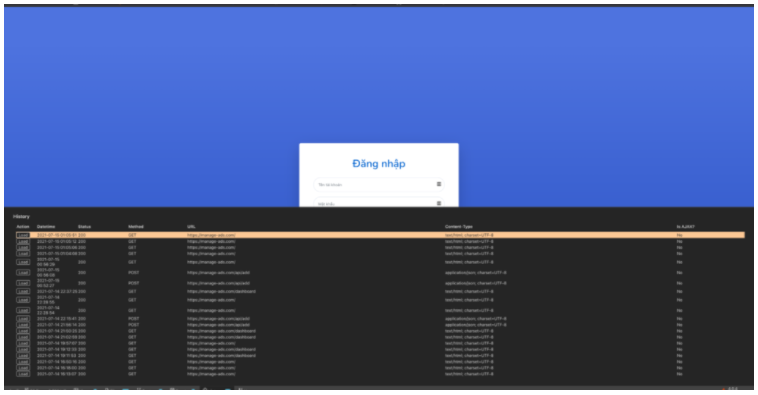

Der Command-and-Control-Server verwendet dann die Facebook-Anmeldeinformationen, um auf die gesammelten Daten zuzugreifen. Das Schlimmste ist, dass aufgrund von Sicherheitslücken im Command-and-Control-Server die gesamte Datenbank mit gestohlenen Informationen für jeden im Internet offengelegt werden kann.

Command and Control-Server, der gekaperte Sitzungen speichert. (Bild: Zimperium)

FlyTrap-Trojaner-Android-Anwendungen

Das zLab von Zimperium hat die folgende Liste von Kompromittierungsindikatoren veröffentlicht, die in FlyTrap-Malware-Android-Anwendungen zu sehen sind:

Wie schützen Sie Ihr Android-Gerät?

Der FlyTrap-Trojaner ist nur ein Beispiel für die ständig zunehmenden und vorherrschenden Sicherheitsbedrohungen, die darauf abzielen, persönliche Informationen zu stehlen. Eine weitere aktuelle Malware, die auf Android-Benutzer abzielte, war die Joker-Malware, die auch den Google Play Store verwendete, um Geräte zu infizieren.

Richard Melick, Director of Endpoint Security bei Zimperium, sagte, dass Android-Benutzer das Infektionsrisiko verringern könnten, indem sie die Installation von Apps von nicht vertrauenswürdigen Ressourcen im Hintergrund blockieren. Dies ist auch im aktuellen Android-Sicherheitsupdate verfügbar .

Wenn Sie vermuten, dass Ihr Facebook-Konto kompromittiert wurde, melden Sie sich sofort von allen Geräten ab. Melik riet auch,

„Insgesamt geht es darum, sich darüber im Klaren zu sein, was eine Bewerbung verlangt. Wenn Sie sich mit Ihren Social-Media-Konten verbinden müssen, um Zugriff auf einen Gutschein oder ein Angebot zu erhalten, halten Sie inne und fragen Sie nach dem Grund. Wofür könnte das Website-/Coupon-Unternehmen diese Daten nun verwenden?”

Um sicherzustellen, dass Ihre Android-Geräte vor Malware geschützt sind, empfehlen wir die Verwendung von Antiviren-/ Malware-Software und ein VPN für Android. Sie können auch ein VPN erhalten, das eine Antivirus-Funktion sowie Norton Security, McAfee Safe Connect und mehr bietet.