FlyTrap złośliwe oprogramowanie na Androida porywa tysiące kont na Facebooku

Nowe złośliwe oprogramowanie na Androida o kryptonimie FlyTrap przechwyciło ponad 10 000 kont w mediach społecznościowych w 140 krajach od marca 2021 r. Jest atakowane przez użytkowników poprzez przejmowanie mediów społecznościowych, aplikacje ładowane z boku i sklepy z aplikacjami innych firm.

Po przeprowadzeniu śledztwa kryminalistycznego zespół ds. badań zagrożeń zLab Zimperium odkrył niewykryte aplikacje na urządzeniach mobilnych przy użyciu silnika złośliwego oprogramowania Zimperium z9. Ustalili, że niewykryte szkodliwe oprogramowanie należy do rodziny trojanów wykorzystujących techniki socjotechniki w celu przejęcia kont na Facebooku.

Zespół badawczy odkrył dowody wskazujące na to, że złośliwe strony w Wietnamie prowadziły tę kampanię porywającą media społecznościowe od marca 2021 r. Szkodliwe oprogramowanie było początkowo dystrybuowane za pośrednictwem Sklepu Google Play i aplikacji innych firm.

zLabs zgłosił swoje ustalenia do Google, który zweryfikował informacje i usunął złośliwe aplikacje ze Sklepu Play. Jednak te aplikacje są nadal dostępne w sklepach z aplikacjami innych firm, „ podkreślając ryzyko przenoszenia aplikacji na mobilne punkty końcowe i dane użytkownika " – wskazuje Zimperium.

Firma zLabs dostarczyła również mapę pokazującą rozkład ofiar FlyTrap w 144 krajach.

Mapa dystrybucji ofiar FlyTrap. (Zdjęcie: Zimperium)

Co to jest trojan FlyTrap?

Trojan FlyTrap osadzony w aplikacjach stanowi zagrożenie dla tożsamości społecznej celu, porywając jego konta na Facebooku poprzez wstrzyknięcie złośliwego oprogramowania na urządzenia z systemem Android. Gromadzi następujące informacje o użytkownikach ofiar:

- Identyfikator Facebooka

- Adres e-mail

- adres IP

- Lokalizacja

- Pliki cookie powiązane z kontem na Facebooku

Te przejęte konta na Facebooku mogą być wykorzystywane do rozprzestrzeniania szkodliwego oprogramowania od jednej ofiary do drugiej, a także do rozpowszechniania kampanii dezinformacyjnych przy użyciu geolokalizacji celu.

Jak działa złośliwe oprogramowanie FlyTrap?

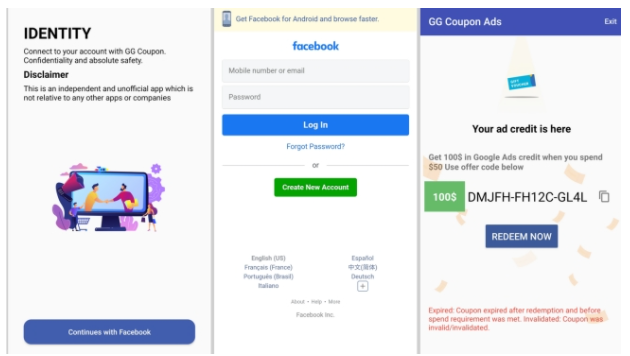

Cyberprzestępcy stojący za FlyTrap używają różnych atrakcyjnych metod, takich jak darmowe kupony Netflix, kupony Google AdWords oraz głosowanie na najlepszą drużynę piłkarską lub piłkarzy. Początkowo aplikacja nakłaniała użytkowników do zaufania do aplikacji i jej pobrania. Po pobraniu aplikacji angażował użytkownika, wyświetlając różne strony lub prosząc go o głosowanie na najlepszy zespół lub więcej.

(Zdjęcie: Zimperium)

Następnie wyświetla legalną stronę logowania użytkownika Facebooka i prosi o zalogowanie się na swoje konto, aby móc oddać swój głos i odebrać kod kuponu. Gdy użytkownik zaloguje się i weźmie udział w „fałszywym głosowaniu”, wyświetla fałszywy kod kuponu i komunikat informujący, że „kod kuponu wygasł”, jak pokazano na poniższych zrzutach ekranu:

(Zdjęcie: Zimperium)

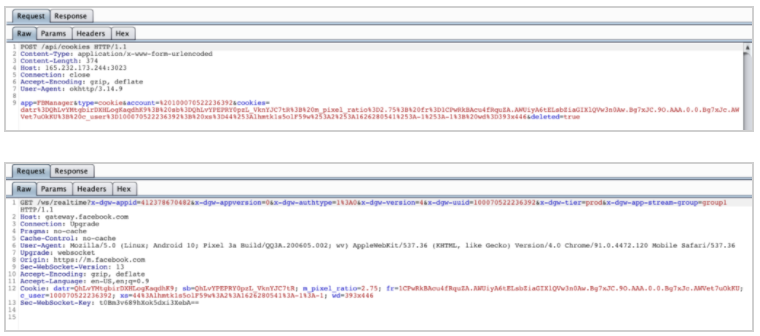

Gdy użytkownik zaloguje się na swoje konto na Facebooku, złośliwe oprogramowanie wykorzystuje wstrzykiwany JavaScript, aby przejąć na cel Facebook ID, adres e-mail, adres IP i lokalizację za pomocą złośliwego kodu JS.

Zrzut ekranu z kodem zawierający typ danych, które zostaną przeniesione na serwer Centrum Dowodzenia i Kontroli. (Zdjęcie: Zimperium)

Manipulowanie zasobami sieciowymi nazywa się manipulacją między głównymi podmiotami (XPM). Więcej informacji można znaleźć w badaniu „ An Empirical Study of Web Resource Manipulation w rzeczywistych aplikacjach mobilnych “. Po udanym zalogowaniu się na Facebooku ofiara inicjuje proces eksfiltracji danych, co widać poniżej:

Trwa eksfiltracja danych FlyTrap. (Zdjęcie: Zimperium)

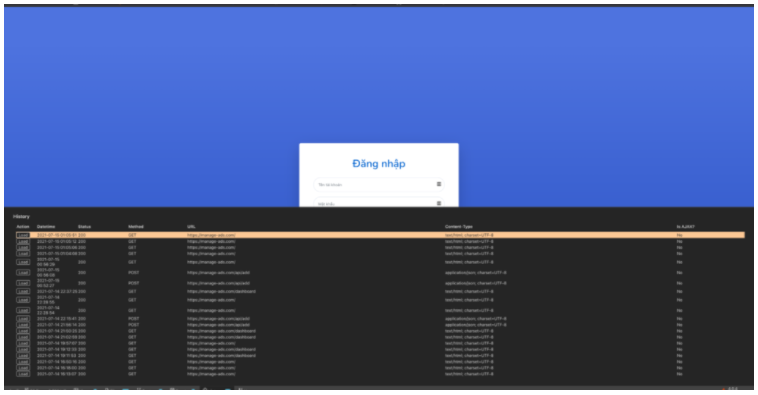

Serwer dowodzenia i kontroli używa następnie danych logowania do Facebooka, aby uzyskać dostęp do zebranych danych. Najgorsze jest to, że ze względu na luki w zabezpieczeniach serwera dowodzenia i kontroli cała baza danych skradzionych informacji może być ujawniona każdemu w Internecie.

Serwer dowodzenia i kontroli przechowujący przejęte sesje. (Zdjęcie: Zimperium)

Aplikacje trojana FlyTrap na Androida

Firma zLab firmy Zimperium opublikowała następującą listę wskaźników naruszenia bezpieczeństwa, które można zobaczyć w aplikacjach na Androida zawierających złośliwe oprogramowanie FlyTrap:

Jak chronić swoje urządzenie z Androidem?

Trojan FlyTrap to tylko jeden z przykładów stale rosnących i powszechnych zagrożeń bezpieczeństwa, których celem jest kradzież danych osobowych. Innym niedawnym złośliwym oprogramowaniem atakującym użytkowników Androida było Joker Malware, które również wykorzystywało Sklep Google Play do infekowania urządzeń.

Dyrektor ds. bezpieczeństwa punktów końcowych w firmie Zimperium, Richard Melick, powiedział, że użytkownicy Androida mogą zmniejszyć ryzyko infekcji, blokując w tle instalację aplikacji z niezaufanych zasobów. Jest to również dostępne w najnowszej aktualizacji zabezpieczeń systemu Android.

Jeśli podejrzewasz, że Twoje konto na Facebooku zostało naruszone, natychmiast wyloguj się ze wszystkich urządzeń. Melik również doradzał,

„Ogólnie rzecz biorąc, chodzi o świadomość tego, o co prosi aplikacja. Jeśli musisz połączyć się ze swoimi kontami w mediach społecznościowych, aby uzyskać dostęp do kuponu lub oferty, zatrzymaj się i zapytaj, dlaczego. Do czego witryna/firma zajmująca się kuponami mogłaby teraz wykorzystać te dane?”

Aby zapewnić ochronę urządzeń z systemem Android przed złośliwym oprogramowaniem, zalecamy korzystanie z oprogramowania antywirusowego/złośliwego oprogramowania oraz VPN dla systemu Android. Możesz także uzyskać VPN, który oferuje funkcję antywirusową, a także Norton Security, McAfee Safe Connect i nie tylko.