Malware FlyTrap para Android sequestra milhares de contas do Facebook

Um novo malware para Android com o codinome FlyTrap sequestrou mais de 10.000 contas em mídias sociais em 140 países desde março de 2021. Ele tem como alvo usuários por meio de sequestro de mídia social, aplicativos sideload e lojas de aplicativos de terceiros.

Após a investigação forense, a equipe de pesquisa de ameaças do zLab do Zimperium descobriu aplicativos não detectados em dispositivos móveis usando o mecanismo de malware z9 do Zimperium. Eles determinaram que o malware não detectado faz parte de uma família de cavalos de Tróia que usa técnicas de engenharia social para sequestrar contas do Facebook.

A equipe de pesquisa descobriu evidências que apontam para partes mal-intencionadas no Vietnã executando essa campanha de sequestro de mídia social desde março de 2021. O malware foi inicialmente distribuído pela Google Play Store e aplicativos de terceiros.

O zLabs relatou suas descobertas ao Google, que verificou as informações e removeu aplicativos maliciosos da Play Store. No entanto, esses aplicativos ainda estão disponíveis em lojas de aplicativos de terceiros, ” destacando o risco de aplicativos sideloaded para endpoints móveis e dados do usuário ", aponta Zimperium.

O zLabs também forneceu um mapa mostrando a distribuição das vítimas do FlyTrap em 144 países.

Mapa de distribuição das vítimas do FlyTrap. (Imagem: Zimpério)

O que é o Trojan FlyTrap?

O trojan FlyTrap incorporado em aplicativos representa uma ameaça à identidade social do alvo ao seqüestrar suas contas do Facebook ao injetar o malware em seus dispositivos Android. Ele coleta as seguintes informações do usuário das vítimas:

- ID do Facebook

- Endereço de email

- endereço de IP

- Localização

- Cookies associados à conta do Facebook

Essas contas do Facebook sequestradas podem ser usadas para espalhar o malware de uma vítima para outra, bem como espalhar campanhas de desinformação usando a geolocalização do alvo.

Como funciona o malware FlyTrap?

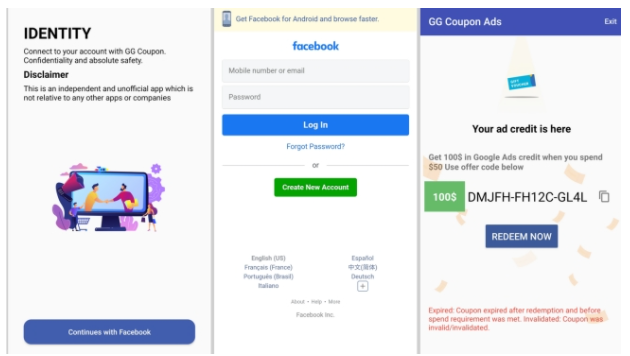

Os cibercriminosos por trás do FlyTrap usam vários métodos atraentes, como cupons gratuitos da Netflix, cupons do Google AdWords e votação no melhor time de futebol ou jogadores. Inicialmente, o aplicativo induziu os usuários a confiar no aplicativo e baixá-lo. Depois de baixar o aplicativo, ele engajava o usuário exibindo páginas diferentes ou pedindo que ele votasse no melhor time ou mais.

(Imagem: Zimpério)

Em seguida, ele mostra a página de login legítima do usuário do Facebook e solicita que ele faça login em sua conta para poder votar e coletar o código do cupom. Assim que o usuário fizer login e participar da “votação falsa”, ele exibirá o código do cupom falso e uma mensagem informando que o “código do cupom expirou”, conforme mostrado nas capturas de tela abaixo:

(Imagem: Zimpério)

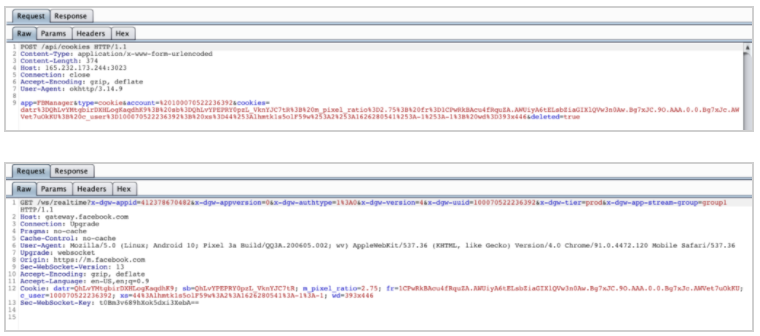

Depois que o usuário faz login em sua conta do Facebook, o malware usa injeção de JavaScript para sequestrar o ID do Facebook, o endereço de e-mail, o endereço IP e a localização do alvo usando o código JS malicioso.

Captura de tela do código contendo o tipo de dados que serão exfiltrados para o servidor Command and Control Center. (Imagem: Zimpério)

A manipulação de recursos da Web é chamada de manipulação cruzada entre principais (XPM). Para obter mais informações, você pode conferir este estudo, ” An Empirical Study of Web Resource Manipulation In Real-world Mobile Applications “. Após o login bem-sucedido no Facebook, a vítima inicia o processo de exfiltração de dados, como pode ser visto abaixo:

Exfiltração de dados FlyTrap em processo. (Imagem: Zimpério)

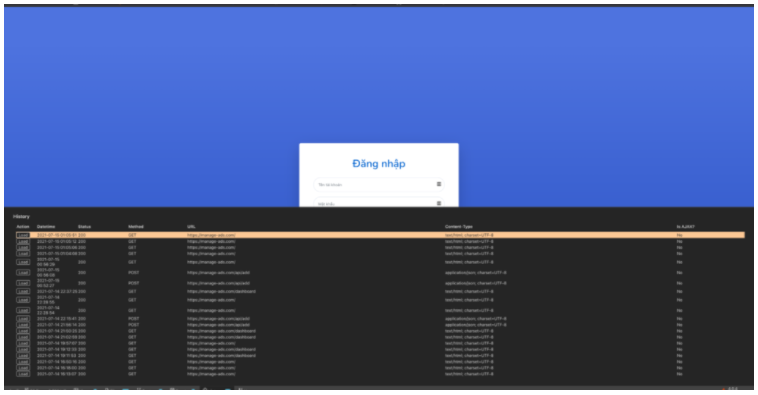

O servidor de Comando e Controle usa as credenciais de login do Facebook para acessar os dados coletados. O pior é que devido a vulnerabilidades de segurança no servidor de Comando e Controle, todo o banco de dados de informações roubadas pode ser exposto a qualquer pessoa na internet.

Servidor de Comando e Controle armazenando sessões sequestradas. (Imagem: Zimpério)

Aplicativos Android FlyTrap Trojan

O zLab da Zimperium lançou a seguinte lista de indicadores de comprometimento vistos em aplicativos Android de malware FlyTrap:

Como proteger seu dispositivo Android?

O Trojan FlyTrap é apenas um exemplo das ameaças de segurança cada vez maiores e predominantes destinadas a roubar informações pessoais. Outro malware recente direcionado aos usuários do Android foi o Joker Malware, que também usou a Google Play Store para infectar dispositivos.

O diretor de segurança de endpoint da Zimperium, Richard Melick, disse que os usuários do Android podem diminuir a chance de infecção bloqueando a instalação de aplicativos de recursos não confiáveis em segundo plano. Isso também está disponível na recente atualização de segurança do Android.

Se você suspeitar que sua conta do Facebook foi comprometida, saia de todos os dispositivos imediatamente. Melik também aconselhou,

“No geral, trata-se de estar ciente do que um aplicativo está pedindo. Se você precisar se conectar às suas contas de mídia social para obter acesso a um cupom ou oferta, faça uma pausa e pergunte por quê. Para que a empresa de sites/cupons poderia usar esses dados agora?”

Para garantir que seus dispositivos Android estejam protegidos contra malware, recomendamos o uso de software antivírus/malware e uma VPN para Android. Você também pode obter uma VPN que oferece um recurso antivírus, como Norton Security, McAfee Safe Connect e muito mais.