FlyTrap Android Malware secuestra miles de cuentas de Facebook

Un nuevo malware de Android con el nombre en clave FlyTrap ha secuestrado más de 10 000 cuentas en redes sociales en 140 países desde marzo de 2021. Se ha dirigido a los usuarios a través del secuestro de redes sociales, aplicaciones descargadas y tiendas de aplicaciones de terceros.

Tras la investigación forense, el equipo de investigación de amenazas de zLab de Zimperium descubrió aplicaciones no detectadas en dispositivos móviles utilizando el motor de malware z9 de Zimperium. Determinaron que el malware no detectado es parte de una familia de troyanos que utiliza técnicas de ingeniería social para secuestrar cuentas de Facebook.

El equipo de investigación descubrió evidencia que señala a partes malintencionadas en Vietnam que ejecutan esta campaña de secuestro de redes sociales desde marzo de 2021. El malware se distribuyó inicialmente a través de Google Play Store y aplicaciones de terceros.

zLabs informó sus hallazgos a Google, quien verificó la información y eliminó las aplicaciones maliciosas de Play Store. Sin embargo, estas aplicaciones todavía están disponibles en las tiendas de aplicaciones de terceros, " destaca el riesgo de aplicaciones transferidas a puntos finales móviles y datos de usuario ", señala Zimperium.

zLabs también proporcionó un mapa que muestra la distribución de las víctimas de FlyTrap en 144 países.

Mapa de distribución de víctimas de FlyTrap. (Imagen: Zimperium)

¿Qué es el troyano FlyTrap?

El troyano FlyTrap incrustado en las aplicaciones representa una amenaza para la identidad social del objetivo al secuestrar sus cuentas de Facebook al inyectar el malware en sus dispositivos Android. Recoge la siguiente información de usuario de las víctimas:

- Identificación del facebook

- Dirección de correo electrónico

- dirección IP

- Localización

- Cookies asociadas a la cuenta de Facebook

Estas cuentas de Facebook secuestradas se pueden usar para propagar el malware de una víctima a otra, así como para difundir campañas de desinformación utilizando la geolocalización del objetivo.

¿Cómo funciona el malware FlyTrap?

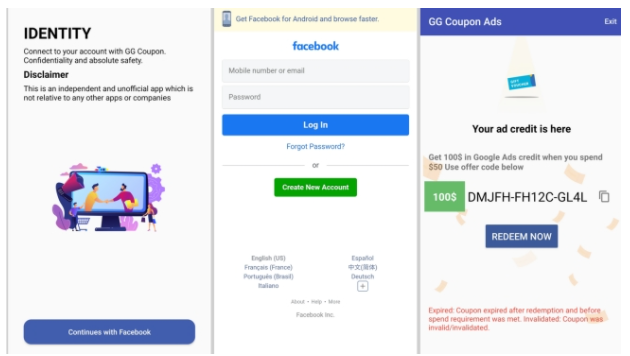

Los ciberdelincuentes detrás de FlyTrap utilizan varios métodos atractivos, como cupones gratuitos de Netflix, cupones de Google AdWords y votaciones por el mejor equipo o jugador de fútbol. Inicialmente, la aplicación engañó a los usuarios para que confiaran en la aplicación y la descargaran. Después de descargar la aplicación, involucró al usuario mostrando diferentes páginas o pidiéndole que votara por el mejor equipo o más.

(Imagen: Zimperium)

Luego muestra la página de inicio de sesión legítima del usuario de Facebook y le pide que inicie sesión en su cuenta para poder emitir su voto y recoger el código de cupón. Una vez que el usuario inicia sesión y participa en la "votación falsa", muestra el código de cupón falso y un mensaje que indica que el "código de cupón expiró", como se muestra en las capturas de pantalla a continuación:

(Imagen: Zimperium)

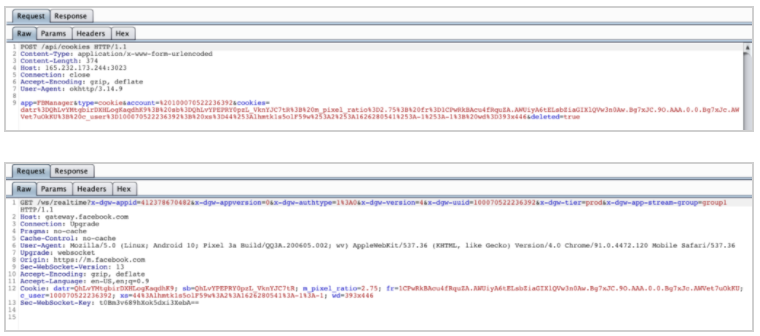

Una vez que el usuario inicia sesión en su cuenta de Facebook, el malware usa la inyección de JavaScript para secuestrar la ID, la dirección de correo electrónico, la dirección IP y la ubicación de los objetivos de Facebook mediante el uso del código JS malicioso.

Captura de pantalla del código que contiene el tipo de datos que se extraerán al servidor del Centro de comando y control. (Imagen: Zimperium)

La manipulación de los recursos web se denomina manipulación de principales cruzados (XPM). Para obtener más información, puede consultar este estudio, " Un estudio empírico de la manipulación de recursos web en aplicaciones móviles del mundo real ". Después de iniciar sesión con éxito en Facebook, la víctima inicia el proceso de exfiltración de datos, como se puede ver a continuación:

Exfiltración de datos FlyTrap en proceso. (Imagen: Zimperium)

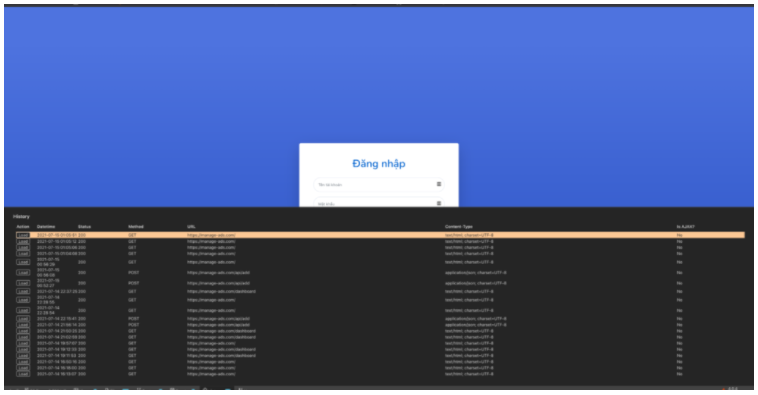

El servidor de comando y control luego usa las credenciales de inicio de sesión de Facebook para acceder a los datos recolectados. Lo peor es que debido a las vulnerabilidades de seguridad en el servidor de Comando y Control, la base de datos completa de información robada puede estar expuesta a cualquier persona en Internet.

Servidor de comando y control que almacena sesiones secuestradas. (Imagen: Zimperium)

Aplicaciones Android del troyano FlyTrap

Zimperium's zLab ha publicado la siguiente lista de indicadores de compromiso como se ve en las aplicaciones Android de malware FlyTrap:

¿Cómo proteger su dispositivo Android?

El troyano FlyTrap es solo un ejemplo de las amenazas de seguridad cada vez más frecuentes y crecientes destinadas a robar información personal. Otro malware reciente dirigido a usuarios de Android fue el Joker Malware que también usó Google Play Store para infectar dispositivos.

El director de seguridad de punto final de Zimperium, Richard Melick, dijo que los usuarios de Android podrían disminuir la posibilidad de infección al bloquear la instalación de aplicaciones de recursos no confiables en segundo plano. Esto también está disponible en la reciente actualización de seguridad de Android.

Si sospecha que su cuenta de Facebook se ha visto comprometida, cierre sesión en todos los dispositivos de inmediato. Melik también aconsejó,

“En general, se trata de ser consciente de lo que pide una aplicación. Si necesita conectarse a sus cuentas de redes sociales para obtener acceso a un cupón o una oferta, haga una pausa y pregunte por qué. ¿Para qué podría usar ahora esos datos el sitio o la compañía de cupones?"

Para asegurarse de que sus dispositivos Android estén protegidos contra malware, le recomendamos que utilice un software antivirus/malware y una VPN para Android. También puede obtener una VPN que ofrezca una función antivirus, como Norton Security, McAfee Safe Connect y más.