Cybersicherheit – 10 Möglichkeiten, sich vor Insider-Bedrohungen zu schützen

Organisationen leisten ziemlich gute Arbeit beim Schutz vor Bedrohungen von außen und Risikoagenten, aber die meisten von uns scheitern beim Schutz der Organisation vor Mitarbeitern, Geschäftspartnern, Auftragnehmern und sogar Kunden.

Während der Großteil unserer Aufmerksamkeit auf externe Bedrohungen gerichtet ist, richten Insider größeren Schaden an, da sie unser Netzwerk und unsere Geschäftspraktiken in- und auswendig besser kennen. Es gibt viele Beispiele, bei denen Mitarbeiter Unternehmen enorme Verluste zugefügt haben. Hier sind einige zu berücksichtigen:

- Ein Programmierer in einem in North Carolina ansässigen Lance-Unternehmen platzierte eine Logikbombe, die die Computer der Vertriebsmitarbeiter tagelang offline nahm. Er war einfach verärgert über eine Degradierung.

- Mitarbeiter der Chase Manhattan Bank stahlen Kreditkartennummern und benutzten sie, um fast 100.000 US-Dollar zu versiegeln.

- Ein Mitarbeiter im Network Service Support Center von GTE in Tampa löschte Daten und verursachte einen Schaden von mehr als 200.000 US-Dollar.

Wichtige Cybersicherheitsbedrohungen von Insidern

Es sind nicht nur Außenstehende, die eine ernsthafte Bedrohung für Organisationen darstellen. Mitarbeiter können das System eines Unternehmens auch aus Unwissenheit oder einem Grund sabotieren. Schon ein falscher Klick kann massive Konsequenzen nach sich ziehen. Bevor wir uns also der Prävention zuwenden, werfen wir einen Blick auf die wichtigsten Cybersicherheitsbedrohungen von Insidern, nach denen Sie Ausschau halten sollten.

1 Virus

Ein Virus ist ein bösartiger Code, der jedes Gerät eines infizierten Systems übernehmen kann. Es kann Passwörter stehlen, wichtige Dateien beschädigen, Kontakte spammen und vieles mehr. Viren werden entweder absichtlich oder versehentlich verbreitet.

Beispielsweise litt die Stadt Akron, Ohio, im Januar 2019 unter einem Virenangriff, nachdem zwei ihrer Mitarbeiter gefälschte Rechnungen über Spam-E-Mails geöffnet hatten.

2 Spyware

Jede Software auf einem Gerät, die ohne die Erlaubnis des Benutzers installiert wird, wird als Spyware bezeichnet. Einige gängige Beispiele für Spyware sind Adware, Keylogger und Trojaner. Spyware wird zum Ausspionieren von Benutzern verwendet.

Im Juni 2021 wurde die virtuelle private Netzwerkeverwenden, die mit Sicherheitsscansystemen ausgestattet sind.

3 Ransomware

Ransomware ist bösartige Software, die private Informationen stehlen, verschlüsseln und löschen kann. Es hindert Benutzer daran, auf ihr System zuzugreifen, es sei denn, das Lösegeld wird bezahlt. Diese werden über Push-Angriffe in Form von gefälschten E-Mails, Downloads oder Marketingmaterialien verbreitet. Es kann auch über LAN-Netzwerke injiziert werden.

Hier sind einige Beispiele für aktuelle Ransomware-Angriffe in den letzten Monaten:

- Sinclair-TV-Sender in den USA von Ransomware-Angriffen betroffen.

- Der europäische Callcenter-Anbieter GSS wurde am 18. September 2021 von einem Ransomware-Angriff getroffen.

- Ein Ransomware-Angriff im Wert von 5,9 Millionen US-Dollar auf eine US-Bauerngenossenschaft, NEW Cooperative Inc., legte das gesamte System lahm.

So verhindern Sie Insider-Cybersicherheitsbedrohungen im Jahr 2021

Was können Unternehmen bei so vielen hochkarätigen Fällen von Insider-Bedrohungen und Cybersicherheitsvorfällen dagegen tun? Hier sind zehn Tipps, die Ihnen helfen sollen, Insider-Bedrohungen in Ihrem Unternehmen zu reduzieren und mögliche Vorfälle zu verhindern.

1 Eine detaillierte Sicherheitsrichtlinie

Stellen Sie sicher, dass Sie über eine detaillierte Sicherheitsrichtlinie verfügen, die enthält, was von Mitarbeitern erwartet wird, und Verfahren, um Missbrauch und Konsequenzen zu verhindern, falls jemand gegen das Gesetz verstößt.

Beginnen Sie mit der Analyse Ihrer aktuellen Sicherheitsrichtlinien und identifizieren Sie Lücken. Stellen Sie sicher, dass Ihre Richtlinie die Beschränkungen des Informationszugriffs auf wenige Mitarbeiter aufführt. Legen Sie fest, wer auf die Daten zugreifen darf und unter welchen Umständen die Informationen geteilt werden können.

2 Physische Sicherheit ist wichtig

Wenn es um Cybersicherheit geht, vernachlässigen die Menschen die physische Sicherheit völlig. Betrachten Sie die physische Sicherheit als Ihre oberste Priorität. Sie können Insider-Bedrohungen und -Vorfälle weitgehend verhindern, indem Sie Personen von Ihrer kritischen Infrastruktur fernhalten und kritische Systeme in eingeschränkten Bereichen isolieren.

Red Dot, ein Heiz- und Kühlunternehmen aus Seattle, musste Tausende von Dollar einbüßen, als zwei Hausmeister Mülleimer und Schränke durchkämmten und persönliche Daten von Mitarbeitern stahlen. Sie stahlen Zehntausende von Dollar, indem sie sich Kreditkarten beschafften.

3 Starke Authentifizierung

Es ist das 21. Jahrhundert und die Technologie zum Hacken von Passwörtern hat sich stark weiterentwickelt. Es gibt Algorithmen, die tagelang laufen und jede mögliche Kombination ausprobieren, um sich in Konten zu hacken. Dann gibt es Mitarbeiter, die Post-its auf Monitoren mit Passwörtern darauf verwenden, und nicht zu vergessen, dass mehrere Mitarbeiter ein Passwort teilen.

Eine kostengünstige Möglichkeit zum Schutz von Passwörtern ist die Verwendung von Multi-Faktor-Authentifizierung für sensible Anwendungen und Systeme. Sie können für mehr Sicherheit sogar Kennwörter mit Benutzer-IDs, Fingerabdrucklesern oder Smartcards kombinieren. Dies kann Sie auch vor potenziellen Datenschutzverletzungen schützen.

4 Segmentnetzwerke

Netzwerkbasierte Angriffe sollten an der Spitze Ihrer internen Cybersicherheitsabwehr stehen. Wenn Ihr Unternehmen über ein nicht segmentiertes LAN-Netzwerk verfügt, kann ein einziger Angriff es unsicher machen.

Der beste Weg, Ihr Netzwerk zu sichern, besteht darin, verschiedene LAN-Segmente mit Firewalls zu haben. Außerdem wird es Ihrem IT-Team erleichtert, Engpässe und mögliche kompromittierte Orte zu identifizieren.

5 Informationslecks verhindern

Sensible Daten und Informationen können über E-Mails, Messaging und mehr aus Ihrem Unternehmen fließen. Kombinieren Sie Sicherheits- und Sicherheitsrichtlinien, um Informationslecks zu verhindern. Stellen Sie zunächst sicher, dass Ihre Mitarbeiter die Einschränkung der Weitergabe vertraulicher Daten verstehen.

Stellen Sie sicher, dass Sie über ein Intrusion Detection System (IDS) verfügen, damit es Ihre geschäftlichen Kommunikationssysteme nach eindeutigen Phrasen durchsuchen kann. Es gibt Warnungen aus, wenn es bestimmte Snippets im Netzwerk sieht. E-Mail-Firewalls können auch alle ausgehenden E-Mails überprüfen, um versehentliche Informationslecks zu verhindern.

6. Hardware sichern

Sie können sich nicht darauf verlassen, dass Ihre Mitarbeiter die Verantwortung für die Gerätesicherheit übernehmen. Gruppieren Sie Ihre Datenschutzrichtlinien und erlauben Sie IT-Sicherheitsmanagern, die Betriebssysteme, einschließlich Apps, zu konfigurieren.

Wenn Sie den Active Directory-Dienst von Microsoft verwenden, sollten Sie in der Lage sein, Desktops im gesamten Unternehmen im Notfall zu sperren. Stellen Sie außerdem sicher, dass auf jedem Desktop im Unternehmen alle erforderlichen Tools wie VPNs, NET-Firewalls und Anti-Malware installiert sind und ausgeführt werden.

7 Untersuchen Sie alle ungewöhnlichen Aktivitäten

Im Gegensatz zu Angreifern von außen achten Insider nicht darauf, ihre Spuren umzuwandeln, weil sie nicht damit rechnen, überhaupt erwischt zu werden. Laut Peter Vestergaard, einem ehemaligen technischen Manager bei der dänischen Sicherheitsberatung Protego, sagte er:

„Im Allgemeinen war keiner der Insider-Angriffe, die wir gesehen haben, schwer zu untersuchen. Das größte Problem besteht darin, dass Unternehmen nicht über ausreichende Protokollierung verfügen. In einem Fall wusste fast niemand, dass die Anmeldung auf einem NT/Win2K-Server, der kein Domänencontroller ist, standardmäßig deaktiviert ist. Daher war wenig oder kein Logmaterial verfügbar."

Um sicherzustellen, dass nichts unbemerkt bleibt, ist es am besten, über forensische Netzwerkanalyse-Tools zu verfügen, mit denen Sie den Informationsfluss in Ihrem Netzwerk analysieren können.

8 Screenen Sie neue Mitarbeiter

Wenn Sie Insider-Bedrohungen verhindern möchten, verbringen Sie mehr Zeit damit, den Hintergrund der Mitarbeiter zu untersuchen, bevor Sie sie einstellen. Wenn Sie keine Hintergrundprüfungen durchführen können, ziehen Sie stattdessen eine Auslagerung in Betracht.

Das Screening nimmt viel Zeit in Anspruch, da Sie nicht viel über den Mitarbeiter wissen können, wenn Sie nur seine aktuelle Adresse betrachten. Sie können ihre früheren Arbeitgeber anrufen, um zu erfahren, warum sie den Job wechseln.

9 Strategien implementieren

So wie Sie Strategien für Server in öffentlichen WLANs implementieren, stellen Sie sicher, dass Sie dasselbe auf Ihren internen Servern tun. Versuchen Sie, Konfigurationen zu sperren, um den Zugriff einzuschränken und die Sicherheitsprotokolle zu erhöhen.

Befreien Sie sich von allen ungenutzten Konten und E-Mails. Stellen Sie sicher, dass alles gepatcht ist. Schließen Sie die Konten Ihrer ehemaligen Mitarbeiter, um Schwachstellen im System zu verringern.

10 Mitarbeiter auf Missbrauch überwachen

Zu guter Letzt überwachen Sie Ihre Mitarbeiter direkt. Dies kann über Überwachungskameras oder die Protokollierung von Tastenanschlägen erfolgen. Ihre Mitarbeiter werden dagegen sein, aber Sie können sich nie sicher sein, dass die privaten Daten und Informationen Ihres Unternehmens geschützt sind. Stellen Sie jedoch sicher, dass Sie über die rechtliche Überwachung in Ihrer Gerichtsbarkeit auf dem Laufenden bleiben.

Durch eine Sicherheitsrichtlinie und Techniken zur Erkennung von Insider-Bedrohungen können Sie die vertraulichen Informationen Ihres Unternehmens schützen. Stellen Sie sicher, dass sich Ihre Mitarbeiter der rechtlichen Konsequenzen bewusst sind, denen sie ausgesetzt sind, wenn sie gegen die Sicherheitsrichtlinie verstoßen. Ihre Mitarbeiter könnten Ihr Vertrauen verletzen und vertrauliche Informationen stehlen, die Sie Tausende von Dollar kosten könnten.

Abschluss!

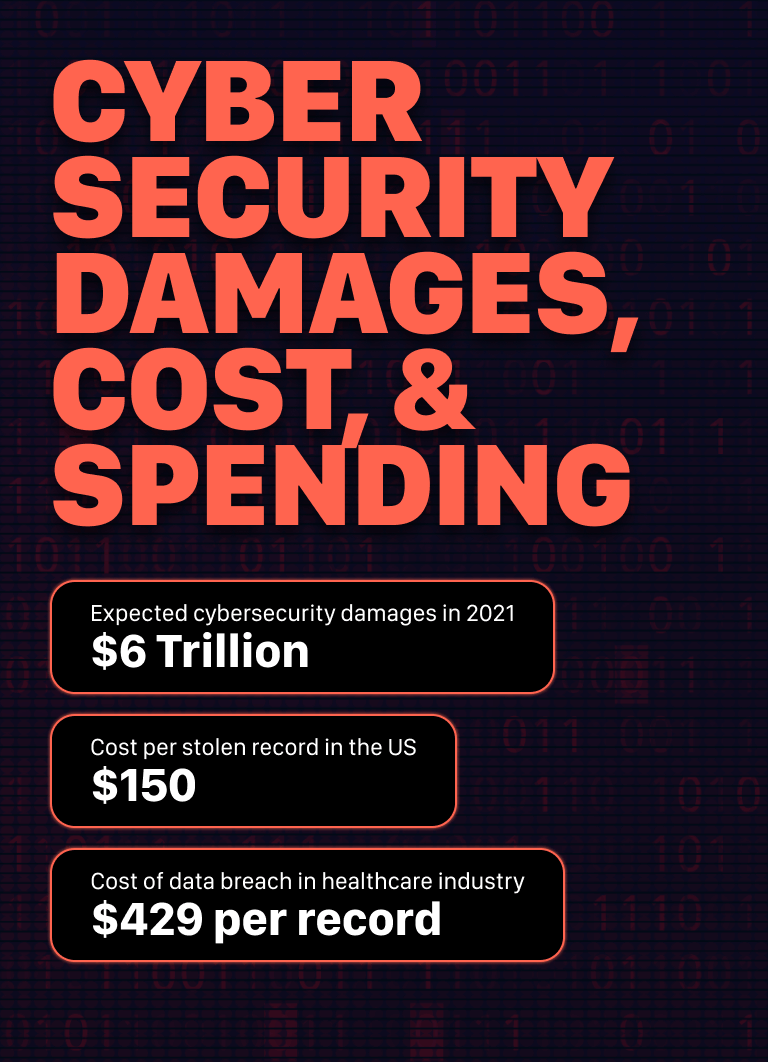

Die Cybersicherheitsschäden für die Weltwirtschaft werden bis Ende 2021 voraussichtlich 6 Billionen US-Dollar erreichen. In diesem Jahr haben wir einen raschen Anstieg von Cyberangriffen in verschiedenen Branchen erlebt, und der Trend scheint nicht so schnell abzuflauen. Dies sind zehn Tipps zur Verhinderung von Insider-Bedrohungen für die Cybersicherheit, die heute implementiert werden können.

Bevor Sie auf den fahrenden Zug aufspringen, stellen Sie sicher, dass Sie die Sicherheitsanforderungen und Schlupflöcher Ihres Unternehmens verstehen. Es gibt viele Dinge, die getan werden können, um vertrauliche Unternehmensinformationen zu schützen, ohne die Privatsphäre Ihrer Mitarbeiter zu verletzen, wie oben beschrieben.

Die meisten der oben genannten Techniken können mehr als nur die Sicherheit erhöhen; sondern kann auch sicherstellen, dass Sie nach einer Datenschutzverletzung nicht öffentlich gedemütigt werden müssen.