Cyberbezpieczeństwo — 10 sposobów ochrony przed zagrożeniami wewnętrznymi

Organizacje wykonują całkiem dobrą robotę w ochronie przed zagrożeniami z zewnątrz i agentami ryzyka, ale większości z nas nie udaje się chronić organizacji przed pracownikami, partnerami biznesowymi, kontrahentami, a nawet klientami.

Podczas gdy większość naszej uwagi skupia się na zagrożeniach zewnętrznych, osoby z wewnątrz firmy powodują większe szkody, ponieważ mają lepszą wiedzę na temat naszej sieci i praktyk biznesowych od wewnątrz. Istnieje wiele przykładów, w których pracownicy spowodowali ogromne straty w firmach. Oto kilka do rozważenia:

- Programista w firmie Lance z Karoliny Północnej podłożył bombę logiczną, która na kilka dni wyłączała komputery przedstawicieli handlowych. Był po prostu rozgniewany z powodu degradacji.

- Pracownicy Chase Manhattan Bank ukradli numery kart kredytowych i użyli ich do zapieczętowania prawie 100 000 dolarów.

- Pracownik Centrum Wsparcia Usług Sieciowych GTE w Tampie wyczyścił dane, powodując szkody o wartości ponad 200 000 USD.

Kluczowe zagrożenia cybernetyczne ze strony Insiderów

Nie tylko osoby z zewnątrz stanowią poważne zagrożenie dla organizacji. Pracownicy mogą również sabotować system firmy poprzez niewiedzę lub przyczynę. Nawet błędne kliknięcie może prowadzić do ogromnych konsekwencji. Tak więc, zanim przejdziemy do zapobiegania, przyjrzyjmy się głównym zagrożeniom cyberbezpieczeństwa ze strony wtajemniczonych, których powinieneś szukać.

1 wirus

Wirus to złośliwy kod, który może przejąć kontrolę nad każdym urządzeniem w zainfekowanym systemie. Może kraść hasła, uszkadzać ważne pliki, kontakty spamowe i nie tylko. Wirusy rozprzestrzeniają się celowo lub przypadkowo.

Na przykład w styczniu 2019 r . miasto Akron w stanie Ohio padło ofiarą ataku wirusa po tym, jak dwóch jego pracowników otworzyło fałszywe faktury za pośrednictwem wiadomości spamowych.

2 programy szpiegujące

Każde oprogramowanie na urządzeniu, które jest instalowane bez zgody użytkownika, nazywa się oprogramowaniem szpiegującym. Niektóre typowe przykłady oprogramowania szpiegującego to oprogramowanie reklamowe, rejestratory naciśnięć klawiszy i trojany. Oprogramowanie szpiegujące służy do szpiegowania użytkowników.

W czerwcu 2021 r wirtualne sieci prywatnewyposażone w systemy skanowania bezpieczeństwa.

3 oprogramowanie ransomware

Ransomware to złośliwe oprogramowanie, które może kraść, szyfrować i usuwać prywatne informacje. Ogranicza użytkownikom dostęp do ich systemu, chyba że zostanie zapłacony okup. Są one rozpowszechniane za pośrednictwem ataków push w postaci fałszywych wiadomości e-mail, plików do pobrania lub materiałów marketingowych. Może być również wstrzykiwany przez sieci LAN.

Oto kilka przykładów niedawnych ataków ransomware w ciągu ostatnich kilku miesięcy:

- Stacje telewizyjne Sinclair zostały zaatakowane przez oprogramowanie ransomware w całych Stanach Zjednoczonych.

- Europejski dostawca call center, GSS, został zaatakowany przez oprogramowanie ransomware 18 września 2021 r.

- Atak ransomware o wartości 5,9 miliona dolarów na amerykańską spółdzielnię rolniczą, NEW Cooperative Inc., zniszczył cały system.

Jak zapobiegać wewnętrznym zagrożeniom cyberbezpieczeństwa w 2021 r.?

Przy tak wielu głośnych przypadkach zagrożeń wewnętrznych i incydentów cybernetycznych, co organizacje mogą z tym zrobić? Oto dziesięć wskazówek, które pomogą Ci wdrożyć łagodzenie zagrożeń wewnętrznych w Twojej organizacji i zapobiegać możliwym incydentom.

1 Szczegółowa polityka bezpieczeństwa

Upewnij się, że masz szczegółową politykę bezpieczeństwa, która zawiera oczekiwania wobec pracowników i procedury zapobiegające nadużyciom i konsekwencjom w przypadku, gdy ktoś łamie prawo.

Zacznij od przeanalizowania aktualnych zasad bezpieczeństwa i zidentyfikowania luk. Upewnij się, że polityka szczegółowo określa ograniczenia dostępu do informacji dla kilku pracowników. Określ, kto ma dostęp do danych i w jakich okolicznościach informacje mogą być udostępniane.

2 Bezpieczeństwo fizyczne jest ważne

Jeśli chodzi o cyberbezpieczeństwo, ludzie całkowicie zaniedbują bezpieczeństwo fizyczne. Uważaj bezpieczeństwo fizyczne za swój priorytet. Możesz w dużym stopniu zapobiegać zagrożeniom i incydentom wewnętrznym, utrzymując ludzi z dala od swojej infrastruktury krytycznej i izolując krytyczne systemy w obszarach o ograniczonym dostępie.

Red Dot, firma zajmująca się ogrzewaniem i chłodzeniem z Seattle, poniosła straty w wysokości tysięcy dolarów, gdy dwóch woźnych przeczesywało kubły na śmieci i szafki, kradnąc dane osobowe pracowników. Ukradli dziesiątki tysięcy dolarów, zdobywając karty kredytowe.

3 Silne uwierzytelnianie

Jest XXI wiek, a technologia hakowania haseł bardzo się rozwinęła. Istnieją algorytmy, które działają przez wiele dni, próbując każdą możliwą kombinację włamać się na konta. Są też pracownicy używający karteczek samoprzylepnych na monitorach z hasłami na nich, nie wspominając już o wielu pracownikach dzielących się hasłem.

Ekonomicznym sposobem ochrony haseł jest korzystanie z uwierzytelniania wieloskładnikowego w przypadku wrażliwych aplikacji i systemów. Możesz nawet łączyć hasła z identyfikatorami użytkowników, czytnikami linii papilarnych lub kartami inteligentnymi, aby zwiększyć bezpieczeństwo. Może to również ochronić Cię przed potencjalnymi naruszeniami bezpieczeństwa danych.

4 sieci segmentowe

Włamania sieciowe powinny znajdować się u szczytu wewnętrznych zabezpieczeń cybernetycznych. Jeśli Twoja organizacja ma jedną niesegmentowaną sieć LAN, pojedynczy atak może sprawić, że stanie się ona niebezpieczna.

Najlepszym sposobem zabezpieczenia sieci jest posiadanie różnych segmentów sieci LAN z zaporami. Ułatwi to również Twojemu zespołowi IT identyfikację przewężeń i możliwych zagrożonych lokalizacji.

5 Zapobiegaj wyciekom informacji

Poufne dane i informacje mogą wypłynąć z Twojej organizacji za pośrednictwem wiadomości e-mail, wiadomości i nie tylko. Połącz zasady bezpieczeństwa i zasady bezpieczeństwa, aby zapobiegać wyciekom informacji. Po pierwsze, upewnij się, że Twoi pracownicy rozumieją ograniczenia dotyczące rozpowszechniania poufnych danych.

Upewnij się, że masz system wykrywania włamań (IDS), aby mógł skanować systemy komunikacji biznesowej w poszukiwaniu unikalnych fraz. Daje alerty, gdy zobaczy określone fragmenty w sieci. Zapory e-mail mogą również sprawdzać wszystkie wychodzące wiadomości e-mail, aby zapobiec przypadkowym wyciekom informacji.

6. Bezpieczny sprzęt

Nie możesz być zależny od swoich pracowników w zakresie przejmowania odpowiedzialności za bezpieczeństwo urządzeń. Pogrupuj swoje polityki prywatności i zezwól menedżerom ds. bezpieczeństwa IT na konfigurowanie systemów operacyjnych, w tym aplikacji.

Jeśli korzystasz z usługi Active Directory firmy Microsoft, powinieneś mieć możliwość zablokowania pulpitów w całej organizacji na wypadek sytuacji awaryjnych. Ponadto upewnij się, że każdy komputer stacjonarny w firmie ma zainstalowane i uruchomione wszystkie wymagane narzędzia, takie jak VPN, zapory sieciowe NET i oprogramowanie chroniące przed złośliwym oprogramowaniem .

7 Zbadaj wszystkie nietypowe czynności

W przeciwieństwie do atakujących z zewnątrz, wtajemniczeni nie są ostrożni w zamianie swoich śladów, ponieważ nie spodziewają się, że zostaną złapani w pierwszej kolejności. Według Petera Vestergaarda, byłego kierownika technicznego w duńskiej firmie konsultingowej Protego, powiedział:

„Ogólnie żaden z ataków poufnych, które widzieliśmy, nie był trudny do zbadania. Największym problemem jest to, że firmy nie mają wystarczającego logowania. W jednym przypadku prawie nikt nie wiedział, że logowanie na serwerze NT/Win2K nie będącym kontrolerem domeny jest domyślnie wyłączone. W związku z tym dostępnych było niewiele lub nie było żadnego materiału z bali".

Aby mieć pewność, że nic nie pozostanie niezauważone, najlepiej mieć narzędzia do analizy śledczej sieci, które umożliwią analizowanie przepływu informacji w sieci.

8 Ekranuj nowych pracowników

Jeśli chcesz zapobiegać zagrożeniom wewnętrznym, poświęć więcej czasu na badanie przeszłości pracowników przed ich zatrudnieniem. Jeśli nie możesz sprawdzić przeszłości, rozważ outsourcing.

Weryfikacja zajmuje dużo czasu, ponieważ nie można wiele wiedzieć o pracowniku, patrząc tylko na jego aktualny adres. Możesz zadzwonić do ich poprzednich pracodawców, aby sprawdzić, dlaczego zmieniają pracę.

9 strategii wdrażania

Tak jak wdrażasz strategie dla serwerów w publicznych sieciach Wi-Fi, upewnij się, że robisz to samo na serwerach wewnętrznych. Spróbuj zablokować konfiguracje, aby ograniczyć dostęp i zwiększyć protokoły bezpieczeństwa.

Pozbądź się wszystkich nieużywanych kont i e-maili. Upewnij się, że wszystko jest załatane. Zamknij konta byłych pracowników, aby zmniejszyć luki w systemie.

10 Monitoruj pracowników pod kątem nadużyć

Wreszcie, co nie mniej ważne, monitoruj bezpośrednio swoich pracowników. Można to zrobić za pomocą kamer bezpieczeństwa lub rejestrowania naciśnięć klawiszy. Twoi pracownicy będą temu przeciwni, ale nigdy nie możesz być zbyt pewny ochrony prywatnych danych i informacji Twojej firmy. Upewnij się jednak, że pozostajesz w pętli monitorowania prawnego w Twojej jurysdykcji.

Posiadając politykę bezpieczeństwa wraz z technikami wykrywania zagrożeń wewnętrznych, możesz chronić poufne informacje swojej firmy. Upewnij się, że Twoi pracownicy są świadomi konsekwencji prawnych, z jakimi będą musieli się zmierzyć, jeśli zostaną złamani w polityce bezpieczeństwa. Twoi pracownicy mogą naruszać Twoje zaufanie, kradnąc poufne informacje, które mogą kosztować Cię tysiące dolarów.

Zawijanie!

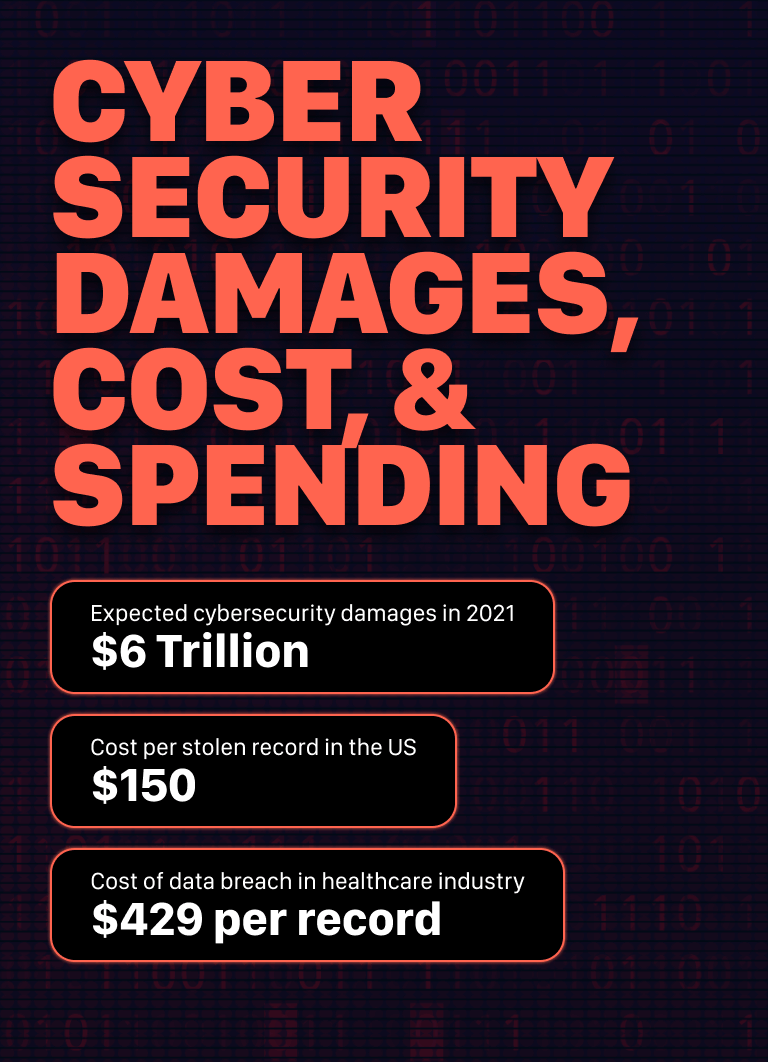

Oczekuje się, że do końca 2021 r . szkody związane z cyberbezpieczeństwem w światowej gospodarce wyniosą 6 bilionów dolarów. W tym roku zaobserwowaliśmy gwałtowny wzrost cyberataków w różnych branżach i wydaje się, że trend ten nie wygasa w najbliższym czasie. Oto dziesięć wskazówek dotyczących zapobiegania wewnętrznym zagrożeniom cyberbezpieczeństwa, które można wdrożyć już dziś.

Zanim wskoczysz na modę, upewnij się, że rozumiesz potrzeby i luki w zabezpieczeniach swojej organizacji. Jest wiele rzeczy, które można zrobić, aby zabezpieczyć poufne informacje firmy bez naruszania prywatności pracownika, jak omówiono powyżej.

Większość wymienionych powyżej technik może zrobić więcej niż tylko zwiększyć bezpieczeństwo; ale może również upewnić się, że nie będziesz musiał stawić czoła publicznemu upokorzeniu w wyniku naruszenia bezpieczeństwa danych.