Фішинг у майбутньому: статистика та прогнози на 2022 рік і далі

Фішинг — найстаріший трюк у книзі хакерів. Проте, незважаючи на свій вік, цей конкретний вектор атаки є найвитривалішим з усіх. З часом спроби фішингу значною мірою покращили свою здатність виглядати більш легітимними та переконливо обманювати неспеціалістів і – насправді – у багатьох випадках навіть експертів з кібербезпеки.

З появою штучного інтелекту, Інтернету речей і пов'язаних з ними технологій обсяги і вірулентність фішингу, ймовірно, тільки зростуть. Не дивно, що APWG повідомляє, що кількість фішингових веб-сайтів зросла з 138 328 до 266 387, що становить майже удвічі збільшення за короткий період між 4 кварталом 2018 і 3 кварталом 2019 року.

Це лише одна з багатьох тривожних статистичних даних, які показують, наскільки руйнівним був фішинг у недавньому минулому як для людей, так і для компаній. Останні події, технологічні розробки (AI та глибокі підробки) та навколишні дані тривожно вказують – як ви дізнаєтесь у цій статті – що загроза фішингу може стати ще більшою та підступнішою, ніж вона є.

І ми можемо бути не повністю готові до цього.

Статистика фішингу – завдана шкода

Поділіться цим зображенням на своєму сайті

Статистика фішингу демонструє тенденцію до зростання, безпомилковий сплеск, якого не спостерігалося протягом останніх 3 років. Грег Аарон, старший науковий співробітник APWG, сказав: «Це найгірший період для фішингу, який APWG бачила за три роки, з четвертого кварталу 2016 року».

За даними Verizon, 32% порушень даних, про які повідомлялося в 2018 році, були результатом фішингових атак. У 2019 році ситуація стала ще гіршою, оскільки фішинг відповідав за 90% зловживань даних. Статистика свідчить про те, що хакери все ще переважно покладаються на соціальну інженерію та трюки впевненості, а не на грубу силу та інші більш складні атаки, щоб отримати доступ до конфіденційної інформації користувачів/бізнесів.

Ефективність і високий рівень успіху фішингових атак для кіберзлочинців можна також оцінити з того факту, що щомісяця створюється до 1,5 мільйона фішингових веб-сайтів . Таку надзвичайно високу активність можна підтримувати лише в тому випадку, якщо агенти, які стоять за фішингом, отримують від цього значну прибуток.

Насправді, на рівні підприємства середні збитки, які зазнають компанії середнього розміру, заражені фішингом, становлять 1,6 мільйона доларів США. Не дивно, що фішинг займає особливе місце в серці кожного хакера.

Тривалий успіх фішингу є просто результатом нашої людської схильності піддаватися спокусі виконати дію, особливо коли ми довіряємо джерелу.

Сальваторе Столфо, технічний директор Alluresecurity, влучно зауважує:

Це правда, що AI може бути реверсивно спроектований та використаний супротивниками для націлювання на людей за допомогою кібератак. Але реальність така, що коли справа доходить до фішингу, зловмисникам навіть не потрібно володіти технологіями, щоб досягти успіху. І саме тому фішинг продовжує залишатися головним вектором атаки. Це зачіпає наш основний інстинкт довіряти та натискати посилання, яке, як ми вважаємо, надходить із законного джерела, наприклад, вашого банку, або бренду, який ви знаєте і якому довіряєте, як-от Microsoft, Netflix чи PayPal.

Методи, що розвиваються – Phishers on the Storm

Методи та стратегії фішингу з часом будуть тільки вдосконалюватися. Насправді, вдосконалення техніки вже є очевидними, що вказує на серйозне нестабільне середовище кібербезпеки в майбутньому.

Поділіться цим зображенням на своєму сайті

Спис-фішинг

Ми вже були свідками зміни норм, коли справа доходить до фішингу електронної пошти. Традиційно підхід із дробовиком частіше використовується, коли хакер хоче залучити якомога більше людей. Але атаки на безпеку підприємства, швидше за все, будуть успішними, якщо вони виконуються цілеспрямовано, це техніка, відома як спис-фішинг.

Cisco стверджує, що 95% усіх атак на корпоративні мережі безпеки стають можливими завдяки фішингу. Під час фішингової атаки хакер може видавати себе за справжнього – часто високопоставленого – члена організації чи галузі, намагаючись обдурити одержувача електронної пошти, щоб розкрити його інформацію.

У 2017 році 71% хакерських груп скористалися всіма перевагами електронних листів із спис-фішингом як основного методу зараження. Високий рівень успіху фішингу є результатом краще прихованого видавання себе за іншу особу, що спонукає навіть обережніших серед нас. шахрайство.

Денніс Белл, IT-експерт і засновник Byblos Coffee, прогнозує, що:

У 2021 році фішинг Spear стане більш поширеним… ШІ та ML можна використовувати для визначення найкращих цілей на основі того, що вони роблять в Інтернеті. Вони навіть можуть збирати інформацію про те, хто має найбільший доступ до їхньої корпоративної мережі. Щойно AI та ML створять профілі, вони можуть почати надсилати налаштовані фішингові матеріали на основі вразливостей цілі.

Глибокі підробки та AI

Зловживання штучним інтелектом і подальший розвиток технологій, таких як глибокий підробка, є ще одним важким ударом по нашим сподіванням на Інтернет без фішингу. До ШІ фішери могли маскуватися лише за грамотно розробленими електронними листами та веб-сайтами. Завдяки штучному інтелекту та глибокій підробці вони можуть навіть видавати себе за обличчя та голос будь-якої людини, яку вони вибирають, надаючи шахрайствам із соціальної інженерії зовсім новий вимір.

Кім Мартін, віце-президент з маркетингу в біометричній компанії ID R&D, зазначає:

Шахраї використовують машинне навчання та штучний інтелект для проведення складних фішингових атак, коли вони видають себе за справжніх авторизованих користувачів за допомогою вдосконалення синтетичної мови. У нещодавньому сценарії йшлося про «глибокий фейк», який обманом змусив генерального директора перевести 243 000 доларів США угорському постачальнику. Генеральний директор думав, що запит надійшов від його боса. Завдяки цим можливостям шахраї знайшли новий засіб для соціальної інженерії та спосіб пройти біометричну аутентифікацію, якщо не буде належного захисту.

Удосконалення в обробці природної мови відкриває інший шлях для суб’єктів загрози. Використання машинного навчання для створення офіційної кореспонденції, призначеної для шахрайства бізнес-персоналу, сьогодні є цілком реальною можливістю і майже напевно стане більш поширеною в майбутньому.

Обробка природних мов є однією з найбільш активно досліджуваних областей ШІ, здатної розуміти людські мови та ефективно спілкуватися, використовуючи їх. Оскільки ці можливості з часом вдосконалюються, помітити різницю між мовою, створеною людиною та машиною, буде величезною проблемою. Експерт із цифрової конфіденційності Аттіла Томашек підкреслює:

кіберзлочинець може впровадити зловмисне програмне забезпечення в існуючий ланцюжок електронної пошти, який має здатність використовувати AI та ML для аналізу мови та контексту потоку, щоб вивчати й наслідувати природну людську мову та таким чином створювати переконливі, природно звучачі фішингові електронні листи. до окремих цілей». Він також вказує, як чат-боти, керовані штучним інтелектом, можуть обманом змусити жертв натиснути шкідливі посилання.

Найбільш тривожним фактом серед усього цього є те, що це не футуристичний прогноз, який занадто далекий від сьогодення, щоб почати хвилюватися. Це цілком реальні можливості, які вже існують майже в жахливому обсязі.

Машинне навчання також може зробити фішингові атаки непомітними. З часом електронна пошта може навчитися обходити фільтри електронної пошти, використовуючи все більш реалістичну мову, щоб виглядати цілком законною. Про це ділиться Віл Пірс, старший консультант із безпеки Silent Break Security

Змагальне машинне навчання має можливість зробити спроби фішингу непомітними – деякі дослідження, опубліковані в 2019 році під назвою «Proof-Pudding», зробили саме це. Спам-фільтр Proofpoint видавав бали прогнозування спаму, дослідження зібрало набір даних і навчило модель для виведення слів, які б гарантували, що фішингові листи залишаються «невиявленими». Системи машинного навчання – це нова поверхня атаки, яка, як правило, недостатньо зрозуміла.

Враховуючи, що прості алгоритми можна використовувати для визначення навіть прихованої інформації в профілях Facebook, поєднання глибокого фейку та змагального ML значно розширить діапазон атак у розпорядженні середнього фішера.

Атаки омографа

Атака омографа використовує той факт, що багато літер в алфавіті більшості сучасних мов схожі. Наприклад, у грецькій літера B — це β. Знаючи це, шкідливий фішинговий веб-сайт може використовувати доменне ім’я, яке виглядає точно так само, як інший законний домен. Різницю в одному маленькому символі часто неможливо помітити, особливо на екранах менших портативних пристроїв, таких як смартфони.

Наприклад: https://www.theíndependent.com/ відрізняється від домену The Independent лише одним символом: ‘í' для ‘i'. Ці схожі домени лише доповнюють арсенал методів, які є у розпорядженні сучасних фішерів.

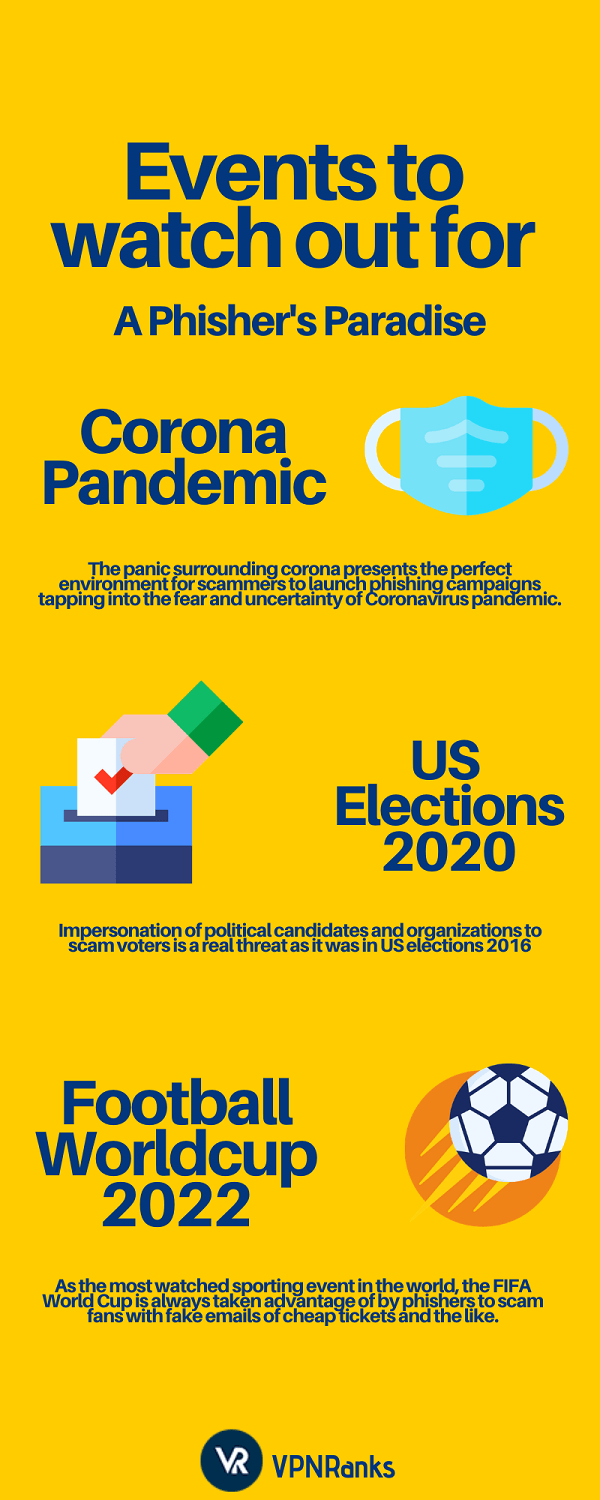

Майбутнє – корона, вибори в США та зловживання технологіями

Поділіться цим зображенням на своєму сайті

Технологічні можливості є лише однією сферою можливостей серед кількох, які фішери використовують для здійснення все більш руйнівних кібератак. Використовуючи паніку, створену таємничим коронавірусом, шахраї запускають фішингові кампанії, щоб обдурити людей натиснути шкідливі посилання та надати конфіденційну інформацію.

Найпомітніший випадок подібних фішингових експлойтів був зафіксований Kaspersky, коли фішингові електронні листи, які прикидаються надісланими CDC, крадуть вашу інформацію, коли ви натискаєте на посилання із запитом для входу в Outlook. Електронні листи надходять із домену cdc-gov.org, хоча доменом легального CDC є cdc.gov.

Досить сказати, що звичайному користувачеві надзвичайно важко помітити цю різницю в домені та запідозрити шахрайство, особливо коли електронна пошта сформульована настільки переконливо з легальними зовнішніми посиланнями. Звичайно, у всьому електронному листі немає нічого законного.

Ці тактики черпають свою ефективність з паніки, що оточує ситуацію (у даному випадку, коронавірус), де поширена невизначеність і терміновість можуть закоротити навіть мудрому чоловікові. Проти загроз у реальному житті небезпека кібератак, незалежно від того, наскільки вони реальні, є в кращому випадку далекою та периферійною.

Вибори в США 2021 року стануть ще однією можливістю для фішерів зайнятися своїми поганими справами, як і на попередніх виборах. Як проникливо зауважує Оріон Казетто, директор з маркетингу продуктів Exabeam

Фішинг найближчим часом не зникне. Завзяття навколо президентських виборів у США 2021 року надає потенційним зловмисникам ідеальне середовище для проведення фішингу та кампаній соціальної інженерії. Багато людей пристрасні, готові до дій і отримують потік спілкування з нових джерел; це ідеальний шторм, який дає широкі можливості людям стати жертвами добре розроблених фішингових листів, замаскованих під повідомлення від політичних організацій та кандидатів.

Ці важливі події в поєднанні з допомогою штучного інтелекту лише підштовхнуть фішерів і шахраїв до розгортання надзвичайно згубних кампаній, спрямованих проти кожної частини суспільства, від окремої особи до організацій будь-якого розміру.

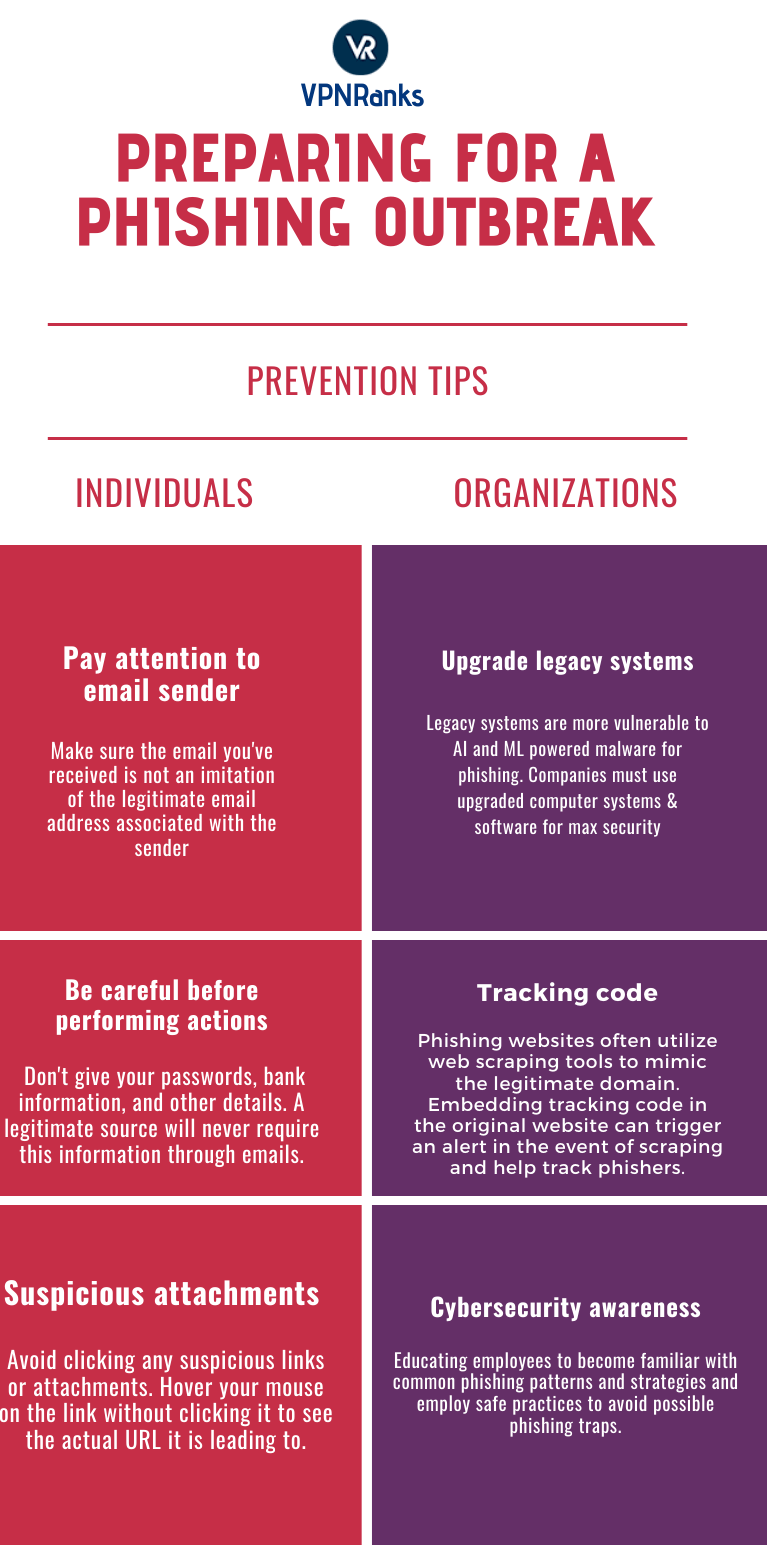

Підготовка до спалаху фішингу

Найкращим захистом від фішингу є ваше старомодне рішення, розум, здоровий глузд та обережність. На жаль, у світі, що стрімко розвивається, де у людей зменшується тривалість уваги і навіть менше терпіння, стає досить складним бути уважним і обережним перед кожним посиланням, яке ви натискаєте, і кожним веб-сайтом, який ви відвідуєте.

Ось чому антифішингове програмне забезпечення також стає все більш важливим, щоб допомогти людям з помилковим судженням. Тим не менш, деякі поради здорового глузду можуть врятувати вас від того, щоб стати наступною жертвою фішингу.

Поділіться цим зображенням на своєму сайті

Поради для користувачів

- Зверніть увагу на відправника електронної пошти: Завжди читайте електронні адреси відправників у своїй скриньці. Невеликі орфографічні зміни, символи, розділові знаки тощо, які вказують на імперсонатора, є величезним червоним прапором.

- Будьте дуже обережні, перш ніж виконувати дії: фішингові електронні листи зазвичай просять вас виконати певну дію, наприклад, натиснути посилання та/або вказати свої паролі, PIN-коди, номери банківських рахунків тощо. Таких листів потрібно уникати будь-якою ціною, якщо ви точно не впевнені, що саме ти робиш.

- Підозрілі вкладення. Ще одна поширена характеристика фішингових листів – дивні вкладення електронної пошти. Якщо ви бачите будь-які файли або посилання, вкладені до електронного листа, які ви не очікуєте, краще уникати завантаження чи натискання чогось. Ви також можете на деякий час навести курсор на вкладений файл або посилання та перевірити фактичну URL-адресу, на яку вона вказує (не натискаючи її).

Роль організацій

Це деякі запобіжні заходи, які ви можете вжити як користувач. Але на організації всіх видів все ще є більша відповідальність за ефективнішу боротьбу з фішингом. Вони можуть почати з оновлення своїх вразливих застарілих комп’ютерних систем до сучасних, оновлених, як підкреслює Сиван Нір, керівник групи розвідки загроз Skybox Security .

У звіті NCSC за 2019 рік було виявлено, що понад 318 загальнодоступних мереж працюють на Windows XP, незважаючи на те, що Microsoft припинила її підтримку в 2014 році. Оскільки компанії покладаються на «застаріле» програмне забезпечення, а кіберзлочинці використовують ШІ та ML для мутації свого шкідливого програмного забезпечення, фішингові атаки стають майже невидимими для очі компанії і ще більш нищівні.

Столфо зазначає, що більшість фішерів часто використовують веб-скрейпінгу, щоб імітувати законний домен. Він рекомендує вставляти код в оригінальний веб-сайт, що дозволяє веб-майстрам відстежувати та виявляти, чи їх веб-сайт було скряжено, забираючи з собою вбудований код. Цей код потім ініціює сповіщення та збирає інформацію про хакера, як-от його геолокацію, щоб допомогти відстежити джерело проблеми.

Хоча ці заходи важливі для компаній, щоб підвищити їх стійкість до фішингових атак, немає заміни поінформованості користувачів як найефективнішої превентивної стратегії для боротьби з фішингом. Фішинг, по суті, є складним трюком для впевненості.

Тому цілком зрозуміло, що користувачі, які в курсі поточних тенденцій фішингу, набагато краще підготовлені для виявлення фішингової атаки, а правильна ідентифікація — це все, що потрібно, щоб захиститися від неї. Як зазначає команда Packet Lab :

Тенденція до фішингу, безумовно, буде в 2021 році і в майбутньому. Як колись заявив Маркус Хатчінс (популярний автор шкідливих програм), мистецтво відновлення та створення низькорівневого шкідливого програмного забезпечення стає втраченим мистецтвом, оскільки фішинг — це набагато простіший спосіб для супротивників і хакерів досягти своїх цілей. Packetlabs дуже вірить в це і часто включає фішингові кампанії як частину наших оцінок, щоб допомогти підвищити обізнаність щодо кібербезпеки та навчити співробітників, як виявляти та, сподіваюся, уникнути фішингу.

Заключне слово

Усі наявні дані та майбутні прогнози вказують на те, що загроза фішингу як найбільш поширеного вектора атаки залишиться. Дійсно, фішинг як техніка швидко розвивається до більш високого рівня витонченості, використовуючи потужні можливості штучного інтелекту.

Якби цього було недостатньо, паніка навколо коронавірусу, майбутні вибори в США та інші важливі події лише посилять загрозу, слугуючи ідеальним середовищем для підступних фішингових кампаній, щоб процвітати та заманювати всіляких користувачів до окремих осіб та організацій рівні однаково.

Незважаючи на серйозність нинішньої ситуації, саме найпростіші заходи будуть вирішальними, якщо суспільство в цілому хоче пережити цей важкий час: зберігайте спокій. Але наскільки ми можемо залишатися спокійними перед глобальною пандемією, через яку всі інші турботи – безперечно важливі самі по собі – здаються незначними в порівнянні?