Phishing en el futuro: estadísticas y proyecciones para 2022 y más allá

El phishing es el truco más antiguo en el libro de un hacker. Sin embargo, a pesar de su antigüedad, este vector de ataque en particular es el más duradero de todos. Con el tiempo, los intentos de phishing han mejorado en gran medida en su capacidad para parecer más legítimos y engañar de manera convincente al profano y, de hecho, incluso a los expertos en seguridad cibernética en muchos casos.

Con la aparición de la inteligencia artificial, el Internet de las cosas y las tecnologías relacionadas, es probable que aumente el volumen y la virulencia del phishing. Como era de esperar, APWG informa que los sitios web de phishing aumentaron de 138 328 a 266 387 , lo que representa un aumento de casi el doble en el corto período entre el cuarto trimestre de 2018 y el tercer trimestre de 2019.

Esa es solo una de las muchas estadísticas alarmantes que revelan cuán devastador ha sido el phishing en el pasado reciente tanto para las personas como para las empresas. Los eventos recientes, los desarrollos tecnológicos (IA y falsificación profunda) y los datos circundantes indican de manera preocupante, como descubrirá en este artículo, que la amenaza del phishing podría volverse aún más grande y más insidiosa de lo que ya es.

Y es posible que no estemos completamente preparados para eso.

Estadísticas de phishing: el daño causado

Comparte esta imagen en tu sitio

Las estadísticas de phishing muestran una tendencia al alza, un aumento inconfundible que no se ha observado en los últimos 3 años. Greg Aaaron, investigador sénior del APWG, dijo: "Este es el peor período para el phishing que el APWG ha visto en tres años, desde el cuarto trimestre de 2016".

Según Verizon, el 32% de las violaciones de datos reportadas en 2018 fueron el resultado de ataques de phishing. Esto empeoró aún más en 2019 con el phishing responsable del 90% de las filtraciones de datos. Las estadísticas sugieren que los piratas informáticos aún confían predominantemente en la ingeniería social y los trucos de confianza en lugar de la fuerza bruta y otros ataques más sofisticados para acceder a información confidencial de usuarios/empresas.

La efectividad y la alta tasa de éxito de los ataques de phishing para los ciberdelincuentes también se pueden estimar por el hecho de que cada mes se crean hasta 1,5 millones de sitios web de phishing . Una actividad tan extraordinariamente alta solo puede sostenerse si los agentes detrás del phishing se benefician generosamente de ella.

De hecho, a nivel empresarial, las pérdidas promedio sufridas por las empresas medianas comprometidas con el phishing es de 1,6 millones de dólares. No es de extrañar que el phishing tenga un lugar especial en el corazón de cada hacker.

El éxito duradero del phishing es simplemente el resultado de nuestra tendencia humana a sentirnos tentados a realizar una acción, especialmente cuando confiamos en la fuente.

Salvatore Stolfo, CTO de Alluresecurity, observa acertadamente:

Es cierto que los adversarios pueden aplicar ingeniería inversa a la IA y convertirla en arma para atacar a las personas con ataques cibernéticos. Pero la realidad es que, cuando se trata de phishing, los atacantes ni siquiera necesitan ser tan expertos en tecnología para tener éxito. Y es por eso que el phishing sigue perdurando como principal vector de ataque. Aprovecha nuestro instinto básico de confiar y hacer clic en un enlace que creemos que proviene de una fuente legítima, como su banco, o una marca que conoce y en la que confía, como Microsoft, Netflix o PayPal.

Métodos en evolución – Phishers on the Storm

Los métodos y estrategias para el phishing solo se volverán más sofisticados con el tiempo. De hecho, las mejoras en las técnicas ya son evidentes, lo que apunta a un entorno de ciberseguridad gravemente precario en los tiempos venideros.

Comparte esta imagen en tu sitio

suplantación de identidad (spear-phishing)

Ya hemos sido testigos de cambios en las normas en lo que respecta al phishing por correo electrónico. Tradicionalmente, el enfoque de escopeta se emplea más comúnmente cuando el pirata informático quiere atraer a la mayor cantidad de personas posible. Pero es mucho más probable que los ataques a la seguridad empresarial tengan éxito cuando se realizan de manera dirigida, una técnica conocida como phishing selectivo.

Cisco afirma que el 95 % de todos los ataques a las redes de seguridad empresarial son posibles gracias al phishing selectivo. En un ataque de spear-phishing, un pirata informático puede hacerse pasar por un miembro real, a menudo de alto perfil, de una organización o industria en un intento de engañar al receptor del correo electrónico para que divulgue su información.

Los correos electrónicos de spear-phishing se aprovecharon al máximo como el principal método de infección utilizado por el 71% de los grupos de piratas informáticos en 2017. La alta tasa de éxito del spear-phishing es simplemente el resultado de una suplantación de identidad mejor disimulada, que atrae incluso a los más cuidadosos entre nosotros. siendo estafado.

Dennis Bell, experto en TI y fundador de Byblos Coffee, predice que:

En 2021, el Spear phishing sería más frecuente… La IA y el ML se pueden usar para identificar los mejores objetivos en función de lo que hacen en línea. Incluso pueden recopilar información sobre quién tiene más acceso en su red corporativa. Una vez que AI y ML crean perfiles, pueden comenzar a enviar materiales de phishing personalizados según las vulnerabilidades del objetivo.

Falsificaciones profundas e IA

El abuso de la IA y el desarrollo resultante de tecnologías como una falsificación profunda es otro duro golpe a nuestras esperanzas de una Internet libre de phishing. Antes de la IA, los phishers solo podían disfrazarse detrás de correos electrónicos y sitios web ingeniosamente diseñados. Con IA y deep fake, incluso pueden hacerse pasar por la cara y la voz de cualquier persona que elijan, dando a los fraudes de ingeniería social una dimensión completamente nueva.

Kim Martin, vicepresidente de marketing de la empresa de biometría ID R&D, señala:

Los estafadores utilizan el aprendizaje automático y la inteligencia artificial para realizar sofisticados ataques de phishing en los que se hacen pasar por usuarios reales autorizados mediante avances en el habla sintética. En un escenario reciente involucró una voz "deep fake" que engañó a un CEO para que transfiriera $ 243,000 a un proveedor húngaro. El CEO pensó que la solicitud provenía de su jefe. Con estas capacidades, los estafadores han encontrado un nuevo vehículo para la ingeniería social y una manera de pasar la autenticación basada en datos biométricos si no se cuenta con las protecciones adecuadas.

Los avances en el procesamiento del lenguaje natural abren otra vía para los actores de amenazas. El uso del aprendizaje automático para redactar correspondencia oficial diseñada para estafar al personal comercial es una posibilidad muy real en la actualidad y es casi seguro que será más frecuente en el futuro.

El procesamiento del lenguaje natural es uno de los campos investigados más activamente en IA, capaz de comprender los lenguajes humanos y comunicarse de manera efectiva utilizando los mismos. A medida que estas capacidades mejoren con el tiempo, notar la diferencia entre el lenguaje originado por humanos y por máquinas será un gran desafío. Como destaca el experto en privacidad digital Attila Tomaschek :

un ciberdelincuente podría inyectar una pieza de malware en un hilo de correo electrónico existente que tiene la capacidad de aprovechar AI y ML para analizar el idioma y el contexto del hilo para aprender y emular el lenguaje humano natural y, por lo tanto, personalizar correos electrónicos de phishing que suenan naturales y convincentes. a objetivos individuales". También señala cómo los chatbots impulsados por IA pueden engañar a las víctimas para que hagan clic en enlaces maliciosos.

El hecho más alarmante entre todos estos es que esta no es una predicción futurista que está demasiado lejos del presente para empezar a preocuparse. Estas son capacidades muy reales que ya existen en un grado casi aterrador.

El aprendizaje automático también puede hacer que los ataques de phishing sean indetectables. Con el tiempo, el correo electrónico puede aprender a eludir los filtros de correo electrónico, utilizando un lenguaje cada vez más realista para parecer completamente legítimo. Sobre esto, Will Pearce, consultor sénior de seguridad en Silent Break Security, comparte

Adversarial Machine Learning tiene la capacidad de hacer que los intentos de phishing sean indetectables: una investigación publicada en 2019 llamada ‘Proof-Pudding' hizo exactamente esto. El filtro de spam de Proofpoint estaba filtrando puntajes de predicción de spam, la investigación recopiló un conjunto de datos y entrenó un modelo para generar palabras que garantizarían que los correos electrónicos de phishing no fueran "detectados". Los sistemas de aprendizaje automático son una nueva superficie de ataque que generalmente no se comprende bien.

Teniendo en cuenta que se pueden usar algoritmos simples para determinar incluso piezas de información ocultas en los perfiles de Facebook, la combinación de deep fake y ML antagónico ampliará significativamente el rango de ataques a disposición de un phisher promedio.

Ataques homógrafos

Un ataque homógrafo se aprovecha del hecho de que muchas letras del alfabeto de la mayoría de los idiomas modernos son similares. Por ejemplo, la letra B es β en griego. Sabiendo esto, un sitio web de phishing malicioso puede usar un nombre de dominio que se parece exactamente a otro dominio legítimo. La diferencia de un carácter pequeño a menudo es imposible de notar, especialmente en las pantallas de dispositivos portátiles más pequeños como los teléfonos inteligentes.

Por ejemplo: https://www.theíndependent.com/ se diferencia del dominio de The Independent en un solo carácter: la ‘í' por la ‘i'. Estos dominios similares solo se suman al arsenal de técnicas a disposición de los phishers modernos.

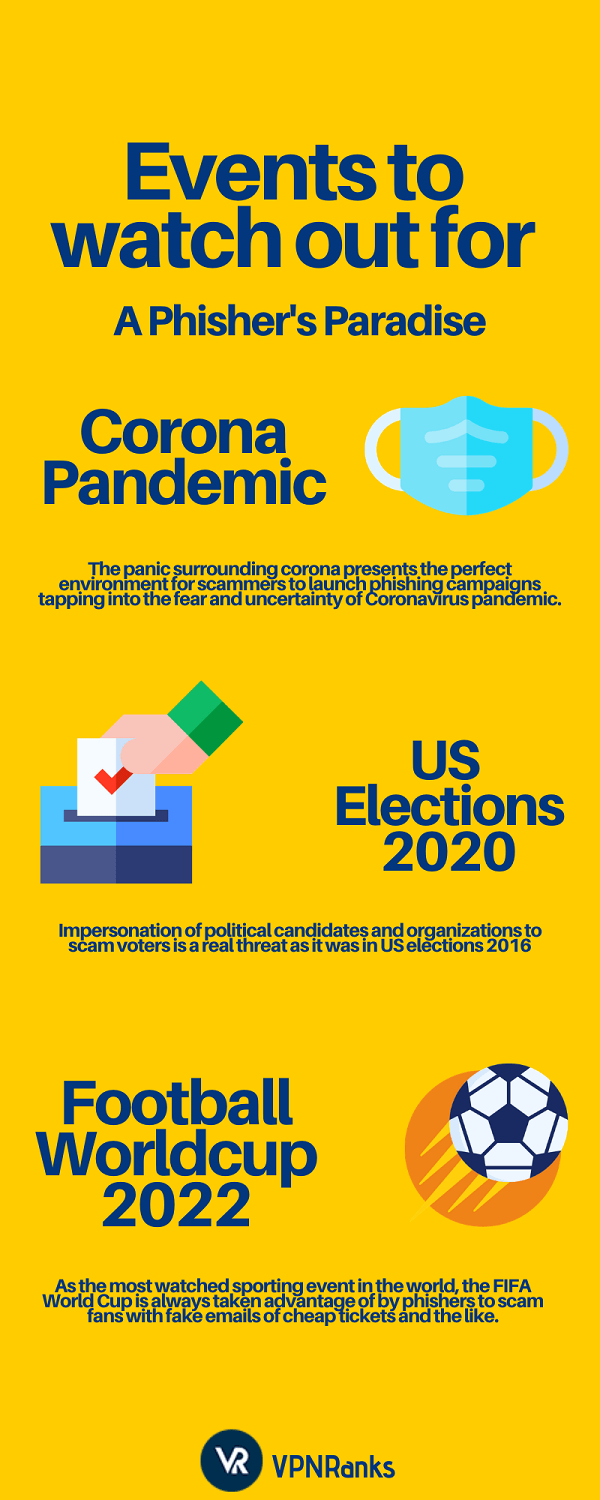

El futuro por venir: corona, elecciones estadounidenses y abusos de la tecnología

Comparte esta imagen en tu sitio

Las capacidades tecnológicas representan solo un área de oportunidad entre varias que los phishers están aprovechando para lanzar ataques cibernéticos cada vez más devastadores. Aprovechando el pánico creado por el misterioso coronavirus, los estafadores están lanzando campañas de phishing para engañar a las personas para que hagan clic en enlaces maliciosos y brinden información confidencial.

El caso más notable de este tipo de vulnerabilidades de phishing fue informado por Kaspersky, donde los correos electrónicos de phishing que pretenden ser enviados por los CDC roban su información cuando hace clic en un enlace que solicita su inicio de sesión de Outlook. Los correos electrónicos se originan en un dominio cdc-gov.org, aunque el dominio del CDC legítimo es cdc.gov.

Baste decir que es extremadamente difícil para un usuario promedio notar esta diferencia en el dominio y sospechar fraude, especialmente cuando el correo electrónico está redactado de manera tan convincente con enlaces externos que parecen legítimos. Por supuesto, no hay nada legítimo en todo el correo electrónico en realidad.

Estas tácticas extraen su eficacia del pánico que rodea la situación (en este caso, el coronavirus), donde la incertidumbre y la urgencia prevalecientes pueden provocar un cortocircuito incluso en el juicio de un hombre sabio. Contra las amenazas de la vida real, el peligro de los ataques cibernéticos, sin importar cuán real sea, es distante y periférico en el mejor de los casos.

Las elecciones estadounidenses de 2021 se presentarán como otra oportunidad para que los phishers se dediquen a sus malos negocios como lo hicieron en las elecciones anteriores. Como señala perspicazmente Orion Casetto, director de marketing de productos de Exabeam

El phishing no va a desaparecer pronto. El fervor que rodea a las elecciones presidenciales de EE. UU. de 2021 proporciona a los posibles atacantes el entorno perfecto para ejecutar campañas de phishing e ingeniería social. Muchas personas son apasionadas, están listas para actuar y reciben una avalancha de comunicación de nuevas fuentes; esta es una tormenta perfecta que deja una amplia oportunidad para que las personas sean víctimas de correos electrónicos de phishing bien elaborados disfrazados de comunicaciones de organizaciones políticas y candidatos.

Estos eventos de importancia, junto con la asistencia de la IA, solo alentarán a los phishers y estafadores a implementar campañas extremadamente perniciosas dirigidas contra todos los sectores de la sociedad, desde el individuo hasta las organizaciones de todos los tamaños.

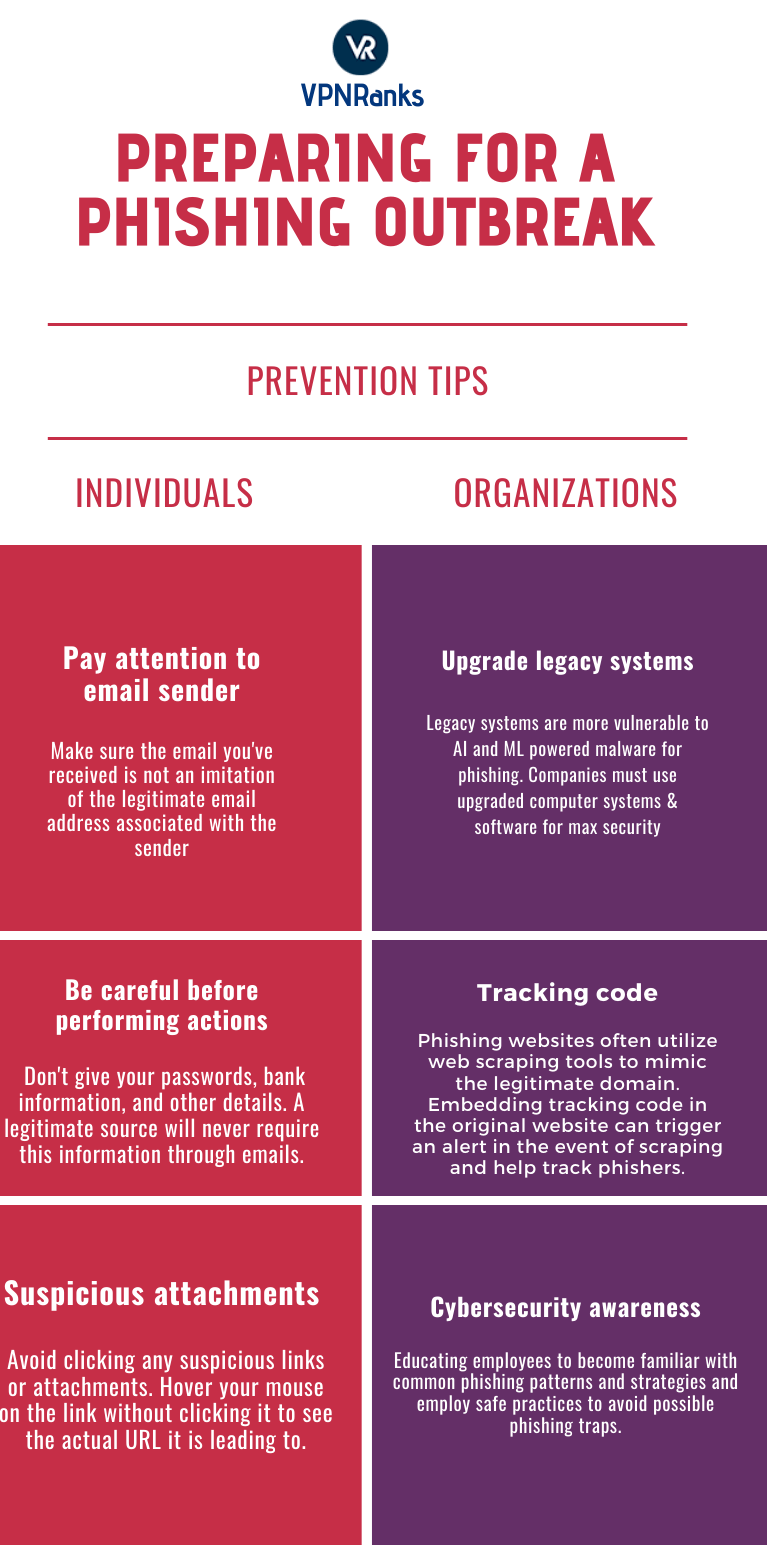

Preparación para un brote de phishing

La mejor defensa contra el phishing sigue siendo su simple juicio, inteligencia, sentido común y cautela. Desafortunadamente, en un mundo acelerado donde la capacidad de atención de las personas disminuye y la paciencia es aún menor, se está convirtiendo en un gran desafío tener cuidado y precaución antes de cada enlace en el que hace clic y cada sitio web que visita.

Esta es la razón por la que el software antiphishing también está ganando importancia para ayudar a los humanos con un juicio falible. No obstante, algunos consejos de sentido común aún pueden evitar que se convierta en la próxima víctima de phishing.

Comparte esta imagen en tu sitio

Consejos para los usuarios

- Preste atención al remitente del correo electrónico: lea siempre las direcciones de correo electrónico de los remitentes en su bandeja de entrada. Pequeños cambios de ortografía, caracteres, puntuaciones, etc. que indican un imitador son una gran bandera roja.

- Tenga mucho cuidado antes de realizar acciones: los correos electrónicos de phishing generalmente le solicitan que realice alguna acción, como hacer clic en un enlace y/o proporcionar sus contraseñas, PIN, números de cuenta bancaria, etc. Dichos correos electrónicos deben evitarse a toda costa a menos que esté absolutamente seguro de qué estás haciendo.

- Archivos adjuntos sospechosos: otra característica común de los correos electrónicos de phishing son los archivos adjuntos de correo electrónico extraños. Si ve archivos o enlaces adjuntos a un correo electrónico que no espera, es mejor evitar descargar o hacer clic en cualquier cosa. También puede pasar el cursor sobre un archivo adjunto o enlace durante un tiempo y verificar la URL real hacia la que apunta (sin hacer clic en él).

El papel de las organizaciones

Estas son algunas precauciones que puedes tomar como usuario. Pero las organizaciones de todo tipo tienen una responsabilidad aún mayor para abordar el phishing de manera más efectiva. Pueden comenzar actualizando sus sistemas informáticos heredados vulnerables a otros modernos y actualizados como líder del equipo de inteligencia de amenazas en Skybox Security, subraya Sivan Nir.

El informe del NCSC de 2019 descubrió que más de 318 redes públicas se ejecutan en Windows XP a pesar de que Microsoft dejó de brindarle soporte en 2014. Dado que las empresas confían en software "heredado" y los ciberdelincuentes utilizan IA y ML para mutar su malware, los ataques de phishing se vuelven casi invisibles para un los ojos de la compañía y aún más devastador.

Stolfo señala que la mayoría de los phishers suelen utilizar web scraping para imitar el dominio legítimo. Recomienda incrustar un código en el sitio web original que permita a los webmasters rastrear y detectar si su sitio web ha sido extraído, llevándose consigo el código incrustado. Luego, este código activa una alerta y recopila información sobre el pirata informático, como su geolocalización, para ayudar a rastrear el origen del problema.

Si bien estas medidas son importantes para que las empresas mejoren su resiliencia frente a los ataques de phishing, no hay sustituto para la concienciación del usuario como la estrategia preventiva más eficaz para abordar el phishing. En su forma más básica, el phishing es esencialmente un elaborado truco de confianza.

Por lo tanto, es lógico pensar que los usuarios que están al tanto de las tendencias actuales de phishing están mucho mejor equipados para identificar un ataque de phishing, y la identificación correcta es todo lo que se necesita para mantenerse a salvo. Como señala el equipo de Packet Lab :

La tendencia del phishing definitivamente estará presente en 2021 y en los años venideros. Como una vez pretendió Marcus Hutchins (un popular autor de malware), el arte de revertir y crear malware de bajo nivel está comenzando a convertirse en un arte perdido porque el phishing es una forma mucho más simple para que los adversarios y piratas informáticos cumplan sus objetivos. Packetlabs cree firmemente en esto y, a menudo, incluye campañas de phishing como parte de nuestras evaluaciones para ayudar a aumentar la conciencia sobre seguridad cibernética y enseñar a los empleados cómo detectar y, con suerte, evitar ser phishing.

última palabra

Todos los puntos de datos existentes y las proyecciones futuras indican que la amenaza del phishing como el vector de ataque más frecuente llegó para quedarse. De hecho, el phishing como técnica está evolucionando rápidamente hacia mayores grados de sofisticación al aprovechar las poderosas capacidades de la inteligencia artificial.

Si eso no fuera suficiente, el pánico que rodea al coronavirus, las próximas elecciones estadounidenses y otros eventos importantes solo van a exacerbar la amenaza al servir como el entorno perfecto para que florezcan campañas de phishing insidiosas y atraigan a todo tipo de usuarios a nivel individual y organizacional. nivel por igual.

A pesar de la gravedad de la situación actual, son las medidas más simples las que serán cruciales para que la sociedad en general salga adelante en este momento difícil: mantener la calma. Pero, ¿qué tan tranquilos podemos permanecer frente a una pandemia global que hace que todas las demás preocupaciones, decididamente importantes por derecho propio, parezcan insignificantes en comparación?