Phishing in der Zukunft: Statistiken und Prognosen für 2022 und darüber hinaus

Phishing ist der älteste Trick im Buch eines Hackers. Doch trotz seines Alters ist dieser spezielle Angriffsvektor der beständigste von allen. Im Laufe der Zeit haben sich Phishing-Versuche stark in ihrer Fähigkeit verbessert, legitimer zu erscheinen und den Laien und – in der Tat – in vielen Fällen sogar Cybersicherheitsexperten überzeugend zu täuschen.

Mit dem Aufkommen der künstlichen Intelligenz, des Internets der Dinge und verwandter Technologien werden das Volumen und die Virulenz von Phishing wahrscheinlich nur noch zunehmen. Es überrascht nicht, dass APWG berichtet, dass die Zahl der Phishing-Websites von 138.328 auf 266.387 gestiegen ist , was einem fast doppelten Anstieg in der kurzen Zeit zwischen dem 4. Quartal 2018 und dem 3. Quartal 2019 entspricht.

Das ist nur eine von vielen alarmierenden Statistiken, die zeigen, wie verheerend Phishing in der jüngeren Vergangenheit für Menschen und Unternehmen gleichermaßen war. Jüngste Ereignisse, technologische Entwicklungen (KI und Deep Fake) und umliegende Daten deuten beunruhigend darauf hin – wie Sie in diesem Artikel erfahren werden – dass die Bedrohung durch Phishing noch größer und heimtückischer werden könnte, als sie bereits ist.

Und darauf sind wir vielleicht nicht vollständig vorbereitet.

Phishing-Statistiken – Der angerichtete Schaden

Teilen Sie dieses Bild auf Ihrer Website

Die Phishing-Statistik zeigt einen Aufwärtstrend, einen unverkennbaren Anstieg, der seit 3 Jahren nicht mehr zu beobachten ist. Greg Aaaron, APWG Senior Research Fellow, sagte: „Dies ist die schlimmste Zeit für Phishing, die die APWG seit drei Jahren erlebt hat, seit dem vierten Quartal 2016.”

Laut Verizon waren 32 % der im Jahr 2018 gemeldeten Datenschutzverletzungen das Ergebnis von Phishing-Angriffen. Dies wurde 2019 noch schlimmer, als Phishing für 90 % der Datenschutzverletzungen verantwortlich war. Die Statistiken deuten darauf hin, dass sich Hacker immer noch überwiegend auf Social Engineering und Vertrauenstricks verlassen und nicht auf Brute-Force- und andere raffiniertere Angriffe, um auf vertrauliche Informationen von Benutzern/Unternehmen zuzugreifen.

Die Effektivität und hohe Erfolgsquote von Phishing-Angriffen für Cyberkriminelle lässt sich auch daran abschätzen, dass jeden Monat bis zu 1,5 Millionen Phishing-Websites erstellt werden. Eine solch außergewöhnlich hohe Aktivität kann nur aufrechterhalten werden, wenn die Agenten hinter Phishing gut davon profitieren.

Auf Unternehmensebene belaufen sich die durchschnittlichen Verluste, die mittelständische Phishing-kompromittierte Unternehmen erleiden, auf 1,6 Millionen US-Dollar. Kein Wunder, dass Phishing einen besonderen Platz im Herzen jedes Hackers einnimmt.

Der anhaltende Erfolg von Phishing ist einfach ein Ergebnis unserer menschlichen Tendenz, sich zu einer Handlung verleiten zu lassen, insbesondere wenn wir der Quelle vertrauen.

Salvatore Stolfo, CTO bei Alluresecurity, stellt treffend fest:

Es ist wahr, dass KI von Angreifern zurückentwickelt und bewaffnet werden kann, um Menschen mit Cyber-Angriffen anzugreifen. Aber die Realität ist, dass Angreifer beim Phishing nicht einmal so technisch versiert sein müssen, um erfolgreich zu sein. Und deshalb bleibt Phishing weiterhin einer der wichtigsten Angriffsvektoren. Es nutzt unseren grundlegenden Instinkt, zu vertrauen und auf einen Link zu klicken, von dem wir glauben, dass er von einer legitimen Quelle stammt, wie z. B. Ihrer Bank, oder einer Marke, die Sie kennen und der Sie vertrauen, wie Microsoft, Netflix oder PayPal.

Sich entwickelnde Methoden – Phishers on the Storm

Die Methoden und Strategien für Phishing werden mit der Zeit immer ausgefeilter. Tatsächlich sind bereits Verbesserungen der Techniken erkennbar, die auf ein ernsthaft prekäres Cybersicherheitsumfeld in der kommenden Zeit hindeuten.

Teilen Sie dieses Bild auf Ihrer Website

Speerfischen

Wir haben bereits eine Änderung der Normen beim E-Mail-Phishing erlebt. Traditionell wird der Shotgun-Ansatz häufiger verwendet, wenn der Hacker so viele Menschen wie möglich anlocken möchte. Angriffe auf die Unternehmenssicherheit sind jedoch wesentlich erfolgreicher, wenn sie gezielt durchgeführt werden, eine Technik, die als Spear-Phishing bekannt ist.

Cisco behauptet, dass 95 % aller Angriffe auf Sicherheitsnetzwerke von Unternehmen durch Spear-Phishing ermöglicht werden. Bei einem Spear-Phishing-Angriff kann sich ein Hacker als echtes – oft hochkarätiges – Mitglied einer Organisation oder Branche ausgeben, um den Empfänger der E-Mail dazu zu bringen, seine Informationen preiszugeben.

Spear-Phishing-E-Mails wurden 2017 von 71 % der Hackergruppen als primäre Infektionsmethode ausgenutzt. Die hohe Erfolgsrate von Spear-Phishing ist einfach das Ergebnis einer besser getarnten Identität, die selbst die Vorsichtigeren unter uns dazu verleitet betrogen werden.

Dennis Bell, ein IT-Experte und Gründer von Byblos Coffee, prognostiziert Folgendes:

Im Jahr 2021 würde Spear-Phishing weiter verbreitet sein … KI und ML können verwendet werden, um die besten Ziele basierend auf ihren Online-Aktivitäten zu identifizieren. Sie können sogar Informationen darüber sammeln, wer in ihrem Unternehmensnetzwerk den meisten Zugriff hat. Sobald KI und ML Profile erstellt haben, können sie basierend auf den Schwachstellen des Ziels angepasste Phishing-Materialien senden.

Deep Fakes und KI

Der Missbrauch von KI und die daraus resultierende Entwicklung von Technologien wie Deep Fake ist ein weiterer schwerer Schlag für unsere Hoffnungen auf ein phishingfreies Internet. Vor KI konnten sich Phisher nur hinter ausgeklügelten E-Mails und Websites tarnen. Mit KI und Deep Fake können sie sogar das Gesicht und die Stimme einer beliebigen Person nachahmen, was dem Social-Engineering-Betrug eine ganz neue Dimension verleiht.

Kim Martin, VP Marketing beim Biometrieunternehmen ID R&D, weist darauf hin:

Betrüger verwenden maschinelles Lernen und KI, um ausgeklügelte Phishing-Angriffe durchzuführen, bei denen sie sich durch Fortschritte in der synthetischen Sprache als echte, autorisierte Benutzer ausgeben. In einem kürzlichen Szenario war eine Stimme „deep fake”, die einen CEO dazu verleitete, 243.000 US-Dollar an einen ungarischen Lieferanten zu überweisen. Der CEO dachte, die Anfrage käme von seinem Chef. Mit diesen Fähigkeiten haben Betrüger ein neues Vehikel für Social Engineering und einen Weg gefunden, um an der biometriebasierten Authentifizierung vorbeizukommen, wenn kein angemessener Schutz vorhanden ist.

Fortschritte in der Verarbeitung natürlicher Sprache eröffnen Bedrohungsakteuren einen weiteren Weg. Die Verwendung von maschinellem Lernen zum Verfassen offizieller Korrespondenzen, die darauf abzielen, Geschäftsmitarbeiter zu betrügen, ist heute eine sehr reale Möglichkeit und wird sich mit ziemlicher Sicherheit in Zukunft weiter durchsetzen.

Die Verarbeitung natürlicher Sprache ist eines der am aktivsten erforschten Gebiete der KI, das in der Lage ist, menschliche Sprachen zu verstehen und effektiv mit ihnen zu kommunizieren. Da sich diese Fähigkeiten im Laufe der Zeit verbessern, wird es eine große Herausforderung sein, den Unterschied zwischen menschlicher und maschineller Sprache zu erkennen. Der Experte für digitale Privatsphäre, Attila Tomaschek, betont:

Ein Cyberkrimineller könnte eine Malware in einen bestehenden E-Mail-Thread einschleusen, der KI und ML nutzen kann, um die Sprache und den Kontext des Threads zu analysieren, um die natürliche menschliche Sprache zu lernen und zu emulieren und dadurch überzeugende, natürlich klingende Phishing-E-Mails zu erstellen zu individuellen Zielen.” Er weist auch darauf hin, wie KI-gesteuerte Chat-Bots Opfer dazu verleiten können, auf bösartige Links zu klicken.

Die alarmierendste Tatsache unter all dem ist, dass dies keine futuristische Vorhersage ist, die zu weit von der Gegenwart entfernt ist, um sich darüber Sorgen zu machen. Das sind sehr reale Fähigkeiten, die bereits in einem fast erschreckenden Ausmaß vorhanden sind.

Maschinelles Lernen kann auch dazu beitragen, Phishing-Angriffe unauffindbar zu machen. Im Laufe der Zeit können E-Mails lernen, E-Mail-Filter zu umgehen, indem sie eine immer realistischere Sprache verwenden, um völlig legitim zu erscheinen. Will Pearce, Senior Security Consultant bei Silent Break Security, teilt dies mit

Adversarial Machine Learning hat die Fähigkeit, Phishing-Versuche unauffindbar zu machen – einige im Jahr 2019 veröffentlichte Forschungsergebnisse mit dem Titel „Proof-Pudding” taten genau dies. Der Proofpoint-Spam-Filter ließ Spam-Vorhersage-Scores durchsickern, die Forschung sammelte einen Datensatz und trainierte ein Modell, um Wörter auszugeben, die sicherstellen würden, dass Phishing-E-Mails „unentdeckt” blieben. Systeme des maschinellen Lernens sind eine neue Angriffsfläche, die im Allgemeinen nicht gut verstanden wird.

In Anbetracht der Tatsache, dass einfache Algorithmen verwendet werden können, um sogar versteckte Informationen in Facebook-Profilen zu ermitteln, wird die Kombination von Deep Fake und Adversarial ML die Bandbreite der Angriffe, die einem durchschnittlichen Phisher zur Verfügung stehen, erheblich erweitern.

Homograph-Angriffe

Ein Homograph-Angriff nutzt die Tatsache aus, dass viele Buchstaben im Alphabet der meisten modernen Sprachen ähnlich sind. Zum Beispiel ist der Buchstabe B auf Griechisch β. Mit diesem Wissen kann eine böswillige Phishing-Website einen Domainnamen verwenden, der genau wie eine andere legitime Domain aussieht. Der Unterschied eines kleinen Zeichens ist oft nicht zu erkennen, insbesondere auf den Bildschirmen kleinerer Handheld-Geräte wie Smartphones.

Zum Beispiel: https://www.theíndependent.com/ unterscheidet sich von der Domain von The Independent nur in einem Zeichen: dem „í” für das „i”. Diese Look-Alike-Domains erweitern nur das Arsenal an Techniken, die modernen Phishern zur Verfügung stehen.

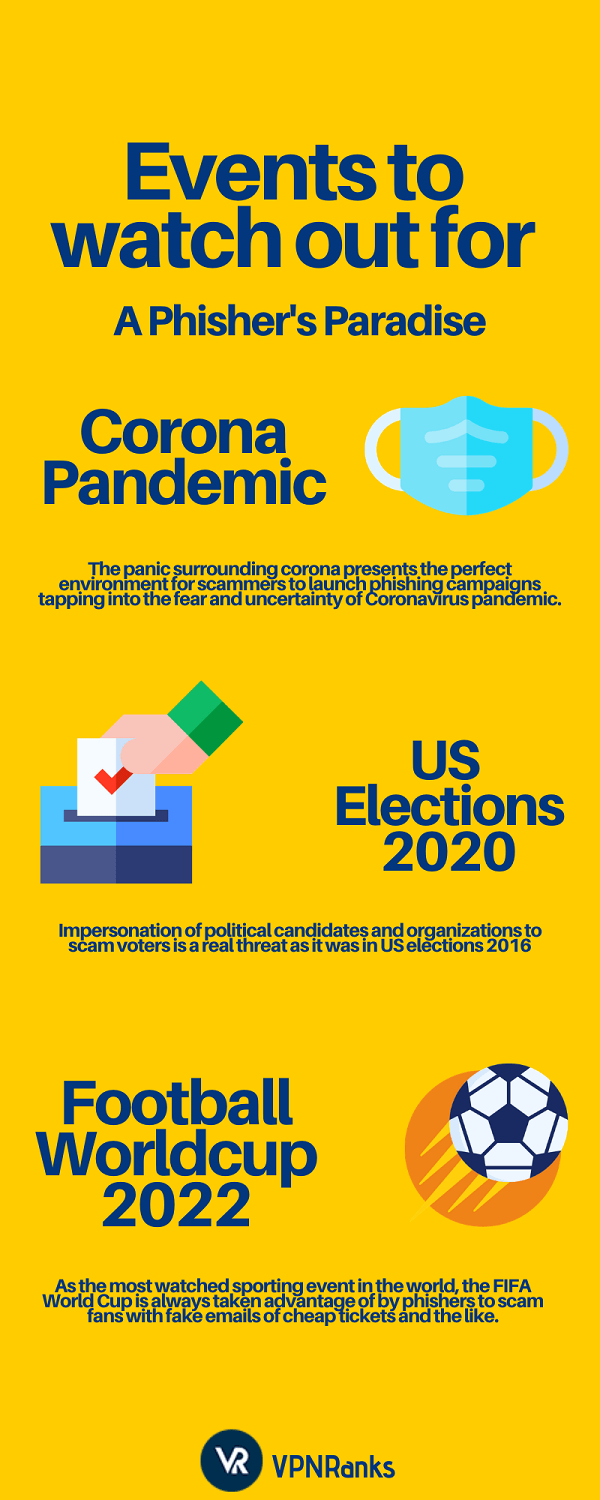

Die kommende Zukunft – Corona, US-Wahlen und Technologiemissbrauch

Teilen Sie dieses Bild auf Ihrer Website

Technologische Fähigkeiten stellen nur einen von mehreren Möglichkeiten dar, die Phisher nutzen, um immer verheerendere Cyberangriffe zu starten. Betrüger nutzen die durch das mysteriöse Coronavirus ausgelöste Panik und starten Phishing-Kampagnen, um Menschen dazu zu verleiten, auf bösartige Links zu klicken und vertrauliche Informationen preiszugeben.

Der bemerkenswerteste Fall solcher Phishing-Exploits wurde von Kaspersky gemeldet, wo Phishing-E-Mails, die vorgeben, von der CDC gesendet zu werden, Ihre Informationen stehlen, wenn Sie auf einen Link klicken, der nach Ihrem Outlook-Login fragt. Die E-Mails stammen von einer cdc-gov.org-Domäne, obwohl die Domäne der legitimen CDC cdc.gov ist.

Es genügt zu sagen, dass es für einen durchschnittlichen Benutzer äußerst schwierig ist, diesen Unterschied in der Domain zu bemerken und Betrug zu vermuten, insbesondere wenn die E-Mail so überzeugend mit legitim erscheinenden externen Links formuliert ist. Natürlich ist an der ganzen E-Mail in Wirklichkeit nichts legitim.

Diese Taktiken beziehen ihre Wirksamkeit aus der Panik, die die Situation umgibt (in diesem Fall das Coronavirus), wo die vorherrschende Unsicherheit und Dringlichkeit selbst das Urteil eines weisen Mannes kurzschließen kann. Im Gegensatz zu realen Bedrohungen ist die Gefahr von Cyberangriffen, egal wie real, nur weit entfernt und bestenfalls am Rande.

Die US-Wahlen 2021 bieten Phishern eine weitere Gelegenheit, ihren schlechten Geschäften nachzugehen, wie sie es bei den vorherigen Wahlen getan haben. Wie Orion Casetto, Director of Product Marketing bei Exabeam, einfühlsam feststellt

Phishing wird so schnell nicht verschwinden. Der Eifer rund um die US-Präsidentschaftswahlen 2021 bietet potenziellen Angreifern die perfekte Umgebung, um Phishing- und Social-Engineering-Kampagnen durchzuführen. Viele Menschen sind leidenschaftlich, bereit zu handeln und erhalten eine Flut von Mitteilungen aus neuen Quellen; Dies ist ein perfekter Sturm, der den Menschen reichlich Gelegenheit bietet, Opfer gut gestalteter Phishing-E-Mails zu werden, die als Kommunikation von politischen Organisationen und Kandidaten getarnt sind.

Diese wichtigen Ereignisse, gepaart mit der Unterstützung von KI, werden Phisher und Betrüger nur ermutigen, äußerst schädliche Kampagnen durchzuführen, die auf jeden Teil der Gesellschaft abzielen, vom Einzelnen bis hin zu Organisationen aller Größen.

Vorbereitung auf einen Phishing-Ausbruch

Die beste Verteidigung gegen Phishing ist immer noch Ihr altmodisches Urteilsvermögen, Ihre Intelligenz, Ihr gesunder Menschenverstand und Ihre Vorsicht. Leider wird es in einer schnelllebigen Welt, in der Menschen eine abnehmende Aufmerksamkeitsspanne und noch weniger Geduld haben, zu einer ziemlichen Herausforderung, vor jedem Link, auf den Sie klicken, und jeder Website, die Sie besuchen, Sorgfalt und Vorsicht walten zu lassen.

Deshalb gewinnt auch Anti-Phishing-Software an Bedeutung, um Menschen bei der Fehleinschätzung zu unterstützen. Dennoch können einige vernünftige Tipps Sie davor bewahren, das nächste Phishing-Opfer zu werden.

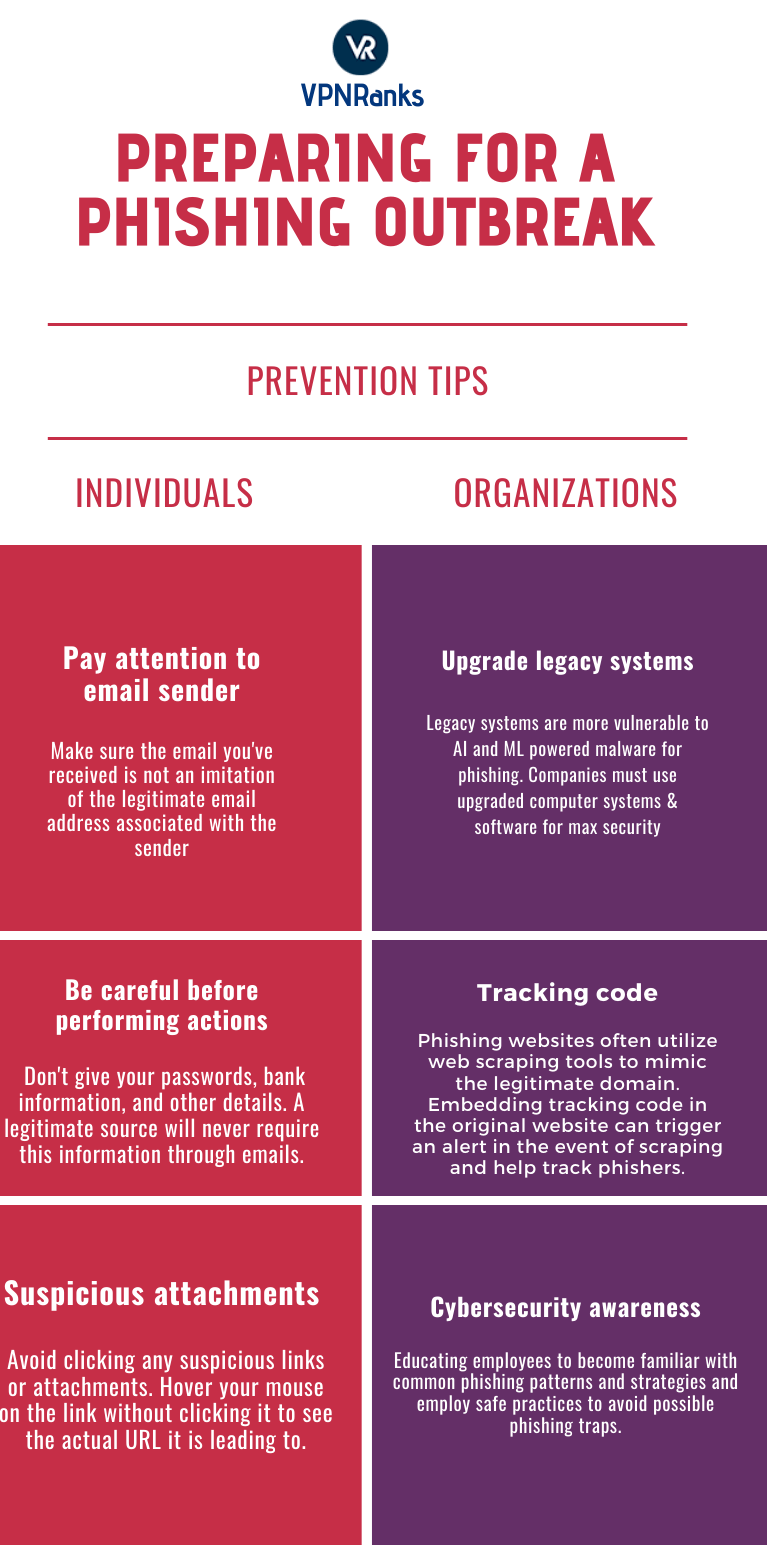

Teilen Sie dieses Bild auf Ihrer Website

Tipps für Benutzer

- E-Mail-Absender beachten: Lesen Sie immer die E-Mail-Adressen der Absender in Ihrem Posteingang. Kleine Rechtschreibänderungen, Zeichen, Satzzeichen usw., die auf einen Imitator hinweisen, sind ein großes Warnsignal.

- Seien Sie sehr vorsichtig, bevor Sie Aktionen ausführen: Phishing-E-Mails fordern Sie im Allgemeinen auf, eine Aktion auszuführen, wie z Sie gehen.

- Verdächtige Anhänge: Ein weiteres häufiges Merkmal von Phishing-E-Mails sind seltsame E-Mail-Anhänge. Wenn Sie an eine E-Mail angehängte Dateien oder Links sehen, die Sie nicht erwartet haben, vermeiden Sie am besten, etwas herunterzuladen oder anzuklicken. Sie können den Mauszeiger auch eine Weile über einen Anhang oder Link bewegen und die tatsächliche URL überprüfen, auf die er zeigt (ohne darauf zu klicken).

Die Rolle von Organisationen

Dies sind einige Vorsichtsmaßnahmen, die Sie als Benutzer treffen können. Aber es gibt immer noch eine größere Verantwortung für Organisationen aller Art, Phishing effektiver zu bekämpfen. Sie können damit beginnen, ihre anfälligen alten Computersysteme auf moderne, aktualisierte Systeme aufzurüsten, wie Sivan Nir, Leiter des Threat Intelligence Team bei Skybox Security, betont

Der NCSC-Bericht von 2019 stellte fest, dass mehr als 318 öffentliche Netzwerke auf Windows XP laufen, obwohl Microsoft 2014 die Unterstützung dafür eingestellt hat. Da sich Unternehmen auf „alte” Software verlassen und Cyberkriminelle KI und ML verwenden, um ihre Malware zu mutieren, werden Phishing-Angriffe für a nahezu unsichtbar den Augen des Unternehmens und noch verheerender.

Stolfo merkt an, dass die meisten Phisher häufig Web Scraping verwenden, um die legitime Domain zu imitieren. Er empfiehlt, Code in die ursprüngliche Website einzubetten, der es Webmastern ermöglicht, nachzuverfolgen und zu erkennen, ob ihre Website gekratzt wurde, und den eingebetteten Code mitzunehmen. Dieser Code löst dann eine Warnung aus und sammelt Informationen über den Hacker, z. B. seine Geolokalisierung, um die Ursache des Problems aufzuspüren.

Obwohl diese Maßnahmen für Unternehmen wichtig sind, um ihre Widerstandsfähigkeit gegen Phishing-Angriffe zu verbessern, gibt es keinen Ersatz für die Sensibilisierung der Benutzer als die effektivste vorbeugende Strategie zur Bekämpfung von Phishing. Im Grunde genommen ist Phishing im Wesentlichen ein ausgeklügelter Vertrauenstrick.

Es liegt daher nahe, dass Benutzer, die mit den aktuellen Phishing-Trends vertraut sind, viel besser gerüstet sind, um einen Phishing-Angriff zu identifizieren – und die korrekte Identifizierung ist alles, was erforderlich ist, um sich davor zu schützen. Wie das Packet Lab -Team feststellt:

Der Phishing-Trend wird definitiv für 2021 und die kommenden Jahre anhalten. Wie Marcus Hutchins (ein bekannter Malware-Autor) einmal behauptete, wird die Kunst, Low-Level-Malware rückgängig zu machen und zu erstellen, allmählich zu einer verlorenen Kunst, da Phishing nur eine viel einfachere Möglichkeit für Angreifer und Hacker ist, ihre Ziele zu erreichen. Packetlabs glaubt fest daran und schließt oft Phishing-Kampagnen in unsere Bewertungen ein, um das Bewusstsein für Cybersicherheit zu schärfen und den Mitarbeitern beizubringen, wie sie Phishing erkennen und hoffentlich vermeiden können

Letztes Wort

Alle vorhandenen Datenpunkte und Prognosen für die Zukunft deuten darauf hin, dass die Bedrohung durch Phishing der am weitesten verbreitete Angriffsvektor bleiben wird. Tatsächlich entwickelt sich Phishing als Technik schnell zu einem höheren Grad an Raffinesse, indem die leistungsstarken Fähigkeiten der künstlichen Intelligenz genutzt werden.

Wenn das nicht genug wäre, werden die Panik um das Coronavirus, die bevorstehenden US-Wahlen und andere wichtige Ereignisse die Bedrohung nur noch verschärfen, indem sie als perfekte Umgebung für heimtückische Phishing-Kampagnen dienen, um zu gedeihen und alle Arten von Benutzern auf Einzelpersonen und Organisationen anzulocken Ebene gleich.

Trotz des Ernstes der aktuellen Situation sind es die einfachsten Maßnahmen, die entscheidend sein werden, wenn die Gesellschaft als Ganzes diese schwierige Zeit überstehen soll: Ruhe bewahren. Aber wie gelassen können wir angesichts einer globalen Pandemie bleiben, die alle anderen Sorgen – für sich genommen ausgesprochen wichtig – im Vergleich dazu unbedeutend erscheinen lässt?