L’hameçonnage à l’avenir : statistiques et projections pour 2022 et au-delà

Le phishing est la plus ancienne astuce dans le livre d'un pirate informatique. Pourtant, malgré son âge, ce vecteur d'attaque particulier est le plus endurant de tous. Au fil du temps, les tentatives de phishing se sont largement améliorées dans leur capacité à apparaître plus légitimes et à tromper de manière convaincante le profane et – en fait – même les experts en cybersécurité dans de nombreux cas.

Avec l'émergence de l'intelligence artificielle, de l'Internet des objets et des technologies connexes, le volume et la virulence du phishing ne feront qu'augmenter. Sans surprise, l'APWG rapporte que les sites Web de phishing sont passés d'un nombre de 138 328 à 266 387 , ce qui représente une multiplication par près du double au cours de la courte période entre le quatrième trimestre 2018 et le troisième trimestre 2019.

Ce n'est qu'une des nombreuses statistiques alarmantes qui révèlent à quel point le phishing a été dévastateur dans un passé récent pour les particuliers et les entreprises. Les événements récents, les développements technologiques (IA et deep fake) et les données environnantes indiquent de manière inquiétante – comme vous le découvrirez dans cet article – que la menace de phishing pourrait devenir encore plus grande et plus insidieuse qu'elle ne l'est déjà.

Et nous ne sommes peut-être pas totalement préparés à cela.

Statistiques de phishing – Les dégâts causés

Partagez cette image sur votre site

Les statistiques du phishing montrent une tendance à la hausse, une poussée incontestable qui n'a pas été observée depuis 3 ans. Greg Aaaron, chercheur principal de l'APWG, a déclaré: "C'est la pire période de phishing que l'APWG ait connue en trois ans, depuis le quatrième trimestre de 2016".

Selon Verizon, 32 % des violations de données signalées en 2018 étaient le résultat d'attaques de phishing. Cela s'est encore aggravé en 2019, le phishing étant responsable de 90 % des violations de données. Les statistiques suggèrent que les pirates s'appuient encore principalement sur l'ingénierie sociale et les astuces de confiance plutôt que sur la force brute et d'autres attaques plus sophistiquées pour accéder aux informations sensibles des utilisateurs/entreprises.

L'efficacité et le taux de réussite élevé des attaques de phishing pour les cybercriminels peuvent également être estimés à partir du fait que jusqu'à 1,5 million de sites Web de phishing sont créés chaque mois. Une activité aussi extraordinairement élevée ne peut être maintenue que si les agents de phishing en profitent généreusement.

En fait, au niveau de l'entreprise, les pertes moyennes subies par les entreprises de taille moyenne compromises par l'hameçonnage s'élèvent à 1,6 million de dollars. Pas étonnant que le phishing ait une place spéciale dans le cœur de chaque pirate informatique.

Le succès durable du phishing est simplement le résultat de notre tendance humaine à être tenté d'accomplir une action, en particulier lorsque nous faisons confiance à la source.

Salvatore Stolfo, CTO chez Alluresecurity observe avec justesse :

Il est vrai que l'IA peut être rétro-conçue et militarisée par des adversaires pour cibler des personnes avec des cyberattaques. Mais la réalité est qu'en matière de phishing, les attaquants n'ont même pas besoin d'être aussi férus de technologie pour réussir. Et c'est pourquoi le phishing continue d'être l'un des principaux vecteurs d'attaque. Il puise dans notre instinct de base de faire confiance et de cliquer sur un lien qui, selon nous, provient d'une source légitime, telle que votre banque, ou d'une marque que vous connaissez et à laquelle vous faites confiance comme Microsoft, Netflix ou PayPal.

Méthodes en évolution – Phishers on the Storm

Les méthodes et les stratégies de phishing ne feront que s'affiner avec le temps. En fait, les améliorations des techniques sont déjà évidentes, pointant vers un environnement de cybersécurité sérieusement précaire dans les temps à venir.

Partagez cette image sur votre site

Hameçonnage

Nous avons déjà été témoins d'une évolution des normes en matière d'hameçonnage par e-mail. Traditionnellement, l'approche du fusil de chasse est plus couramment utilisée lorsque le pirate informatique veut attirer autant de personnes que possible. Mais les attaques contre la sécurité des entreprises ont beaucoup plus de chances de réussir lorsqu'elles sont menées de manière ciblée, une technique connue sous le nom de spear-phishing.

Cisco affirme que 95 % de toutes les attaques contre les réseaux de sécurité des entreprises sont rendues possibles grâce au spear-phishing. Lors d'une attaque de harponnage, un pirate informatique peut se faire passer pour un membre réel – souvent de haut niveau – d'une organisation ou d'une industrie dans le but de tromper le destinataire de l'e-mail pour qu'il divulgue ses informations.

Les e-mails de harponnage ont été pleinement exploités en tant que principale méthode d'infection utilisée par 71 % des groupes de pirates en 2017. Le taux de réussite élevé du harponnage est simplement le résultat d'une usurpation d'identité mieux déguisée, attirant même les plus prudents d'entre nous pour se faire arnaquer.

Dennis Bell, expert en informatique et fondateur de Byblos Coffee, prédit que :

En 2021, le Spear phishing serait plus répandu… L'IA et le ML peuvent être utilisés pour identifier les meilleures cibles en fonction de ce qu'elles font en ligne. Ils peuvent même recueillir des informations sur qui a le plus d'accès dans leur réseau d'entreprise. Une fois que l'IA et le ML ont créé des profils, ils peuvent commencer à envoyer du matériel de phishing personnalisé en fonction des vulnérabilités de la cible.

Faux profonds et IA

L'abus de l'IA et le développement de technologies qui en résultent comme un deep fake est un autre coup dur pour nos espoirs d'un Internet sans hameçonnage. Avant l'IA, les hameçonneurs ne pouvaient que se dissimuler derrière des e-mails et des sites Web intelligemment conçus. Avec l'IA et le deep fake, ils peuvent même se faire passer pour le visage et la voix de toute personne de leur choix, donnant aux fraudes par ingénierie sociale une toute nouvelle dimension.

Kim Martin, VP Marketing de la société de biométrie ID R&D, souligne :

Les fraudeurs utilisent l'apprentissage automatique et l'IA pour mener des attaques de phishing sophistiquées où ils se font passer pour de vrais utilisateurs autorisés grâce aux progrès de la parole synthétique. Dans un scénario récent, une voix "deep fake" a trompé un PDG pour qu'il transfère 243 000 $ à un fournisseur hongrois. Le PDG pensait que la demande venait de son patron. Grâce à ces capacités, les fraudeurs ont trouvé un nouveau véhicule pour l'ingénierie sociale et un moyen de contourner l'authentification biométrique si les protections appropriées ne sont pas en place.

Les progrès du traitement du langage naturel ouvrent une autre voie aux acteurs de la menace. L'utilisation de l'apprentissage automatique pour rédiger des correspondances officielles conçues pour arnaquer le personnel des entreprises est une possibilité très réelle aujourd'hui et deviendra presque certainement plus répandue à l'avenir.

Le traitement du langage naturel est l'un des domaines les plus recherchés en IA, capable de comprendre les langages humains et de communiquer efficacement en les utilisant. Au fur et à mesure que ces capacités s'améliorent avec le temps, remarquer la différence entre le langage d'origine humaine et machine va être un énorme défi. Comme le souligne Attila Tomaschek, expert en confidentialité numérique :

un cybercriminel pourrait injecter un logiciel malveillant dans un fil de discussion existant qui a la capacité de tirer parti de l'IA et du ML pour analyser le langage et le contexte du fil afin d'apprendre et d'imiter le langage humain naturel et ainsi personnaliser des e-mails de phishing convaincants et à consonance naturelle à des cibles individuelles. Il souligne également comment les chat-bots pilotés par l'IA peuvent inciter les victimes à cliquer sur des liens malveillants.

Le fait le plus alarmant parmi tout cela est qu'il ne s'agit pas d'une prédiction futuriste trop éloignée du présent pour commencer à s'en inquiéter. Ce sont des capacités très réelles qui existent déjà dans une mesure presque effrayante.

L'apprentissage automatique peut également jouer pour rendre les attaques de phishing indétectables. Au fil du temps, les e-mails peuvent apprendre à contourner les filtres de messagerie, en utilisant un langage de plus en plus réaliste pour apparaître complètement légitimes. À ce sujet, Will Pearce, consultant principal en sécurité chez Silent Break Security, partage

L'apprentissage automatique contradictoire a la capacité de rendre les tentatives de phishing indétectables – certaines recherches publiées en 2019 appelées "Proof-Pudding" ont justement fait cela. Le filtre anti-spam Proofpoint divulguait des scores de prédiction de spam, la recherche a collecté un ensemble de données et formé un modèle pour générer des mots qui garantiraient que les e-mails de phishing ne seraient «pas détectés». Les systèmes d'apprentissage automatique sont une nouvelle surface d'attaque qui n'est généralement pas bien comprise.

Considérant que des algorithmes simples peuvent être utilisés pour déterminer même des informations cachées sur les profils Facebook, la conjonction de deep fake et de ML contradictoire élargira considérablement la gamme d'attaques à la disposition d'un hameçonneur moyen.

Attaques d'homographes

Une attaque par homographe tire parti du fait que de nombreuses lettres de l'alphabet de la plupart des langues modernes sont similaires. Par exemple, la lettre B est β en grec. Sachant cela, un site Web de phishing malveillant peut utiliser un nom de domaine qui ressemble exactement à un autre domaine légitime. La différence d'un petit caractère est souvent impossible à remarquer, en particulier sur les écrans des petits appareils portables comme les smartphones.

Par exemple: https://www.theíndependent.com/ diffère du domaine de The Independent par un seul caractère: le ‘í' pour le ‘i'. Ces domaines similaires ne font qu'ajouter à l'arsenal de techniques à la disposition des hameçonneurs modernes.

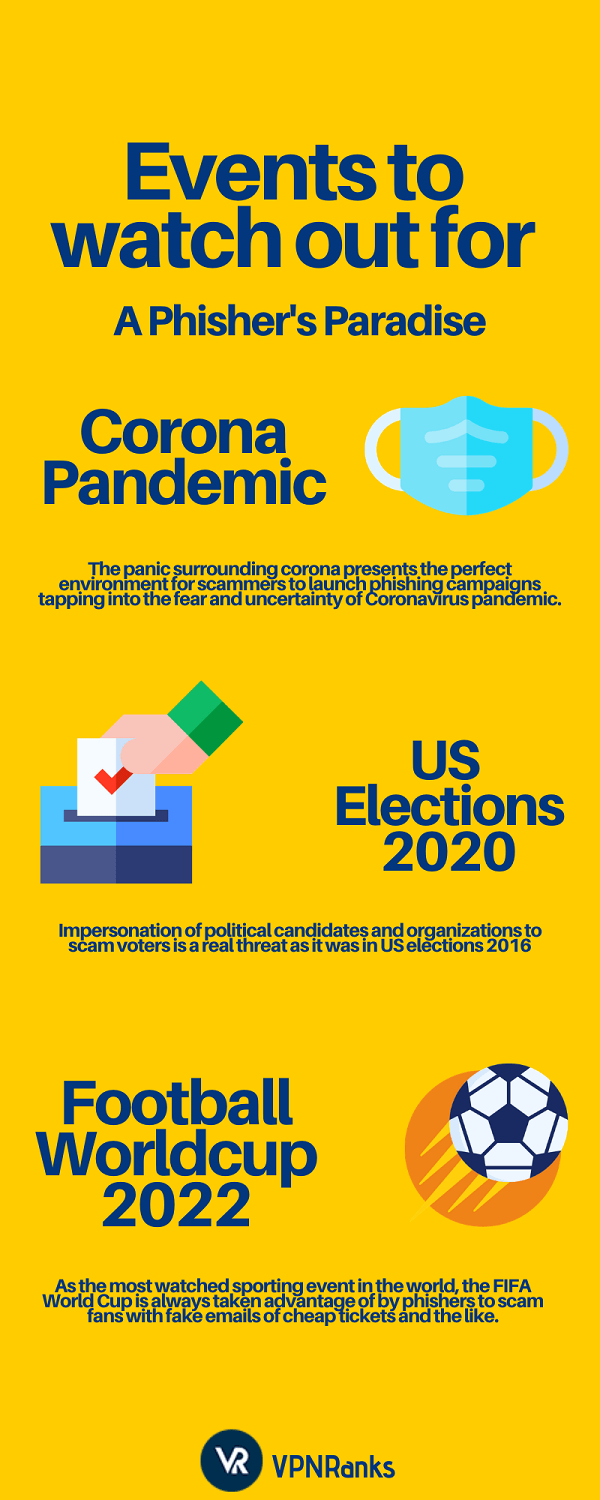

L'avenir à venir – Corona, élections américaines et abus de la technologie

Partagez cette image sur votre site

Les capacités technologiques ne représentent qu'un domaine d'opportunité parmi plusieurs que les hameçonneurs exploitent pour lancer des cyberattaques de plus en plus dévastatrices. Profitant de la panique créée par le mystérieux coronavirus, les escrocs lancent des campagnes de phishing pour inciter les gens à cliquer sur des liens malveillants et à donner des informations sensibles.

Le cas le plus notable de ces exploits de phishing a été signalé par Kaspersky où des e-mails de phishing prétendant être envoyés par le CDC volent vos informations lorsque vous cliquez sur un lien demandant votre connexion Outlook. Les e-mails proviennent d'un domaine cdc-gov.org, bien que le domaine du CDC légitime soit cdc.gov.

Inutile de dire qu'il est extrêmement difficile pour un utilisateur moyen de remarquer cette différence dans le domaine et de soupçonner une fraude, en particulier lorsque l'e-mail est rédigé de manière si convaincante avec des liens externes apparemment légitimes. Bien sûr, il n'y a rien de légitime dans l'ensemble de l'e-mail en réalité.

Ces tactiques tirent leur efficacité de la panique entourant la situation (dans ce cas, le coronavirus), où l'incertitude et l'urgence qui prévalent peuvent court-circuiter même le jugement d'un homme sage. Contre les menaces réelles, le danger des cyberattaques, aussi réel soit-il, n'est au mieux que lointain et périphérique.

Les élections américaines de 2021 se présenteront comme une nouvelle opportunité pour les hameçonneurs de faire leurs mauvaises affaires comme ils l'ont fait lors des élections précédentes. Comme Orion Casetto, directeur du marketing produit chez Exabeam, le note avec perspicacité

Le phishing ne va pas disparaître de sitôt. La ferveur entourant l'élection présidentielle américaine de 2021 offre aux attaquants potentiels l'environnement idéal pour exécuter des campagnes de phishing et d'ingénierie sociale. De nombreuses personnes sont passionnées, prêtes à passer à l'action et reçoivent un déluge de communications provenant de nouvelles sources ; il s'agit d'une tempête parfaite qui laisse de nombreuses occasions aux gens d'être victimes d'e-mails de phishing bien conçus déguisés en communications d'organisations politiques et de candidats.

Ces événements d'importance associés à l'aide de l'IA ne feront qu'encourager les hameçonneurs et les escrocs à déployer des campagnes extrêmement pernicieuses ciblant toutes les couches de la société, de l'individu à toutes les tailles d'organisations.

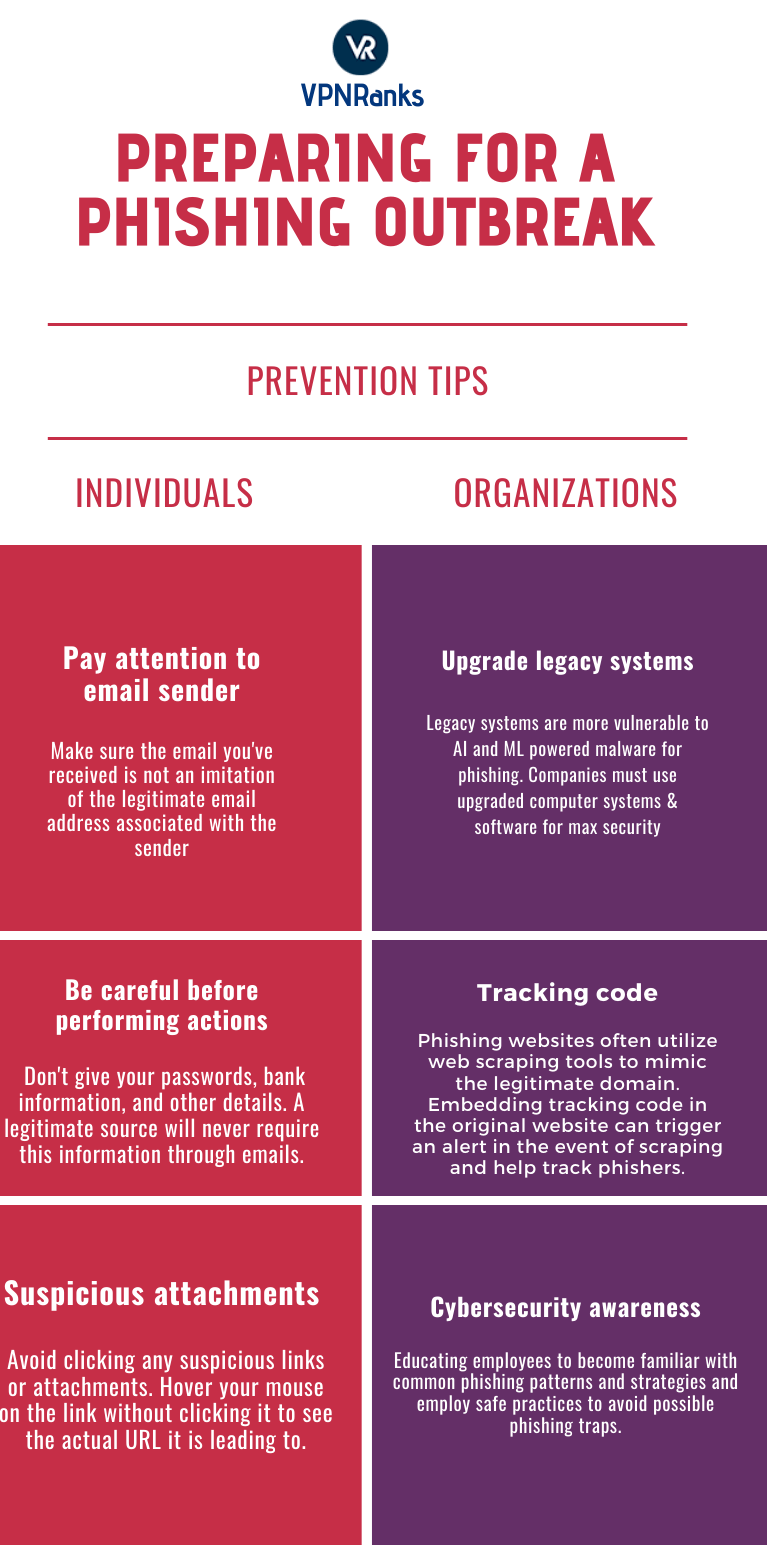

Se préparer à une épidémie de phishing

La meilleure défense contre le phishing reste votre bon vieux jugement, votre intelligence, votre bon sens et votre prudence. Malheureusement, dans un monde en évolution rapide où les gens ont une durée d'attention en baisse et une patience encore plus faible, il devient de plus en plus difficile de faire preuve de prudence et de prudence avant chaque lien sur lequel vous cliquez et chaque site Web que vous visitez.

C'est pourquoi les logiciels anti-hameçonnage gagnent également en importance pour aider les humains avec un jugement faillible. Néanmoins, quelques conseils de bon sens peuvent vous éviter de devenir la prochaine victime de phishing.

Partagez cette image sur votre site

Conseils aux utilisateurs

- Faites attention à l'expéditeur de l'e-mail : lisez toujours les adresses e-mail des expéditeurs dans votre boîte de réception. Les petits changements d'orthographe, les caractères, les ponctuations, etc. qui indiquent un imitateur sont un énorme drapeau rouge.

- Soyez très prudent avant d'effectuer des actions : les e-mails de phishing vous demandent généralement d'effectuer une action telle que cliquer sur un lien et/ou fournir vos mots de passe, codes PIN, numéros de compte bancaire, etc. De tels e-mails doivent être évités à tout prix, sauf si vous êtes absolument sûr de quoi. vous faites.

- Pièces jointes suspectes : une autre caractéristique commune des e-mails de phishing est la présence de pièces jointes étranges. Si vous voyez des fichiers ou des liens joints à un e-mail que vous n'attendez pas, il est préférable d'éviter de télécharger ou de cliquer sur quoi que ce soit. Vous pouvez également passer votre curseur sur une pièce jointe ou un lien pendant un moment et vérifier l'URL vers laquelle il pointe (sans cliquer dessus).

Le rôle des organisations

Voici quelques précautions que vous pouvez prendre en tant qu'utilisateur. Mais il incombe encore plus aux organisations de toutes sortes de lutter plus efficacement contre le phishing. Ils peuvent commencer par mettre à niveau leurs systèmes informatiques hérités vulnérables vers des systèmes modernes et mis à jour en tant que chef d'équipe Threat Intelligence chez Skybox Security, souligne Sivan Nir

Le rapport du NCSC de 2019 a découvert que plus de 318 réseaux publics fonctionnent sur Windows XP malgré la fin de la prise en charge par Microsoft en 2014. Les entreprises s'appuyant sur des logiciels « hérités » et les cybercriminels utilisant l'IA et le ML pour faire muter leurs logiciels malveillants, les attaques de phishing deviennent presque invisibles pour un aux yeux de l'entreprise et encore plus dévastatrice.

Stolfo note que la plupart des hameçonneurs utilisent souvent le web scraping pour imiter le domaine légitime. Il recommande d'intégrer du code dans le site Web d'origine qui permet aux webmasters de suivre et de détecter si leur site Web a été gratté, en emportant le code intégré avec lui. Ce code déclenche alors une alerte et rassemble des informations sur le pirate, telles que sa géolocalisation, pour aider à localiser la source du problème.

Bien que ces mesures soient importantes pour que les entreprises améliorent leur résilience contre les attaques de phishing, rien ne remplace la sensibilisation des utilisateurs en tant que stratégie préventive la plus efficace pour lutter contre le phishing. Dans sa forme la plus élémentaire, le phishing est essentiellement une astuce de confiance élaborée.

Il va donc de soi que les utilisateurs qui sont au courant des tendances actuelles en matière de phishing sont bien mieux équipés pour identifier une attaque de phishing – et une identification correcte est tout ce qui est nécessaire pour rester à l'abri. Comme le note l'équipe Packet Lab :

La tendance au phishing sera certainement là pour 2021 et les années à venir. Comme Marcus Hutchins (un auteur de logiciels malveillants populaire) l'a prétendu, l'art d'inverser et de créer des logiciels malveillants de bas niveau commence à devenir un art perdu, car le phishing n'est qu'un moyen beaucoup plus simple pour les adversaires et les pirates d'atteindre leurs objectifs. Packetlabs est un fervent partisan de cela et inclut souvent des campagnes de phishing dans le cadre de nos évaluations pour aider à sensibiliser à la cybersécurité et enseigner aux employés comment repérer et, espérons-le, éviter d'être victime de phishing.

Dernier mot

Tous les points de données existants et les projections futures indiquent que la menace du phishing en tant que vecteur d'attaque le plus répandu est là pour rester. En effet, le phishing en tant que technique évolue rapidement vers des degrés de sophistication plus élevés en tirant parti des puissantes capacités de l'intelligence artificielle.

Si cela ne suffisait pas, la panique entourant le coronavirus, les prochaines élections américaines et d'autres événements importants ne feront qu'exacerber la menace en servant d'environnement parfait pour que des campagnes de phishing insidieuses se développent et attirent toutes sortes d'utilisateurs au niveau individuel et organisationnel. niveau pareil.

Malgré la gravité de la situation actuelle, ce sont les mesures les plus simples qui vont être cruciales si la société dans son ensemble veut traverser cette période difficile: garder son calme. Mais dans quelle mesure pouvons-nous rester sereins face à une pandémie mondiale qui fait que toutes les autres préoccupations – décidément importantes en elles-mêmes – semblent insignifiantes en comparaison ?