Тест VPN — почему вы должны быть обеспокоены утечкой VPN?

Утечки VPN, звучит странно, верно?

О какой утечке я говорю? Хотите верьте, хотите нет, но независимо от того, какой уровень шифрования обещает предоставить ваш VPN-провайдер, он вполне может быть подвержен утечкам DNS, WebRTC и IP.

Теперь я знаю, что вы понятия не имеете об утечках DNS, WebRTC и IP, но потерпите меня, поскольку я подробно расскажу обо всем в этом руководстве по проверке утечки VPN.

Но прямо сейчас я пытаюсь сказать, что вы не можете слепо доверять провайдерам VPN. Согласно исследованию, из 150 VPN-приложений в Google Play Store 25% пострадали от утечек DNS.

Утечки IP и DNS не ограничиваются только приложениями для Android. Исследование, опубликованное Internet Measurement Conference, показало , что 25 из 62 провайдеров VPN пропускают пользовательский трафик.

Основываясь на таких сильных опасениях, я решил провести собственный тест VPN.

Чтобы провести одно из самых тщательных исследований в Интернете, я собираюсь охватить 55 провайдеров VPN в отрасли и посмотреть, какие VPN не выполняют свою предназначенную цель.

Но прежде чем мы начнем, давайте сначала поговорим об утечках VPN и их типах.

Что такое утечка VPN?

Теперь нет определения утечек VPN из учебника, но, основываясь на моем тесте VPN, я бы объяснил это так:

Утечка VPN происходит, когда реальный IP-адрес или DNS пользователя раскрываются, несмотря на использование зашифрованного частного туннеля VPN.

Более конкретно:

- Когда приложение VPN разрешает поток незашифрованного трафика с устройства

- Когда приложение VPN раскрывает общедоступный IP-адрес третьим лицам

- Когда приложение VPN отправляет DNS-запросы пользователя на общедоступные DNS-серверы, отличные от сервера VPN-провайдера.

Могу поспорить, что вы сталкивались с одной из таких утечек хотя бы раз в своем собственном VPN-сервисе. И почему бы нет? В конце концов, утечки довольно распространены в недорогих или бюджетных VPN-сервисах.

Вот вам сценарий:

Допустим, вы подключаетесь к выбранному вами VPN-серверу и пытаетесь получить доступ к геоблокируемому веб-сайту. Все кажется прекрасным и стильным, но вы по-прежнему не можете получить доступ к этому конкретному контенту.

Причина проста: сервис или веб-сайт, к которому вы пытаетесь получить доступ, на самом деле отслеживает ваш истинный IP-адрес, а не IP-адрес вашего VPN-провайдера. Это явный признак утечки VPN.

Но вы не можете полностью винить своего VPN-провайдера в утечках. Хотя утечки VPN во многом связаны с ошибками и ошибочными протоколами (подробнее об этом позже), неустраненные уязвимости в существующих технологиях являются главными подозреваемыми в утечке вашей истинной личности.

О каких технологиях я говорю?

Браузер, использующий WebRTC, плагины для браузера и даже операционные системы на наших телефонах и других устройствах — это лишь некоторые из них.

[wpforms id="167989″ title="false" description="false"]

Типы утечек VPN

По сути, существует три (3) различных типа утечек, о которых вам следует беспокоиться:

- Утечки IP-адресов (утечка IPv4, IPv6 и Torrent IP)

- утечки DNS

- Утечки WebRTC

Начнем с утечек IP…

Утечки IP-адресов

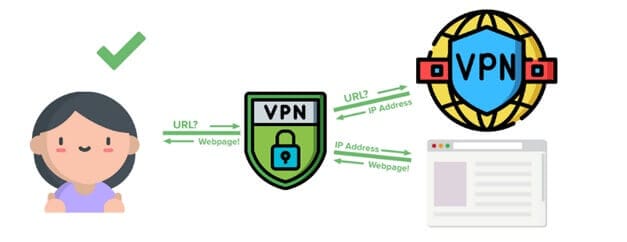

По сути, VPN предназначена для защиты вашей конфиденциальности в Интернете путем создания безопасного зашифрованного туннеля между вами и Интернетом.

Он предназначен для того, чтобы скрыть вашу личность и действия в Интернете от остального мира, маскируя ваш первоначальный IP-адрес.

Поскольку ваш IP-адрес является вашим уникальным идентификатором, если ваш VPN-сервис подвержен утечкам, это может поставить под угрозу вашу конфиденциальность в Интернете.

Даже если кто-то не обязательно сможет взломать вас, используя ваш IP, он может легко раскрыть много информации о вас. Вот что может узнать о человеке простой поиск IP-адреса на сайте whatsmyip.com :

Казалось бы, безобидная утечка IP-адреса может, на самом деле, раскрыть что-то столь же конфиденциальное, как ваше фактическое географическое положение вплоть до точных координат.

Утечка IP-адреса также является причиной того, что вы не можете получить доступ к контенту и услугам с географическим ограничением.

Но бывает еще хуже:

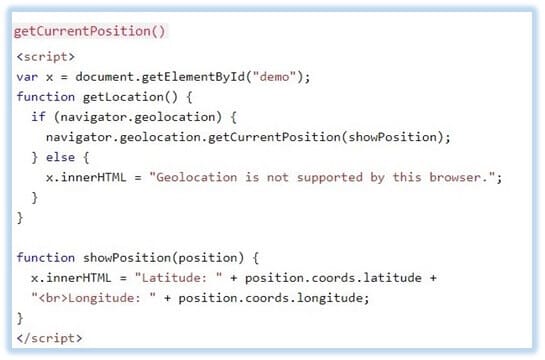

Если кто-то действительно хочет решить с вами незаконченную проблему, он может легко отправить вам ссылку с API геолокации HTML5, чтобы получить ваше точное географическое местоположение, даже если вы об этом не знаете. [ Источник ]

Утечки DNS

Сервер доменных имен или DNS — это, по сути, телефонная книга Интернета. Это посредник между устройством пользователя и Интернетом.

DNS-серверы преобразуют имена хостов (например, www.example.com) в удобные для компьютера IP-адреса (например, 192.911.1.1).

Поскольку мы помним слова лучше, чем длинную комбинацию цифр, нам, людям, будет мучительно трудно запомнить каждый IP-адрес, к которому мы хотим получить доступ. [ Источник ]

Только представьте, что вы вводите 157.166.226.25 только для того, чтобы зайти на CNN. Действительно полезная технология. Однако при использовании VPN эта, казалось бы, полезная технология также может стать причиной недостаточной конфиденциальности.

Позвольте мне объяснить…

Иногда, даже если VPN включен и работает отлично, ваше приложение VPN может не обрабатывать ваш DNS-запрос напрямую. Вместо этого он может позволить вашим DNS-запросам проходить через DNS-серверы вашей IPS.

Это называется «утечкой DNS ».

В случае утечки DNS ваш интернет-провайдер или сторонние операторы DNS, которые обрабатывают ваши запросы, могут видеть, какие веб-сайты вы посещаете или какие приложения используете.

Поскольку DNS — это то, что соединяет веб-ссылки вместе, DNS может негативно повлиять практически на все, что вы делаете в Интернете. Действительно обоюдоострый меч.

Если провайдер VPN не обрабатывает ваши DNS-запросы, эта уязвимость может позволить не только интернет-провайдерам, но и другим организациям подслушивать ваши действия в Интернете.

Как я уже говорил ранее, вы не можете винить во всем своего VPN-провайдера, поскольку уязвимости в существующих технологиях также могут представлять собой утечку.

Возьмем, к примеру, «Smart Multi-Home Named Resolution» от Microsoft. Первоначально выпущенный с Windows 8, SMHNR имеет серьезные проблемы с утечкой DNS.

Даже при наличии VPN SMHNR отправляет DNS-запросы на все настроенные DNS-серверы, а не просто использует DNS-серверы провайдеров VPN. [ Источник ]

Это, очевидно, раскрывает ваш истинный IP-адрес вместе с сайтами, которые вы посещаете, что делает ваш VPN совершенно бесполезным. Тем не менее, его довольно легко отключить, если вы знаете, что делаете.

Но на этом недостатки Microsoft не заканчиваются, на самом деле Windows 10 еще хуже справляется с DNS-запросами с помощью VPN.

Чтобы представить это в перспективе, из-за патетически плохих механизмов обработки DNS в Windows 10 подразделение CISA Министерства внутренней безопасности выпустило официальное предупреждение (TA15-240A).

Ага! Вот как это плохо.

Тем не менее, некоторые VPN имеют встроенную защиту от утечки DNS. Эта функция обеспечивает безопасную обработку всех DNS-запросов в зашифрованном VPN-туннеле.

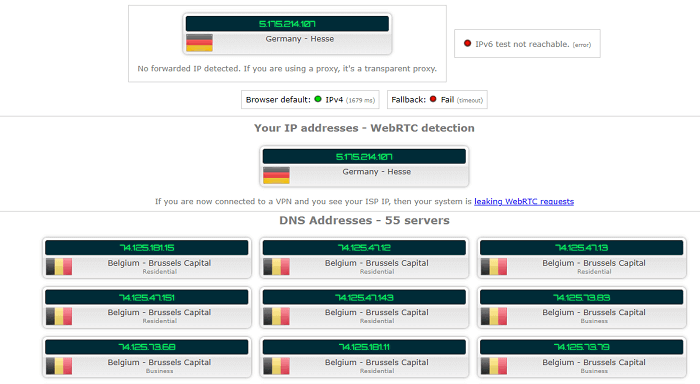

Утечки WebRTC

WebRTC или веб-связь в реальном времени — это (VoIP) передача голоса по интернет-протоколу для онлайн-общения. Это та же технология, которая используется в суперполезных приложениях, таких как WhatsApp и Skype.

WebRTC позволяет использовать межбраузерные приложения, такие как голосовые вызовы, видеочат и обмен файлами P2P, без плагинов.

Несмотря на то, что это революционная технология, она может раскрыть ваш реальный IP-адрес, даже если вы используете VPN.

Согласно статье, опубликованной TorrentFreak, массовый недостаток технологии WebRTC позволял веб-сайтам видеть домашние IP-адреса ничего не подозревающих пользователей.

TF также добавил, что веб-сайты могут использовать несколько строк кода для отправки запросов к серверу STUN, который затем может регистрировать IP-адрес пользователей VPN, домашний IP-адрес и даже адреса локальной сети.

Поскольку WebRTC — это, по сути, браузерная технология, современные браузеры наиболее уязвимы.

Даниэль Роеслер, независимый разработчик, первым раскрыл уязвимость WebRTC еще в 2015 году. Он даже опубликовал код на своей странице GitHub, который позволял пользователям исправить, пострадали ли их браузеры от утечек WebRTC или нет.

При этом, как бы неприятно ни звучала утечка WebRTC, ее относительно легко исправить. Я расскажу об этом позже в этом руководстве.

[идентификатор wpforms = «167958», заголовок = «ложь», описание = «ложь»]

VPN и неисправленные уязвимости

Итак, иногда ваш провайдер VPN может быть виновником нарушения вашей конфиденциальности. Возьмем, к примеру, печально известную ошибку Heartbleed 2014 года.

Ошибка сердцебиения

Эта ошибка помогает перехватывать файлы и данные, защищенные шифрованием SSL/TLS. Уязвимость Heartbleed обычно затрагивает электронную почту, обмен мгновенными сообщениями (IM) и даже некоторые виртуальные частные сети (VPN).

Ужасная ошибка позволяет любому расшифровывать зашифрованный трафик, злоупотребляя уязвимыми версиями OpenSSL. В результате любой человек со злым умыслом потенциально может получить доступ к конфиденциальным учетным данным и, возможно, использовать их для подслушивания, кражи или даже выдачи себя за другое лицо.

Что делает Heartbleed Bug таким уникальным?

Что ж, в отличие от других одиночных программных ошибок, которые исправляются с новыми обновлениями, ошибка Heartbleed обнажила относительно большое количество частных и других секретных ключей, открытых в Интернете.

Поскольку эту ошибку до неприличия легко использовать и она не оставляет следов при выполнении, это одна из неприятных уязвимостей.

Ошибки повышения привилегий

Ошибка повышения привилегий — еще одна серьезная уязвимость, обнаруженная совсем недавно. Ошибка была обнаружена исследователем безопасности Полом Расканьересом из Cisco Talos в двух основных VPN-клиентах.

Согласно опубликованному отчету Расканьереса, он обнаружил две ошибки повышения привилегий в Windows-клиентах NordVPN (CVE-2018-3952) и ProtonVPN (CVE-2018-4010 ).

Далее он объяснил в своем отчете, что, поскольку оба провайдера VPN использовали OpenVPN, требующий доступа администратора, любой вредоносный код, работающий внутри файла конфигурации OpenVPN, может переопределить права администратора.

Что это значит?

Для простоты понимания любой, кто получил доступ администратора, мог манипулировать файлами конфигурации, вставляя свои собственные вредоносные коды и выполняя произвольные команды с очень специфическими параметрами выполнения кода.

Расканьерес также добавил, что причина существования этой уязвимости заключается в том, как служба обрабатывает файлы конфигурации OpenVPN.

Несмотря на то, что Расканьерес первым обнаружил эту уязвимость в приложениях VPN, он не был первым, кто обнаружил ошибку. Фактически, Фабиус Уотсон из консалтинговой фирмы по кибербезопасности VerSprite первым сообщил об ошибке в апреле 2018 года.

NordVPN и ProtonVPN быстро исправили уязвимость, внедрив проверки специально для параметров «плагин» и «скрипт-безопасность».

Однако Rascagneres все же смог обойти этот патч, заключив указанные параметры в кавычки.

Расканьерес даже опубликовал отдельные отчеты об уязвимостях как для NordVPN, так и для ProtonVPN, чтобы подтвердить свои выводы.

Эти уязвимости были обнаружены в следующих версиях NordVPN и ProtonVPN:

- 14.28.0

- 5.1.

При этом оба провайдера исправили эту ошибку, выпустив обновления, которые не позволяют неавторизованным пользователям изменять файлы конфигурации OpenVPN.

Если вы еще не обновили свой VPN-клиент, чего же вы ждете?

[идентификатор wpforms = «167963», заголовок = «ложь», описание = «ложь»]

Утечки VPN и их влияние на вашу конфиденциальность

Хотя утечка данных через VPN может быть не такой серьезной проблемой, как регистрация пользовательских данных провайдерами VPN, она все равно может доставить вам массу неприятностей.

Помимо невозможности доступа к нескольким потоковым сервисам, утечка DNS, например, может привести к тому, что ваши данные будут переданы правоохранительным органам.

Позвольте мне объяснить…

Поскольку используемый вами DNS-сервер обычно принадлежит вашему интернет-провайдеру, все запросы, которые вы отправляете на эти DNS-серверы, регистрируются и хранятся в базе данных.

Если вы участвуете в чем-то, что считается незаконным в соответствии с вашими судебными законами, ваши сохраненные журналы могут привлечь вас к ответственности в суде.

Например, в Великобритании интернет-провайдеры обязаны передавать любые записи властям в соответствии с Законом о полномочиях по проведению расследований.

Учитывая, что Соединенное Королевство является активным участником альянса по наблюдению за пятью глазами, любые открытые данные могут вызвать у вас проблемы с властями. Это если вы действительно совершаете что-то незаконное.

Однако в Соединенных Штатах, даже если вы не делаете ничего противозаконного в Интернете, интернет-провайдеры могут продавать утечку данных маркетинговым компаниям.

С тех пор, как Конгресс отклонил предложения Федеральной комиссии по связи США (FCC) по защите конфиденциальности в широкополосном доступе , поставщики интернет-услуг, такие как Comcast, AT&T, Time Warner, Verizon и другие, могут продавать личные данные, такие как история просмотра веб-страниц, без предварительного согласия.https://vpn.inform.click/luchshij-vpn-dlja-comcast-xfinity-100-rabotaet-v-2022-godu/

Согласно разделу (D) §?222 Кодекса США 47. Конфиденциальность информации о клиентах: «Ничто в этом разделе не запрещает оператору связи использовать, раскрывать или разрешать доступ к частной сетевой информации клиента, полученной от его клиентов, прямо или косвенно, через его агентов».

Несмотря на то, что интернет-провайдеры годами продают личные данные, с большей силой они могут генерировать значительные наборы данных об онлайн-активностях определенных демографических групп.

Чтобы привлечь внимание, интернет-провайдеры могут использовать собранные данные для создания очень точного образа вас, который можно продать маркетологам.

[идентификатор wpforms = «167973», название = «ложь», описание = «ложь»]

Критерии тестирования

В отличие от других веб-сайтов, которые слишком усложняют проверку утечек VPN, внедряя расширенные инструменты, я собираюсь сделать мой тест VPN простым и понятным.

Вместо того, чтобы использовать сложные инструменты, я собираюсь использовать набор стандартных онлайн-инструментов для проверки на утечку VPN.

Причина?

Честно говоря, как расширенные, так и базовые инструменты тестирования VPN в любом случае будут давать одинаковые результаты, зачем использовать слишком сложные методы для тестирования VPN?

С учетом сказанного, вот некоторые из тестовых сайтов VPN, которые я буду использовать для тестирования своего VPN:

- https://ipleak.net/

- https://browserleaks.com/webrtc

- http://dnsleak.com/

- https://ip8.com/

- https://ipleak.org/

- http://doileak.net/

Также стоит отметить, что я могу не использовать все вышеупомянутые инструменты для каждой из VPN, которые я буду обсуждать в этом руководстве по тестированию VPN. Вместо этого я собираюсь использовать каждый из инструментов в вариациях.

VPN, которые не пропускают

Хотя некоторые VPN иногда страдают от утечек, есть несколько исключений, которые не утекают, по крайней мере, это то, что я испытал в своем тесте VPN.

Ниже я составил список нескольких платных и бесплатных тестовых VPN, которые не утекли во время моего тестирования. Я добавлю в этот список больше VPN, когда буду тестировать больше VPN.

1 ExpressVPN – ПРОШЕЛ

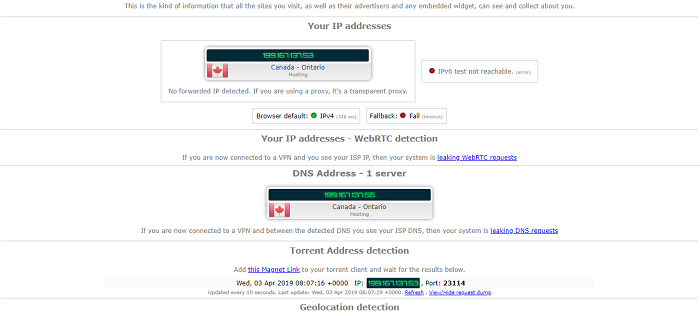

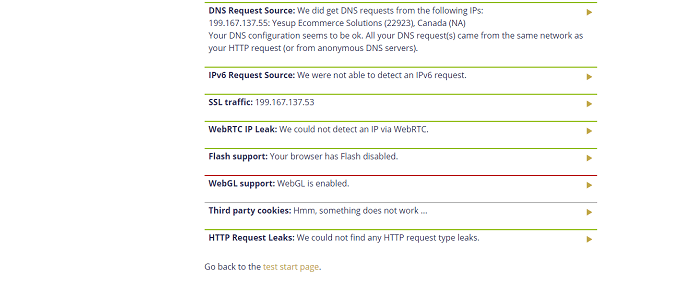

Тестовый сервер: Канада

Я начал свой тест VPN с теста на утечку DNS Express VPN, и я был более чем доволен результатами. Как вы могли заметить, мой адрес IPV6 не виден. Именно так устроена моя офисная сеть.

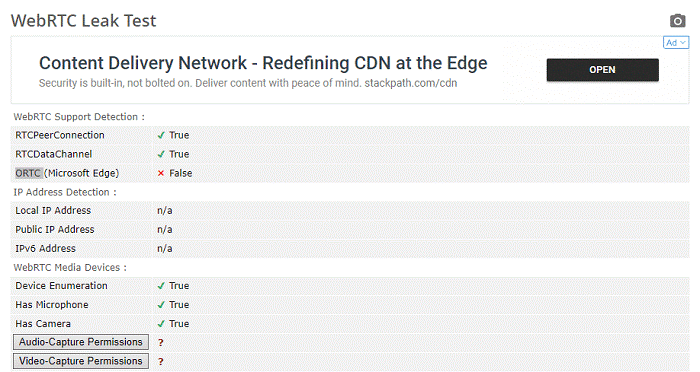

Что касается утечки WebRTC, IPLeak.net не смог обнаружить утечку в моем тестовом VPN-подключении. Поскольку перед тестом я не отключал WebRTC в своем браузере, отсутствие возможности видеть IP — очень хороший знак.

Я даже провел тест VPN на утечку через Torrent, и ExpressVPN также очистил его без каких-либо проблем.

Выполнив тот же тест на утечку на Doileak.com, я не обнаружил никаких утечек с включенным ExpressVPN.

2 NordVPN – ПРОШЕЛ

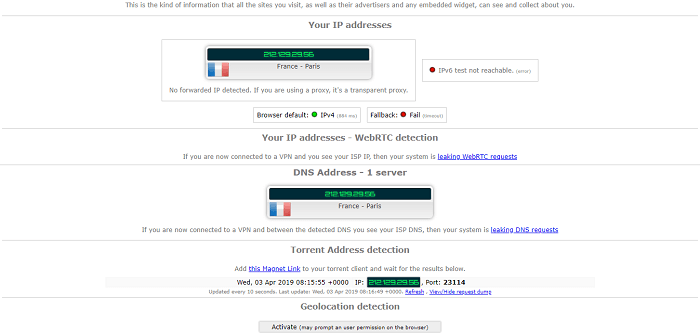

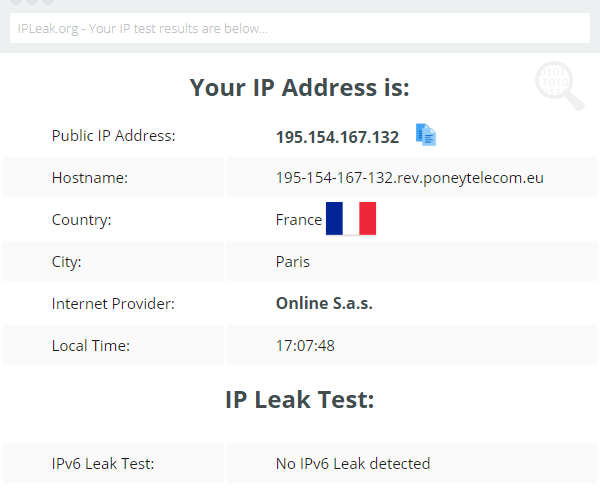

Тестовый сервер: Франция

Затем я протестировал NordVPN. Для этого теста VPN я подключился к одному из их серверов во Франции. В моем тесте NordVPN не раскрыл мой настоящий IP-адрес.

NordVPN также прошел тест на утечку DNS, WebRTC и Torrent без каких-либо проблем как на IPleak.net, так и на Doileak.com.

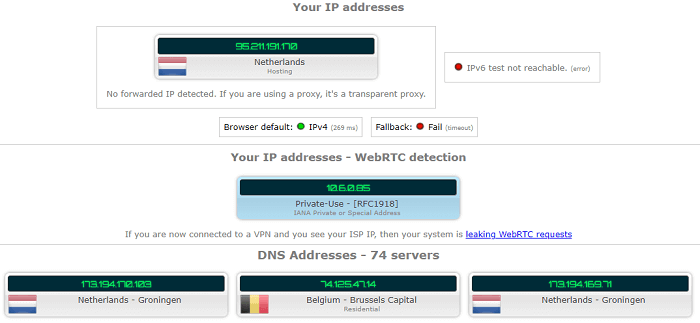

3 Surfshark – ПРОШЕЛ

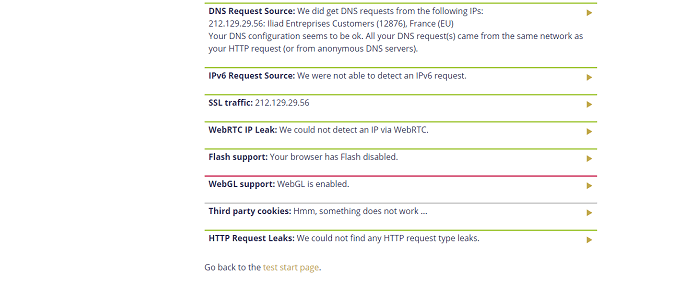

Тестовый сервер: Нидерланды

То же самое было и с тестовым VPN от Surfshark, утечек IP, DNS, WebRTC или Torrent обнаружено не было.

Я даже тестировал Surfshark с Doileak.com, и никаких утечек обнаружено не было.

4 IPVanish – ПРОШЕЛ

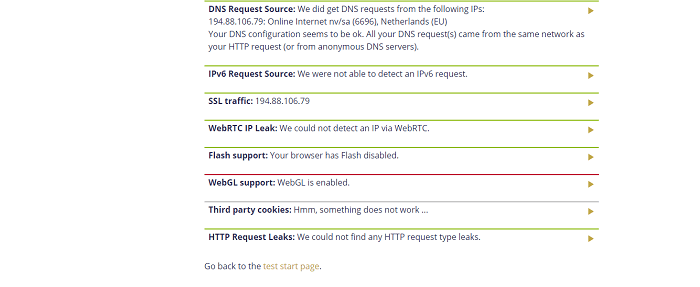

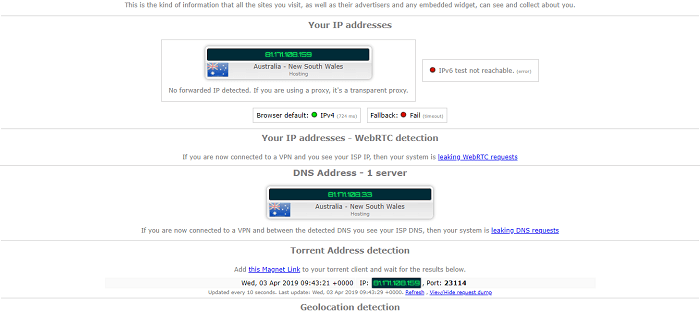

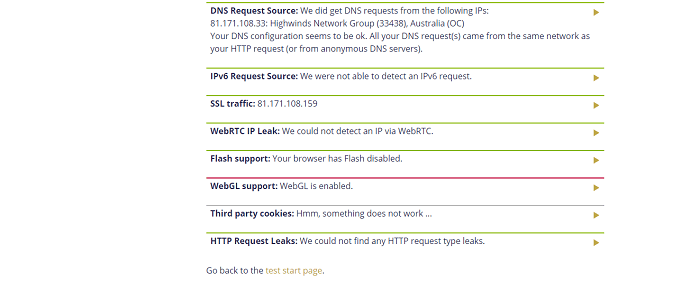

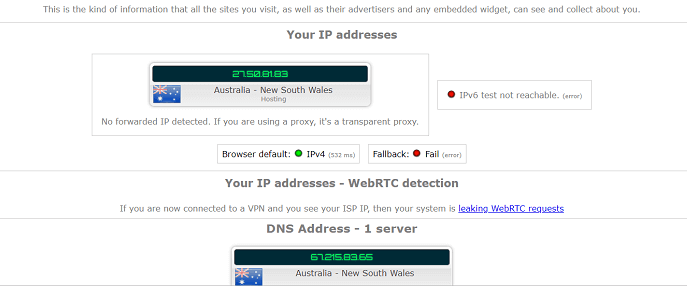

Тестовый сервер: Австралия

IPVanish тоже не утек.

Я подключился к австралийскому серверу IPVanish для тестирования, и, конечно же, IPleak.net подтвердил, что я действительно использовал австралийский сервер во время тестирования VPN.

Мой WebRTC не был виден, а мой Torrent-IP был таким же, как IP-адрес VPN-сервера, к которому я был подключен.

Хотя мой DNS-адрес отличался от моего IP-адреса, он по-прежнему не раскрывал мой настоящий IP-адрес.

Безопасный и надежный.

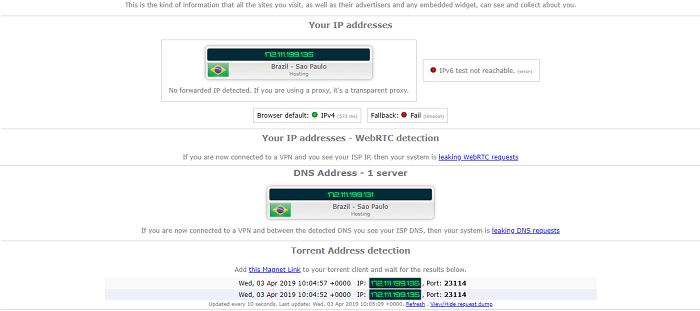

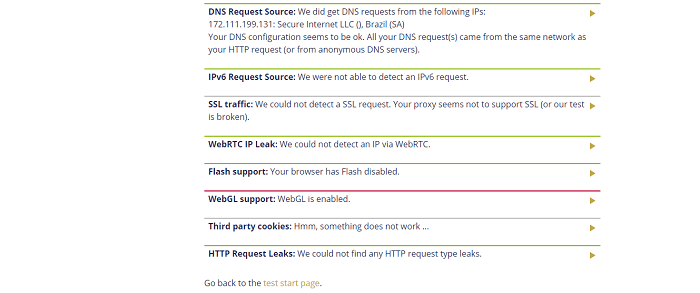

5 Иваци – ПРОШЕЛ

Тестовый сервер: Бразилия

Хотя Ivacy является относительно небольшим провайдером, мой реальный IP-адрес не был раскрыт. Должен сказать, это застало меня врасплох. Это также одна из немногих VPN, работающих в Бразилии.

[идентификатор wpforms = «167975», название = «ложь», описание = «ложь»]

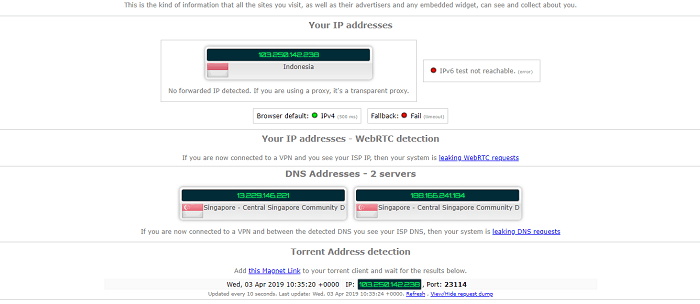

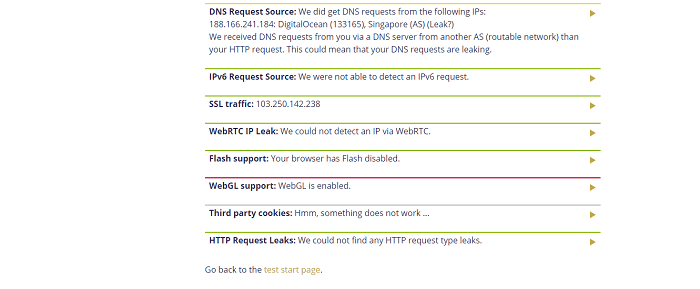

6 ВыпрВПН – ПРОШЕЛ

Тестовый сервер: Индонезия

Далее в этом списке у нас есть VyprVPN. Это еще один тестовый VPN, который, как я думал, наверняка утечет во время моего теста VPN, но на самом деле этого не произошло.

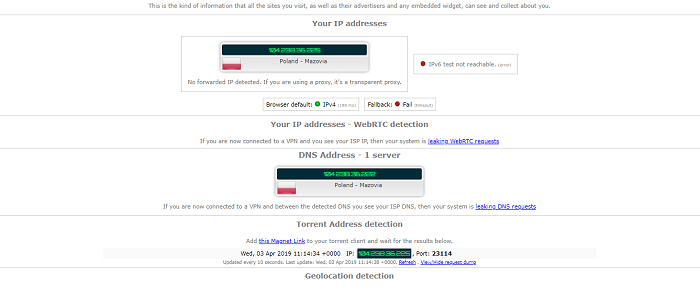

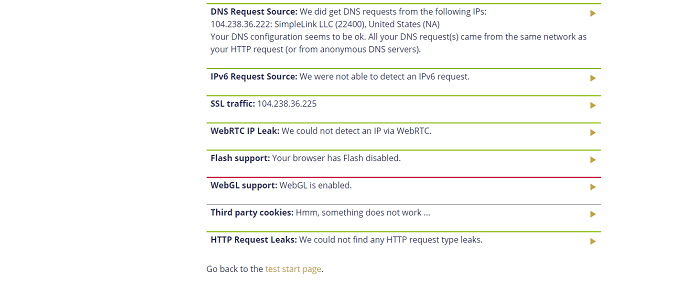

7 StrongVPN – ПРОШЕЛ

Тестовый сервер: Польша

Другой менее известной VPN, которая прошла мой тест VPN, была StrongVPN. Он не только не утек мой IP-адрес, но и смог пройти тест на утечку WebRTC.

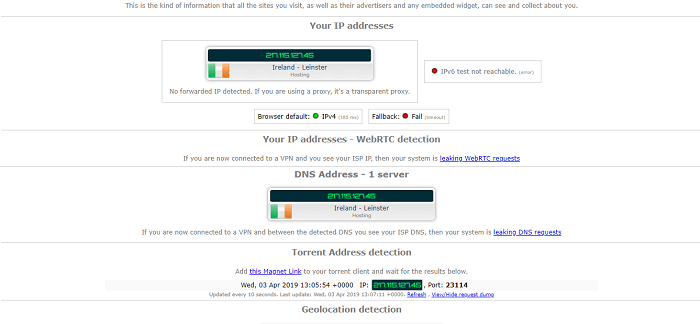

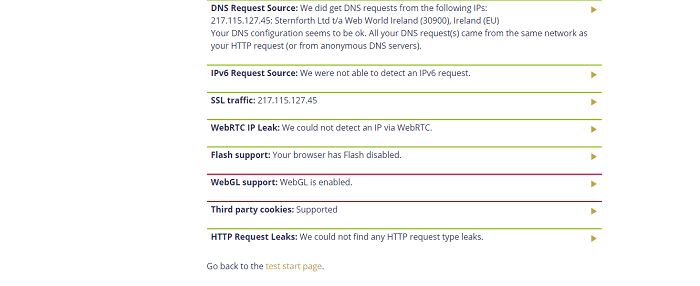

8 TunnelBear – ПРОШЕЛ

Тестовый сервер: Ирландия

Утечки — это то, что вы обычно ожидаете от бесплатных провайдеров. Имея это в виду, я провел тест на утечку с помощью TunnelBear.

Удивительно, но TunnelBear не утек. Я бы хотел, чтобы другие бесплатные VPN (э-э-э, Hola VPN) учились у TunnelBear.

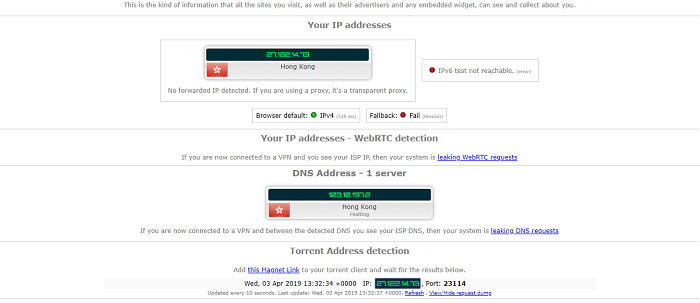

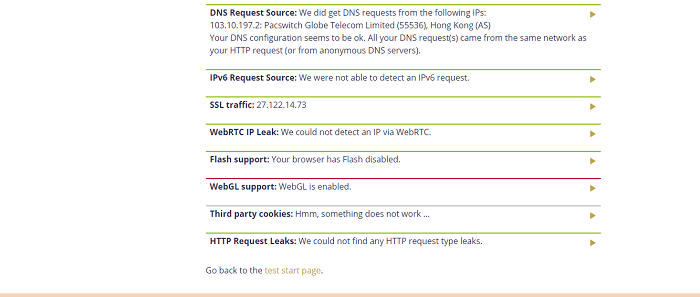

9 Виндскриб – ПРОШЕЛ

Тестовый сервер: Гонконг

Еще один VPN, который не попал в этот список, — это Windscribe. Утечки WebRTC нигде не было обнаружено, как и моего IP, DNS и IP-адреса торрента.

10 PureVPN – ПРОШЕЛ

Тестовый сервер: Исландия

PureVPN также прошел тест без каких-либо проблем. Он не сливал мой настоящий IP-адрес и не пострадал от утечки IP-адресов WebRTC, DNS или Torrent.

[идентификатор wpforms = «167977», название = «ложь», описание = «ложь»]

11 Частный доступ в Интернет – ПРОШЕЛ

Тестовый сервер: Австралия

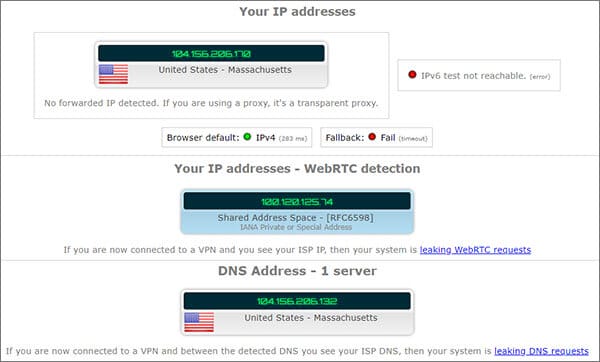

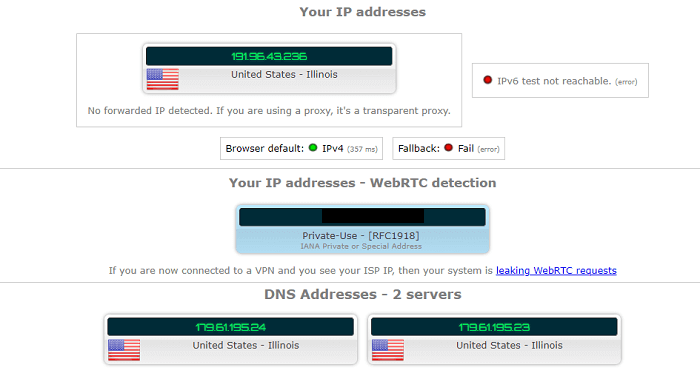

12 Безлимитный VPN – ПРОШЕЛ

Тестовый сервер: США

13 AVG Secure VPN – ПРОШЕЛ

Тестовый сервер: США

14 Беттернет – ПРОШЕЛ

Тестовый сервер: США

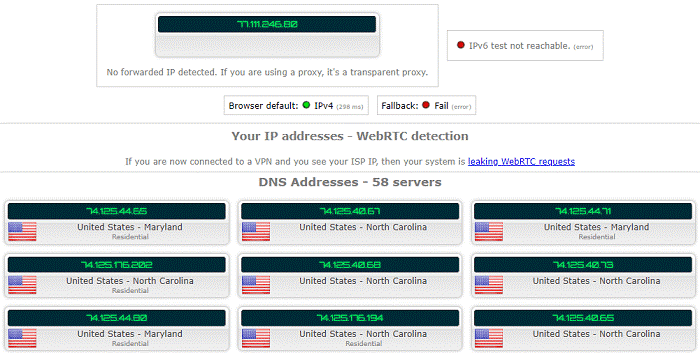

Хотя кажется, что Betternet пропускает WebRTC из теста на утечку VPN, однако, поскольку он не отображает мой реальный IP-адрес, он не страдает от утечек.

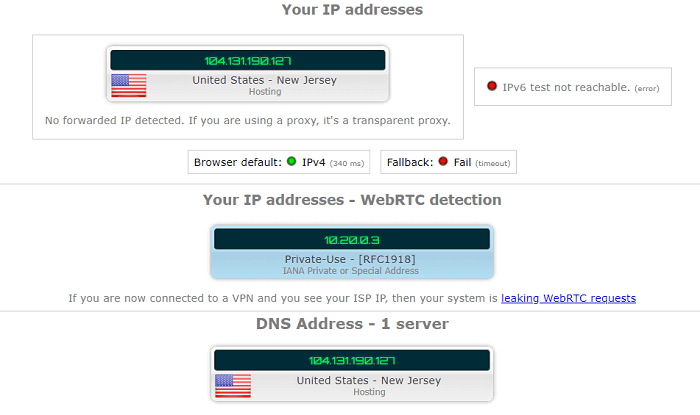

15 VPNSecure – ПРОШЕЛ

Тестовый сервер: США

16 KeepSolid Business VPN – ПРОШЕЛ

Тестовый сервер: США

KeepSolid удалось без проблем пройти мой тест на утечку VPN. Для этого VPN я использовал три разных инструмента, чтобы посмотреть, не приведет ли он к утечке.

17 Connecto VPN – ПРОШЕЛ

Тестовый сервер: США

18 Tunnello VPN – ПРОШЕЛ

Тестовый сервер: США

19 Подтверждено VPN – ПРОЙДЕНО

Тестовый сервер: США

20 Hotspot Shield – ПРОШЕЛ

Тестовый сервер: США

[идентификатор wpforms = «167979», название = «ложь», описание = «ложь»]

21 Proton VPN – ПРОШЕЛ

Тестовый сервер: США

22 Trust.Zone – ПРОШЕЛ

Тестовый сервер: Южная Африка

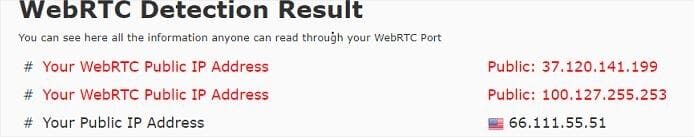

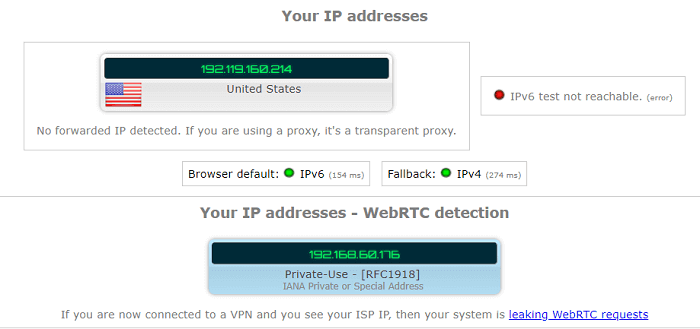

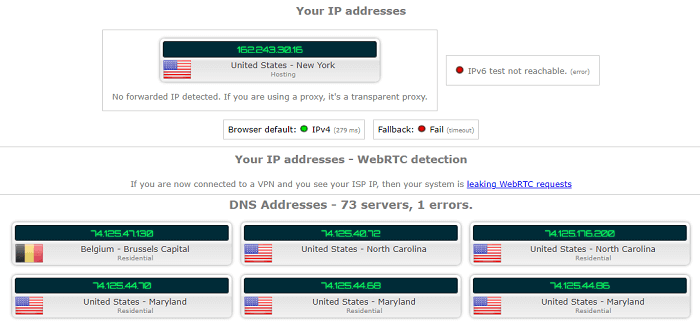

Хотя тест WebRTC явно показывает локальный IP-адрес и общедоступный IP-адрес, это не мой настоящий IP-адрес. Короче говоря, Trust.Zone также без проблем прошел мой тест на утечку VPN.

23 Кактус VPN – ПРОШЕЛ

Тестовый сервер: США

24 Psiphon VPN – ПРОШЕЛ

Тестовый сервер: США

25 Turbo VPN – ПРОШЕЛ

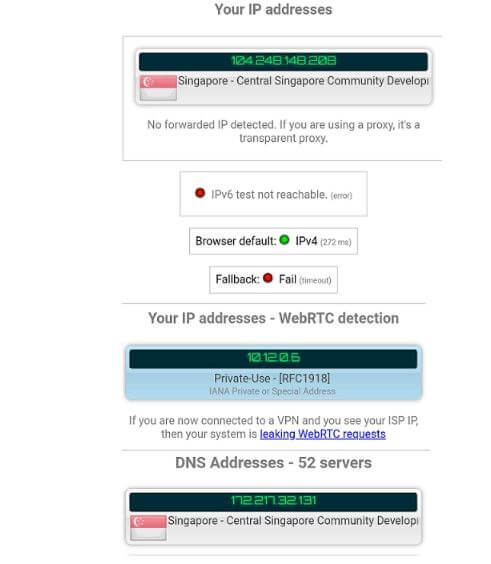

Тестовый сервер: Сингапур

26 Hide My IP VPN – ПРОШЕЛ

Тестовый сервер: США

27 Avast SecureLine – ПРОШЕЛ

Тестовый сервер: США

28 VPNBook – ПРОШЕЛ

Тестовый сервер: США

29 VPNGate – ПРОЙДЕНО

Тестовый сервер: Япония

30 Opera VPN – ПРОШЕЛ

Тестовый сервер: США

[идентификатор wpforms = «167981», название = «ложь», описание = «ложь»]

31 SurfEasy VPN – ПРОШЕЛ

Тестовый сервер: США

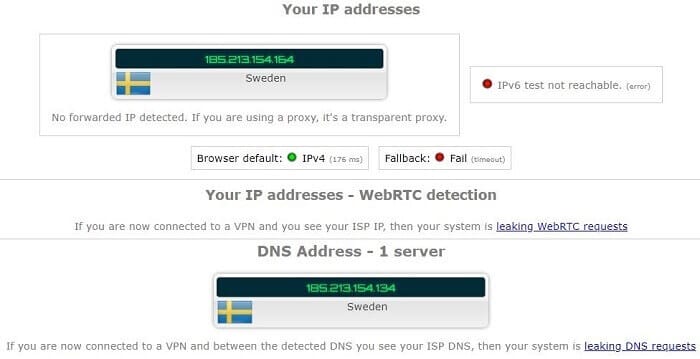

32 Mullvad VPN – ПРОШЕЛ

Тестовый сервер: Швеция

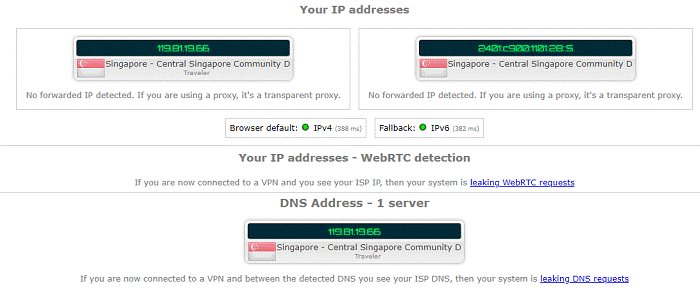

33 F-Secure Freedome VPN – ПРОШЕЛ

Тестовый сервер: Сингапур

34 Б.ВПН – ПРОШЕЛ

Тестовый сервер: Австралия

35 VPN-трафик – ПРОЙДЕНО

Тестовый сервер: Франция

36 IPinator VPN – ПРОШЕЛ

Тестовый сервер: США

37 Бесблокировочная VPN – ПРОЙДЕНО

Тестовый сервер: США

38 Security Kiss VPN – ПРОШЕЛ

Тестовый сервер: США

39 Seed4.Me VPN – ПРОШЕЛ

Тестовый сервер: США

40 HideIPVPN – ПРОШЕЛ

Тестовый сервер: Нидерланды

[идентификатор wpforms = «167982», название = «ложь», описание = «ложь»]

41 Разблокировать VPN – ПРОЙДЕНО

Тестовый сервер: Германия

42 PerfectVPN – ПРОШЕЛ

Тестовый сервер: США

VPN, которые действительно утекают

Не все провайдеры VPN защищены от утечек и могут доставить вам неприятности. Вот 10 сервисов, в которых я обнаружил утечку IP/DNS во время тестирования:

- Час

- Хокс VPN

- Коснитесь VPN

- BTGuard

- Эйс VPN

- Безопасный VPN

- VPN.ht

- Ускорить

- ДотВПН

- АзирVPN

[идентификатор wpforms = «167984», название = «ложь», описание = «ложь»]

Как проверить VPN на утечки?

Теперь, когда вы знаете, каким провайдерам VPN можно доверять, а каких следует избегать, как начинающий пользователь VPN, такой как вы и я, может проверить наличие утечек?

Честно говоря, выявление утечек VPN — довольно простое дело, однако вам нужно быть настойчивым и бдительным. Существует множество онлайн-инструментов, которые вы можете использовать для самостоятельного поиска утечек.

Тем не менее, что не так просто, так это исправить или, лучше сказать, исправить утечку VPN. Не волнуйтесь, я обязательно сделаю это для вас очень простым.

В любом случае, вот как проверить ваш VPN на наличие утечек:

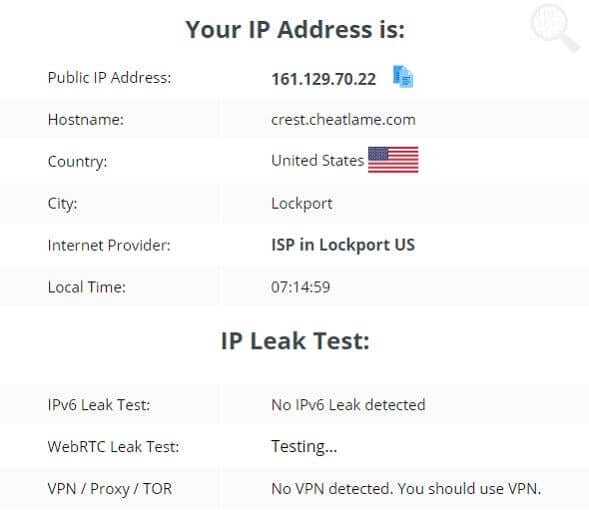

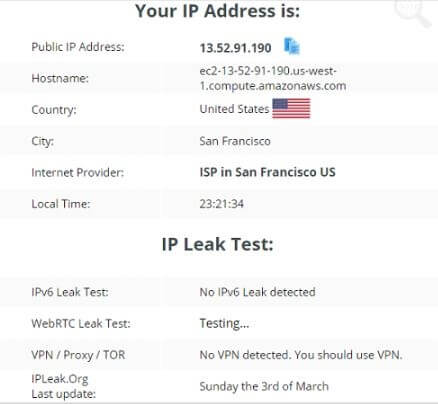

1) Начните с определения вашего локального IP-адреса

Прежде всего, вам нужно найти локальный IP-адрес вашего интернет-соединения. Этот IP-адрес назначается вам вашим провайдером. Вы должны проверить свой IP без подключения к VPN.

Чтобы найти свой общедоступный IP-адрес, также известный как исходный IP-адрес, вы можете использовать такие веб-сайты, как WhatIsMyIP.com. Запишите этот IP-адрес, так как это IP-адрес, который вы не хотите, чтобы ваш VPN просочился.

2) Затем выполните базовый тест

Теперь вы должны выполнить базовый тест. Это делается для проверки того, работает ли тестовый инструмент правильно или нет.

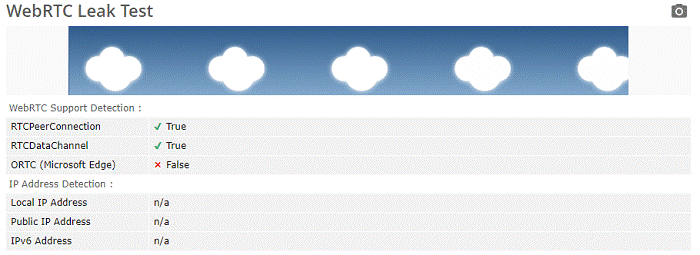

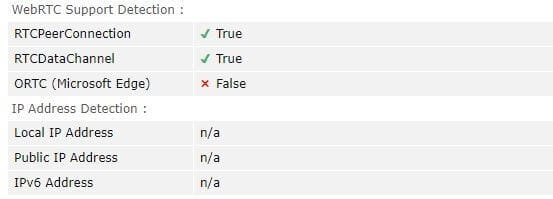

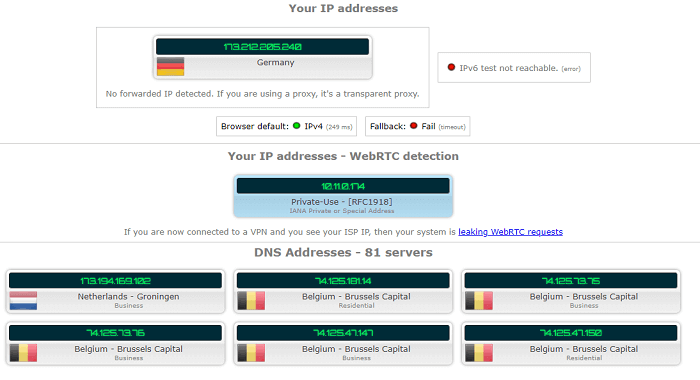

Теперь, когда ваш VPN все еще отключен, зайдите на IPLeak.net. Вам не нужно использовать несколько инструментов, поскольку IPLeak.net объединяет проверки на наличие утечек IP, WebRTC и DNS для вашего интернет-соединения.

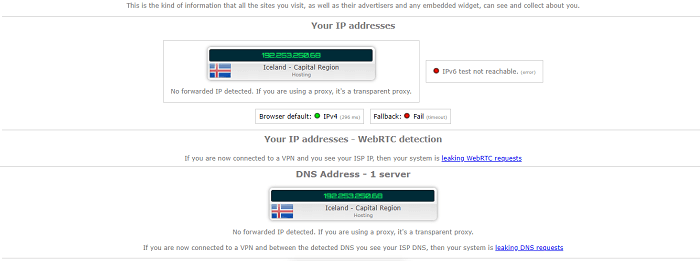

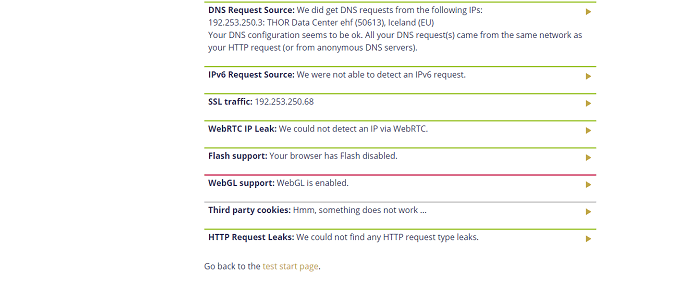

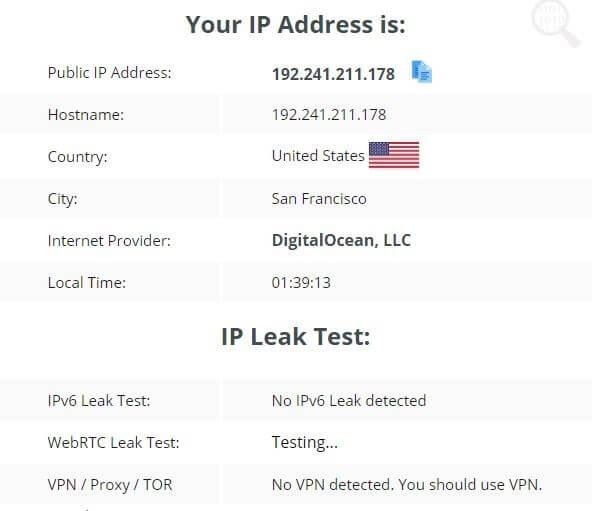

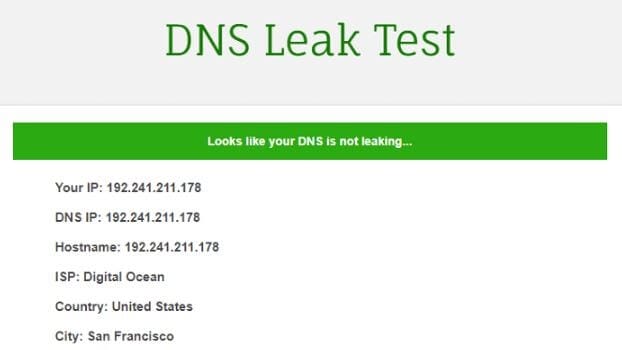

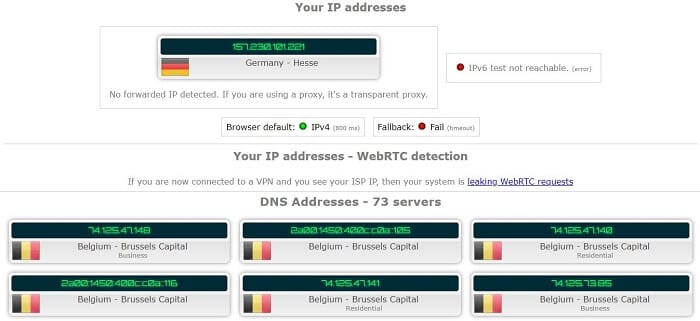

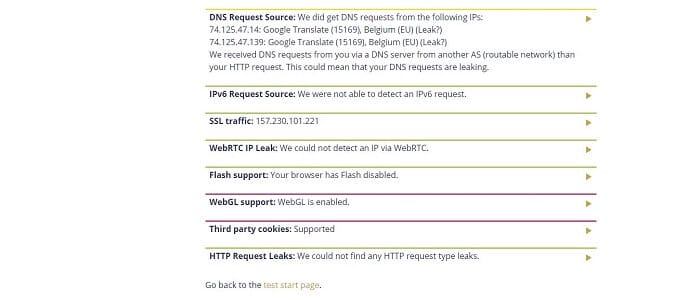

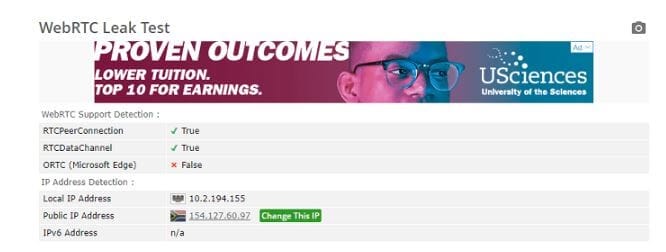

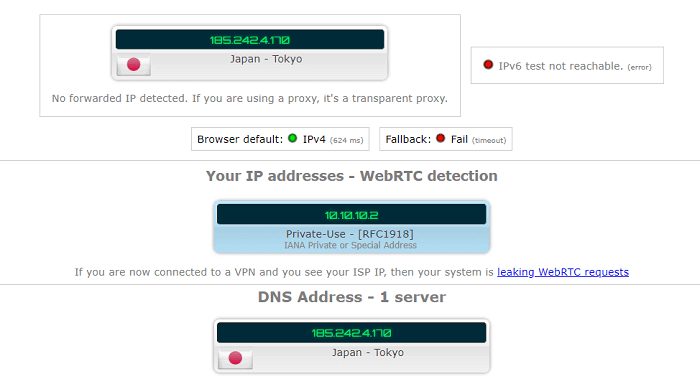

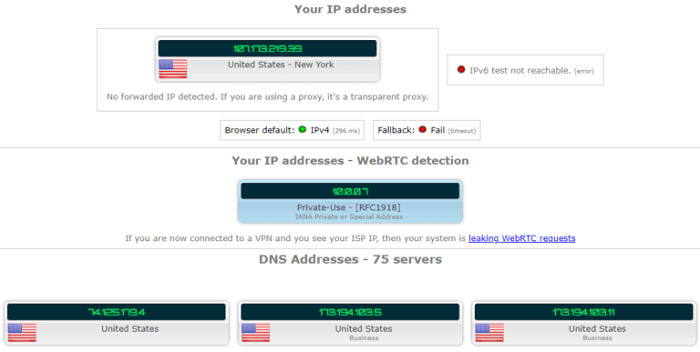

Вот как должны выглядеть результаты теста:

Как видите, на приведенном выше снимке экрана показан мой IP-адрес, а также DNS-серверы, которые я использую. Тест также показывает, что мой браузер действительно страдает от утечки WebRTC.

Итак, теперь, когда у вас есть базовое чтение, вы можете перейти к реальному тесту.

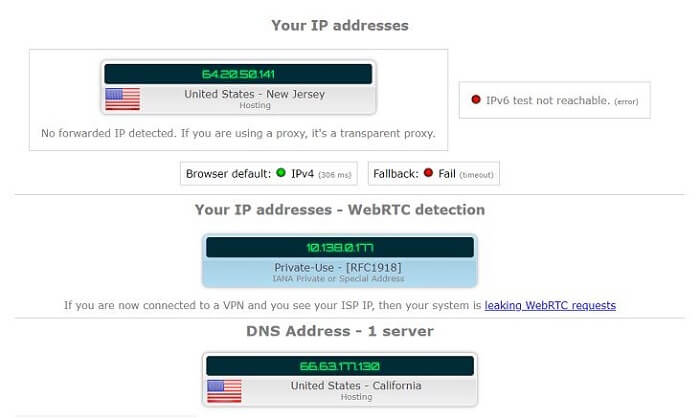

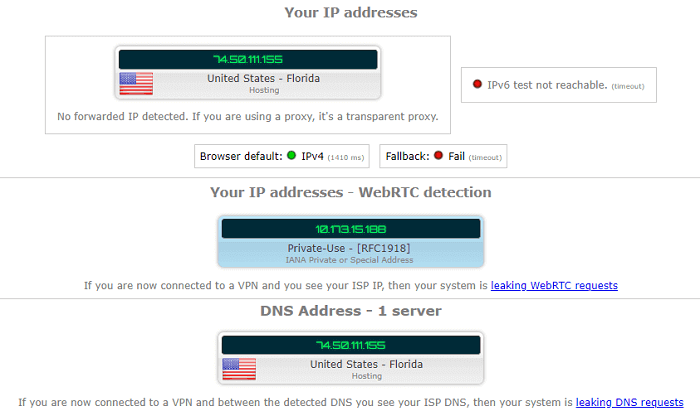

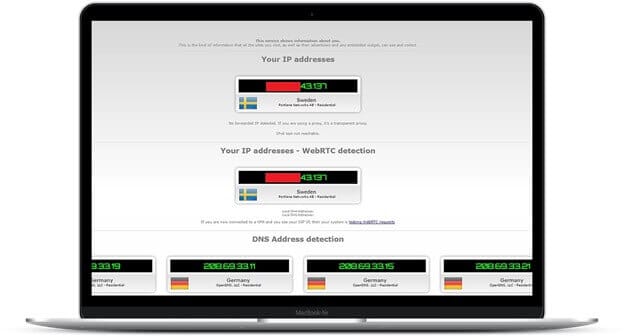

3) Подключите VPN и повторите тест.

Теперь вам нужно активировать VPN-соединение и подключиться к VPN-серверу по вашему выбору. Когда вы закончите с предварительными условиями, вам нужно выполнить тест еще раз.

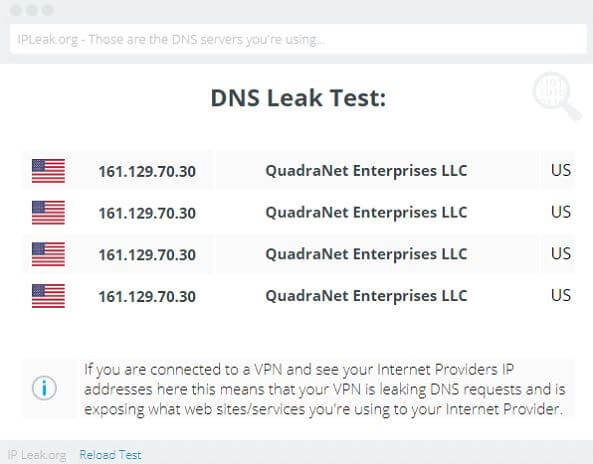

Как и раньше, зайдите на IPleak.net и запустите тест. Если вы используете надежный VPN с защитой от утечек, ваши результаты не должны раскрывать ваш первоначальный IP-адрес.

В частности, вы не должны видеть свой исходный IP-адрес в верхней части страницы, в разделе WebRTC, и вы определенно не должны видеть свой IP-адрес в разделе DNS-адреса.

Еще один способ проверить наличие утечек

Хотя IPleak.net и других подобных инструментов достаточно, чтобы проверить, есть ли утечка в вашей VPN, этих инструментов может быть недостаточно для некоторых пользователей, поскольку для этого требуется отправлять запросы DNS к инструментам проверки.

Поскольку вы отправляете запрос со своим фактическим IP-адресом хотя бы один раз на серверы инструментов проверки, ваш IP-адрес может быть зарегистрирован. Тем не менее, я просто размышляю об этом, и у них нет фактического доказательства этого.

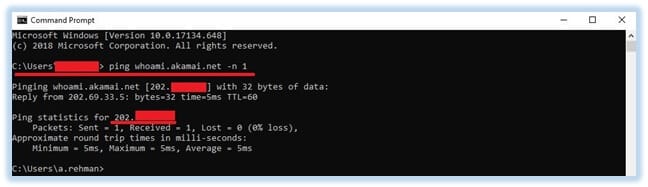

В любом случае, если вы параноик, как я, вы можете использовать командную строку для альтернативной проверки безопасности VPN. Вот как это можно сделать самостоятельно:

1) Откройте командную строку на вашем компьютере с Windows и введите адрес тестового сервера, которому вы доверяете. Если вы не знаете ни одного сервера, вы можете использовать следующее:

- akamai.net

- dnscrypt.org

- fluffcomputing.com

- ultradns.net

2) В командной строке введите ping [имя сервера] -n 1. Если это недостаточно очевидно, замените имя сервера одним из вышеупомянутых серверов. Например, «пинг whoami.akamai.net -n 1 ».

После того, как вы запустите команду, вам нужно убедиться, что вы не видите реальный IP-адрес в результатах. Если это, к сожалению, так, у вас, мой друг, есть утечка VPN.

Вот как должны выглядеть результаты VPN-тестера:

[идентификатор wpforms = «167985», название = «ложь», описание = «ложь»]

Как устранить утечку VPN?

Теперь вы не можете пойти и исправить каждую уязвимость, от которой страдают VPN, однако вы можете довольно легко исправить утечку IP, WebRTC и DNS.

Вот как вы можете убедиться, что ваш VPN не страдает от утечек…

1) Получите надежный VPN

Первый и самый простой вариант — выбрать VPN-сервисы со встроенной защитой от утечек. NordVPN и ExpressVPN утверждают, что предлагают защиту от утечек. Как я упоминал ранее, защита от утечек удерживает все в зашифрованном туннеле.

2) Избавьтесь от WebRTC

Поскольку в большинстве современных браузеров WebRTC предварительно включен, он может быть источником утечки вашего IP-адреса.

Что хуже?

Хотя вы можете отключить WebRTC в таких браузерах, как FireFox, вы не можете сделать это в Google Chrome. Поскольку в Chrome и Opera нет встроенного способа отключить WebRTC, вам приходится полагаться на сторонние плагины.

Отключить WebRTC в FireFox

Отключить WebRTC в браузере FireFox очень просто. Поскольку в приложении есть решение для отключения WebRTC, вам просто нужно получить доступ к правильной настройке, чтобы избавиться от него.

Вот как это сделать…

Перейдите в адресную строку и введите about:config. Как только вы нажмете Enter, вы должны увидеть предупреждающее сообщение.

Не пугайтесь, просто нажмите на «Я принимаю риск! " и вы на полпути. Теперь в строке поиска введите «media.peerconnection.enabled» и измените значение появившегося параметра на False.

Вот как вы можете полностью отключить WebRTC в Firefox.

Отключить WebRTC в Chrome и Opera

Отключение WebRTC в Chrome и Opera не так просто по сравнению с FireFox. Как я упоминал ранее, вам придется полагаться на сторонние надстройки.

Однако обратите внимание, что плагины не полностью эффективны. Под этим я подразумеваю, что в некоторых случаях ваш браузер все еще может протекать.

Вот некоторые плагины для браузера, которые вы можете проверить в магазине Chrome или на странице надстроек Opera .

При этом, поскольку Chrome и другие продукты Google могут быть серьезной проблемой, когда речь идет о конфиденциальности, я предлагаю вам попробовать.

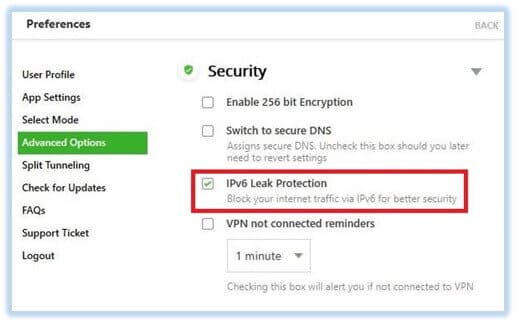

3) Исправить утечку IP

Устранение утечек IP-адресов может быть довольно неудобным по большей части. Однако, если вам повезет, вы можете просто повозиться с парой настроек в приложении VPN, чтобы исправить утечки как DNS, так и IPv6.

Если ваше приложение VPN не поддерживает такие настройки, вам придется вручную отключить настройки DNS и IPV6 на нужном устройстве.

В демонстрационных целях я покажу вам, как отключить настройки DNS и IPV6 на вашем компьютере с Windows.

Причина, по которой я выбираю Windows, заключается в том, что это наиболее широко используемая платформа, а также потому, что она чертовски дырявая.

Как я упоминал ранее, Windows очень плохо обрабатывает DNS-запросы. Даже при включенном VPN вы все равно можете столкнуться с утечками.

На этом примечании давайте начнем с отключения функции интеллектуального многосетевого именованного разрешения в редакторе групповой политики.

Отключить интеллектуальное многосетевое именованное разрешение

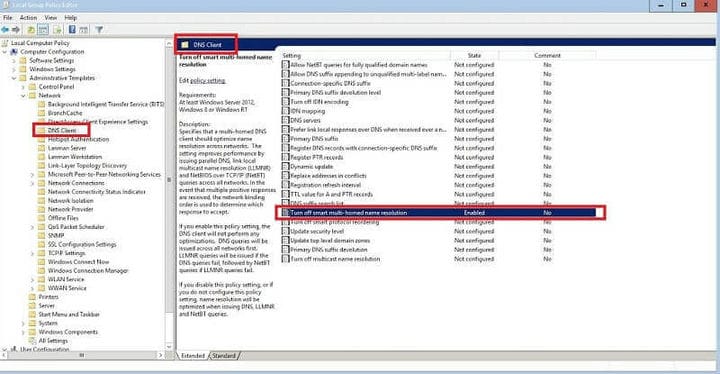

1) Начните с перехода к редактору групповой политики. Для этого нажмите Windows + R и введите «gpedit.msc».

2) Затем перейдите в «Административные шаблоны» > «Сеть» > «DNS-клиент» и найдите «Отключить интеллектуальное разрешение многоадресных имен».

3) Теперь дважды щелкните параметр, нажмите «Включить », а затем нажмите кнопку «ОК».

Вот и все, вы только что успешно отключили надоедливую функцию Smart Multi-Home Named Resolution.

Настроить DNS-серверы вручную

Второй вариант, который вам нужно исправить с утечкой DNS на вашем компьютере с Windows, — это вручную настроить нужные DNS-серверы. Это, очевидно, гораздо более простой вариант, чем тот, который я показал вам ранее.

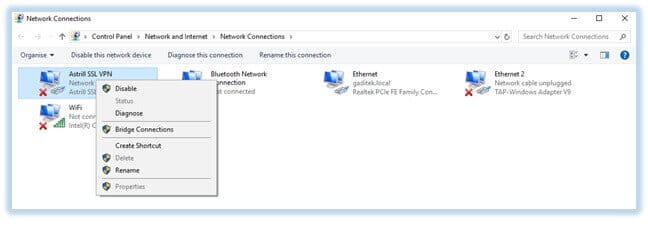

Для этого вам нужно перейти к настройке «Сетевые подключения» на вашем компьютере с Windows. Просто следуйте инструкциям ниже, и все будет готово в кратчайшие сроки.

1) Перейдите в Панель управления> Сеть и Интернет> Сетевые подключения и щелкните правой кнопкой мыши сетевой адаптер, для которого вы хотите изменить настройки. Например, я собираюсь изменить настройки Astrill VPN.

2) Теперь щелкните параметр свойств, чтобы открыть свойства Ethernet.

3) Затем снимите флажок «Интернет-протокол версии 6» для каждого адаптера, который вам может потребоваться защитить от утечки IPv6.

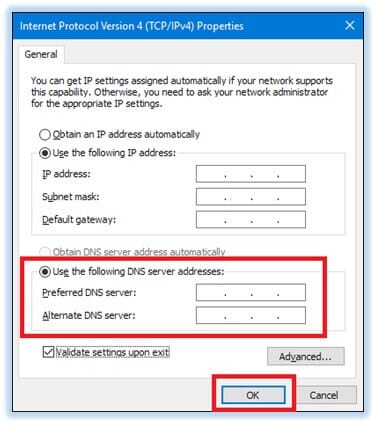

4) Когда вы закончите с этим, выберите «Интернет-протокол версии 4» и нажмите кнопку «Свойства ».

5) Теперь в меню свойств выберите «Использовать следующие адреса DNS-серверов» и введите точный адрес DNS-сервера вашего VPN-провайдера в качестве предпочтительного и альтернативного DNS-сервера. Если ваш VPN-провайдер не предлагает собственный адрес DNS-сервера, вы можете просто использовать общедоступные DNS-серверы.

[идентификатор wpforms = «167986», название = «ложь», описание = «ложь»]

Завершение!

Хотя мне не нравятся VPN-сервисы с позором имени, тем не менее, с растущим числом проблем с конфиденциальностью, раскрытие утечек VPN становится реальной необходимостью.

Посмотрим правде в глаза, никому не нравится играть в Шерлока в собственном интернет-соединении. И уж точно не помешает провести предварительный тест безопасности VPN.

Вместо того, чтобы использовать его вслепую, проверьте свой VPN на наличие недостатков и проведите его с помощью базового теста на утечку VPN.

При этом я сделал за вас всю работу, так что вам не нужно выполнять громоздкий тест VPN самостоятельно.

Пожалуйста.

[идентификатор wpforms = «167956», название = «ложь», описание = «ложь»]