Teste de VPN – Por que você deve se preocupar com vazamentos de VPNs?

Vazamentos de VPN, parece estranho, certo?

De que vazamento estou falando? Acredite ou não, não importa o nível de criptografia que seu provedor de VPN promete fornecer, ele pode muito bem ser suscetível a vazamentos de DNS, WebRTC e IP.

Agora eu sei que você não tem ideia sobre vazamentos de DNS, WebRTC e IP, mas tenha paciência comigo, pois discutirei tudo em detalhes neste guia de teste de vazamento de VPN.

Mas agora, o que estou tentando dizer é que você não pode colocar sua fé cega em provedores de VPN. De acordo com uma pesquisa, de 150 aplicativos VPN na Google Play Store, 25% deles sofreram vazamentos de DNS.

Vazamentos de IP e DNS não se limitam apenas aos aplicativos Android. Um estudo divulgado pela Internet Measurement Conference revelou que 25 dos 62 provedores de VPN estão vazando o tráfego do usuário.

Com base em preocupações tão fortes, decidi realizar meu próprio teste de VPN.

Para realizar uma das pesquisas mais completas da Internet, vou cobrir 55 provedores de VPN do setor e ver quais VPNs não cumprem sua finalidade.

Mas antes de começarmos, vamos começar falando sobre vazamentos de VPN e seus tipos.

O que é vazamento de VPN?

Agora, não há definição de livros didáticos de vazamentos de VPN, mas com base no meu teste de VPN, eu explicaria como:

Um vazamento de VPN ocorre quando o endereço IP ou DNS real do usuário é divulgado apesar do uso de um túnel privado criptografado de uma VPN

Mais especificamente:

- Quando um aplicativo VPN permite o fluxo de tráfego não criptografado do dispositivo

- Quando um aplicativo VPN expõe o endereço IP público a terceiros

- Quando um aplicativo VPN envia solicitações de DNS do usuário para servidores DNS públicos diferentes do provedor de VPN

Aposto que você já experimentou um desses vazamentos pelo menos uma vez com seu próprio serviço VPN. E porque não? Afinal, vazamentos são bastante comuns em serviços VPN de baixo custo ou de baixo custo.

Aqui está um cenário para você:

Digamos que você se conecte a um servidor VPN de sua escolha e tente acessar um site bloqueado geograficamente. Tudo parece bem e elegante, mas você ainda não consegue acessar esse conteúdo específico.

O motivo é simples, o serviço ou site que você está tentando acessar está rastreando seu IP verdadeiro em vez do IP do seu provedor de VPN. Essa é uma indicação clara de um vazamento de VPN.

Mas você não pode culpar inteiramente seu provedor de VPN por vazamentos. Embora os vazamentos de VPN tenham muito a ver com bugs e protocolos falhos (mais sobre isso depois), vulnerabilidades não resolvidas na tecnologia existente são o principal suspeito de vazar sua verdadeira identidade.

De que tecnologias estou falando?

Navegador usando WebRTC, plugins de navegador e até sistemas operacionais em nossos telefones e outros dispositivos são apenas alguns exemplos.

[wpforms id="167989″ title=”false” description=”false”]

Tipos de vazamentos de VPN

Existem essencialmente três (3) tipos diferentes de vazamentos com os quais você deve se preocupar:

- Vazamentos de endereço IP (vazamento de IPv4, IPv6 e IP Torrent)

- Vazamentos de DNS

- Vazamentos WebRTC

Vamos começar com vazamentos de IP primeiro…

Vazamentos de endereço IP

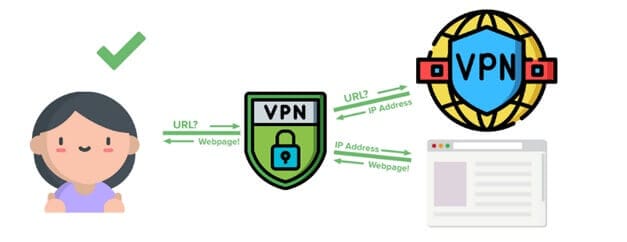

Em essência, uma VPNdestina-se a proteger sua privacidade online, estabelecendo um túnel criptografado seguro entre você e a Internet.

Destina-se a ocultar sua identidade e atividades online do resto do mundo, mascarando seu endereço IP original.

Como seu endereço IP é seu identificador exclusivo, se o seu serviço VPN sofrer vazamentos, pode muito bem comprometer sua privacidade online.

Mesmo que alguém não possa necessariamente hackear você usando seu IP, ele pode divulgar facilmente muitas informações sobre você. Aqui está o que simplesmente procurar um endereço IP no whatsmyip.com pode revelar sobre alguém:

Um vazamento de IP aparentemente inofensivo pode, de fato, revelar algo tão sensível quanto sua localização geográfica real até as coordenadas exatas.

Um endereço IP com vazamento também é o motivo pelo qual você não consegue acessar conteúdo e serviços com restrição geográfica.

Mas fica ainda pior:

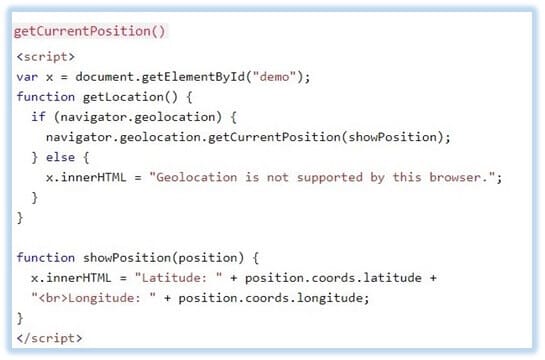

Se alguém realmente quiser resolver uma reclamação inacabada com você, pode facilmente enviar um link com a API de geolocalização HTML5 para obter sua localização geográfica exata sem que você saiba. [ Fonte ]

Vazamentos de DNS

Servidor de nomes de domínio ou DNS é essencialmente uma lista telefônica da internet. É uma entidade intermediária entre o dispositivo de um usuário e a Internet.

Os servidores DNS convertem nomes de host (como www.example.com) em um endereço IP compatível com o computador (como 192.911.1.1).

Como nos lembramos melhor das palavras do que da longa combinação de números, seria extremamente difícil para nós, humanos, memorizar cada endereço IP que desejamos acessar. [ Fonte]

Imagine digitar 157.166.226.25 apenas para visitar a CNN. Uma tecnologia útil, de fato. No entanto, ao usar uma VPN, essa tecnologia aparentemente útil também pode ser o motivo da sua privacidade falha.

Permita-me explicar…

Às vezes, mesmo com a VPN habilitada e funcionando perfeitamente, seu aplicativo VPN pode não lidar diretamente com sua solicitação de DNS. Em vez disso, pode permitir que suas consultas DNS passem pelos servidores DNS do seu IPS.

Isso é chamado de ” vazamento de DNS “.

Caso você sofra um vazamento de DNS, seu provedor de serviços de Internet ou os operadores de DNS terceirizados que lidam com suas consultas podem ver quais sites você visita ou quais aplicativos você usa.

Como o DNS é o que conecta os links da Web, o DNS pode afetar negativamente praticamente tudo o que você faz online. Uma espada de duas pontas, de fato.

Se um provedor de VPN não lidar com suas consultas de DNS, essa vulnerabilidade pode não apenas permitir que ISPs, mas outras entidades espionem suas atividades na Internet.

Agora, como eu disse anteriormente, você não pode culpar tudo no seu provedor de VPN, pois as vulnerabilidades na tecnologia existente também podem constituir um vazamento.

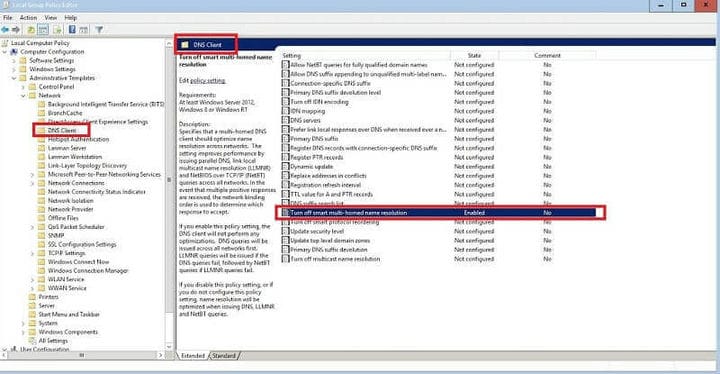

Tomemos, por exemplo, a “Resolução Nomeada Inteligente Multi-Homed” da Microsoft. Lançado inicialmente com o Windows 8, o SMHNR tem sérios problemas de vazamento de DNS.

Mesmo com a VPN instalada, o SMHNR envia consultas DNS para todos os servidores DNS configurados em vez de apenas usar os servidores DNS dos provedores de VPN. [ Fonte ]

Isso obviamente divulga seu verdadeiro IP junto com os sites que você visita, tornando sua VPN totalmente inútil. No entanto, é um pouco fácil desabilitar, se você souber o que está fazendo.

Mas as falhas da Microsoft não terminam aí, na verdade, o Windows 10 é ainda pior em lidar com solicitações de DNS com uma VPN.

Para colocar isso em perspectiva, devido aos mecanismos de manipulação de DNS pateticamente pobres do Windows 10, a ala CISA do Departamento de Segurança Interna emitiu um alerta oficial (TA15-240A).

Sim! Isso é o quão ruim é.

Dito isso, algumas VPNs vêm com proteção integrada contra vazamento de DNS. Esse recurso garante que todas as solicitações de DNS sejam tratadas com segurança no túnel VPN criptografado.

Vazamentos WebRTC

WebRTC ou Web Real-Time Communication é um protocolo de voz sobre Internet (VoIP) para comunicações online. É a mesma tecnologia que alimenta aplicativos super úteis como WhatsApp e Skype.

O WebRTC permite aplicativos de navegador para navegador, como chamadas de voz, bate-papo por vídeo e compartilhamento de arquivos P2P e sem plug-ins.

Embora seja uma tecnologia revolucionária, ela ainda pode expor seu endereço IP real mesmo quando você estiver usando uma VPN.

De acordo com um artigo publicado pelo TorrentFreak, a falha massiva da tecnologia WebRTC permitiu que os sites vissem os endereços IP domésticos de usuários inconscientes.

O TF acrescentou ainda que os sites podem usar poucas linhas de código para fazer solicitações a um servidor STUN que poderia registrar o endereço IP da VPN dos usuários, o endereço IP doméstico e até endereços de rede local.

Como o WebRTC é essencialmente uma tecnologia baseada em navegador, os navegadores modernos são os mais vulneráveis.

Daniel Roesler, um desenvolvedor independente, foi o primeiro a divulgar a vulnerabilidade WebRTC em 2015. Ele até publicou um código em sua página do GitHub que permitia aos usuários corrigir se seus navegadores sofriam de vazamentos WebRTC ou não.

Com isso dito, por mais desagradável que os vazamentos do WebRTC pareçam, é relativamente fácil de corrigir. Vou cobri-lo mais tarde neste guia.

[wpforms id=”167958″ título=”falso” descrição=”falso”]

VPNs e vulnerabilidades não corrigidas

Ok, às vezes seu provedor de VPN pode ser o culpado por sua privacidade falha. Tomemos por exemplo o infame bug Heartbleed de 2014.

Inseto sangrento

Este Bug auxilia na interceptação de arquivos e dados protegidos pela criptografia SSL/TLS. A vulnerabilidade Heartbleed normalmente afeta e-mails, mensagens instantâneas (IM) e até algumas redes privadas virtuais (VPNs).

O bug horrendo permite que qualquer pessoa descriptografe o tráfego criptografado abusando das versões vulneráveis do OpenSSL. Como resultado, qualquer pessoa com intenção maliciosa pode potencialmente obter acesso a credenciais confidenciais e possivelmente usá-las para espionagem, roubo ou até falsificação de identidade.

O que torna o Heartbleed Bug tão único?

Bem, ao contrário de outros bugs de software únicos que são corrigidos com novas atualizações, o bug Heartbleed expôs um número relativamente grande de chaves privadas e outras chaves secretas expostas à Internet.

Como esse bug é incrivelmente fácil de explorar e não deixa rastros quando executado, é uma vulnerabilidade desagradável.

Bugs de escalonamento de privilégios

O bug de escalonamento de privilégios é outra grande vulnerabilidade que surgiu recentemente. O bug foi descoberto pelo pesquisador de segurança Paul Rascagneres da Cisco Talos em dois principais clientes VPN

De acordo com o relatório publicado de Rascagneres, ele identificou dois bugs de escalonamento de privilégios nos clientes Windows NordVPN (CVE-2018-3952) e ProtonVPN (CVE-2018-4010 ).

Ele explicou ainda em seu relatório que, como ambos os provedores de VPN usavam o OpenVPN exigindo acesso de administrador, qualquer código malicioso executado dentro do arquivo de configuração do OpenVPN poderia substituir os direitos de administrador.

Agora, o que isso significa?

Para facilitar o entendimento, qualquer pessoa com acesso de administrador pode manipular arquivos de configuração inserindo seus próprios códigos maliciosos e executando comandos arbitrários com parâmetros de execução de código muito específicos.

Rascagneres também acrescentou que a razão pela qual essa vulnerabilidade existia é por causa da maneira como os arquivos de configuração do OpenVPN são tratados pelo serviço.

Apesar de ser o primeiro a identificar essa vulnerabilidade em aplicativos VPN, Rascagneres não foi o primeiro a descobrir o bug. De fato, Fabius Watson, da empresa de consultoria e segurança cibernética VerSprite, foi o primeiro a relatar o bug em abril de 2018.

NordVPN e ProtonVPN foram rápidos em corrigir a vulnerabilidade implementando verificações especificamente nos parâmetros “plugin” e “script-security”.

No entanto, Rascagneres ainda conseguiu contornar esse patch colocando os referidos parâmetros entre aspas.

Rascagneres até postou relatórios de vulnerabilidade separados para NordVPN e ProtonVPN para apoiar suas descobertas.

Essas vulnerabilidades foram descobertas nas seguintes versões do NordVPN e ProtonVPN:

- 14.28.0

- 5.1.

Com isso dito, ambos os provedores corrigiram esse bug lançando atualizações que impedem que usuários não autorizados modifiquem os arquivos de configuração do OpenVPN.

Se você ainda não atualizou seu cliente VPN, o que está esperando?

[wpforms id=”167963″ título=”falso” descrição=”falso”]

Vazamentos de VPN e seu impacto na sua privacidade

Embora os vazamentos de VPN possam não ser tão importantes quanto os provedores de VPN que registram dados do usuário, ainda podem causar muitos problemas.

Além de não conseguir acessar alguns serviços de streaming, o DNS vazado, por exemplo, pode resultar na entrega de seus dados a agências policiais.

Permita-me explicar…

Como o servidor DNS que você usa geralmente pertence ao seu ISP, todas as solicitações que você envia para esses servidores DNS são registradas e mantidas no banco de dados.

Se você se envolver em algo considerado ilegal em suas leis judiciais, seus logs armazenados podem levá-lo a ser processado em um tribunal.

Por exemplo, no Reino Unido, os ISPs são obrigados a entregar quaisquer registros às autoridades sob o Investigatory Powers Bill.

Considerando que o Reino Unido é uma parte ativa da aliança de vigilância dos 5 olhos, qualquer dado exposto pode causar problemas com as autoridades. Isto é, se você realmente cometer algo ilegal.

No entanto, nos Estados Unidos, mesmo que você não esteja fazendo nada ilegal online, os ISPs podem vender dados vazados para empresas de marketing.

Desde que as propostas de proteção de privacidade de banda larga da FCC foram rejeitadas pelo Congresso, provedores de serviços de internet como Comcast, AT&T, Time Warner, Verizon e outros podem vender dados pessoais como histórico de navegação na web sem consentimento prévio.

De acordo com a seção (D) do 47 US Code §?222. Privacidade das informações do cliente, “Nada nesta seção proíbe uma operadora de telecomunicações de usar, divulgar ou permitir o acesso às informações de rede proprietárias do cliente obtidas de seus clientes, direta ou indiretamente por meio de seus agentes”.

Embora os ISPs vendam dados pessoais há anos, com maior poder, eles podem gerar conjuntos de dados substanciais sobre atividades online de determinados dados demográficos.

Para direcionar um ponto, os ISPs podem usar dados coletados para construir uma persona muito precisa de você que pode ser vendida para profissionais de marketing.

[wpforms id=”167973″ título=”falso” descrição=”falso”]

Critérios de teste

Ao contrário de outros sites que tornam muito complicado testar vazamentos de VPN introduzindo ferramentas avançadas, vou manter meu teste de VPN simples.

Em vez de usar ferramentas complicadas, vou usar um monte de ferramentas de teste de vazamento de VPN online comuns.

Razão?

Para ser honesto, as ferramentas de teste de VPN avançadas e básicas produzirão os mesmos resultados de qualquer maneira, por que usar métodos excessivamente complicados para testar a VPN?

Com isso dito, aqui estão alguns dos sites de teste de VPN que usarei para testar minha VPN:

- https://ipleak.net/

- https://browserleaks.com/webrtc

- http://dnsleak.com/

- https://ip8.com/

- https://ipleak.org/

- http://doileak.net/

Também vale a pena notar que talvez eu não use todas as ferramentas mencionadas acima para cada uma das VPNs que discutirei neste guia de teste de VPN. Em vez disso, vou usar cada uma das ferramentas em variações.

VPNs que não vazam

Embora algumas VPNs sofram ocasionalmente com vazamentos, existem poucas exceções que não vazam, pelo menos foi o que experimentei no meu teste de VPN.

Abaixo, compilei uma lista de algumas VPNs de teste pagas e gratuitas que não vazaram durante meus testes. Adicionarei mais VPNs a esta lista à medida que testo mais VPNs.

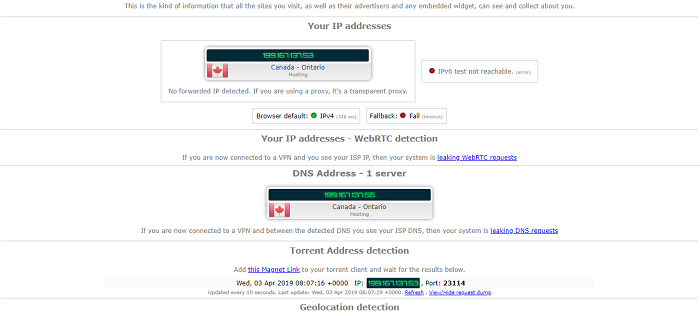

1 ExpressVPN – APROVADO

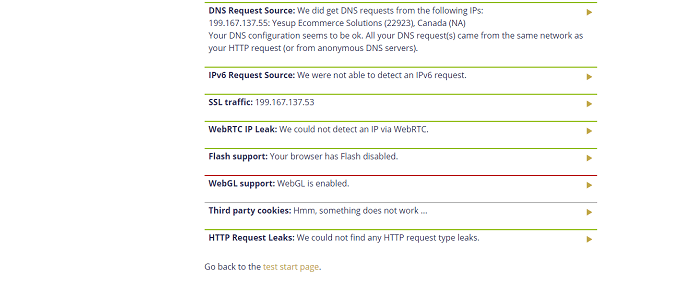

Servidor de teste: Canadá

Iniciei meu teste de VPN com o teste de vazamento de DNS Express VPN e fiquei mais do que feliz com os resultados. Como você deve ter notado, meu endereço IPV6 não está visível. É assim que a rede do meu escritório está configurada.

Chegando ao vazamento do WebRTC e o IPLeak.net não conseguiu detectar um vazamento na minha conexão VPN de teste. Como não desativei o WebRTC no meu navegador antes do teste, não poder ver o IP é um sinal muito bom.

Eu até realizei um teste de VPN de vazamento de Torrent e o ExpressVPN limpou isso também sem problemas.

Executando o mesmo teste de vazamento no Doileak.com, não encontrei nenhum vazamento com o ExpressVPN ativado.

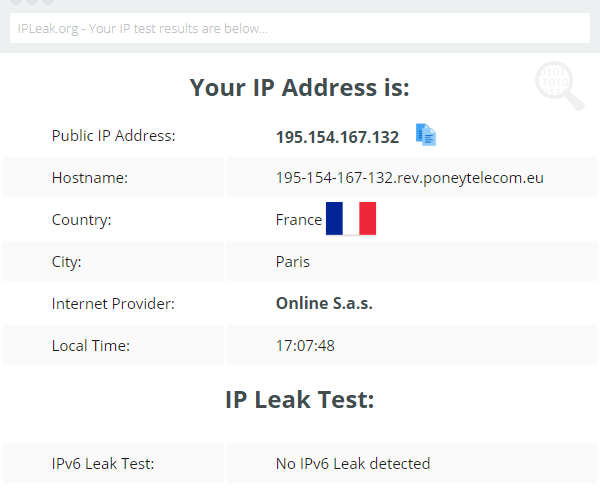

2 NordVPN – APROVADO

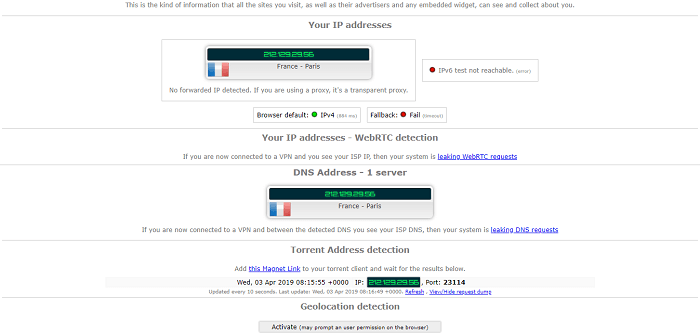

Servidor de teste: França

Em seguida, testei o NordVPN. Para este teste de VPN, conectei-me a um de seus servidores na França. No meu teste, o NordVPN não vazou meu IP verdadeiro.

O NordVPN também passou no teste de vazamento de DNS, WebRTC e Torrent sem problemas no IPleak.net e no Doileak.com.

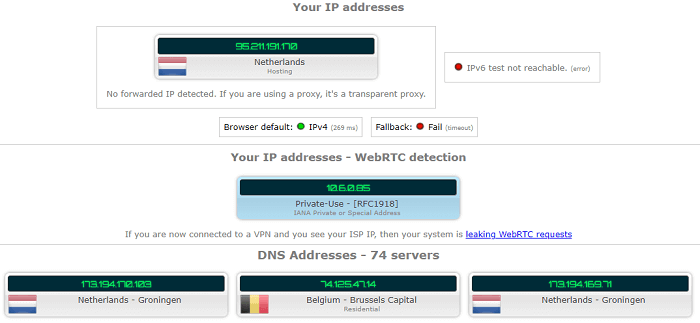

3 Surfshark – APROVADO

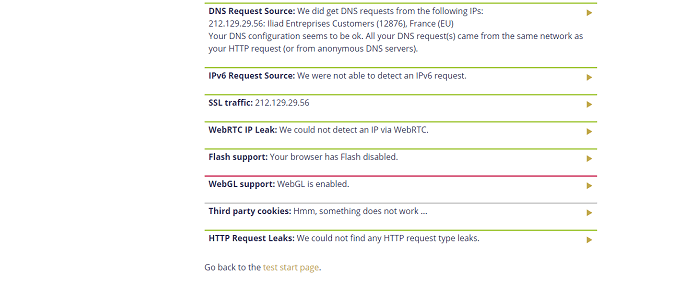

Servidor de teste: Holanda

E foi a mesma história com a VPN de teste do Surfshark, nenhum vazamento de IP, DNS, WebRTC ou Torrent foi detectado.

Eu até testei o Surfshark com o Doileak.com e não foram detectados vazamentos.

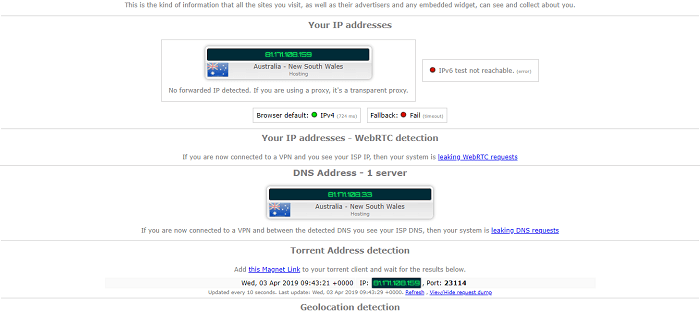

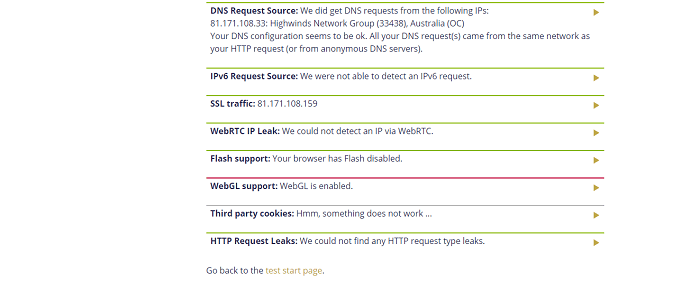

4 IPVanish – APROVADO

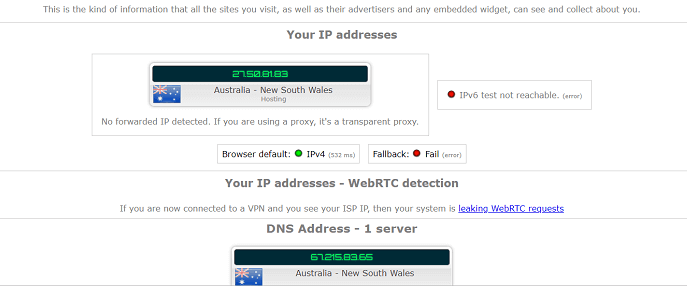

Servidor de teste: Austrália

IPVanish também não vazou.

Conectei-me ao servidor australiano do IPVanish para teste e, com certeza, o IPleak.net confirmou que eu estava, de fato, usando o servidor australiano durante meu teste de VPN.

Meu WebRTC não estava visível e meu IP Torrent era o mesmo IP do servidor VPN ao qual estava conectado.

Embora meu endereço DNS fosse diferente do meu endereço IP, ele ainda não revelou meu IP real.

Seguro e seguro.

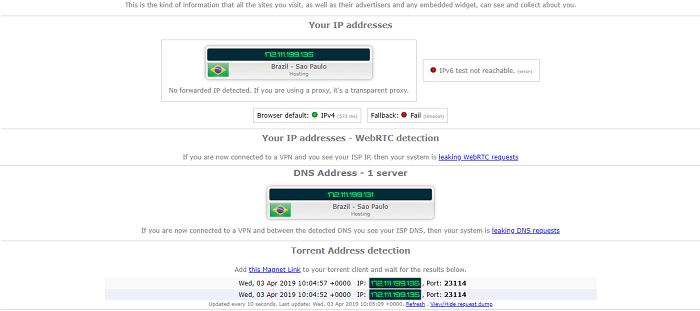

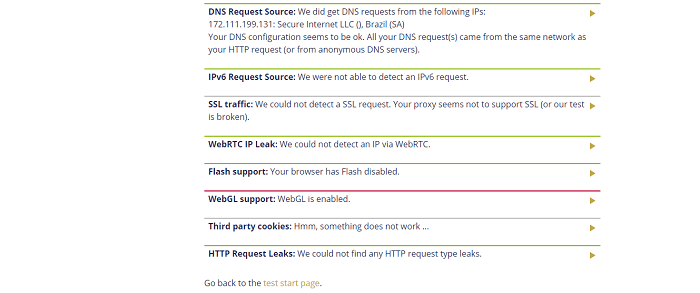

5 Ivacy – APROVADO

Servidor de teste: Brasil

Embora a Ivacy seja um provedor relativamente pequeno, ainda não vazou meu IP real. Devo dizer que me pegou de surpresa. É também uma das poucas VPNs funcionando no Brasil.

[wpforms id=”167975″ título=”falso” descrição=”falso”]

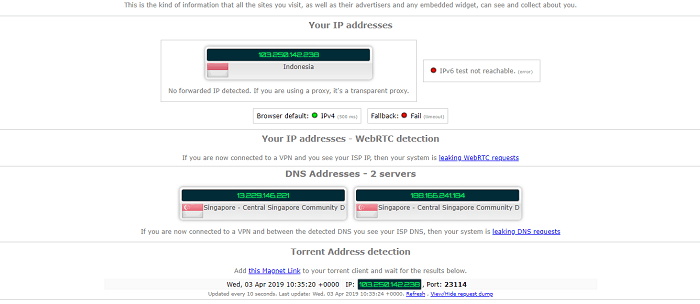

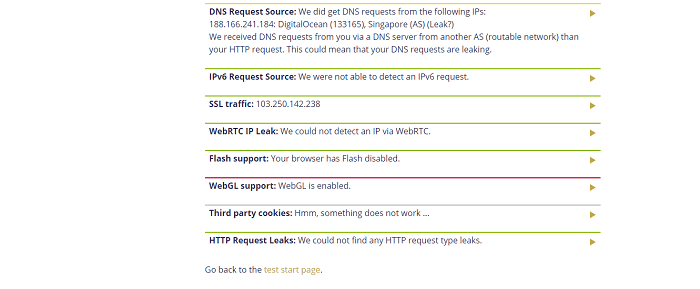

6 VyprVPN – APROVADO

Servidor de teste: Indonésia

Mais abaixo nesta lista, temos VyprVPN. Esta é outra VPN de teste que pensei que com certeza vazaria durante meu teste de VPN, mas na verdade não.

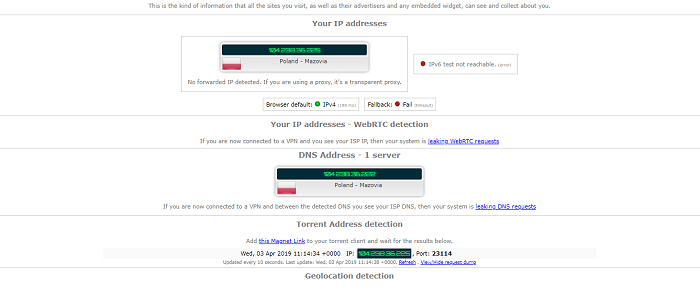

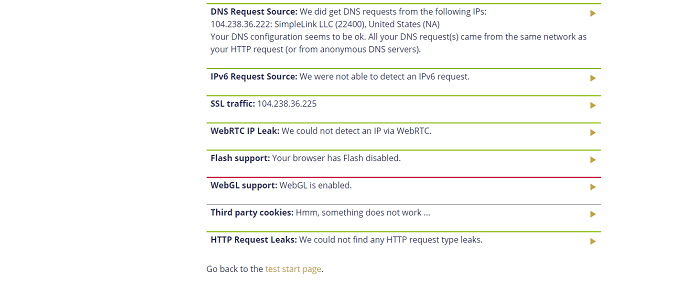

7 StrongVPN – APROVADO

Servidor de teste: Polônia

Outra VPN menos conhecida que passou no meu teste de VPN foi o StrongVPN. Não apenas não vazou meu endereço IP, mas também conseguiu passar no teste de vazamento do WebRTC.

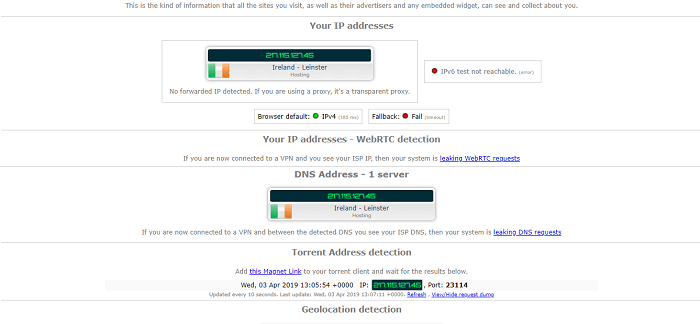

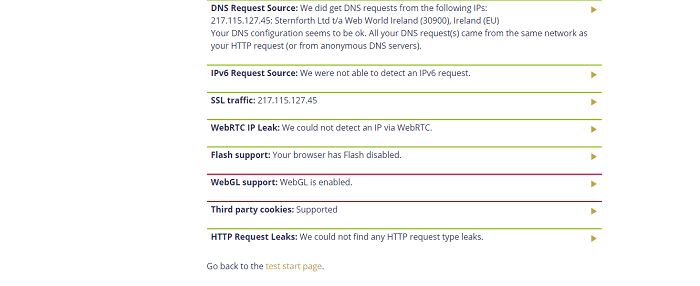

8 TunnelBear – APROVADO

Servidor de teste: Irlanda

Vazamentos são algo que você normalmente espera de provedores gratuitos. Com isso em mente, realizei o teste de vazamento com o TunnelBear.

Surpreendentemente, o TunnelBear não vazou. Desejo que outras VPNs gratuitas (ehm, ehm Hola VPN) aprendam com o TunnelBear.

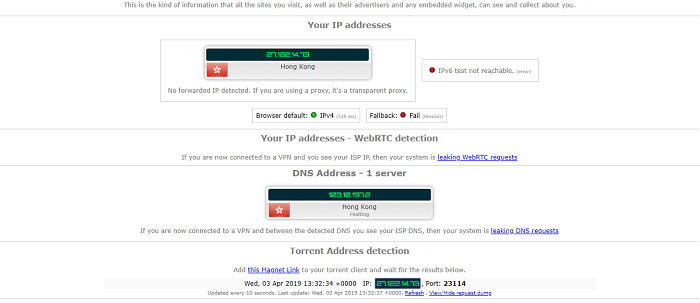

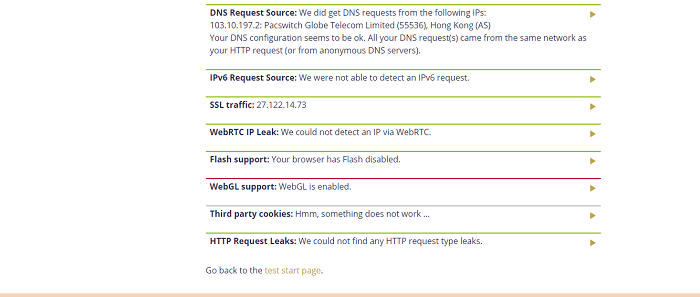

9 Windscribe – APROVADO

Servidor de teste: Hong Kong

Outra VPN que não vazou nesta lista é o Windscribe. O vazamento do WebRTC não foi encontrado em nenhum lugar, assim como meu IP, DNS e IP de torrent.

10 PureVPN – APROVADO

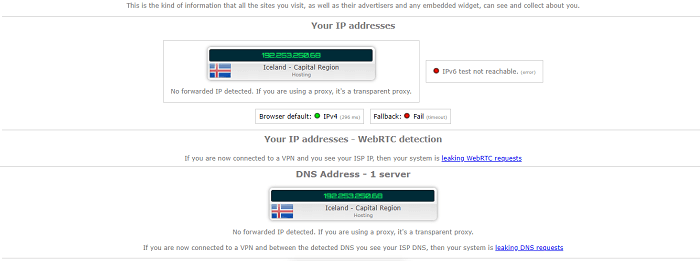

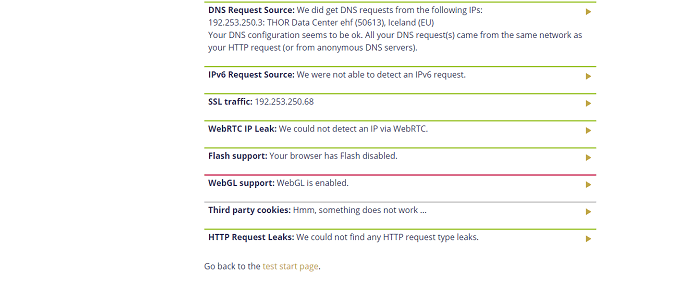

Servidor de teste: Islândia

PureVPN também passou no teste sem problemas. Não vazou meu IP verdadeiro, nem sofreu vazamento de WebRTC, DNS ou IP Torrent.

[wpforms id=”167977″ título=”falso” descrição=”falso”]

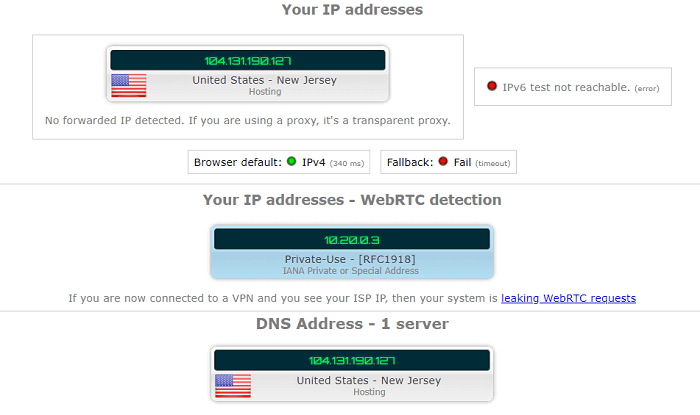

11 Acesso Privado à Internet – APROVADO

Servidor de teste: Austrália

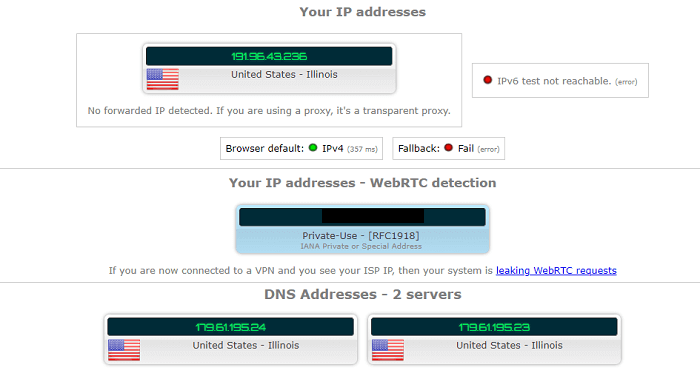

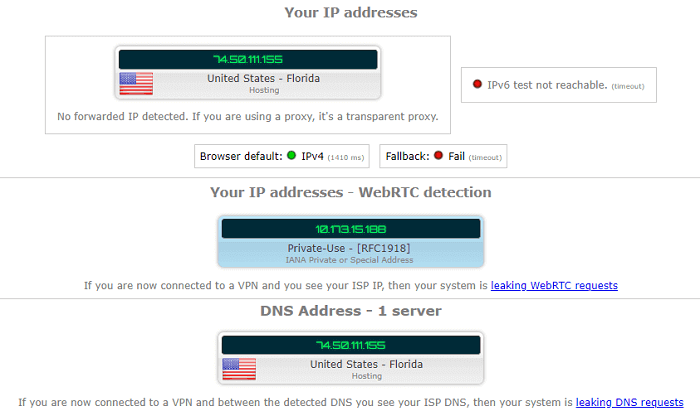

12 VPN Ilimitada – APROVADA

Servidor de teste: EUA

13 AVG Secure VPN – APROVADO

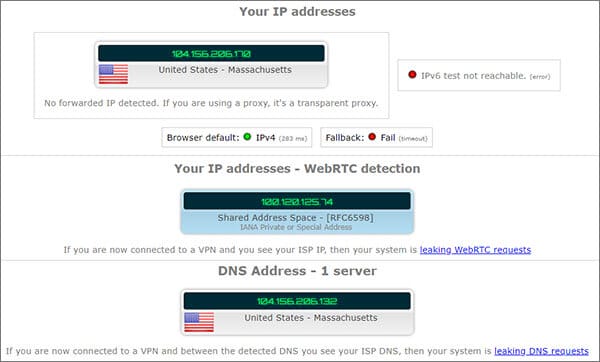

Servidor de teste: EUA

14 Betternet – APROVADO

Servidor de teste: EUA

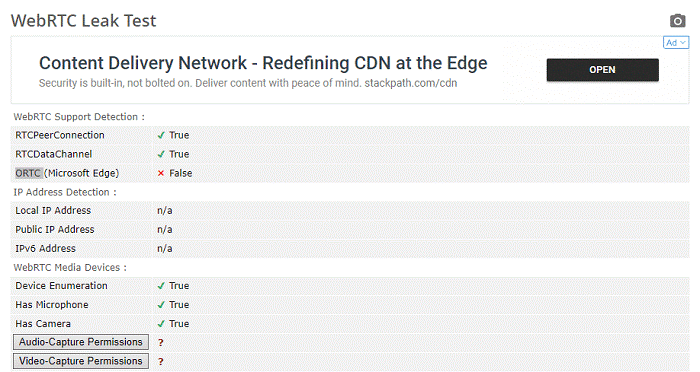

Embora pareça que a Betternet está vazando WebRTC do teste de vazamento da VPN, no entanto, como não está exibindo meu IP real, não está sofrendo com vazamentos.

15 VPNSecure – APROVADO

Servidor de teste: EUA

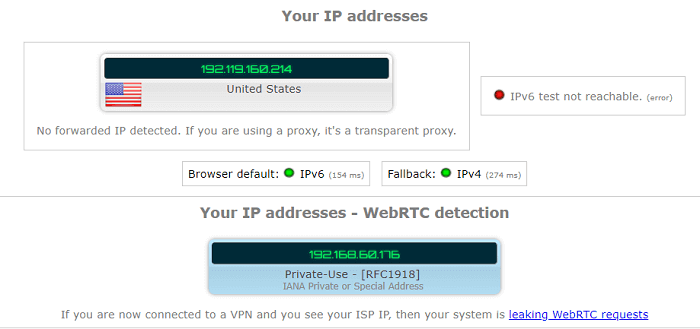

16 KeepSolid Business VPN – APROVADO

Servidor de teste: EUA

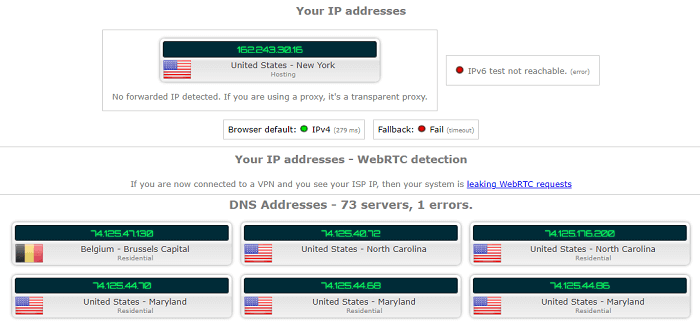

KeepSolid conseguiu passar no meu teste de vazamento de VPN sem problemas. Para esta VPN, usei três ferramentas diferentes apenas para ver se ela acionaria um vazamento.

17 Connecto VPN – APROVADO

Servidor de teste: EUA

18 Tunello VPN – APROVADO

Servidor de teste: EUA

19 VPN Confirmada – APROVADA

Servidor de teste: EUA

20 Hotspot Shield – APROVADO

Servidor de teste: EUA

[wpforms id=”167979″ título=”falso” descrição=”falso”]

21 Proton VPN – APROVADO

Servidor de teste: EUA

22 Trust.Zone – APROVADO

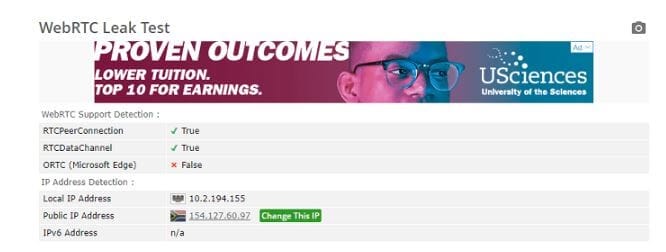

Servidor de teste: África do Sul

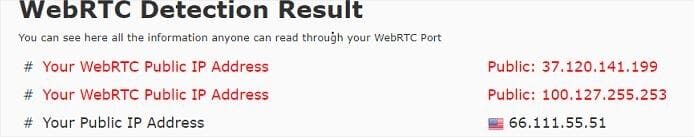

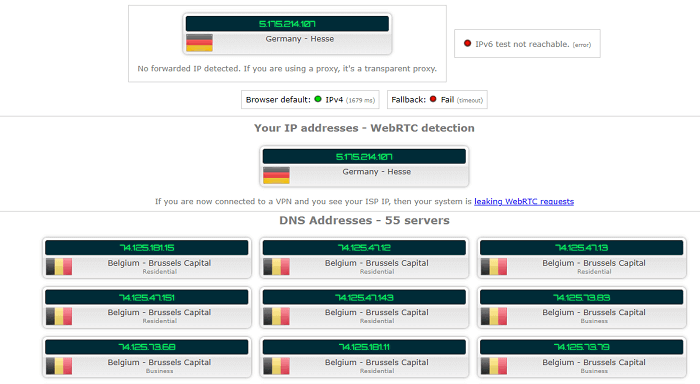

Embora o teste WebRTC esteja mostrando visivelmente o IP local e o endereço IP público, não é meu IP verdadeiro. Para encurtar a história, o Trust.Zone também passou no meu teste de vazamento de VPN sem problemas.

23 Cactus VPN – APROVADO

Servidor de teste: EUA

24 Psiphon VPN – APROVADO

Servidor de teste: EUA

25 Turbo VPN – APROVADO

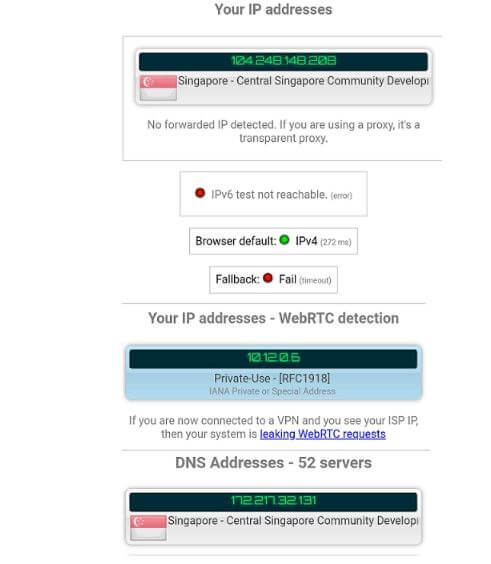

Servidor de teste: Cingapura

26 Ocultar minha VPN IP – APROVADO

Servidor de teste: EUA

27 Avast SecureLine – APROVADO

Servidor de teste: EUA

28 VPNBook – APROVADO

Servidor de teste: EUA

29 VPNGate – APROVADO

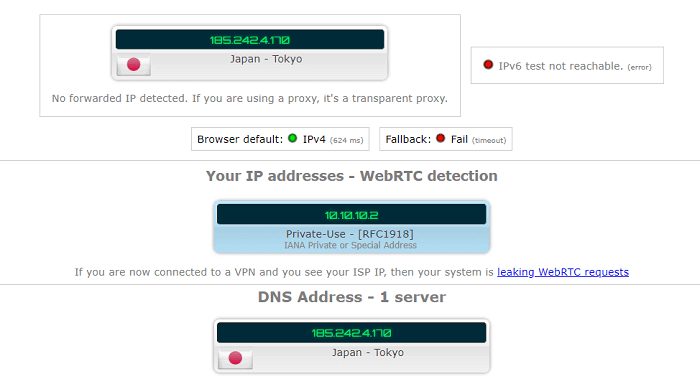

Servidor de teste: Japão

30 Opera VPN – APROVADO

Servidor de teste: EUA

[wpforms id=”167981″ título=”falso” descrição=”falso”]

31 SurfEasy VPN – APROVADO

Servidor de teste: EUA

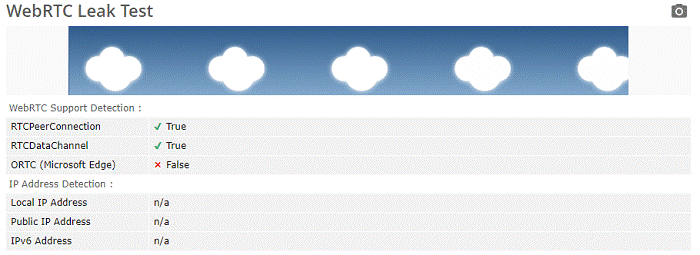

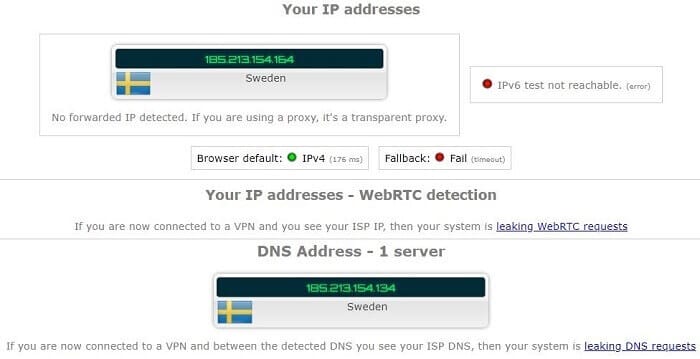

32 Mullvad VPN – APROVADO

Servidor de teste: Suécia

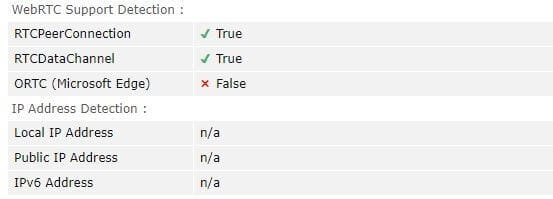

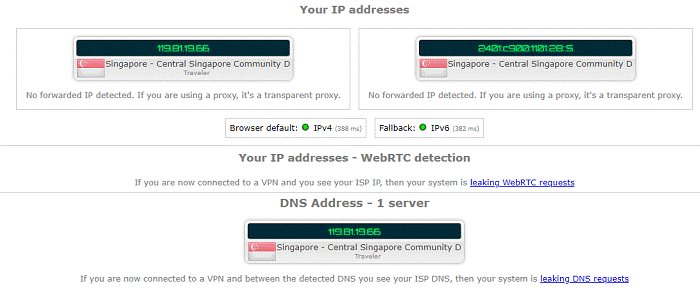

33 F-Secure Freedome VPN – APROVADO

Servidor de teste: Cingapura

34 B.VPN – APROVADO

Servidor de teste: Austrália

35 Tráfego VPN – APROVADO

Servidor de teste: França

36 IPinator VPN – APROVADO

Servidor de teste: EUA

37 VPN sem bloqueio – APROVADO

Servidor de teste: EUA

38 Security Kiss VPN – APROVADO

Servidor de teste: EUA

39 VPN Seed4.Me – APROVADO

Servidor de teste: EUA

40 HideIPVPN– APROVADO

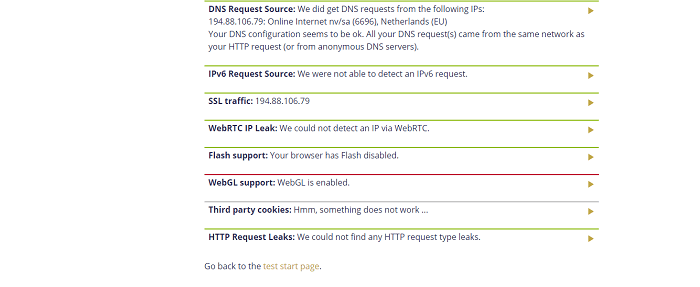

Servidor de teste: Holanda

[wpforms id=”167982″ título=”falso” descrição=”falso”]

41 Desbloquear VPN – APROVADO

Servidor de teste: Alemanha

42 PerfectVPN – APROVADO

Servidor de teste: EUA

VPNs que vazam

Nem todos os provedores de VPN são livres de vazamentos e podem causar problemas. Aqui estão 10 serviços que encontrei vazando IP/DNS durante o teste:

- Hora

- Hoxx VPN

- Toque em VPN

- BTGuard

- Ace VPN

- SecureVPN

- vpn.ht

- Acelerar

- DotVPN

- AzireVPN

[wpforms id=”167984″ título=”falso” descrição=”falso”]

Como testar uma VPN para vazamentos?

Agora que você sabe em quais provedores de VPN confiar e quais evitar, como um usuário de VPN iniciante como você e eu pode verificar se há vazamentos?

Para ser honesto, identificar vazamentos de VPN é uma tarefa bastante simples, no entanto, você precisa ser persistente e vigilante sobre isso. Existem muitas ferramentas on-line que você pode usar para procurar vazamentos.

No entanto, o que não é tão simples é realmente consertar, ou devo dizer, corrigir vazamentos de VPN. Mas não se preocupe, vou fazer com que seja super simples para você.

De qualquer forma, veja como testar sua vpn quanto a vazamentos:

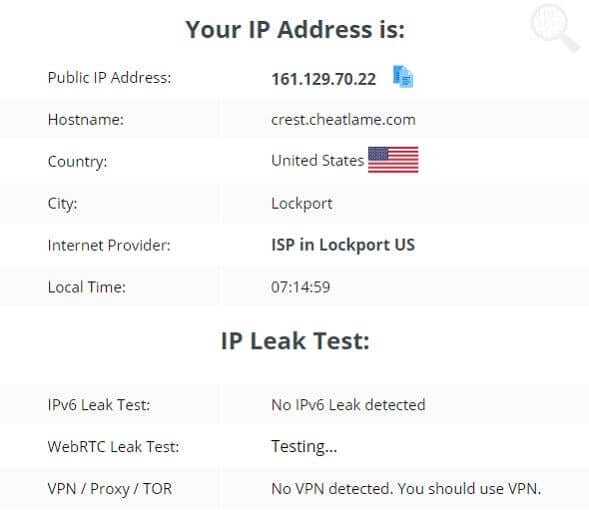

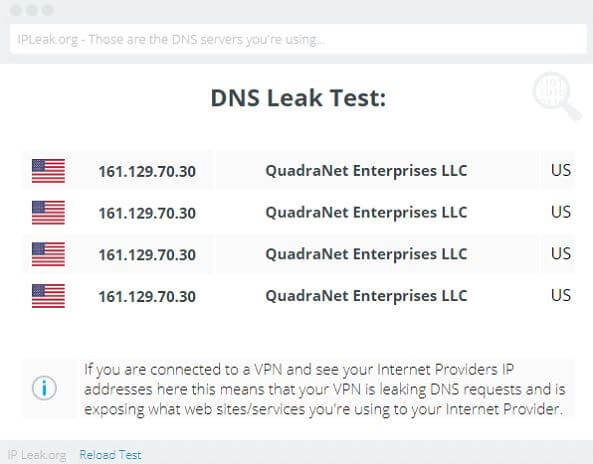

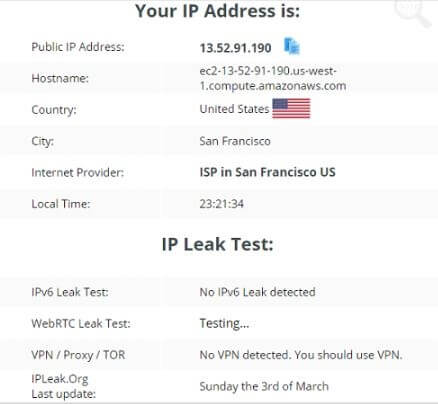

1) Comece identificando seu endereço IP local

Antes de mais nada, você precisa procurar o endereço IP local da sua conexão com a Internet. Este endereço IP é atribuído a você pelo seu ISP. Você deve verificar seu IP sem se conectar à VPN.

Para procurar seu endereço IP público, também conhecido como endereço IP original, você pode usar sites como WhatIsMyIP.com. Anote este IP, pois este é o endereço IP que você não deseja que sua VPN vaze.

2) Em seguida, realize um teste de linha de base

Agora você deve realizar um teste de linha de base. Isso é para verificar se a ferramenta de teste está funcionando corretamente ou não.

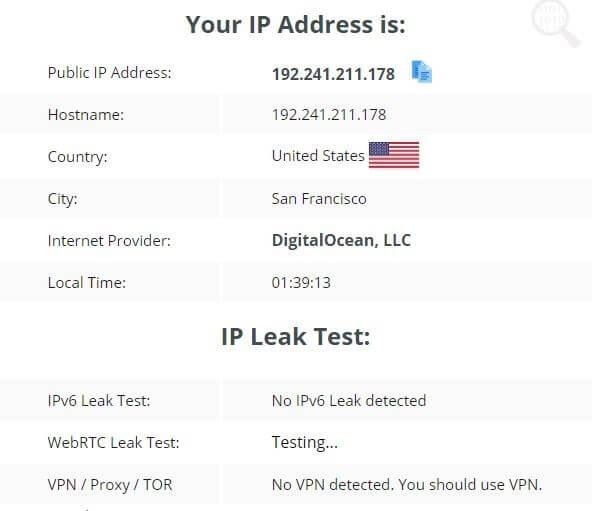

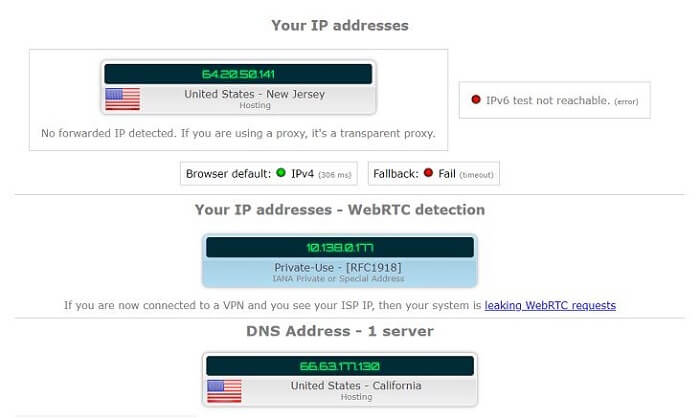

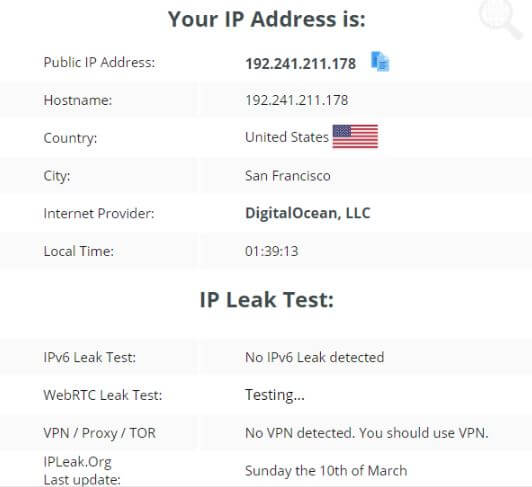

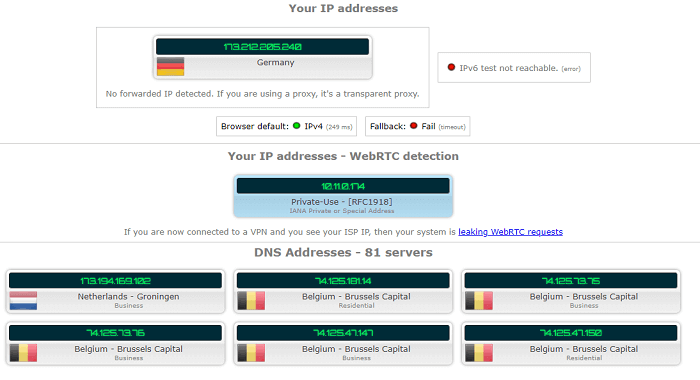

Agora, com sua VPN ainda desconectada, acesse IPLeak.net. Você não precisa usar várias ferramentas, pois o IPLeak.net combinado verifica vazamentos de IP, WebRTC e DNS em sua conexão com a Internet.

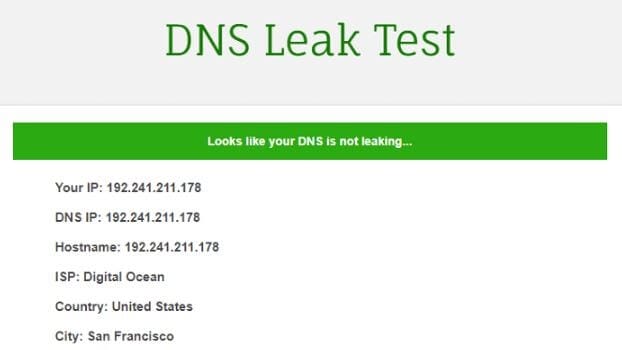

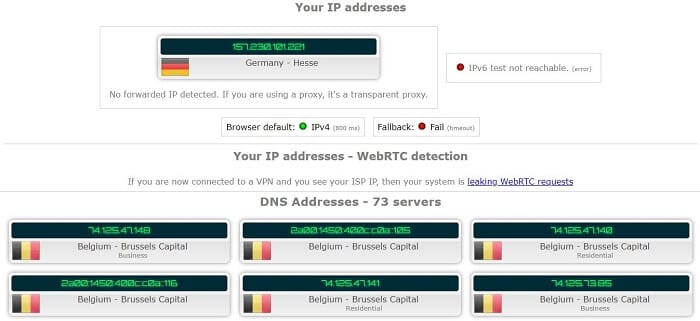

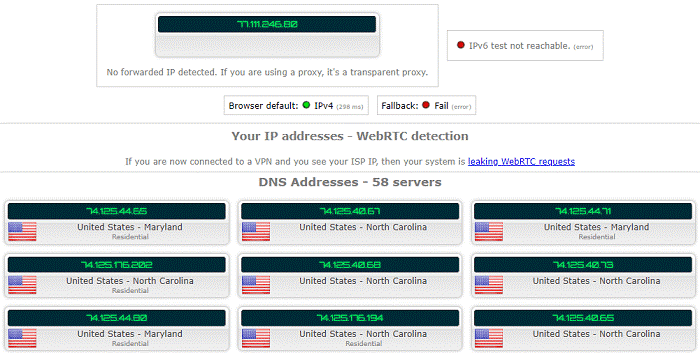

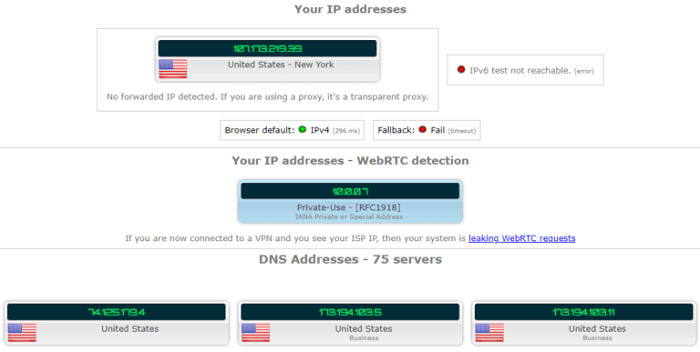

Veja como devem ser os resultados do teste:

Como você pode ver, a captura de tela acima mostra meu endereço IP, bem como os servidores DNS que estou usando. O teste também está mostrando que meu navegador está, de fato, sofrendo com um vazamento de WebRTC.

Então agora que você tem uma leitura básica, você pode prosseguir para o teste real.

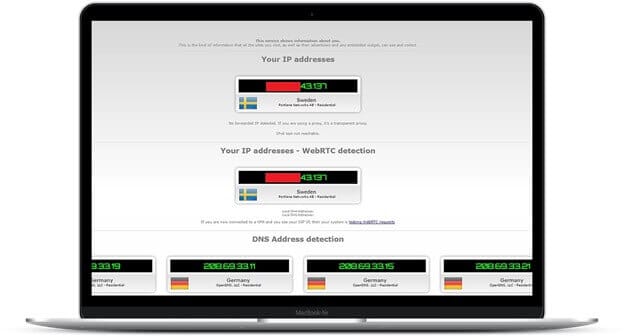

3) Conecte sua VPN e faça o teste novamente

Agora você precisa habilitar sua conexão VPN e conectar-se a um servidor VPN de sua escolha. Depois de concluir os pré-requisitos, você precisa realizar o teste mais uma vez.

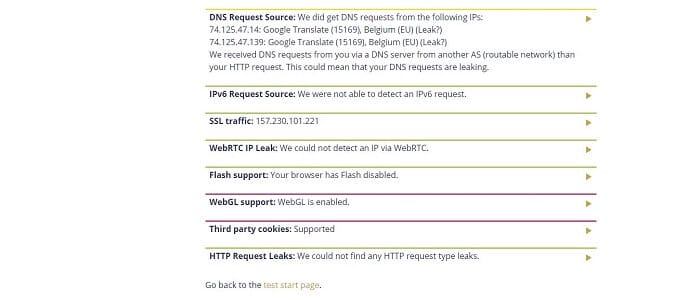

Assim como antes, acesse IPleak.net e execute o teste. Se você estiver usando uma VPN confiável com proteção contra vazamentos, seus resultados não devem divulgar seu IP original.

Mais especificamente, você não deve ver seu IP original no topo da página, na seção WebRTC e definitivamente não deve ver seu IP na seção de endereço DNS.

Outra maneira de verificar se há vazamentos

Embora o IPleak.net e outras ferramentas semelhantes sejam suficientes para verificar se sua VPN está vazando, essas ferramentas podem não ser suficientes para alguns usuários, pois exigem o envio de solicitações de DNS para ferramentas de verificação.

Como você envia uma solicitação com seu endereço IP real pelo menos uma vez para os servidores da ferramenta de verificação, seu IP pode ser registrado. No entanto, estou apenas especulando isso e deles não é uma prova real disso.

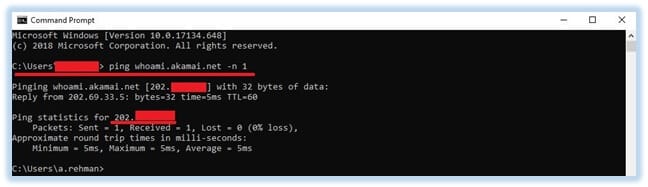

De qualquer forma, se você é paranóico como eu, pode usar o prompt de comando para testar alternativamente a segurança da VPN. Veja como você mesmo pode fazer:

1) Abra o prompt de comando em seu computador Windows e digite o endereço do servidor de teste em que você confia. Se você não conhece nenhum servidor, pode usar o seguinte:

- akamai.net

- dnscrypt.org

- fluffcomputing. com

- ultradns.net

2) No prompt de comando, digite ping [nome do servidor] -n 1. Se não for óbvio o suficiente, substitua o nome do servidor por um dos servidores mencionados acima. Por exemplo, ” ping whoami.akamai.net -n 1 “.

Depois de executar o comando, você precisa ter certeza de que não está vendo o IP real nos resultados. Se esse for, infelizmente, o caso, você, meu amigo, conseguiu uma VPN vazando.

Veja como devem ser os resultados do testador de VPN:

[wpforms id=”167985″ título=”falso” descrição=”falso”]

Como corrigir vazamentos de VPN?

Agora você não pode corrigir todas as vulnerabilidades que as VPNs sofrem, no entanto, você pode corrigir vazamentos de IP, WebRTC e DNS com bastante facilidade.

Veja como você pode garantir que sua VPN não esteja sofrendo com vazamentos…

1) Obtenha uma VPN confiável

A primeira e mais fácil opção que você tem é optar por serviços VPNcom proteção integrada contra vazamentos. NordVPN e ExpressVPN afirmam oferecer proteção contra vazamentos. Como mencionei anteriormente, a proteção contra vazamentos mantém tudo dentro do túnel criptografado.

2) Livre-se do WebRTC

Como a maioria dos navegadores modernos tem o WebRTC pré-habilitado, ele pode ser a fonte do seu IP vazado.

O que é pior?

Embora você possa desativar o WebRTC em navegadores como o FireFox, não pode fazê-lo no Google Chrome. Como não há uma maneira no aplicativo de desativar o WebRTC no Chrome e no Opera, você precisa confiar em plug-ins de terceiros.

Desabilitar WebRTC no FireFox

Desativar o WebRTC no seu navegador FireFox é super fácil. Como existe uma solução no aplicativo para desabilitar o WebRTC, você só precisa acessar a configuração certa para se livrar dele.

Aqui está como fazê-lo…

Vá até a barra de endereços e digite about:config. Depois de pressionar enter, você deverá ver uma mensagem de aviso.

Mas não se assuste, basta clicar no botão ” Aceito o risco! ” e você está na metade do caminho. Agora na barra de pesquisa, digite ” media.peerconnection.enabled ” e altere o valor da configuração que aparece para False.

É assim que você pode desativar completamente o WebRTC no Firefox.

Desativar WebRTC no Chrome e Opera

Desativar o WebRTC no Chrome e no Opera não é tão fácil quando comparado ao FireFox. Como mencionei anteriormente, você teria que confiar em complementos de terceiros.

No entanto, observe que os plug-ins não são totalmente eficazes. Com isso quero dizer, em algumas circunstâncias, seu navegador ainda pode vazar.

Aqui estão alguns plugins do navegador que você pode conferir na loja Chrome ou na página de complementos do Opera.

Dito isto, como o Chrome e outros produtos do Google podem ser uma grande dor no pescoço quando se trata de privacidade, sugiro que você experimente.

3) Corrija seu IP vazando

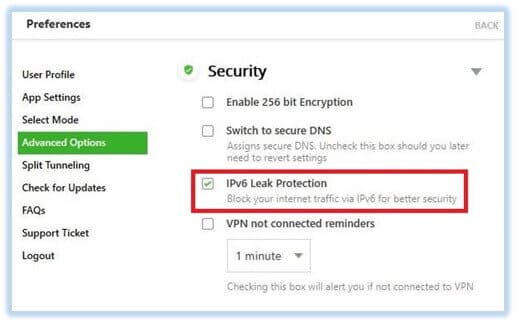

Corrigir vazamentos de IP pode ser bastante inconveniente na maioria das vezes. No entanto, se você tiver sorte, poderá mexer em algumas configurações no aplicativo VPN para corrigir vazamentos de DNS e IPv6.

Caso seu aplicativo VPN não suporte essas personalizações, você terá que desabilitar manualmente as configurações de DNS e IPV6 no dispositivo desejado.

Para fins de demonstração, mostrarei como você pode desabilitar as configurações de DNS e IPV6 em sua máquina Windows.

A razão pela qual eu escolho o Windows é porque é a plataforma mais usada, e também porque é tão malditamente vazada.

Como mencionei anteriormente, o Windows lida muito mal com as solicitações de DNS. Mesmo com a VPN ativada, você ainda pode encontrar vazamentos.

Nessa nota, vamos começar desabilitando o recurso Smart Multi-Homed Named Resolution do Editor de Diretiva de Grupo.

Desativar a resolução nomeada multi-homed inteligente

1) Comece indo para o Editor de Diretiva de Grupo. Para fazer isso, pressione Windows + R e digite ” gpedit.msc “

2) Em seguida, navegue até Modelos Administrativos > Rede > Cliente DNS e procure por “Desativar a resolução de nomes multi-homed inteligente”.

3) Agora clique duas vezes na configuração, clique em ” Ativar ” e pressione o botão ” OK “

É isso aí, você desativou com sucesso o irritante recurso Smart Multi-Homed Named Resolution.

Definir servidores DNS manualmente

A segunda opção que você tem para corrigir o vazamento de DNS em sua máquina Windows é configurar manualmente os servidores DNS desejados. Esta é obviamente uma opção muito mais fácil do que a que mostrei anteriormente.

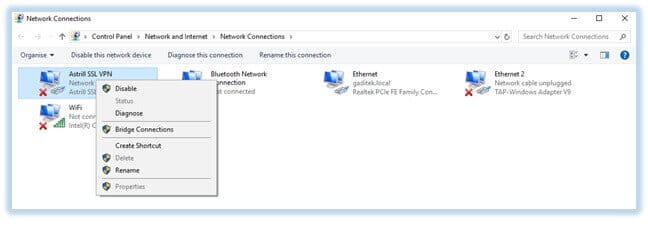

Para fazer isso, você precisa ir para a configuração ” Conexões de Rede ” no seu computador Windows. Basta seguir os passos abaixo e você deve ser feito em nenhum momento.

1) Vá para Painel de Controle > Rede e Internet > Conexões de Rede e clique com o botão direito do mouse no adaptador de rede para o qual deseja alterar as configurações. Por exemplo, vou alterar as configurações do Astrill VPN.

2) Agora clique na opção de propriedades para abrir as propriedades Ethernet.

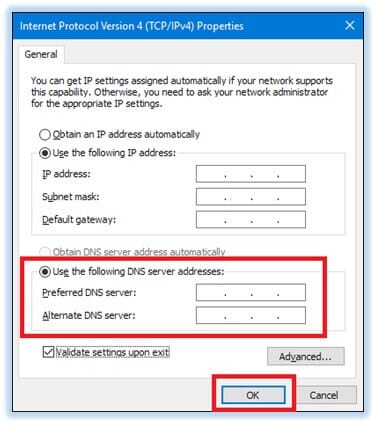

3) Em seguida, desmarque ” Internet Protocol Version 6 “, para cada adaptador que você possa ter que proteger para evitar que o IPv6 vaze.

4) Quando terminar, selecione ” Internet Protocol Version 4 ” e clique no botão ” Propriedades “.

5) Agora, no menu de propriedades, selecione ” Usar os seguintes endereços de servidor DNS ” e digite o endereço exato do servidor DNS do seu provedor de VPN como o servidor DNS preferencial e alternativo. Se o seu provedor de VPN não oferecer seu próprio endereço de servidor DNS, você pode usar servidores DNS públicos.

[wpforms id=”167986″ título=”falso” descrição=”falso”]

Empacotando!

Embora eu não goste de serviços VPN de vergonha de nomes, no entanto, com um número crescente de preocupações com a privacidade, divulgar VPNs vazadas é uma necessidade real.

Porque vamos ser sinceros, ninguém gosta de jogar Sherlock em sua própria conexão com a internet. E certamente não faz mal realizar um teste preliminar de segurança VPN.

Em vez de usá-lo cegamente, teste sua VPN quanto a qualquer falta e execute-a por meio de um teste básico de vazamento de VPN.

Com isso dito, eu fiz todo o trabalho de perna para você, para que você não precise realizar o complicado teste de VPN sozinho.

De nada.

[wpforms id=”167956″ título=”falso” descrição=”falso”]