Prueba de VPN: ¿Por qué debería preocuparse por las fugas de VPN?

Fugas de VPN, suena raro, ¿verdad?

¿De qué fuga estoy hablando? Lo crea o no, sin importar el nivel de encriptación que su proveedor de VPN prometa proporcionar, puede ser susceptible a filtraciones de DNS, WebRTC e IP.

Ahora sé que no tiene idea sobre las fugas de DNS, WebRTC e IP, pero tenga paciencia conmigo, ya que discutiré todo con gran detalle en esta guía de prueba de fugas de VPN.

Pero en este momento, lo que estoy tratando de decir es que no puedes confiar ciegamente en los proveedores de VPN. Según una investigación, de 150 aplicaciones de VPN en Google Play Store, el 25 % de ellas sufrió filtraciones de DNS.

Las fugas de IP y DNS no se limitan solo a las aplicaciones de Android. Un estudio publicado por la Conferencia de Medición de Internet reveló que 25 de los 62 proveedores de VPN filtran el tráfico de los usuarios.

En base a preocupaciones tan fuertes, decidí realizar mi propia prueba de VPN.

Para realizar una de las investigaciones más exhaustivas en Internet, cubriré 55 proveedores de VPN en la industria y veré qué VPN no cumplen con su propósito previsto.

Pero antes de comenzar, primero comencemos hablando de las filtraciones de VPN y sus tipos.

¿Qué es la fuga de VPN?

Ahora no hay una definición de libro de texto de fugas de VPN, pero según mi prueba de VPN, lo explicaría así:

Se produce una fuga de VPN cuando se revela la dirección IP real o el DNS del usuario a pesar de usar el túnel privado encriptado de una VPN

Más específicamente:

- Cuando una aplicación VPN permite el flujo de tráfico sin cifrar desde el dispositivo

- Cuando una aplicación VPN expone la dirección IP pública a terceros

- Cuando una aplicación de VPN envía las solicitudes de DNS del usuario a servidores de DNS públicos distintos al del proveedor de VPN

Apuesto a que ha experimentado una de estas filtraciones al menos una vez con su propio servicio VPN. ¿Y por qué no? Después de todo, las fugas son bastante comunes con los servicios VPN de gama baja o económicos.

Aquí hay un escenario para ti:

Supongamos que se conecta a un servidor VPN de su elección e intenta acceder a un sitio web bloqueado geográficamente. Todo parece estar bien y elegante, pero aún no puede acceder a ese contenido en particular.

La razón es simple, el servicio o sitio web al que intenta acceder en realidad está rastreando su verdadera IP en lugar de la IP de su proveedor de VPN. Esa es una clara indicación de una fuga de VPN.

Pero no puede culpar por completo a su proveedor de VPN por las filtraciones. Si bien las filtraciones de VPN tienen mucho que ver con errores y protocolos defectuosos (más sobre esto más adelante), las vulnerabilidades no abordadas en la tecnología existente son el principal sospechoso de filtrar su verdadera identidad.

¿De qué tecnologías estoy hablando?

El navegador que usa WebRTC, los complementos del navegador e incluso los sistemas operativos en nuestros teléfonos y otros dispositivos son solo algunos.

[wpforms id="167989″ title=”falso” descripción=”falso”]

Tipos de fugas de VPN

Básicamente, hay tres (3) tipos diferentes de fugas que le deben preocupar:

- Fugas de direcciones IP (fugas de IPv4, IPv6 y Torrent)

- fugas de DNS

- Fugas de WebRTC

Comencemos con las filtraciones de IP primero…

Fugas de dirección IP

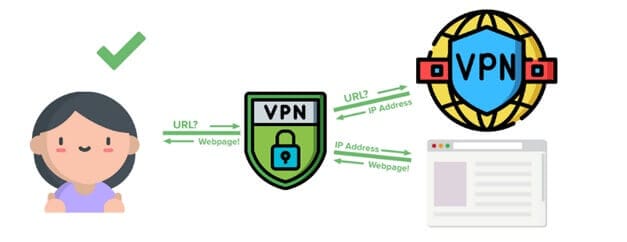

En esencia, una VPN está destinada a proteger su privacidad en línea mediante el establecimiento de un túnel encriptado seguro entre usted e Internet.

Está destinado a ocultar su identidad y actividades en línea del resto del mundo, enmascarando su dirección IP original.

Dado que su dirección IP es su identificador único, si su servicio VPN sufre filtraciones, puede comprometer su privacidad en línea.

Incluso si alguien no necesariamente puede piratearlo usando su IP, puede revelar fácilmente mucha información sobre usted. Esto es lo que simplemente buscar una dirección IP en whatsmyip.com puede revelar sobre alguien:

Una fuga de IP aparentemente inofensiva puede, de hecho, revelar algo tan sensible como su ubicación geográfica real hasta las coordenadas exactas.

Una dirección IP con fugas también es la razón por la que no puede acceder a contenido y servicios restringidos geográficamente.

Pero se pone aún peor:

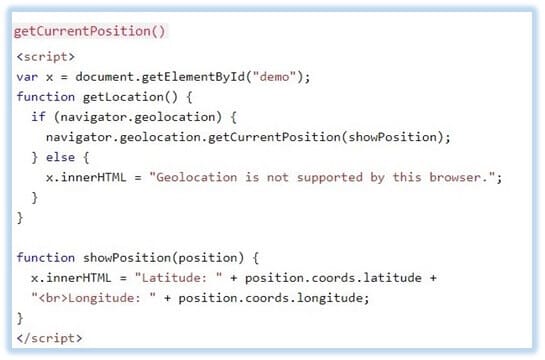

Si alguien realmente quiere resolver una queja pendiente contigo, puede enviarte fácilmente un enlace con la API de geolocalización de HTML5 para obtener tu ubicación geográfica exacta sin que lo sepas. [ Fuente ]

Fugas de DNS

El servidor de nombres de dominio o DNS es esencialmente una guía telefónica de Internet. Es una entidad intermediaria entre el dispositivo de un usuario e Internet.

Los servidores DNS convierten los nombres de host (como www.example.com) en una dirección IP fácil de usar (como 192.911.1.1).

Dado que recordamos las palabras mejor que la combinación larga de números, sería terriblemente difícil para nosotros los humanos memorizar todas y cada una de las direcciones IP a las que deseamos acceder. [ Fuente ]

Imagínese escribir 157.166.226.25 solo para visitar CNN. Una tecnología útil de hecho. Sin embargo, cuando usa una VPN, esta tecnología aparentemente útil también puede ser la razón de su privacidad defectuosa.

Permítanme explicar…

A veces, incluso con la VPN habilitada y funcionando perfectamente, es posible que su aplicación VPN no maneje su solicitud de DNS directamente. En cambio, podría permitir que sus consultas DNS pasen a través de los servidores DNS de su IPS.

Esto se conoce como una " fuga de DNS ".

En caso de que sufra una fuga de DNS, su proveedor de servicios de Internet o los operadores de DNS de terceros que manejan sus consultas pueden ver qué sitios web visita o qué aplicaciones utiliza.

Dado que el DNS es lo que conecta los enlaces web, el DNS puede afectar negativamente a casi todo lo que hace en línea. De hecho, una espada de dos puntas.

Si un proveedor de VPN no maneja sus consultas de DNS, esta vulnerabilidad no solo puede permitir que los ISP, sino también otras entidades, espíen sus actividades en Internet.

Ahora, como dije antes, no puede culpar de todo a su proveedor de VPN, ya que las vulnerabilidades en la tecnología existente también pueden constituir una fuga.

Tomemos, por ejemplo, la "Resolución inteligente con nombre de múltiples terminales" de Microsoft. Lanzado inicialmente con Windows 8, SMHNR tiene serios problemas de fuga de DNS.

Incluso con la VPN instalada, SMHNR envía consultas de DNS a todos los servidores DNS configurados en lugar de utilizar únicamente los servidores DNS de los proveedores de VPN. [ Fuente ]

Obviamente, esto revela su verdadera IP junto con los sitios que visita, lo que hace que su VPN sea totalmente inútil. Sin embargo, es algo fácil de desactivar, si sabes lo que estás haciendo.

Pero las fallas de Microsoft no terminan ahí, de hecho, Windows 10 es aún peor en el manejo de solicitudes de DNS con una VPN.

Para poner esto en perspectiva, debido a los mecanismos de manejo de DNS patéticamente deficientes de Windows 10, el ala CISA del Departamento de Seguridad Nacional emitió una alerta oficial (TA15-240A).

¡Sí! Así de malo es.

Dicho esto, algunas VPN vienen con protección contra fugas de DNS incorporada. Esta característica garantiza que todas las solicitudes de DNS se manejen de forma segura dentro del túnel VPN encriptado.

Fugas de WebRTC

WebRTC o Web Real-Time Communication es un protocolo de voz sobre Internet (VoIP) para comunicaciones en línea. Es la misma tecnología que impulsa aplicaciones súper útiles como WhatsApp y Skype.

WebRTC permite aplicaciones de navegador a navegador, como llamadas de voz, chat de video y uso compartido de archivos P2P y sin complementos.

Aunque es una tecnología revolucionaria, aún puede exponer su dirección IP real incluso cuando está utilizando una VPN.

Según un artículo publicado por TorrentFreak, la falla masiva de la tecnología WebRTC permitió que los sitios web vieran las direcciones IP de los hogares de los usuarios desprevenidos.

TF agregó además que los sitios web pueden usar pocas líneas de código para realizar solicitudes a un servidor STUN que luego podría registrar la dirección IP de la VPN de los usuarios, la dirección IP del hogar e incluso las direcciones de la red local.

Dado que WebRTC es esencialmente una tecnología basada en navegador, los navegadores modernos son los más vulnerables.

Daniel Roesler, un desarrollador independiente, fue el primero en revelar la vulnerabilidad de WebRTC en 2015. Incluso publicó un código en su página de GitHub que permitía a los usuarios rectificar si sus navegadores sufrían filtraciones de WebRTC o no.

Dicho esto, por desagradable que suene la filtración de WebRTC, es relativamente fácil de parchear. Lo cubriré más adelante en esta guía.

[wpforms id=”167958″ title=”falso” descripción=”falso”]

VPN y vulnerabilidades sin parches

De acuerdo, a veces su proveedor de VPN puede ser el culpable de su privacidad defectuosa. Tomemos, por ejemplo, el infame error Heartbleed de 2014.

bicho desgarrado

Este error ayuda a la interceptación de archivos y datos protegidos bajo el cifrado SSL/TLS. La vulnerabilidad Heartbleed generalmente afecta los correos electrónicos, la mensajería instantánea (IM) e incluso algunas redes privadas virtuales (VPN).

El horrendo error permite que cualquiera descifre el tráfico encriptado al abusar de las versiones vulnerables de OpenSSL. Como resultado, cualquier persona con intenciones maliciosas puede potencialmente obtener acceso a credenciales confidenciales y posiblemente usarlas para espiar, robar o incluso suplantar la identidad.

¿Qué hace que Heartbleed Bug sea tan único?

Bueno, a diferencia de otros errores de software individuales que se reparan con nuevas actualizaciones, el error Heartbleed ha expuesto una cantidad relativamente grande de claves privadas y secretas expuestas a Internet.

Dado que este error es desagradablemente fácil de explotar y no deja rastro cuando se ejecuta, es una Vulnerabilidad desagradable.

Errores de escalada de privilegios

Privilege Escalation Bug es otra vulnerabilidad importante que apareció recientemente. El error fue descubierto por el investigador de seguridad Paul Rascagneres de Cisco Talos en dos clientes principales de VPN.

Según el informe publicado de Rascagneres, identificó dos errores de escalada de privilegios en los clientes de Windows de NordVPN (CVE-2018-3952) y ProtonVPN (CVE-2018-4010 ).

Explicó además en su informe que dado que ambos proveedores de VPN usaban OpenVPN que requería acceso de administrador, cualquier código malicioso que se ejecutara dentro del archivo de configuración de OpenVPN podría anular los derechos de administrador.

Ahora, ¿qué significa eso?

Para facilitar la comprensión, cualquiera que obtenga acceso de administrador podría manipular los archivos de configuración insertando sus propios códigos maliciosos y ejecutando comandos arbitrarios con parámetros de ejecución de código muy específicos.

Rascagneres también agregó que la razón por la cual esta vulnerabilidad existe es por la forma en que el servicio maneja los archivos de configuración de OpenVPN.

A pesar de ser el primero en identificar esta vulnerabilidad en las aplicaciones VPN, Rascagneres no fue el primero en descubrir el error. De hecho, Fabius Watson de la firma de consultoría y seguridad cibernética VerSprite fue el primero en reportar el error en abril de 2018.

NordVPN y ProtonVPN corrigieron rápidamente la vulnerabilidad al implementar controles específicos en los parámetros de "complemento" y "seguridad de script".

Sin embargo, Rascagneres aún pudo eludir este parche encerrando dichos parámetros entre comillas.

Rascagneres incluso publicó informes de vulnerabilidad separados para NordVPN y ProtonVPN para respaldar sus hallazgos.

Estas vulnerabilidades se descubrieron en las siguientes versiones de NordVPN y ProtonVPN:

- 14.28.0

- 5.1.

Dicho esto, ambos proveedores han solucionado este error al lanzar actualizaciones que evitan que los usuarios no autorizados modifiquen los archivos de configuración de OpenVPN.

Si aún no has actualizado tu cliente VPN, ¿qué estás esperando?

[wpforms id=”167963″ title=”falso” descripción=”falso”]

Fugas de VPN y su impacto en tu privacidad

Aunque las fugas de VPN pueden no ser tan importantes como los proveedores de VPN que registran los datos de los usuarios, aún pueden causarle muchos problemas.

Además de no poder acceder a algunos servicios de transmisión, el DNS filtrado, por ejemplo, puede hacer que sus datos se entreguen a las fuerzas del orden.

Permítanme explicar…

Dado que el servidor DNS que usa generalmente pertenece a su ISP, todas las solicitudes que envía a esos servidores DNS se registran y mantienen en la base de datos.

Si se involucra en algo que se considera ilegal en sus leyes judiciales, sus registros almacenados pueden hacer que lo procesen en un tribunal de justicia.

Por ejemplo, en el Reino Unido, los ISP están obligados a entregar cualquier registro a las autoridades en virtud del proyecto de ley de facultades de investigación.

Teniendo en cuenta que el Reino Unido es una parte activa de la alianza de vigilancia de 5 ojos, cualquier dato expuesto puede causarle problemas con las autoridades. Eso es si realmente cometes algo ilegal.

Sin embargo, en los Estados Unidos, incluso si no está haciendo nada ilegal en línea, los ISP pueden vender datos filtrados a empresas de marketing.

Desde que el Congreso rechazó las propuestas de protección de la privacidad de banda ancha de la FCC , los proveedores de servicios de Internet como Comcast, AT&T, Time Warner, Verizon y otros pueden vender datos personales como el historial de navegación web sin consentimiento previo.https://vpn.inform.click/es/la-mejor-vpn-para-comcast-xfinity-funciona-al-100-en-2022/

De acuerdo con la sección (D) del 47 US Code §?222. Privacidad de la información del cliente, “Nada en esta sección prohíbe que un operador de telecomunicaciones use, divulgue o permita el acceso a la información de red de propiedad del cliente obtenida de sus clientes, ya sea directa o indirectamente a través de sus agentes”.

Aunque los ISP han estado vendiendo datos personales durante años, con mayor poder, pueden generar conjuntos de datos sustanciales sobre actividades en línea de ciertos grupos demográficos.

Para impulsar un punto, los ISP pueden usar los datos recopilados para crear una imagen muy precisa de usted que se puede vender a los especialistas en marketing.

[wpforms id=”167973″ title=”falso” descripción=”falso”]

Criterios de prueba

A diferencia de otros sitios web que hacen que sea demasiado complicado probar las fugas de VPN mediante la introducción de herramientas avanzadas, voy a mantener mi prueba de VPN clara y simple.

En lugar de usar herramientas complicadas, voy a usar un montón de herramientas de prueba de fugas de VPN en línea.

¿Razón?

Para ser honesto, tanto las herramientas de prueba de VPN avanzadas como las básicas arrojarán los mismos resultados de todos modos, ¿por qué usar métodos demasiado complicados para probar VPN?

Dicho esto, estos son algunos de los sitios de prueba de VPN que usaré para probar mi VPN:

- https://ipleak.net/

- https://browserleaks.com/webrtc

- http://dnsleak.com/

- https://ip8.com/

- https://ipleak.org/

- http://doileak.net/

También vale la pena señalar que es posible que no use todas las herramientas mencionadas anteriormente para cada una de las VPN que analizaré en esta guía de prueba de VPN. En cambio, voy a usar cada una de las herramientas en variaciones.

VPN que no tienen fugas

Si bien algunas VPN ocasionalmente sufren filtraciones, hay algunas excepciones que no se filtran, al menos eso es lo que experimenté en mi prueba de VPN.

A continuación, compilé una lista de algunas VPN de prueba pagas y gratuitas que no se filtraron durante mi prueba. Agregaré más VPN a esta lista a medida que pruebe más VPN.

1 ExpressVPN – APROBADO

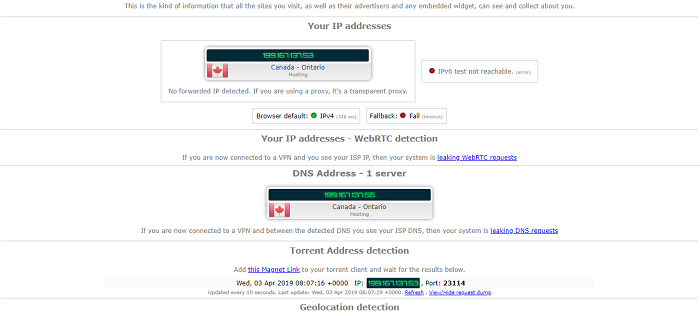

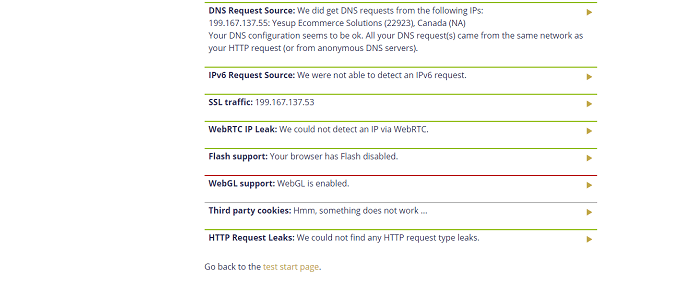

Servidor de prueba: Canadá

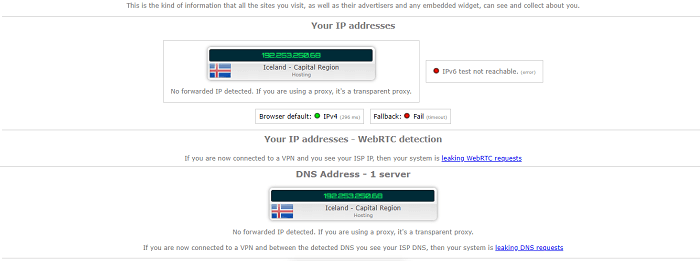

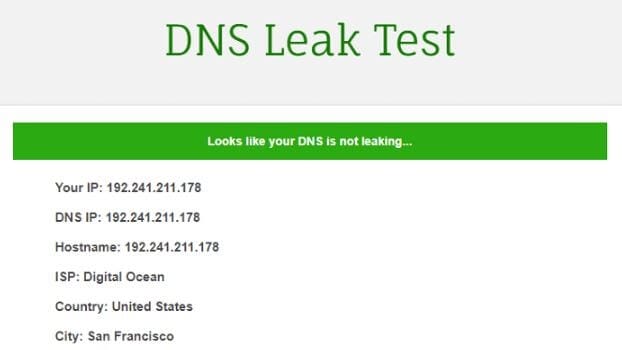

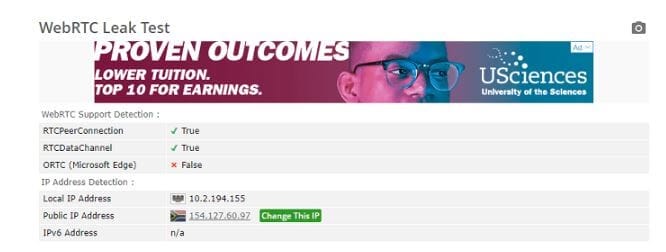

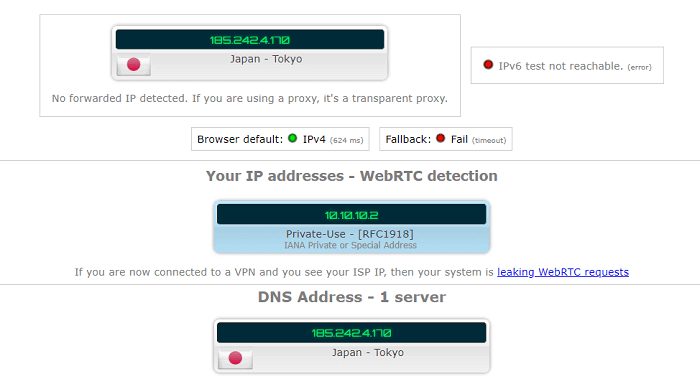

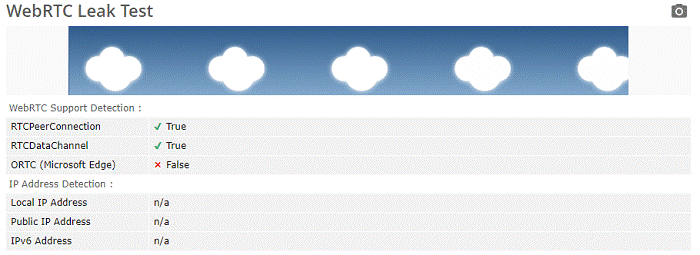

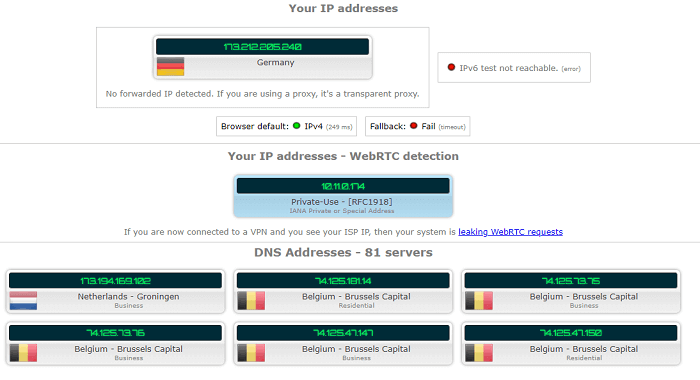

Inicié mi prueba de VPN con la prueba de fugas de DNS de Express VPN y quedé más que satisfecho con los resultados. Como habrás notado, mi dirección IPV6 no está visible. Así es como está configurada la red de mi oficina.

En cuanto a la fuga de WebRTC e IPLeak.net no pudo detectar una fuga en mi conexión VPN de prueba. Como no desactivé WebRTC en mi navegador antes de la prueba, no poder ver la IP es una muy buena señal.

Incluso realicé una prueba de VPN de fugas de Torrent y ExpressVPN también lo borró sin contratiempos.

Realicé la misma prueba de fugas en Doileak.com y no encontré ninguna fuga con ExpressVPN habilitado.

2 NordVPN – APROBADO

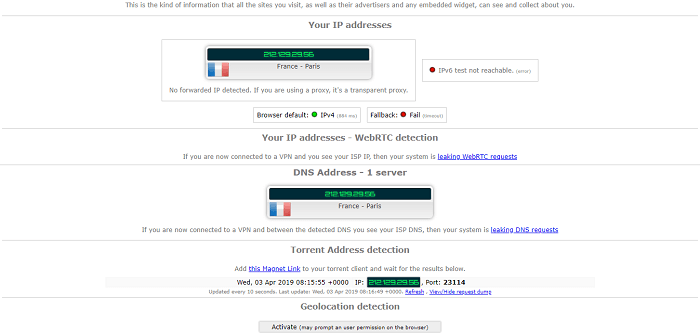

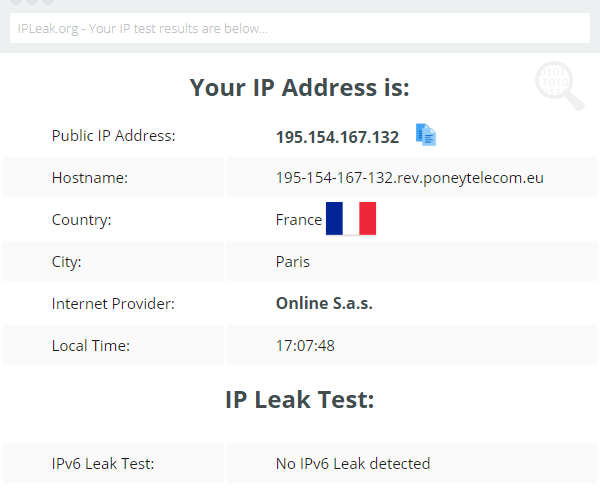

Servidor de prueba: Francia

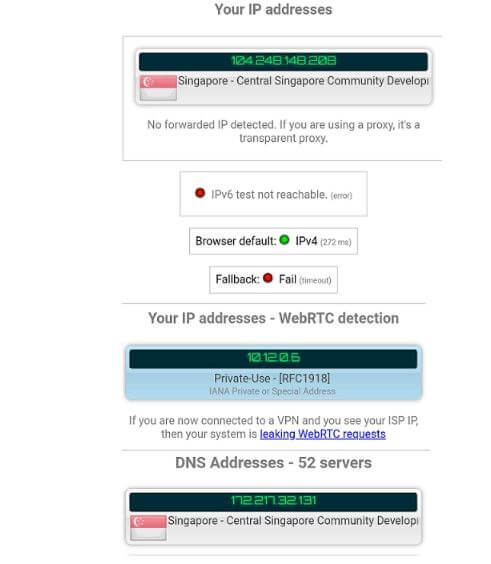

A continuación, probé NordVPN. Para esta prueba de VPN, me conecté a uno de sus servidores en Francia. En mi prueba, NordVPN no filtró mi verdadera IP.

NordVPN también pasó la prueba de fugas de DNS, WebRTC y Torrent sin ningún problema tanto en IPleak.net como en Doileak.com.

3 Surfshark – APROBADO

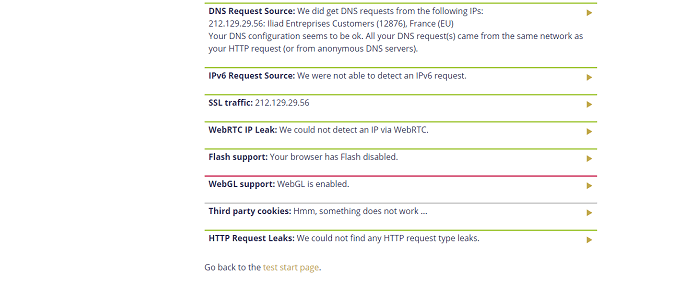

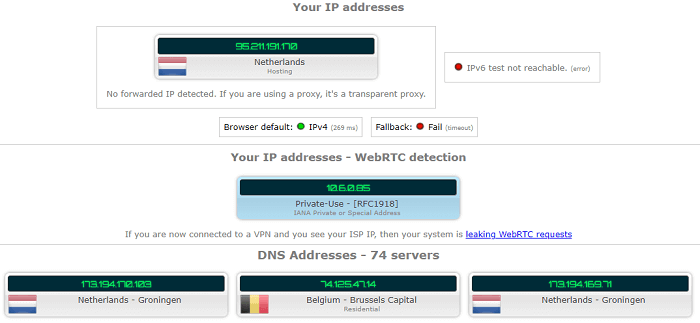

Servidor de prueba: Países Bajos

Y sucedió lo mismo con la VPN de prueba de Surfshark, no se detectaron filtraciones de IP, DNS, WebRTC o Torrent.

Incluso probé Surfshark con Doileak.com y no se detectaron fugas.

4 IPVanish – APROBADO

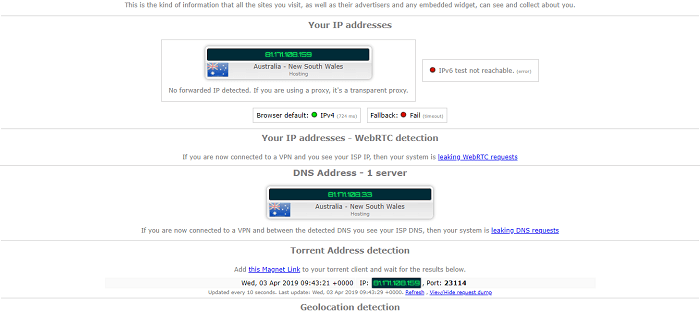

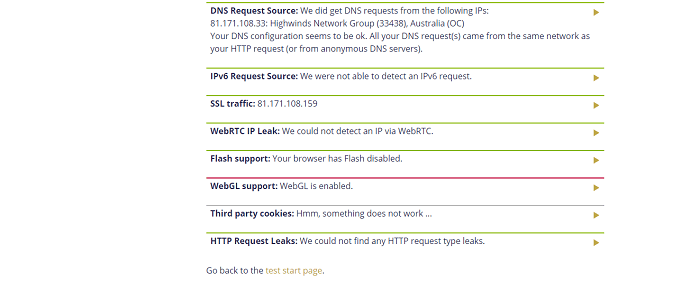

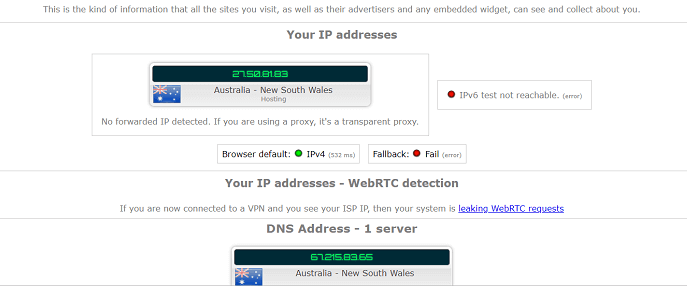

Servidor de prueba: Australia

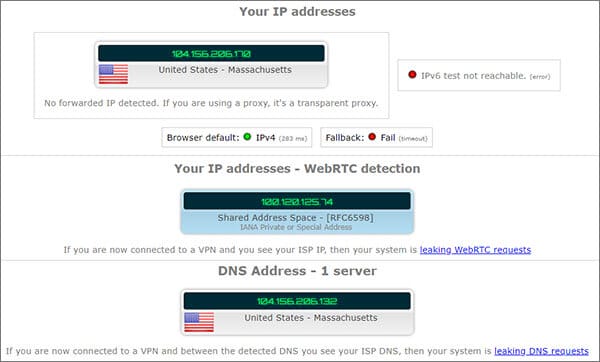

IPVanish tampoco se filtró.

Me conecté al servidor australiano de IPVanish para probar y, efectivamente, IPleak.net confirmó que, de hecho, estaba usando el servidor australiano durante mi prueba de VPN.

Mi WebRTC no estaba visible y mi IP de Torrent era la misma que la IP del servidor VPN al que estaba conectado.

Aunque mi dirección DNS era diferente de mi dirección IP, aún no revelaba mi IP real.

Seguro y a salvo.

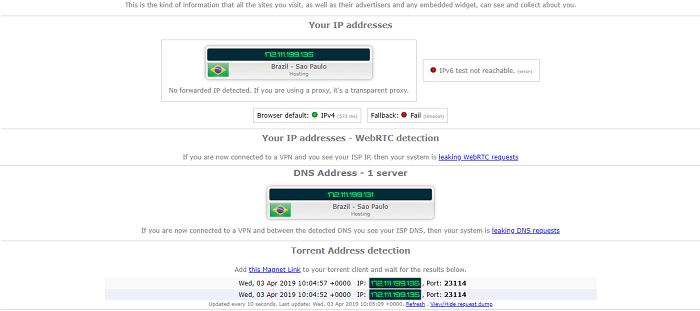

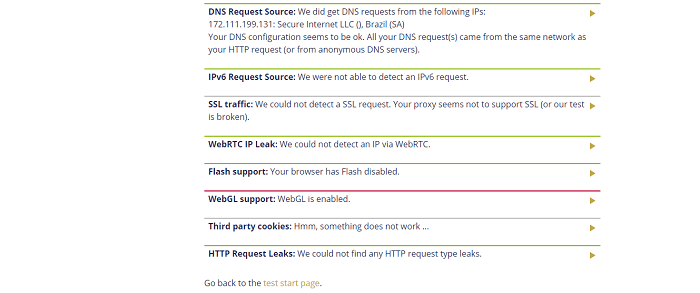

5 Ivacy – APROBADO

Servidor de prueba: Brasil

Aunque Ivacy es un proveedor relativamente pequeño, aún no filtró mi IP real. Debo decir que me tomó por sorpresa. También es una de las pocas VPN que funcionan en Brasil.

[wpforms id=”167975″ title=”falso” descripción=”falso”]

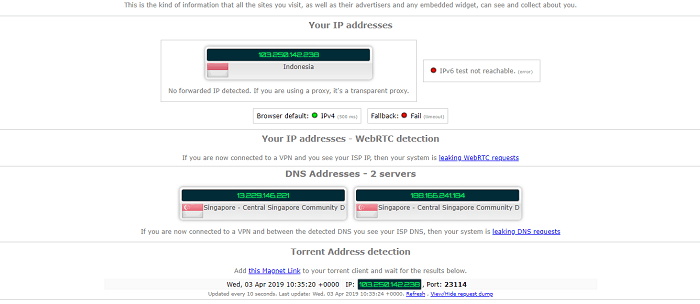

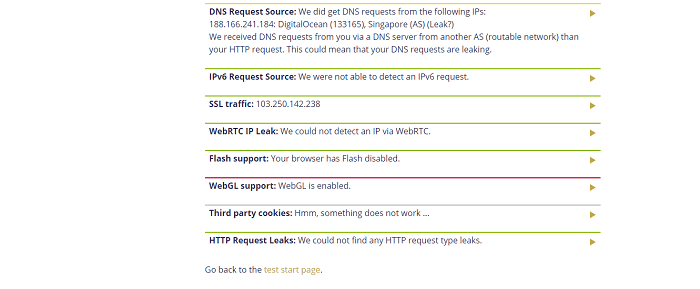

6 VyprVPN – APROBADO

Servidor de prueba: Indonesia

Más abajo en esta lista, tenemos VyprVPN. Esta es otra VPN de prueba que pensé con seguridad que se filtraría durante mi prueba de VPN, pero en realidad no fue así.

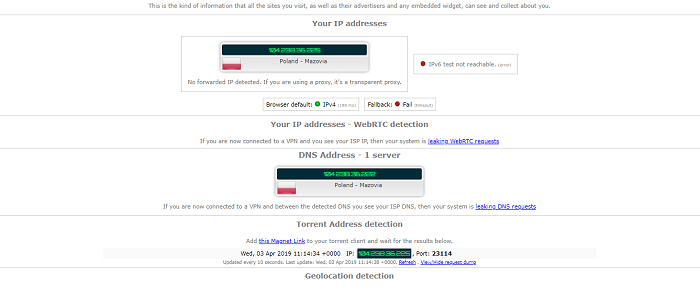

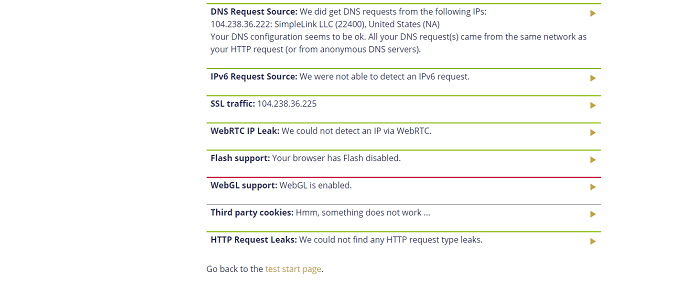

7 StrongVPN – APROBADO

Servidor de prueba: Polonia

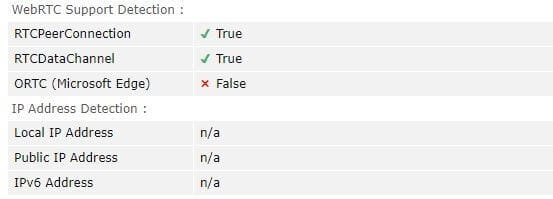

Otra VPN menos conocida que pasó mi prueba de VPN fue StrongVPN. No solo no filtró mi dirección IP, sino que también logró pasar la prueba de fugas de WebRTC.

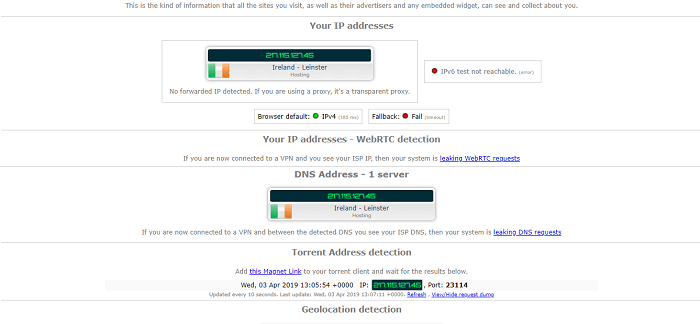

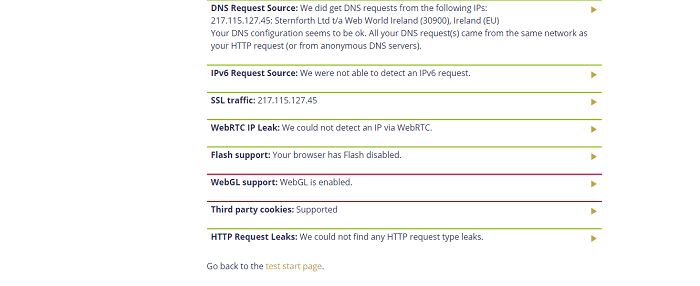

8 TunnelBear – APROBADO

Servidor de prueba: Irlanda

Las fugas son algo que normalmente esperas de los proveedores gratuitos. Con eso en mente, realicé la prueba de fugas con TunnelBear.

Sorprendentemente, TunnelBear no se filtró. Desearía que otras VPN gratuitas (ehm, ehm Hola VPN) aprendieran de TunnelBear.

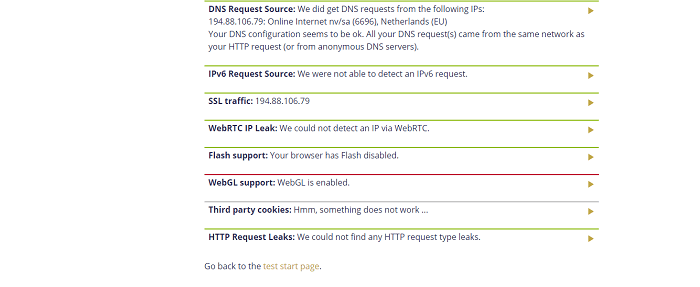

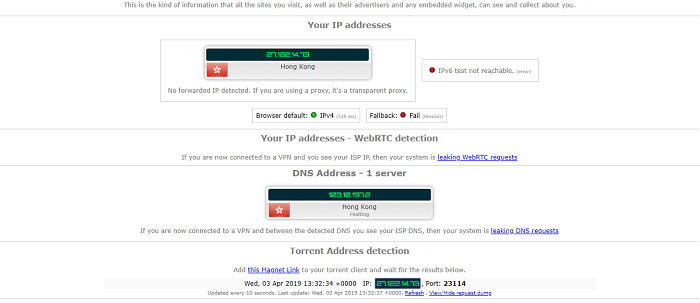

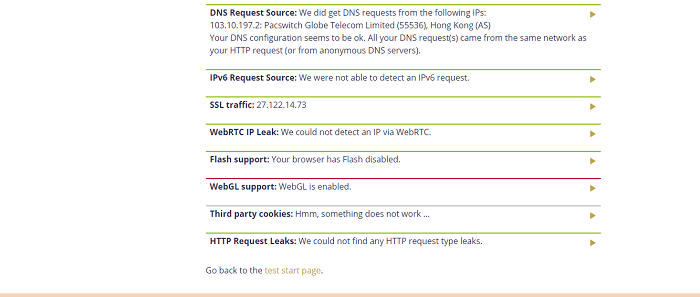

9 Windscribe – APROBADO

Servidor de prueba: Hong Kong

Otra VPN que no se filtró en esta lista es Windscribe. La fuga de WebRTC no se encontraba por ninguna parte, al igual que mi IP, DNS e IP de torrent.

10 PureVPN – APROBADO

Servidor de prueba: Islandia

PureVPN también pasó la prueba sin ningún problema. No filtró mi verdadera IP, ni sufrió una fuga de WebRTC, DNS o Torrent IP.

[wpforms id=”167977″ title=”falso” descripción=”falso”]

11 Acceso privado a Internet – APROBADO

Servidor de prueba: Australia

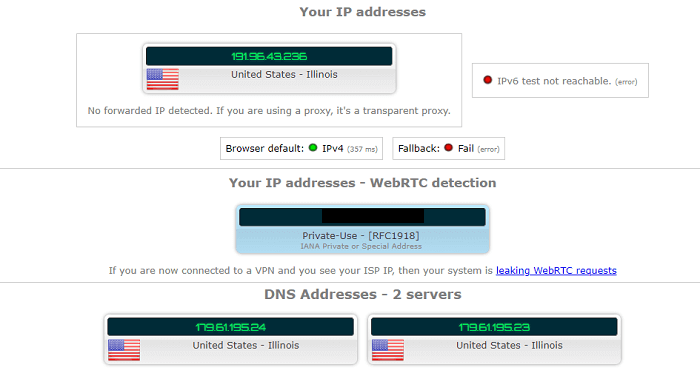

12 VPN Ilimitado – APROBADO

Servidor de prueba: EE. UU.

13 AVG Secure VPN: APROBADO

Servidor de prueba: EE. UU.

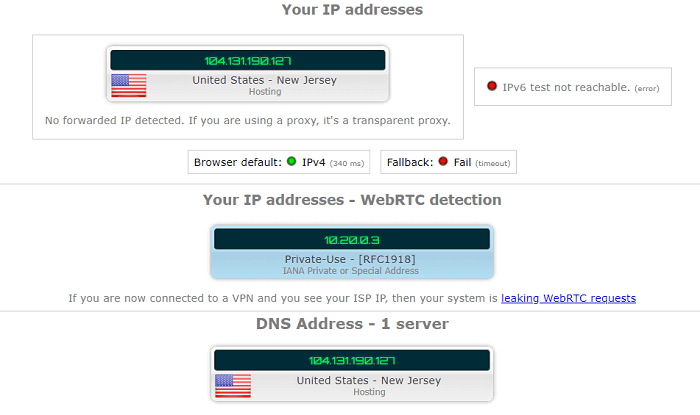

14 Betternet – APROBADO

Servidor de prueba: EE. UU.

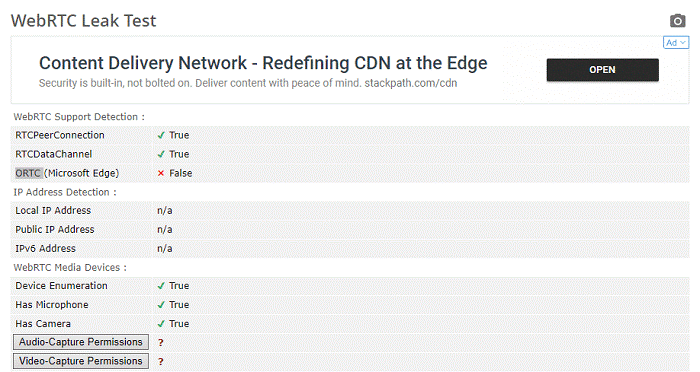

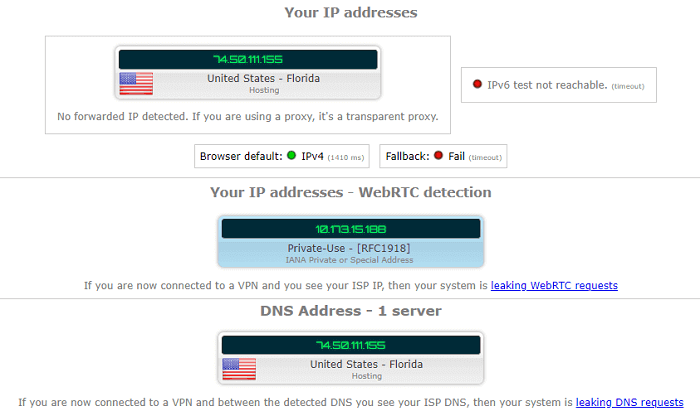

Aunque parece que Betternet está filtrando WebRTC de la prueba de fugas de VPN, sin embargo, dado que no muestra mi IP real, no sufre fugas.

15 VPNSecure – APROBADO

Servidor de prueba: EE. UU.

16 KeepSolid Business VPN– APROBADO

Servidor de prueba: EE. UU.

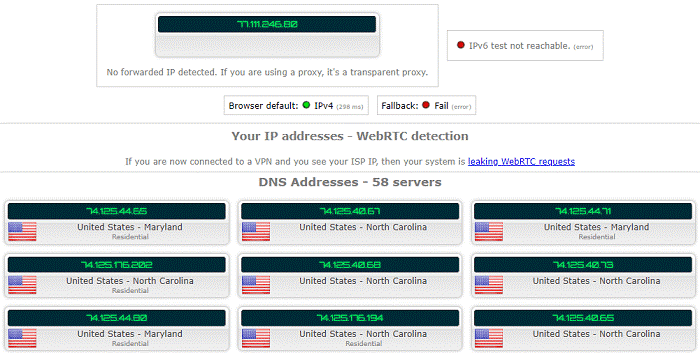

KeepSolid logró pasar mi prueba de fugas de VPN sin ningún problema. Para esta VPN, utilicé tres herramientas diferentes solo para ver si provocaría una fuga.

17 Connecto VPN– APROBADO

Servidor de prueba: EE. UU.

18 Tunnello VPN– APROBADO

Servidor de prueba: EE. UU.

19 VPN confirmado– APROBADO

Servidor de prueba: EE. UU.

20 Hotspot Shield– APROBADO

Servidor de prueba: EE. UU.

[wpforms id=”167979″ title=”falso” descripción=”falso”]

21 Proton VPN– APROBADO

Servidor de prueba: EE. UU.

22 Trust.Zone– APROBADO

Servidor de prueba: Sudáfrica

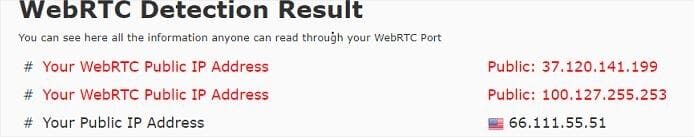

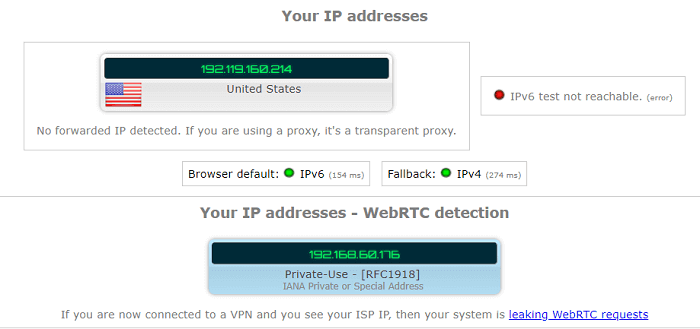

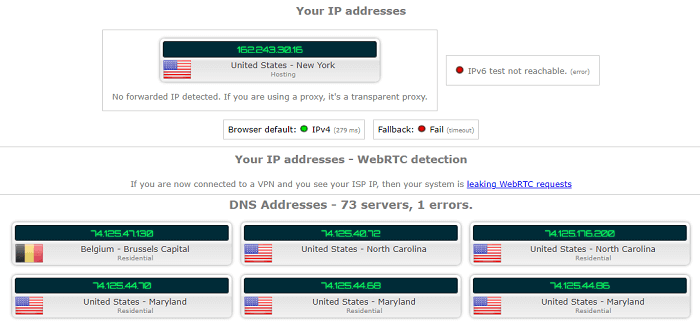

Aunque la prueba WebRTC muestra visiblemente la IP local y la dirección IP pública, no es mi verdadera IP. Para resumir, Trust.Zone también pasó mi prueba de fugas de VPN sin problemas.

23 Cactus VPN– APROBADO

Servidor de prueba: EE. UU.

24 Psiphon VPN– APROBADO

Servidor de prueba: EE. UU.

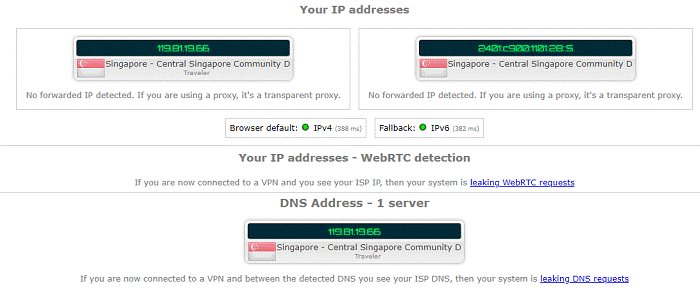

25 Turbo VPN– APROBADO

Servidor de prueba: Singapur

26 Ocultar mi IP VPN– APROBADO

Servidor de prueba: EE. UU.

27 Avast SecureLine– APROBADO

Servidor de prueba: EE. UU.

28 VPNBook– APROBADO

Servidor de prueba: EE. UU.

29 VPNGate– APROBADO

Servidor de prueba: Japón

30 Opera VPN– APROBADO

Servidor de prueba: EE. UU.

[wpforms id=”167981″ title=”falso” descripción=”falso”]

31 SurfEasy VPN– APROBADO

Servidor de prueba: EE. UU.

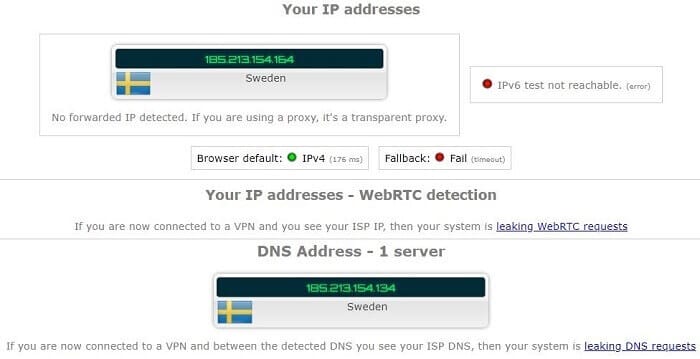

32 Mullvad VPN– APROBADO

Servidor de prueba: Suecia

33 F-Secure Freedome VPN– APROBADO

Servidor de prueba: Singapur

34 B.VPN – APROBADO

Servidor de prueba: Australia

35 Tráfico VPN – APROBADO

Servidor de prueba: Francia

36 IPinator VPN– APROBADO

Servidor de prueba: EE. UU.

37 VPN sin bloques– APROBADO

Servidor de prueba: EE. UU.

38 Beso de seguridad VPN– APROBADO

Servidor de prueba: EE. UU.

39 Seed4.Me VPN– APROBADO

Servidor de prueba: EE. UU.

40 OcultarIPVPN– APROBADO

Servidor de prueba: Países Bajos

[wpforms id=”167982″ title=”falso” descripción=”falso”]

41 Desbloquear VPN– APROBADO

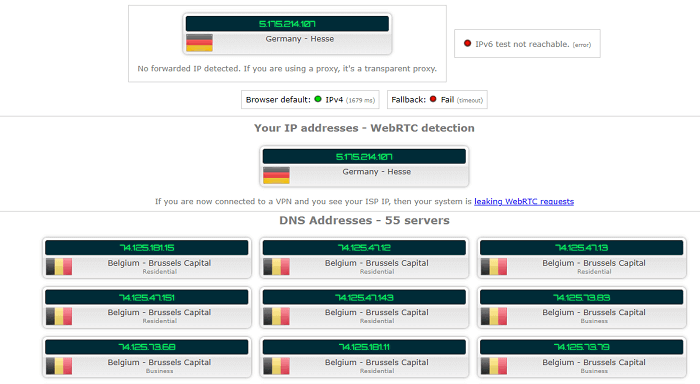

Servidor de prueba: Alemania

42 PerfectVPN– APROBADO

Servidor de prueba: EE. UU.

VPN que tienen fugas

No todos los proveedores de VPN están libres de fugas y pueden causarle problemas. Aquí hay 10 servicios que encontré con fugas de IP/DNS durante las pruebas:

- Hora

- Hoxx VPN

- toque VPN

- BTGuard

- As VPN

- VPN segura

- vpn.ht

- acelerar

- PuntoVPN

- AzireVPN

[wpforms id=”167984″ title=”falso” descripción=”falso”]

¿Cómo probar una VPN en busca de fugas?

Ahora que sabe en qué proveedores de VPN confiar y cuáles evitar, ¿cómo puede un usuario novato de VPN como usted y yo verificar si hay fugas?

Para ser honesto, identificar las fugas de VPN es un asunto bastante simple, sin embargo, debe ser persistente y estar atento al respecto. Hay muchas herramientas en línea que puede usar para buscar fugas usted mismo.

Sin embargo, lo que no es tan simple es arreglar, o debería decir parchear las fugas de VPN. Sin embargo, no te preocupes, me aseguraré de hacerlo súper simple para ti.

De todos modos, aquí le mostramos cómo probar su vpn en busca de fugas:

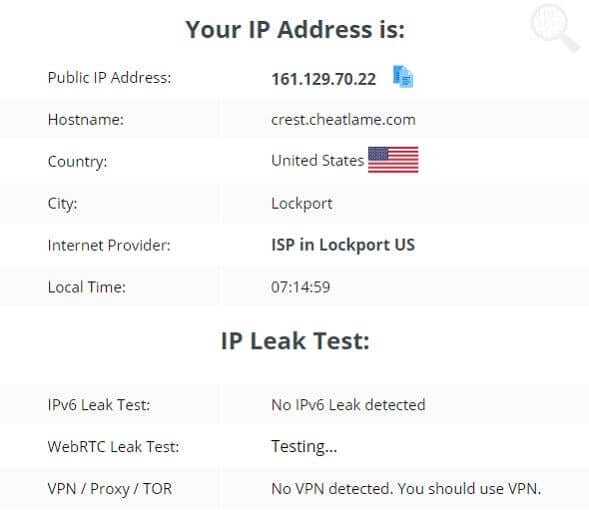

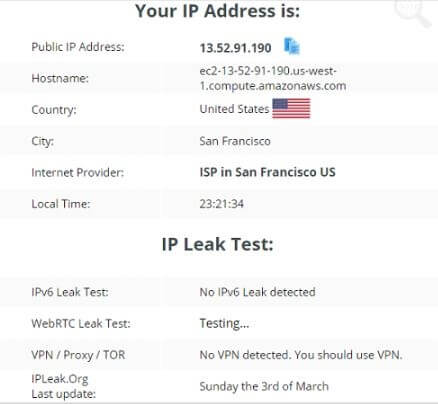

1) Comience identificando su dirección IP local

Lo primero es lo primero, debe buscar la dirección IP local de su conexión a Internet. Su ISP le asigna esta dirección IP. Debe verificar su IP sin conectarse a la VPN.

Para buscar su dirección IP pública, también conocida como su dirección IP original, puede usar sitios web como WhatIsMyIP.com. Anote esta IP, ya que es la dirección IP que no desea que se filtre su VPN.

2) A continuación, realice una prueba de referencia

Ahora debe realizar una prueba de referencia. Esto es para verificar que la herramienta de prueba esté funcionando correctamente o no.

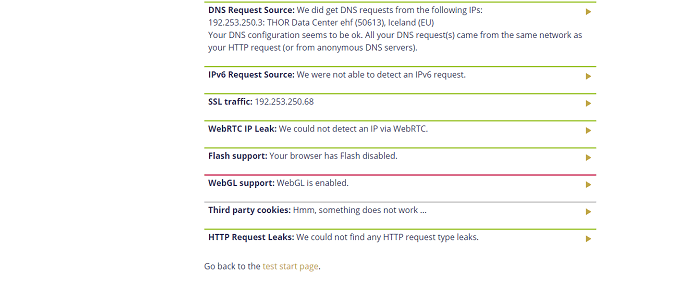

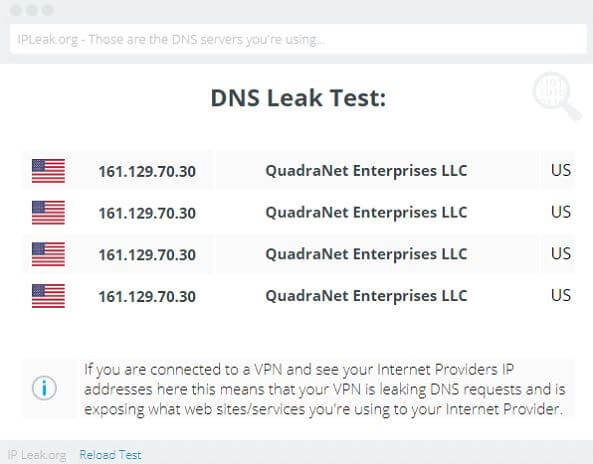

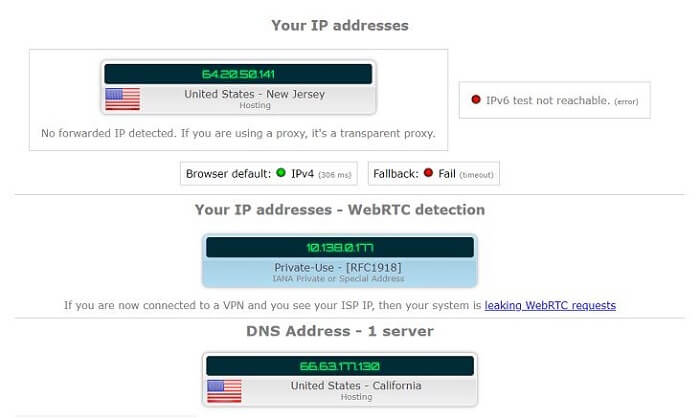

Ahora, con su VPN aún desconectada, diríjase a IPLeak.net. No necesita usar varias herramientas, ya que IPLeak.net combinó comprobaciones de fugas de IP, WebRTC y DNS en su conexión a Internet.

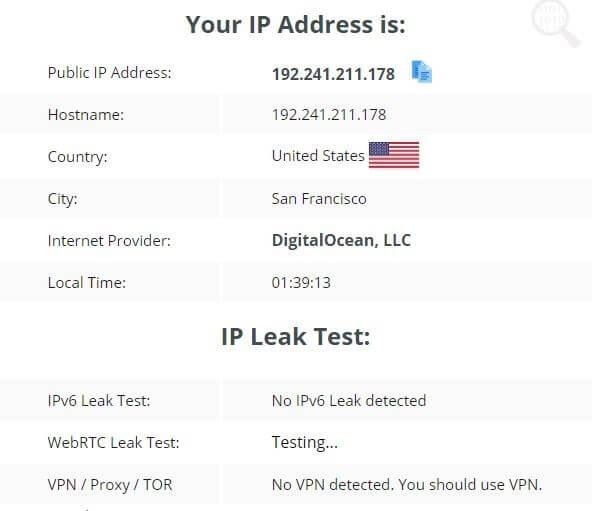

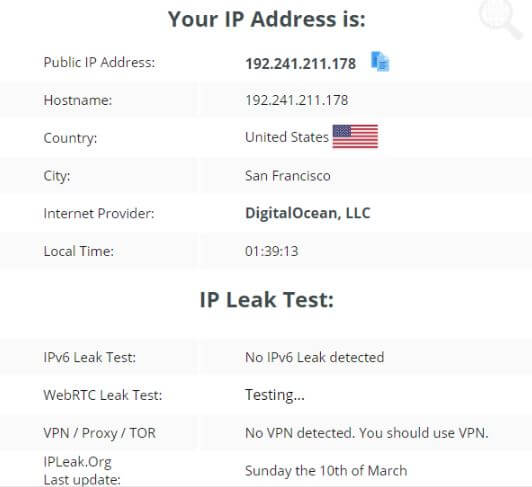

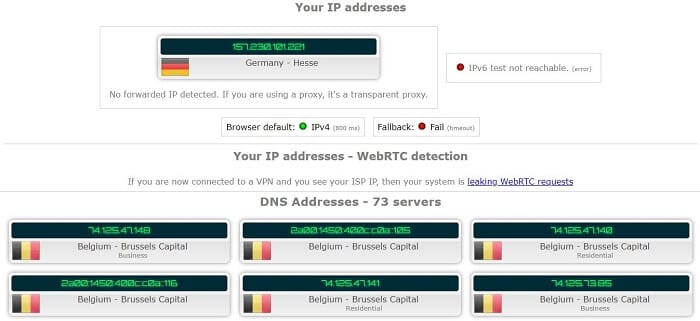

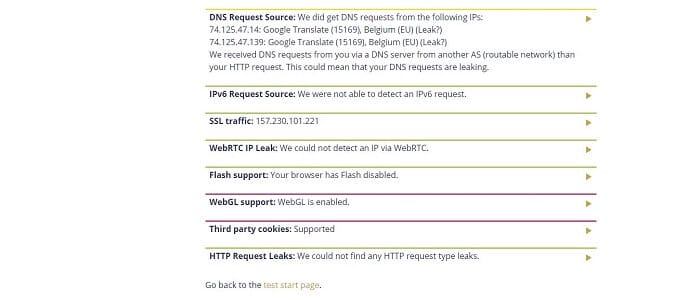

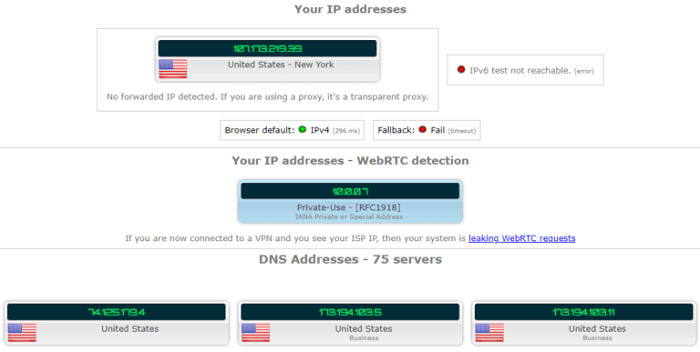

Así es como deberían verse los resultados de la prueba:

Como puede ver, la captura de pantalla anterior muestra mi dirección IP y los servidores DNS que estoy usando. La prueba también muestra que mi navegador, de hecho, sufre una fuga de WebRTC.

Entonces, ahora que tiene la lectura básica, puede continuar con la prueba real.

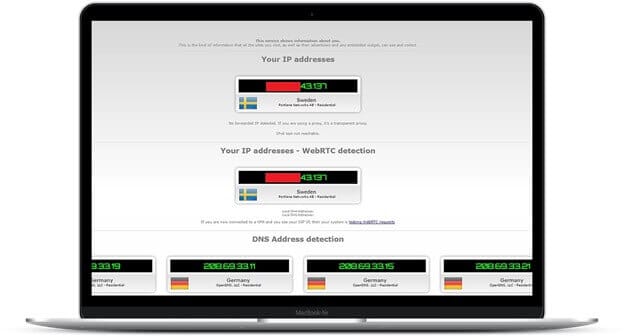

3) Conecta tu VPN y vuelve a realizar la prueba

Ahora necesita habilitar su conexión VPN y conectarse a un servidor VPN de su elección. Una vez que haya terminado con los requisitos previos, debe realizar la prueba una vez más.

Al igual que antes, diríjase a IPleak.net y ejecute la prueba. Si está utilizando una VPN confiable con protección contra fugas, sus resultados no deberían revelar su IP original.

Más específicamente, no debería ver su IP original en la parte superior de la página, en la sección WebRTC y definitivamente no debería ver su IP en la sección de dirección DNS.

Otra forma de comprobar si hay fugas

Aunque IPleak.net y otras herramientas similares son suficientes para verificar si su VPN tiene fugas, estas herramientas pueden no ser suficientes para algunos usuarios, ya que requieren el envío de solicitudes de DNS a las herramientas de verificación.

Dado que envía una solicitud con su dirección IP real al menos una vez a los servidores de la herramienta de verificación, es posible que se registre su IP. Sin embargo, solo estoy especulando esto y la suya no es una prueba real de ello.

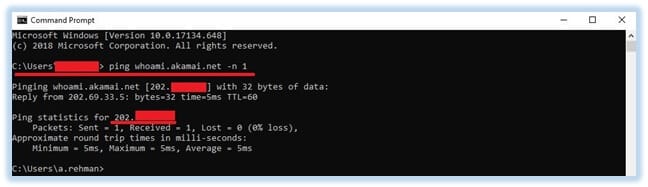

De todos modos, si eres paranoico como yo, puedes usar el símbolo del sistema para probar alternativamente la seguridad de VPN. Así es como puedes hacerlo tú mismo:

1) Abra el símbolo del sistema en su computadora con Windows e ingrese la dirección del servidor de prueba en el que confía. Si no conoce ningún servidor, puede usar lo siguiente:

- akamai.net

- dnscrypt.org

- fluffcomputing.com

- ultradns.net

2) En el símbolo del sistema, escriba ping [nombre del servidor] -n 1. Si no es lo suficientemente obvio, reemplace el nombre del servidor con uno de los servidores mencionados anteriormente. Por ejemplo, " ping whoami.akamai.net -n 1 ".

Después de ejecutar el comando, debe asegurarse de que no está viendo la IP real en los resultados. Si ese es, desafortunadamente, el caso, mi amigo tiene una VPN con fugas.

Así es como deberían verse los resultados del probador de VPN:

[wpforms id=”167985″ title=”falso” descripción=”falso”]

¿Cómo arreglar las fugas de VPN?

Ahora no puede solucionar todas las vulnerabilidades que sufren las VPN, sin embargo, puede parchear las fugas de IP, WebRTC y DNS con bastante facilidad.

Así es como puede asegurarse de que su VPN no sufra fugas…

1) Obtenga una VPN confiable

La primera y más fácil opción que tiene es optar por servicios VPN con protección contra fugas incorporada. NordVPN y ExpressVPN afirman ofrecer protección contra fugas. Como mencioné anteriormente, la protección contra fugas mantiene todo dentro del túnel encriptado.

2) Deshazte de WebRTC

Dado que la mayoría de los navegadores modernos tienen WebRTC prehabilitado, puede ser la fuente de su IP filtrada.

¿Que es peor?

Si bien puede deshabilitar WebRTC en navegadores como FireFox, no puede hacerlo en Google Chrome. Dado que no hay una forma en la aplicación de deshabilitar WebRTC en Chrome y Opera, debe confiar en los complementos de terceros.

Deshabilitar WebRTC en FireFox

Deshabilitar WebRTC en su navegador FireFox es muy fácil. Dado que existe una solución en la aplicación para deshabilitar WebRTC, solo necesita acceder a la configuración correcta para deshacerse de él.

Aquí está cómo hacerlo…

Dirígete a la barra de direcciones y escribe about:config. Una vez que presione enter, debería ver un mensaje de advertencia.

Sin embargo, no se asuste, simplemente haga clic en el botón ” ¡Acepto el riesgo! ” y estás a mitad de camino. Ahora en la barra de búsqueda, escribe ” media.peerconnection.enabled ” y cambia el valor de la configuración que aparece a False.

Así es como puedes deshabilitar completamente WebRTC en Firefox.

Deshabilitar WebRTC en Chrome y Opera

Deshabilitar WebRTC en Chrome y Opera no es tan fácil en comparación con FireFox. Como mencioné anteriormente, tendría que confiar en complementos de terceros.

Sin embargo, tenga en cuenta que los complementos no son completamente efectivos. Con eso quiero decir que, en algunas circunstancias, su navegador aún podría tener fugas.

Aquí hay algunos complementos de navegador que puede consultar en Chrome store o en la página de complementos de Opera.

Dicho esto, dado que Chrome y otros productos de Google pueden ser un gran dolor de cabeza cuando se trata de privacidad, le sugiero que lo pruebe.

3) Arregla tu IP filtrada

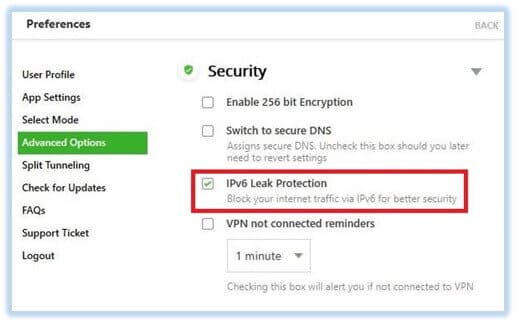

La reparación de fugas de IP puede ser bastante inconveniente en su mayor parte. Sin embargo, si tiene suerte, puede jugar con un par de configuraciones en la aplicación VPN para reparar las fugas de DNS e IPv6.

En caso de que su aplicación VPN no admita tales personalizaciones, deberá deshabilitar manualmente las configuraciones de DNS e IPV6 en su dispositivo deseado.

Para fines de demostración, le mostraré cómo puede desactivar la configuración de DNS e IPV6 en su máquina con Windows.

La razón por la que elijo Windows es porque es la plataforma más utilizada y también porque tiene muchas fugas.

Como mencioné anteriormente, Windows maneja muy mal las solicitudes de DNS. Incluso con la VPN activada, es posible que aún encuentre fugas.

En ese sentido, comencemos por deshabilitar la función Smart Multi-Homed Named Resolution desde el Editor de directivas de grupo.

Deshabilitar la resolución inteligente con nombre de múltiples terminales

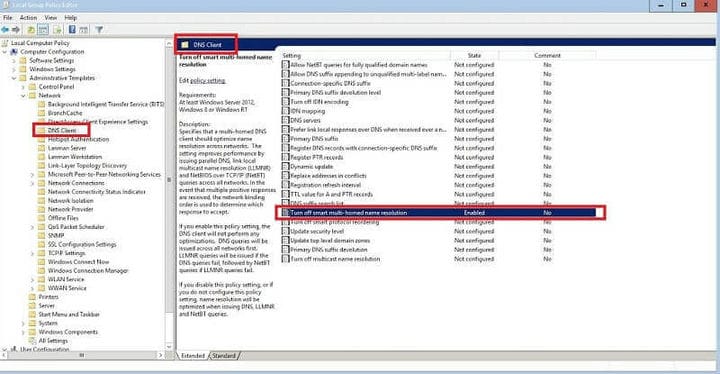

1) Comience dirigiéndose al Editor de directivas de grupo. Para hacerlo, presione Windows + R y escriba " gpedit.msc "

2) A continuación, vaya a Plantillas administrativas > Red > Cliente DNS y busque "Desactivar la resolución inteligente de nombres de hosts múltiples".

3) Ahora haga doble clic en la configuración, haga clic en " Habilitar " y luego presione el botón " Aceptar "

Eso es todo, acaba de deshabilitar con éxito la molesta función Smart Multi-Homed Named Resolution.

Configuración manual de servidores DNS

La segunda opción que tiene para corregir la fuga de DNS en su máquina con Windows es configurar manualmente los servidores DNS deseados. Obviamente, esta es una opción mucho más fácil que la que te mostré anteriormente.

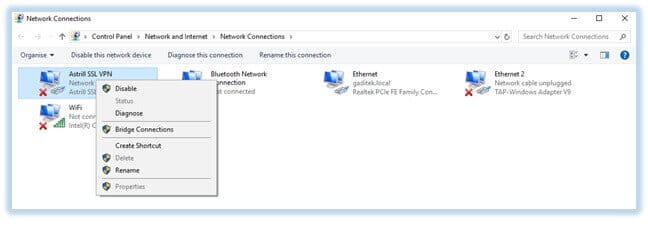

Para hacer eso, debe dirigirse a la configuración de " Conexiones de red " en su computadora con Windows. Simplemente siga los pasos a continuación y debería terminar en poco tiempo.

1) Dirígete a Panel de control > Red e Internet > Conexiones de red y haz clic derecho en el adaptador de red para el que deseas cambiar la configuración. Por ejemplo, voy a modificar la configuración de Astrill VPN.

2) Ahora haga clic en la opción de propiedades para abrir las propiedades de Ethernet.

3) A continuación, desmarque " Protocolo de Internet versión 6 ", para cada adaptador que deba proteger para evitar que se filtre IPv6.

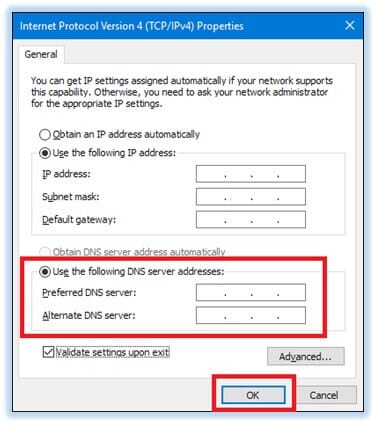

4) Cuando haya terminado con eso, seleccione " Protocolo de Internet versión 4 " y haga clic en el botón " Propiedades ".

5) Ahora, desde el menú de propiedades, seleccione " Usar las siguientes direcciones de servidor DNS " e ingrese la dirección exacta del servidor DNS de su proveedor de VPN como el servidor DNS preferido y alternativo. Si su proveedor de VPN no ofrece su propia dirección de servidor DNS, puede usar servidores DNS públicos.

[wpforms id=”167986″ title=”falso” descripción=”falso”]

¡Terminando!

Aunque no disfruto de los servicios de VPN que avergüenzan el nombre, sin embargo, con un número creciente de preocupaciones de privacidad, revelar las VPN con fugas es una necesidad real.

Porque seamos realistas, a nadie le gusta jugar a Sherlock en su propia conexión a Internet. Y ciertamente no está de más realizar una prueba preliminar de seguridad VPN.

En lugar de usarlo a ciegas, pruebe su VPN para detectar cualquier falta y ejecútela a través de una prueba básica de fugas de VPN.

Dicho esto, he hecho todo el trabajo preliminar por usted, por lo que no tiene que realizar la engorrosa prueba de VPN usted mismo.

De nada.

[wpforms id=”167956″ title=”falso” descripción=”falso”]