Test VPN — dlaczego należy się martwić wyciekiem VPN?

Wycieki VPN, brzmi dziwnie, prawda?

O jakim wycieku mówię? Wierz lub nie, bez względu na poziom szyfrowania, jaki obiecuje zapewnić Twój dostawca VPN, może on być bardzo podatny na wycieki DNS, WebRTC i IP.

Teraz wiem, że nie masz pojęcia o wyciekach DNS, WebRTC i IP, ale bądź ze mną w kontakcie, ponieważ omówię wszystko bardzo szczegółowo w tym przewodniku po testach wycieków VPN.

Ale w tej chwili próbuję powiedzieć, że nie można ślepo wierzyć dostawcom VPN. Według badań ze 150 aplikacji VPN w sklepie Google Play 25% z nich cierpiało z powodu wycieków DNS.

Wycieki IP i DNS nie ograniczają się tylko do aplikacji na Androida. Badanie opublikowane przez Internet Measurement Conference ujawniło, że 25 z 62 dostawców VPN wycieka ruch użytkowników.

Opierając się na tak silnych obawach, postanowiłem przeprowadzić własny test VPN.

Aby przeprowadzić jedno z najbardziej dokładnych badań w Internecie, omówię 55 dostawców VPN w branży i zobaczę, które VPN nie spełniają swojego przeznaczenia.

Ale zanim zaczniemy, zacznijmy od omówienia wycieków VPN i ich rodzajów.

Co to jest wyciek VPN?

Teraz nie ma podręcznikowej definicji wycieków VPN, ale na podstawie mojego testu VPN wyjaśniłbym to następująco:

Wyciek VPN występuje, gdy prawdziwy adres IP lub DNS użytkownika zostaje ujawniony pomimo korzystania z zaszyfrowanego prywatnego tunelu VPN

Dokładniej:

- Gdy aplikacja VPN umożliwia przepływ niezaszyfrowanego ruchu z urządzenia

- Gdy aplikacja VPN ujawnia publiczny adres IP stronom trzecim

- Gdy aplikacja VPN wysyła żądania DNS użytkownika do publicznych serwerów DNS innych niż serwer dostawcy VPN

Założę się, że przynajmniej raz doświadczyłeś jednego z tych wycieków z własną usługą VPN. Czemu nie? W końcu przecieki są dość powszechne w przypadku tanich lub tanich usług VPN.

Oto scenariusz dla Ciebie:

Załóżmy, że łączysz się z wybranym serwerem VPN i próbujesz uzyskać dostęp do witryny zablokowanej geograficznie. Wszystko wydaje się w porządku i eleganckie, ale nadal nie możesz uzyskać dostępu do tej konkretnej treści.

Powód jest prosty, usługa lub strona internetowa, do której próbujesz uzyskać dostęp, w rzeczywistości śledzi Twoje prawdziwe IP, a nie IP Twojego dostawcy VPN. To wyraźna oznaka wycieku VPN.

Ale nie możesz całkowicie winić dostawcy VPN za przecieki. Chociaż wycieki VPN mają wiele wspólnego z błędami i wadliwymi protokołami (więcej o tym później), nierozwiązane luki w istniejącej technologii są głównym podejrzanym o ujawnienie Twojej prawdziwej tożsamości.

O jakich technologiach mówię?

Przeglądarka korzystająca z WebRTC, wtyczki przeglądarki, a nawet systemy operacyjne w naszych telefonach i innych urządzeniach to tylko kilka z nich.

[wpforms id = "167989″ tytuł = „fałsz" opis = „fałsz”]

Rodzaje wycieków VPN

Zasadniczo istnieją trzy (3) różne rodzaje wycieków, o które powinieneś się martwić:

- Wyciek adresu IP (wyciek IPv4, IPv6 i Torrent IP)

- Wycieki DNS

- Wycieki WebRTC

Zacznijmy od wycieków IP…

Wycieki adresu IP

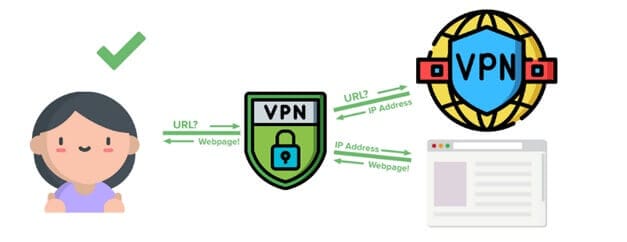

Zasadniczo VPNma chronić Twoją prywatność w Internecie poprzez ustanowienie bezpiecznego zaszyfrowanego tunelu między Tobą a Internetem.

Ma na celu ukrycie Twojej tożsamości i działań online z reszty świata poprzez zamaskowanie Twojego oryginalnego adresu IP.

Ponieważ Twój adres IP jest Twoim unikalnym identyfikatorem, jeśli Twoja usługa VPN ma przecieki, może to bardzo dobrze zagrozić Twojej prywatności w Internecie.

Nawet jeśli ktoś niekoniecznie może włamać się do Ciebie przy użyciu Twojego adresu IP, może łatwo ujawnić wiele informacji o Tobie. Oto, co samo wyszukanie adresu IP na whatsmyip.com może ujawnić o kimś:

Pozornie nieszkodliwy wyciek adresu IP może w rzeczywistości ujawnić coś tak wrażliwego, jak Twoja rzeczywista lokalizacja geograficzna, aż do dokładnych współrzędnych.

Wyciekający adres IP jest również powodem, dla którego nie możesz uzyskać dostępu do treści i usług objętych ograniczeniami geograficznymi.

Ale jest jeszcze gorzej:

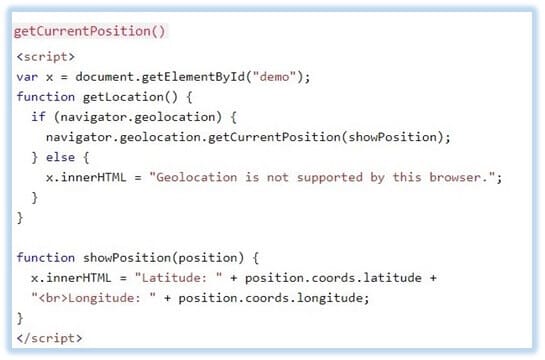

Jeśli ktoś naprawdę chce załatwić z Tobą niedokończony problem, może z łatwością wysłać Ci link z interfejsem API geolokalizacji HTML5, aby uzyskać dokładną lokalizację geograficzną, nawet o tym nie wiedząc. [ Źródło ]

Wycieki DNS

Serwer nazw domen lub DNS to zasadniczo internetowa książka telefoniczna. Jest to podmiot pośredniczący między urządzeniem użytkownika a Internetem.

Serwery DNS konwertują nazwy hostów (takie jak www.example.com) na adresy IP przyjazne dla komputera (takie jak 192.911.1.1).

Ponieważ zapamiętujemy słowa lepiej niż długie kombinacje liczb, dla nas, ludzi, byłoby niezwykle trudno zapamiętać każdy adres IP, do którego chcemy uzyskać dostęp. [ Źródło]

Wyobraź sobie, że wpisujesz 157.166.226.25 tylko po to, by odwiedzić CNN. Rzeczywiście pomocna technologia. Jednak podczas korzystania z VPN ta pozornie użyteczna technologia może być również przyczyną Twojej wadliwej prywatności.

Pozwólcie, że wyjaśnię…

Czasami, nawet jeśli VPN jest włączony i działa idealnie, Twoja aplikacja VPN może nie obsługiwać bezpośrednio Twojego żądania DNS. Zamiast tego może umożliwić przesyłanie zapytań DNS przez serwery DNS Twojego IPS.

Nazywa się to „ wyciekiem DNS “.

W przypadku wycieku DNS Twój dostawca usług internetowych lub zewnętrzni operatorzy DNS, którzy obsługują Twoje zapytania, mogą sprawdzić, które witryny odwiedzasz lub z jakich aplikacji korzystasz.

Ponieważ DNS jest tym, co łączy ze sobą łącza internetowe, DNS może niekorzystnie wpływać na prawie wszystko, co robisz online. Rzeczywiście, miecz obosieczny.

Jeśli dostawca VPN nie obsługuje Twoich zapytań DNS, ta luka może pozwolić nie tylko dostawcom usług internetowych, ale także innym podmiotom na podsłuchiwanie Twoich działań w Internecie.

Teraz, jak powiedziałem wcześniej, nie możesz winić wszystkiego na swojego dostawcę VPN, ponieważ luki w istniejącej technologii mogą również stanowić przeciek.

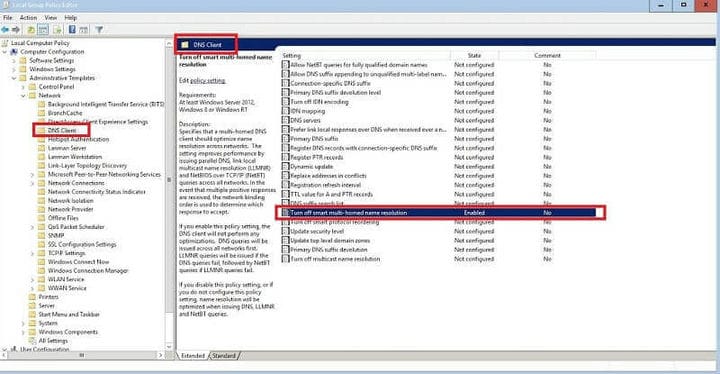

Weźmy na przykład „Smart Multi-Homed Named Resolution” firmy Microsoft. Początkowo wydany w systemie Windows 8, SMHNR ma poważne problemy z wyciekiem DNS.

Nawet przy wdrożonej sieci VPN SMHNR wysyła zapytania DNS do wszystkich skonfigurowanych serwerów DNS, zamiast używać tylko serwerów DNS dostawców VPN. [ Źródło ]

To oczywiście ujawnia Twoje prawdziwe IP wraz z odwiedzanymi witrynami, czyniąc Twoją sieć VPN całkowicie bezużyteczną. Jednak dość łatwo jest wyłączyć, jeśli wiesz, co robisz.

Ale wady Microsoftu nie kończą się na tym, w rzeczywistości Windows 10 jest jeszcze gorszy w obsłudze żądań DNS za pomocą VPN.

Aby spojrzeć na to z innej perspektywy, ze względu na żałośnie słabe mechanizmy obsługi DNS systemu Windows 10, skrzydło CISA Departamentu Bezpieczeństwa Wewnętrznego wydało oficjalny alert (TA15-240A).

Tak! Tak jest źle.

To powiedziawszy, niektóre VPN mają wbudowaną ochronę przed wyciekiem DNS. Ta funkcja zapewnia bezpieczną obsługę wszystkich żądań DNS w zaszyfrowanym tunelu VPN.

Wycieki WebRTC

WebRTC lub Web Real-Time Communication to (VoIP) Voice over Internet Protocol do komunikacji online. To ta sama technologia, która obsługuje bardzo przydatne aplikacje, takie jak WhatsApp i Skype.

WebRTC umożliwia korzystanie z aplikacji typu przeglądarka-przeglądarka, takich jak rozmowy głosowe, czat wideo i udostępnianie plików P2P, bez wtyczek.

Chociaż jest to rewolucyjna technologia, nadal może ujawnić Twój prawdziwy adres IP, nawet gdy korzystasz z VPN.

Według artykułu opublikowanego przez TorrentFreak, poważna wada technologii WebRTC umożliwiła stronom internetowym wyświetlanie domowych adresów IP nieświadomych użytkowników.

TF dodał ponadto, że strony internetowe mogą używać kilku linijek kodu do wysyłania żądań do serwera STUN, który może następnie rejestrować adres IP VPN użytkownika, adres IP domu, a nawet adresy sieci lokalnej.

Ponieważ WebRTC jest zasadniczo technologią opartą na przeglądarce, nowoczesne przeglądarki są najbardziej podatne na ataki.

Daniel Roesler, niezależny programista, jako pierwszy ujawnił lukę w zabezpieczeniach WebRTC w 2015 roku. Opublikował nawet kod na swojej stronie GitHub, który pozwalał użytkownikom naprawić, czy ich przeglądarki cierpią z powodu wycieków WebRTC, czy nie.

Mając to na uwadze, jakkolwiek brzydkie brzmią wycieki WebRTC, stosunkowo łatwo jest je załatać. Omówię to później w tym przewodniku.

[wpforms id=”167958″ title=”false” description=”false”]

VPN i niezałatane luki

Okej, więc czasami Twój dostawca VPN może być winowajcą Twojej wadliwej prywatności. Weźmy na przykład niesławny błąd Heartbleed z 2014 roku.

Błąd Heartbleed

Ten błąd ułatwia przechwytywanie plików i danych chronionych za pomocą szyfrowania SSL/TLS. Luka Heartbleed zazwyczaj dotyczy wiadomości e-mail, komunikatorów internetowych (IM), a nawet niektórych wirtualnych sieci prywatnych (VPN).

Przerażający błąd pozwala każdemu odszyfrować zaszyfrowany ruch poprzez nadużywanie podatnych na ataki wersji OpenSSL. W rezultacie każdy, kto ma złośliwe zamiary, może potencjalnie uzyskać dostęp do poufnych danych uwierzytelniających i prawdopodobnie wykorzystać je do podsłuchiwania, kradzieży, a nawet podszywania się.

Co sprawia, że Heartbleed Bug jest tak wyjątkowy?

Cóż, w przeciwieństwie do innych błędów pojedynczego oprogramowania, które są łatane nowymi aktualizacjami, błąd Heartbleed ujawnił stosunkowo dużą liczbę prywatnych i innych tajnych kluczy, które są dostępne w Internecie.

Ponieważ ten błąd jest nieznośnie łatwy do wykorzystania i nie pozostawia żadnych śladów po wykonaniu, jest to jedna paskudna podatność.

Błędy eskalacji uprawnień

Błąd związany z eskalacją uprawnień to kolejna poważna luka, która pojawiła się niedawno. Błąd został odkryty przez badacza bezpieczeństwa Paula Rascagneresa z Cisco Talos w dwóch głównych klientach VPN

Według opublikowanego raportu Rascagneres zidentyfikował dwa błędy eskalacji uprawnień zarówno w klientach Windows NordVPN (CVE-2018-3952 ), jak i ProtonVPN (CVE-2018-4010 ).

W swoim raporcie wyjaśnił dalej, że ponieważ obaj dostawcy VPN używali OpenVPN wymagającego dostępu administratora, każdy złośliwy kod działający w pliku konfiguracyjnym OpenVPN może unieważnić prawa administratora.

Co to znaczy?

Dla łatwego zrozumienia każdy, kto uzyska dostęp administracyjny, może manipulować plikami konfiguracyjnymi, wstawiając własne złośliwe kody i wykonując dowolne polecenia z bardzo określonymi parametrami wykonywania kodu.

Rascagneres dodał również, że przyczyną istnienia tej luki jest sposób, w jaki usługa obsługuje pliki konfiguracyjne OpenVPN.

Pomimo tego, że jako pierwszy zidentyfikował tę lukę w aplikacjach VPN, Rascagneres nie był pierwszym, który odkrył błąd. W rzeczywistości Fabius Watson z firmy konsultingowej VerSprite zajmującej się cyberbezpieczeństwem jako pierwszy zgłosił błąd w kwietniu 2018 roku.

NordVPN i ProtonVPN szybko naprawiły tę lukę, wdrażając kontrole w szczególności parametrów „wtyczki” i „bezpieczeństwa skryptu”.

Jednak Rascagneres nadal był w stanie ominąć tę poprawkę, umieszczając wspomniane parametry w cudzysłowie.

Rascagneres opublikował nawet oddzielne raporty o lukach w zabezpieczeniach zarówno dla NordVPN, jak i ProtonVPN, aby wesprzeć swoje ustalenia.

Te luki zostały wykryte w następujących wersjach NordVPN i ProtonVPN:

- 14.28.0

- 5.1.

Mając to na uwadze, obaj dostawcy naprawili ten błąd, wydając aktualizacje, które uniemożliwiają nieautoryzowanym użytkownikom modyfikowanie plików konfiguracyjnych OpenVPN.

Jeśli nie zaktualizowałeś jeszcze swojego klienta VPN, na co czekasz?

[wpforms id=”167963″ title=”false” description=”false”]

Wycieki VPN i ich wpływ na Twoją prywatność

Chociaż wycieki VPN mogą nie być tak dużym problemem, jak dostawcy VPN rejestrujący dane użytkownika, nadal mogą wpędzić Cię w wiele kłopotów.

Oprócz braku dostępu do kilku usług przesyłania strumieniowego, wyciek DNS może na przykład spowodować przekazanie danych organom ścigania.

Pozwólcie, że wyjaśnię…

Ponieważ serwer DNS, którego używasz, zwykle należy do Twojego dostawcy usług internetowych, wszystkie żądania wysyłane do tych serwerów DNS są rejestrowane i przechowywane w bazie danych.

Jeśli zaangażujesz się w coś, co jest uważane za nielegalne w Twoich przepisach sądowych, przechowywane przez Ciebie dzienniki mogą być ścigane przez sąd.

Na przykład w Wielkiej Brytanii dostawcy usług internetowych są zobowiązani do przekazywania wszelkich dokumentów władzom zgodnie z ustawą o uprawnieniach dochodzeniowych.

Biorąc pod uwagę, że Wielka Brytania jest aktywną częścią sojuszu inwigilacji 5 oczu, wszelkie ujawnione dane mogą spowodować kłopoty z władzami. To znaczy, jeśli faktycznie popełnisz coś nielegalnego.

Jednak w Stanach Zjednoczonych, nawet jeśli nie robisz nic nielegalnego w Internecie, dostawcy usług internetowych mogą sprzedawać ujawnione dane firmom marketingowym.

Odkąd propozycje FCC dotyczące ochrony prywatności w sieciach szerokopasmowych zostały odrzucone przez Kongres, dostawcy usług internetowych, tacy jak Comcast, AT&T, Time Warner, Verizon i inni, mogą sprzedawać dane osobowe, takie jak historia przeglądania sieci, bez uprzedniej zgody.

Zgodnie z sekcją (D) 47 Kodeksu Stanów Zjednoczonych §?222. Prywatność informacji o klientach, „Żadna część tej sekcji nie zabrania operatorowi telekomunikacyjnemu używania, ujawniania lub zezwalania na dostęp do zastrzeżonych informacji sieciowych klienta uzyskanych od jego klientów, bezpośrednio lub pośrednio przez jego agentów”.

Mimo że dostawcy usług internetowych od lat sprzedają dane osobowe, z większą mocą mogą generować znaczne zbiory danych na temat aktywności online określonych grup demograficznych.

Aby osiągnąć cel, dostawcy usług internetowych mogą wykorzystać zebrane dane do zbudowania bardzo precyzyjnej osoby, którą można sprzedać marketerom.

[wpforms id=”167973″ title=”false” description=”false”]

Kryteria testowania

W przeciwieństwie do innych stron internetowych, które zbytnio utrudniają testowanie wycieków VPN poprzez wprowadzanie zaawansowanych narzędzi, zamierzam zachować prosty i przejrzysty test VPN.

Zamiast używać skomplikowanych narzędzi, zamierzam użyć wielu popularnych narzędzi do testowania szczelności VPN online.

Powód?

Szczerze mówiąc, zarówno zaawansowane, jak i podstawowe narzędzia do testowania VPN i tak przyniosą te same wyniki, po co używać zbyt skomplikowanych metod do testowania VPN?

Mając to na uwadze, oto niektóre z witryn testowych VPN, których będę używać do testowania mojej sieci VPN:

- https://ipleak.net/

- https://browserleaks.com/webrtc

- http://dnsleak.com/

- https://ip8.com/

- https://ipleak.org/

- http://doileak.net/

Warto również zauważyć, że mogę nie używać wszystkich wyżej wymienionych narzędzi dla każdej sieci VPN, którą będę omawiać w tym przewodniku po testach VPN. Zamiast tego użyję każdego z narzędzi w różnych odmianach.

VPN, które nie przeciekają

Podczas gdy niektóre VPN czasami cierpią z powodu wycieków, jest kilka wyjątków, które nie przeciekają, przynajmniej tego doświadczyłem w moim teście VPN.

Poniżej sporządziłem listę kilku płatnych i bezpłatnych testowych VPN, które nie wyciekły podczas moich testów. Dodam więcej VPN do tej listy, gdy będę testować więcej VPN.

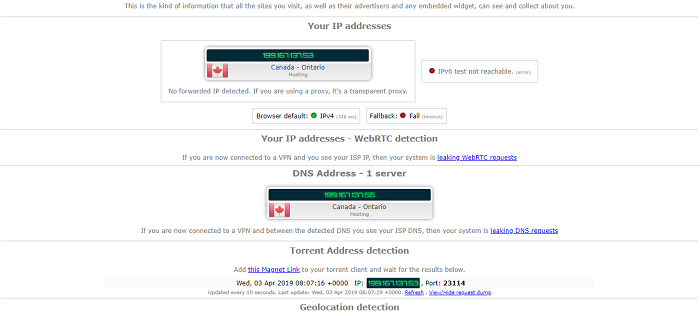

1 ExpressVPN — ZALICZONE

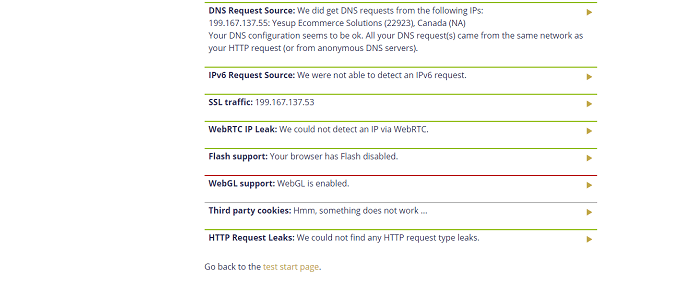

Serwer testowy: Kanada

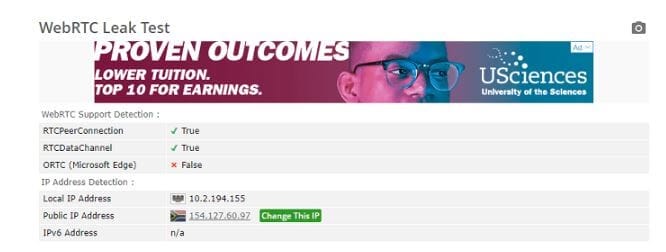

Rozpocząłem test VPN od testu wycieku DNS Express VPN i byłem bardziej niż zadowolony z wyników. Jak mogłeś zauważyć, mój adres IPV6 nie jest widoczny. Tak właśnie jest skonfigurowana moja sieć biurowa.

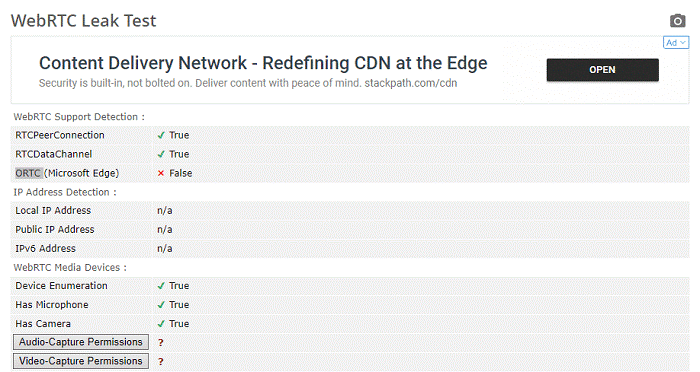

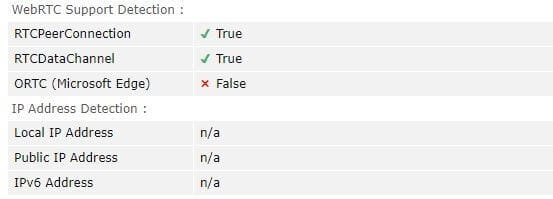

Przechodząc do wycieku WebRTC i IPLeak.net nie był w stanie wykryć wycieku na moim testowym połączeniu VPN. Ponieważ nie wyłączyłem WebRTC w mojej przeglądarce przed testem, brak możliwości zobaczenia adresu IP jest bardzo dobrym znakiem.

Przeprowadziłem nawet test VPN wycieku Torrent, a ExpressVPN również to wyczyścił bez żadnych problemów.

Przeprowadzając ten sam test szczelności na Doileak.com, nie napotkałem żadnych wycieków z włączonym ExpressVPN.

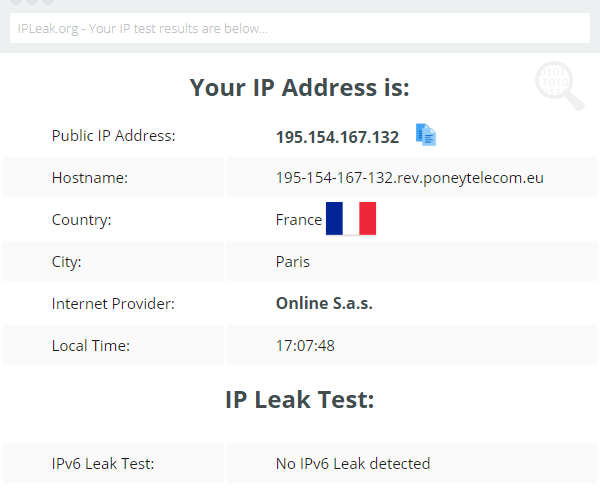

2 NordVPN — ZALICZONE

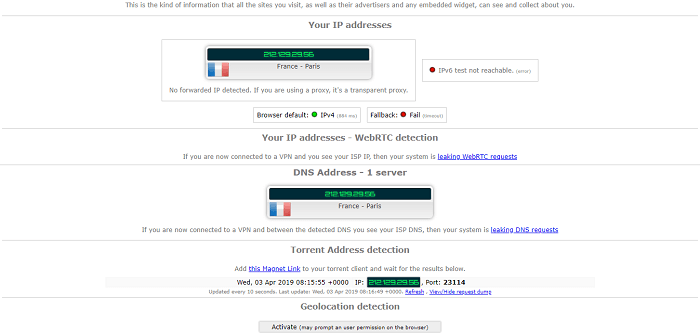

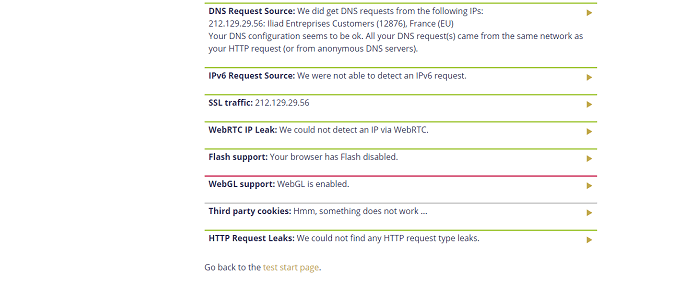

Serwer testowy: Francja

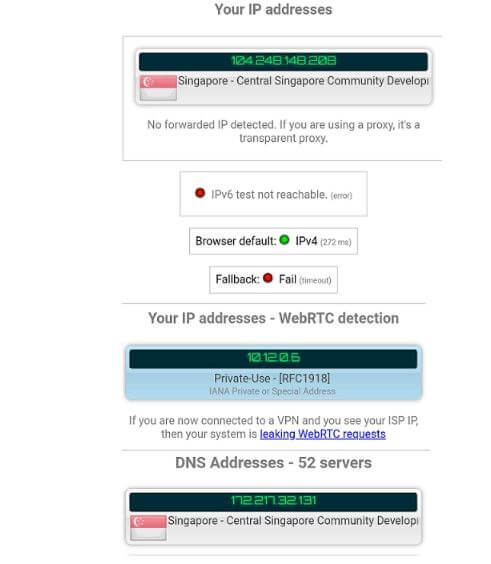

Następnie przetestowałem NordVPN. W tym teście VPN połączyłem się z jednym z ich serwerów we Francji. W moim teście NordVPN nie ujawnił mojego prawdziwego adresu IP.

NordVPN przeszedł również test szczelności DNS, WebRTC i Torrent bez żadnych problemów zarówno na IPleak.net, jak i Doileak.com.

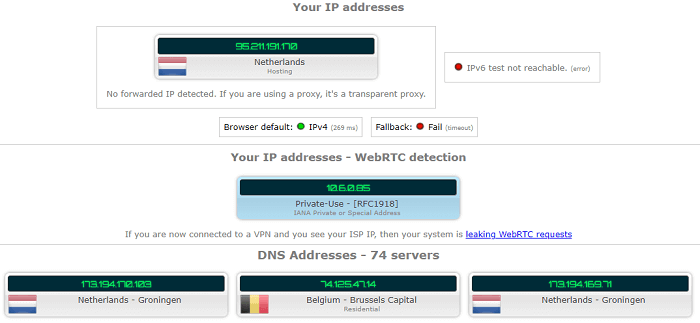

3 Surfshark – ZLICZONY

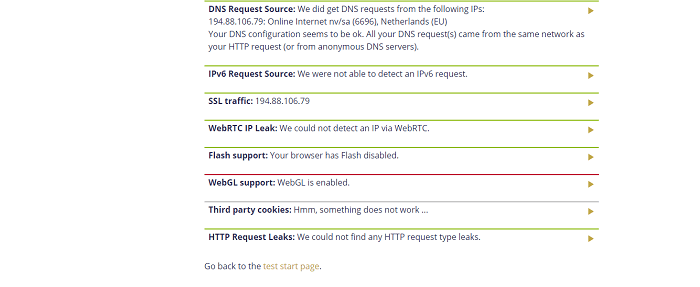

Serwer testowy: Holandia

Tak samo było z testowym VPN Surfshark, nie wykryto żadnych wycieków IP, DNS, WebRTC ani Torrent.

Przetestowałem nawet Surfshark za pomocą Doileak.com i nie wykryto żadnych wycieków.

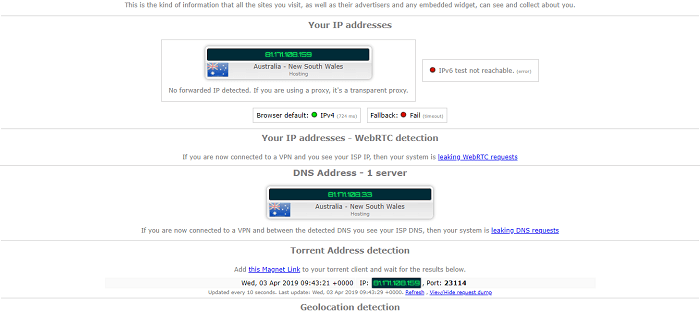

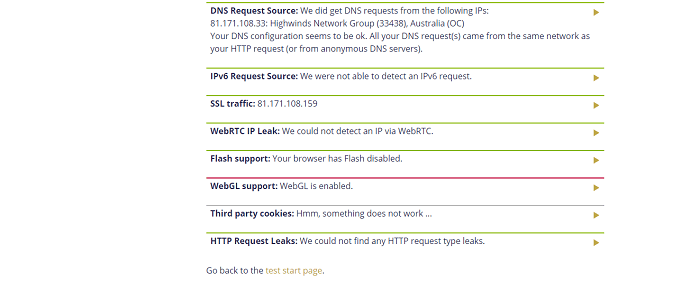

4 IPVanish – ZALICZONE

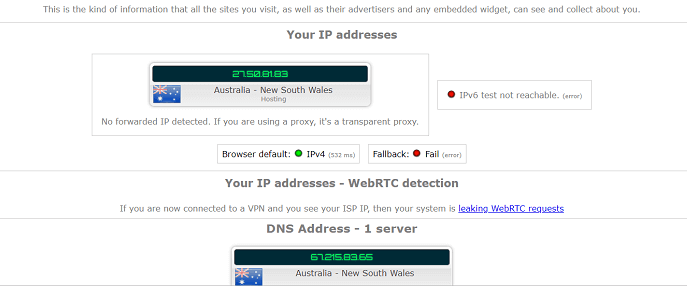

Serwer testowy: Australia

IPVanish również nie wyciekł.

Połączyłem się z australijskim serwerem IPVanish w celu przetestowania i na pewno IPleak.net potwierdził, że w rzeczywistości korzystałem z australijskiego serwera podczas testu VPN.

Mój WebRTC nie był widoczny, a mój adres IP Torrenta był taki sam, jak adres IP serwera VPN, z którym byłem połączony.

Chociaż mój adres DNS różnił się od mojego adresu IP, nadal nie ujawniał mojego rzeczywistego adresu IP.

Bezpiecznie i pewnie.

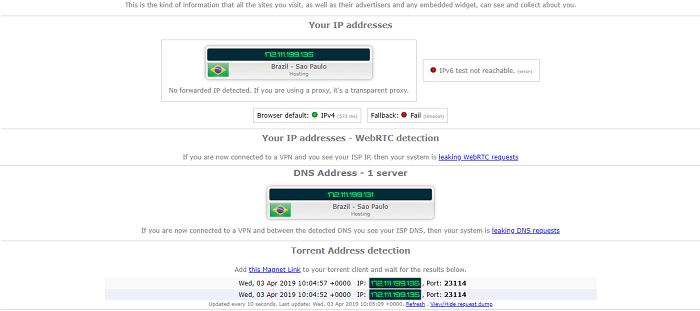

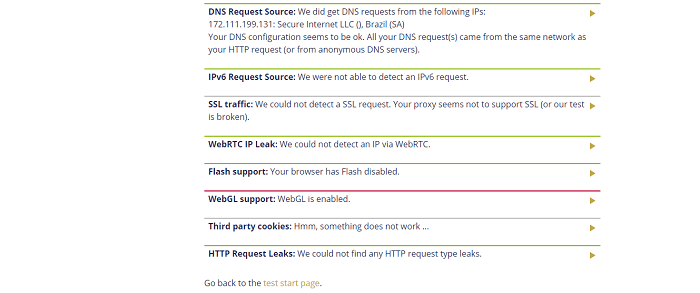

5 Ivacy – ZALICZONY

Serwer testowy: Brazylia

Chociaż Ivacy jest stosunkowo małym dostawcą, nadal nie ujawnił mojego rzeczywistego adresu IP. Muszę powiedzieć, że mnie to zaskoczyło. Jest to również jedna z niewielu sieci VPN działających w Brazylii.

[wpforms id=”167975″ title=”false” description=”false”]

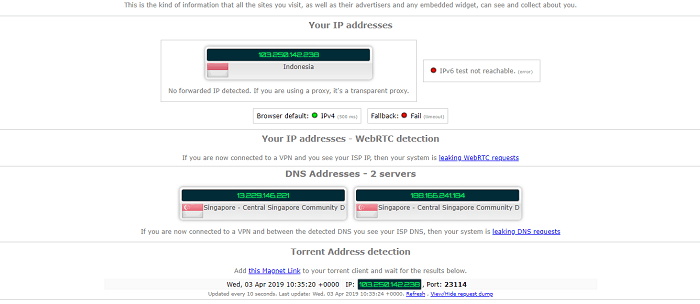

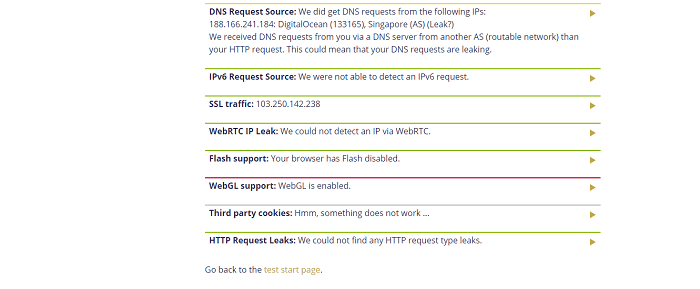

6 VyprVPN – ZALICZONE

Serwer testowy: Indonezja

Dalej na tej liście mamy VyprVPN. To kolejny testowy VPN, o którym myślałem, że na pewno wycieknie podczas mojego testu VPN, ale w rzeczywistości tak się nie stało.

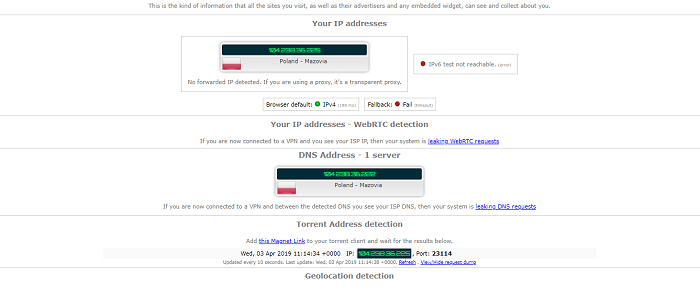

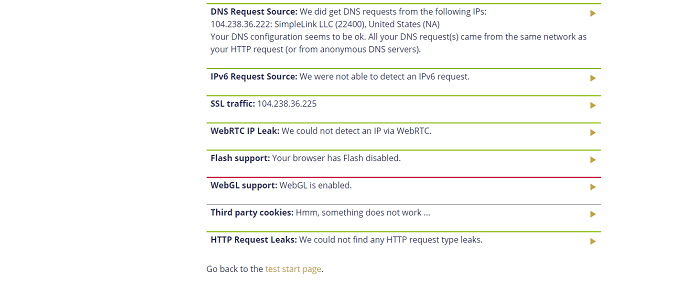

7 SilnyVPN – ZALICZONY

Serwer testowy: Polska

Inną mniej znaną siecią VPN, która pomyślnie przeszła mój test VPN, była StrongVPN. Nie tylko nie ujawnił mojego adresu IP, ale także przeszedł test szczelności WebRTC.

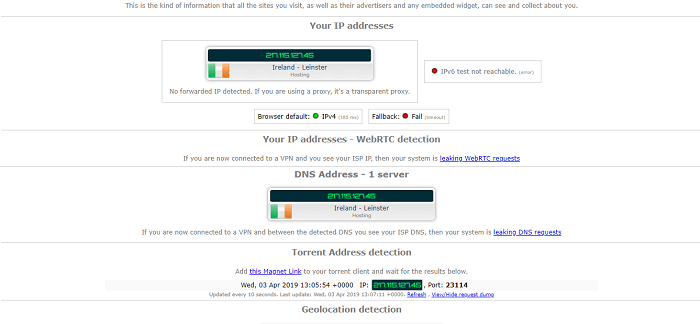

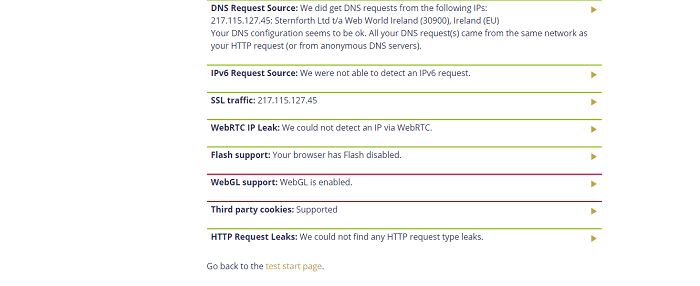

8 Niedźwiedź Tunelowy – ZALICZONY

Serwer testowy: Irlandia

Przecieki to coś, czego zwykle oczekujesz od bezpłatnych dostawców. Mając to na uwadze, przeprowadziłem test szczelności za pomocą TunnelBear.

Co zaskakujące, TunnelBear nie wyciekł. Chciałbym, aby inne darmowe VPN (ehm, ehm Hola VPN) uczyły się od TunnelBear.

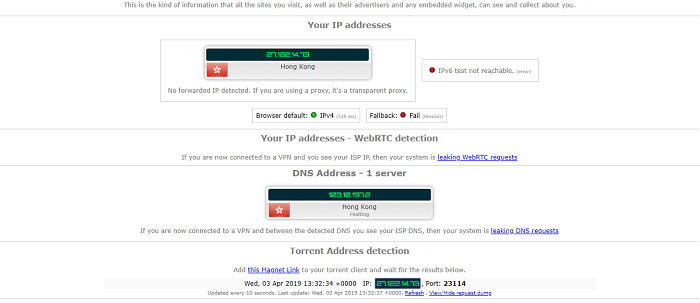

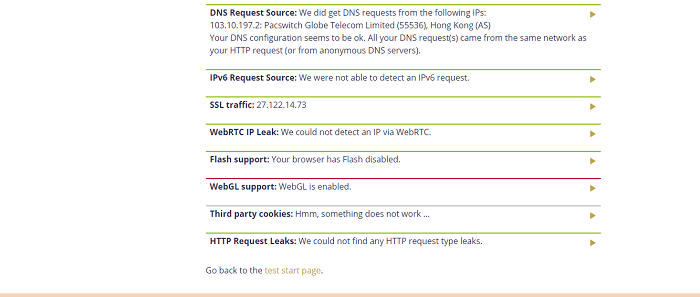

9 Windscribe – ZALICZONY

Serwer testowy: Hongkong

Inną siecią VPN, która nie wyciekła na tej liście, jest Windscribe. Nigdzie nie znaleziono wycieku WebRTC, podobnie jak mój adres IP, DNS i adres IP torrenta.

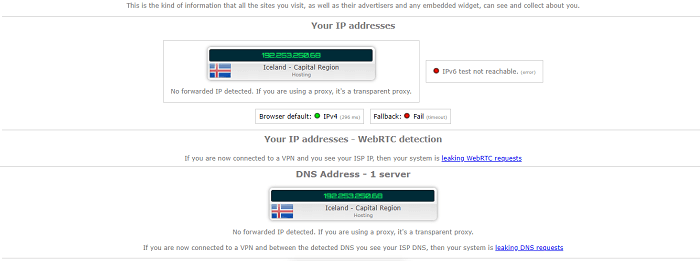

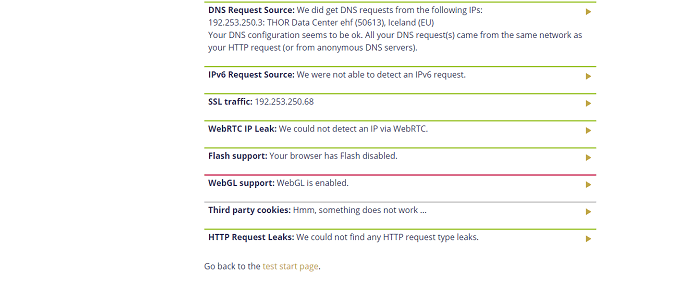

10 PureVPN – ZALICZONE

Serwer testowy: Islandia

PureVPN również zdał test bez żadnych problemów. Nie wyciekł mojego prawdziwego adresu IP, ani nie cierpiał z powodu wycieku WebRTC, DNS lub Torrent IP.

[wpforms id=”167977″ title=”false” description=”false”]

11 Prywatny dostęp do Internetu – ZALICZONY

Serwer testowy: Australia

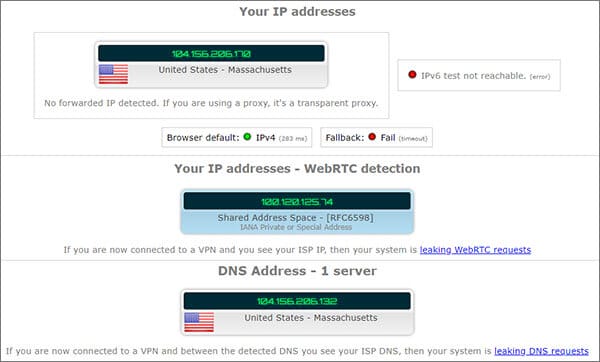

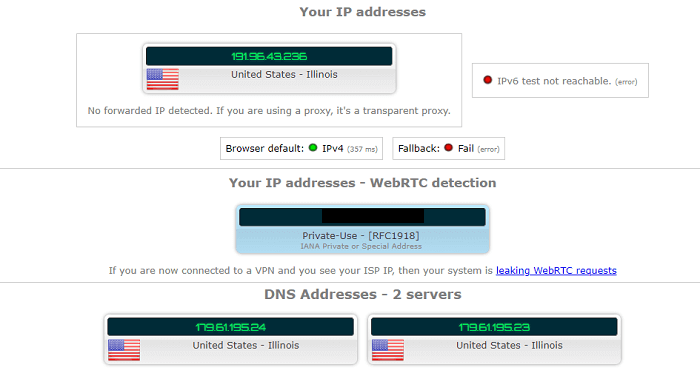

12 VPN Unlimited – ZALICZONE

Serwer testowy: USA

13 AVG Secure VPN — ZALICZONE

Serwer testowy: USA

14 Betternet – ZALICZONY

Serwer testowy: USA

Chociaż wygląda na to, że Betternet wycieka WebRTC z testu szczelności VPN, ponieważ nie wyświetla mojego rzeczywistego adresu IP, nie ma wycieków.

15 VPNBezpieczne – ZALICZONE

Serwer testowy: USA

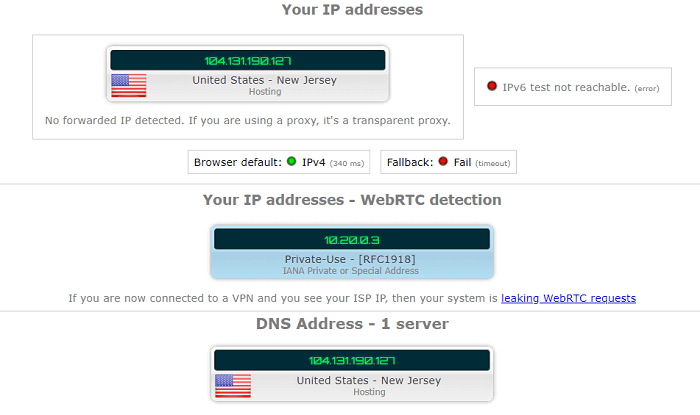

16 KeepSolid Business VPN — ZALICZONE

Serwer testowy: USA

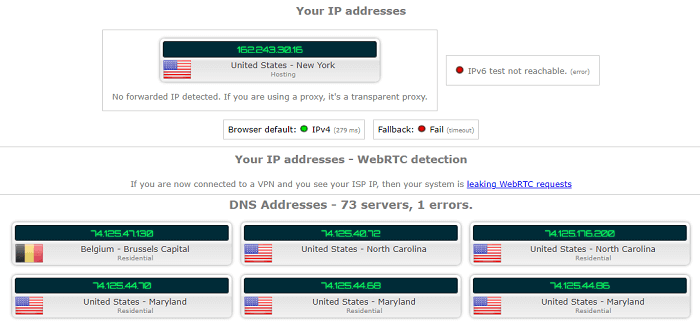

KeepSolid bez problemu przeszedł test szczelności VPN. W przypadku tej sieci VPN użyłem trzech różnych narzędzi, aby sprawdzić, czy spowoduje to wyciek.

17 Connecto VPN – ZALICZONE

Serwer testowy: USA

18 VPN Tunnello – ZALICZONE

Serwer testowy: USA

19 Potwierdzony VPN – ZALICZONY

Serwer testowy: USA

20 Tarcza Hotspot – ZALICZONE

Serwer testowy: USA

[wpforms id=”167979″ title=”false” description=”false”]

21 Proton VPN – ZALICZONY

Serwer testowy: USA

22 Strefa zaufania – ZALICZONE

Serwer testowy: Republika Południowej Afryki

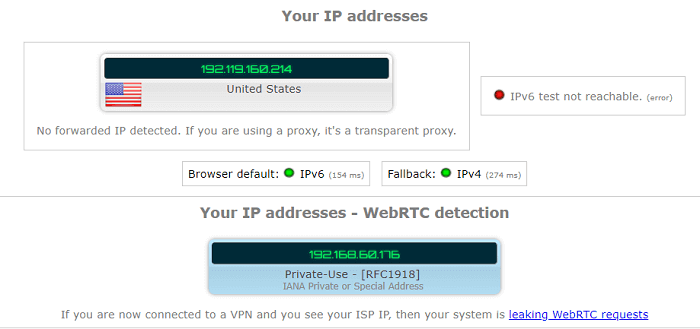

Chociaż test WebRTC wyraźnie pokazuje lokalny adres IP i publiczny adres IP, nie jest to mój prawdziwy adres IP. Krótko mówiąc, Trust.Zone zdał również mój test szczelności VPN bez żadnych problemów.

23 Kaktusowy VPN – ZALICZONY

Serwer testowy: USA

24 Psiphon VPN – ZALICZONY

Serwer testowy: USA

25 Turbo VPN – ZALICZONE

Serwer testowy: Singapur

26 Ukryj moje IP VPN – ZALICZONE

Serwer testowy: USA

27 Avast SecureLine — ZALICZONE

Serwer testowy: USA

28 VPNBook – ZALICZONY

Serwer testowy: USA

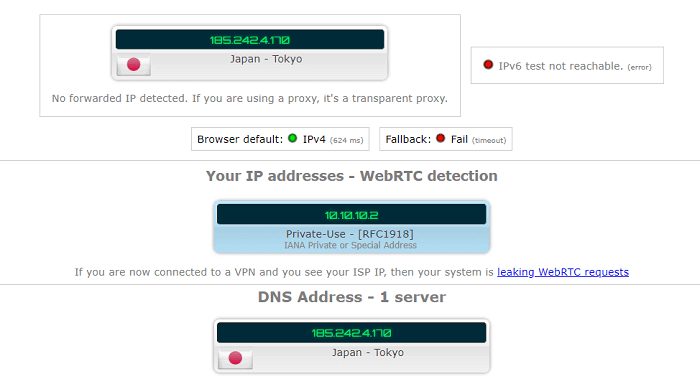

29 VPNGate – ZALICZONE

Serwer testowy: Japonia

30 Opera VPN – ZALICZONE

Serwer testowy: USA

[wpforms id=”167981″ title=”false” description=”false”]

31 SurfEasy VPN – ZALICZONE

Serwer testowy: USA

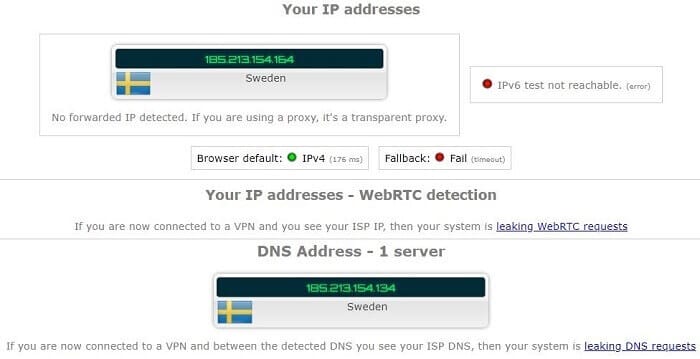

32 Mullvad VPN — ZALICZONE

Serwer testowy: Szwecja

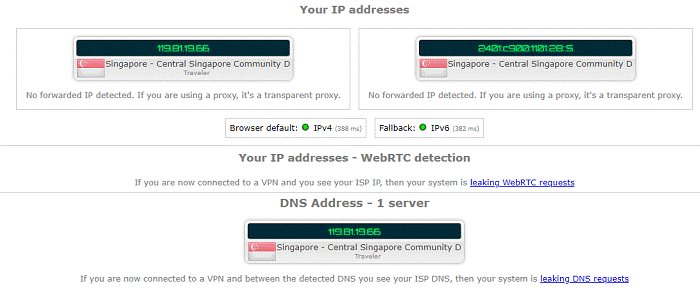

33 F-Secure Freedome VPN — ZALICZONE

Serwer testowy: Singapur

34 B.VPN – ZALICZONY

Serwer testowy: Australia

35 Ruch VPN – ZALICZONY

Serwer testowy: Francja

36 IPinator VPN – ZALICZONY

Serwer testowy: USA

37 Bezblokowa sieć VPN – ZLICZONA

Serwer testowy: USA

38 Pocałunek bezpieczeństwa VPN – ZALICZONY

Serwer testowy: USA

39 Seed4.Me VPN – ZALICZONE

Serwer testowy: USA

40 UkryjIPVPN – ZALICZONE

Serwer testowy: Holandia

[wpforms id=”167982″ title=”false” description=”false”]

41 Odblokuj VPN – ZALICZONE

Serwer testowy: Niemcy

42 PerfectVPN – ZALICZONE

Serwer testowy: USA

VPN, które przeciekają

Nie wszyscy dostawcy VPN są szczerzy i mogą wpędzić Cię w kłopoty. Oto 10 usług, które podczas testów wyciekły z IP/DNS:

- Godzina

- Hoxx VPN

- Dotknij VPN

- BTGuard

- As VPN

- Bezpieczny VPN

- vpn.ht

- Przyspieszenie

- DotVPN

- AzireVPN

[wpforms id=”167984″ title=”false” description=”false”]

Jak przetestować VPN pod kątem wycieków?

Skoro już wiesz, którym dostawcom VPN ufać, a których unikać, w jaki sposób początkujący użytkownik VPN, taki jak Ty i ja, może sprawdzić, czy nie ma wycieków?

Szczerze mówiąc, identyfikacja wycieków VPN to dość prosta sprawa, jednak musisz być zarówno wytrwały, jak i czujny. Istnieje wiele narzędzi online, których możesz użyć do samodzielnego wyszukiwania wycieków.

Jednak to, co nie jest takie proste, to naprawa, a raczej łatanie wycieków VPN. Nie martw się jednak, na pewno sprawię, że będzie to dla Ciebie bardzo proste.

W każdym razie, oto jak przetestować swój VPN pod kątem wycieków:

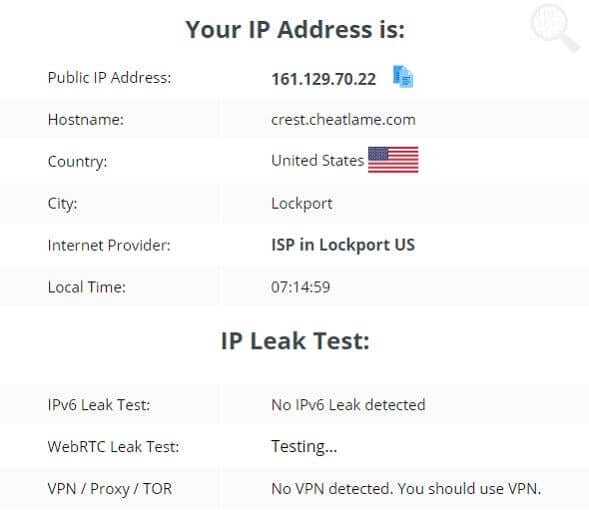

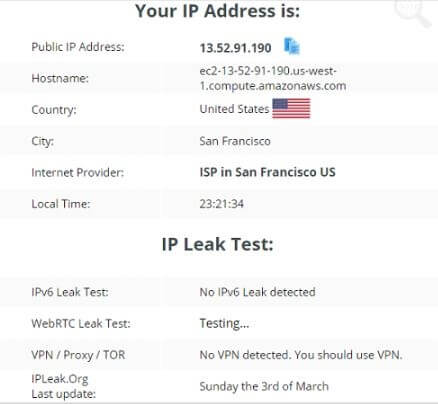

1) Zacznij od identyfikacji lokalnego adresu IP

Po pierwsze, musisz poszukać lokalnego adresu IP swojego połączenia internetowego. Ten adres IP jest przypisany do Ciebie przez dostawcę usług internetowych. Musisz sprawdzić swój adres IP bez łączenia się z VPN.

Aby wyszukać swój publiczny adres IP, czyli oryginalny adres IP, możesz skorzystać z witryn takich jak WhatIsMyIP.com. Zanotuj ten adres IP, ponieważ jest to adres IP, z którego nie chcesz wyciekać VPN.

2) Następnie wykonaj test podstawowy

Teraz musisz wykonać test podstawowy. Ma to na celu sprawdzenie, czy narzędzie testowe działa poprawnie, czy nie.

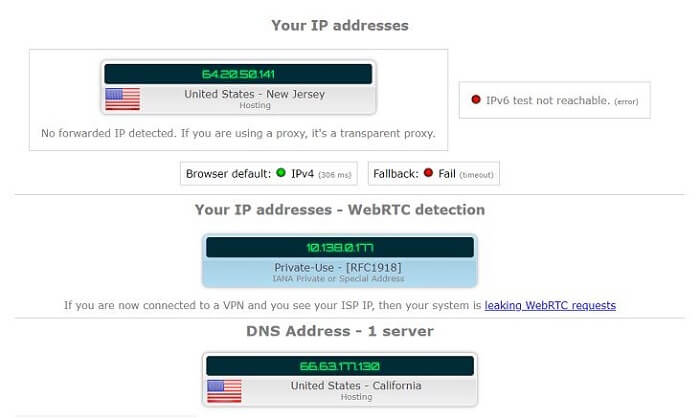

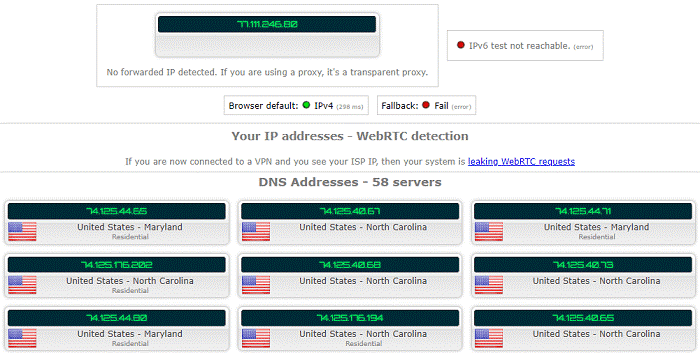

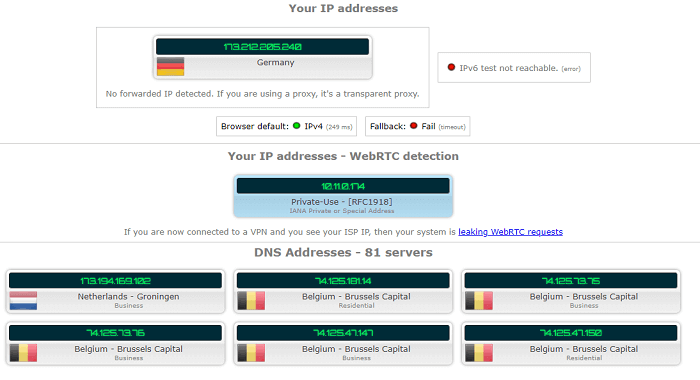

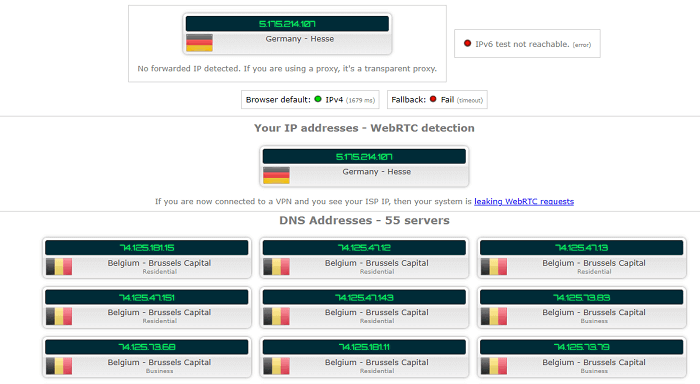

Teraz, gdy Twoja sieć VPN jest nadal odłączona, przejdź do IPLeak.net. Nie musisz używać wielu narzędzi, ponieważ IPLeak.net łączy w sobie sprawdzanie wycieków IP, WebRTC i DNS w połączeniu z Internetem.

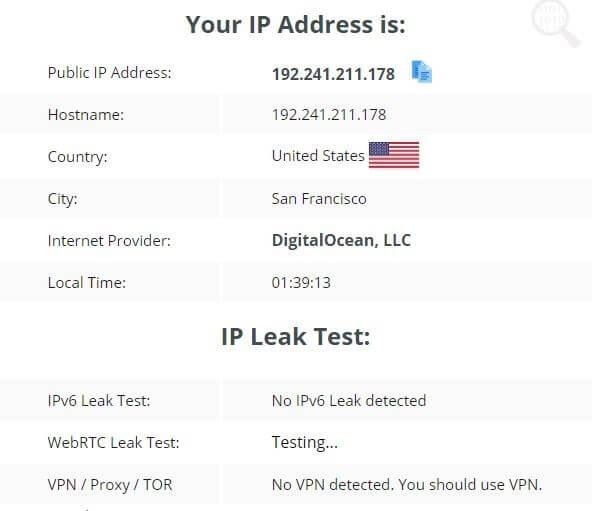

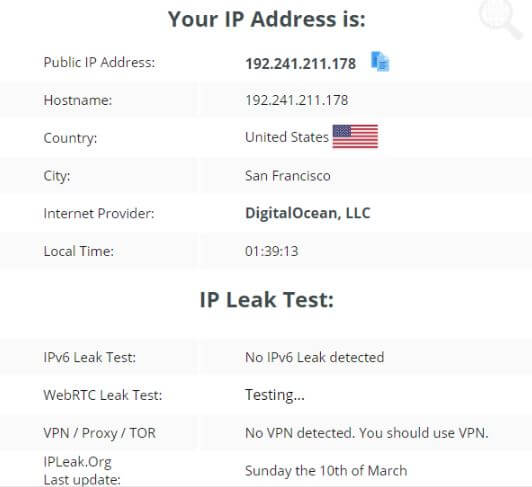

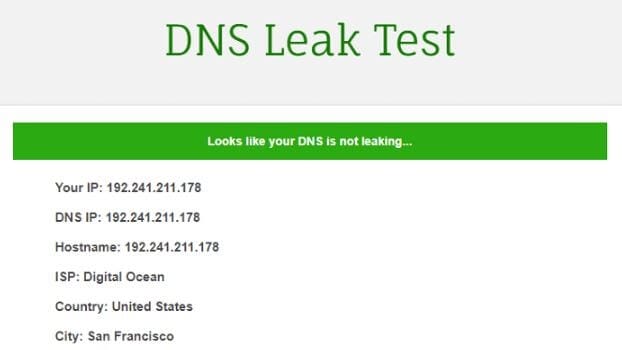

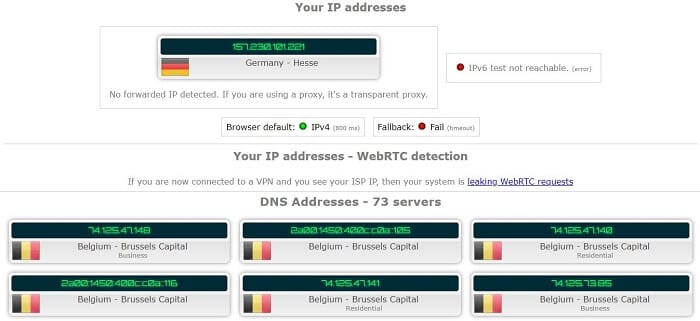

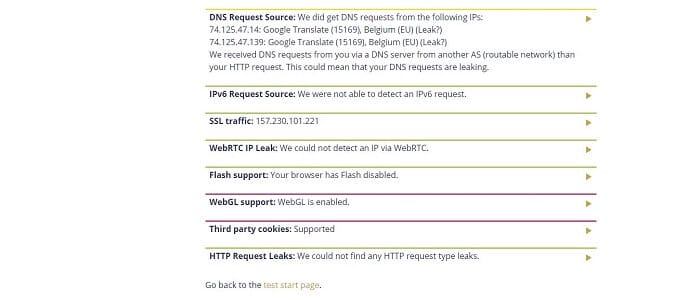

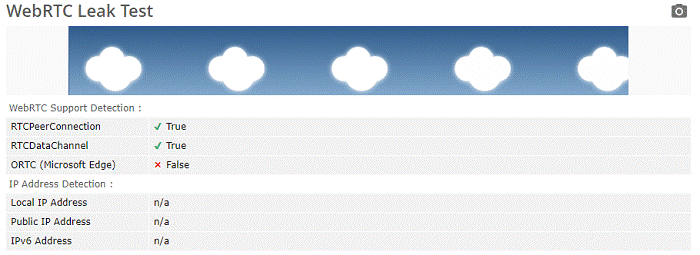

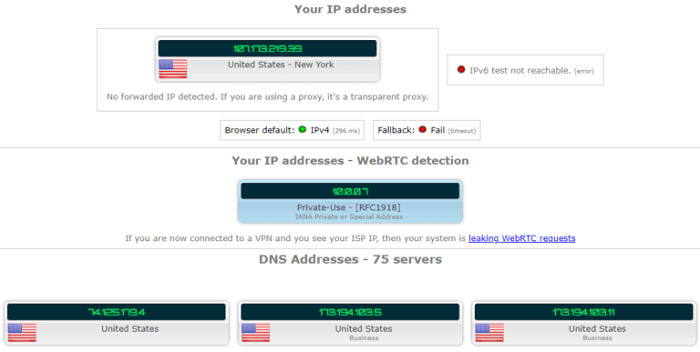

Oto jak powinny wyglądać wyniki testu:

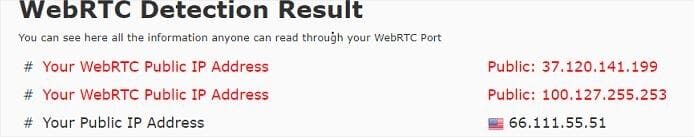

Jak widać, powyższy zrzut ekranu pokazuje mój adres IP oraz serwery DNS, których używam. Test pokazuje również, że moja przeglądarka w rzeczywistości cierpi z powodu wycieku WebRTC.

Więc teraz, gdy masz podstawową lekturę, możesz przejść do prawdziwego testu.

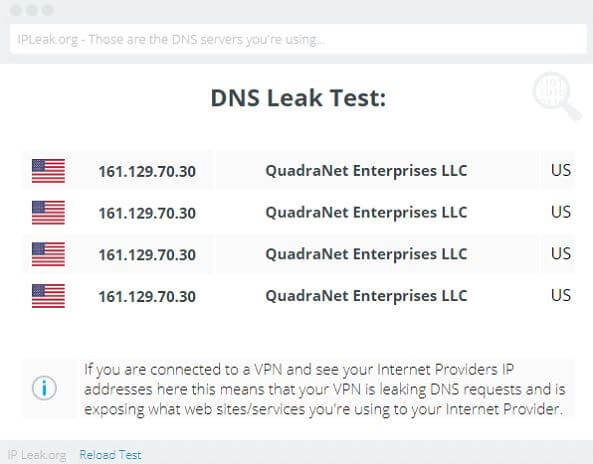

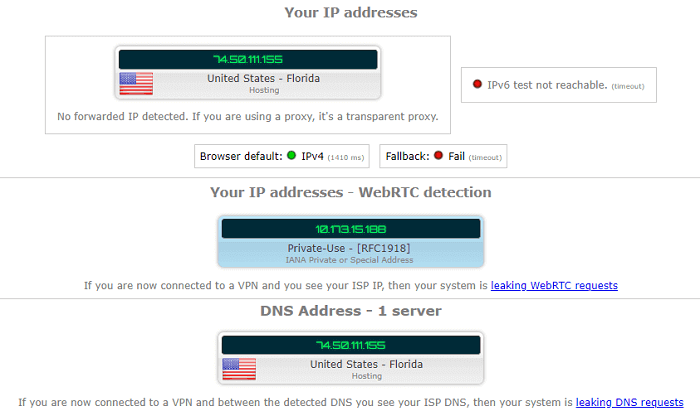

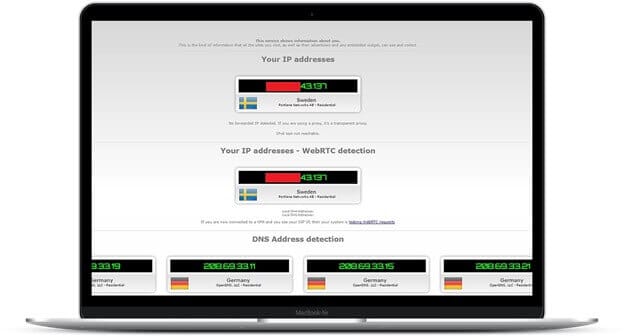

3) Podłącz VPN i ponownie przeprowadź test

Teraz musisz włączyć połączenie VPN i podłączyć się do wybranego serwera VPN. Po spełnieniu wymagań wstępnych należy ponownie wykonać test.

Tak jak poprzednio, przejdź do IPleak.net i uruchom test. Jeśli korzystasz z niezawodnej sieci VPN z ochroną przed wyciekami, Twoje wyniki nie powinny ujawniać Twojego oryginalnego adresu IP.

Mówiąc dokładniej, nie powinieneś widzieć swojego oryginalnego adresu IP na górze strony, w sekcji WebRTC i zdecydowanie nie powinieneś widzieć swojego adresu IP w sekcji adresu DNS.

Inny sposób na sprawdzenie wycieków

Chociaż IPleak.net i inne tego typu narzędzia wystarczą, aby sprawdzić, czy twoja sieć VPN przecieka, narzędzia te mogą być niewystarczające dla niektórych użytkowników, ponieważ wymagają wysyłania żądań DNS do narzędzi sprawdzających.

Ponieważ co najmniej raz wysyłasz żądanie ze swoim rzeczywistym adresem IP do serwerów narzędzi sprawdzających, Twój adres IP może zostać zarejestrowany. Jednak tylko to spekuluję, a ich nie jest na to dowodem.

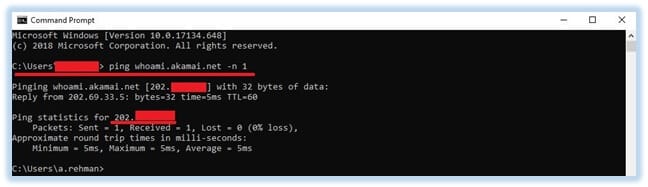

W każdym razie, jeśli masz paranoję, tak jak ja, możesz użyć wiersza poleceń, aby alternatywnie przetestować bezpieczeństwo VPN. Oto jak możesz to zrobić sam:

1) Otwórz wiersz poleceń na komputerze z systemem Windows i wprowadź adres serwera testowego, któremu ufasz. Jeśli nie znasz żadnych serwerów, możesz skorzystać z:

- akamai.net

- dnscrypt.org

- fluffcomputing.com

- ultradns.net

2) W wierszu poleceń wpisz ping [nazwa serwera] -n 1. Jeśli nie jest to wystarczająco oczywiste, zamień nazwę serwera na jeden z wyżej wymienionych serwerów. Na przykład „ ping whoami.akamai.net -n 1 “.

Po uruchomieniu polecenia upewnij się, że w wynikach nie widzisz rzeczywistego adresu IP. Jeśli tak jest, niestety, mój przyjacielu, masz przeciekającą sieć VPN.

Oto jak powinny wyglądać wyniki testera VPN:

[wpforms id=”167985″ title=”false” description=”false”]

Jak naprawić przecieki VPN?

Teraz nie możesz zająć się i naprawić każdą lukę, na którą cierpią VPN, jednak możesz dość łatwo załatać wycieki IP, WebRTC i DNS.

Oto, w jaki sposób możesz upewnić się, że Twoja sieć VPN nie ma wycieków…

1) Zdobądź niezawodny VPN

Pierwszą i najłatwiejszą opcją jest wybór usług VPNz wbudowaną ochroną przed wyciekiem. Zarówno NordVPN, jak i ExpressVPN twierdzą, że oferują ochronę przed wyciekami. Jak wspomniałem wcześniej, ochrona przed wyciekami utrzymuje wszystko w zaszyfrowanym tunelu.

2) Pozbądź się WebRTC

Ponieważ większość nowoczesnych przeglądarek ma wstępnie włączoną usługę WebRTC, może to być źródło wyciekającego adresu IP.

Co jest gorsze?

Chociaż możesz wyłączyć WebRTC w przeglądarkach takich jak FireFox, nie możesz tego zrobić w Google Chrome. Ponieważ nie ma w aplikacji sposobu na wyłączenie WebRTC w Chrome i Operze, musisz polegać na wtyczkach innych firm.

Wyłącz WebRTC w FireFox

Wyłączenie WebRTC w przeglądarce FireFox jest bardzo łatwe. Ponieważ istnieje rozwiązanie w aplikacji umożliwiające wyłączenie WebRTC, wystarczy uzyskać dostęp do odpowiedniego ustawienia, aby się go pozbyć.

Oto jak to zrobić…

Udaj się do paska adresu i wpisz about:config. Po naciśnięciu klawisza Enter powinieneś zobaczyć komunikat ostrzegawczy.

Nie bój się jednak, po prostu kliknij „ Akceptuję ryzyko! ” i jesteś w połowie drogi. Teraz w pasku wyszukiwania wpisz „ media.peerconnection.enabled ” i zmień wartość ustawienia, które pojawia się na False.

W ten sposób możesz całkowicie wyłączyć WebRTC w Firefoksie.

Wyłącz WebRTC w Chrome i Operze

Wyłączenie WebRTC w Chrome i Operze nie jest wcale takie proste w porównaniu z FireFoxem. Jak wspomniałem wcześniej, musiałbyś polegać na dodatkach innych firm.

Należy jednak pamiętać, że wtyczki nie są w pełni skuteczne. Mam na myśli to, że w pewnych okolicznościach Twoja przeglądarka może nadal przeciekać.

Oto kilka wtyczek do przeglądarek, które możesz sprawdzić w sklepie Chrome lub na stronie dodatków Opery.

Biorąc to pod uwagę, ponieważ Chrome i inne produkty Google mogą być poważnym bólem szyi, jeśli chodzi o prywatność, sugeruję spróbować.

3) Napraw wyciekający adres IP

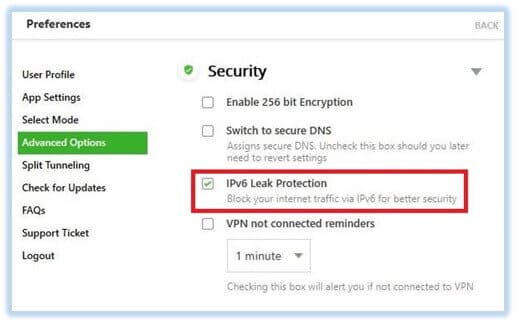

Naprawianie wycieków IP może być w większości dość niewygodne. Jeśli jednak masz szczęście, możesz po prostu pobawić się kilkoma ustawieniami w aplikacji VPN, aby załatać zarówno wycieki DNS, jak i IPv6.

Jeśli Twoja aplikacja VPN nie obsługuje takich dostosowań, musisz ręcznie wyłączyć ustawienia DNS i IPV6 na żądanym urządzeniu.

W celach demonstracyjnych pokażę, jak wyłączyć ustawienia DNS i IPV6 na komputerze z systemem Windows.

Powodem, dla którego wybrałem Windows, jest to, że jest to najczęściej używana platforma, a także dlatego, że jest tak cholernie nieszczelny.

Jak wspomniałem wcześniej, Windows bardzo słabo radzi sobie z żądaniami DNS. Nawet przy włączonej sieci VPN nadal możesz napotkać przecieki.

W tej notatce zacznijmy od wyłączenia funkcji Smart Multi-Homed Named Resolution z Edytora zasad grupy.

Wyłącz Smart Multi-Homed Named Resolution

1) Zacznij od przejścia do Edytora zasad grupy. Aby to zrobić, naciśnij Windows + R i wpisz „ gpedit.msc “

2) Następnie przejdź do Szablony administracyjne> Sieć> Klient DNS i poszukaj „Wyłącz inteligentne rozpoznawanie nazw wieloadresowych”.

3) Teraz kliknij dwukrotnie ustawienie, kliknij „ Włącz “, a następnie naciśnij przycisk „ OK “

To wszystko, właśnie pomyślnie wyłączyłeś nieznośną funkcję Smart Multi-Homed Named Resolution.

Ręcznie skonfiguruj serwery DNS

Drugą opcją, którą musisz naprawić wyciekający DNS na komputerze z systemem Windows, jest ręczna konfiguracja żądanych serwerów DNS. Jest to oczywiście znacznie łatwiejsza opcja niż ta, którą pokazałem wcześniej.

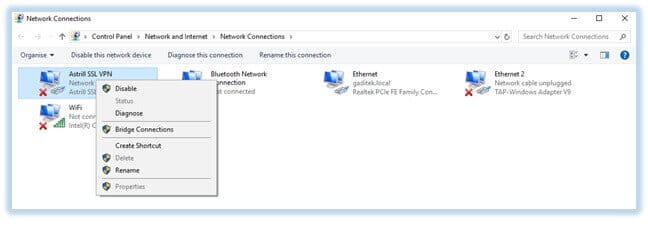

Aby to zrobić, musisz przejść do ustawienia „ Połączenia sieciowe ” na komputerze z systemem Windows. Wystarczy postępować zgodnie z poniższymi krokami, a wszystko powinno być wykonane w mgnieniu oka.

1) Przejdź do Panelu sterowania> Sieć i Internet> Połączenia sieciowe i kliknij prawym przyciskiem myszy kartę sieciową, dla której chcesz zmienić ustawienia. Na przykład zamierzam zmienić ustawienia Astrill VPN.

2) Teraz kliknij opcję właściwości, aby wyświetlić właściwości Ethernet.

3) Następnie usuń zaznaczenie „ Protokół internetowy w wersji 6 “, dla każdego adaptera, który możesz chronić przed wyciekiem IPv6.

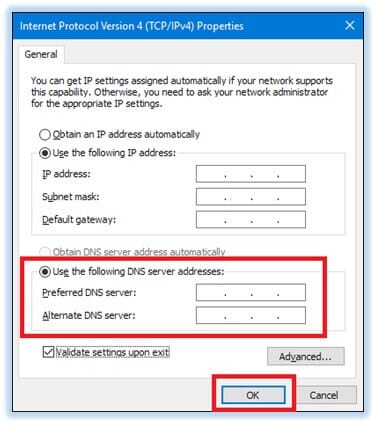

4) Kiedy skończysz, wybierz „ Protokół internetowy w wersji 4 ” i kliknij przycisk „ Właściwości “.

5) Teraz z menu właściwości wybierz „ Użyj następujących adresów serwerów DNS ” i wprowadź dokładny adres serwera DNS dostawcy VPN jako preferowany i alternatywny serwer DNS. Jeśli Twój dostawca VPN nie oferuje własnego adresu serwera DNS, możesz po prostu użyć publicznych serwerów DNS.

[wpforms id=”167986″ title=”false” description=”false”]

Podsumowanie!

Chociaż nie lubię zawstydzać nazw usług VPN, jednak wraz z rosnącą liczbą obaw o prywatność ujawnienie wyciekających VPN jest rzeczywistą potrzebą.

Bo spójrzmy prawdzie w oczy, nikt nie lubi grać w Sherlocka na własnym połączeniu internetowym. I na pewno nie zaszkodzi przeprowadzić wstępny test bezpieczeństwa VPN.

Zamiast używać go na ślepo, przetestuj swoją sieć VPN pod kątem wszelkich braków i przeprowadź podstawowy test szczelności VPN.

Mając to na uwadze, wykonałem za Ciebie całą pracę nóg, więc nie musisz samodzielnie wykonywać uciążliwego testu VPN.

Proszę bardzo.

[wpforms id=”167956″ title=”false” description=”false”]