VPN-test – miks peaksite VPN-ide lekkimise pärast muretsema?

VPN lekib, kõlab imelikult, eks?

Mis lekkest ma räägin? Uskuge või mitte, hoolimata sellest, millist krüptimistaset teie VPN-i pakkuja lubab pakkuda, võib see olla DNS -i, WebRTC- ja IP-lekete suhtes väga vastuvõtlik .

Nüüd ma tean, et teil pole DNS-i, WebRTC- ja IP-leketest aimugi, kuid olge minuga kaasas, sest ma räägin selles VPN-i lekketesti juhendis kõike üksikasjalikult.

Kuid praegu, mida ma üritan öelda, on see, et te ei saa VPN-i pakkujatesse pimesi uskuda. Uuringu kohaselt kannatas Google Play poe 150 VPN-i rakendusest 25 % DNS-i lekete all .

IP- ja DNS-lekked ei piirdu ainult Androidi rakendustega. Internet Measurement Conference avaldatud uuring näitas, et 62 VPN-i pakkujast 25 lekitavad kasutajate liiklust.

Selliste tõsiste murede põhjal otsustasin läbi viia oma VPN-testi.

Ühe põhjalikuma Interneti-uuringu läbiviimiseks käsitlen 55 VPN-i pakkujat selles valdkonnas ja vaatan, millised VPN-id ei täida oma määratud eesmärki.

Kuid enne kui alustame, räägime esmalt VPN-i leketest ja selle tüüpidest.

Mis on VPN Leak?

Nüüd pole VPN-i lekete õpiku määratlust, kuid oma VPN-testi põhjal selgitaksin seda järgmiselt:

VPN-i leke ilmneb siis, kui kasutaja tegelik IP-aadress või DNS avalikustatakse hoolimata VPN-i krüptitud privaattunneli kasutamisest.

Täpsemalt:

- Kui VPN-rakendus lubab seadmest krüptimata liiklust

- Kui VPN-rakendus avaldab avaliku IP-aadressi kolmandatele osapooltele

- Kui VPN-rakendus saadab kasutaja DNS-i päringuid avalikesse DNS-serveritesse, mis ei ole VPN-i pakkuja serverid

Vean kihla, et olete oma VPN-teenusega vähemalt korra ühte neist leketest kogenud. Ja miks mitte? Lõppude lõpuks on lekked odavate või soodsate VPN-teenuste puhul üsna tavalised .

Siin on teile stsenaarium:

Oletame, et loote ühenduse enda valitud VPN-serveriga ja proovite pääseda geograafiliselt blokeeritud veebisaidile. Kõik näib olevat hea ja tore, kuid te ei pääse ikkagi sellele konkreetsele sisule juurde.

Põhjus on lihtne, teenus või veebisait, millele proovite juurde pääseda, jälgib tegelikult teie tegelikku IP-d, mitte teie VPN-i pakkuja IP-d. See on selge märk VPN-i lekkest.

Kuid te ei saa oma VPN-i pakkujat leketes täielikult süüdistada. Kuigi VPN-i leketel on palju pistmist vigade ja vigaste protokollidega (sellest lähemalt hiljem), on olemasoleva tehnoloogia adresseerimata haavatavused teie tegeliku identiteedi lekitamises peamised kahtlusalused.

Millistest tehnoloogiatest ma räägin?

WebRTC-d kasutav brauser, brauseri pistikprogrammid ja isegi operatsioonisüsteemid meie telefonides ja muudes seadmetes on vaid mõned.

[wpforms id="167989″ title="false" description="false"]

VPN-i lekete tüübid

Põhimõtteliselt on kolm (3) erinevat tüüpi lekkeid, mille pärast peaksite muretsema:

- IP-aadressi lekked (IPv4, IPv6 ja Torrenti IP-leke)

- DNS lekked

- WebRTC lekib

Alustame kõigepealt IP-leketega…

IP-aadressi lekked

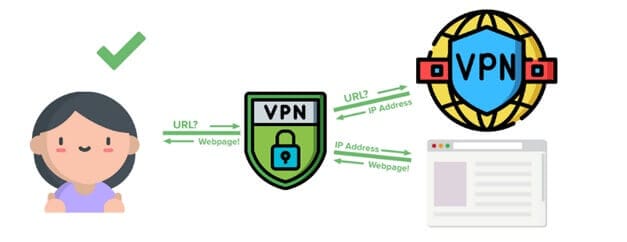

Sisuliselt on VPNmõeldud teie veebipõhise privaatsuse kaitsmiseks, luues turvalise krüptitud tunneli teie ja Interneti vahel.

Selle eesmärk on varjata teie identiteeti ja võrgutegevusi mujal maailmas, varjates teie algse IP-aadressi.

Kuna teie IP-aadress on teie kordumatu identifikaator, võib teie VPN-teenuse lekete korral ohustada teie võrguprivaatsust.

Isegi kui keegi ei saa teid tingimata teie IP-aadressi kasutades häkkida, võib see hõlpsasti teie kohta palju teavet avaldada. Siin on see, mida lihtsalt saidilt whatsmyip.com IP-aadressi otsimine võib kellegi kohta paljastada:

Näiliselt kahjutu IP-leke võib tegelikult paljastada midagi nii tundlikku kui teie tegelik geoasukoht kuni täpsete koordinaatideni.

Lekkiv IP-aadress on ka põhjus, miks te ei pääse ligi geograafiliselt piiratud sisule ja teenustele.

Kuid see läheb veelgi hullemaks:

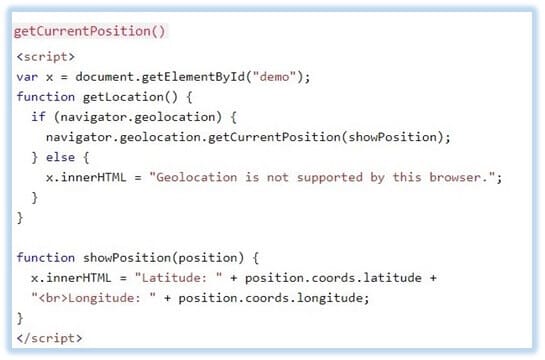

Kui keegi tõesti soovib teiega lõpetamata tüli lahendada, saab ta teile hõlpsalt saata HTML5 geograafilise asukoha API-ga lingi, et saada teie täpne geoasukoht, ilma et te sellest isegi teaksite. [ Allikas ]

DNS lekked

Domeeninimeserver ehk DNS on sisuliselt Interneti telefoniraamat. See on vahendusüksus kasutaja seadme ja Interneti vahel.

DNS-serverid teisendavad hostinimed (nt www.example.com) arvutisõbralikuks IP-aadressiks (nt 192.911.1.1).

Kuna me mäletame sõnu paremini kui pikki numbrikombinatsioone, oleks meil, inimestel, piinamatult raske meelde jätta iga IP-aadress, millele soovime juurde pääseda. [ Allikas]

Kujutage ette, et CNN -i külastamiseks sisestate 157.166.226.25. Tõesti kasulik tehnoloogia. Kuid VPN-i kasutamisel võib see näiliselt kasulik tehnoloogia olla ka teie puuduliku privaatsuse põhjuseks.

Lubage mul selgitada…

Mõnikord, isegi kui VPN on lubatud ja töötab ideaalselt, ei pruugi teie VPN-rakendus teie DNS-i päringut otse käsitleda. Selle asemel võib see lubada teie DNS-päringutel läbida teie IPS-i DNS-servereid.

Seda nimetatakse " DNS-i lekkeks ".

Kui teil esineb DNS-i leke, saavad teie Interneti-teenuse pakkuja või teie päringuid töötlevad kolmanda osapoole DNS-operaatorid näha, milliseid veebisaite külastate või milliseid rakendusi kasutate.

Kuna DNS ühendab veebilingid omavahel, võib DNS negatiivselt mõjutada peaaegu kõike, mida võrgus teete. Kahe otsaga mõõk tõesti.

Kui VPN-i pakkuja teie DNS-i päringuid ei käsitle, ei võimalda see haavatavus mitte ainult Interneti-teenuse pakkujatel, vaid ka teistel üksustel teie Interneti-tegevusi pealt kuulata.

Nagu ma varem ütlesin, ei saa te kõiges oma VPN-i pakkujat süüdistada, kuna olemasoleva tehnoloogia haavatavused võivad samuti olla lekke põhjuseks.

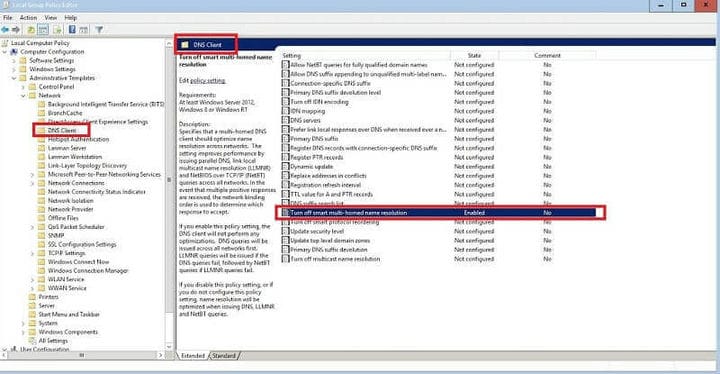

Võtke näiteks Microsofti nutikas mitme kodu nimega eraldusvõime. Algselt koos Windows 8-ga välja antud SMHNR-il on tõsiseid DNS-i lekkeprobleeme.

Isegi kui VPN on paigas, saadab SMHNR DNS-päringud kõigile konfigureeritud DNS-serveritele, selle asemel, et kasutada ainult VPN-i pakkujate DNS-servereid. [ Allikas ]

See avalikustab ilmselgelt teie tegeliku IP-aadressi koos külastatavate saitidega, muutes teie VPN-i täiesti kasutuks. Seda on aga mõnevõrra lihtne keelata, kui teate, mida teete.

Kuid Microsofti vead ei piirdu sellega, tegelikult on Windows 10 DNS-i päringute käsitlemisel VPN-iga veelgi halvem.

Selle perspektiivi silmas pidades väljastas sisejulgeolekuministeeriumi CISA tiib Windows 10 haletsusväärselt kehvade DNS-i käsitlemise mehhanismide tõttu ametliku hoiatuse (TA15-240A).

Jah! Nii halb see on.

Sellegipoolest on mõnel VPN-il sisseehitatud DNS-i lekkekaitse. See funktsioon tagab, et kõiki DNS-i päringuid käsitletakse krüptitud VPN-tunnelis turvaliselt.

WebRTC lekked

WebRTC ehk Web Real-Time Communication on (VoIP) kõne Interneti-protokolli kaudu võrgusuhtluseks. See on sama tehnoloogia, mis kasutab ülikasulikke rakendusi, nagu WhatsApp ja Skype.

WebRTC võimaldab ilma pistikprogrammideta brauserist brauserile rakendusi, nagu häälkõned, videovestlus ja P2P-failide jagamine.

Kuigi see on revolutsiooniline tehnoloogia, võib see siiski paljastada teie tegeliku IP-aadressi isegi siis, kui kasutate VPN-i.

TorrentFreaki avaldatud artikli kohaselt võimaldas WebRTC tehnoloogia tohutu viga veebisaitidel näha teadmata kasutajate koduseid IP-aadresse.

TF lisas veel, et veebisaidid saavad STUN-serverile päringute tegemiseks kasutada mõnda koodirida, mis võib seejärel logida kasutajate VPN-i IP-aadressi, koduse IP-aadressi ja isegi kohaliku võrgu aadresse.

Kuna WebRTC on sisuliselt brauseripõhine tehnoloogia, on tänapäevased brauserid kõige haavatavamad.

Daniel Roesler, sõltumatu arendaja, oli esimene, kes avalikustas WebRTC haavatavuse 2015. aastal. Ta avaldas isegi oma GitHubi lehel koodi, mis võimaldas kasutajatel parandada, kas nende brauserid kannatasid WebRTC lekete all või mitte.

Nagu öeldud, nii vastikult kui WebRTC lekked ka ei kõla, on seda suhteliselt lihtne parandada. Ma käsitlen seda hiljem selles juhendis.

[wpforms id="167958″ title=”false” description=”false”]

VPN-id ja parandamata haavatavused

Olgu, mõnikord võib teie VPN-i pakkuja olla teie puuduliku privaatsuse taga. Võtke näiteks 2014. aasta kurikuulus Heartbleedi viga.

Südameverejooksu viga

See viga aitab pealtkuulada faile ja andmeid, mis on kaitstud SSL/TLS-krüptimisega. Heartbleedi haavatavus mõjutab tavaliselt e-kirju, kiirsõnumeid (IM) ja isegi mõnda virtuaalset privaatvõrku (VPN).

See kohutav viga võimaldab kõigil OpenSSL-i haavatavaid versioone kuritarvitades krüptitud liiklust dekrüpteerida. Selle tulemusena võivad kõik pahatahtlikud kavatsused saada juurdepääsu konfidentsiaalsetele mandaatidele ja kasutada neid pealtkuulamiseks, varguseks või isegi kellegi teisena esinemiseks.

Mis teeb Heartbleed Bugist nii ainulaadseks?

Noh, erinevalt teistest üksikutest tarkvaravigadest, mida uute värskendustega parandatakse, on Heartbleedi viga paljastanud suhteliselt suure hulga privaatseid ja muid salajasi võtmeid, mis on avatud Internetti.

Kuna seda viga on ebameeldivalt lihtne ära kasutada ja see ei jäta käivitamisel jälgi, on see üks vastik haavatavus.

Privilege Escalation Bugs

Privilege Escalation Bug on veel üks suur haavatavus, mis just hiljuti ilmnes. Vea avastas Cisco Talose turbeteadlane Paul Rascagneres kahes peavoolu VPN-kliendis

Rascagnerese avaldatud aruande kohaselt tuvastas ta kaks privileegide eskalatsiooni viga nii NordVPN-i (CVE-2018-3952) kui ka ProtonVPN-i (CVE-2018-4010) Windowsi klientides.

Lisaks selgitas ta oma aruandes, et kuna mõlemad VPN-i pakkujad kasutasid administraatorijuurdepääsu nõudvat OpenVPN-i, võib mis tahes OpenVPN-i konfiguratsioonifailis töötav pahatahtlik kood administraatoriõigused alistada.

Mida see nüüd tähendab?

Arusaadavuse hõlbustamiseks võivad kõik, kellel on administraatorijuurdepääs, konfiguratsioonifailidega manipuleerida, sisestades oma pahatahtlikud koodid ja käivitades suvalisi käske väga spetsiifiliste koodikäivitusparameetritega.

Rascagneres lisas ka, et põhjus, miks see haavatavus üldse eksisteeris, tuleneb sellest, kuidas teenus OpenVPN-i konfiguratsioonifaile käsitleb.

Vaatamata sellele, et Rascagneres tuvastas selle haavatavuse VPN-i rakendustes esimesena, polnud Rascagneres esimene, kes selle vea avastas. Tegelikult andis 2018. aasta aprillis veast esimesena teada Fabius Watson küberturvalisuse ja konsultatsioonifirmast VerSprite .

NordVPN ja ProtonVPN parandasid haavatavuse kiiresti, kontrollides spetsiaalselt pistikprogrammi ja skripti turvalisuse parameetreid.

Rascagneres suutis siiski sellest plaastrist mööda minna, lisades nimetatud parameetrid jutumärkidesse.

Rascagneres postitas oma leidude toetamiseks isegi eraldi haavatavuse aruanded nii NordVPN -i kui ka ProtonVPN -i jaoks.

Need haavatavused avastati järgmistes NordVPN-i ja ProtonVPN-i versioonides:

- 14.28.0

- 5.1.

Seda arvestades on mõlemad pakkujad selle vea parandanud, avaldades värskendusi, mis takistavad volitamata kasutajatel OpenVPN-i konfiguratsioonifaile muutmast.

Kui te pole veel oma VPN-klienti värskendanud, siis mida te ootate?

[wpforms id=”167963″ title=”false” description=”false”]

VPN-i lekked ja selle mõju teie privaatsusele

Kuigi VPN-i lekked ei pruugi olla nii suur tehing kui VPN-i pakkujad, kes logivad kasutajaandmeid, võib see teile siiski palju probleeme tekitada.

Lisaks sellele, et teil pole juurdepääsu vähestele voogedastusteenustele, võib näiteks lekkinud DNS põhjustada teie andmete üleandmise õiguskaitseasutustele.

Lubage mul selgitada…

Kuna teie kasutatav DNS-server kuulub tavaliselt teie Interneti-teenuse pakkujale, logitakse ja säilitatakse kõik nendele DNS-serveritele saadetud päringud andmebaasis.

Kui osalete milleski, mida teie kohtuseaduste kohaselt peetakse ebaseaduslikuks, võivad teie salvestatud logid teid kohtus vastutusele võtta.

Näiteks Ühendkuningriigis on Interneti-teenuse pakkujad kohustatud uurimisvolituste seaduse alusel ametiasutustele üle andma kõik dokumendid .

Arvestades, et Ühendkuningriik on aktiivne osa 5 silmaseire liidust, võivad kõik paljastatud andmed teid ametiasutustega segadusse ajada. Seda siis, kui panete tegelikult toime midagi ebaseaduslikku.

Kuid isegi kui te ei tee Internetis midagi ebaseaduslikku, võivad Ameerika Ühendriikides Interneti-teenuse pakkujad müüa lekkinud andmeid turundusettevõtetele.

Alates sellest, kui Kongress lükkas tagasi FCC lairibaühenduse privaatsuse kaitse ettepanekud , saavad Interneti-teenuse pakkujad, nagu Comcast, AT&T, Time Warner, Verizon ja teised, müüa ilma eelneva nõusolekuta isikuandmeid, näiteks veebisirvimisajalugu.https://vpn.inform.click/et/comcast-xfinity-parim-vpn-100-tootab-2022-aastal/

Vastavalt USA seadustiku 47 jaotisele (D) §?222. Klienditeabe privaatsus, „Miski selles jaotises ei keela telekommunikatsioonioperaatoril kasutada, avaldada või lubada juurdepääsu kliendile kuuluva võrguteabele, mis on saadud tema klientidelt otse või kaudselt oma agentide kaudu”.

Ehkki Interneti-teenuse pakkujad on isikuandmeid müünud aastaid, saavad nad suurema võimsusega luua olulisi andmekogumeid teatud demograafiliste rühmade veebitegevuste kohta.

Punkti suurendamiseks saavad Interneti-teenuse pakkujad kasutada kogutud andmeid, et luua teist väga täpne isik, mida saab turundajatele müüa.

[wpforms id=”167973″ title=”false” description=”false”]

Testimiskriteeriumid

Erinevalt teistest veebisaitidest, mis muudavad VPN-i lekete testimise täiustatud tööriistade kasutuselevõtuga liiga keeruliseks, hoian ma oma VPN-i testi lihtsa ja lihtsana.

Selle asemel, et kasutada keerulisi tööriistu, kasutan ma tervet veebipõhist VPN-i lekketesti tööriistu.

Põhjus?

Ausalt öeldes annavad nii eel- kui ka põhilised VPN-i testimisvahendid nagunii samu tulemusi, miks kasutada VPN-i testimiseks liiga keerulisi meetodeid?

Seda arvestades on siin mõned VPN-i testisaidid, mida ma VPN-i testimiseks kasutan:

- https://ipleak.net/

- https://browserleaks.com/webrtc

- http://dnsleak.com/

- https://ip8.com/

- https://ipleak.org/

- http://doileak.net/

Samuti väärib märkimist, et ma ei pruugi kasutada kõiki ülalnimetatud tööriistu iga VPN-i jaoks, mida selles VPN-i testijuhendis käsitlen. Selle asemel kasutan kõiki tööriistu variatsioonides.

VPN-id, mis ei leki

Kuigi mõned VPN-id kannatavad aeg-ajalt lekete käes, on vähe erandeid, mis ei leki, vähemalt olen seda oma VPN-i testis kogenud.

Allpool olen koostanud loendi mõnedest tasulistest ja tasuta test-VPN-idest, mis minu testimise ajal ei lekkinud. Lisan sellesse loendisse rohkem VPN-e, kui katsetan rohkem VPN-e.

1 ExpressVPN – LÄBI

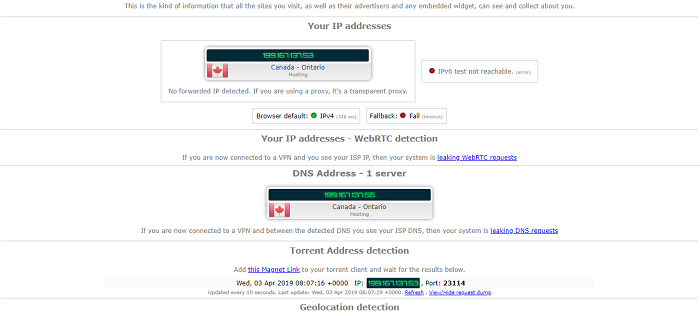

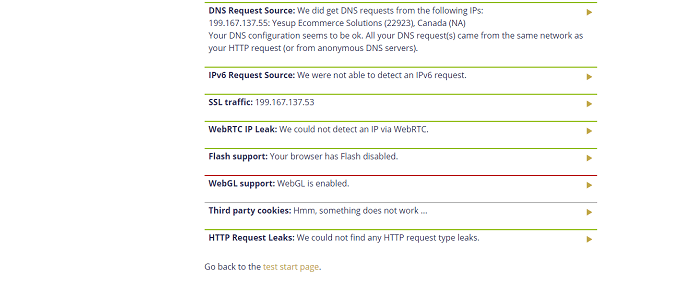

Testimisserver: Kanada

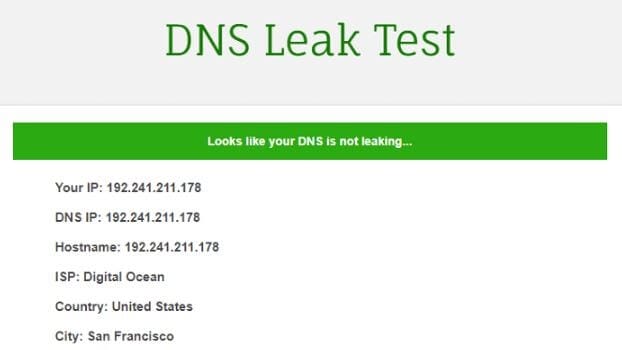

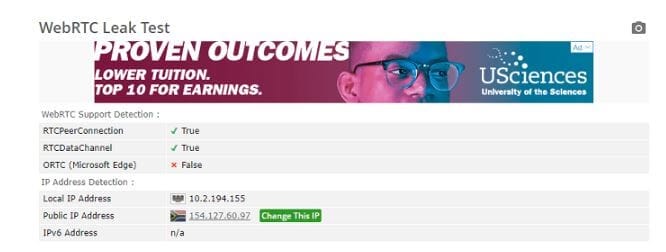

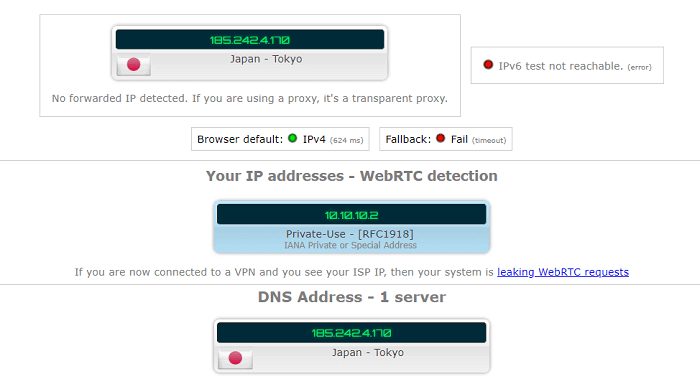

Alustasin VPN-testi Express VPN DNS-i lekketestiga ja olin tulemustega enam kui rahul. Nagu võisite märgata, pole minu IPV6 aadress nähtav. Just nii on minu kontorivõrk üles seatud.

Tulles WebRTC lekkeni ja IPLeak.net ei suutnud minu test VPN-ühenduse leket tuvastada. Kuna ma ei keelanud enne testimist oma brauseris WebRTC-d, on IP-aadressi mittenägemine väga hea märk.

Tegin isegi Torrenti lekke VPN-testi ja ExpressVPN puhastas ka selle ilma luksumisteta.

Tegin sama lekketesti saidil Doileak.com ja ma ei kohanud lekkeid, kui ExpressVPN oli lubatud.

2 NordVPN – LÄBISTUD

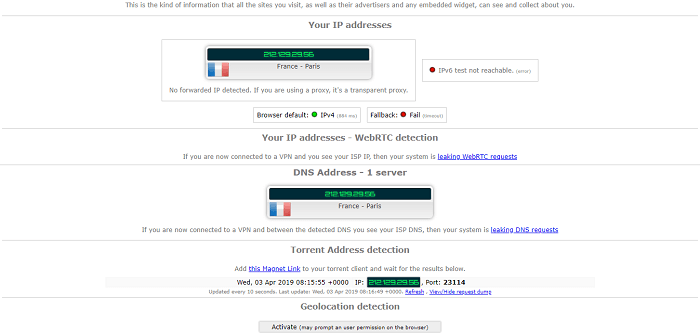

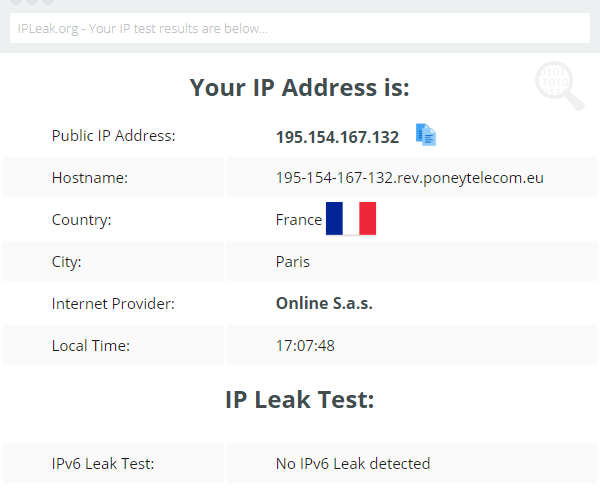

Testimisserver: Prantsusmaa

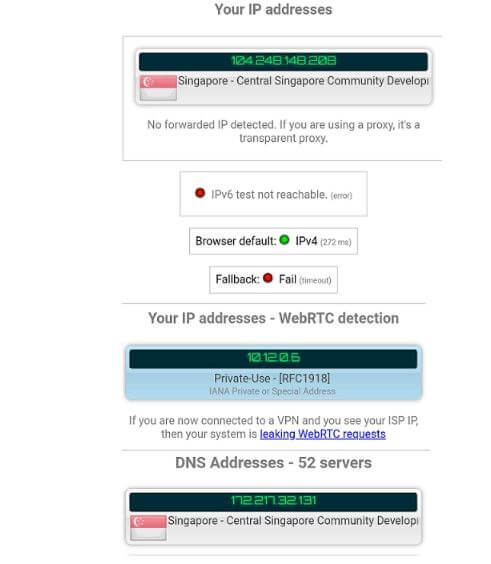

Järgmisena testisin NordVPN-i. Selle VPN-testi jaoks lõin ühenduse ühe nende serveriga Prantsusmaal. Minu testis ei lekitanud NordVPN minu tegelikku IP-d.

NordVPN läbis ka DNS-i, WebRTC ja Torrenti lekketesti probleemideta nii IPleak.net kui ka Doileak.com puhul.

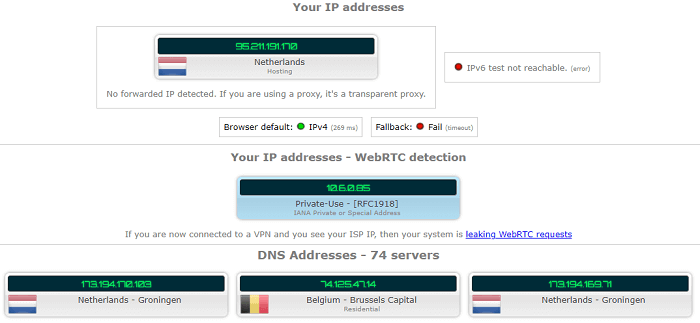

3 Surfshark – LÄBI LÄBITATUD

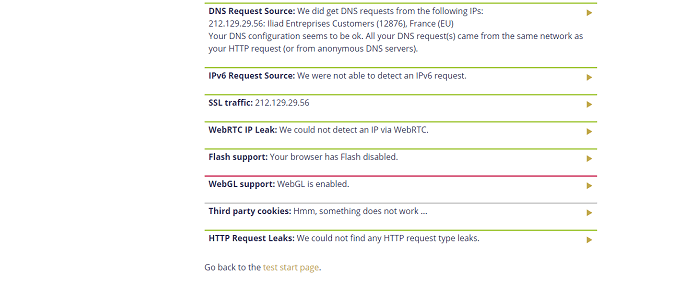

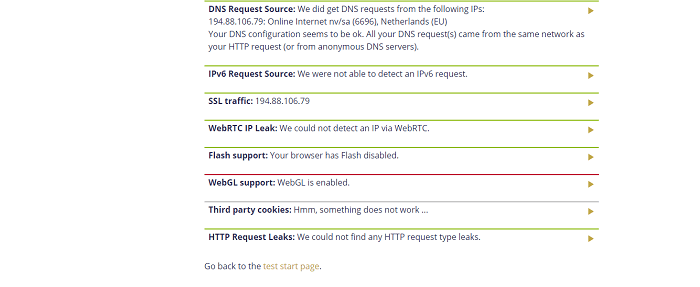

Testimisserver: Holland

Ja sama lugu oli ka Surfsharki test VPN-iga, IP, DNS, WebRTC ega Torrenti lekkeid ei tuvastatud.

Testisin isegi Surfsharki saidiga Doileak.com ja lekkeid ei tuvastatud.

4 IPVanish – SÖÖDUD

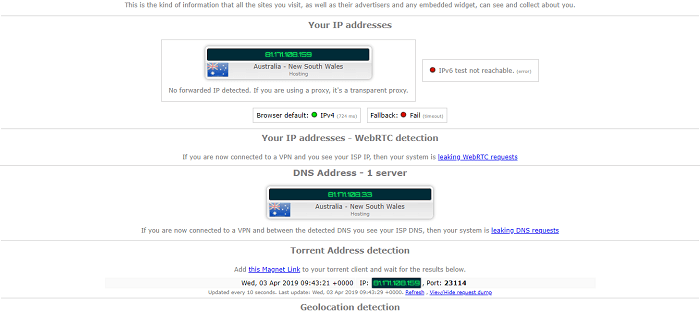

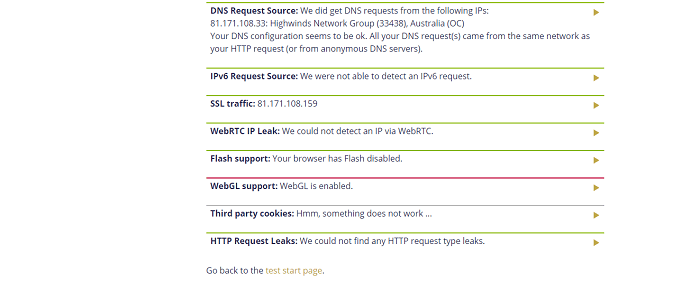

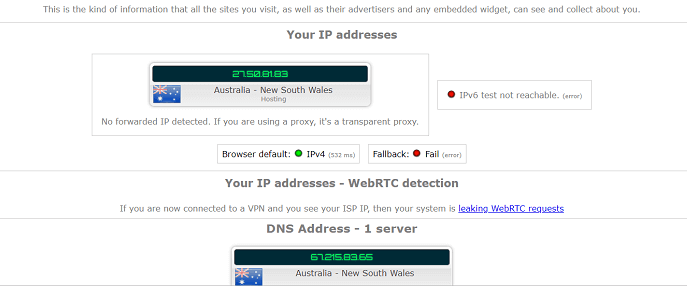

Testimisserver: Austraalia

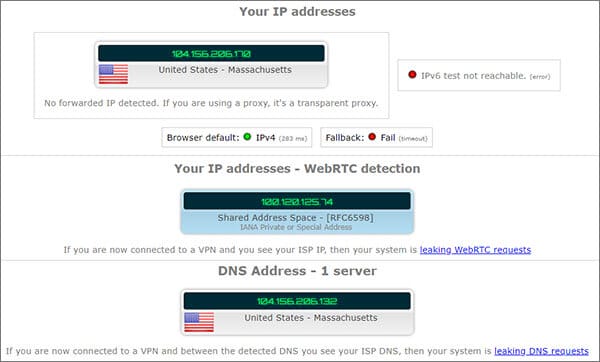

Ka IPVanish ei lekkinud.

Ühendasin testimiseks Austraalia IPVanishi serveriga ja kindlasti kinnitas IPleak.net, et kasutasin VPN-testi ajal tegelikult Austraalia serverit.

Minu WebRTC ei olnud nähtav ja minu Torrenti IP oli sama, mis VPN-serveri IP, millega olin ühendatud.

Kuigi minu DNS-aadress erines minu IP-aadressist, ei avaldanud see siiski minu tegelikku IP-d.

Ohutu ja turvaline.

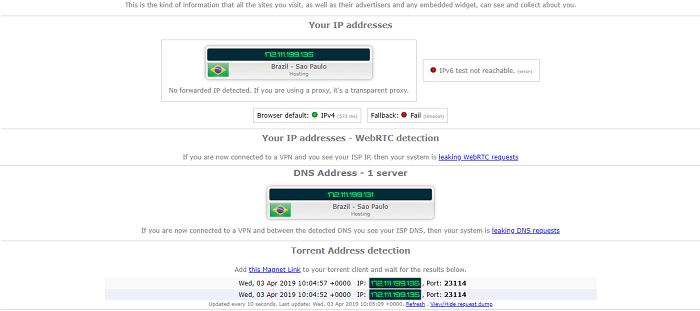

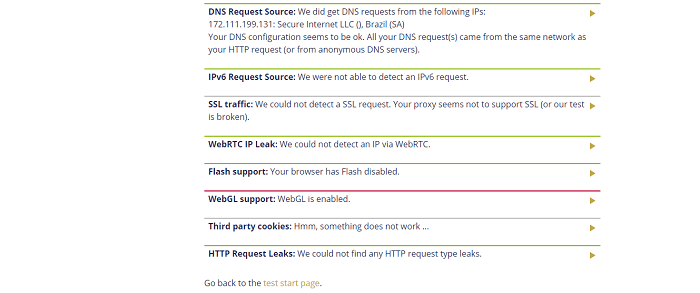

5 Ivacy – LÄBI MÖÖDATUD

Testimisserver: Brasiilia

Kuigi Ivacy on suhteliselt väike pakkuja, ei lekinud see ikkagi minu tegelikku IP-d. Pean ütlema, et see üllatas mind. See on ka üks väheseid Brasiilias töötavaid VPN-e.

[wpforms id=”167975″ title=”false” description=”false”]

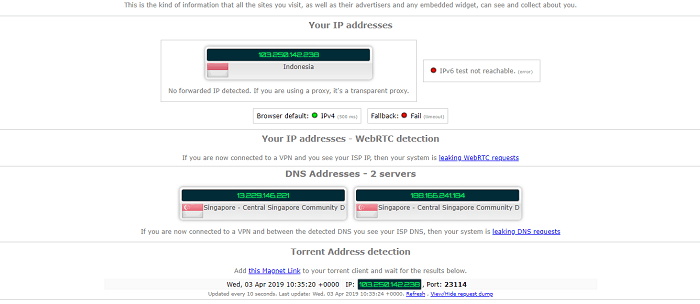

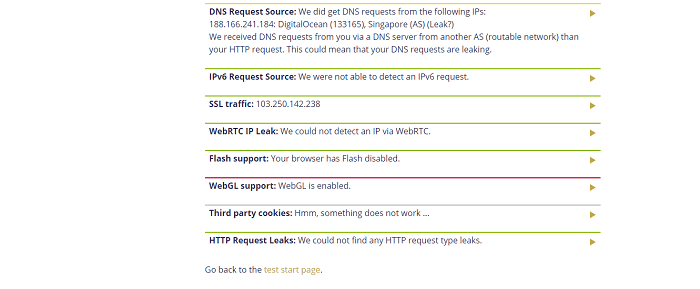

6 VyprVPN – LÄBI MÖÖDATUD

Testimisserver: Indoneesia

Selles loendis allpool on meil VyprVPN. See on veel üks test-VPN, mis arvasin, et minu VPN-testi ajal kindlasti lekib, kuid tegelikult ei lekinud.

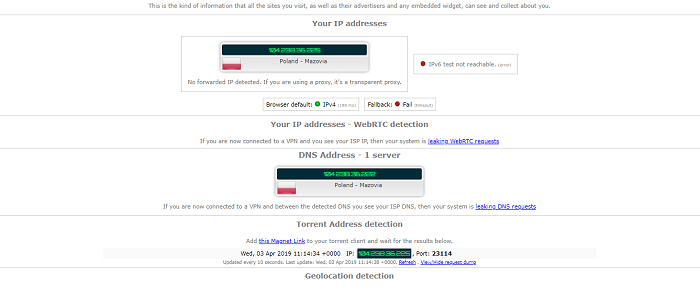

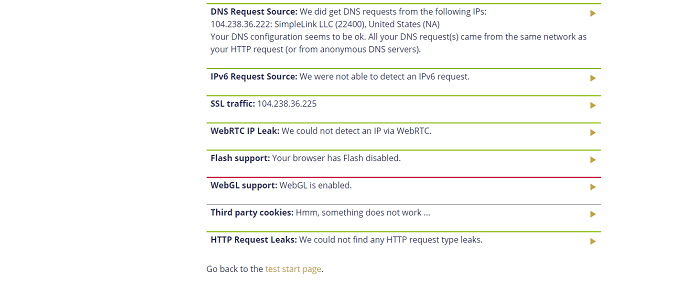

7 StrongVPN – SÖÖDUD

Testimisserver: Poola

Teine vähem tuntud VPN, mis läbis minu VPN-testi, oli StrongVPN. See mitte ainult ei lekitanud minu IP-aadressi, vaid suutis läbida ka WebRTC lekketesti.

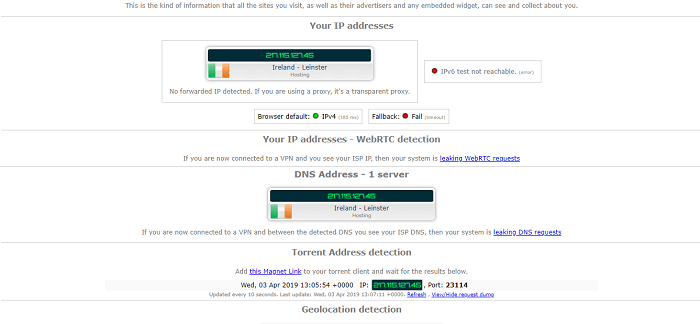

8 TunnelBear – LÄBI LÄBITATUD

Testimisserver: Iirimaa

Lekked on midagi, mida tavaliselt tasuta pakkujatelt ootate. Seda silmas pidades tegin TunnelBeariga lekketesti.

Üllataval kombel TunnelBear ei lekkinud. Soovin, et teised tasuta VPN-id (ehm, ehm Hola VPN) õpiksid TunnelBearilt.

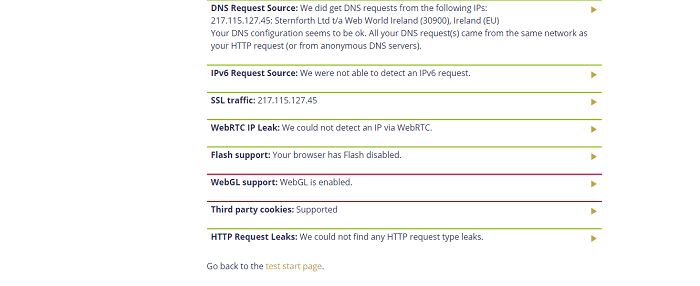

9 Windscribe – LÄBI MÖÖDATUD

Testimisserver: Hongkong

Teine VPN, mis selles loendis ei lekkinud, on Windscribe. WebRTC leket ei leitud kuskilt ja nii ka minu IP, DNS ja torrenti IP.

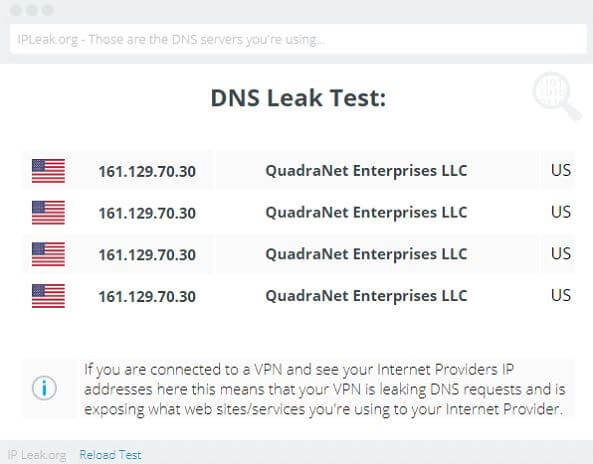

10 PureVPN – LÄBI MÖÖDATUD

Testimisserver: Island

PureVPN läbis testi ka probleemideta. See ei lekitanud minu tegelikku IP-d ega kannatanud WebRTC, DNS-i ega Torrenti IP-lekke all.

[wpforms id=”167977″ title=”false” description=”false”]

11 Privaatne Interneti-juurdepääs – MÄÄRATUD

Testimisserver: Austraalia

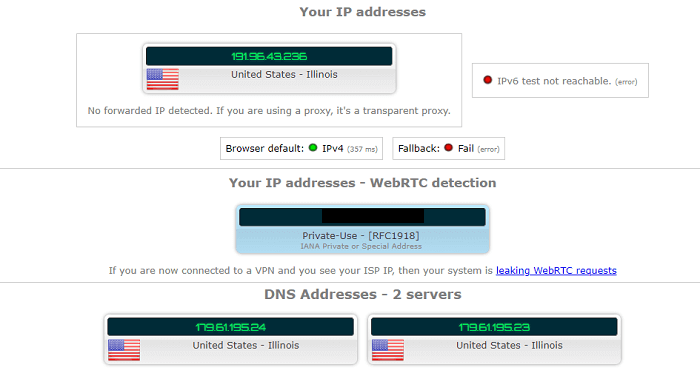

12 VPN Unlimited – LÄBI

Testimisserver: USA

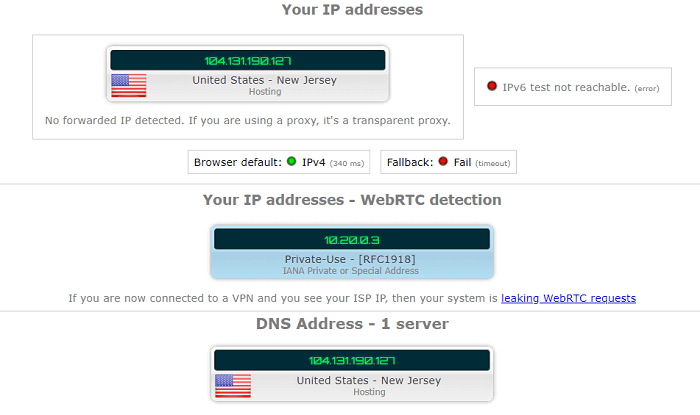

13 AVG Secure VPN – LÄBISTUD

Testimisserver: USA

14 Betternet – LÄBI MÖÖDUD

Testimisserver: USA

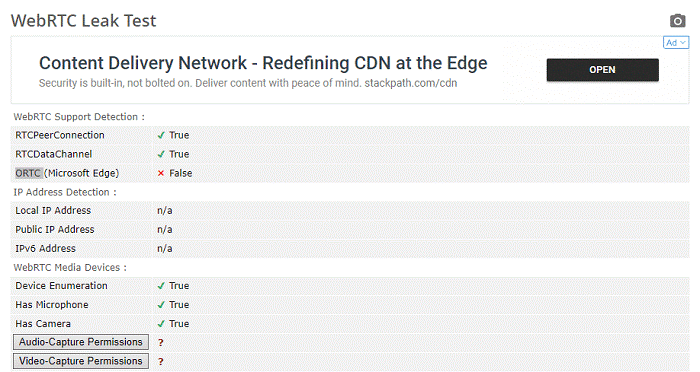

Kuigi tundub, et Betternet lekib VPN-i lekketestist WebRTC-d, kuid kuna see ei kuva minu tegelikku IP-d, ei kannata see lekete all.

15 VPNSecure – LÄBI MÖÖDATUD

Testimisserver: USA

16 KeepSolid Business VPN – LÄBI MÖÖDATUD

Testimisserver: USA

KeepSolid suutis minu VPN-i lekketesti probleemideta läbida. Selle VPN-i jaoks kasutasin kolme erinevat tööriista, et näha, kas see käivitab lekke.

17 Connecto VPN – LÄBITATUD

Testimisserver: USA

18 Tunnello VPN – LÄBI MÖÖDATUD

Testimisserver: USA

19 Kinnitatud VPN – LÄBI MÖÖDATUD

Testimisserver: USA

20 Hotspot Shield – LÄBI MÖÖDATUD

Testimisserver: USA

[wpforms id=”167979″ title=”false” description=”false”]

21 Proton VPN – LÄBI LÄBITATUD

Testimisserver: USA

22 Usaldusvöönd – LÄBI MÖÖDATUD

Testimisserver: Lõuna-Aafrika Vabariik

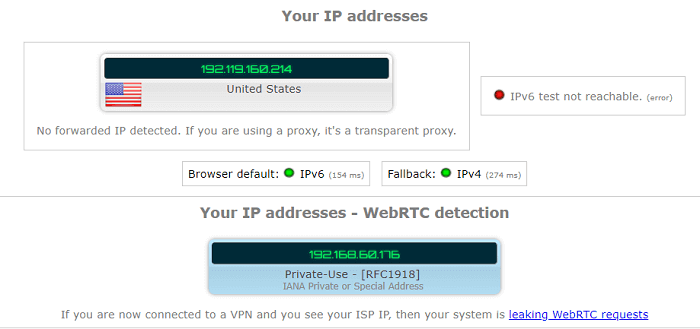

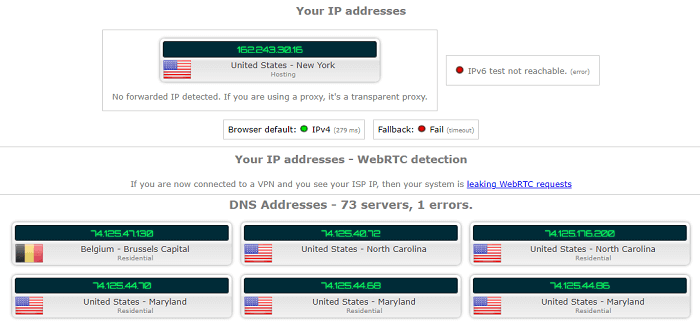

Kuigi WebRTC test näitab nähtavalt kohalikku IP-aadressi ja avalikku IP-aadressi, pole see minu tegelik IP-aadress. Lühidalt öeldes läbis Trust.Zone ka minu VPN-i lekketesti probleemideta.

23 Cactus VPN – LÄBITATUD

Testimisserver: USA

24 Psiphon VPN – LÄBI MÖÖDATUD

Testimisserver: USA

25 Turbo VPN – LÄBITATUD

Testimisserver: Singapur

26 Peida minu IP VPN – LÄBI LÄBI

Testimisserver: USA

27 Avast SecureLine – LÄBI MÖÖDATUD

Testimisserver: USA

28 VPNBook – LÄBISTUD

Testimisserver: USA

29 VPNGate – LÄBI

Testimisserver: Jaapan

30 Opera VPN – LÄBI

Testimisserver: USA

[wpforms id=”167981″ title=”false” description=”false”]

31 SurfEasy VPN – LÄBISTUD

Testimisserver: USA

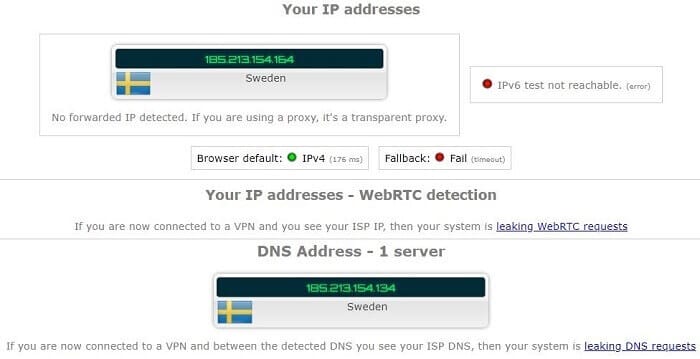

32 Mullvad VPN – LÄBI MÖÖDATUD

Testimisserver: Rootsi

33 F-Secure Freedome VPN – LÄBISTUD

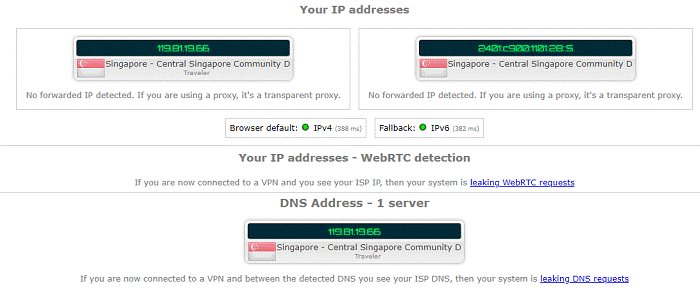

Testimisserver: Singapur

34 B.VPN – LÄBI MÖÖDATUD

Testimisserver: Austraalia

35 VPN-liiklus – LÄBI MÖÖDATUD

Testimisserver: Prantsusmaa

36 IPinator VPN – LÄBISTUD

Testimisserver: USA

37 Plokkideta VPN – LÄBI MÖÖDATUD

Testimisserver: USA

38 Turvasuudlus VPN – LÄBI LÄBI

Testimisserver: USA

39 Seed4.Me VPN – LÄBI MÖÖDATUD

Testimisserver: USA

40 HideIPVPN – LÄBISTUD

Testimisserver: Holland

[wpforms id=”167982″ title=”false” description=”false”]

41 VPN-i blokeeringu tühistamine – LÄBISTUD

Testimisserver: Saksamaa

42 PerfectVPN – LÄBISTUD

Testimisserver: USA

VPN-id, mis lekivad

Mitte kõik VPN-i pakkujad pole lekkevabad ja võivad teid hätta sattuda. Siin on 10 teenust, mis testimise ajal IP/DNS-i lekivad:

- Tund

- Hoxx VPN

- Puudutage valikut VPN

- BTGuard

- Ace VPN

- SecureVPN

- vpn.ht

- Kiirendada

- DotVPN

- AzireVPN

[wpforms id=”167984″ title=”false” description=”false”]

Kuidas testida VPN-i lekete suhtes?

Nüüd, kui teate, milliseid VPN-i pakkujaid usaldada ja milliseid vältida, kuidas saavad algajad VPN-i kasutajad nagu teie ja mina lekkeid kontrollida?

Ausalt öeldes on VPN-i lekete tuvastamine üsna lihtne, kuid peate olema selles suhtes püsiv ja valvas. Internetis on palju tööriistu, mille abil saate ise lekkeid otsida.

Mis aga pole nii lihtne, on tegelikult VPN-i lekete parandamine või peaksin ütlema, et lappida. Ärge siiski muretsege, ma teen selle teile kindlasti ülilihtsaks.

Igatahes, vpn-i lekete testimiseks tehke järgmist.

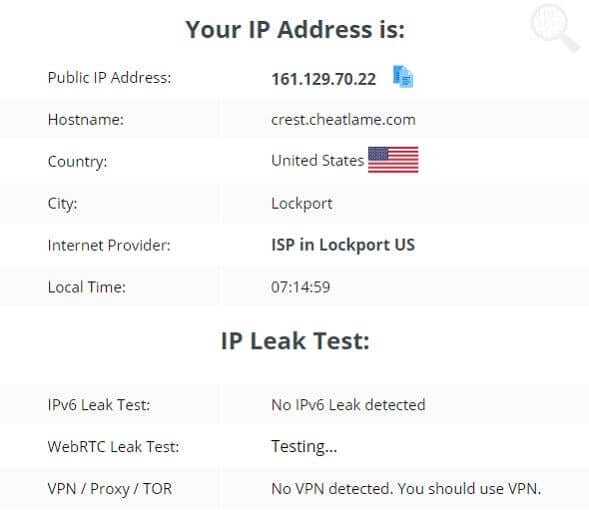

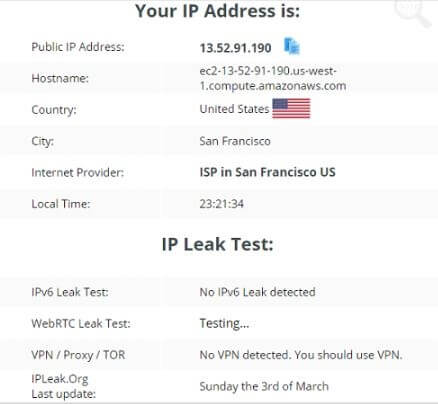

1) Alustage oma kohaliku IP-aadressi tuvastamisega

Kõigepealt peate otsima oma Interneti-ühenduse kohalikku IP-aadressi. Selle IP-aadressi on teile määranud teie Interneti-teenuse pakkuja. Peate oma IP-d kontrollima ilma VPN-iga ühendust loomata.

Oma avaliku IP-aadressi ehk algse IP-aadressi otsimiseks võite kasutada selliseid veebisaite nagu WhatIsMyIP.com. Märkige see IP ära, kuna see on IP-aadress, mille puhul te ei soovi, et teie VPN lekiks.

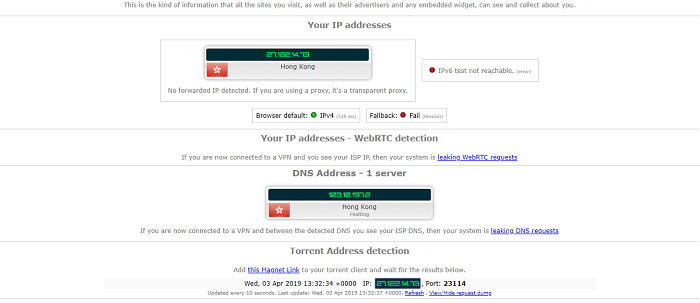

2) Järgmisena tehke algtaseme test

Nüüd peate tegema algtaseme testi. Selle eesmärk on kontrollida, kas testtööriist töötab korralikult või mitte.

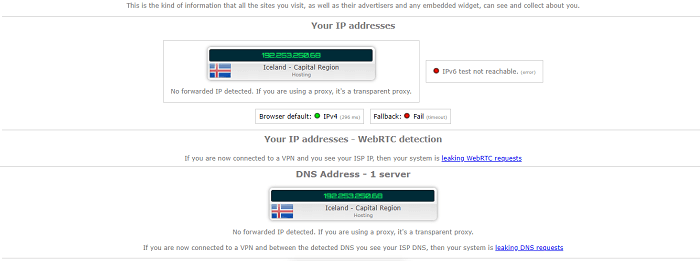

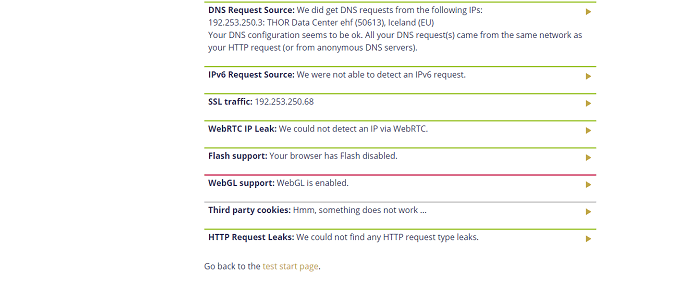

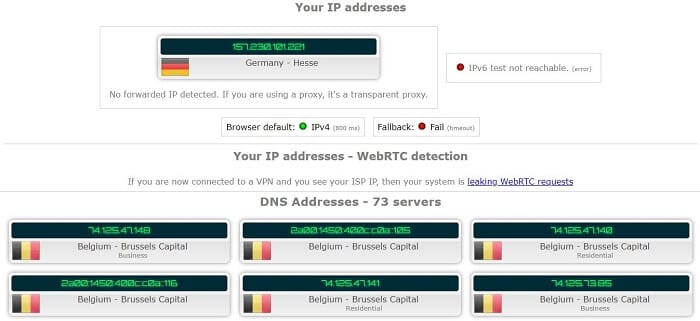

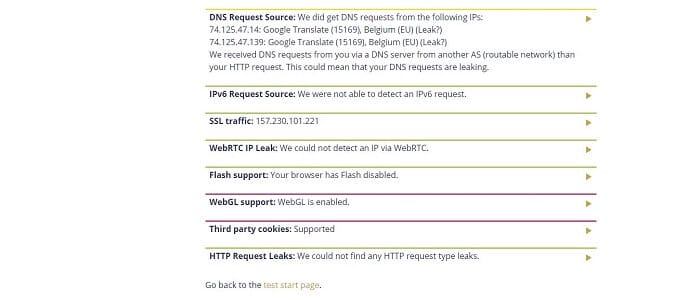

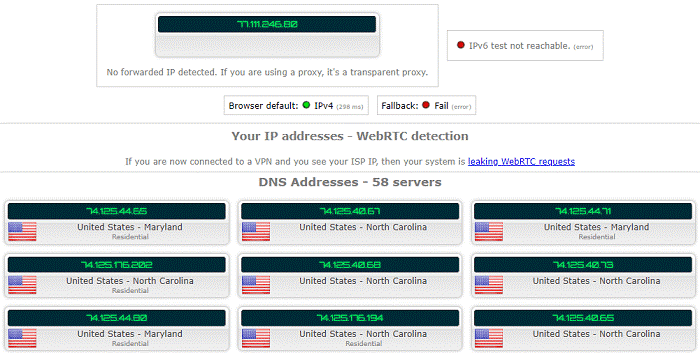

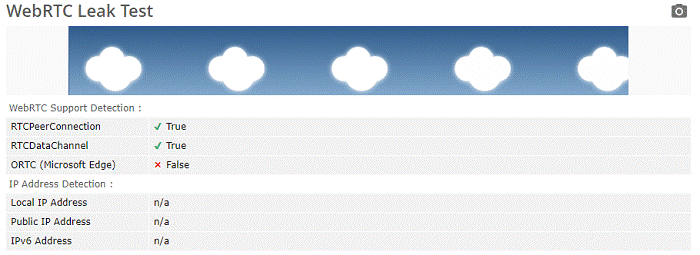

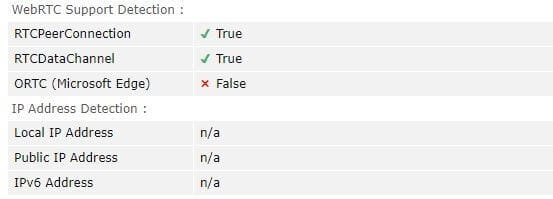

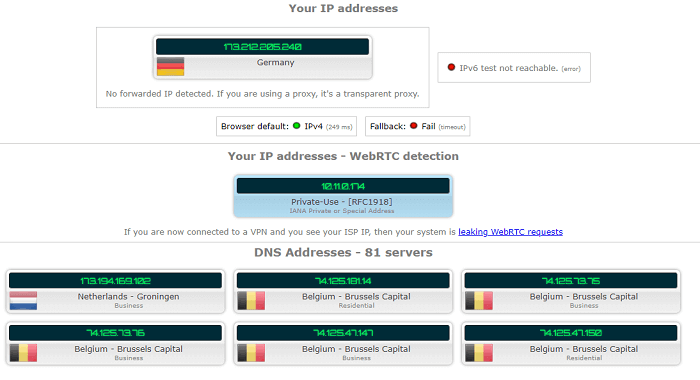

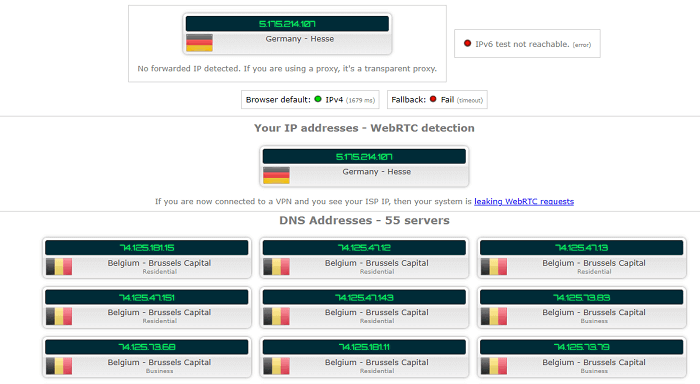

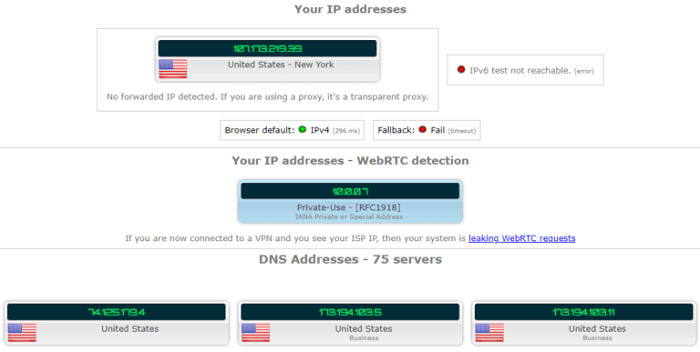

Nüüd, kui teie VPN on endiselt lahti ühendatud, minge saidile IPLeak.net. Te ei pea kasutama mitut tööriista, kuna IPLeak.net kombineerib teie Interneti-ühenduse IP-, WebRTC- ja DNS-lekkeid.

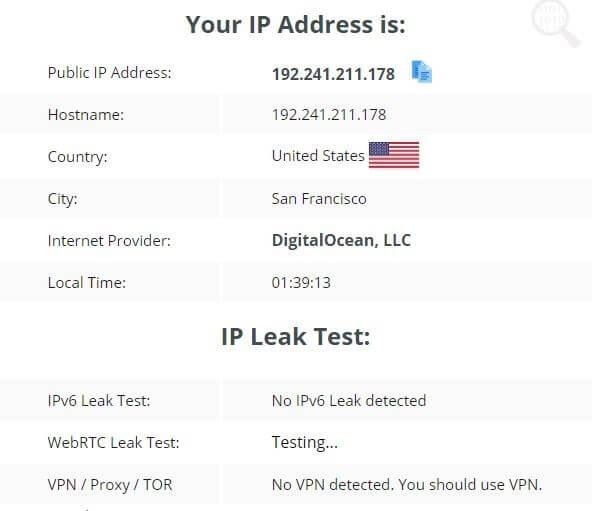

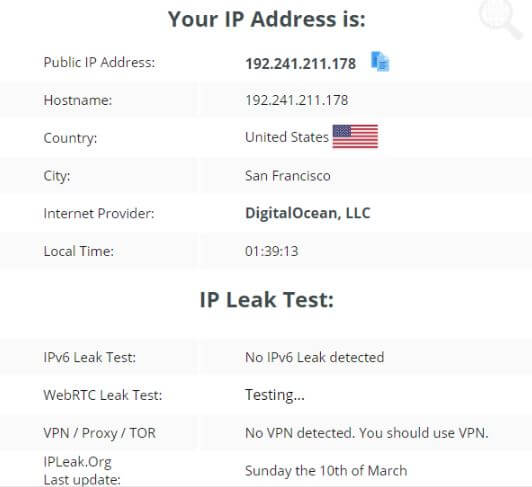

Testi tulemused peaksid välja nägema järgmised:

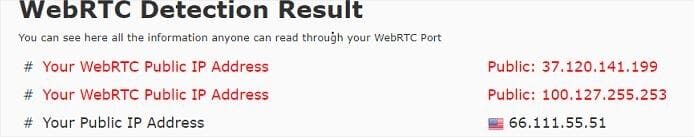

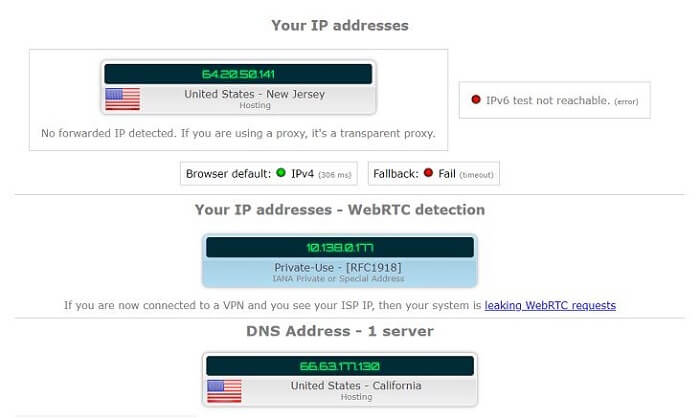

Nagu näete, näitab ülaltoodud ekraanipilt nii minu IP-aadressi kui ka kasutatavaid DNS-servereid. Test näitab ka, et minu brauser on tegelikult WebRTC lekke käes.

Nüüd, kui teil on põhiline lugemine, võite jätkata tõelise testiga.

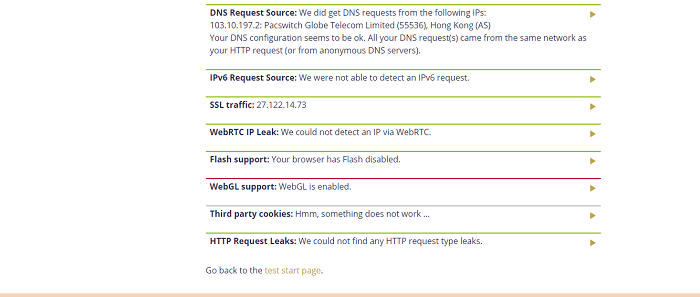

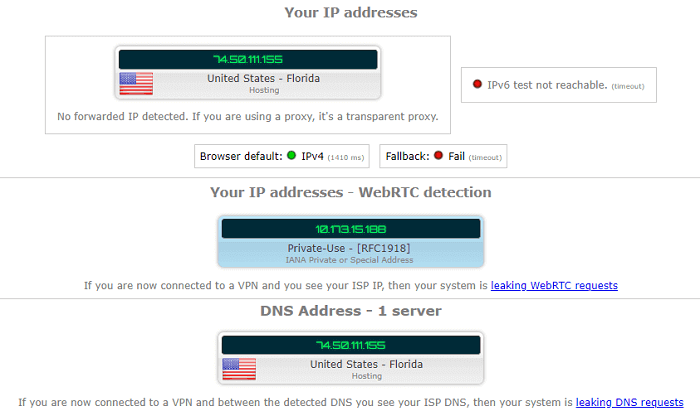

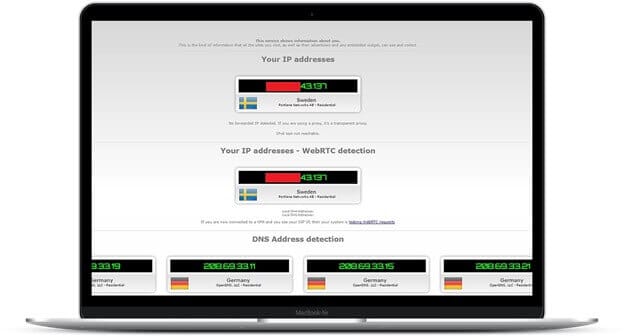

3) Ühendage oma VPN ja tehke test uuesti

Nüüd peate lubama oma VPN-ühenduse ja ühendama enda valitud VPN-serveriga. Kui olete eeltingimustega valmis saanud, peate testi veel kord sooritama.

Nagu varemgi, minge saidile IPleak.net ja käivitage test. Kui kasutate usaldusväärset lekkekaitsega VPN-i, ei tohiks tulemused avaldada teie algset IP-d.

Täpsemalt ei peaks te oma algset IP-d nägema lehe ülaosas WebRTC jaotises ja kindlasti ei tohiks te näha oma IP-d DNS-aadressi jaotises.

Veel üks viis lekete kontrollimiseks

Kuigi IPleak.net ja muud sellised tööriistad on piisavad, et kontrollida, kas teie VPN lekib, ei pruugi need tööriistad mõne kasutaja jaoks piisavad olla, kuna see nõuab DNS-i päringute saatmist kontrollitööriistadele.

Kuna saadate oma tegeliku IP-aadressiga päringu vähemalt korra kontrollitööriista serveritele, võidakse teie IP logida. Kuid ma lihtsalt spekuleerin seda ja nende oma ei ole selle tegelik tõend.

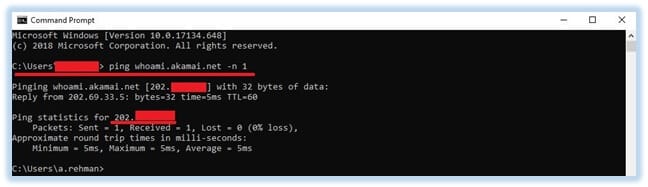

Igatahes, kui olete paranoiline nagu mina, saate VPN-i turvalisuse testimiseks kasutada käsuviipa. Saate seda ise teha järgmiselt.

1) Avage oma Windowsi arvutis käsuviip ja sisestage testserveri aadress, mida usaldate. Kui te ei tea ühtegi serverit, saate kasutada järgmist.

- akamai.net

- dnscrypt.org

- fluffcomputing.com

- ultradns.net

2) Tippige käsureale ping [serveri nimi] -n 1. Kui see pole piisavalt ilmne, asendage serveri nimi ühega ülalmainitud serveritest. Näiteks " ping whoami.akamai.net -n 1 ".

Pärast käsu käivitamist peate veenduma, et te ei näe tulemustes tegelikku IP-d. Kui see kahjuks nii on, siis olete, mu sõber, hankinud endale lekkiva VPN-i.

VPN-testi tulemused peaksid välja nägema järgmised:

[wpforms id=”167985″ title=”false” description=”false”]

Kuidas parandada VPN-i lekkeid?

Nüüd ei saa te enam iga haavatavust, mida VPN-id kannatavad, parandada, kuid IP-, WebRTC- ja DNS-i lekkeid saate üsna lihtsalt parandada.

Siit saate teada, kuidas saate veenduda, et teie VPN-i lekete tõttu ei esine …

1) Hankige usaldusväärne VPN

Esimene ja lihtsaim võimalus on valida sisseehitatud lekkekaitsega VPN-teenused .Nii NordVPN kui ka ExpressVPN väidavad, et pakuvad lekkekaitset. Nagu ma varem mainisin, hoiab lekkekaitse kõike krüptitud tunnelis.

2) Vabanege WebRTC-st

Kuna enamikul kaasaegsetel brauseritel on WebRTC eellubatud, võib see olla teie IP-aadressi lekkimise allikas.

Mis on hullem?

Kuigi saate WebRTC-i keelata brauserites, nagu FireFox, ei saa te seda teha Google Chrome'is. Kuna rakendusesiseselt ei saa Chrome'is ja Operas WebRTC-d keelata, peate lootma kolmandate osapoolte pistikprogrammidele.

Keela WebRTC FireFoxis

WebRTC keelamine FireFoxi brauseris on ülilihtne. Kuna WebRTC keelamiseks on rakendusesisene lahendus, peate sellest vabanemiseks lihtsalt pääsema juurde õigele seadistusele.

Siin on, kuidas seda teha…

Minge aadressiribale ja tippige umbes: config. Kui vajutate sisestusklahvi, peaksite nägema hoiatusteadet.

Ärge kartke, vaid klõpsake lihtsalt nuppu " Ma nõustun riskiga! ” nuppu ja oletegi poolel teel. Nüüd tippige otsinguribale " media.peerconnection.enabled " ja muutke kuvatava sätte väärtuseks Väär.

Nii saate WebRTC Firefoxis täielikult keelata.

Keela WebRTC Chrome'is ja Operas

WebRTC keelamine Chrome'is ja Operas pole FireFoxiga võrreldes sugugi lihtne. Nagu ma varem mainisin, peaksite lootma kolmandate osapoolte lisandmoodulitele.

Siiski pidage meeles, et pistikprogrammid ei ole täiesti tõhusad. Selle all pean silmas seda, et teatud juhtudel võib teie brauser ikkagi lekkida.

Siin on mõned brauseri pistikprogrammid, mida saate vaadata Chrome'i poes või Opera lisandmoodulite lehel.

Kuna Chrome ja muud Google'i tooted võivad privaatsusega seoses olla suureks valuks, soovitan teil proovida.

3) Parandage oma lekkiv IP

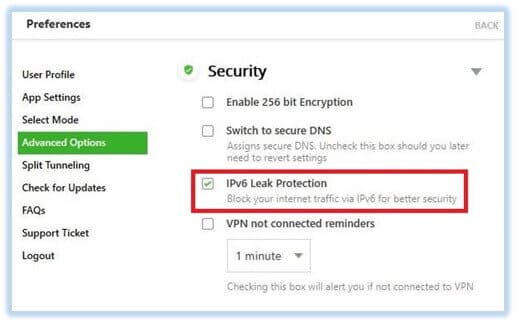

IP-lekete parandamine võib enamasti olla üsna ebamugav. Kui teil aga veab, võite lihtsalt VPN-i rakenduses paari seadistusega segi ajada, et parandada nii DNS-i kui ka IPv6 lekkeid.

Kui teie VPN-rakendus selliseid kohandusi ei toeta, peate soovitud seadmes käsitsi keelama nii DNS-i kui ka IPV6 seaded.

Demonstratsiooni eesmärgil näitan teile, kuidas saate oma Windowsi masinas DNS-i ja IPV6 sätteid keelata.

Põhjus, miks ma Windowsi valin, on see, et see on kõige laialdasemalt kasutatav platvorm ja ka see, et see on nii kuradima lekkiv.

Nagu ma varem mainisin, käsitleb Windows DNS-i päringuid väga halvasti. Isegi kui VPN on sisse lülitatud, võite ikkagi lekkeid kohata.

Alustame sellest, et keelame rühmapoliitika redaktoris funktsiooni Smart Multi-Homed Named Resolution .

Keela nutikas mitme kodu nimega eraldusvõime

1) Alustage rühmapoliitika redaktori juurde minnes. Selleks vajutage Windows + R ja tippige käsk " gpedit.msc "

2) Järgmisena liikuge jaotisse Haldusmallid> Võrk> DNS-klient ja otsige üles "Lülita välja nutikas mitme kodu nimelahendus".

3) Nüüd topeltklõpsake seadistusel, klõpsake " Luba " ja seejärel vajutage nuppu " OK " .

See on kõik, olete just edukalt keelanud häiriva nutika mitme kodu nimega eraldusvõime funktsiooni.

DNS-serverite käsitsi seadistamine

Teine võimalus, mille peate oma Windowsi masinas lekkiva DNS-i parandamiseks, on soovitud DNS-serverite käsitsi konfigureerimine. See on ilmselt palju lihtsam variant kui see, mida ma teile varem näitasin.

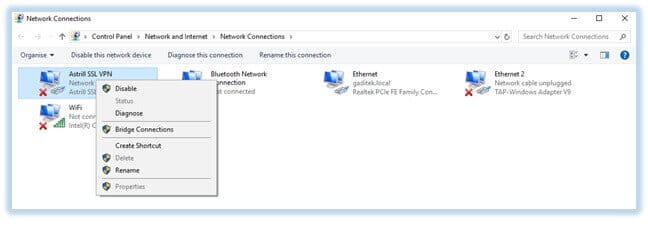

Selleks peate oma Windowsi arvutis üle minema sätte " Võrguühendused ". Järgige lihtsalt allolevaid samme ja olete kiiresti valmis.

1) Avage juhtpaneel > Võrk ja Internet > Võrguühendused ja paremklõpsake võrguadapteril, mille sätteid soovite muuta. Näiteks muudan ma Astrill VPN-i sätteid.

2) Nüüd klõpsake Etherneti atribuutide avamiseks suvandit Atribuudid.

3) Järgmisena tühjendage märkeruut „ Interneti-protokolli versioon 6 “, sest iga adapteri puhul peate võib-olla kaitsma IPv6 lekke eest.

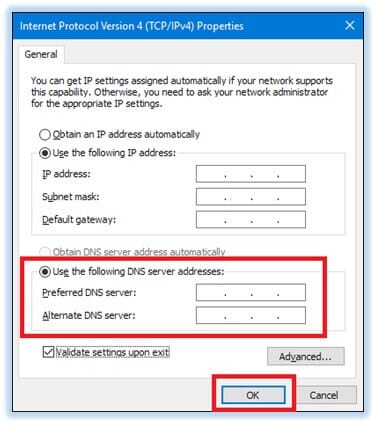

4) Kui olete selle lõpetanud, valige " Interneti-protokolli versioon 4 " ja klõpsake nuppu " Atribuudid ".

5) Nüüd valige atribuutide menüüst " Kasuta järgmisi DNS-serveri aadresse " ja sisestage eelistatud ja alternatiivse DNS-serverina VPN-i pakkuja täpne DNS-serveri aadress. Kui teie VPN-i pakkuja ei paku oma DNS-serveri aadressi, saate lihtsalt kasutada avalikke DNS-servereid.

[wpforms id=”167986″ title=”false” description=”false”]

Lõpetamine!

Kuigi mulle ei meeldi VPN-teenuste nimede häbistamine, on privaatsusprobleemide suurenemise tõttu tegelik vajadus lekkivate VPN-ide avalikustamine.

Sest olgem ausad, keegi ei naudi Sherlocki mängimist oma Interneti-ühenduse kaudu. Ja kindlasti ei tee kahju ka VPN-i turvalisuse eeltesti läbiviimine.

Selle pimesi kasutamise asemel kontrollige oma VPN-i puudujääkide suhtes ja käivitage see läbi põhilise VPN-i lekketesti.

Seda arvestades olen teie eest kogu töö ära teinud, nii et te ei pea ise tülikat VPN-testi läbi viima.

Tere tulemast.

[wpforms id=”167956″ title=”false” description=”false”]