Тест VPN – чому ви повинні турбуватися про витік VPN?

Витік VPN, звучить дивно, чи не так?

Про який витік я говорю? Вірте чи ні, незалежно від рівня шифрування, який обіцяє надати ваш постачальник VPN, він може бути вразливим до витоків DNS, WebRTC та IP.

Тепер я знаю, що ви не маєте уявлення про витоки DNS, WebRTC та IP, але погодьтеся, оскільки я детально обговорю все в цьому посібнику з перевірки витоку VPN.

Але зараз я хочу сказати, що ви не можете сліпо вірити постачальникам VPN. Згідно з дослідженням, із 150 додатків VPN у Google Play Store 25% з них постраждали від витоку DNS.

Витоки IP та DNS не обмежуються лише додатками Android. Дослідження, опубліковане Internet Measurement Conference, показало , що 25 із 62 VPN-провайдерів пропускають трафік користувачів.

Виходячи з таких серйозних занепокоєнь, я вирішив провести власний тест VPN.

Щоб провести одне з найретельніших досліджень в Інтернеті, я збираюся охопити 55 постачальників VPN у галузі та побачити, які VPN не можуть виконати своє призначення.

Але перш ніж почати, давайте почнемо з розмови про витоки VPN та їх типи.

Що таке витік VPN?

Зараз у підручнику немає визначення витоків VPN, але на основі мого тесту VPN я б пояснив це так:

Витік VPN відбувається, коли розкривається справжня IP-адреса або DNS користувача, незважаючи на використання зашифрованого приватного тунелю VPN

Більш конкретно:

- Коли програма VPN дозволяє потік незашифрованого трафіку з пристрою

- Коли програма VPN відкриває публічну IP-адресу третім особам

- Коли програма VPN надсилає запити DNS користувача на загальнодоступні DNS-сервери, відмінні від постачальника VPN

Б'юся об заклад, що ви стикалися з одним із цих витоків принаймні один раз із власною службою VPN. А чому б і ні? Зрештою, витоки є досить поширеними для недорогих або бюджетних служб VPN.

Ось вам сценарій:

Скажімо, ви підключаєтеся до сервера VPN за вашим вибором і намагаєтеся отримати доступ до геоблокованого веб-сайту. Здається, що все добре й модно, але ви все одно не можете отримати доступ до цього конкретного вмісту.

Причина проста: служба або веб-сайт, до якого ви намагаєтеся отримати доступ, насправді відстежує вашу справжню IP-адресу, а не IP-адресу вашого постачальника VPN. Це явна ознака витоку VPN.

Але ви не можете повністю звинувачувати свого постачальника VPN у витоках. Хоча витоки VPN мають багато спільного з помилками та дефектними протоколами (докладніше про це пізніше), невирішені вразливості в існуючій технології є основною підозрою у витоку вашої справжньої особи.

Про які технології я говорю?

Переглядач, який використовує WebRTC, плагіни браузера і навіть операційні системи на наших телефонах та інших пристроях – це лише деякі з них.

[wpforms id="167989″ title=”false” description=”false”]

Типи витоків VPN

Існують, по суті, три (3) різні типи витоків, які ви повинні турбувати:

- Витоки IP-адреси (витік IPv4, IPv6 та Torrent IP)

- Витік DNS

- Витік WebRTC

Почнемо спочатку з витоків IP…

Витоки IP-адреси

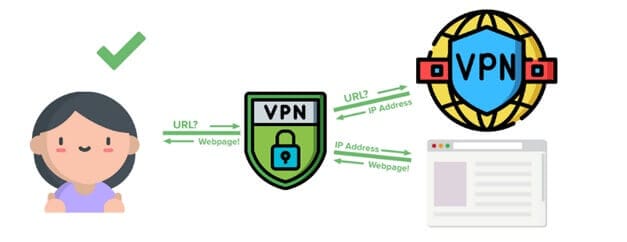

По суті, VPNпризначений для захисту вашої конфіденційності в Інтернеті, створюючи безпечний зашифрований тунель між вами та Інтернетом.

Він призначений для приховування вашої особистості та онлайн-діяльності від решти світу, маскуючи вашу оригінальну IP-адресу.

Оскільки ваша IP-адреса є вашим унікальним ідентифікатором, якщо ваш VPN-сервіс страждає від витоків, це може поставити під загрозу вашу конфіденційність в Інтернеті.

Навіть якщо хтось не обов’язково може зламати вас за допомогою вашої IP-адреси, він може легко розкрити багато інформації про вас. Ось що може розповісти про когось просто пошук IP-адреси на whatsmyip.com :

Здавалося б, нешкідливий витік IP-адреси, насправді, може виявити щось настільки чутливе, як ваше фактичне гео-місцезнаходження, аж до точних координат.

Витік IP-адреси також є причиною, чому ви не можете отримати доступ до вмісту та служб з обмеженим географічним розташуванням.

Але стає ще гірше:

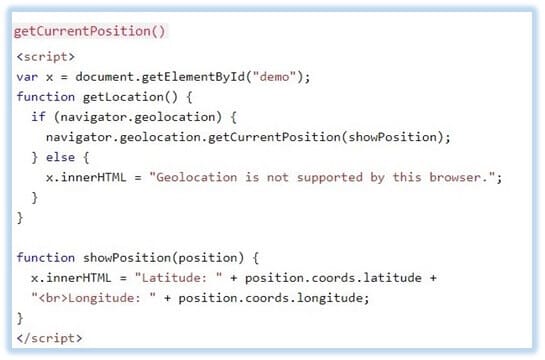

Якщо хтось дійсно хоче залагодити з вами незакінчену проблему, він може легко надіслати вам посилання з HTML5 API геолокації, щоб отримати ваше точне географічне розташування, навіть не підозрюючи про це. [ Джерело ]

Витоки DNS

Сервер доменних імен або DNS, по суті, є телефонною книгою Інтернету. Це посередник між пристроєм користувача та Інтернетом.

DNS-сервери перетворюють імена хостів (наприклад, www.example.com) у зручну для комп’ютера IP-адресу (наприклад, 192.911.1.1).

Оскільки ми запам’ятовуємо слова краще, ніж довгі комбінації чисел, нам, людям, було б надзвичайно важко запам’ятати кожну IP-адресу, до якої ми хочемо отримати доступ. [ Джерело]

Тільки уявіть, що ви вводите 157.166.226.25, щоб відвідати CNN. Дійсно корисна технологія. Однак під час використання VPN ця, здавалося б, корисна технологія також може бути причиною вашої недосконалої конфіденційності.

Дозвольте пояснити…

Іноді, навіть якщо VPN увімкнено та працює ідеально, ваша програма VPN може не обробляти ваш запит DNS безпосередньо. Натомість це може дозволити вашим запитам DNS проходити через DNS-сервери вашого IPS.

Це називається «витоком DNS ».

У разі витоку DNS ваш постачальник послуг Інтернету або сторонні DNS-оператори, які обробляють ваші запити, можуть побачити, які веб-сайти ви відвідуєте або які програми ви використовуєте.

Оскільки DNS – це те, що з’єднує веб-посилання, DNS може негативно вплинути майже на все, що ви робите в Інтернеті. Справді, двосторонній меч.

Якщо постачальник VPN не обробляє ваші запити DNS, ця вразливість може не тільки дозволити провайдерам, але й іншим особам підслуховувати вашу діяльність в Інтернеті.

Як я вже говорив раніше, ви не можете звинувачувати у всьому свого постачальника VPN, оскільки вразливі місця в існуючій технології також можуть бути витоком.

Візьмемо, наприклад, «Розумну багатодомну роздільну здатність Microsoft» від Microsoft. Спочатку випущений з Windows 8, SMHNR має серйозні проблеми з витоком DNS.

Навіть за наявності VPN SMHNR надсилає запити DNS на всі налаштовані DNS-сервери замість того, щоб просто використовувати DNS-сервери постачальників VPN. [ Джерело ]

Це, очевидно, розкриває вашу справжню IP-адресу разом із сайтами, які ви відвідуєте, що робить вашу VPN абсолютно марною. Однак його дещо легко вимкнути, якщо ви знаєте, що робите.

Але на цьому недоліки Microsoft не закінчуються, насправді Windows 10 ще гірше обробляє запити DNS за допомогою VPN.

Щоб розглянути це в перспективі, через жалюгідно погані механізми обробки DNS Windows 10, крило CISA Міністерства внутрішньої безпеки видало офіційне сповіщення (TA15-240A).

Так! Ось як це погано.

Тим не менш, деякі VPN мають вбудований захист від витоку DNS. Ця функція гарантує, що всі запити DNS безпечно обробляються в зашифрованому тунелі VPN.

Витоки WebRTC

WebRTC або Web Real-Time Communication — це (VoIP) протокол голосу через Інтернет для онлайн-зв'язку. Це та сама технологія, яка працює для суперкорисних програм, таких як WhatsApp і Skype.

WebRTC дає змогу взаємодіяти між браузерами, такими як голосові дзвінки, відеочат і обмін файлами P2P без плагінів.

Незважаючи на революційну технологію, вона все ще може розкрити вашу реальну IP-адресу, навіть якщо ви використовуєте VPN.

Згідно зі статтею, опублікованою TorrentFreak, величезний недолік технології WebRTC дозволив веб-сайтам бачити домашні IP-адреси несвідомих користувачів.

Крім того, TF додав, що веб-сайти можуть використовувати кілька рядків коду, щоб робити запити до сервера STUN, який може потім реєструвати IP-адресу VPN користувачів, домашню IP-адресу і навіть адреси локальної мережі.

Оскільки WebRTC по суті є технологією на основі браузера, сучасні браузери є найбільш вразливими.

Даніель Рослер, незалежний розробник, був першим, хто розкрив уразливість WebRTC ще у 2015 році. Він навіть опублікував код на своїй сторінці GitHub, який дозволив користувачам виправити, чи постраждали їхні браузери від витоків WebRTC чи ні.

З огляду на це, як би неприємно не звучали витоки WebRTC, його відносно легко виправити. Я розповім про це пізніше в цьому посібнику.

[wpforms id=”167958″ title=”false” description=”false”]

VPN та невиправлені вразливості

Гаразд, іноді ваш VPN-провайдер може бути винуватцем вашої недосконалої конфіденційності. Візьмемо, наприклад, сумнозвісну помилку Heartbleed 2014 року.

Heartbleed помилка

Ця помилка допомагає перехоплювати файли та дані, захищені за допомогою шифрування SSL/TLS. Уразливість Heartbleed зазвичай впливає на електронні листи, миттєві повідомлення (IM) і навіть деякі віртуальні приватні мережі (VPN).

Ця жахлива помилка дозволяє будь-кому розшифрувати зашифрований трафік, зловживаючи вразливими версіями OpenSSL. У результаті будь-хто зі зловмисним наміром може потенційно отримати доступ до конфіденційних облікових даних і, можливо, використовувати їх для прослуховування, крадіжки або навіть видавання себе за іншу особу.

Що робить Heartbleed Bug таким унікальним?

Що ж, на відміну від інших помилок програмного забезпечення, які виправляються за допомогою нових оновлень, помилка Heartbleed виявила відносно велику кількість приватних та інших секретних ключів, відкритих для Інтернету.

Оскільки цю помилку надзвичайно легко використовувати і не залишає слідів під час виконання, це одна неприємна вразливість.

Помилки ескалації привілеїв

Помилка підвищення привілеїв – ще одна велика вразливість, яка з’явилася нещодавно. Помилка була виявлена дослідником безпеки Полом Раскагнересом з Cisco Talos у двох основних клієнтах VPN.

Згідно з опублікованим звітом Раскагнереса, він виявив дві помилки ескалації привілеїв у клієнтах Windows NordVPN (CVE-2018-3952) і ProtonVPN (CVE-2018-4010 ).

Він також пояснив у своєму звіті, що оскільки обидва постачальники VPN використовували OpenVPN, що вимагає доступу адміністратора, будь-який шкідливий код, що запускається у файлі конфігурації OpenVPN, може замінити права адміністратора.

Тепер, що це означає?

Для легкого розуміння будь-хто, хто отримує доступ адміністратора, може маніпулювати файлами конфігурації, вставляючи власні шкідливі коди та виконуючи довільні команди з дуже конкретними параметрами виконання коду.

Розкагнерес також додав, що причина, чому ця вразливість взагалі існувала, полягає в тому, як файли конфігурації OpenVPN обробляються сервісом.

Незважаючи на те, що Раскагнерес був першим, хто виявив цю вразливість у додатках VPN, не був першим, хто виявив помилку. Фактично, Фабіус Вотсон з консалтингової та кібербезпекової фірми VerSprite був першим, хто повідомив про помилку в квітні 2018 року.

NordVPN і ProtonVPN швидко усунули вразливість, запровадивши перевірку спеціально для параметрів «плагін» і «безпека сценарію».

Однак Раскагнерес все ще зміг обійти цей патч, узявши зазначені параметри в лапки.

Розкагнерес навіть опублікував окремі звіти про вразливості як для NordVPN, так і для ProtonVPN, щоб підтвердити свої висновки.

Ці вразливості були виявлені в таких версіях NordVPN і ProtonVPN:

- 14.28.0

- 5.1.

З огляду на це, обидва постачальники виправили цю помилку, випустивши оновлення, які запобігають неавторизованим користувачам змінювати файли конфігурації OpenVPN.

Якщо ви ще не оновили свій VPN-клієнт, чого ви чекаєте?

[wpforms id=”167963″ title=”false” description=”false”]

Витоки VPN та їх вплив на вашу конфіденційність

Хоча витоки VPN можуть бути не такою великою проблемою, як реєстрація даних користувачів VPN-провайдерами, це все одно може призвести до багатьох неприємностей.

Крім того, що ви не зможете отримати доступ до кількох потокових сервісів, витік DNS, наприклад, може призвести до того, що ваші дані будуть передані правоохоронним органам.

Дозвольте пояснити…

Оскільки DNS-сервер, який ви використовуєте, зазвичай належить вашому провайдеру, усі запити, які ви надсилаєте на ці DNS-сервери, реєструються та зберігаються в базі даних.

Якщо ви причетні до чогось, що вважається незаконним у вашому судовому законодавстві, ваші збережені журнали можуть притягнути вас до відповідальності в суді.

Наприклад, у Великобританії постачальники послуг Інтернету зобов’язані передавати будь-які записи органам влади відповідно до Закону про повноваження на розслідування.

Враховуючи, що Сполучене Королівство є активною частиною альянсу з нагляду 5 очей, будь-які відкриті дані можуть спричинити проблеми з владою. Це якщо ви дійсно робите щось протизаконне.

Однак у Сполучених Штатах, навіть якщо ви не робите нічого протизаконного в Інтернеті, провайдери можуть продавати витік даних маркетинговим компаніям.

З тих пір, як Конгрес відхилив пропозиції FCC щодо захисту конфіденційності широкосмугового зв’язку , постачальники інтернет-послуг, як-от Comcast, AT&T, Time Warner, Verizon та інші, можуть продавати особисті дані, як-от історію веб-перегляду, без попередньої згоди.https://vpn.inform.click/uk/najkrashhij-vpn-dlja-comcast-xfinity-100-pracjuie-v-2022-roci/

Відповідно до розділу (D) §?222 Кодексу США 47. Конфіденційність інформації про клієнтів, «Ніщо в цьому розділі не забороняє телекомунікаційному оператору використовувати, розголошувати або дозволяти доступ до власної інформації клієнта, отриманої від своїх клієнтів, прямо чи опосередковано через своїх агентів».

Незважаючи на те, що постачальники послуг Інтернету роками продають персональні дані, вони можуть генерувати значні набори даних про онлайн-діяльність певних демографічних груп.

Щоб підтвердити свою думку, провайдери можуть використовувати зібрані дані для створення дуже точної персони, яку можна продати маркетологам.

[wpforms id=”167973″ title=”false” description=”false”]

Критерії тестування

На відміну від інших веб-сайтів, які ускладнюють перевірку витоків VPN, вводячи передові інструменти, я збираюся зробити свій тест VPN простим і зрозумілим.

Замість того, щоб використовувати складні інструменти, я збираюся використовувати безліч онлайн-інструментів для перевірки витоків VPN.

Причина?

Чесно кажучи, і попередні, і базові інструменти тестування VPN все одно дадуть однакові результати, навіщо використовувати занадто складні методи для тестування VPN?

З огляду на це, ось деякі з тестових сайтів VPN, які я буду використовувати для тестування своєї VPN:

- https://ipleak.net/

- https://browserleaks.com/webrtc

- http://dnsleak.com/

- https://ip8.com/

- https://ipleak.org/

- http://doileak.net/

Варто також зазначити, що я можу не використовувати всі вищезгадані інструменти для кожної з VPN, які я буду обговорювати в цьому посібнику з тестування VPN. Натомість я збираюся використовувати кожен із інструментів у варіаціях.

VPN, які не протікають

Хоча деякі VPN іноді страждають від витоків, є кілька винятків, які не витікають, принаймні це те, що я відчув у своєму тесті VPN.

Нижче я склав список кількох платних і безкоштовних тестових VPN, які не витікали під час мого тестування. Я додам більше VPN до цього списку, коли буду тестувати більше VPN.

1 ExpressVPN – ПРОЙДЕНО

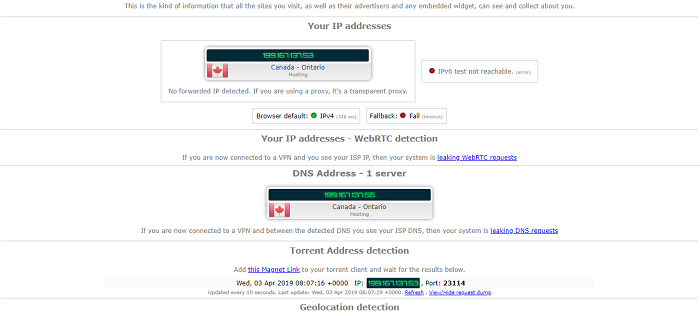

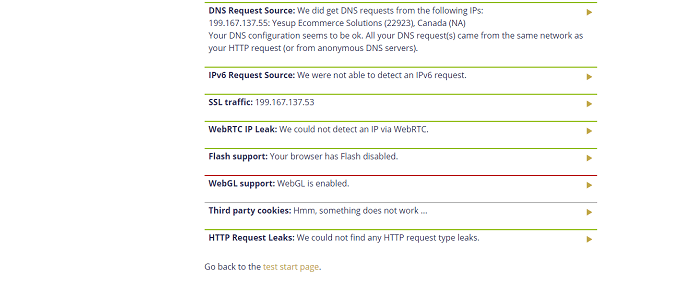

Сервер тестування: Канада

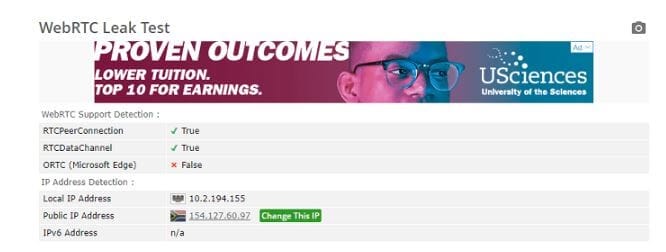

Розпочав свій тест VPN з тесту витоку DNS Express VPN, і я був більш ніж задоволений результатами. Як ви могли помітити, моя IPV6-адреса не відображається. Саме так налаштована моя офісна мережа.

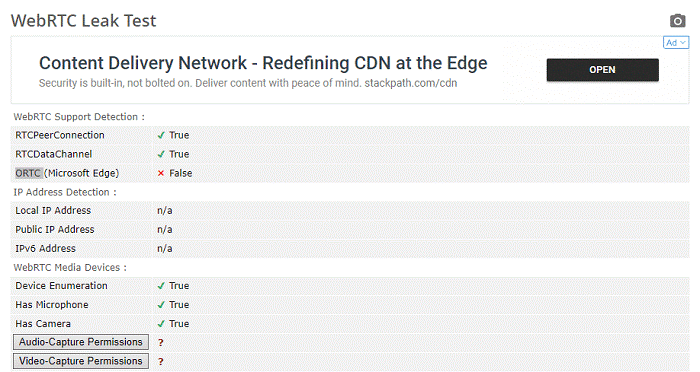

Підходячи до витоку WebRTC, IPLeak.net не зміг виявити витік у моєму тестовому VPN-з’єднанні. Оскільки я не вимикав WebRTC у своєму браузері до тесту, відсутність IP-адреси — це дуже хороший знак.

Я навіть провів тест VPN на витік торрентів, і ExpressVPN також його без проблем виправив.

Виконуючи той самий тест на витоки на Doileak.com, я не виявив жодних витоків із увімкненим ExpressVPN.

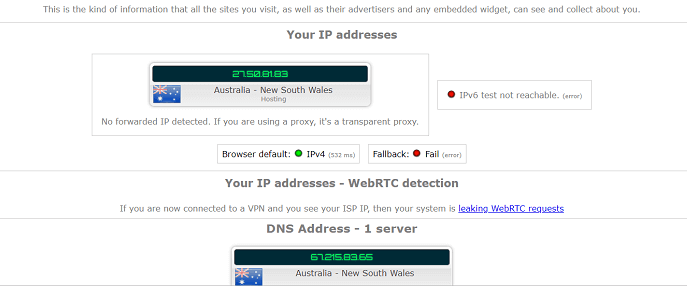

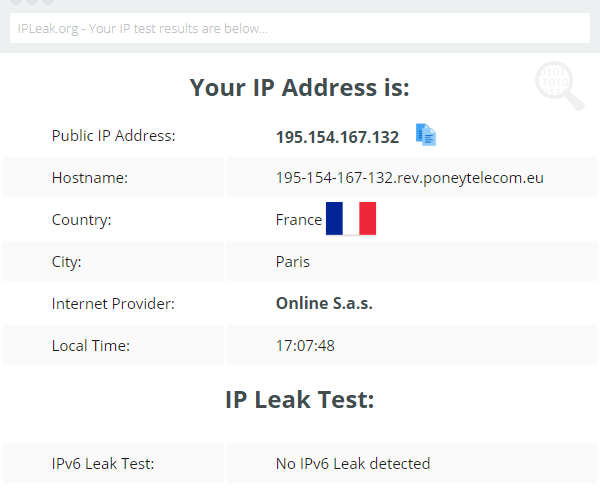

2 NordVPN – ПРОЙДЕНО

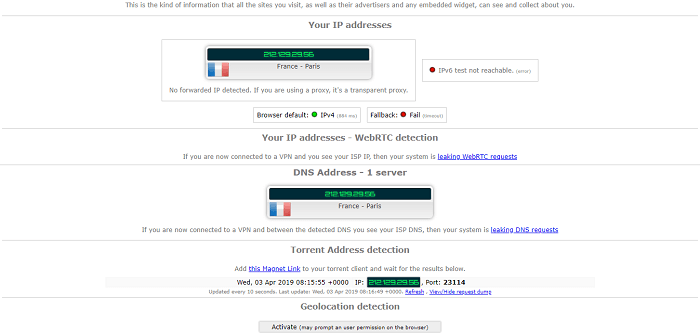

Сервер тестування: Франція

Далі я протестував NordVPN. Для цього тесту VPN я підключився до одного з їхніх серверів у Франції. У моєму тесті NordVPN не розкрив мій справжній IP.

NordVPN також пройшов тест на витік DNS, WebRTC і Torrent без будь-яких проблем як на IPleak.net, так і на Doileak.com.

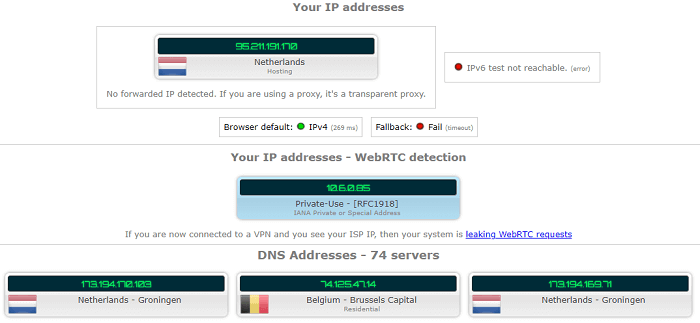

3 Surfshark – ПРОЙДЕНО

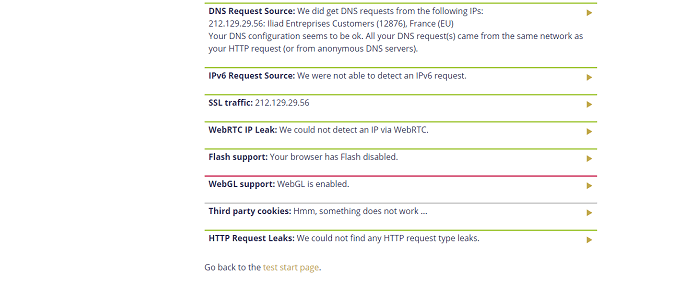

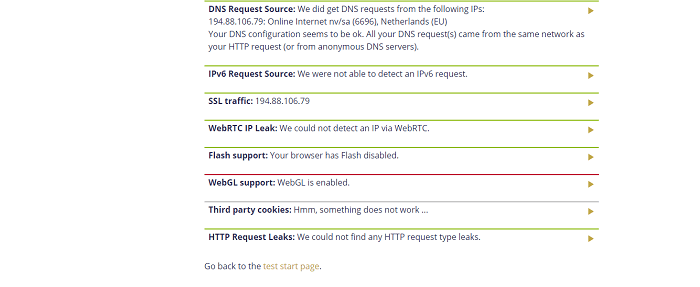

Сервер тестування: Нідерланди

Та ж сама історія з тестовою VPN від Surfshark, витоків IP, DNS, WebRTC чи Torrent не виявлено.

Я навіть протестував Surfshark на Doileak.com, і витоків не виявлено.

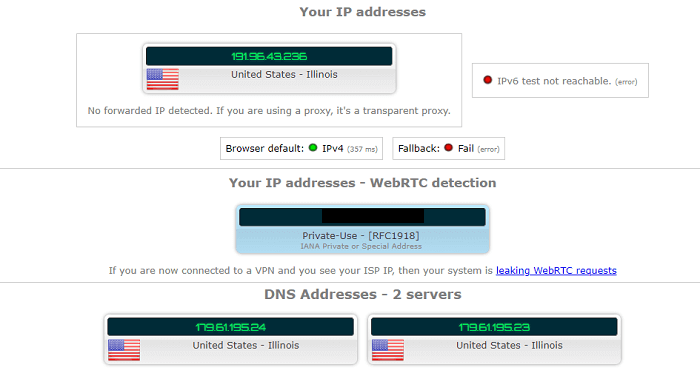

4 IPVanish – ПРОЙДЕНО

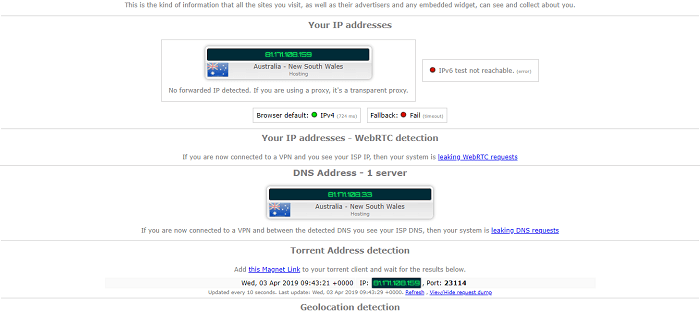

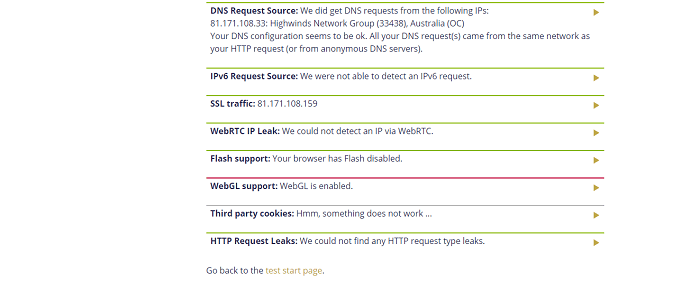

Сервер тестування: Австралія

IPVanish також не витік.

Я підключився до австралійського сервера IPVanish для тестування, і, безсумнівно, IPleak.net підтвердив, що я насправді використовував австралійський сервер під час тесту VPN.

Мій WebRTC не було видно, а мій Torrent IP був таким же, як IP сервера VPN, до якого я підключений.

Хоча моя DNS-адреса відрізнялася від моєї IP-адреси, вона все одно не розкривала мій фактичний IP-адрес.

Безпечно та безпечно.

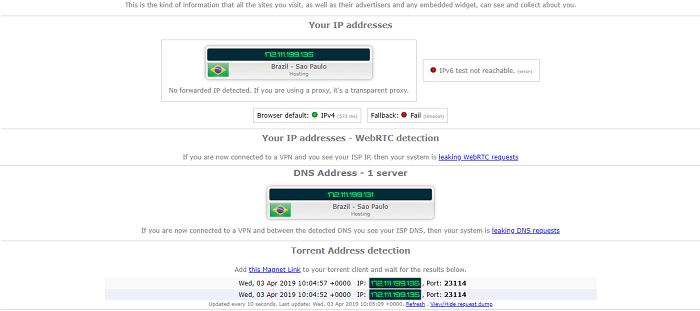

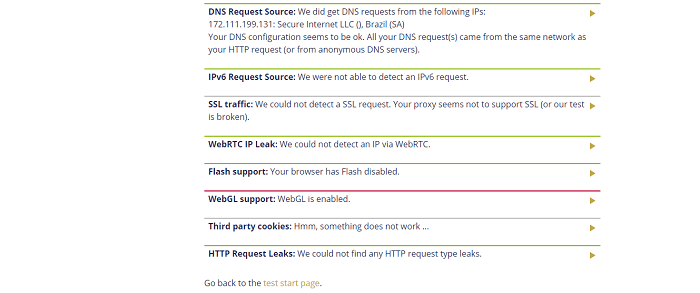

5 Іваці – ПРОЙДЕНО

Сервер тестування: Бразилія

Хоча Ivacy є відносно невеликим постачальником, він все одно не розкрив мій фактичний IP. Треба сказати, це мене здивувало. Це також одна з небагатьох VPN, що працюють у Бразилії.

[wpforms id=”167975″ title=”false” description=”false”]

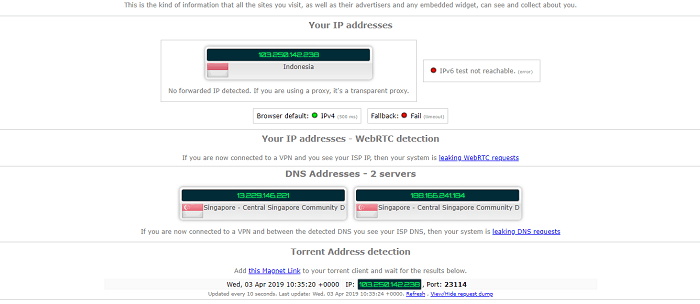

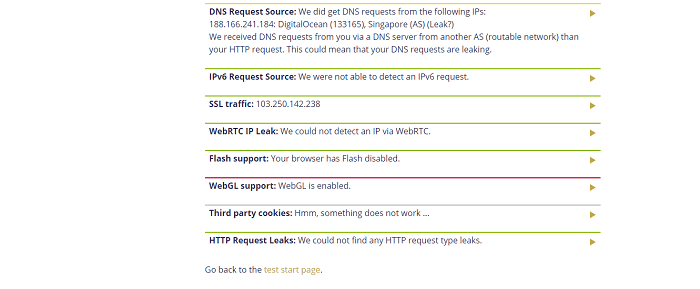

6 VyprVPN – ПРОЙДЕНО

Сервер тестування: Індонезія

Далі в цьому списку є VyprVPN. Це ще один тестовий VPN, який, як я думав, напевно витік під час мого тесту VPN, але насправді цього не сталося.

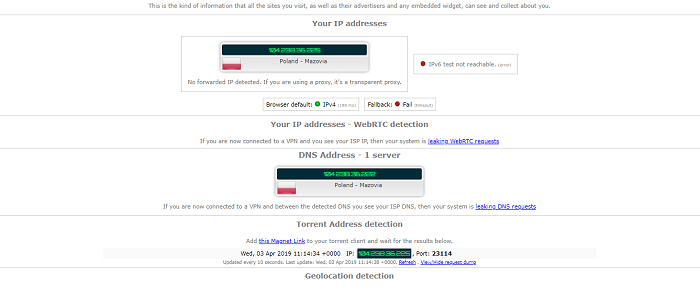

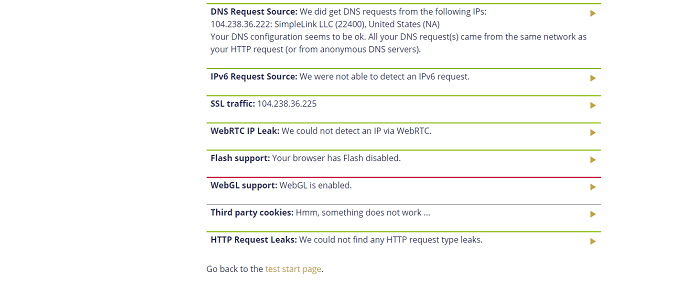

7 StrongVPN – ПРОЙДЕНО

Сервер тестування: Польща

Іншим менш відомим VPN, який пройшов мій тест VPN, був StrongVPN. Він не тільки не розкрив мою IP-адресу, але й зміг пройти тест на витік WebRTC.

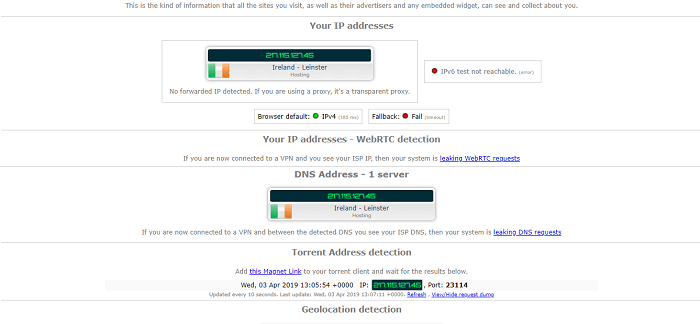

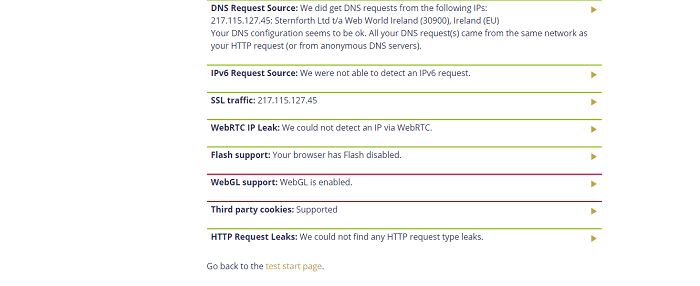

8 TunnelBear – ПРОЙДЕНО

Сервер тестування: Ірландія

Витоки – це те, чого ви зазвичай очікуєте від безкоштовних постачальників. Маючи це на увазі, я провів тест на витік за допомогою TunnelBear.

Як не дивно, TunnelBear не протікав. Я хотів би, щоб інші безкоштовні VPN (ehm, ehm Hola VPN) навчалися у TunnelBear.

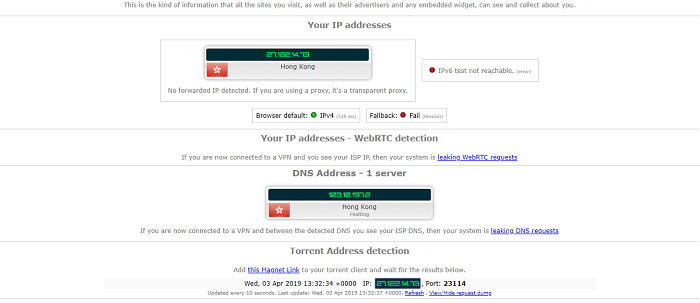

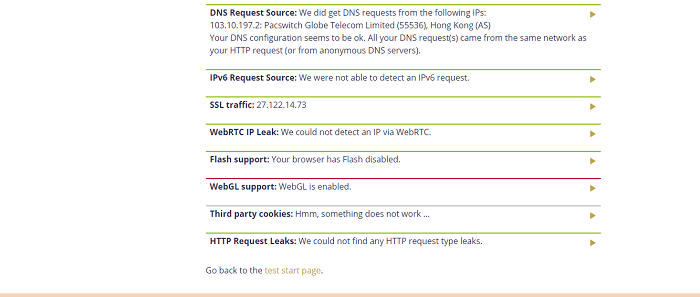

9 Windscribe – ПРОЙДЕНО

Сервер тестування: Гонконг

Ще один VPN, який не з'явився в цьому списку, – це Windscribe. Витоку WebRTC ніде не було знайдено, а також мій IP, DNS та IP-адреса через торрент.

10 PureVPN – ПРОЙДЕНО

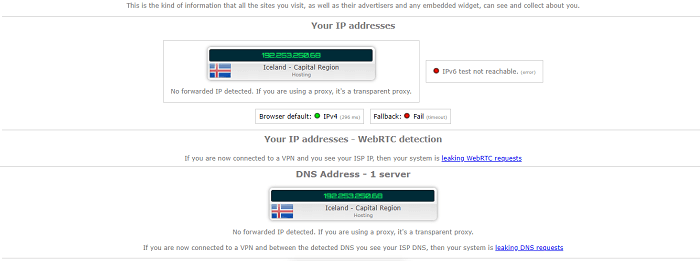

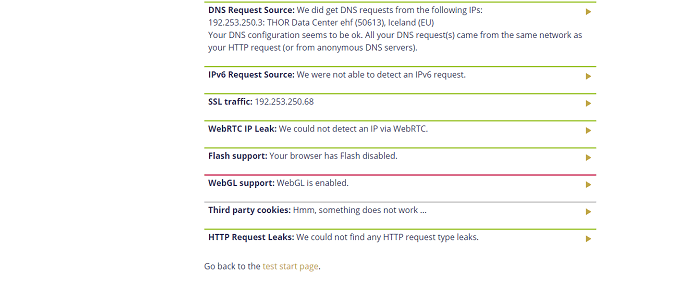

Сервер тестування: Ісландія

PureVPN також пройшов тест без жодних проблем. У ньому не було витоку моєї справжньої IP-адреси, не постраждало від витоку IP-адреси WebRTC, DNS або Torrent.

[wpforms id=”167977″ title=”false” description=”false”]

11 Приватний доступ до Інтернету – ПРОЙДЕНО

Сервер тестування: Австралія

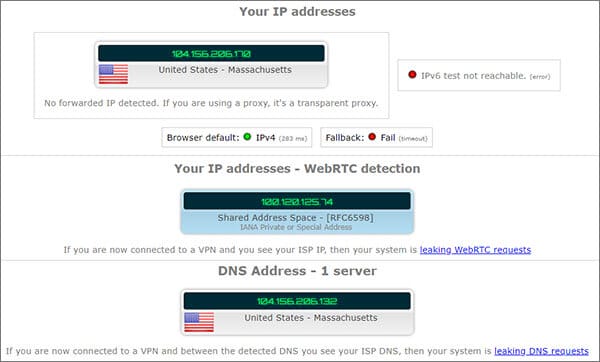

12 VPN Unlimited – ПРОЙДЕНО

Сервер тестування: США

13 AVG Secure VPN – ПРОЙДЕНО

Сервер тестування: США

14 Betternet – ПРОЙДЕНО

Сервер тестування: США

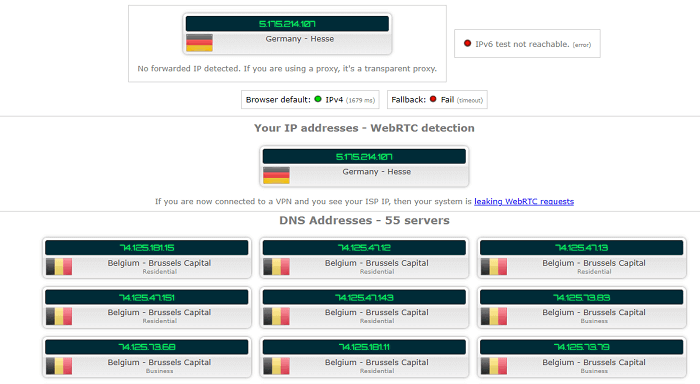

Хоча здається, що Betternet пропускає WebRTC з тесту на витоки VPN, однак, оскільки він не відображає мій фактичний IP-адрес, він не страждає від витоків.

15 VPNSecure – ПРОЙДЕНО

Сервер тестування: США

16 KeepSolid Business VPN – ПРОЙДЕНО

Сервер тестування: США

KeepSolid зумів пройти мій тест на витік VPN без проблем. Для цього VPN я використовував три різні інструменти, щоб побачити, чи не спровокує він витік.

17 Connecto VPN – ПРОЙДЕНО

Сервер тестування: США

18 Tunnello VPN – ПРОЙДЕНО

Сервер тестування: США

19 Підтверджено VPN – ПРОЙДЕНО

Сервер тестування: США

20 Hotspot Shield – ПРОЙДЕНО

Сервер тестування: США

[wpforms id=”167979″ title=”false” description=”false”]

21 Proton VPN – ПРОЙДЕНО

Сервер тестування: США

22 Trust.Zone – ПРОЙДЕНО

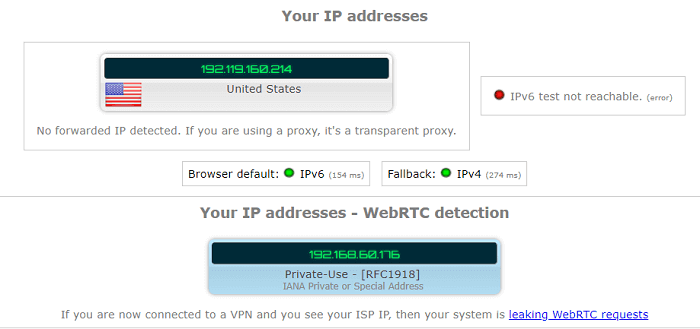

Сервер тестування: Південна Африка

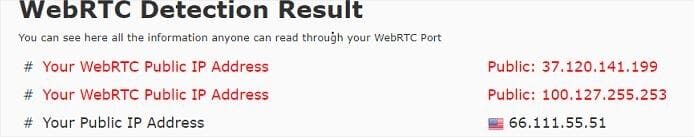

Хоча тест WebRTC помітно показує локальну IP-адресу та публічну IP-адресу, це не моя справжня IP-адреса. Коротше кажучи, Trust.Zone також без проблем пройшов мій тест на витік VPN.

23 Cactus VPN – ПРОЙДЕНО

Сервер тестування: США

24 Psiphon VPN – ПРОЙДЕНО

Сервер тестування: США

25 Turbo VPN – ПРОЙДЕНО

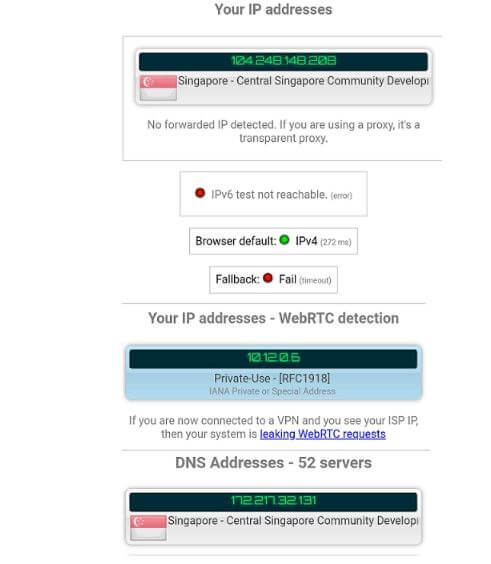

Сервер тестування: Сінгапур

26 Приховати мій IP VPN – ПРОЙДЕНО

Сервер тестування: США

27 Avast SecureLine – ПРОЙДЕНО

Сервер тестування: США

28 VPNBook – ПРОЙДЕНО

Сервер тестування: США

29 VPNGate – ПРОЙДЕНО

Сервер тестування: Японія

30 Opera VPN – ПРОЙДЕНО

Сервер тестування: США

[wpforms id=”167981″ title=”false” description=”false”]

31 SurfEasy VPN – ПРОЙДЕНО

Сервер тестування: США

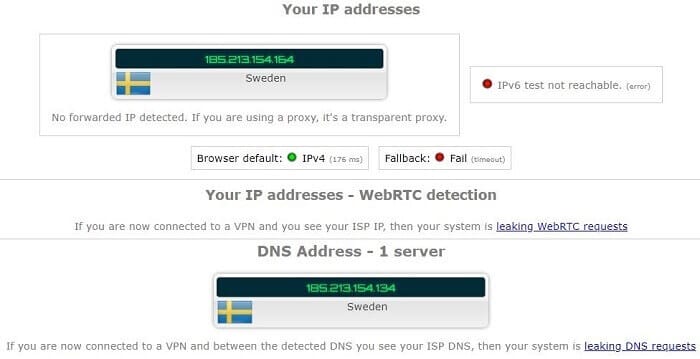

32 Mullvad VPN – ПРОЙДЕНО

Сервер тестування: Швеція

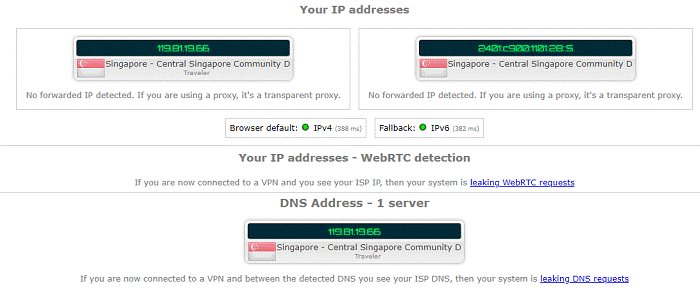

33 F-Secure Freedome VPN – ПРОЙДЕНО

Сервер тестування: Сінгапур

34 B.VPN – ПРОЙДЕНО

Сервер тестування: Австралія

35 VPN-трафік – ПРОЙДЕНО

Сервер тестування: Франція

36 IPinator VPN – ПРОЙДЕНО

Сервер тестування: США

37 Безблокова VPN – ПРОЙДЕНО

Сервер тестування: США

38 Security Kiss VPN – ПРОЙДЕНО

Сервер тестування: США

39 Seed4.Me VPN – ПРОЙДЕНО

Сервер тестування: США

40 HideIPVPN – ПРОЙДЕНО

Сервер тестування: Нідерланди

[wpforms id=”167982″ title=”false” description=”false”]

41 Розблокувати VPN – ПРОЙДЕНО

Сервер тестування: Німеччина

42 PerfectVPN – ПРОЙДЕНО

Сервер тестування: США

VPN, які витікають

Не всі VPN-провайдери захищені від витоків і можуть призвести до проблем. Ось 10 служб, які під час тестування виявили витік IP/DNS:

- годину

- Hoxx VPN

- Торкніться VPN

- BTGuard

- Ace VPN

- SecureVPN

- VPN.ht

- Прискорити

- DotVPN

- AzireVPN

[wpforms id=”167984″ title=”false” description=”false”]

Як перевірити VPN на витоки?

Тепер, коли ви знаєте, яким постачальникам VPN можна довіряти, а яких уникати, як початківець користувач VPN, як ви і я, може перевірити на наявність витоків?

Чесно кажучи, виявлення витоків VPN — це досить проста справа, однак вам потрібно бути наполегливими та пильними щодо цього. Існує багато онлайн-інструментів, за допомогою яких можна самостійно шукати витоки.

Однак те, що не так просто, це насправді виправити, або я повинен сказати, виправити витоки VPN. Але не хвилюйтеся, я обов’язково зроблю це дуже просто для вас.

У будь-якому випадку, ось як перевірити свій vpn на витоки:

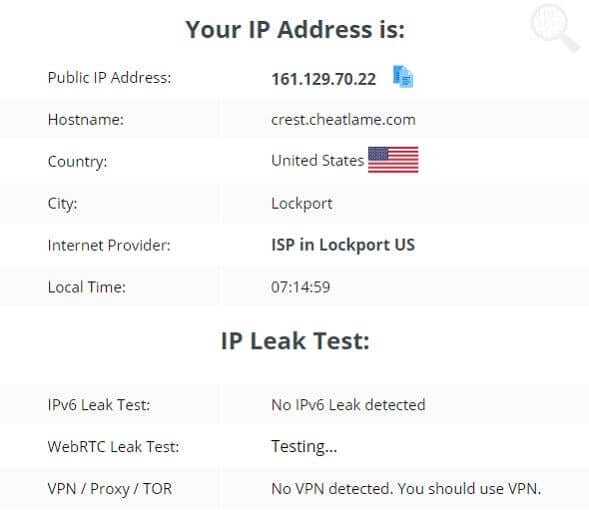

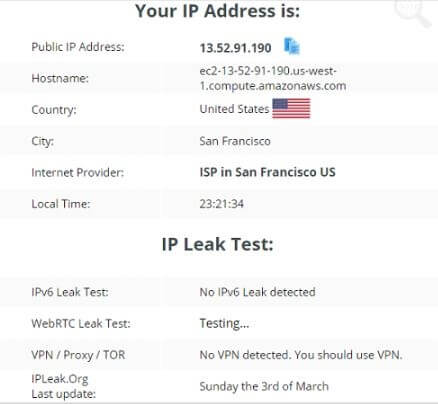

1) Почніть з визначення вашої локальної IP-адреси

Перш за все, вам потрібно знайти локальну IP-адресу вашого інтернет-з’єднання. Ця IP-адреса призначається вам вашим провайдером. Ви повинні перевірити свій IP без підключення до VPN.

Щоб шукати свою загальнодоступну IP-адресу, або оригінальну IP-адресу, ви можете використовувати такі веб-сайти, як WhatIsMyIP.com. Зверніть увагу на цю IP-адресу, оскільки це IP-адреса, яку ви не хочете, щоб ваш VPN витік.

2) Далі виконайте базовий тест

Тепер ви повинні виконати базовий тест. Це потрібно для того, щоб переконатися, що тестовий інструмент навіть працює належним чином чи ні.

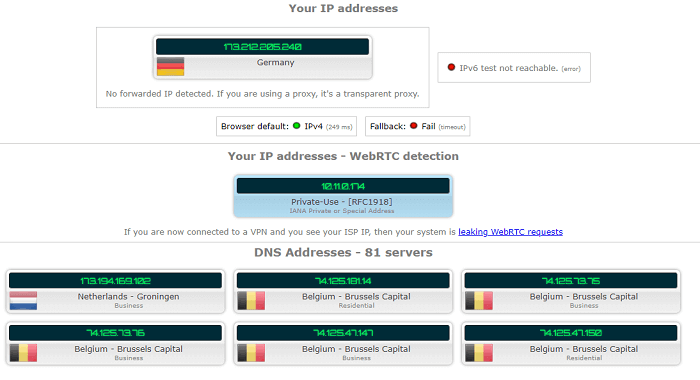

Тепер, коли ваш VPN все ще відключений, перейдіть на IPLeak.net. Вам не потрібно використовувати кілька інструментів, оскільки IPLeak.net поєднує перевірку на наявність витоків IP, WebRTC і DNS для вашого інтернет-з’єднання.

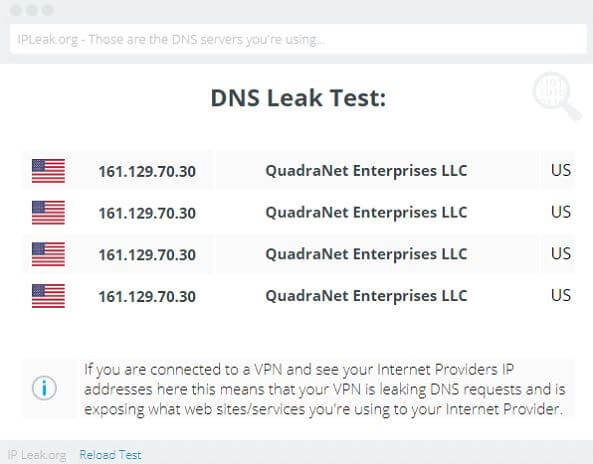

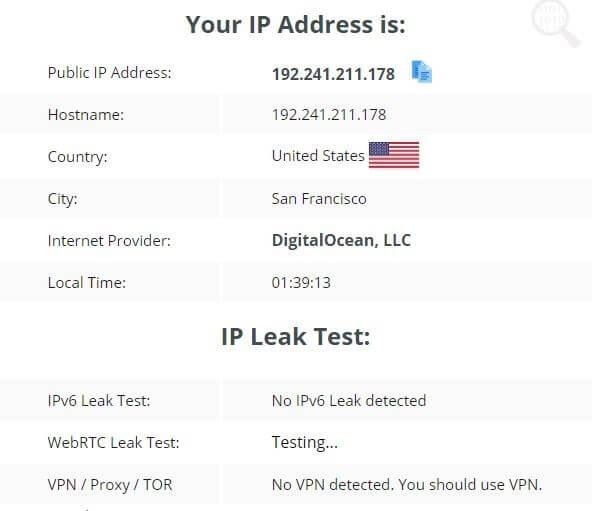

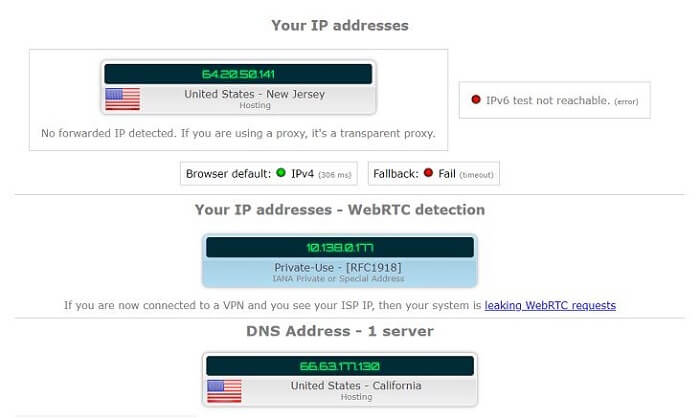

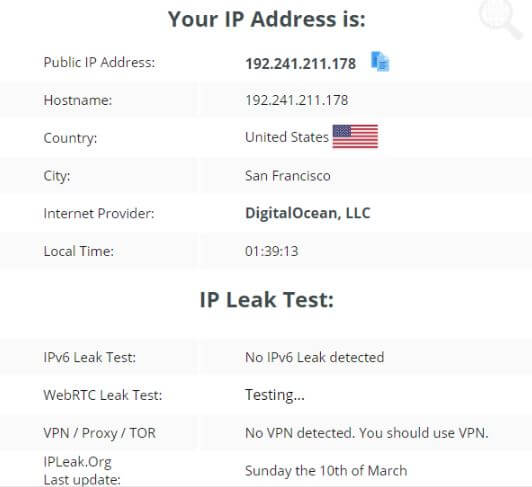

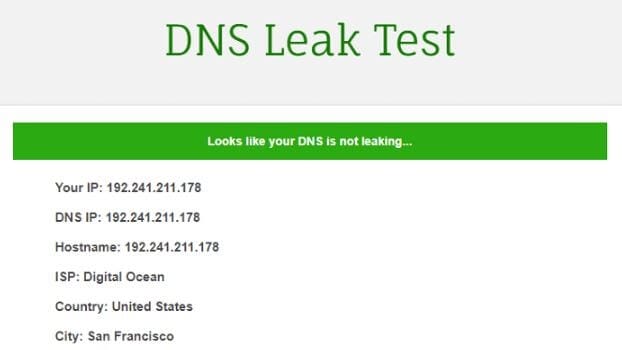

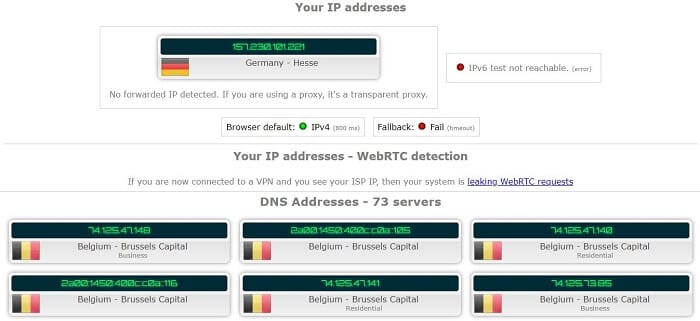

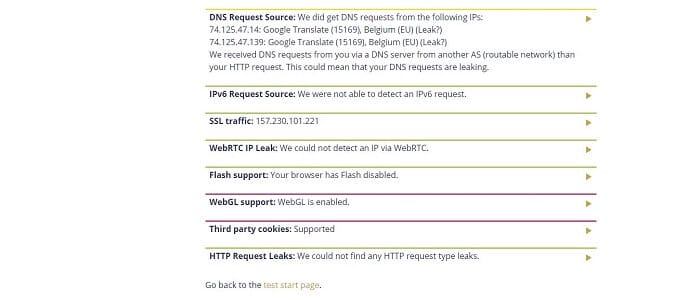

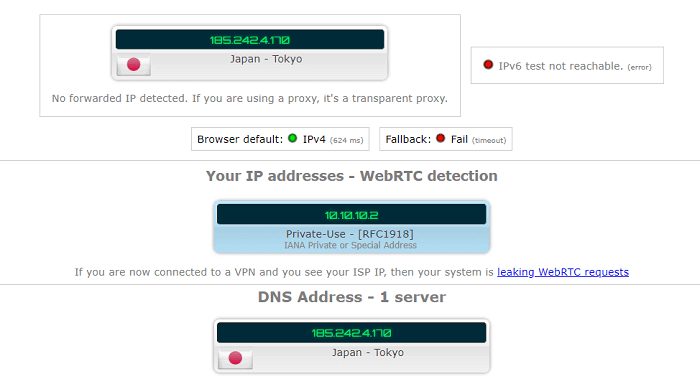

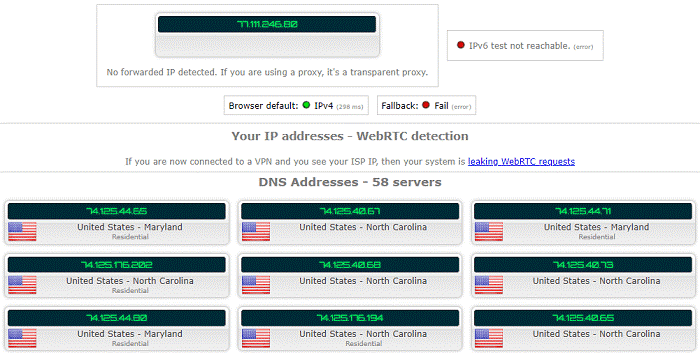

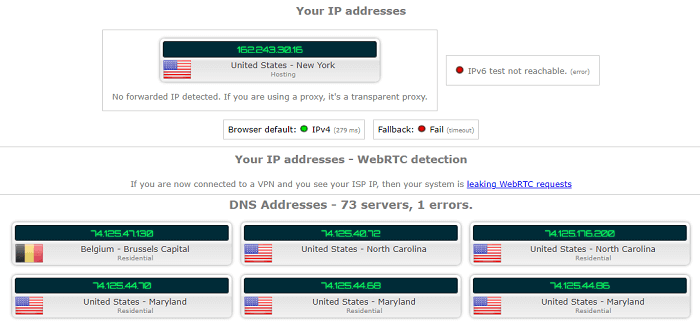

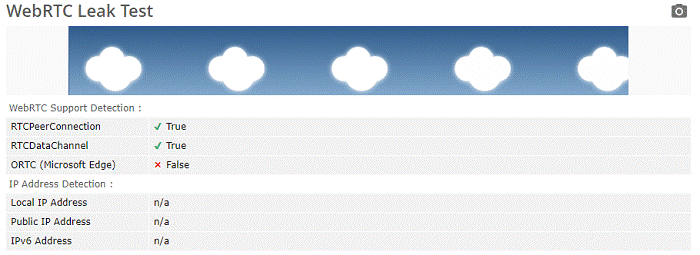

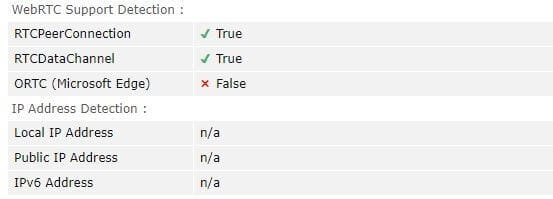

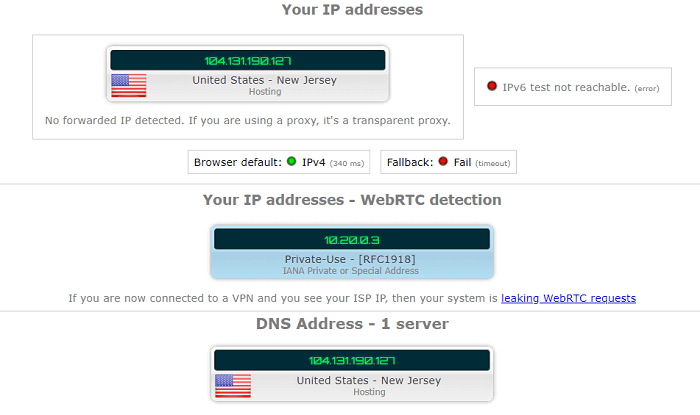

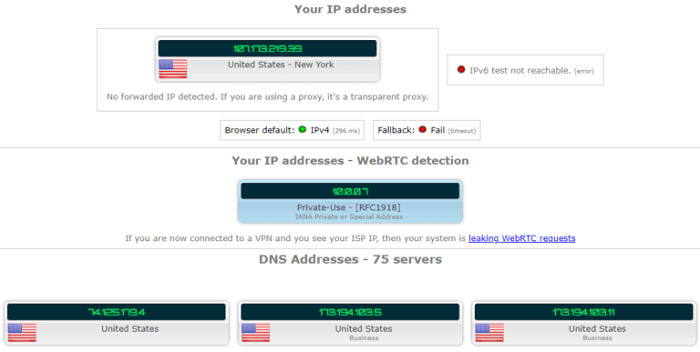

Ось як мають виглядати результати тесту:

Як ви можете бачити, на знімку екрана вище показано мою IP-адресу, а також DNS-сервери, які я використовую. Тест також показує, що мій браузер насправді страждає від витоку WebRTC.

Отже, тепер, коли у вас є базові знання, ви можете переходити до справжнього тесту.

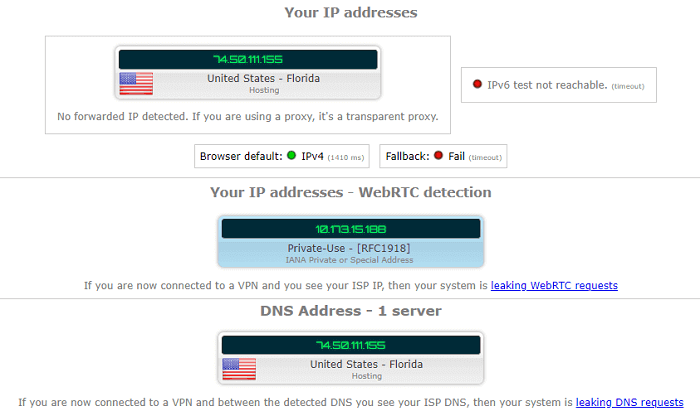

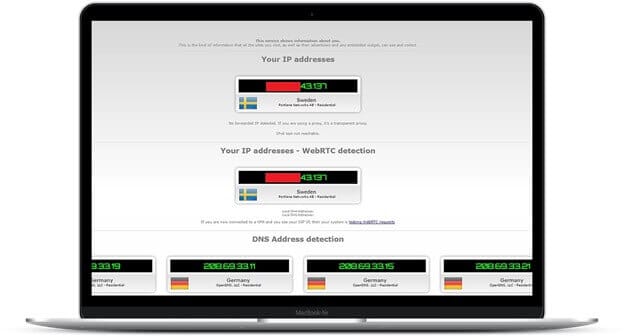

3) Підключіть свій VPN і виконайте тест знову

Тепер вам потрібно ввімкнути з’єднання VPN і підключитися до VPN-сервера на ваш вибір. Після того, як ви закінчите з передумовами, вам потрібно виконати тест ще раз.

Як і раніше, перейдіть на IPleak.net і запустіть тест. Якщо ви використовуєте надійний VPN із захистом від витоку, ваші результати не повинні розкривати вашу оригінальну IP-адресу.

Точніше, ви не повинні бачити свою початкову IP-адресу вгорі сторінки, в розділі WebRTC, і ви точно не повинні бачити свою IP-адресу в розділі DNS-адреси.

Інший спосіб перевірити на витоки

Хоча IPleak.net та інших подібних інструментів достатньо, щоб перевірити, чи ваш VPN не витікає, цих інструментів може бути недостатньо для деяких користувачів, оскільки для цього потрібно надсилати запити DNS до інструментів перевірки.

Оскільки ви надсилаєте запит із фактичною IP-адресою принаймні один раз на сервери інструментів перевірки, ваша IP-адреса може бути зареєстрована. Однак я лише припускаю це, і вони не є реальним доказом цього.

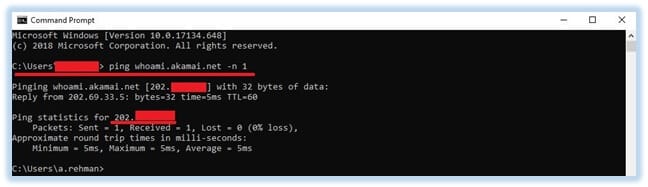

У будь-якому випадку, якщо ви параноїк, як і я, ви можете використовувати командний рядок, щоб альтернативно перевірити безпеку VPN. Ось як ви можете зробити це самостійно:

1) Відкрийте командний рядок на комп’ютері з Windows і введіть адресу тестового сервера, якому ви довіряєте. Якщо ви не знаєте жодного сервера, ви можете використовувати наступне:

- akamai.net

- dnscrypt.org

- fluffcomputing.com

- ultradns.net

2) У командному рядку введіть ping [ім'я сервера] -n 1. Якщо це недостатньо очевидно, замініть ім'я сервера одним із вищезгаданих серверів. Наприклад, «ping whoami.akamai.net -n 1 ».

Після виконання команди вам потрібно переконатися, що в результатах не відображається фактична IP-адреса. Якщо це, на жаль, так, мій друже, у вас витік VPN.

Ось як мають виглядати результати тестування VPN:

[wpforms id=”167985″ title=”false” description=”false”]

Як усунути витоки VPN?

Тепер ви не можете виправити кожну вразливість, від якої страждають VPN, проте ви можете досить легко виправити витоки IP, WebRTC і DNS.

Ось як ви можете переконатися, що ваш VPN не страждає від витоків…

1) Отримайте надійний VPN

Перший і найпростіший варіант — це вибрати послуги VPNз вбудованим захистом від витоку. NordVPN і ExpressVPN стверджують, що пропонують захист від витоку. Як я згадував раніше, захист від витоку зберігає все в зашифрованому тунелі.

2) Позбавтеся від WebRTC

Оскільки в більшості сучасних браузерів попередньо ввімкнено WebRTC, це може бути джерелом вашого витоку IP-адреси.

Що гірше?

Хоча ви можете вимкнути WebRTC у браузерах, таких як FireFox, ви не можете зробити це в Google Chrome. Оскільки в додатку немає способу вимкнути WebRTC в Chrome і Opera, вам доведеться покладатися на сторонні плагіни.

Вимкніть WebRTC у FireFox

Вимкнути WebRTC у вашому браузері FireFox дуже легко. Оскільки в програмі є рішення для вимкнення WebRTC, вам просто потрібно отримати доступ до правильного налаштування, щоб позбутися від нього.

Ось як це зробити…

Перейдіть до адресного рядка і введіть about:config. Після натискання клавіші Enter ви повинні побачити попередження.

Але не лякайтеся, просто натисніть на «Я приймаю ризик! ” і ви на півдорозі. Тепер у рядку пошуку введіть «media.peerconnection.enabled» і змініть значення параметра, яке з’являється на False.

Ось як ви можете повністю вимкнути WebRTC у Firefox.

Вимкніть WebRTC в Chrome і Opera

Вимкнути WebRTC в Chrome і Opera не так просто, якщо порівнювати з FireFox. Як я згадував раніше, вам доведеться покладатися на сторонні доповнення.

Однак зверніть увагу, що плагіни не є повністю ефективними. Під цим я маю на увазі, що за деяких обставин ваш браузер все ще може витікати.

Ось деякі плагіни для веб-переглядача, які можна переглянути на сторінці Chrome Store або Opera Add-ons.

Оскільки Chrome та інші продукти Google можуть бути серйозною проблемою, коли справа доходить до конфіденційності, я пропоную вам спробувати.

3) Виправте витік IP

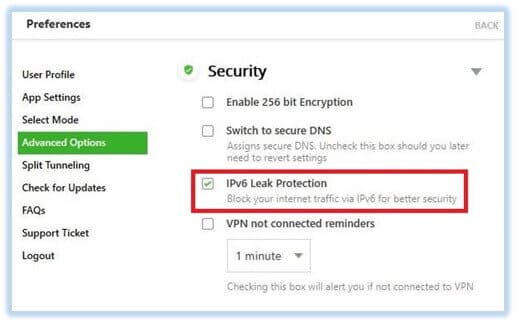

Виправлення витоків IP здебільшого може бути досить незручним. Однак, якщо вам пощастить, ви можете просто повозитися з парою налаштувань у програмі VPN, щоб виправити витоки DNS і IPv6.

Якщо ваша програма VPN не підтримує такі налаштування, вам доведеться вручну вимкнути налаштування DNS і IPV6 на бажаному пристрої.

Для демонстраційних цілей я збираюся показати вам, як ви можете вимкнути налаштування DNS і IPV6 на комп’ютері з Windows.

Причина, чому я вибираю Windows, полягає в тому, що це найпоширеніша платформа, а також через те, що вона така до біса негерметична.

Як я згадував раніше, Windows дуже погано обробляє запити DNS. Навіть якщо VPN увімкнено, ви все одно можете зіткнутися з витоками.

З огляду на це, давайте почнемо з вимкнення функції Smart Multi-Homed Named Resolution у редакторі групової політики.

Вимкніть Smart Multi-Homed Named Resolution

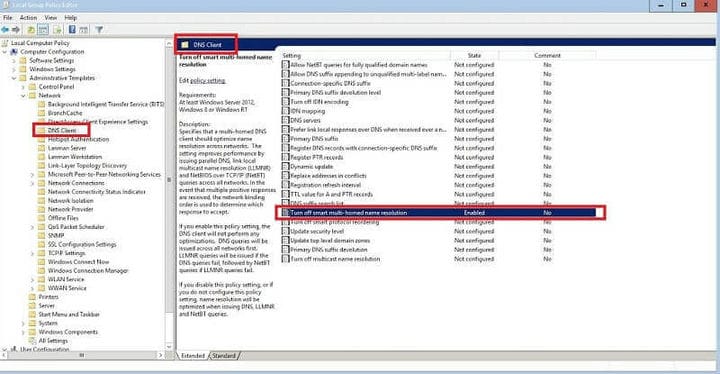

1) Почніть із переходу до редактора групової політики. Для цього натисніть Windows + R і введіть «gpedit.msc »

2) Далі перейдіть до Адміністративні шаблони > Мережа > DNS-клієнт і знайдіть «Вимкнути роздільну здатність розумного мультидоменного імені».

3) Тепер двічі клацніть налаштування, натисніть «Увімкнути », а потім натисніть кнопку «ОК».

Ось і все, ви щойно успішно вимкнули неприємну функцію Smart Multi-Homed Named Resolution.

Налаштуйте DNS-сервери вручну

Другий варіант, який потрібно виправити з витоком DNS на комп’ютері з Windows, — це вручну налаштувати потрібні сервери DNS. Очевидно, що це набагато легший варіант, ніж той, який я вам показав раніше.

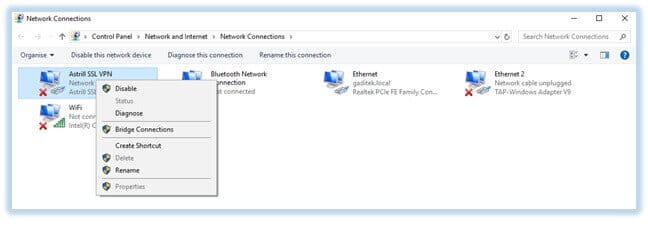

Для цього вам потрібно перейти до налаштування «Мережеві підключення» на комп’ютері з Windows. Просто виконайте наведені нижче дії, і ви будете готові в найкоротші терміни.

1) Перейдіть до Панель керування > Мережа та Інтернет > Мережеві підключення та клацніть правою кнопкою миші мережевий адаптер, для якого потрібно змінити налаштування. Наприклад, я збираюся змінити налаштування для Astrill VPN.

2) Тепер натисніть опцію властивостей, щоб відкрити властивості Ethernet.

3) Далі зніміть прапорець «Протокол Інтернету версії 6» для кожного адаптера, який вам, можливо, доведеться захистити від витоку IPv6.

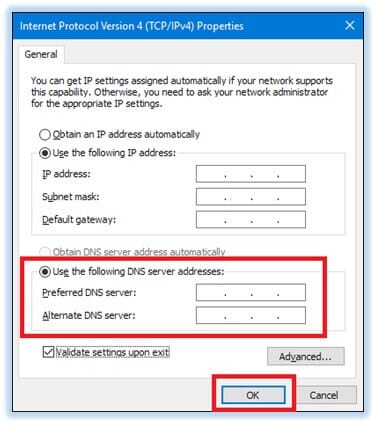

4) Коли ви закінчите з цим, виберіть «Протокол Інтернету версії 4» і натисніть кнопку «Властивості ».

5) Тепер у меню властивостей виберіть «Використовувати такі адреси DNS-сервера» та введіть точну адресу DNS-сервера вашого VPN-провайдера як бажаного та альтернативного DNS-сервера. Якщо ваш постачальник VPN не пропонує власну адресу DNS-сервера, ви можете просто використовувати загальнодоступні DNS-сервери.

[wpforms id=”167986″ title=”false” description=”false”]

Підведенню!

Хоча мені не подобаються VPN-сервіси, які шанують ім’я, однак із зростаючою кількістю проблем із конфіденційністю розкриття витоку VPN є актуальною потребою.

Тому що давайте подивимося правді в очі, нікому не подобається грати в Шерлока на власному інтернет-з’єднанні. І, звичайно, не завадить провести попередній тест безпеки VPN.

Замість того, щоб використовувати його наосліп, перевірте свою VPN на відсутність будь-яких недоліків і пройдіть базовий тест на витік VPN.

З огляду на це, я зробив всю роботу за вас, тому вам не доведеться самостійно виконувати громіздкий тест VPN.

Ласкаво просимо.

[wpforms id=”167956″ title=”false” description=”false”]