Test VPN – Pourquoi devriez-vous vous inquiéter des fuites de VPN ?

Les fuites de VPN, cela semble bizarre, n’est-ce pas ?

De quelle fuite je parle? Croyez-le ou non, quel que soit le niveau de cryptage que votre fournisseur VPN promet de fournir, il peut très bien être sensible aux fuites DNS, WebRTC et IP.

Maintenant, je sais que vous n’avez aucune idée des fuites DNS, WebRTC et IP, mais soyez patient car je discuterai de tout en détail dans ce guide de test de fuite VPN.

Mais pour le moment, ce que j’essaie de dire, c’est que vous ne pouvez pas faire une confiance aveugle aux fournisseurs de VPN. Selon une étude, sur 150 applications VPN sur Google Play Store, 25% d’entre elles ont souffert de fuites DNS.

Les fuites IP et DNS ne se limitent pas seulement aux applications Android. Une étude publiée par Internet Measurement Conference a révélé que 25 des 62 fournisseurs de VPN divulguent le trafic des utilisateurs.

Sur la base de ces fortes préoccupations, j’ai décidé de mener mon propre test VPN.

Pour mener l’une des recherches les plus approfondies sur Internet, je vais couvrir 55 fournisseurs de VPN du secteur et voir quels VPN ne remplissent pas leur objectif.

Mais avant de commencer, commençons d’abord par parler des fuites de VPN et de leurs types.

Qu’est-ce qu’une fuite VPN ?

Maintenant, il n’y a pas de définition classique des fuites VPN, mais sur la base de mon test VPN, je l’expliquerais comme suit :

Une fuite VPN se produit lorsque la véritable adresse IP ou DNS de l’utilisateur est divulguée malgré l’utilisation du tunnel privé crypté d’un VPN

Plus précisement:

- Lorsqu’une application VPN autorise le flux de trafic non chiffré depuis l’appareil

- Lorsqu’une application VPN expose l’adresse IP publique à des tiers

- Lorsqu’une application VPN envoie les requêtes DNS de l’utilisateur à des serveurs DNS publics autres que celui du fournisseur VPN

Je parie que vous avez connu l’une de ces fuites au moins une fois avec votre propre service VPN. Et pourquoi pas? Après tout, les fuites sont assez courantes avec les services VPN bas de gamme ou économiques.

Voici un scénario pour vous :

Disons que vous vous connectez à un serveur VPN de votre choix et que vous essayez d’accéder à un site Web géo-bloqué. Tout semble bien et dandy, mais vous ne parvenez toujours pas à accéder à ce contenu particulier.

La raison est simple, le service ou le site Web auquel vous essayez d’accéder suit en fait votre véritable adresse IP plutôt que l’adresse IP de votre fournisseur VPN. C’est une indication claire d’une fuite de VPN.

Mais vous ne pouvez pas entièrement blâmer votre fournisseur VPN pour les fuites. Bien que les fuites de VPN aient beaucoup à voir avec des bogues et des protocoles défectueux (nous en reparlerons plus tard), les vulnérabilités non résolues de la technologie existante sont le principal suspect de fuite de votre véritable identité.

De quelles technologies est-ce que je parle ?

Le navigateur utilisant WebRTC, les plugins de navigateur et même les systèmes d’exploitation sur nos téléphones et autres appareils ne sont que quelques-uns.

[wpforms id="167989″ title= »false » description= »false »]

Types de fuites VPN

Il existe essentiellement trois (3) types de fuites différents dont vous devriez vous préoccuper :

- Fuites d’adresses IP (IPv4, IPv6 et fuite IP Torrent)

- Fuites DNS

- Fuites WebRTC

Commençons d’abord par les fuites IP…

Fuites d’adresses IP

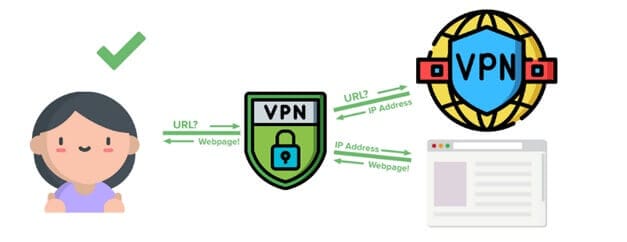

Essentiellement, un VPN<\/a> est destiné à protéger votre vie privée en ligne en établissant un tunnel crypté sécurisé entre vous et Internet.

Il est destiné à dissimuler votre identité et vos activités en ligne au reste du monde, en masquant votre adresse IP d’origine.

Étant donné que votre adresse IP est votre identifiant unique, si votre service VPN souffre de fuites, cela peut très bien compromettre votre confidentialité en ligne.

Même si quelqu’un ne peut pas nécessairement vous pirater en utilisant votre adresse IP, cela peut facilement divulguer de nombreuses informations vous concernant. Voici ce que la simple recherche d’une adresse IP sur whatsmyip.com peut révéler sur quelqu’un :

Une fuite IP apparemment inoffensive peut, en fait, révéler quelque chose d’aussi sensible que votre géolocalisation réelle jusqu’aux coordonnées exactes.

Une adresse IP qui fuit est également la raison pour laquelle vous ne pouvez pas accéder au contenu et aux services géo-restreints.

Mais c’est encore pire :

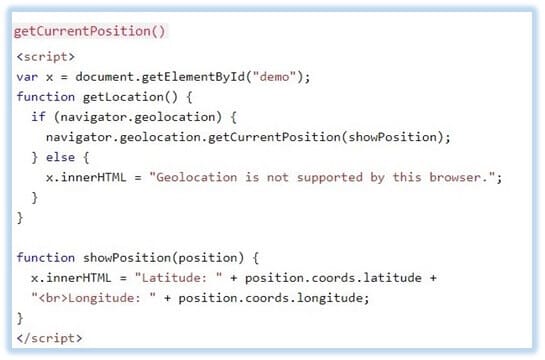

Si quelqu’un veut vraiment régler un problème inachevé avec vous, il peut facilement vous envoyer un lien contenant l’API de géolocalisation HTML5 pour obtenir votre géolocalisation exacte sans même que vous le sachiez. [ Source ]

Fuites DNS

Le serveur de noms de domaine ou DNS est essentiellement un annuaire téléphonique d’Internet. Il s’agit d’une entité intermédiaire entre l’appareil d’un utilisateur et Internet.

Les serveurs DNS convertissent les noms d’hôte (tels que www.example.com) en une adresse IP conviviale pour les ordinateurs (telle que 192.911.1.1).

Étant donné que nous nous souvenons mieux des mots que de la longue combinaison de chiffres, il serait extrêmement difficile pour nous, les humains, de mémoriser chaque adresse IP à laquelle nous souhaitons accéder. [ Source<\/a> ]

Imaginez juste taper 157.166.226.25 juste pour visiter CNN. Une technologie utile en effet. Cependant, lorsque vous utilisez un VPN, cette technologie apparemment utile peut également être la raison de votre vie privée défaillante.

Permettez-moi de vous expliquer…

Parfois, même avec le VPN activé et fonctionnant parfaitement, votre application VPN peut ne pas gérer directement votre demande DNS. Au lieu de cela, cela pourrait permettre à vos requêtes DNS de passer par les serveurs DNS de votre IPS.

C’est ce qu’on appelle une «fuite DNS ».

En cas de fuite DNS, votre fournisseur d’accès Internet ou les opérateurs DNS tiers qui traitent vos requêtes peuvent voir quels sites Web vous visitez ou quelles applications vous utilisez.

Étant donné que le DNS est ce qui relie les liens Web entre eux, le DNS peut affecter négativement à peu près tout ce que vous faites en ligne. Une épée à double tranchant en effet.

Si un fournisseur VPN ne gère pas vos requêtes DNS, cette vulnérabilité peut non seulement permettre aux FAI, mais aussi à d’autres entités d’écouter vos activités Internet.

Maintenant, comme je l’ai dit plus tôt, vous ne pouvez pas tout blâmer sur votre fournisseur VPN, car les vulnérabilités de la technologie existante peuvent également constituer une fuite.

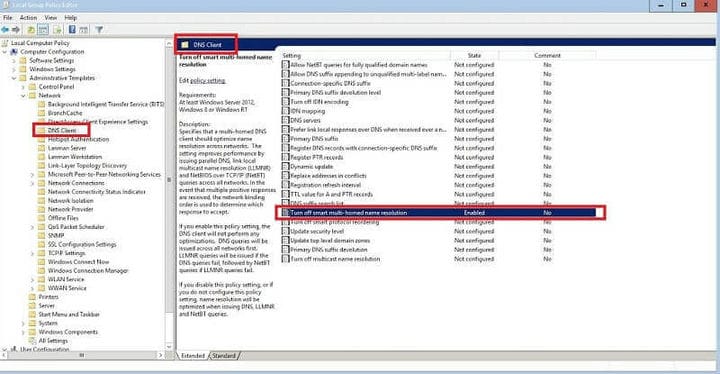

Prenons par exemple la «Smart Multi-Homed Named Resolution» de Microsoft. Initialement publié avec Windows 8, SMHNR a de sérieux problèmes de fuite DNS.

Même avec le VPN en place, SMHNR envoie des requêtes DNS à tous les serveurs DNS configurés au lieu d’utiliser simplement les serveurs DNS des fournisseurs VPN. [ Source ]

Cela révèle évidemment votre véritable adresse IP ainsi que les sites que vous visitez, rendant votre VPN totalement inutile. Cependant, il est assez facile de désactiver, si vous savez ce que vous faites.

Mais les défauts de Microsoft ne s’arrêtent pas là, en fait, Windows 10 est encore pire pour gérer les requêtes DNS avec un VPN.

Pour mettre cela en perspective, en raison des mécanismes de gestion DNS pathétiquement médiocres de Windows 10, l’ aile CISA du Département de la sécurité intérieure a émis une alerte officielle (TA15-240A).

Ouais! C’est à quel point c’est mauvais.

Cela dit, certains VPN sont livrés avec une protection intégrée contre les fuites DNS. Cette fonctionnalité garantit que toutes les requêtes DNS sont traitées en toute sécurité dans le tunnel VPN chiffré.

Fuites WebRTC

WebRTC ou Web Real-Time Communication est une voix (VoIP) sur protocole Internet pour les communications en ligne. C’est la même technologie qui alimente des applications super utiles comme WhatsApp et Skype.

WebRTC permet des applications de navigateur à navigateur telles que les appels vocaux, le chat vidéo et le partage de fichiers P2P et sans plug-ins.

Bien qu’il s’agisse d’une technologie révolutionnaire, elle peut toujours exposer votre véritable adresse IP même lorsque vous utilisez un VPN.

Selon un article publié par TorrentFreak, l’énorme faille de la technologie WebRTC permettait aux sites Web de voir les adresses IP personnelles d’utilisateurs inconscients.

TF a en outre ajouté que les sites Web peuvent utiliser quelques lignes de code pour adresser des requêtes à un serveur STUN qui pourrait ensuite enregistrer l’adresse IP VPN des utilisateurs, l’adresse IP du domicile et même les adresses de réseau local.

Étant donné que WebRTC est essentiellement une technologie basée sur un navigateur, les navigateurs modernes sont les plus vulnérables.

Daniel Roesler, un développeur indépendant, a été le premier à divulguer la vulnérabilité WebRTC en 2015. Il a même publié du code sur sa page GitHub qui permettait aux utilisateurs de rectifier si leurs navigateurs souffraient ou non de fuites WebRTC.

Cela étant dit, aussi désagréables que soient les fuites WebRTC, il est relativement facile à corriger. Je l’aborderai plus tard dans ce guide.

[wpforms id= »167958″ title= »false » description= »false »]

VPN et vulnérabilités non corrigées

D’accord, donc parfois votre fournisseur VPN peut être le coupable de votre confidentialité défaillante. Prenons par exemple le tristement célèbre bug Heartbleed de 2014.

Bogue Heartbleed

Ce bogue facilite l’interception de fichiers et de données protégés par le cryptage SSL/TLS. La vulnérabilité Heartbleed affecte généralement les e-mails, la messagerie instantanée (IM) et même certains réseaux privés virtuels (VPN).

L’horrible bogue permet à quiconque de décrypter le trafic crypté en abusant des versions vulnérables d’OpenSSL. En conséquence, toute personne ayant une intention malveillante peut potentiellement accéder à des informations d’identification confidentielles et éventuellement les utiliser pour écouter, voler ou même usurper l’identité.

Qu’est-ce qui rend Heartbleed Bug si unique ?

Eh bien, contrairement à d’autres bogues logiciels uniques qui sont corrigés avec de nouvelles mises à jour, le bogue Heartbleed a exposé un nombre relativement important de clés privées et autres clés secrètes exposées à Internet.

Étant donné que ce bogue est incroyablement facile à exploiter et ne laisse aucune trace lorsqu’il est exécuté, il s’agit d’une méchante vulnérabilité.

Bogues d’escalade de privilèges

Privilege Escalation Bug est une autre vulnérabilité majeure qui vient de faire surface récemment. Le bogue a été découvert par le chercheur en sécurité Paul Rascagneres de Cisco Talos dans deux clients VPN grand public

Selon le rapport publié par Rascagneres, il a identifié deux bogues d’escalade de privilèges dans les clients Windows NordVPN (CVE-2018-3952) et ProtonVPN (CVE-2018-4010 ).

Il a en outre expliqué dans son rapport que puisque les deux fournisseurs de VPN utilisaient OpenVPN nécessitant un accès administrateur, tout code malveillant exécuté dans le fichier de configuration OpenVPN pouvait remplacer les droits d’administrateur.

Maintenant, qu’est-ce que cela signifie?

Pour une meilleure compréhension, toute personne obtenant un accès administrateur peut manipuler les fichiers de configuration en insérant ses propres codes malveillants et en exécutant des commandes arbitraires avec des paramètres d’exécution de code très spécifiques.

Rascagneres a également ajouté que la raison pour laquelle cette vulnérabilité existait même était due à la façon dont les fichiers de configuration OpenVPN sont gérés par le service.

Bien qu’il ait été le premier à identifier cette vulnérabilité dans les applications VPN, Rascagneres n’a pas été le premier à découvrir le bogue. En fait, Fabius Watson de la société de conseil et de cybersécurité VerSprite a été le premier à signaler le bogue en avril 2018.

NordVPN et ProtonVPN ont rapidement corrigé la vulnérabilité en implémentant des contrôles spécifiques sur les paramètres "plugin" et "script-security".

Cependant, Rascagneres a tout de même pu contourner ce patch en mettant lesdits paramètres entre guillemets.

Rascagneres a même publié des rapports de vulnérabilité distincts pour NordVPN et ProtonVPN pour étayer ses conclusions.

Ces vulnérabilités ont été découvertes dans les versions suivantes de NordVPN et ProtonVPN :

- 14.28.0

- 5.1.

Cela étant dit, les deux fournisseurs ont corrigé ce bogue en publiant des mises à jour qui empêchent les utilisateurs non autorisés de modifier les fichiers de configuration OpenVPN.

Si vous n’avez pas encore mis à jour votre client VPN, qu’attendez-vous ?

[wpforms id= »167963″ title= »false » description= »false »]

Les fuites VPN et leur impact sur votre vie privée

Bien que les fuites de VPN ne soient pas aussi importantes que les fournisseurs de VPN qui enregistrent les données des utilisateurs, cela peut toujours vous causer beaucoup de problèmes.

En plus de ne pas pouvoir accéder à quelques services de streaming, une fuite de DNS, par exemple, peut entraîner la transmission de vos données aux forces de l’ordre.

Permettez-moi de vous expliquer…

Étant donné que le serveur DNS que vous utilisez appartient généralement à votre FAI, toutes les requêtes que vous envoyez à ces serveurs DNS sont enregistrées et conservées dans la base de données.

Si vous êtes impliqué dans quelque chose qui est considéré comme illégal dans vos lois judiciaires, vos journaux stockés peuvent vous exposer à des poursuites devant un tribunal.

Par exemple, au Royaume-Uni, les FAI sont tenus de remettre tous les dossiers aux autorités en vertu du projet de loi sur les pouvoirs d’enquête.

Considérant que le Royaume-Uni est une partie active de l’ alliance de surveillance des 5 yeux, toute donnée exposée peut vous causer des ennuis avec les autorités. C’est si vous commettez réellement quelque chose d’illégal.

Cependant, aux États-Unis, même si vous ne faites rien d’illégal en ligne, les FAI peuvent vendre des données divulguées à des sociétés de marketing.

Depuis que les propositions de protection de la vie privée à large bande de la FCC ont été repoussées par le Congrès, les fournisseurs de services Internet tels que Comcast, AT&T, Time Warner, Verizon et d’autres peuvent vendre des données personnelles telles que l’historique de navigation Web sans consentement préalable.

Selon la section (D) du 47 US Code §?222. Confidentialité des informations client, "Rien dans cette section n’interdit à un opérateur de télécommunications d’utiliser, de divulguer ou d’autoriser l’accès aux informations réseau exclusives du client obtenues auprès de ses clients, directement ou indirectement par l’intermédiaire de ses agents".

Même si les FAI vendent des données personnelles depuis des années, avec une plus grande puissance, ils peuvent générer des ensembles de données substantiels sur les activités en ligne de certains groupes démographiques.

Pour marquer un point, les FAI peuvent utiliser les données recueillies pour créer une personnalité très précise de vous qui peut être vendue aux spécialistes du marketing.

[wpforms id= »167973″ title= »false » description= »false »]

Critères de test

Contrairement à d’autres sites Web qui rendent trop compliqué le test des fuites VPN en introduisant des outils avancés, je vais garder mon test VPN clair et simple.

Au lieu d’utiliser des outils compliqués, je vais utiliser un tas d’outils de test de fuite VPN en ligne courants.

Raison?

Pour être honnête, les outils de test VPN avancés et de base donneront de toute façon les mêmes résultats, pourquoi utiliser des méthodes trop compliquées pour tester le VPN ?

Cela étant dit, voici quelques-uns des sites de test VPN que j’utiliserai pour tester mon VPN :

- https://ipleak.net/

- https://browserleaks.com/webrtc

- http://dnsleak.com/

- https://ip8.com/

- https://ipleak.org/

- http://doileak.net/

Il convient également de noter que je n’utiliserai peut-être pas tous les outils mentionnés ci-dessus pour chacun des VPN dont je parlerai dans ce guide de test VPN. Au lieu de cela, je vais utiliser chacun des outils dans des variantes.

Des VPN qui ne fuient pas

Alors que certains VPN souffrent parfois de fuites, il y a quelques exceptions qui ne fuient pas, du moins c’est ce que j’ai vécu dans mon test VPN.

Ci-dessous, j’ai compilé une liste de quelques VPN de test payants et gratuits qui n’ont pas fui lors de mes tests. J’ajouterai plus de VPN à cette liste au fur et à mesure que je testerai plus de VPN.

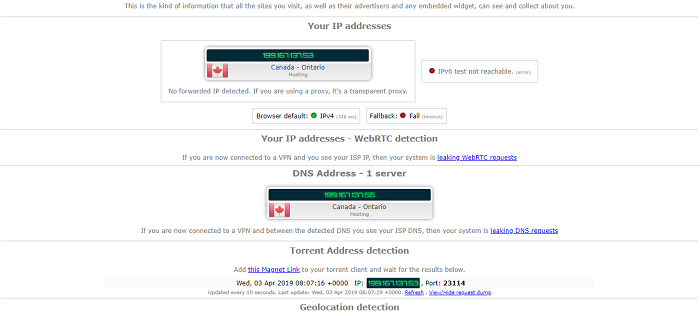

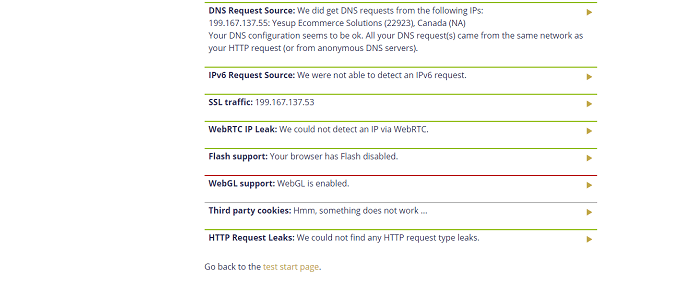

1 ExpressVPN – RÉUSSI

Serveur de test: Canada

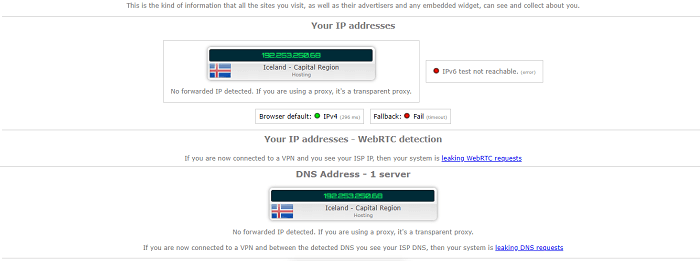

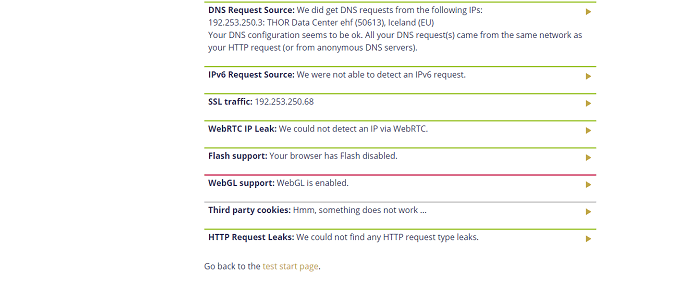

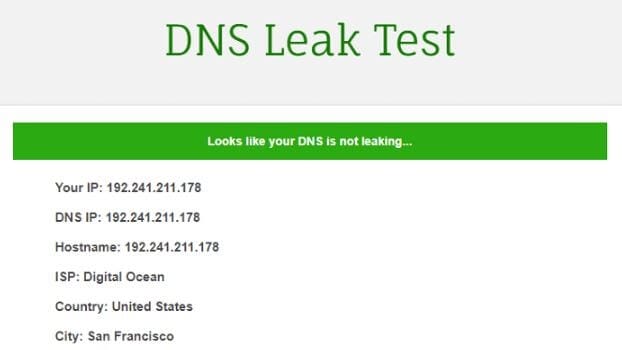

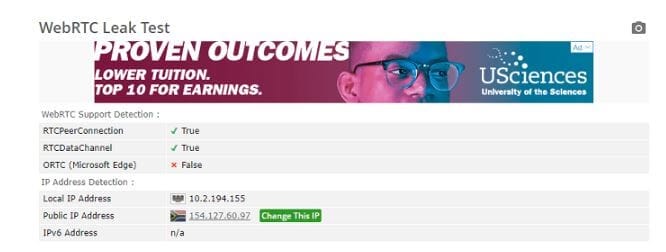

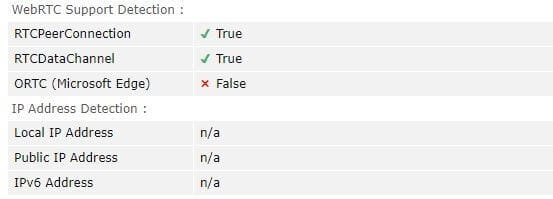

J’ai lancé mon test VPN avec le test de fuite DNS Express VPN et j’étais plus que satisfait des résultats. Comme vous l’avez peut-être remarqué, mon adresse IPV6 n’est pas visible. C’est juste de la façon dont mon réseau de bureau est mis en place.

En ce qui concerne la fuite WebRTC et IPLeak.net n’a pas été en mesure de détecter une fuite sur ma connexion VPN de test. Comme je n’ai pas désactivé WebRTC dans mon navigateur avant le test, ne pas pouvoir voir l’IP est un très bon signe.

J’ai même effectué un test VPN de fuite Torrent et ExpressVPN l’a également effacé sans aucun problème.

Effectuer le même test de fuite sur Doileak.com, et je n’ai rencontré aucune fuite avec ExpressVPN activé.

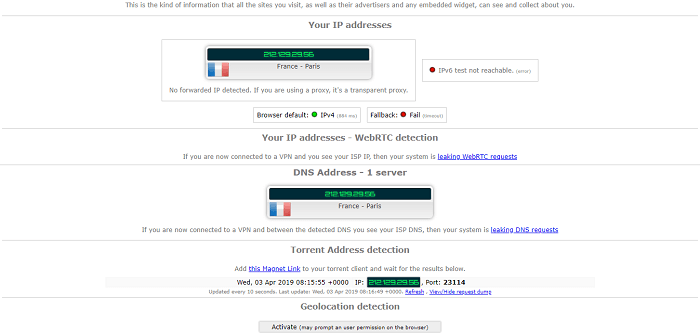

2 NordVPN – RÉUSSI

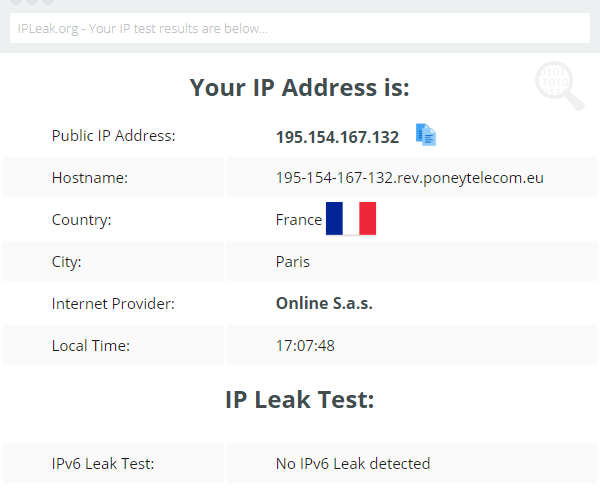

Serveur de test: France

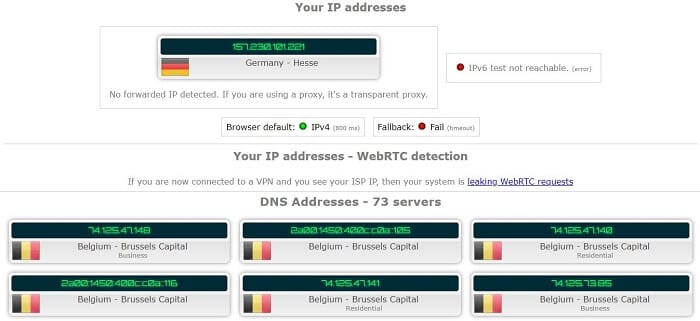

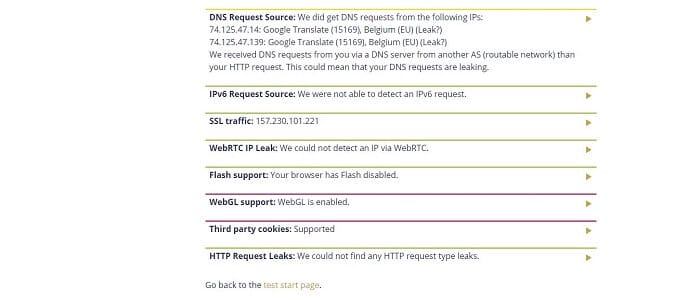

Ensuite, j’ai testé NordVPN. Pour ce test VPN, je me suis connecté à l’un de leurs serveurs en France. Lors de mon test, NordVPN n’a pas divulgué ma véritable adresse IP.

NordVPN a également réussi les tests de fuite DNS, WebRTC et Torrent sans aucun problème sur IPleak.net et Doileak.com.

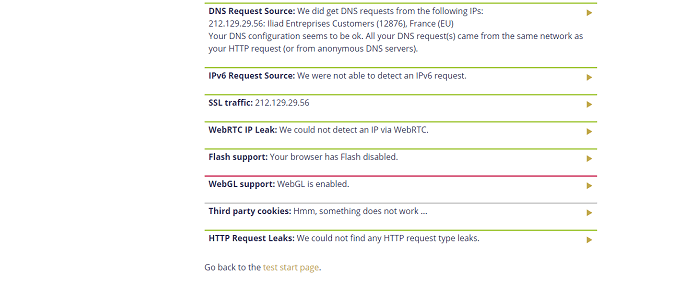

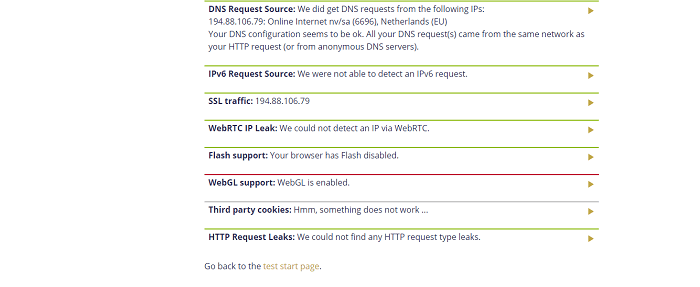

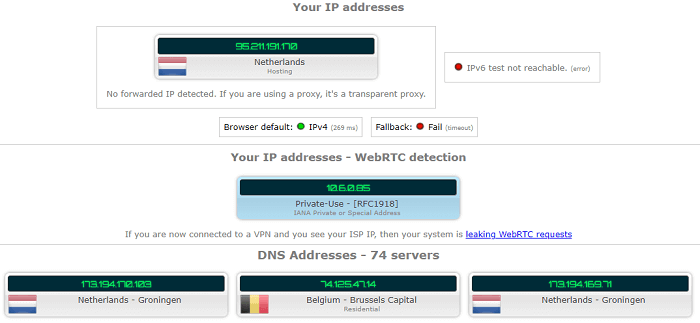

3 Surfshark – RÉUSSI

Serveur de test : Pays-Bas

Et c’était la même histoire avec le VPN de test de Surfshark, aucune fuite IP, DNS, WebRTC ou Torrent n’a été détectée.

J’ai même testé Surfshark avec Doileak.com et aucune fuite n’a été détectée.

4 IPVanish – RÉUSSI

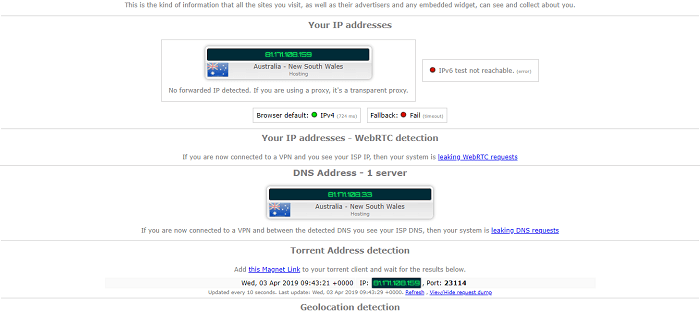

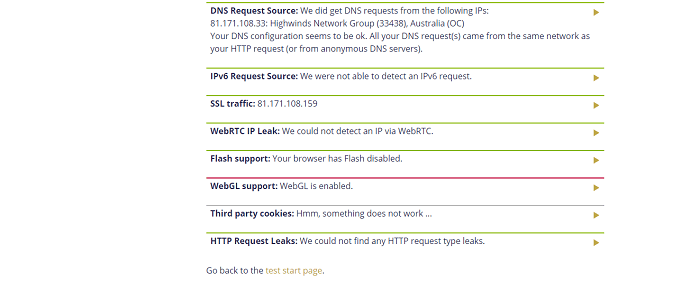

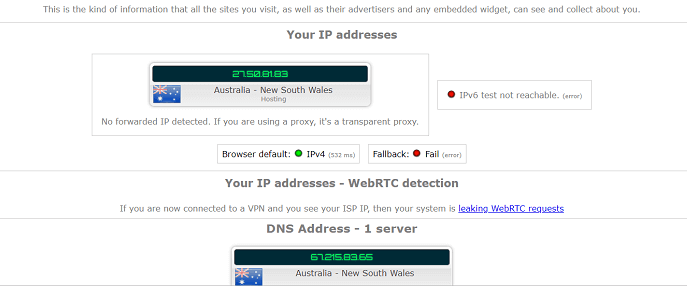

Serveur de test: Australie

IPVanish n’a pas fui non plus.

Je me suis connecté au serveur australien d’IPVanish pour les tests et bien sûr, IPleak.net a confirmé que j’utilisais en fait le serveur australien lors de mon test VPN.

Mon WebRTC n’était pas visible et mon IP Torrent était la même que l’IP du serveur VPN auquel j’étais connecté.

Bien que mon adresse DNS soit différente de mon adresse IP, elle n’a toujours pas révélé mon adresse IP réelle.

Sûr et sécurisé.

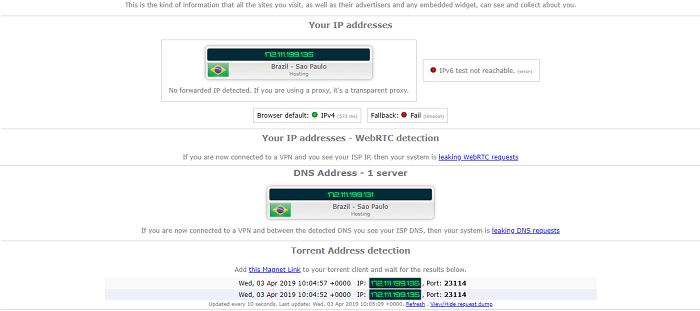

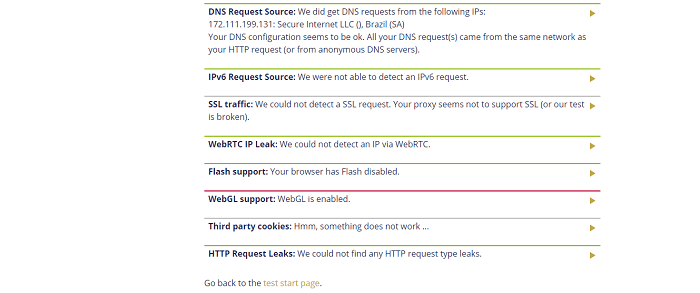

5 Ivacy – PASSÉ

Serveur de test : Brésil

Bien qu’Ivacy soit un fournisseur relativement petit, il n’a toujours pas divulgué mon adresse IP actuelle. Je dois dire que cela m’a pris par surprise. C’est aussi l’un des rares VPN fonctionnant au Brésil.

[wpforms id= »167975″ title= »false » description= »false »]

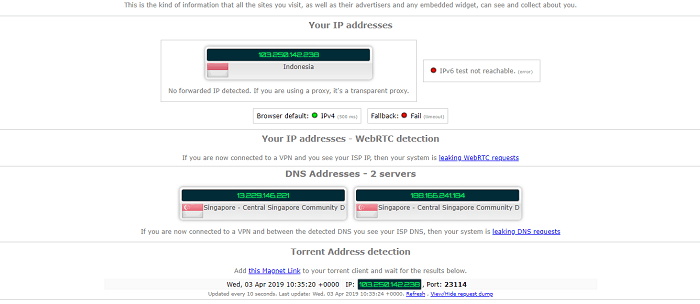

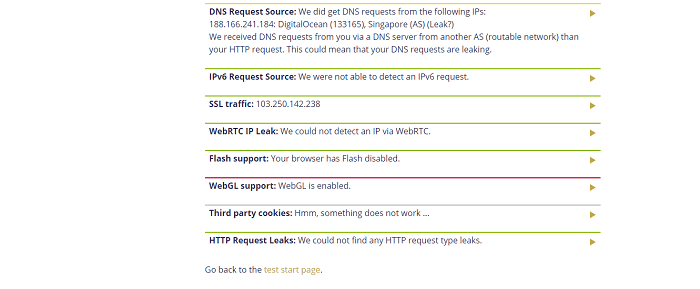

6 VyprVPN – RÉUSSI

Serveur de test : Indonésie

Plus bas sur cette liste, nous avons VyprVPN. Il s’agit d’un autre VPN de test dont je pensais à coup sûr qu’il fuirait lors de mon test VPN, mais ce n’est pas le cas.

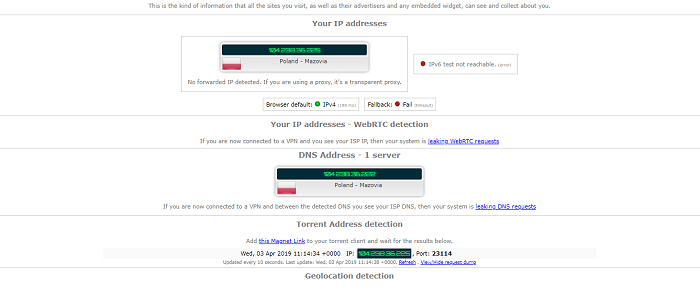

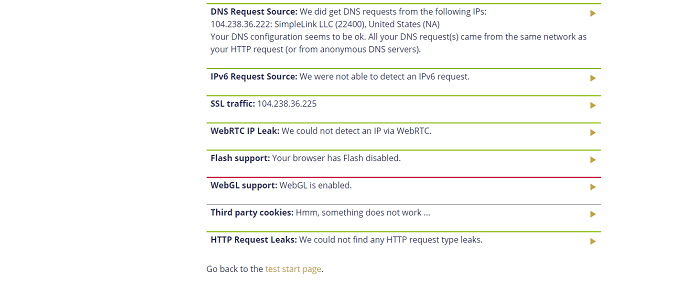

7 StrongVPN – RÉUSSI

Serveur de test : Pologne

Un autre VPN moins connu qui a réussi mon test VPN était StrongVPN. Non seulement il n’a pas divulgué mon adresse IP, mais il a également réussi le test de fuite WebRTC.

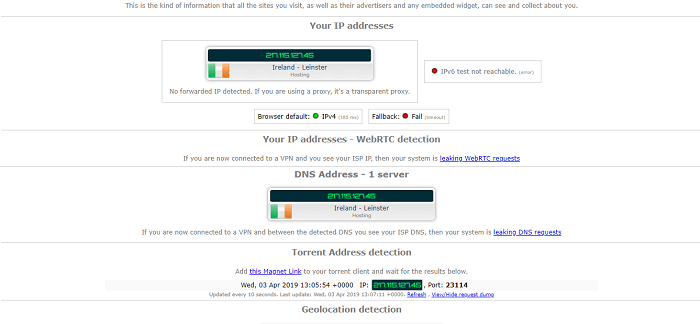

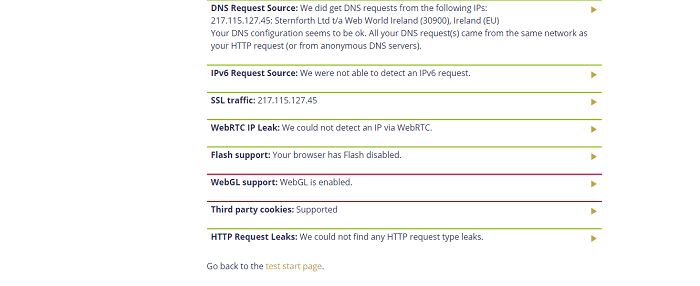

8 TunnelBear – RÉUSSI

Serveur de test : Irlande

Les fuites sont quelque chose que vous attendez normalement des fournisseurs gratuits. Dans cet esprit, j’ai effectué le test de fuite avec TunnelBear.

Étonnamment, TunnelBear n’a pas fui. Je souhaite que d’autres VPN gratuits (ehm, ehm Hola VPN) apprennent de TunnelBear.

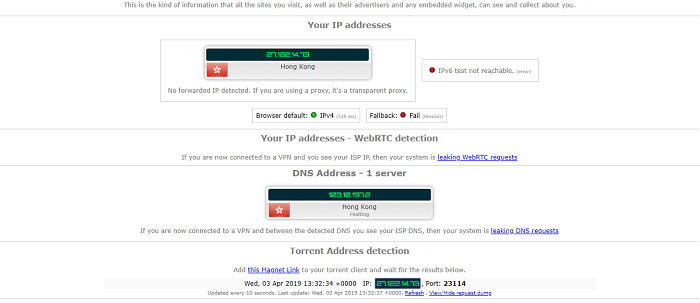

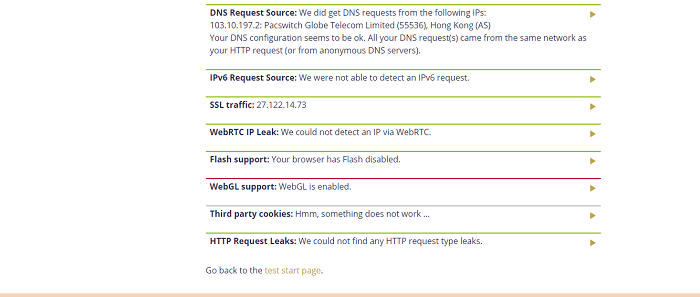

9 Windscribe – PASSÉ

Serveur de test: Hong Kong

Windscribe est un autre VPN qui n’a pas fuité dans cette liste. La fuite WebRTC était introuvable, tout comme mon IP, mon DNS et mon IP torrent.

10 PureVPN – RÉUSSI

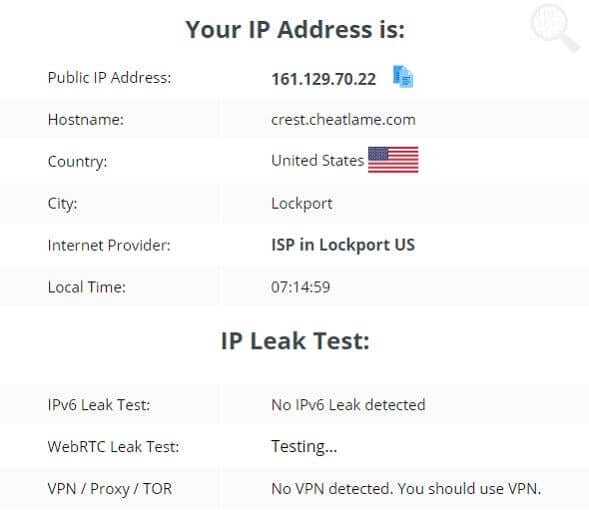

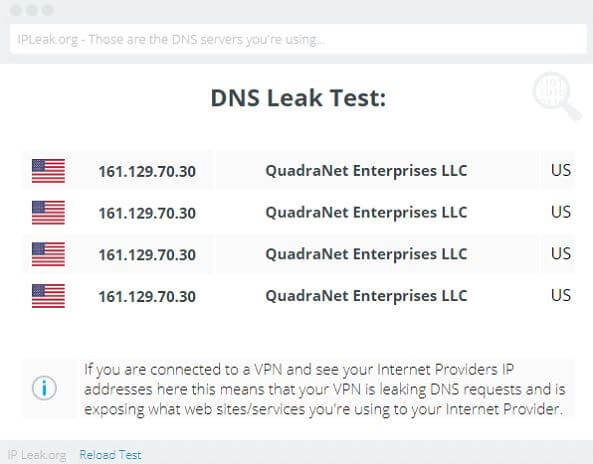

Serveur de test : Islande

PureVPN a également réussi le test sans aucun problème. Il n’a pas divulgué ma véritable adresse IP, ni n’a souffert d’une fuite WebRTC, DNS ou Torrent IP.

[wpforms id= »167977″ title= »false » description= »false »]

11 Accès Internet privé – RÉUSSI

Serveur de test: Australie

12 VPN illimités – RÉUSSI

Serveur de test : États-Unis

13 VPN AVG Secure – RÉUSSI

Serveur de test : États-Unis

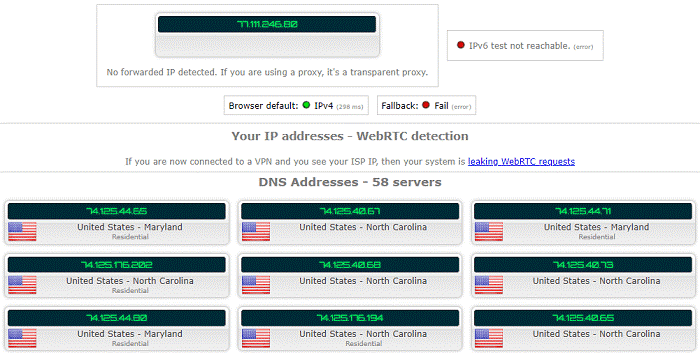

14 Betternet – RÉUSSI

Serveur de test : États-Unis

Bien qu’il semble que Betternet fuit WebRTC du test de fuite VPN, cependant, puisqu’il n’affiche pas mon adresse IP réelle, il ne souffre pas de fuites.

15 VPNSecure – RÉUSSI

Serveur de test : États-Unis

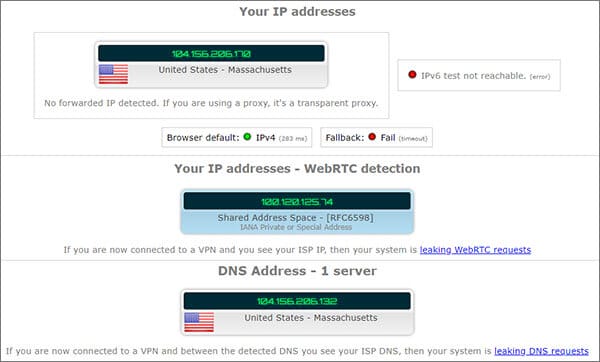

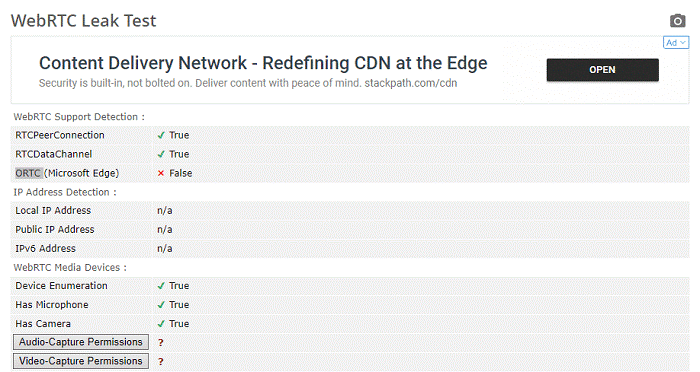

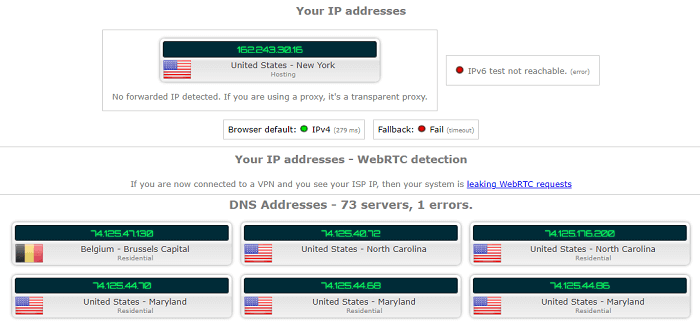

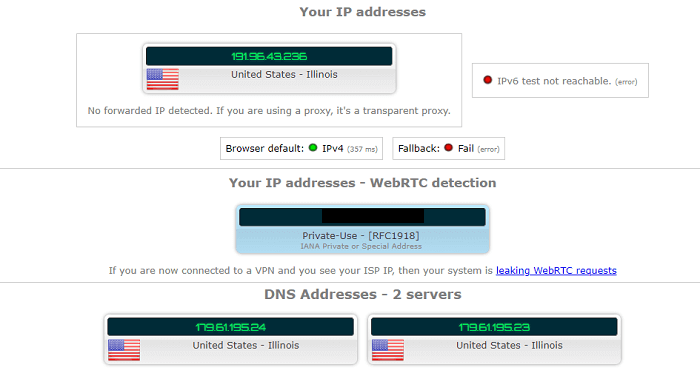

16 KeepSolid Business VPN– RÉUSSI

Serveur de test : États-Unis

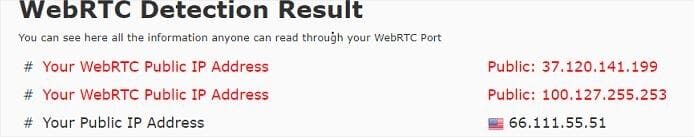

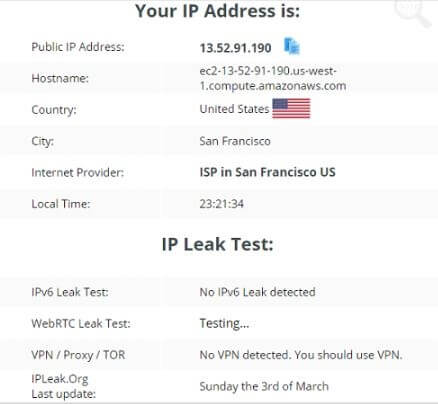

KeepSolid a réussi à passer mon test de fuite VPN sans problème. Pour ce VPN, j’ai utilisé trois outils différents juste pour voir s’il déclencherait une fuite.

17 Connecto VPN– RÉUSSI

Serveur de test : États-Unis

18 Tunnello VPN– RÉUSSI

Serveur de test : États-Unis

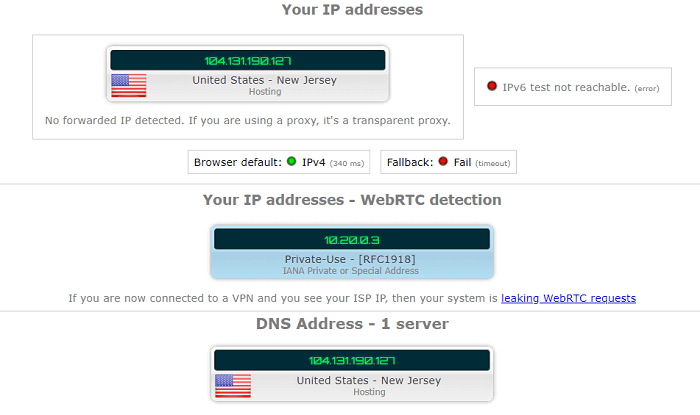

19 VPN confirmé – PASSÉ

Serveur de test : États-Unis

20 Hotspot Shield– RÉUSSI

Serveur de test : États-Unis

[wpforms id= »167979″ title= »false » description= »false »]

21 Proton VPN– RÉUSSI

Serveur de test : États-Unis

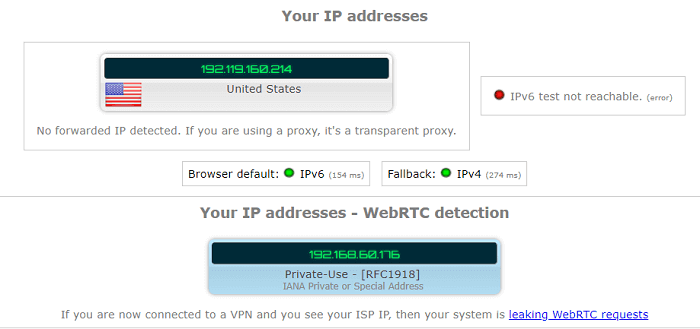

22 Trust.Zone– RÉUSSI

Serveur de test : Afrique du Sud

Bien que le test WebRTC affiche visiblement l’adresse IP locale et l’adresse IP publique, ce n’est pas ma véritable adresse IP. Pour faire court, Trust.Zone a également réussi mon test de fuite VPN sans accroc.

23 Cactus VPN– RÉUSSI

Serveur de test : États-Unis

24 Psiphon VPN– RÉUSSI

Serveur de test : États-Unis

25 Turbo VPN– RÉUSSI

Serveur de test : Singapour

26 Cacher mon IP VPN– RÉUSSI

Serveur de test : États-Unis

27 Avast SecureLine– RÉUSSI

Serveur de test : États-Unis

28 VPNBook– RÉUSSI

Serveur de test : États-Unis

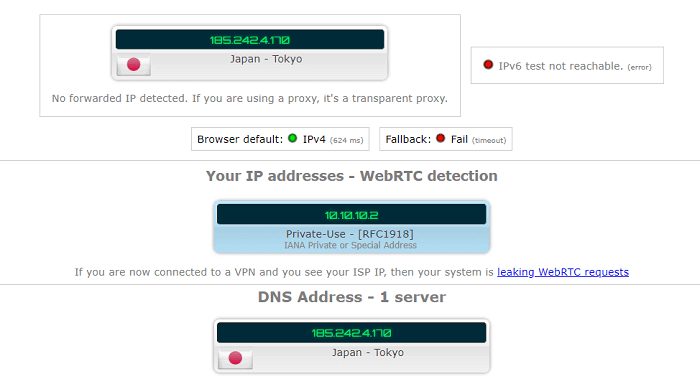

29 VPNGate– RÉUSSI

Serveur de test : Japon

30 Opera VPN– RÉUSSI

Serveur de test : États-Unis

[wpforms id= »167981″ title= »false » description= »false »]

31 VPN SurfEasy– RÉUSSI

Serveur de test : États-Unis

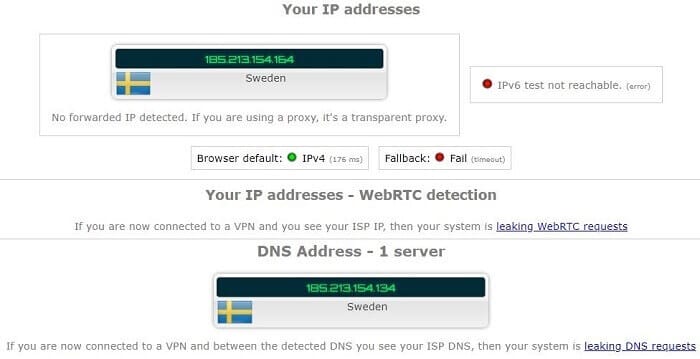

32 Mullvad VPN – RÉUSSI

Serveur de test : Suède

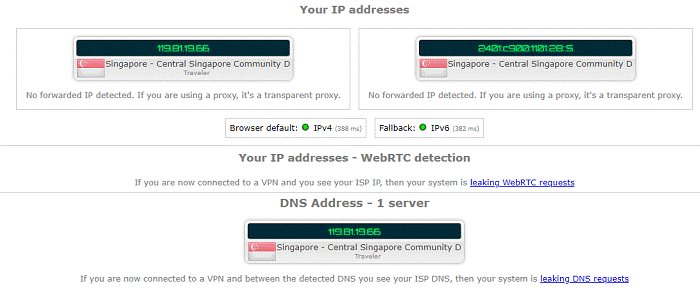

33 F-Secure Freedome VPN– RÉUSSI

Serveur de test : Singapour

34 B.VPN – RÉUSSI

Serveur de test: Australie

35 Trafic VPN – RÉUSSI

Serveur de test: France

36 VPN IPinator– RÉUSSI

Serveur de test : États-Unis

37 VPN sans bloc – RÉUSSI

Serveur de test : États-Unis

38 Security Kiss VPN– RÉUSSI

Serveur de test : États-Unis

39 VPN Seed4.Me– RÉUSSI

Serveur de test : États-Unis

40 MasquerIPVPN– RÉUSSI

Serveur de test : Pays-Bas

[wpforms id= »167982″ title= »false » description= »false »]

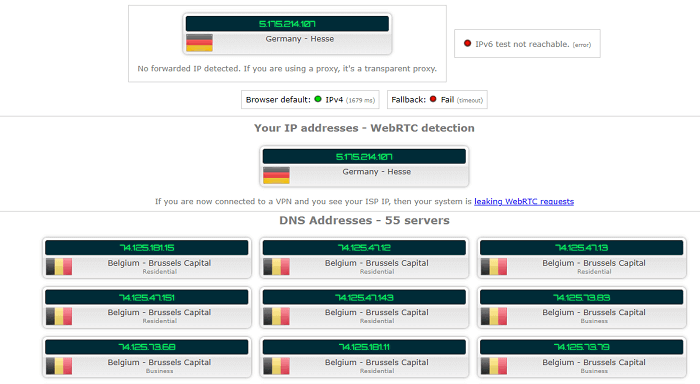

41 Débloquer le VPN – RÉUSSI

Serveur de test: Allemagne

42 PerfectVPN– RÉUSSI

Serveur de test : États-Unis

Les VPN qui fuient

Tous les fournisseurs de VPN ne sont pas étanches et peuvent vous causer des ennuis. Voici 10 services pour lesquels j’ai trouvé des fuites d’IP/DNS lors des tests :

- Heure

- HoxxVPN

- Touchez VPN

- BTGuardComment

- As VPN

- SecureVPN

- vpn.ht

- Accélérer

- DotVPN

- AzireVPN

[wpforms id= »167984″ title= »false » description= »false »]

Comment tester un VPN pour les fuites ?

Maintenant que vous savez à quels fournisseurs VPN faire confiance et lesquels éviter, comment un utilisateur VPN novice comme vous et moi peut-il vérifier les fuites ?

Pour être honnête, identifier les fuites de VPN est une affaire assez simple, cependant, vous devez être à la fois persistant et vigilant à ce sujet. Il existe de nombreux outils en ligne que vous pouvez utiliser pour rechercher vous-même les fuites.

Cependant, ce qui n’est pas si simple, c’est en fait de réparer, ou devrais-je dire de corriger les fuites de VPN. Ne vous inquiétez pas cependant, je ferai en sorte de vous simplifier la tâche.

Quoi qu’il en soit, voici comment tester votre vpn pour détecter les fuites :

1) Commencez par identifier votre adresse IP locale

Tout d’abord, vous devez rechercher l’adresse IP locale de votre connexion Internet. Cette adresse IP vous est attribuée par votre FAI. Vous devez vérifier votre IP sans vous connecter au VPN.

Pour rechercher votre adresse IP publique, c’est-à-dire votre adresse IP d’origine, vous pouvez utiliser des sites Web tels que WhatIsMyIP.com. Notez cette adresse IP car c’est l’adresse IP que vous ne voulez pas que votre VPN fuie.

2) Ensuite, effectuez un test de base

Vous devez maintenant effectuer un test de base. Il s’agit de vérifier que l’outil de test fonctionne même correctement ou non.

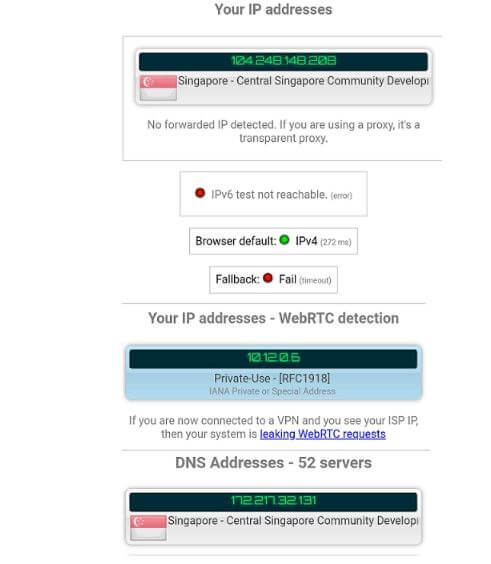

Maintenant que votre VPN est toujours déconnecté, rendez-vous sur IPLeak.net. Vous n’avez pas besoin d’utiliser plusieurs outils puisque IPLeak.net vérifie les fuites IP, WebRTC et DNS par rapport à votre connexion Internet.

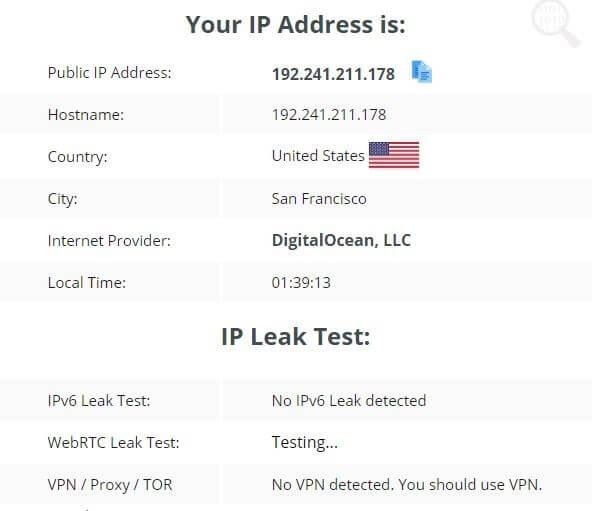

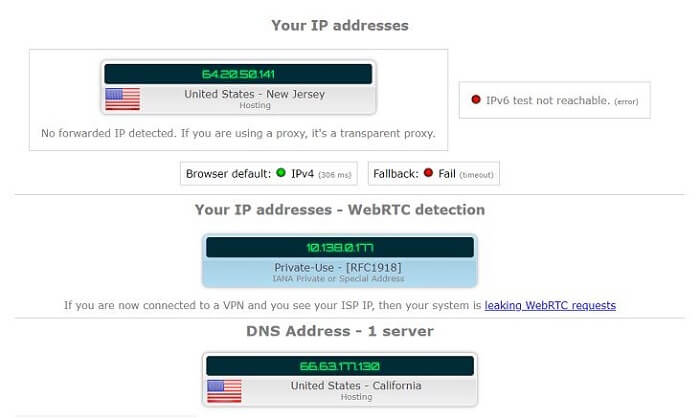

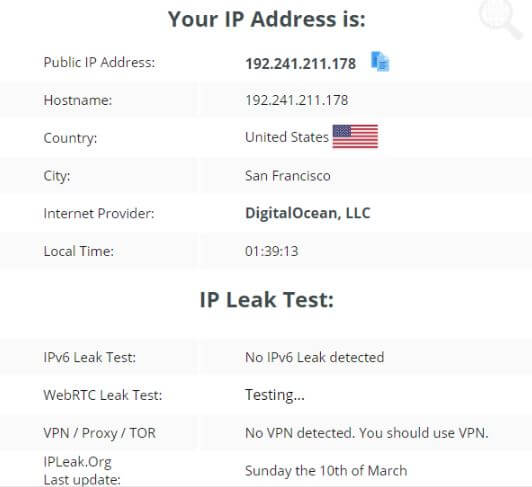

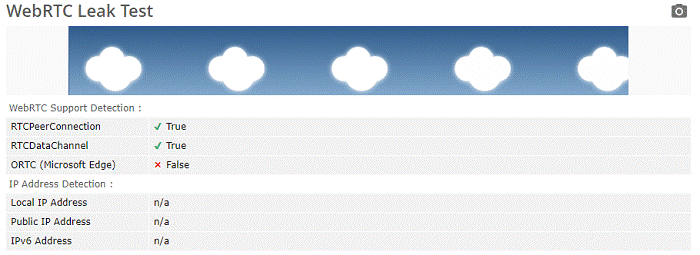

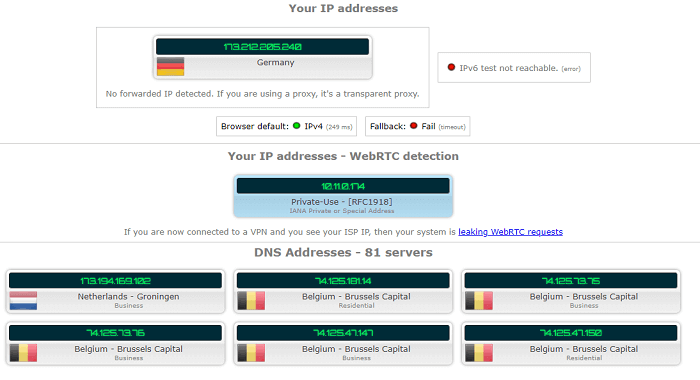

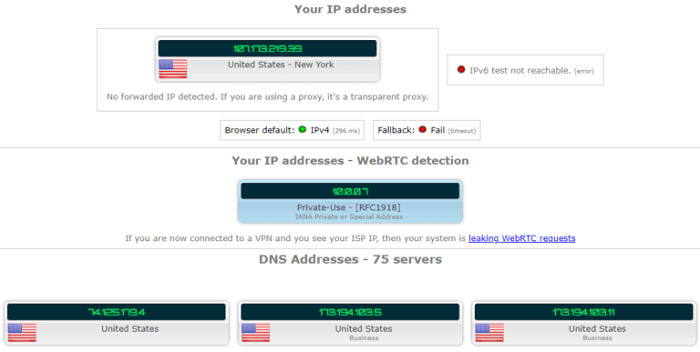

Voici à quoi les résultats du test devraient ressembler :

Comme vous pouvez le voir, la capture d’écran ci-dessus montre mon adresse IP ainsi que les serveurs DNS que j’utilise. Le test montre également que mon navigateur souffre en fait d’une fuite WebRTC.

Alors maintenant que vous avez une lecture de base, vous pouvez passer au vrai test.

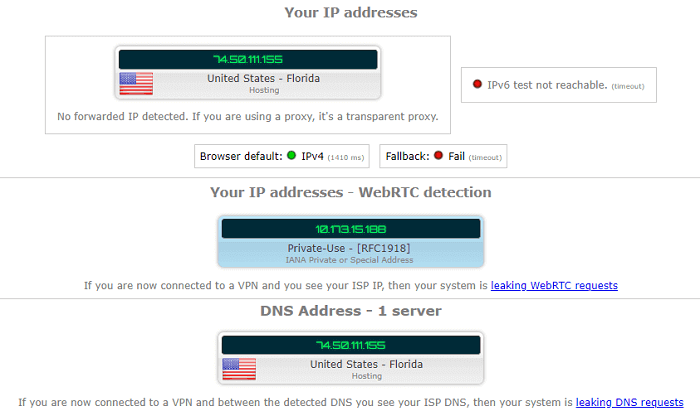

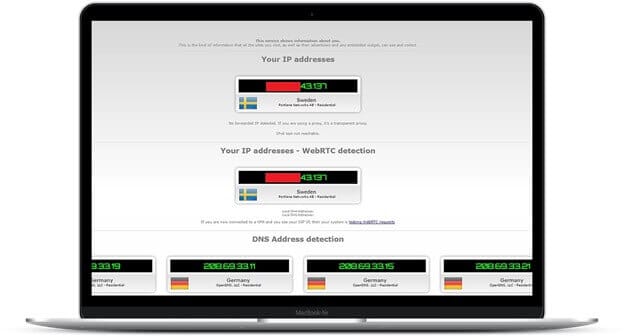

3) Connectez votre VPN et refaites le test

Vous devez maintenant activer votre connexion VPN et vous connecter à un serveur VPN de votre choix. Une fois que vous avez terminé avec les prérequis, vous devez effectuer le test une fois de plus.

Comme avant, rendez-vous sur IPleak.net et lancez le test. Si vous utilisez un VPN fiable avec protection contre les fuites, vos résultats ne doivent pas divulguer votre adresse IP d’origine.

Plus précisément, vous ne devriez pas voir votre IP d’origine en haut de la page, dans la section WebRTC et vous ne devriez certainement pas voir votre IP dans la section Adresse DNS.

Une autre façon de vérifier les fuites

Bien qu’IPleak.net et d’autres outils de ce type suffisent à vérifier si votre VPN fuit, ces outils peuvent ne pas être suffisants pour certains utilisateurs car ils nécessitent l’envoi de requêtes DNS à des outils de vérification.

Étant donné que vous envoyez une demande avec votre adresse IP réelle au moins une fois aux serveurs de l’outil de vérification, votre adresse IP peut être enregistrée. Cependant, je ne fais que spéculer cela et le leur n’en est pas la preuve réelle.

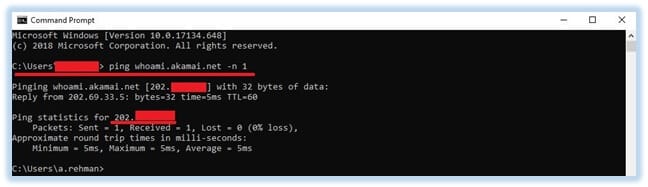

Quoi qu’il en soit, si vous êtes paranoïaque comme moi, vous pouvez utiliser l’invite de commande pour tester alternativement la sécurité VPN. Voici comment vous pouvez le faire vous-même :

1) Ouvrez l’invite de commande sur votre ordinateur Windows et entrez l’adresse du serveur de test en laquelle vous avez confiance. Si vous ne connaissez aucun serveur, vous pouvez utiliser les éléments suivants :

- akamai.net

- dnscrypt.org

- fluffcomputing.com

- ultradns.net

2) Dans l’invite de commande, tapez ping [nom du serveur] -n 1. Si ce n’est pas assez évident, remplacez le nom du serveur par l’un des serveurs mentionnés ci-dessus. Par exemple, «ping whoami.akamai.net -n 1 ».

Après avoir exécuté la commande, vous devez vous assurer que vous ne voyez pas l’adresse IP réelle dans les résultats. Si tel est malheureusement le cas, mon ami vous avez un VPN qui fuit.

Voici à quoi devraient ressembler les résultats du testeur VPN :

[wpforms id= »167985″ title= »false » description= »false »]

Comment réparer les fuites VPN ?

Maintenant, vous ne pouvez plus résoudre toutes les vulnérabilités dont souffrent les VPN, cependant, vous pouvez corriger assez facilement les fuites IP, WebRTC et DNS.

Voici comment vous pouvez vous assurer que votre VPN ne souffre pas de fuites…

1) Obtenez un VPN fiable

La première option, et la plus simple, consiste à opter pour des services VPN<\/a> avec une protection intégrée contre les fuites. NordVPN et ExpressVPN prétendent tous deux offrir une protection contre les fuites. Comme je l’ai mentionné plus tôt, la protection contre les fuites conserve tout dans le tunnel crypté.

2) Débarrassez-vous du WebRTC

Étant donné que la plupart des navigateurs modernes ont WebRTC pré-activé, il peut être la source de votre adresse IP qui fuit.

Ce qui est pire?

Bien que vous puissiez désactiver WebRTC dans des navigateurs comme FireFox, vous ne pouvez pas le faire dans Google Chrome. Comme il n’y a aucun moyen intégré à l’application de désactiver WebRTC dans Chrome et Opera, vous devez vous fier à des plugins tiers.

Désactiver WebRTC dans FireFox

La désactivation de WebRTC dans votre navigateur FireFox est très simple. Puisqu’il existe une solution intégrée à l’application pour désactiver WebRTC, il vous suffit d’accéder au bon paramètre pour vous en débarrasser.

Voici comment procéder…

Rendez-vous dans la barre d’adresse et tapez about:config. Une fois que vous avez appuyé sur Entrée, vous devriez voir un message d’avertissement.

N’ayez pas peur, cliquez simplement sur «J’accepte le risque ! » et vous êtes à mi-chemin. Maintenant, dans la barre de recherche, tapez «media.peerconnection.enabled» et modifiez la valeur du paramètre qui apparaît sur False.

C’est ainsi que vous pouvez complètement désactiver WebRTC dans Firefox.

Désactiver WebRTC dans Chrome et Opera

La désactivation de WebRTC dans Chrome et Opera n’est pas si simple par rapport à FireFox. Comme je l’ai mentionné plus tôt, vous devrez vous fier à des modules complémentaires tiers.

Cependant, notez que les plug-ins ne sont pas complètement efficaces. J’entends par là que dans certaines circonstances, votre navigateur peut encore fuir.

Voici quelques plugins de navigateur que vous pouvez consulter sur la boutique Chrome ou sur la page des modules complémentaires Opera.

Cela étant dit, puisque Chrome et d’autres produits Google peuvent être très pénibles en matière de confidentialité, je vous suggère d’essayer.

3) Réparez votre adresse IP qui fuit

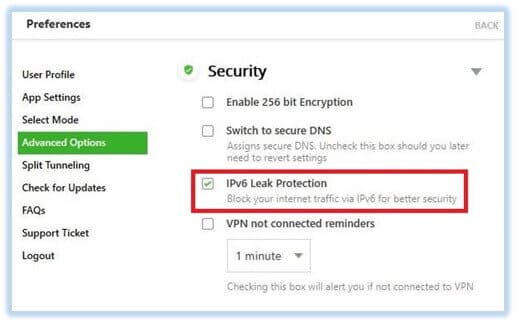

La réparation des fuites IP peut être assez gênante pour la plupart. Cependant, si vous avez de la chance, vous pouvez simplement jouer avec quelques paramètres dans l’application VPN pour corriger les fuites DNS et IPv6.

Si votre application VPN ne prend pas en charge de telles personnalisations, vous devrez désactiver manuellement les paramètres DNS et IPV6 sur l’appareil souhaité.

À des fins de démonstration, je vais vous montrer comment vous pouvez désactiver les paramètres DNS et IPV6 sur votre machine Windows.

La raison pour laquelle j’ai choisi Windows est parce que c’est la plate-forme la plus largement utilisée, et aussi parce qu’elle est tellement fuyante.

Comme je l’ai mentionné plus tôt, Windows gère très mal les requêtes DNS. Même avec le VPN activé, vous pouvez toujours rencontrer des fuites.

Sur cette note, commençons par désactiver la fonctionnalité Smart Multi-Homed Named Resolution de l’éditeur de stratégie de groupe.

Désactiver la résolution nommée multi-hébergée intelligente

1) Commencez par vous diriger vers l’éditeur de stratégie de groupe. Pour ce faire, appuyez sur Windows + R et tapez «gpedit.msc »

2) Ensuite, accédez à Modèles d’administration> Réseau> Client DNS et recherchez "Désactiver la résolution de noms multi-hébergée intelligente".

3) Maintenant, double-cliquez sur le paramètre, cliquez sur " Activer " puis appuyez sur le bouton " OK "

Ça y est, vous venez de désactiver avec succès la fonctionnalité de résolution nommée Smart Multi-Homed.

Définir manuellement les serveurs DNS

La deuxième option dont vous disposez pour corriger les fuites de DNS sur votre machine Windows consiste à configurer manuellement les serveurs DNS souhaités. C’est évidemment une option beaucoup plus facile que celle que je vous ai montrée plus tôt.

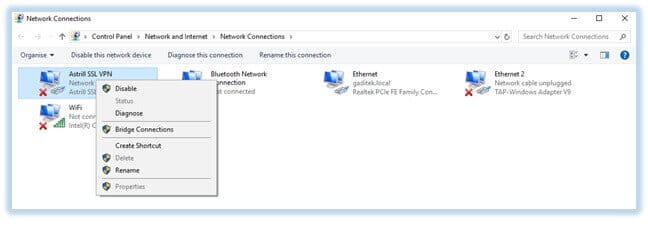

Pour ce faire, vous devez vous diriger vers le paramètre " Connexions réseau " sur votre ordinateur Windows. Suivez simplement les étapes ci-dessous et vous devriez avoir terminé en un rien de temps.

1) Rendez-vous sur Panneau de configuration > Réseau et Internet > Connexions réseau et cliquez avec le bouton droit sur la carte réseau dont vous souhaitez modifier les paramètres. Par exemple, je vais modifier les paramètres du VPN Astrill.

2) Cliquez maintenant sur l’option Propriétés pour afficher les propriétés Ethernet.

3) Ensuite, décochez «Internet Protocol Version 6 », pour chaque adaptateur que vous pourriez avoir à protéger pour empêcher les fuites IPv6.

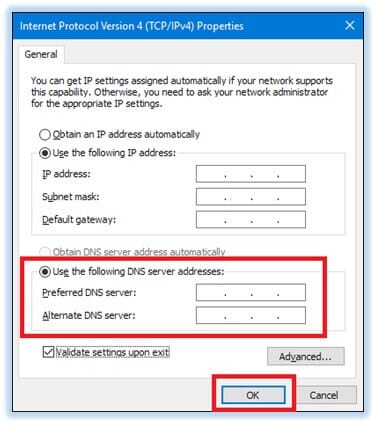

4) Lorsque vous avez terminé, sélectionnez «Internet Protocol Version 4» et cliquez sur le bouton «Propriétés ».

5) Maintenant, dans le menu des propriétés, sélectionnez " Utiliser les adresses de serveur DNS suivantes " et entrez l’adresse exacte du serveur DNS de votre fournisseur VPN comme serveur DNS préféré et alternatif. Si votre fournisseur VPN ne propose pas sa propre adresse de serveur DNS, vous pouvez simplement utiliser des serveurs DNS publics.

[wpforms id= »167986″ title= »false » description= »false »]

Emballer!

Bien que je n’apprécie pas les services VPN de honte de nom, cependant, avec un nombre croissant de problèmes de confidentialité, la divulgation des VPN qui fuient est un réel besoin.

Parce qu’avouons-le, personne n’aime jouer à Sherlock sur sa propre connexion Internet. Et cela ne fait certainement pas de mal d’effectuer un test préliminaire de sécurité VPN.

Plutôt que de l’utiliser aveuglément, testez votre VPN pour tout manque et exécutez-le à travers un test de fuite VPN de base.

Cela étant dit, j’ai fait tout le travail pour vous, vous n’avez donc pas à effectuer vous-même le fastidieux test VPN.

Je vous en prie.

[wpforms id= »167956″ title= »false » description= »false »]