NSA 101 : Tout sur la NSA et le rôle d’Edward Snowden

”Chaque respiration que vous prenez

Chaque mouvement que vous faites

Chaque lien que vous brisez

Chaque pas que vous faites

Je vais vous regarder

Chaque jour,

Chaque mot que vous dites,

Chaque jeu auquel vous jouez,

Chaque nuit où vous restez,

je vais vous regarder"

Qui savait qu'une chanson sortie en 1983 par Police conviendrait parfaitement à la National Security Agency (NSA) ?

Les paroles de "Every Breath You Take" dictent littéralement les bouffonneries de la NSA. La puissante agence de renseignement a une histoire mouvementée en matière de préservation de la vie privée des internautes.

Par conséquent, pour éclairer nos lecteurs, j'ai créé un guide détaillé qui expliquera toutes les mesures prises par la NSA pour espionner ses citoyens, recueillir des informations de masse sur les utilisateurs et surveiller les communications entrant ou sortant du cyberespace américain.

Alors plongeons dedans…

Histoire

La National Security Agency (NSA) est l'une des agences de renseignement les plus puissantes des États-Unis qui rend compte de ses activités au directeur du renseignement national.

La NSA, en allégeance avec différentes institutions et géants de l'entreprise, est connue pour ses activités de vigilance et d'espionnage.

L'Agence de sécurité nationale a utilisé diverses tactiques pour espionner nos activités en ligne et hors ligne.

Ce que nous réclamons comme une violation de notre vie privée – ils l'appellent des mesures de sécurité obligatoires.

La NSA, sans notre consentement, surveille nos activités.

Plusieurs sociétés se sont jointes à la cause; cependant, nous ignorions complètement l'allégeance avant les révélations de Snowden.

Edward Snowden – Un héros ou un traître

Edward Snowden est un ancien employé de la CIA qui a travaillé avec la NSA en tant qu'analyste d'infrastructure.

Snowden était responsable de la divulgation des documents confidentiels et top secrets de la NSA aux médias, provoquant l'une des fuites controversées de l'histoire.

Snowden a révélé les activités opérationnelles de la NSA faisant référence à son programme de surveillance mondial ainsi que les outils utilisés par la NSA pour exploiter notre vie privée.

Snowden a affirmé que la NSA travaille en allégeance avec diverses entités commerciales pour envahir la vie privée non seulement des citoyens des États-Unis mais du monde.

Snowden a révélé que la vie privée dans le monde est victime de la Five Eyes Alliance composée de :

- États-Unis

- Royaume-Uni

- Canada

- Australie

- Nouvelle-Zélande

Selon les révélations de Snowden, plusieurs programmes de surveillance sont exposés, tels que PRISM, Upstream, Tempora et XKeyscore, etc., qui reflètent non seulement l'implication de la NSA mais également du GCHQ. Snowden a également révélé que tout avait commencé au niveau national.

Là où beaucoup considèrent ce dénonciateur comme leur héros – certains le déclarent comme un traître qui ne devrait pas être traité différemment. Jetons un coup d'œil au discours dur du président de la Chambre sur Snowden.

La NSA est accusée d'espionner nos activités et nos données via des mesures et des outils sophistiqués.

La NSA travaille maintenant avec différents géants des télécommunications et de l'informatique pour faire avancer leurs programmes de surveillance.

Peu de temps après les révélations de Snowden, l'allégeance de la NSA au GCHQ (Government Communications Headquarters) est devenue le centre d'attention de ceux qui considèrent toujours la vie privée comme un atout inestimable.

Cependant, malgré de vives critiques (nationales et internationales), la NSA a poursuivi ses opérations, les portant à un tout autre niveau.

La National Security Agency est censée avoir une longue histoire avec la RSA. RSA – une filiale d'EMC Corp est un géant de la technologie réputé pour son produit lié à la sécurité Internet.

La NSA a signé un accord de 10 millions de dollars avec RSA demandant au géant de la technologie de fabriquer des outils de sécurité Internet défectueux.

Ces outils et équipements devaient être utilisés par la NSA comme une porte dérobée pour servir ses mauvaises intentions d'espionnage.

Snowden tient une conférence en direct depuis Moscou

Le 24 janvier 2019, Snowden s'est présenté par vidéo diffusée à l'Université Paris 1 Panthéon-Sorbonne, depuis Moscou.

En l'espace de trois minutes, la totalité de l'auditorium d'une capacité de 500 personnes était remplie, tandis que 7 000 personnes étaient sur la liste d'attente.

Au moment où le visage de Snowden a été montré à l'écran, la foule a éclaté de sifflets et d'applaudissements.

Alors que Snowden aimerait vivre à Paris, le gouvernement français ne lui offrira pas l'asile. C'est probablement parce qu'ils ne veulent pas nuire à ses relations avec l'Amérique.

Lors de la conférence, Snowden a expliqué comment il a remis en question les pratiques de la CIA et de la NSA.

Il a en outre mis en lumière la façon dont tout aujourd'hui peut être suivi électroniquement, comme les parents peuvent accéder aux messages et aux activités en ligne de leurs enfants. Obtenez les nouvelles complètes ici.

Les régimes découverts

Prisme

Prism coûte près de 20 millions de dollars au gouvernement des États-Unis au nom des activités de surveillance initiées.

Plusieurs multinationales et géants de la technologie sont perçus comme travaillant en allégeance avec la NSA dans le cadre de l'initiative Prism.

Apple, Facebook, AOL, Microsoft, Yahoo et PalTalk etc. sont considérés comme les pions de la NSA dans ce jeu.

En amont

L'amont représente les programmes d'interception en masse initiés par l'Agence de sécurité nationale.

Le programme Upstream initié par la NSA correspond au processus d'interception des câbles de communication afin d'extraire l'information via la communication de la cible.

On pense que le GCHQ travaille en alliance avec la NSA à cet égard, car leurs programmes en amont sont similaires à ceux de la National Security Agency.

Cryptographie

Dans le cadre de ce programme, la National Security Agency travaille en alliance systématique avec le GCHQ pour affaiblir les systèmes et outils de chiffrement.

De plus, l'objectif premier de la NSA à cet égard était de détériorer les mesures de sécurité adoptées par les utilisateurs.

Ce programme coûte à la NSA environ 250 millions de dollars par an. Dans le cadre de ce programme, la NSA s'efforce de détériorer les logiciels et même le matériel que nous utilisons.

Avec ses alliés (entreprises technologiques), la NSA a laissé notre vie privée vulnérable afin qu'elle puisse facilement accéder, analyser et stocker toutes les données qu'elle souhaite acquérir de nous.

Pendant la présidence de George Bush, la rumeur s'est répandue que les États-Unis collectaient des enregistrements téléphoniques de millions de personnes au nom de la sécurité nationale.

Les officiels ont déclaré que le régime avait été désavoué et nous y avons vraiment cru – tellement nous sommes naïfs.

Collecte de métadonnées

Pendant ce temps, la National Security Agency travaillait de manière agressive sur le backend – collectant des métadonnées non seulement américaines mais aussi mondiales.

L'Agence de sécurité nationale via cette initiative continue de collecter, d'analyser et même de stocker le contenu de nos conversations professionnelles et privées via les appels que nous passons.

Si cela continue à se produire, le mot « Privacy » disparaîtra du dictionnaire des générations à venir.

Les controverses

Partenariat avec RSA

L'une des nombreuses controverses associées à la National Security Agency est l'accord avec la RSA.

Après les révélations de Snowden, on a découvert que la NSA avait offert 10 millions de dollars à RSA pour des produits anti-imperfections.

Le complot de Verizon

La National Security Agency est également connue pour son allégeance à Verizon Communication.

Avec plus de 95 millions de clients, Verizon est l'un des géants des télécommunications renommés.

En avril 2013, la National Security Agency a autorisé Verizon Communication à enregistrer les conversations et toutes les communications possibles de ses clients.

Complot AT&T

La coalition de la National Security Agency ne se limitait pas à Verizon uniquement. Bientôt, on a découvert que la NSA avait émis une notification similaire à AT&T.

AT&T est encore plus populaire que Verizon avec plus de 100 millions de clients dont la vie privée a été violée sur la base d'une commande indigne.

Apple Conspiracy – Offrir à la NSA une porte dérobée

Un autre complot représente l'alliance d'Apple avec la National Security Agency.

Les documents divulgués de la NSA ont révélé son allégeance à Apple où l'agence secrète approuvait un programme intégré dans les iPhones qui peut servir de porte dérobée à la NSA. Ils l'ont appelé " DropoutJeep ".

Le programme pourrait aider la NSA à extraire, analyser et stocker des données dans les iPhones des utilisateurs.

La NSA via cette porte dérobée pourrait accéder à vos photos, e-mails, messages et même enregistrer vos appels vocaux.

Le programme a cependant été retardé; mais, quand il y a la NSA impliquée – qui sait – elle pourrait être actuellement opérationnelle.

Des agents de la NSA espionnent World of WarCraft et Dota2

La popularité croissante des MMORPG parmi les joueurs a facilité encore un autre stratagème méchant de la NSA.

La National Security Agency a déployé ses agents sur différents serveurs de World of WarCraft et Dota2 pour s'engager dans les MMORPG.

L'Agence de sécurité nationale avait peut-être besoin d'un aperçu de la communauté des joueurs.

Ces agents ont été strictement chargés de surveiller et de signaler toute activité étrange sur les serveurs des MMORPG.

Opérations d'accès sur mesure

L'Agence de sécurité nationale gère des opérations d'accès sur mesure également connues sous le nom de TAO.

TAO est une unité comprenant 2000 travailleurs dédiés à l'exécution des hacks et cyber-attaques conçus par la NSA à des fins diverses

Le quantique

La NSA recherche actuellement un ordinateur quantique capable de décrypter toute forme de données cryptées.

Grâce à l'ordinateur quantique, l'Agence de sécurité nationale sera équipée de la technologie capable de décrypter presque tous les cryptages connus dans cet univers numérique.

Cela représente une menace importante car la NSA avec un ordinateur quantique ainsi que diverses portes dérobées et autres outils d'espionnage apporteraient sûrement la mort à notre vie privée et à notre sécurité.

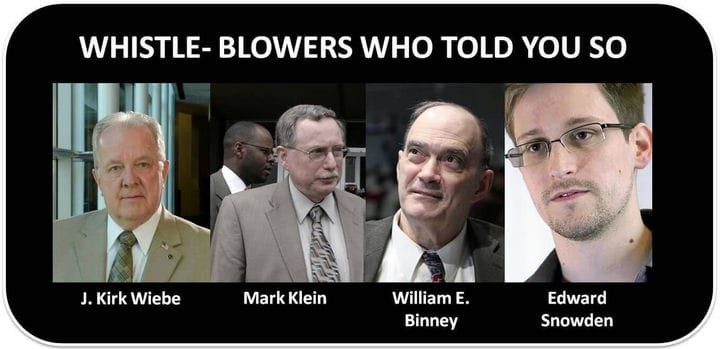

Les meilleurs dénonciateurs de la NSA qui ont précédé Edward Snowden

Vous avez peut-être entendu parler d'Edward Snowden, mais avez-vous déjà entendu parler de J. Kirk Wiebe, Mark Klein et William E. Binney.

Ces hommes courageux ont dénoncé la NSA bien avant Snowden et nous ont dit la vérité sur la NSA il y a plus de dix ans.

J. Kirk Wiebe

- Kirk Wiebe a été l'une des premières personnes à avoir réalisé que la NSA dirigeait ses ressources pour espionner des civils américains sans aucune cause probable.

Les attentats du 11 septembre ont confirmé que la NSA n'avait pas atteint son objectif, principalement parce qu'elle était utilisée pour une surveillance mal dirigée.

Marc Klein

Mark Klein est un ancien employé d'AT&T qui a dénoncé la surveillance intérieure de la NSA.

En tant que technicien chez AT&T, en 2002, Mark Klein est devenu méfiant lorsqu'il a remarqué l'implication accrue de la NSA.

Selon les informations divulguées par Mark Klein, AT&T a donné à la NSA l'accès à ses installations de San Francisco et a ainsi aidé la NSA à puiser dans d'innombrables enregistrements de courrier électronique et Internet.

Il a travaillé pour AT&T pendant 22 ans jusqu'à sa retraite en 2004, après quoi il a continué à attirer l'attention sur les activités de la NSA.

Mark Klein a confirmé que :

« Cette fendeuse balayait tout, à la manière d'un aspirateur. La NSA obtient tout. Ce sont des tuyaux majeurs qui transportent non seulement les clients d'AT&T, mais ceux de tout le monde. »

Mark Klein a dénoncé l'opération après que l'ancien président George W. Bush a insisté sur le fait que la NSA ne collecte que des métadonnées et que les Américains ne sont pas la seule cible de cette surveillance.

William E. Binney

William E. Binney a travaillé pour la NSA pendant plus de 30 ans, puis il a fait sauter le couvercle sur tous les mensonges et le vol de données que la NSA est en train de faire.

Selon William E. Binney :

« Là où je le vois, c'est vers un État totalitaire. Vous avez la NSA qui fait toute cette collecte de matériel sur tous ses citoyens – c'est ce que les SS, la Gestapo, la Stasi, le KGB et le NKVD ont fait »

L'année de la surveillance en ligne de la NSA : révélations et confessions

A la veille de Noël, la NSA a "publié" des centaines de rapports de surveillance de la dernière décennie.

Les rapports remontent à 2001 et incluent les informations qui étaient autrefois qualifiées de «classifiées ». En toute honnêteté, c'était en fait une confession de Noël par la NSA.

Les rapports ont été rendus publics et mis en ligne le 24 décembre 2014.

Les documents étaient lourdement censurés mais ils transmettaient clairement le message, c'est-à-dire que les membres du personnel de la NSA étaient également impliqués dans la surveillance illégale des citoyens.

La surveillance de la NSA ne sera pas freinée – Sénat

Lors d'un sondage historique en 2014, le Sénat a finalement voté contre les limitations de la surveillance de la NSA.

La législation avait besoin de 60 voix pour être mise en œuvre mais n'en a reçu que 58.

Si la législation avait été mise en œuvre, de nombreux numéros de téléphone auraient été supprimés des archives de la NSA.

Snowden n'est pas autorisé à témoigner contre la NSA en Allemagne

La plus haute cour d'Allemagne a rejeté la proposition des partis d'opposition d'inviter Edward Snowden en Allemagne pour témoigner contre la NSA.

Les partis forçaient le gouvernement à l'appeler en Allemagne pour s'exprimer librement contre la surveillance en ligne «contraire à l'éthique et illégale» effectuée par la NSA.

Le tribunal a répondu en rejetant l'appel des partis d'opposition, déclarant qu'il ne mettrait pas en péril la relation avec les États-Unis.

Snowden avait auparavant indiqué clairement qu'il ne parlerait contre la NSA que s'il était autorisé à le faire à Berlin, en Allemagne.

L'opération AURORAGOLD révèle l'espionnage de la NSA sur les réseaux cellulaires mondiaux

Selon les documents révélés par Edward Snowden, l'opération top-secrète "AURORAGOLD" visait à fournir à la NSA des informations sur les utilisateurs de téléphones portables du monde entier.

Le rapport était censé fournir à la NSA les failles afin qu'elle puisse pirater les serveurs des réseaux cellulaires mondiaux.

Shadow Brokers expose les outils d'espionnage de la NSA – Sécurisez votre vie privée

Le groupe de piratage informatique russe "The Shadow Brokers" a dévoilé les outils secrets de la NSA qui sont responsables de la violation de Windows et de divers réseaux financiers, dont SWIFT Bank.

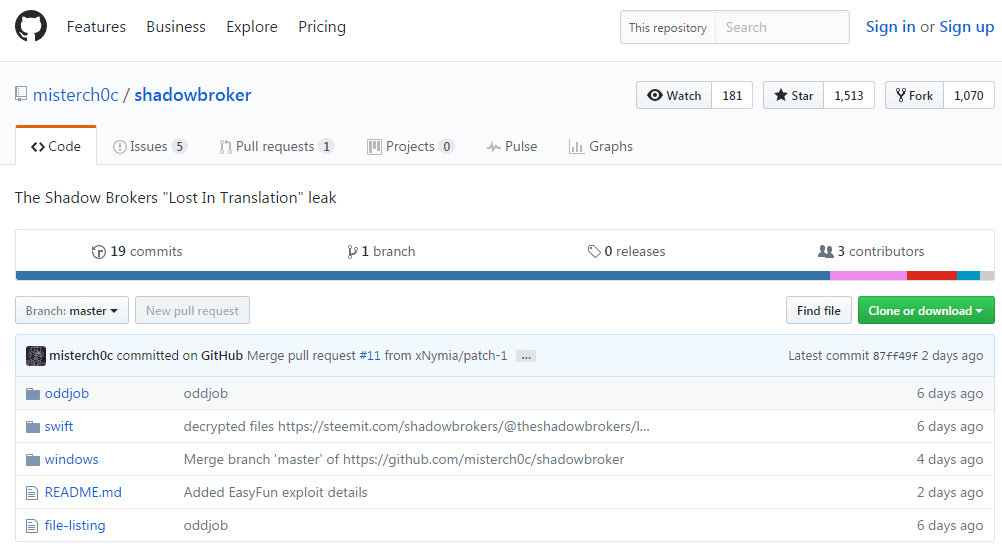

Vous trouverez ci-dessous une capture d'écran des outils d'espionnage NSA piratés reflétés sur GitHub :

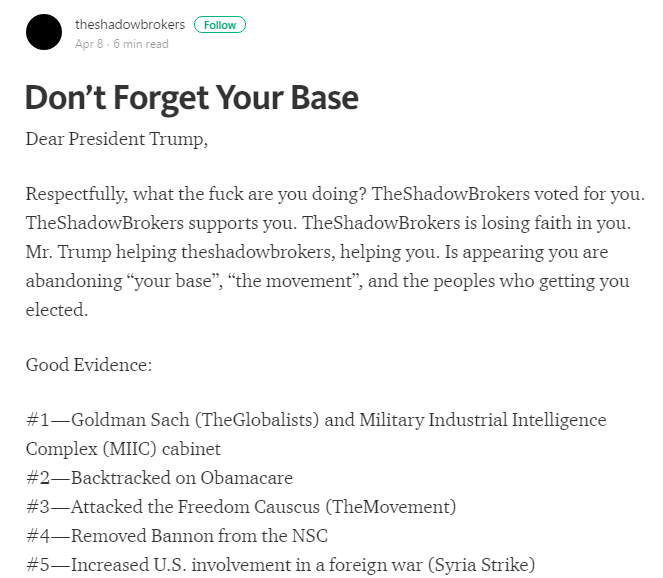

Cependant, pour dissiper tout doute, le groupe Shadow a lui-même laissé aux utilisateurs un message énigmatique confirmant la violation en guise de protestation contre le président républicain Donald Trump.

De plus, le groupe fantôme a déclaré les raisons suivantes derrière l'exposition de la NSA :

NSA piraté par des courtiers fantômes ; Le point de vue de Snowden sur le problème

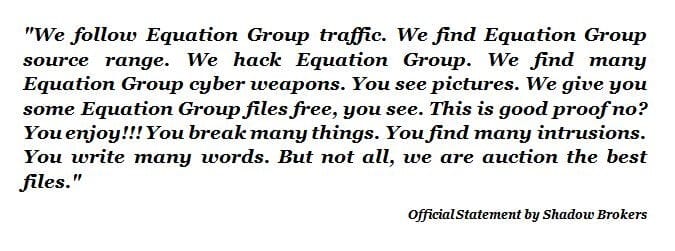

Les pirates se font appeler "Shadow Brokers" et ont exigé 568 millions de dollars en Bitcoin pour mettre aux enchères les meilleures cyber-armes et les données piratées.

Les pirates ont affirmé que si l'enchère rapportait 1 000 000 de bitcoins, une grande quantité d'informations piratées serait exploitée publiquement. Mais le gagnant de l'enchère recevra toujours des fichiers exclusifs.

Note d'Edward Snowden sur le piratage de la NSA

Compte tenu de l'attaque de piratage contre la NSA, le célèbre militant de la confidentialité numérique Edward Snowden a révélé des éléments surprenants derrière le piratage. De plus, le piratage lui-même n'est pas aussi surprenant que la façon dont les pirates ont révélé sa conduite.

Qu'est-ce qui a été violé jusqu'à présent ?

La cible principale du piratage était le groupe Equation qui était actif dans le piratage depuis plus de deux décennies, comme l'a rapporté Kaspersky en 2015.

L'organisation a été accusée d'être impliquée dans les attaques de Regin et Stuxnet. Shadow Brokers a déjà révélé certains des fichiers piratés sur Tumblr.

Au-delà des pare-feu américains et chinois

Étonnamment, les fichiers divulgués contiennent des informations sensibles telles que des scripts d'installation et des fichiers de configuration de serveur qui ont été créés pour violer les routeurs et pare-feu fabriqués aux États-Unis. La liste des fabricants américains comprend Cisco, Juniper et Fortinet.

En plus de cela, le piratage révèle également des informations, montrant que la célèbre organisation chinoise "Topsec" faisait partie des cibles du groupe Equation.

WikiLeaks affirme que la NSA a fait appel à de hauts responsables allemands pendant des années

Selon WikiLeaks, la NSA a gardé un œil attentif sur toutes les discussions téléphoniques de la chancelière allemande Angela Merkel et de tous ses conseillers.

WikiLeaks affirme également que les écoutes téléphoniques de la NSA ne se limitaient pas à elle et à ses conseillers uniquement ; la NSA avait également appliqué la même tactique à ses prédécesseurs.

WikiLeaks affirme en outre que les numéros de téléphone de 125 fonctionnaires ont été mis sur écoute dans le cadre d'un programme de surveillance à long terme.

Le gouvernement allemand n'a pas tardé à réagir et un porte-parole a déclaré que les autorités de Berlin examinaient la question de très près.

Il a également précisé que de telles actions ne sont pas acceptables puisque les deux pays sont censés collaborer pour les activités de renseignement.

Le gouvernement américain, cependant, n'a pas précisé s'il avait écouté les appels téléphoniques d'Angela Merkel et de ses associés.

Le désir de la NSA d'avoir une clé squelette pour les données chiffrées de chacun

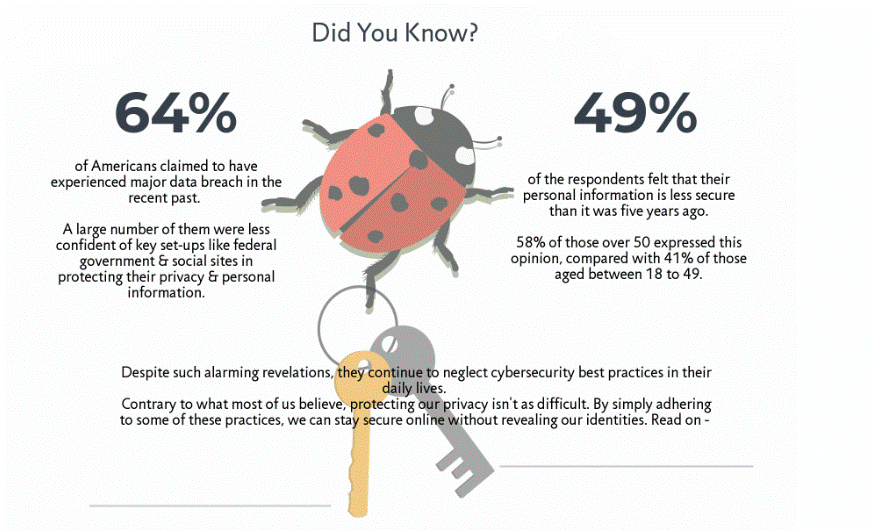

Il existe diverses menaces à la sécurité et à la confidentialité auxquelles nous sommes confrontés dans notre vie quotidienne.

L'avènement de l'ère numérique a accru la fréquence des cybercrimes que nous reconnaissons ainsi que les préoccupations liées au cyberterrorisme.

Afin de faire face à toutes ces préoccupations, certaines agences vigilantes telles que l'Agence de sécurité nationale ont mis en place différents régimes.

Cependant, tous ces régimes et régimes ont été portés à un tout autre niveau ces derniers temps.

Malheureusement, vous êtes vos données. Par conséquent, vous devez sécuriser vos données si vous souhaitez vous protéger.

Il est indéniable que le cryptage vous permet de protéger vos données en ligne au niveau supérieur.

De plus, cela vous protège également des intrusions du gouvernement. C'est la raison pour laquelle le gouvernement veut obtenir la clé pour accéder à vos données.

Mais tout espoir n'est pas perdu.

Vous vous demandez peut-être comment c'est possible. Suivez les étapes ci-dessous :

Comment anonymiser tout ce que vous faites en ligne

Fait intéressant, il est toujours possible d'anonymiser tout ce que vous faites sur Internet. Voici comment vous pouvez faire :

- Bloquer les cookies tiers

- Utiliser le mode navigation privée

- Accordez des autorisations aux sites Web que vous visitez

Vous pouvez sécuriser votre vie privée tout en pratiquant des conseils simples dans une certaine mesure.

Il n'y a aucun mal à utiliser un navigateur privé si vous souhaitez améliorer votre sécurité en ligne au niveau supérieur.

De même, il vous permet de supprimer vos traces en ligne de session d'utilisation d'Internet une fois que vous fermez la fenêtre.

Comment puis-je protéger ma vie privée sur Facebook ?

Honnêtement parlant, cette question a besoin d'une réponse détaillée. Voici la liste des étapes à suivre pour réaliser votre mission :

- Vous devez limiter l'accès à vos publications Facebook

- Empêchez les non-amis de suivre vos messages

- Vos noms ne doivent pas être liés à des publicités

- N'autorisez pas les applications Facebook à accéder à vos données

En suivant les tactiques décrites ci-dessus, vous pouvez protéger vos informations de localisation numérique sur Facebook sans tracas.

Comment puis-je protéger ma vie privée sur Twitter ?

Heureusement, vous pouvez atteindre votre objectif en suivant ces simples conseils mentionnés ci-dessous. Ceux-ci sont:

- Ne pas autoriser Twitter à suivre vos informations personnelles

- Vous devriez arrêter de partager des données pendant que vous tweetez

- Vous ne devez pas autoriser Twitter à accéder à vos contacts

C'est ainsi que vous pouvez protéger votre vie privée sur Twitter et en même temps, vous pouvez rester à l'abri de la surveillance de la NASA.

NoSpyProxy, le premier centre de données au monde que la NSA ne peut pas toucher

Le monde virtuel est confronté à des menaces constantes de cybercriminalité et de surveillance en ligne. Dans la guerre entre les pirates et les agences de surveillance, les internautes ordinaires sont les agneaux sacrificiels.

Les cybercriminels et les agences secrètes disposent de toutes les ressources nécessaires pour se faufiler dans les ordinateurs des utilisateurs afin d'accéder à toutes leurs informations confidentielles.

Consultez notre revue détaillée du service CyberGhost pour en savoir plus sur le fournisseur.

Conclusion

Il y a beaucoup à discuter et il y a plus à dire – l'histoire de la NSA ne s'arrête pas là.

Il existe d'innombrables régimes représentant l'agence et il existe de nombreuses conspirations.

Certains d'entre eux sont connus – grâce à Snowden – et les autres restent encore un mystère. Nous ne savons pas quelles sont les intentions de la NSA pour l'avenir.

Il est grand temps de prendre au sérieux votre vie privée et votre sécurité. La NSA, avec ses divers outils et ses méthodes sophistiquées, est prête à infiltrer vos moments privés, vos données confidentielles et à surveiller chacun de vos mouvements.

Le mieux que vous puissiez faire pour protéger vos données est d'utiliser un niveau de cryptage plus élevé qui peut être difficile à décrypter pour la NSA.

Ainsi, même si votre sécurité est infiltrée et que des données sont consultées, ils n'y gagneront rien.