NSA 101: Todo sobre la NSA y el papel de Edward Snowden

"Cada aliento que tomes,

cada movimiento que hagas,

cada lazo que rompas,

cada paso que des

, te estaré observando

cada día,

cada palabra que digas,

cada juego que juegues,

cada noche que te quedes,

te estaré observando".

¿Quién diría que una canción lanzada en 1983 por Police encajaría perfectamente con la Agencia de Seguridad Nacional (NSA)?

La letra de ‘Every Breath You Take' literalmente dicta las travesuras de la NSA. La poderosa agencia de inteligencia tiene un historial accidentado cuando se trata de preservar la privacidad de los internautas.

Por lo tanto, para ilustrar a nuestros lectores, he creado una guía detallada que explicará todos los pasos tomados por la NSA para espiar a sus ciudadanos, recopilar información masiva sobre los usuarios y monitorear las comunicaciones que ingresan o salen del ciberespacio de los EE. UU.

Así que vamos a sumergirnos…

Historia

La Agencia de Seguridad Nacional (NSA) es una de las agencias de inteligencia más poderosas de los Estados Unidos que reporta sus actividades al Director de Inteligencia Nacional.

La NSA, en alianza con diferentes instituciones y gigantes corporativos, es notoria por sus actividades de vigilancia y espionaje.

La Agencia de Seguridad Nacional ha estado utilizando diversas tácticas para espiar nuestras actividades en línea y fuera de línea.

Lo que reclamamos como una violación de nuestra privacidad, lo llaman medidas de seguridad obligatorias.

La NSA, sin nuestro consentimiento, monitorea nuestras actividades.

Son varias las corporaciones que se han sumado a la causa; sin embargo, desconocíamos por completo la lealtad antes de las revelaciones de Snowden.

Edward Snowden: un héroe o un traidor

Edward Snowden es un ex empleado de la CIA que trabajó con la NSA como analista de infraestructura.

Snowden fue responsable de revelar los documentos confidenciales y de alto secreto de la NSA a los medios de comunicación, lo que provocó una de las filtraciones controvertidas de la historia.

Snowden reveló las actividades operativas de la NSA en referencia a su programa de vigilancia global junto con las herramientas utilizadas por la NSA para explotar nuestra privacidad.

Snowden afirmó que la NSA trabaja en alianza con diversas entidades comerciales para invadir la privacidad no solo de los ciudadanos de Estados Unidos sino del mundo.

Snowden reveló que la privacidad del mundo está siendo víctima de Five Eyes Alliance, que consiste en:

- Estados Unidos

- Reino Unido

- Canadá

- Australia

- Nueva Zelanda

Según las revelaciones de Snowden, hay varios programas de vigilancia expuestos, como PRISM, Upstream, Tempora y XKeyscore, etc., que reflejan no solo la participación de la NSA sino también del GCHQ. Snowden también reveló que todo comenzó a nivel doméstico.

Mientras que muchos consideran a este denunciante como su héroe, algunos lo declaran un traidor que no debe ser tratado de manera diferente. Echemos un vistazo a la dura charla del presidente de la Cámara sobre Snowden.

Se culpa a la NSA de espiar nuestras actividades y datos a través de medidas y herramientas sofisticadas.

La NSA ahora ha estado trabajando con diferentes gigantes de telecomunicaciones y TI para llevar adelante sus programas de vigilancia.

Poco después de las revelaciones de Snowden, la lealtad de la NSA con la GCHQ (Sede de Comunicaciones Gubernamentales) se convirtió en el centro de atención de aquellos que aún consideran la privacidad como un activo invaluable.

Sin embargo, a pesar de las severas críticas (nacionales e internacionales), la NSA continuó con sus operaciones, llevándolas a un nivel completamente nuevo.

Se supone que la Agencia de Seguridad Nacional tiene una larga historia con RSA. RSA, una subsidiaria de EMC Corp, es un gigante tecnológico reconocido por su producto relacionado con la seguridad en Internet.

La NSA firmó un acuerdo de $ 10 millones con RSA instruyendo al gigante tecnológico para que fabrique herramientas de seguridad de Internet defectuosas.

Estas herramientas y equipos iban a ser utilizados por la NSA como una puerta trasera para servir a sus perversas intenciones de espionaje.

Snowden realiza una conferencia en vivo desde Moscú

El 24 de enero de 2019, Snowden apareció en una transmisión de video en la Universidad Paris 1 Panthéon-Sorbonne, de Moscú.

En cuestión de tres minutos, se llenó todo el auditorio con capacidad para 500 personas, mientras que 7.000 personas estaban en lista de espera.

En el momento en que se mostró el rostro de Snowden en la pantalla, la multitud estalló en silbidos y aplausos.

Si bien a Snowden le encantaría vivir en París, el gobierno francés no le ofrece asilo. Esto probablemente se deba a que no quieren afectar negativamente su relación con Estados Unidos.

En la conferencia, Snowden explicó cómo cuestionó las prácticas de la CIA y la NSA.

Además, arrojó luz sobre cómo todo hoy en día se puede rastrear electrónicamente, como si los padres pudieran acceder a los mensajes y actividades en línea de sus hijos. Recibe la noticia completa aquí.

Los regímenes descubiertos

Prisma

Prism cuesta casi una suma de $ 20 millones al gobierno de los Estados Unidos en nombre de las actividades de vigilancia iniciadas.

Se cree que varias multinacionales y gigantes tecnológicos trabajan en alianza con la NSA bajo la iniciativa Prism.

Apple, Facebook, AOL, Microsoft, Yahoo y PalTalk, etc. se consideran peones de la NSA en este juego.

Río arriba

Upstream representa los programas de intercepción masiva iniciados por la Agencia de Seguridad Nacional.

El programa Upstream iniciado por la NSA corresponde al proceso de interceptación de cables de comunicaciones para extraer la información a través de la comunicación del objetivo.

Se cree que GCHQ trabaja en alianza con la NSA en este sentido, ya que sus programas preliminares son similares a los de la Agencia de Seguridad Nacional.

Criptografía

Bajo este programa, la Agencia de Seguridad Nacional trabaja en alianza sistemática con el GCHQ para debilitar los sistemas y herramientas de encriptación.

Además, el principal objetivo de la NSA en este sentido era deteriorar las medidas de seguridad adoptadas por los usuarios.

Este programa le cuesta a la NSA aproximadamente $ 250 millones por año. Bajo este programa, la NSA se esfuerza por fallar el software e incluso el hardware que usamos.

Con sus aliados (empresas de tecnología), la NSA ha dejado nuestra privacidad vulnerable para que pueda acceder, analizar y almacenar fácilmente cualquier información que desee obtener de nosotros.

Durante la presidencia de George Bush, se corrió la voz de que Estados Unidos ha estado recopilando registros telefónicos de millones en nombre de la seguridad nacional.

Los funcionarios declararon que el régimen había sido desautorizado y nosotros realmente lo creímos, así de ingenuos somos.

Recopilación de metadatos

Mientras tanto, la Agencia de Seguridad Nacional estaba trabajando agresivamente en el backend, recopilando metadatos no solo de Estados Unidos sino del mundo.

La Agencia de Seguridad Nacional, a través de esta iniciativa, sigue recopilando, analizando e incluso almacenando contenidos de nuestras conversaciones comerciales y privadas a través de las llamadas que realizamos.

Si esto sigue ocurriendo, la palabra ‘Privacidad' desaparecerá del diccionario de las generaciones venideras.

las controversias

Asociación con RSA

Una de las muchas controversias asociadas con la Agencia de Seguridad Nacional es el trato con RSA.

Después de las revelaciones de Snowden, se descubrió que la NSA había ofrecido 10 millones de dólares a RSA por productos anti-imperfecciones.

La conspiración de Verizon

La Agencia de Seguridad Nacional también es notoria por su lealtad con Verizon Communication.

Con más de 95 millones de clientes, Verizon es uno de los gigantes de telecomunicaciones de renombre.

En abril de 2013, la Agencia de Seguridad Nacional autorizó a Verizon Communication a grabar las conversaciones y todas las comunicaciones posibles de sus clientes.

Conspiración de AT&T

La coalición de la Agencia de Seguridad Nacional no se limitó solo a Verizon. Pronto, se descubrió que la NSA había emitido una notificación similar a AT&T.

AT&T es incluso más popular que Verizon con más de 100 millones de clientes cuya privacidad fue violada sobre la base de una orden indigna.

Apple Conspiracy – Ofreciendo a la NSA una puerta trasera

Otra conspiración representa la alianza de Apple con la Agencia de Seguridad Nacional.

Los documentos filtrados de la NSA revelaron su lealtad con Apple, donde la agencia secreta respaldaba un programa integrado en los iPhone que puede servir como una puerta trasera para la NSA. Lo llamaron ‘ DropoutJeep'.

El programa podría facilitar que la NSA extraiga, analice y almacene datos en los iPhone de los usuarios.

La NSA a través de esta puerta trasera podría acceder a sus imágenes, correos electrónicos, mensajes e incluso grabar sus llamadas de voz.

Sin embargo, el programa se retrasó; pero, cuando hay NSA involucrada, quién sabe, podría estar actualmente operativa.

Agentes de la NSA espían World of Warcraft y Dota2

La creciente popularidad de los MMORPG entre los jugadores facilitó otros esquemas perversos de la NSA.

La Agencia de Seguridad Nacional desplegó a sus agentes en diferentes servidores de World of Warcraft y Dota2 para participar en los MMORPG.

La Agencia de Seguridad Nacional quizás requirió información sobre la comunidad de jugadores.

Estos agentes recibieron instrucciones estrictas de monitorear e informar cualquier actividad extraña en los servidores de MMORPG.

Operaciones de acceso a la medida

La Agencia de Seguridad Nacional opera Operaciones de Acceso Adaptado, también conocidas como TAO.

TAO es una unidad compuesta por 2000 trabajadores dedicados a ejecutar los hacks y ciberataques diseñados por la NSA para diversos fines

el cuántico

La NSA actualmente busca una computadora cuántica que descifrará cualquier forma de datos cifrados.

A través de la computadora cuántica, la Agencia de Seguridad Nacional estará equipada con la tecnología que puede descifrar casi cualquier encriptación conocida en este universo digital.

Esto representa una amenaza significativa ya que la NSA con una computadora cuántica junto con diversas puertas traseras y otras herramientas de espionaje seguramente matarían nuestra privacidad y seguridad.

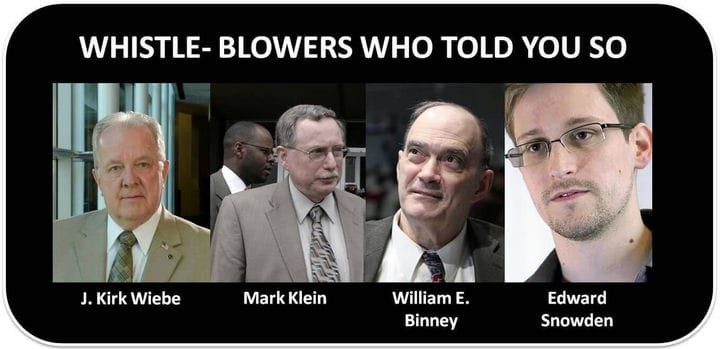

Los principales denunciantes de irregularidades de la NSA que vinieron antes de Edward Snowden

Es posible que hayas oído hablar de Edward Snowden, pero ¿alguna vez has oído hablar de J. Kirk Wiebe, Mark Klein y William E. Binney?

Estos valientes hombres dieron la alarma sobre la NSA mucho antes que Snowden y nos contaron la verdad sobre la NSA hace más de una década.

J. Kirk Wiebe

- Kirk Wiebe fue una de las primeras personas que se dio cuenta de que la NSA estaba dirigiendo sus recursos para espiar a los civiles estadounidenses sin ninguna causa probable.

Los ataques del 11 de septiembre sirvieron como confirmación de que la NSA no había cumplido su propósito principalmente porque estaba siendo utilizada para vigilancia mal dirigida.

marca klein

Mark Klein es un ex empleado de AT&T que denunció la vigilancia interna de la NSA.

Como técnico de AT&T, en 2002, Mark Klein comenzó a sospechar cuando notó la creciente participación de la NSA.

Según la información filtrada por Mark Klein, AT&T le dio a la NSA acceso a sus instalaciones de San Francisco y, por lo tanto, ayudó a la NSA a acceder a innumerables registros de correo electrónico e Internet.

Trabajó para AT&T durante 22 años hasta que se jubiló en 2004, después de lo cual siguió llamando la atención sobre las actividades de la NSA.

Mark Klein confirmó que:

“Este divisor estaba barriendo todo, al estilo de una aspiradora. La NSA lo está consiguiendo todo. Estos son conductos principales que transportan no solo a los clientes de AT&T, sino a los de todos".

Mark Klein hizo sonar el silbato sobre la operación después de que el ex presidente George W. Bush insistiera en que la NSA solo recopila metadatos y que los estadounidenses no son el único objetivo de esta vigilancia.

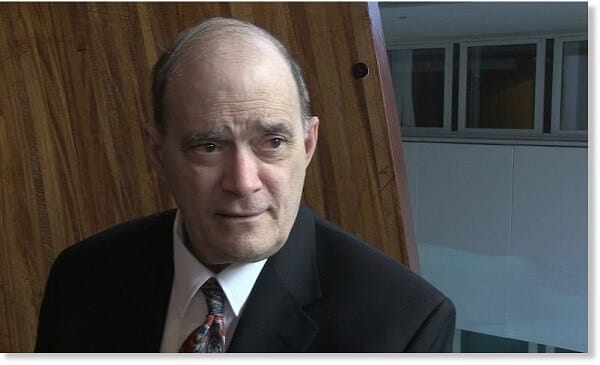

Guillermo E. Binney

William E. Binney trabajó para la NSA durante más de 30 años, y luego destapó todas las mentiras y el robo de datos que está haciendo la NSA.

Según William E. Binney:

“Hacia donde veo que va es hacia un estado totalitario. Tienes a la NSA haciendo toda esta recopilación de material sobre todos sus ciudadanos, eso es lo que hicieron las SS, la Gestapo, la Stasi, la KGB y la NKVD”.

El Año de la Vigilancia en Línea de la NSA: Revelaciones y Confesiones

En la víspera de Navidad, la NSA ‘publicitó' cientos de informes de vigilancia de la última década.

Los informes datan de 2001 e incluyen la información que alguna vez se denominó “clasificada”. Con toda honestidad, en realidad fue una confesión navideña de la NSA.

Los informes se hicieron públicos y se publicaron en línea el 24 de diciembre de 2014.

Los documentos fueron fuertemente censurados pero transmitieron el mensaje claramente, es decir, los miembros del personal de la NSA también estaban involucrados en la vigilancia ilegal de los ciudadanos.

La vigilancia de la NSA no se frenará: Senado

En una encuesta histórica de 2014, el Senado finalmente votó en contra de las limitaciones a la vigilancia de la NSA.

La legislación necesitaba 60 votos para ser implementada, pero recibió solo 58.

Si se hubiera implementado la legislación, se habrían eliminado grandes cantidades de números de teléfono de los registros de la NSA.

Snowden no puede testificar contra la NSA en Alemania

El máximo tribunal de Alemania ha descartado la propuesta de los partidos de la oposición de invitar a Edward Snowden a Alemania para testificar contra la NSA.

Las partes estaban obligando al gobierno a llamarlo a Alemania para hablar libremente contra la vigilancia en línea "poco ética e ilegal" realizada por la NSA.

El tribunal respondió rechazando la apelación de los partidos de oposición, afirmando que no pondría en riesgo la relación con EE.UU.

Snowden había dejado en claro anteriormente que solo hablaría en contra de la NSA si se le permitía hacerlo en Berlín, Alemania.

La operación AURORAGOLD revela la indagación de la NSA en las redes celulares globales

Según los documentos revelados por Edward Snowden, la operación de alto secreto “AURORAGOLD” tenía como objetivo proporcionar a la NSA la información de los usuarios de teléfonos celulares en todo el mundo.

Se dijo que el informe proporcionaba a la NSA las lagunas para que pudiera piratear los servidores de las redes celulares globales.

Shadow Brokers expone las herramientas de espionaje de la NSA: asegure su privacidad

El grupo de hackers vigilantes rusos “The Shadow Brokers” ha expuesto las herramientas secretas de la NSA que son responsables de violar Windows y varias redes financieras, incluido SWIFT Bank.

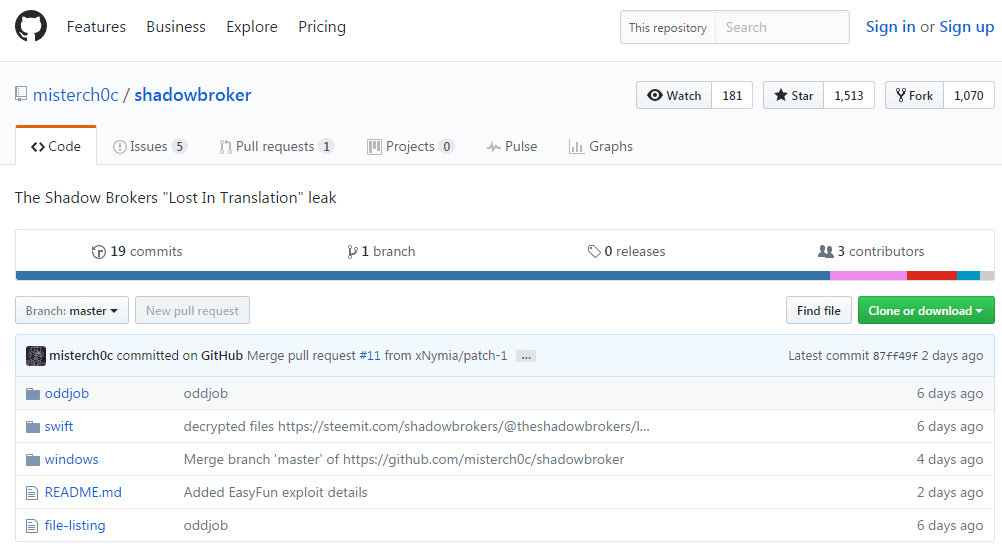

A continuación se muestra una captura de pantalla de las herramientas de espionaje de la NSA violadas reflejadas en GitHub:

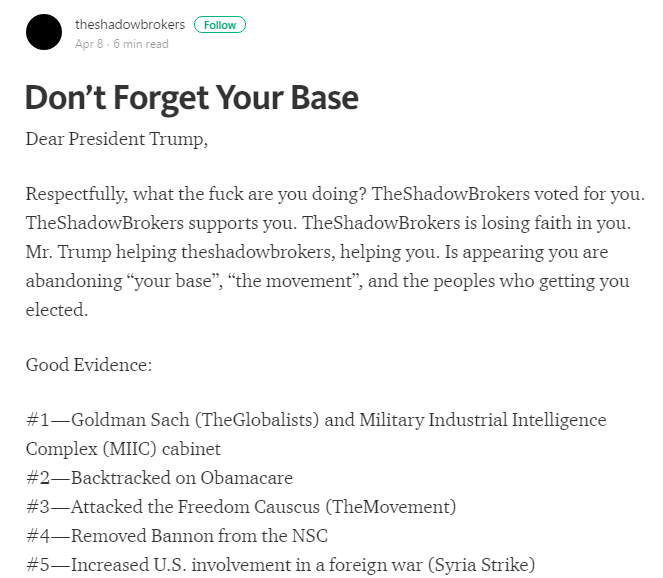

Sin embargo, para despejar dudas, el propio grupo Shadow ha dejado a los usuarios un enigmático mensaje confirmando el incumplimiento como protesta contra el presidente republicano Donald Trump.

Además, Shadow Group ha declarado las siguientes razones detrás de la exposición de la NSA:

NSA hackeado por Shadow Brokers; La opinión de Snowden sobre el problema

Los piratas informáticos se hacen llamar "Shadow Brokers" y exigieron $ 568 millones en Bitcoin para subastar las mejores armas cibernéticas y los datos violados.

Los piratas informáticos han afirmado que si la subasta recauda 1.000.000 de bitcoins, se explotará públicamente una gran cantidad de información violada. Pero el ganador de la subasta aún obtendrá archivos exclusivos.

Nota de Edward Snowden sobre el hackeo de la NSA

Teniendo en cuenta el ataque de piratería a la NSA, el famoso activista de privacidad digital Edward Snowden ha revelado elementos sorprendentes detrás del ataque. Además, el hackeo en sí no es tan sorprendente como la forma en que los hackers revelaron que lo realizaron.

¿Qué se ha violado hasta ahora?

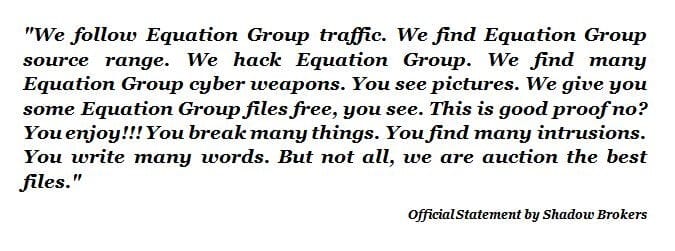

El objetivo principal del hackeo fue Equation Group, que había estado activo en el hackeo durante más de dos décadas, según informó Kaspersky en 2015.

Se alega que la organización está involucrada en los ataques de Regin y Stuxnet. Shadow Brokers ya ha revelado algunos de los archivos violados en Tumblr.

Más allá de los cortafuegos estadounidenses y chinos

Sorprendentemente, los archivos filtrados contienen información confidencial, como secuencias de comandos de instalación y archivos de configuración del servidor que se crearon para violar los enrutadores y cortafuegos fabricados en EE. UU. La lista de fabricantes estadounidenses incluye a Cisco, Juniper y Fortinet.

Además de esto, el hack también revela información que muestra que la famosa organización china "Topsec" estaba entre los objetivos del Equation Group.

WikiLeaks afirma que la NSA recurrió a los principales funcionarios alemanes durante años

Según WikiLeaks, la NSA estuvo atenta a todas las conversaciones telefónicas de la canciller alemana, Angela Merkel, y todos sus asesores.

WikiLeaks también afirma que las escuchas telefónicas de la NSA no se limitaron solo a ella y sus asesores; la NSA también había estado usando las mismas tácticas con sus predecesores.

WikiLeaks afirma además que los números de teléfono de 125 funcionarios estaban siendo interceptados en un programa de vigilancia a largo plazo.

El gobierno alemán reaccionó rápidamente y un portavoz dijo que las autoridades de Berlín estaban investigando el asunto muy de cerca.

También aclaró que tales acciones no son aceptables ya que se supone que los dos países colaboran para actividades de inteligencia.

Sin embargo, el gobierno de EE. UU. no dio más detalles sobre si intervino las llamadas telefónicas de Angela Merkel y sus socios.

El deseo de la NSA de tener una clave maestra para los datos cifrados de todos

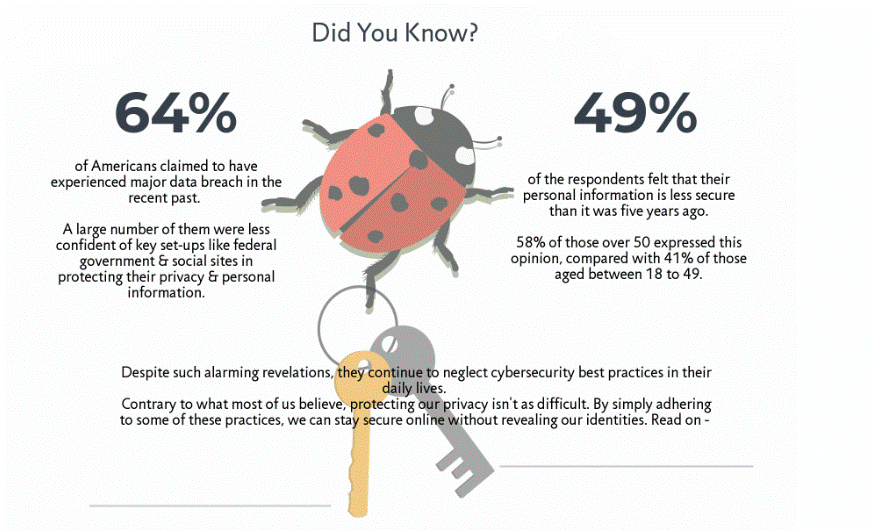

Existen diversas amenazas a la seguridad y la privacidad a las que nos enfrentamos en nuestra vida diaria.

El auge de la era digital ha aumentado la frecuencia de los delitos cibernéticos que reconocemos junto con las preocupaciones del terrorismo cibernético.

Para hacer frente a todas estas preocupaciones, algunas agencias vigilantes, como la Agencia de Seguridad Nacional, iniciaron diferentes regímenes.

Sin embargo, todos estos regímenes y esquemas fueron llevados a un nivel completamente nuevo últimamente.

Lamentablemente, usted es su información. Por lo tanto, debe proteger sus datos si desea protegerse.

No se puede negar que el cifrado le permite proteger sus datos en línea al siguiente nivel.

Además, también lo protege de la intrusión del gobierno. Esta es la razón por la que el gobierno quiere obtener la clave para acceder a sus datos.

Pero no se pierde toda esperanza.

Tal vez se pregunte cómo es posible. Siga los pasos a continuación:

Cómo anonimizar todo lo que haces en línea

Curiosamente, todavía es posible anonimizar todo lo que haces en Internet. Así es como puedes hacerlo:

- Bloquear cookies de terceros

- Usar modo incógnito

- Otorga permisos a los sitios web que visitas

Puede proteger su privacidad mientras practica consejos simples hasta cierto punto.

No hay nada de malo en usar un navegador privado si desea mejorar su seguridad en línea al siguiente nivel.

Asimismo, le permite eliminar sus rastros en línea de la sesión de uso de Internet una vez que cierre la ventana.

¿Cómo puedo proteger mi privacidad en Facebook?

Hablando honestamente, esta pregunta necesita una respuesta detallada. Aquí está la lista de pasos que debe seguir para lograr su misión:

- Deberías limitar el acceso a tus publicaciones de Facebook

- Abstenerse de que personas que no sean amigos sigan sus publicaciones.

- Sus nombres no deben estar vinculados con anuncios.

- No permitas que las aplicaciones de Facebook accedan a tus datos

Siguiendo las tácticas descritas anteriormente, puede proteger su paradero digital en Facebook sin problemas.

¿Cómo puedo proteger mi privacidad en Twitter?

Afortunadamente, puede lograr su objetivo siguiendo estos sencillos consejos que se mencionan a continuación. Estos son:

- No permita que Twitter rastree su información personal

- Deberías dejar de compartir datos mientras tuiteas

- No debes permitir que Twitter acceda a tus contactos

Así es como puedes salvaguardar tu privacidad en Twitter y, al mismo tiempo, puedes mantenerte a salvo de la vigilancia de la NASA.

NoSpyProxy, el primer centro de datos del mundo que la NSA no puede tocar

El mundo virtual enfrenta amenazas constantes de delitos cibernéticos y vigilancia en línea. En la guerra entre los piratas informáticos y las agencias de vigilancia, los usuarios comunes de Internet se convierten en corderos de sacrificio.

Los ciberdelincuentes y las agencias secretas cuentan con todos los recursos necesarios para colarse en los equipos de los usuarios y acceder a toda su información confidencial.

Vea nuestra revisión detallada sobre el servicio CyberGhost para obtener más información sobre el proveedor.

Conclusión

Hay mucho que discutir y más que contar: la historia de la NSA no termina aquí.

Hay innumerables regímenes que representan a la agencia y hay numerosas conspiraciones.

Algunos de ellos son conocidos, gracias a Snowden, y los demás siguen siendo un misterio. No sabemos cuáles son las intenciones de la NSA para el futuro.

Ya es hora de tomar en serio su privacidad y seguridad. La NSA con sus diversas herramientas y métodos sofisticados está lista para infiltrarse en sus momentos privados, datos confidenciales y monitorear cada movimiento que haga.

Lo mejor que puede hacer para proteger sus datos es usar un nivel más alto de cifrado que puede ser difícil de descifrar para la NSA.

Por lo tanto, incluso si se infiltra su seguridad y se accede a los datos, no obtendrán nada de ello.