Los piratas informáticos usan el miedo por COVID-19 Omicron Strain para atacar las universidades de EE. UU.

Según una investigación de Proofpoint, se está produciendo un nuevo ataque de phishing en el que los atacantes aprovechan el miedo a la propagación de la nueva cepa de COVID-19, Omicron, para robar credenciales de inicio de sesión de cuentas en varias universidades de América del Norte.

Los investigadores de Proofpoint dijeron que los ataques de phishing comenzaron en octubre, pero fueron testigos de un fuerte aumento en noviembre. Los correos electrónicos enviados por los atacantes contienen información general sobre la nueva variante de COVID-19 Omicron e información sobre las pruebas.

Los ciberdelincuentes han estado aprovechando la preocupación por el COVID-19 para atraer objetivos con estafas de phishing desde enero de 2020.

Detalles de la campaña de phishing

En esta campaña temática de COVID-19, los atacantes se han dirigido a varias universidades norteamericanas. Los estudiantes y el cuerpo docente reciben un correo electrónico de phishing que contiene direcciones URL y archivos adjuntos que recolectan credenciales de inicio de sesión cuando se hace clic en ellos. Las páginas de destino imitan el portal de inicio de sesión de la universidad. En la mayoría de los casos, los atacantes redirigen a los usuarios a una página de portal universitaria legítima, después de lo cual se obtienen las credenciales.

Dichos correos electrónicos suelen estar sujetos a:

Atención requerida: información sobre la variante Omicron de COVID-19

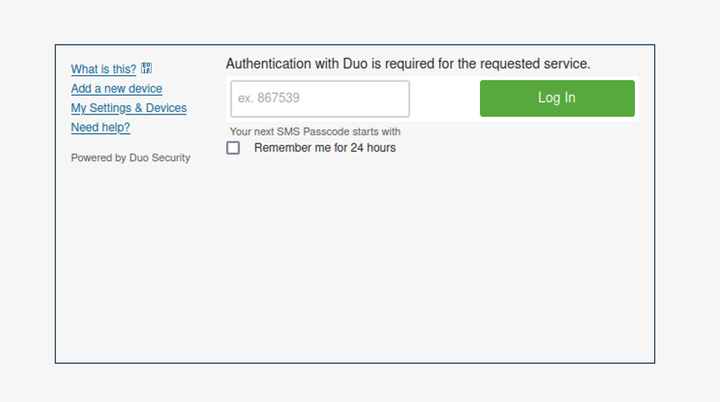

El correo electrónico también contiene un enlace a la página de inicio de sesión de la universidad, como se muestra a continuación:

(Imagen: punto de prueba)

Algunos estudiantes también han recibido correos electrónicos con archivos adjuntos de prueba COVID-19. El archivo adjunto conduce a la página de inicio de sesión de la universidad, donde se roban las credenciales.

Página de robo de credenciales en correo electrónico de phishing que suplanta a la Universidad de Vanderbilt. (Imagen: punto de prueba)

Según Proofpoint, los grupos de amenazas utilizan diferentes métodos para distribuir estas campañas. En esta campaña variante de Omicron COVID-19, los atacantes están utilizando una infraestructura controlada por actores para alojar sitios web universitarios de robo de credenciales falsos que utilizan nombres de dominio similares. Éstos incluyen:

- sso[.]ucmo[.]edu[.]aburrido[.]cf/Covid19/authenticationedpoint.html

- sso2[.]astate[.]edu[.]aburrido[.]cf/login/authenticationedpoint.html

De manera similar, las campañas de Omicron basadas en archivos adjuntos utilizan sitios de WordPress comprometidos para capturar credenciales. Éstos incluyen:

- hfbcbiblestudy[.]org/demo1/includes/jah/[universidad]/auth[.]PHP

- afr-tours[.]co[.]za/includes/css/js/edu/web/etc/login[.]PHP

- traveloaid[.]com/css/js/[universidad]/auth[.]php

En algunas campañas, los atacantes también intentaron robar contraseñas de autenticación de múltiples factores, haciéndose pasar por Duo. Robar códigos MFA permitiría a los atacantes eludir la segunda capa de seguridad.

Página de inicio de robo de credenciales de MFA Duo (Imagen: Proofpoint)

Proofpoint también ha observado que una vez que los atacantes obtienen acceso a las cuentas de las universidades, utilizan esas cuentas comprometidas para difundir la campaña y enviar correos electrónicos. Los correos electrónicos comprometidos también se utilizan para propagar la misma amenaza a otras universidades.

«Es probable que esta actividad aumente en los próximos dos meses a medida que los colegios y universidades proporcionen y exijan pruebas para estudiantes, profesores y otros trabajadores que viajan hacia y desde el campus durante y después de la temporada navideña, y a medida que la variante Omicron emerge más ampliamente. " – Investigadores de Proofpoint.

Algunas universidades que han sido atacadas incluyen la Universidad de Missouri Central y la Universidad de Vanderbilt. Hank Schless, gerente sénior de Lookout, dijo que al comienzo de la pandemia, había mucha actividad de phishing que atraía a los objetivos con promesas de ayuda del gobierno, pruebas gratuitas de COVID-19, información sobre cierres del gobierno y más.

Schless dijo que su empresa experimentó un aumento del 87 % en los ataques de phishing móviles en el primer trimestre de 2020. Para 2021, los atacantes comenzaron a atraer a las personas con promesas de información sobre vacunas y reapertura.

«Entre el cuarto trimestre de 2020 y el primer trimestre de 2021, la exposición al phishing aumentó un 127 % y permaneció en el mismo nivel durante el segundo y tercer trimestre. Ahora, con preguntas sobre las variantes Delta y Omicron, los atacantes están usando esto nuevamente como una forma de convencer a las víctimas potenciales de que confíen en su comunicación y, sin saberlo, compartan las credenciales de inicio de sesión o descarguen malware. Las instituciones académicas son objetivos maduros a los ojos de los ciberdelincuentes", dijo Schless.

Según Schless, los atacantes pueden usar credenciales para robar datos de investigación de universidades y proyectos que podrían conducir a ataques de ransomware. Según Proofpoint, aún se desconoce el objetivo final de los atacantes. Sin embargo, según Schless, estas «campañas suelen ser el punto de partida para ciberataques más avanzados».

Si recibe un correo electrónico de phishing, reenvíelo al Grupo de Trabajo Anti-Phishing a [email protected]. Si recibió un mensaje de texto de phishing, reenvíelo a SPAM (7726).

También puede denunciar el ataque de phishing a la FTC en ReportFraud.ftc.gov.