Hacker nutzen die Angst vor dem COVID-19-Omicron-Stamm, um US-Universitäten anzugreifen

Laut Recherchen von Proofpoint findet ein neuer Phishing-Angriff statt, bei dem Angreifer die Angst vor der Verbreitung des neuen COVID-19-Stamms Omicron nutzen, um Anmeldeinformationen von Konten an mehreren nordamerikanischen Universitäten zu stehlen.

Proofpoint-Forscher sagten, dass die Phishing-Angriffe im Oktober begannen, aber im November einen starken Anstieg erlebten. Die von Angreifern versendeten E-Mails enthalten allgemeine Informationen zur neuen COVID-19-Variante Omicron und Hinweise zu Tests.

Seit Januar 2020 nutzen Cyberkriminelle die Sorge, dass COVID-19 Ziele mit Phishing-Betrug anlockt.

Einzelheiten zur Phishing-Kampagne

In dieser COVID-19-Themenkampagne haben Angreifer verschiedene nordamerikanische Universitäten ins Visier genommen. Die Studenten und die Fakultät erhalten eine Phishing-E-Mail, die URLs und Anhänge enthält, die beim Anklicken Anmeldeinformationen sammeln. Die Landingpages imitieren das Login-Portal der Hochschule. In den meisten Fällen leiten Angreifer Benutzer auf eine legitime Portalseite der Universität um, woraufhin die Anmeldeinformationen geerntet werden.

Solche E-Mails werden normalerweise wie folgt behandelt:

Achtung erforderlich – Informationen zur COVID-19-Omicron-Variante

Die E-Mail enthält auch einen Link zur Anmeldeseite der Universität, wie unten gezeigt:

(Bild: Proofpoint)

Einige Schüler haben auch E-Mails mit COVID-19-Testanhängen erhalten. Der Anhang führt zur Anmeldeseite der Universität, wo die Zugangsdaten gestohlen werden.

Seite zum Diebstahl von Anmeldeinformationen in einer Phishing-E-Mail, die die Vanderbilt University vortäuscht. (Bild: Proofpoint)

Laut Proofpoint verwenden Bedrohungscluster verschiedene Methoden, um diese Kampagnen zu verbreiten. In dieser Omicron-COVID-19-Variantenkampagne verwenden Angreifer eine von Schauspielern kontrollierte Infrastruktur, um gefälschte Universitäts-Websites zum Diebstahl von Anmeldeinformationen mit ähnlichen Domainnamen zu hosten. Diese beinhalten:

- sso[.]ucmo[.]edu[.]boring[.]cf/Covid19/authenticationedpoint.html

- sso2[.]astate[.]edu[.]boring[.]cf/login/authenticationedpoint.html

In ähnlicher Weise verwenden auf Anhängen basierende Omicron-Kampagnen kompromittierte WordPress-Sites, um Anmeldeinformationen zu erfassen. Diese beinhalten:

- hfbcbiblestudy[.]org/demo1/includes/jah/[university]/auth[.]PHP

- afr-tours[.]co[.]za/includes/css/js/edu/web/etc/login[.]PHP

- traveloaid[.]com/css/js/[Universität]/auth[.]php

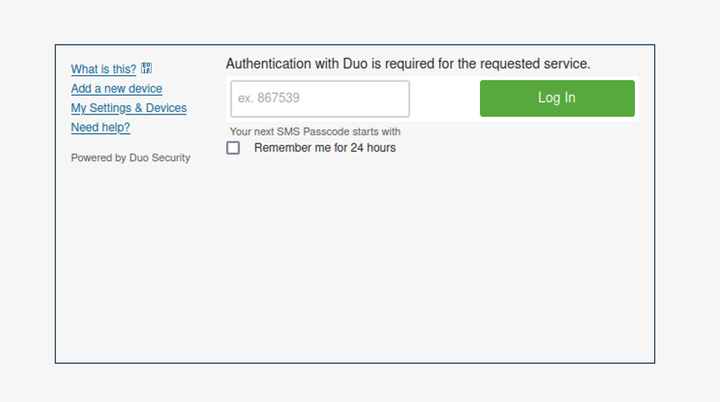

In einigen Kampagnen haben Angreifer auch versucht, Passwörter für die Multi-Faktor-Authentifizierung zu stehlen, indem sie sich als Duo ausgeben. Das Stehlen von MFA-Codes würde es den Angreifern ermöglichen, die zweite Sicherheitsebene zu umgehen.

Landing Page für den Diebstahl von MFA Duo-Anmeldeinformationen (Bild: Proofpoint)

Proofpoint hat auch beobachtet, dass die Angreifer, sobald sie Zugriff auf Universitätskonten erhalten, diese kompromittierten Konten verwenden, um die Kampagne zu verbreiten und E-Mails zu versenden. Die kompromittierten E-Mails werden auch verwendet, um die gleiche Bedrohung auch an andere Universitäten zu verbreiten.

„Es ist wahrscheinlich, dass diese Aktivität in den nächsten zwei Monaten zunehmen wird, da Colleges und Universitäten Tests für Studenten, Lehrkräfte und andere Arbeitnehmer anbieten und fordern, die während und nach der Ferienzeit zum und vom Campus reisen, und da die Omicron-Variante weiter verbreitet wird. " – Proofpoint-Forscher.

Einige Universitäten, die ins Visier genommen wurden, sind die University of Central Missouri und die Vanderbilt University. Hank Schless, Senior Manager bei Lookout, sagte, dass es zu Beginn der Pandemie viele Phishing-Aktivitäten gab, die Ziele mit dem Versprechen von staatlicher Hilfe, kostenlosen COVID-19-Tests, Informationen über Regierungsschließungen und mehr anlockten.

Schless sagte, dass sein Unternehmen im ersten Quartal 2020 einen Anstieg der mobilen Phishing-Angriffe um 87 % verzeichnete. Bis 2021 begannen Angreifer, Menschen mit Versprechungen von Informationen über Impfstoffe und Wiedereröffnung zu ködern.

„Zwischen dem 4. Quartal 2020 und dem 1. Quartal 2021 stieg die Gefährdung durch Phishing um 127 % und blieb im 2. und 3. Quartal auf dem gleichen Niveau. Jetzt, mit Fragen zu den Delta- und Omicron-Varianten, nutzen Angreifer dies erneut, um potenzielle Opfer davon zu überzeugen, ihrer Kommunikation zu vertrauen und unwissentlich Anmeldeinformationen weiterzugeben oder Malware herunterzuladen. Akademische Einrichtungen sind in den Augen von Cyberkriminellen reife Ziele“, sagte Schless.

Laut Schless können Angreifer mit Zugangsdaten Forschungsdaten von Universitäten und Projekten stehlen, die zu Ransomware-Angriffen führen könnten. Laut Proofpoint ist das Endziel der Angreifer noch unbekannt. Allerdings, so Schless, seien diese „Kampagnen oft Ausgangspunkt für fortgeschrittenere Cyberangriffe“.

Wenn Sie eine Phishing-E-Mail erhalten, leiten Sie sie an die Anti-Phishing-Arbeitsgruppe unter [email protected] weiter. Wenn Sie eine Phishing-Textnachricht erhalten haben, leiten Sie diese an SPAM (7726) weiter.

Sie können den Phishing-Angriff auch der FTC unter ReportFraud.ftc.gov melden.