Хакери використовують страх перед COVID-19 Omicron Strain, щоб атакувати університети США

Згідно з дослідженням Proofpoint, відбувається нова фішинг-атака, коли зловмисники використовують страх перед поширенням нового штаму COVID-19, Omicron, для крадіжки облікових даних облікових записів кількох північноамериканських університетів.

Дослідники Proofpoint повідомили, що фішингові атаки почалися в жовтні, але в листопаді вони різко зросли. Листи, надіслані зловмисниками, містять загальну інформацію про новий варіант COVID-19 Omicron та інформацію про тестування.

З січня 2020 року кіберзлочинці використовують занепокоєння щодо COVID-19, заманюючи цілей фішинговими шахрайствами.

Деталі фішингової кампанії

У цій тематичній кампанії COVID-19 зловмисники атакували різні університети Північної Америки. Студенти та викладачі отримують фішинговий електронний лист, який містить URL-адреси та вкладення, які збирають облікові дані для входу при натисканні. Цільові сторінки імітують портал входу в університет. У більшості випадків зловмисники перенаправляють користувачів на легітимну сторінку університетського порталу, після чого збираються облікові дані.

Такі електронні листи, як правило, підлягають:

Потрібна увага – інформація щодо COVID-19 Omicron Variant

Лист також містить посилання на сторінку входу до університету, як показано нижче:

(Зображення: Proofpoint)

Деякі студенти також отримали електронні листи з вкладеннями тестів на COVID-19. Вкладений файл веде на сторінку входу до університету, де вкрадені облікові дані.

Сторінка крадіжки облікових даних у фішинговій електронній пошті, яка підробляє Університет Вандербільта. (Зображення: Proofpoint)

Згідно з Proofpoint, кластери загроз використовують різні методи для поширення цих кампаній. У цій кампанії Omicron COVID-19 зловмисники використовують керовану акторами інфраструктуру для розміщення підроблених університетських веб-сайтів із крадіжкою облікових даних, використовуючи подібні доменні імена. До них належать:

- sso[.]ucmo[.]edu[.]boring[.]cf/Covid19/authenticationedpoint.html

- sso2[.]statate[.]edu[.]boring[.]cf/login/authenticationedpoint.html

Аналогічно, кампанії Omicron на основі вкладень використовують зламані сайти WordPress для отримання облікових даних. До них належать:

- hfbcbiblestudy[.]org/demo1/includes/jah/[university]/auth[.]PHP

- afr-tours[.]co[.]za/includes/css/js/edu/web/etc/login[.]PHP

- traveloaid[.]com/css/js/[університет]/auth[.]php

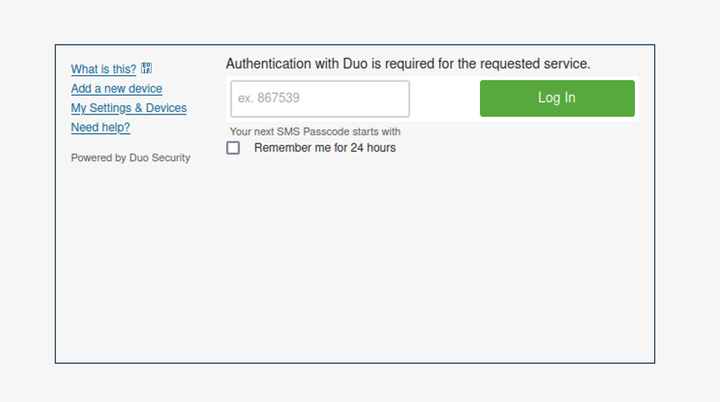

У деяких кампаніях зловмисники також намагалися вкрасти паролі багатофакторної автентифікації, видаючи себе за Duo. Викрадення кодів MFA дозволить зловмисникам обійти другий рівень безпеки.

Цільова сторінка крадіжки облікових даних MFA Duo (Зображення: Proofpoint)

Proofpoint також помітив, що як тільки зловмисники отримують доступ до університетських облікових записів, вони використовують ці скомпрометовані облікові записи для поширення кампанії та надсилання електронних листів. Зламані електронні листи також використовуються для поширення такої ж загрози й іншим університетам.

«Ймовірно, ця активність буде зростати протягом наступних двох місяців, оскільки коледжі та університети забезпечують та вимагають тестування для студентів, викладачів та інших працівників, які подорожують до та з кампусу під час і після сезону відпусток, а також у міру поширення варіанту Omicron,» – дослідники Proofpoint.

Деякі університети, які були мішенню, включають Університет Центрального Міссурі та Університет Вандербільта. Хенк Шлесс, старший менеджер Lookout, сказав, що на початку пандемії було багато фішингу, який заманював цілі обіцянками державної допомоги, безкоштовними тестами на COVID-19, інформацією про припинення роботи уряду тощо.

Шлесс сказав, що в першому кварталі 2020 року його компанія помітила збільшення мобільних фішингових атак на 87%. До 2021 року зловмисники почали заманювати людей обіцянками інформації про вакцини та повторне відкриття.

«Між 4 кварталом 2020 року та 1 кварталом 2021 року ризик фішингу зріс на 127% і залишався на тому ж рівні у 2 та 3 кварталах. Тепер, маючи запитання щодо варіантів Delta та Omicron, зловмисники знову використовують це як спосіб переконати потенційних жертв довіряти своєму спілкуванню та несвідомо поділитися обліковими даними або завантажити шкідливе програмне забезпечення. Академічні заклади стають визрілими мішенями в очах кіберзлочинців», – сказав Шлесс.

За словами Шлесса, зловмисники можуть використовувати облікові дані для крадіжки даних досліджень університетів і проектів, які можуть призвести до атак програм-вимагачів. Як повідомляє Proofpoint, кінцева мета нападників поки невідома. Однак, за словами Шлесса, ці «кампанії часто є відправною точкою для більш просунутих кібератак».

Якщо ви отримаєте фішинговий лист, перешліть його до робочої групи з боротьби з фішингом на [email protected]. Якщо ви отримали фішингове текстове повідомлення, переадресуйте його в СПАМ (7726).

Ви також можете повідомити про фішингову атаку до FTC на сайті ReportFraud.ftc.gov.