Test VPN: perché dovresti preoccuparti della perdita di VPN?

Perdite VPN, suona strano vero?

Di quale falla sto parlando? Che tu ci creda o no, indipendentemente dal livello di crittografia che il tuo provider VPN promette di fornire, può benissimo essere soggetto a perdite DNS, WebRTC e IP.

Ora so che non hai idea di perdite DNS, WebRTC e IP, ma abbi pazienza perché discuterò tutto in dettaglio in questa guida al test di tenuta VPN.

Ma in questo momento, quello che sto cercando di dire è che non puoi riporre la tua cieca fiducia nei provider VPN. Secondo una ricerca, su 150 app VPN su Google Play Store, il 25% di esse soffriva di perdite DNS.

Le perdite di IP e DNS non si limitano solo alle app Android. Uno studio pubblicato da Internet Measurement Conference ha rivelato che 25 provider VPN su 62 stanno perdendo il traffico degli utenti.

Sulla base di preoccupazioni così forti, ho deciso di condurre il mio test VPN.

Per condurre una delle ricerche più approfondite su Internet, tratterò 55 provider VPN nel settore e vedrò quali VPN non riescono a soddisfare lo scopo previsto.

Ma prima di iniziare, iniziamo parlando delle perdite VPN e dei suoi tipi.

Cos'è la perdita di VPN?

Ora non esiste una definizione da manuale di perdite VPN, ma in base al mio test VPN, lo spiegherei come:

Una perdita VPN si verifica quando l'indirizzo IP reale o il DNS dell'utente vengono divulgati nonostante l'utilizzo del tunnel privato crittografato di una VPN

Più specificamente:

- Quando un'app VPN consente il flusso di traffico non crittografato dal dispositivo

- Quando un'app VPN espone l'indirizzo IP pubblico a terzi

- Quando un'app VPN invia le richieste DNS dell'utente a server DNS pubblici diversi da quello del provider VPN

Scommetto che hai riscontrato almeno una di queste perdite con il tuo servizio VPN. E perchè no? Dopotutto, le perdite sono piuttosto comuni con i servizi VPN di fascia bassa o economici.

Ecco uno scenario per te:

Supponiamo che ti connetti a un server VPN di tua scelta e provi ad accedere a un sito Web geo-bloccato. Tutto sembra a posto e dandy, ma non sei ancora in grado di accedere a quel particolare contenuto.

Il motivo è semplice, il servizio o il sito Web a cui stai tentando di accedere sta effettivamente tracciando il tuo vero IP piuttosto che l'IP del tuo provider VPN. Questa è una chiara indicazione di una perdita VPN.

Ma non puoi incolpare del tutto il tuo provider VPN per le perdite. Mentre le perdite VPN hanno molto a che fare con bug e protocolli difettosi (ne parleremo più avanti), le vulnerabilità non affrontate nella tecnologia esistente sono il principale sospettato di far trapelare la tua vera identità.

Di quali tecnologie sto parlando?

Browser che utilizza WebRTC, plug-in del browser e persino sistemi operativi sui nostri telefoni e altri dispositivi sono solo per citarne alcuni.

[wpforms id="167989″ title="false" description="false"]

Tipi di perdite VPN

Ci sono essenzialmente tre (3) diversi tipi di perdite di cui dovresti preoccuparti:

- Perdite di indirizzi IP (perdite di IPv4, IPv6 e Torrent IP)

- Perdite DNS

- Perdite di WebRTC

Cominciamo prima con le perdite di IP…

Perdite di indirizzi IP

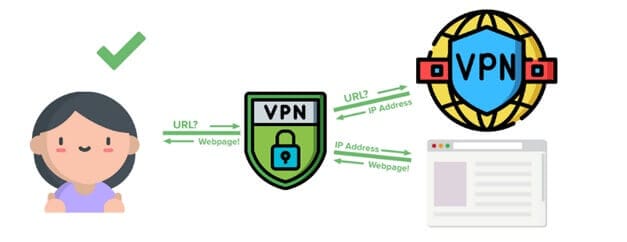

In sostanza, una VPN halo scopo di proteggere la tua privacy online stabilendo un tunnel crittografato sicuro tra te e Internet.

Ha lo scopo di oscurare la tua identità e le attività online dal resto del mondo, mascherando il tuo indirizzo IP originale.

Poiché il tuo indirizzo IP è il tuo identificatore univoco, se il tuo servizio VPN soffre di perdite, può benissimo compromettere la tua privacy online.

Anche se qualcuno non può necessariamente hackerarti utilizzando il tuo IP, può facilmente divulgare molte informazioni su di te. Ecco cosa può rivelare su qualcuno la semplice ricerca di un indirizzo IP su whatsmyip.com :

Una fuga di IP apparentemente innocua può, infatti, rivelare qualcosa di così sensibile come la tua effettiva geolocalizzazione fino alle coordinate esatte.

Un indirizzo IP che perde è anche il motivo per cui non sei in grado di accedere a contenuti e servizi con restrizioni geografiche.

Ma è anche peggio:

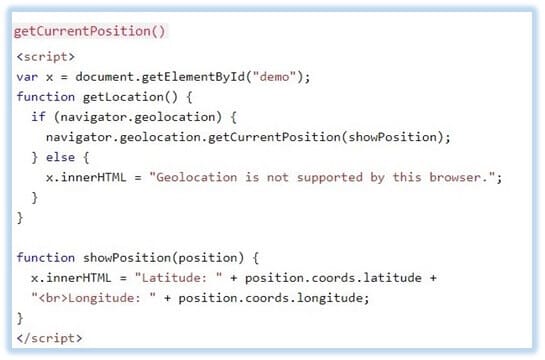

Se qualcuno vuole davvero risolvere una lamentela incompiuta con te, può facilmente inviarti un collegamento con l'API di geolocalizzazione HTML5 per ottenere la tua esatta geolocalizzazione senza che tu nemmeno lo sappia. [ Fonte ]

Perdite DNS

Il server dei nomi di dominio o DNS è essenzialmente una rubrica di Internet. È un'entità intermediaria tra il dispositivo di un utente e Internet.

I server DNS convertono i nomi host (come www.example.com) in un indirizzo IP compatibile con il computer (come 192.911.1.1).

Dal momento che ricordiamo le parole meglio della lunga combinazione di numeri, sarebbe estremamente difficile per noi umani memorizzare ogni singolo indirizzo IP a cui desideriamo accedere. [ Fonte]

Immagina di digitare 157.166.226.25 solo per visitare la CNN. Una tecnologia davvero utile. Tuttavia, quando si utilizza una VPN, questa tecnologia apparentemente utile può anche essere la ragione della tua privacy imperfetta.

Mi permetto di spiegare…

A volte, anche con la VPN abilitata e perfettamente funzionante, la tua app VPN potrebbe non gestire direttamente la tua richiesta DNS. Invece, potrebbe consentire alle tue query DNS di passare attraverso i server DNS del tuo IPS.

Questo è indicato come una " fuga DNS ".

Nel caso in cui subisca una perdita DNS, il tuo provider di servizi Internet o gli operatori DNS di terze parti che gestiscono le tue query, possono vedere quali siti Web visiti o quali app utilizzi.

Poiché il DNS è ciò che collega tra loro i collegamenti Web, il DNS può influire negativamente praticamente su tutto ciò che fai online. Davvero un'arma a doppio taglio.

Se un provider VPN non gestisce le tue query DNS, questa vulnerabilità può consentire non solo agli ISP, ma anche ad altre entità di intercettare le tue attività su Internet.

Ora, come ho detto prima, non puoi incolpare tutto il tuo provider VPN, poiché anche le vulnerabilità nella tecnologia esistente possono costituire una perdita.

Prendi ad esempio la "Risoluzione denominata Smart Multi-Homed" di Microsoft. Inizialmente rilasciato con Windows 8, SMHNR presenta seri problemi di perdita di DNS.

Anche con la VPN in atto, SMHNR invia query DNS a tutti i server DNS configurati invece di utilizzare solo i server DNS dei provider VPN. [ Fonte ]

Questo ovviamente rivela il tuo vero IP insieme ai siti che visiti, rendendo la tua VPN totalmente inutile. Tuttavia, è in qualche modo facile disabilitare, se sai cosa stai facendo.

Ma i difetti di Microsoft non finiscono qui, infatti, Windows 10 è anche peggio nel gestire le richieste DNS con una VPN.

Per mettere questo in prospettiva, a causa dei meccanismi di gestione del DNS pateticamente scadenti di Windows 10, l' ala CISA del Dipartimento per la sicurezza interna ha emesso un avviso ufficiale (TA15-240A).

Sì! Ecco quanto è brutto.

Detto questo, alcune VPN sono dotate di protezione da perdite DNS integrata. Questa funzione garantisce che tutte le richieste DNS vengano gestite in modo sicuro all'interno del tunnel VPN crittografato.

Perdite di WebRTC

WebRTC o Web Real-Time Communication è un protocollo Voice over Internet (VoIP) per le comunicazioni online. È la stessa tecnologia che alimenta app super utili come WhatsApp e Skype.

WebRTC consente applicazioni da browser a browser come chiamate vocali, chat video e condivisione di file P2P e senza plug-in.

Sebbene sia una tecnologia rivoluzionaria, può comunque esporre il tuo vero indirizzo IP anche quando utilizzi una VPN.

Secondo un articolo pubblicato da TorrentFreak, l'enorme difetto della tecnologia WebRTC ha consentito ai siti Web di vedere gli indirizzi IP domestici di utenti ignari.

TF ha inoltre aggiunto che i siti Web possono utilizzare poche righe di codice per effettuare richieste a un server STUN che potrebbe quindi registrare l'indirizzo IP VPN degli utenti, l'indirizzo IP di casa e persino gli indirizzi di rete locale.

Poiché WebRTC è essenzialmente una tecnologia basata su browser, i browser moderni sono i più vulnerabili.

Daniel Roesler, uno sviluppatore indipendente, è stato il primo a rivelare la vulnerabilità di WebRTC nel 2015. Ha persino pubblicato codice sulla sua pagina GitHub che consentiva agli utenti di correggere se i loro browser soffrivano di perdite WebRTC o meno.

Detto questo, per quanto brutto possa sembrare WebRTC, è relativamente facile da patchare. Lo tratterò più avanti in questa guida.

[wpforms id="167958″ title=”false” description=”false”]

VPN e vulnerabilità senza patch

Ok, quindi a volte il tuo provider VPN potrebbe essere il colpevole della tua privacy imperfetta. Prendi ad esempio il famigerato bug Heartbleed del 2014.

Insetto sanguinante

Questo bug aiuta l'intercettazione di file e dati protetti con la crittografia SSL/TLS. La vulnerabilità Heartbleed in genere colpisce e-mail, messaggistica istantanea (IM) e persino alcune reti private virtuali (VPN).

L'orrendo bug consente a chiunque di decrittografare il traffico crittografato abusando delle versioni vulnerabili di OpenSSL. Di conseguenza, chiunque abbia intenti dannosi può potenzialmente accedere a credenziali riservate ed eventualmente utilizzarle per intercettare, rubare o persino impersonare.

Cosa rende Heartbleed Bug così unico?

Bene, a differenza di altri singoli bug del software che vengono corretti con nuovi aggiornamenti, il bug Heartbleed ha esposto un numero relativamente elevato di chiavi private e altre chiavi segrete esposte a Internet.

Poiché questo bug è odiosamente facile da sfruttare e non lascia tracce quando viene eseguito, è una brutta vulnerabilità.

Bug di escalation dei privilegi

Il bug di escalation dei privilegi è un'altra importante vulnerabilità emersa di recente. Il bug è stato scoperto dal ricercatore di sicurezza Paul Rascagneres di Cisco Talos in due client VPN tradizionali

Secondo il rapporto pubblicato da Rascagneres, ha identificato due bug di escalation dei privilegi nei client Windows di NordVPN (CVE-2018-3952) e ProtonVPN (CVE-2018-4010 ).

Ha inoltre spiegato nel suo rapporto che poiché entrambi i provider VPN hanno utilizzato OpenVPN richiedendo l'accesso come amministratore, qualsiasi codice dannoso in esecuzione all'interno del file di configurazione di OpenVPN potrebbe ignorare i diritti di amministratore.

Ora, cosa significa?

Per una facile comprensione, chiunque ottenga l'accesso come amministratore potrebbe manipolare i file di configurazione inserendo i propri codici dannosi ed eseguendo comandi arbitrari con parametri di esecuzione del codice molto specifici.

Rascagneres ha anche aggiunto che il motivo per cui questa vulnerabilità esisteva è dovuto al modo in cui i file di configurazione di OpenVPN vengono gestiti dal servizio.

Nonostante sia stato il primo a identificare questa vulnerabilità nelle app VPN, Rascagneres non è stato il primo a scoprire il bug. Infatti, Fabius Watson della società di consulenza e sicurezza informatica VerSprite è stato il primo a segnalare il bug nell'aprile del 2018.

NordVPN e ProtonVPN hanno risolto rapidamente la vulnerabilità implementando controlli specifici sui parametri "plugin" e "script-security".

Tuttavia, Rascagneres è stato comunque in grado di aggirare questa patch racchiudendo i suddetti parametri tra virgolette.

Rascagneres ha persino pubblicato report di vulnerabilità separati sia per NordVPN che per ProtonVPN per supportare le sue scoperte.

Queste vulnerabilità sono state scoperte nelle seguenti versioni di NordVPN e ProtonVPN:

- 14.28.0

- 5.1.

Detto questo, entrambi i provider hanno corretto questo bug rilasciando aggiornamenti che impediscono agli utenti non autorizzati di modificare i file di configurazione di OpenVPN.

Se non hai ancora aggiornato il tuo client VPN, cosa stai aspettando?

[wpforms id=”167963″ title=”false” description=”false”]

Perdite VPN e il suo impatto sulla tua privacy

Sebbene le perdite VPN potrebbero non essere un grosso problema come i provider VPN che registrano i dati degli utenti, possono comunque metterti nei guai.

Oltre a non essere in grado di accedere a pochi servizi di streaming, il DNS trapelato, ad esempio, può comportare la consegna dei tuoi dati alle forze dell'ordine.

Mi permetto di spiegare…

Poiché il server DNS che utilizzi di solito appartiene al tuo ISP, tutte le richieste che invii a quei server DNS vengono registrate e mantenute nel database.

Se vieni coinvolto in qualcosa che è considerato illegale nelle tue leggi giudiziarie, i tuoi registri archiviati possono farti perseguire in un tribunale.

Ad esempio, nel Regno Unito, gli ISP sono obbligati a consegnare tutti i documenti alle autorità ai sensi dell'Investigatory Powers Bill.

Considerando che il Regno Unito è una parte attiva dell'alleanza di sorveglianza a 5 occhi, qualsiasi dato esposto può metterti nei guai con le autorità. Cioè se commetti davvero qualcosa di illegale.

Tuttavia, negli Stati Uniti, anche se non stai facendo nulla di illegale online, gli ISP possono vendere i dati trapelati alle società di marketing.

Da quando le proposte di protezione della privacy della banda larga della FCC sono state respinte dal Congresso, i fornitori di servizi Internet come Comcast, AT&T, Time Warner, Verizon e altri possono vendere dati personali come la cronologia di navigazione sul Web senza previo consenso.

Secondo la sezione (D) del 47 US Code §?222. Privacy delle informazioni sui clienti, "Niente in questa sezione vieta a un operatore di telecomunicazioni di utilizzare, divulgare o consentire l'accesso alle informazioni di rete proprietarie del cliente ottenute dai propri clienti, direttamente o indirettamente tramite i suoi agenti".

Anche se gli ISP vendono dati personali da anni, con maggiore potenza, possono generare set di dati sostanziali sulle attività online di determinati dati demografici.

Per guidare un punto, gli ISP possono utilizzare i dati raccolti per costruire una persona molto precisa di te che può essere venduta ai professionisti del marketing.

[wpforms id=”167973″ title=”false” description=”false”]

Criteri di prova

A differenza di altri siti Web che rendono eccessivamente complicato testare le perdite VPN introducendo strumenti avanzati, manterrò il mio test VPN semplice e chiaro.

Invece di utilizzare strumenti complicati, utilizzerò una serie di strumenti di test di tenuta VPN online comuni.

Motivo?

Ad essere onesti, sia gli strumenti di test VPN avanzati che quelli di base daranno comunque gli stessi risultati, perché utilizzare metodi eccessivamente complicati per testare la VPN?

Detto questo, ecco alcuni dei siti di test VPN che utilizzerò per testare la mia VPN:

- https://ipleak.net/

- https://browserleaks.com/webrtc

- http://dnsleak.com/

- https://ip8.com/

- https://ipleak.org/

- http://doileak.net/

Vale anche la pena notare che potrei non utilizzare tutti gli strumenti sopra menzionati per ciascuna delle VPN di cui parlerò in questa guida al test della VPN. Invece, userò ciascuno degli strumenti in variazioni.

VPN che non perdono

Sebbene alcune VPN occasionalmente soffrano di perdite, ci sono alcune eccezioni che non perdono, almeno questo è quello che ho riscontrato nel mio test VPN.

Di seguito ho compilato un elenco di alcune VPN di prova a pagamento e gratuite che non sono trapelate durante i miei test. Aggiungerò più VPN a questo elenco man mano che testerò più VPN.

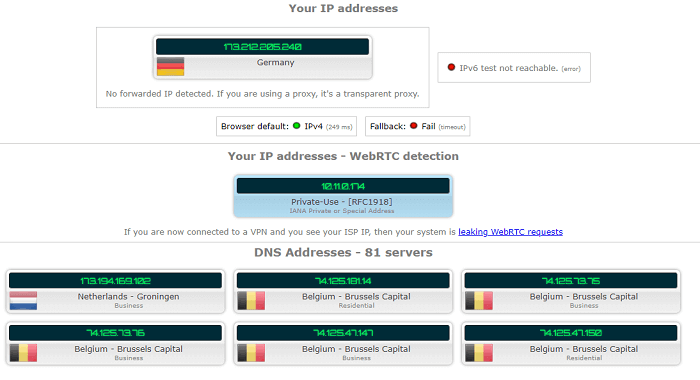

1 ExpressVPN – PASSATO

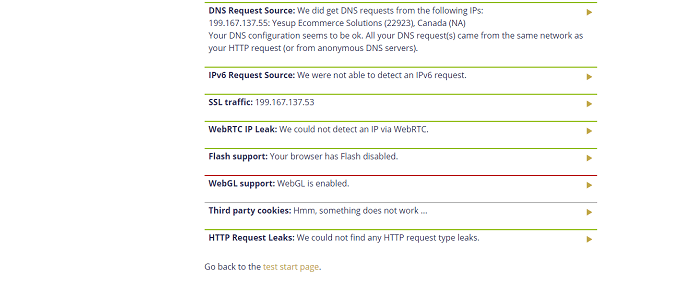

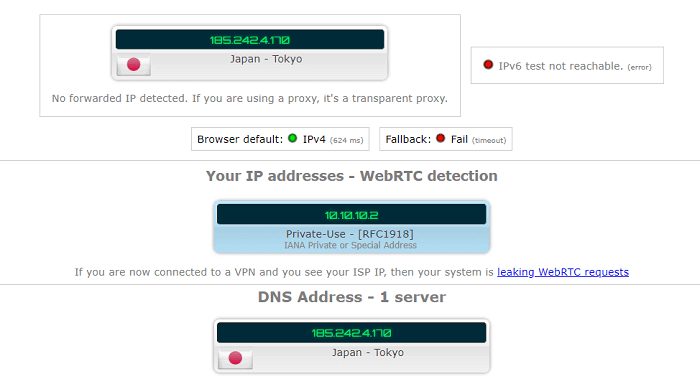

Server di prova: Canada

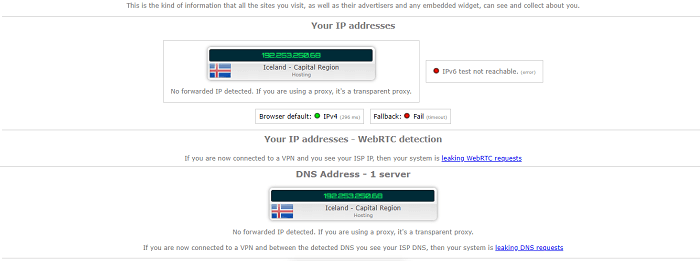

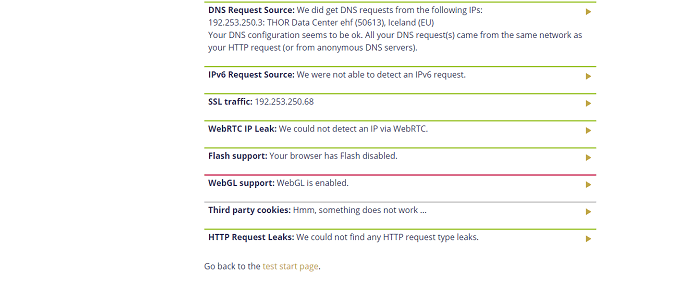

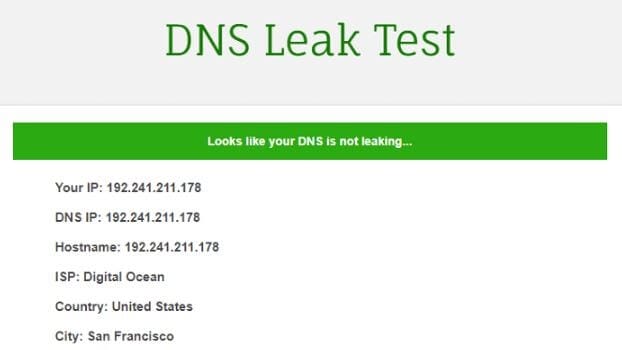

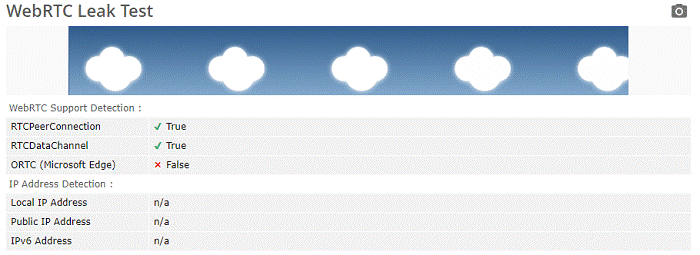

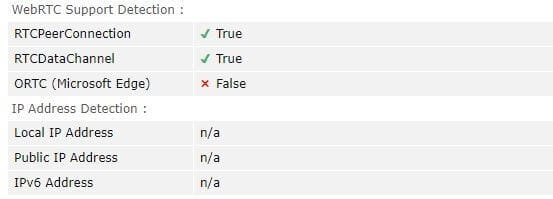

Ho dato il via al mio test VPN con il test di tenuta DNS Express VPN e sono rimasto più che soddisfatto dei risultati. Come avrai notato, il mio indirizzo IPV6 non è visibile. Questo è solo il modo in cui è impostata la rete del mio ufficio.

Venendo alla perdita di WebRTC e IPLeak.net non è stato in grado di rilevare una perdita sulla mia connessione VPN di prova. Dal momento che non ho disabilitato WebRTC nel mio browser prima del test, non essere in grado di vedere l'IP è un ottimo segno.

Ho anche eseguito un test VPN di perdita di Torrent ed ExpressVPN ha cancellato anche quello senza intoppi.

Eseguendo lo stesso test di tenuta su Doileak.com e non ho riscontrato alcuna perdita con ExpressVPN abilitato.

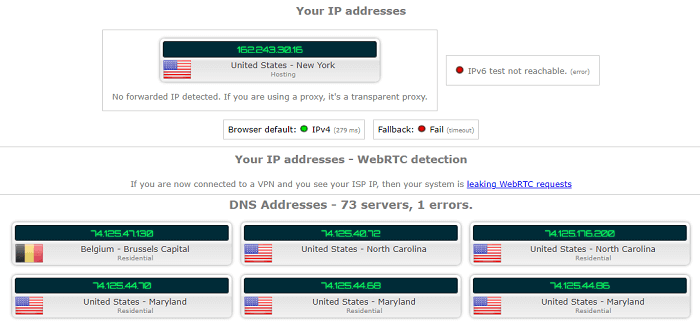

2 NordVPN – SUPERATO

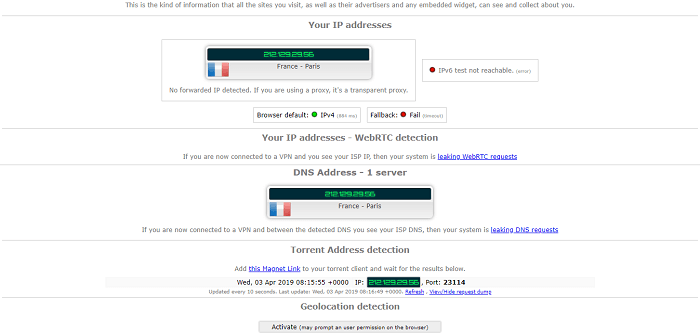

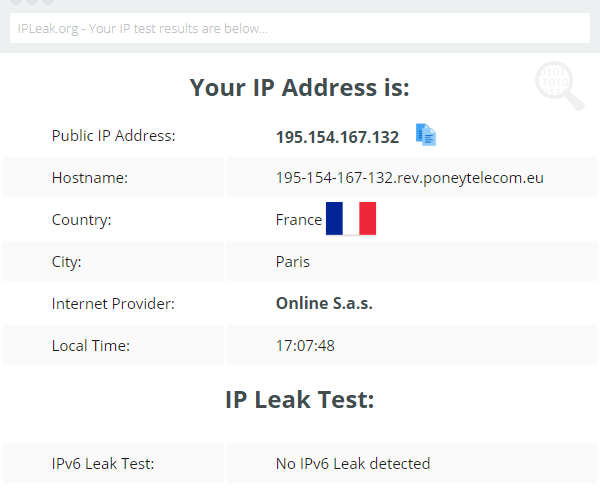

Server di prova: Francia

Successivamente, ho testato NordVPN. Per questo test VPN, mi sono connesso a uno dei loro server in Francia. Nel mio test, NordVPN non ha trapelato il mio vero IP.

NordVPN ha anche superato il test di tenuta DNS, WebRTC e Torrent senza problemi sia su IPleak.net che su Doileak.com.

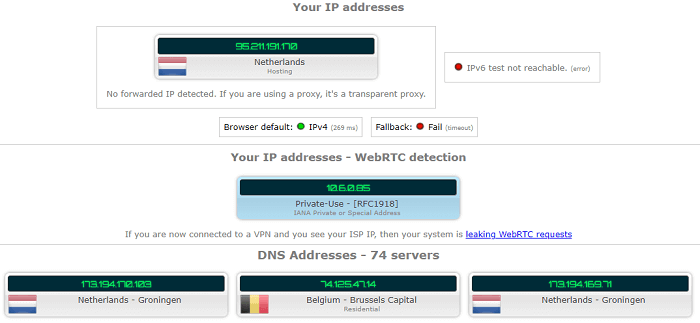

3 Surfshark – SUPERATO

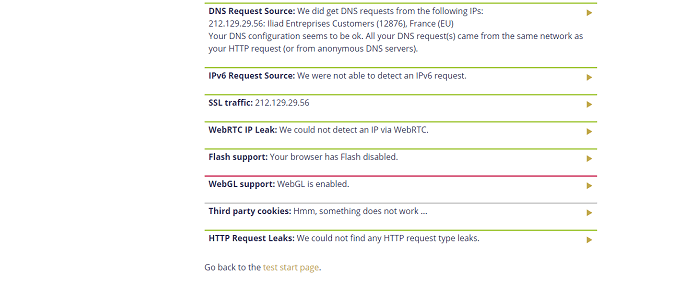

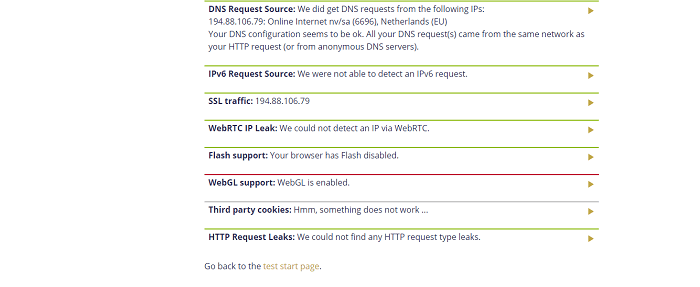

Server di prova: Paesi Bassi

Ed è stata la stessa storia con la VPN di prova di Surfshark, non sono state rilevate perdite di IP, DNS, WebRTC o Torrent.

Ho anche testato Surfshark con Doileak.com e non sono state rilevate perdite.

4 IPVanish – PASSATO

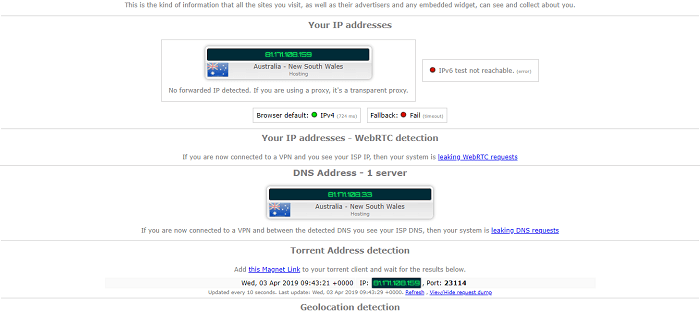

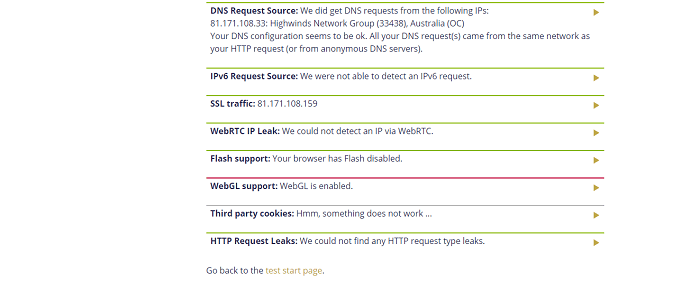

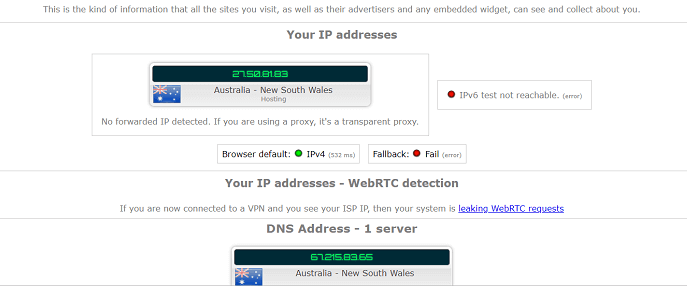

Server di prova: Australia

Anche IPVanish non è trapelato.

Mi sono connesso al server australiano di IPVanish per i test e, in effetti, IPleak.net ha confermato che stavo effettivamente utilizzando il server australiano durante il mio test VPN.

Il mio WebRTC non era visibile e il mio IP Torrent era lo stesso dell'IP del server VPN a cui ero connesso.

Sebbene il mio indirizzo DNS fosse diverso dal mio indirizzo IP, non ha comunque rivelato il mio IP effettivo.

Sicuro e protetto.

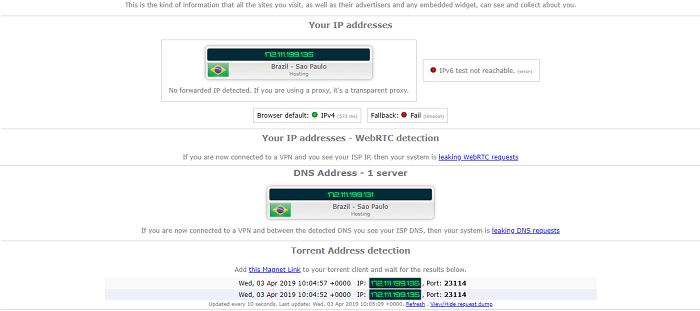

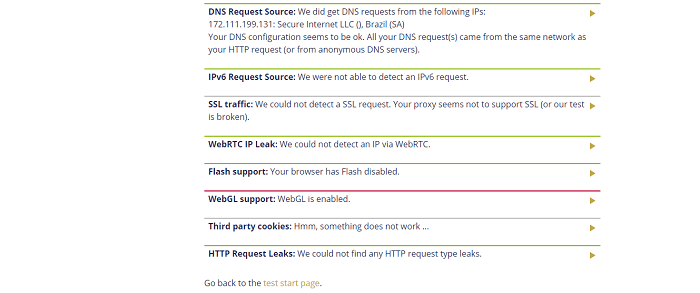

5 Ivacy – PASSATO

Server di prova: Brasile

Sebbene Ivacy sia un provider relativamente piccolo, non ha comunque fatto trapelare il mio IP effettivo. Devo dire che mi ha colto di sorpresa. È anche una delle poche VPN che funzionano in Brasile.

[wpforms id=”167975″ title=”false” description=”false”]

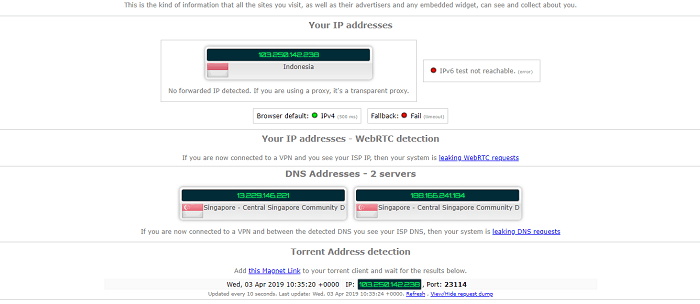

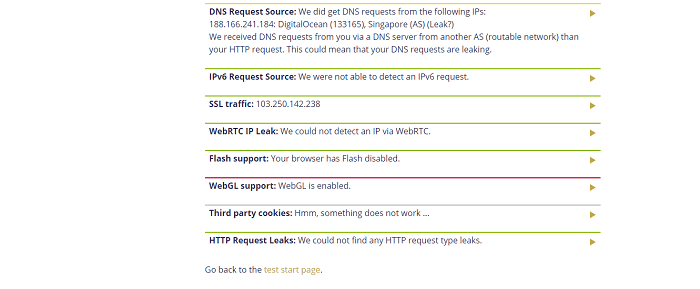

6 VyprVPN – SUPERATO

Server di prova: Indonesia

Più in basso in questo elenco, abbiamo VyprVPN. Questa è un'altra VPN di prova che pensavo sicuramente sarebbe trapelata durante il mio test VPN, ma in realtà non l'ha fatto.

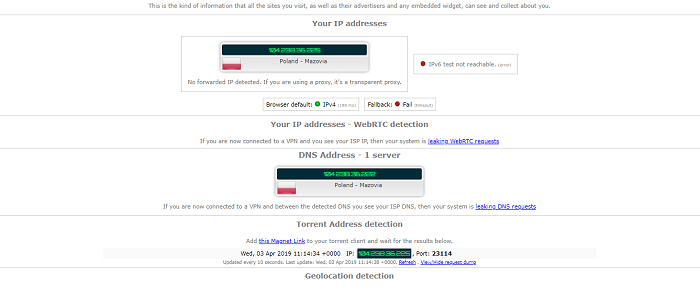

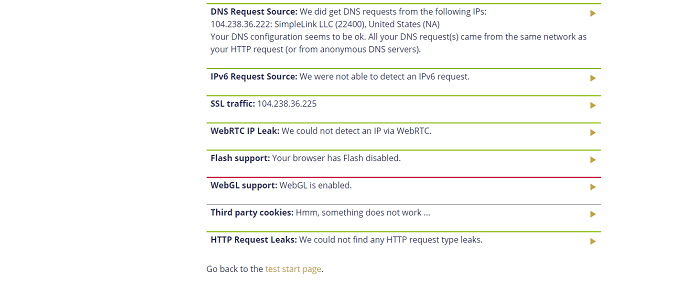

7 StrongVPN – SUPERATO

Server di prova: Polonia

Un'altra VPN meno conosciuta che ha superato il mio test VPN è stata StrongVPN. Non solo non ha fatto trapelare il mio indirizzo IP, ma è anche riuscito a superare il test di tenuta WebRTC.

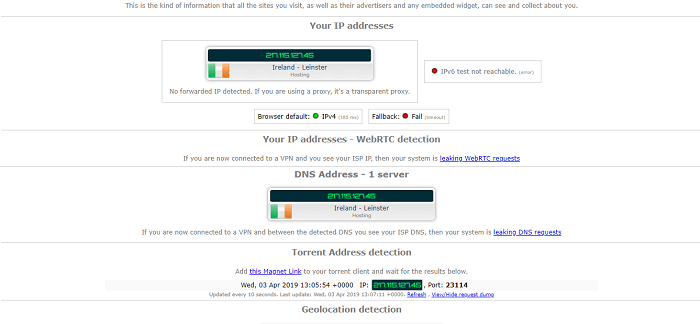

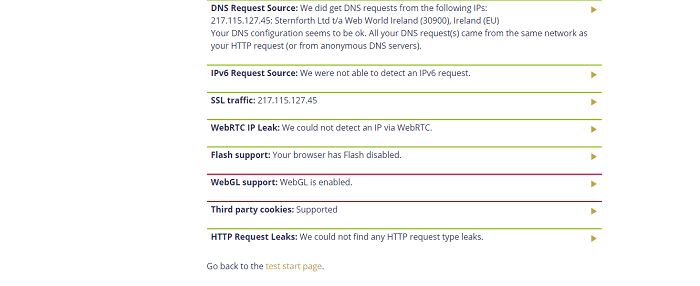

8 TunnelBear – SUPERATO

Server di prova: Irlanda

Le perdite sono qualcosa che normalmente ti aspetti dai provider gratuiti. Con questo in mente, ho eseguito il test di tenuta con TunnelBear.

Abbastanza sorprendentemente, TunnelBear non è trapelato. Vorrei che altre VPN gratuite (ehm, ehm Hola VPN) imparassero da TunnelBear.

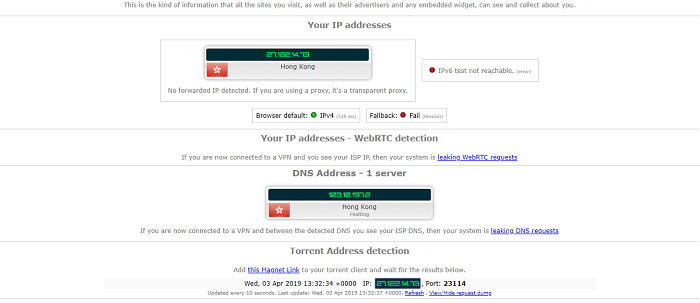

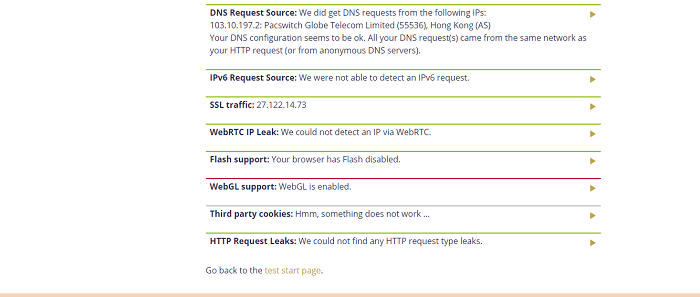

9 Windscribe – SUPERATO

Server di prova: Hong Kong

Un'altra VPN che non è trapelata in questo elenco è Windscribe. La perdita di WebRTC non è stata trovata da nessuna parte, così come il mio IP, DNS e IP torrent.

10 PureVPN – PASSATO

Server di prova: Islanda

PureVPN ha anche superato il test senza problemi. Non ha fatto trapelare il mio vero IP, né ha sofferto di perdite di IP WebRTC, DNS o Torrent.

[wpforms id=”167977″ title=”false” description=”false”]

11 Accesso privato a Internet – PASSATO

Server di prova: Australia

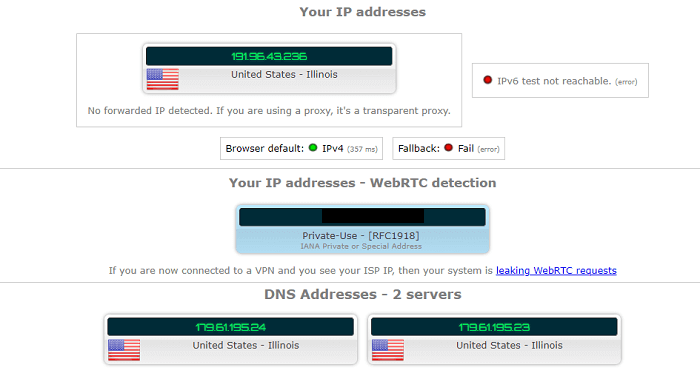

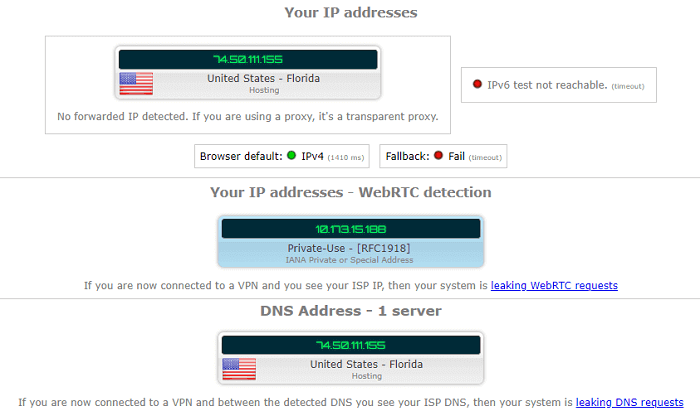

12 VPN Illimitata – PASSATA

Server di prova: USA

13 AVG Secure VPN – SUPERATO

Server di prova: USA

14 Betternet – SUPERATO

Server di prova: USA

Sebbene sembri che Betternet stia perdendo WebRTC dal test di tenuta della VPN, tuttavia, poiché non mostra il mio IP effettivo, non soffre di perdite.

15 VPNSicuro – PASSATO

Server di prova: USA

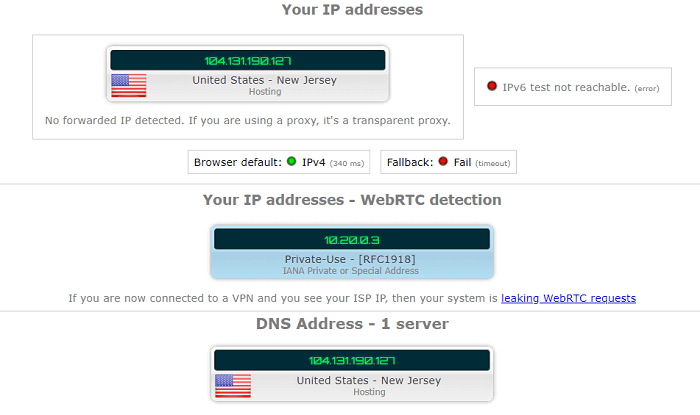

16 KeepSolid Business VPN – PASSATO

Server di prova: USA

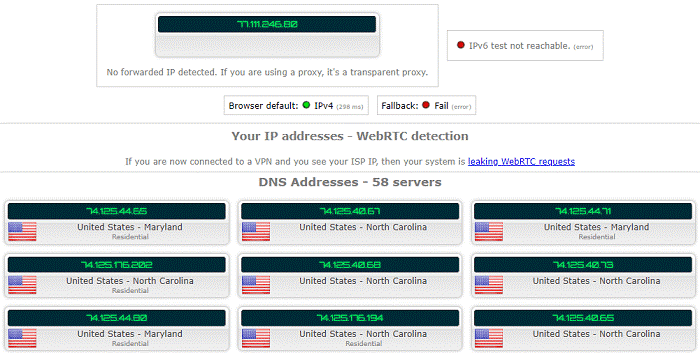

KeepSolid è riuscito a superare il test di tenuta della VPN senza problemi. Per questa VPN ho usato tre diversi strumenti solo per vedere se attiverà una perdita.

17 Connecto VPN – PASSATO

Server di prova: USA

18 Tunnello VPN – PASSATO

Server di prova: USA

19 VPN confermata – PASSATA

Server di prova: USA

20 Scudo hotspot – PASSATO

Server di prova: USA

[wpforms id=”167979″ title=”false” description=”false”]

21 Proton VPN – SUPERATO

Server di prova: USA

22 Trust.Zone– SUPERATO

Server di prova: Sudafrica

Sebbene il test WebRTC mostri visibilmente l'IP locale e l'indirizzo IP pubblico, non è il mio vero IP. Per farla breve, Trust.Zone ha anche superato il test di tenuta della VPN senza intoppi.

23 Cactus VPN – SUPERATO

Server di prova: USA

24 Psiphon VPN – PASSATO

Server di prova: USA

25 Turbo VPN – PASSATO

Server di prova: Singapore

26 Nascondi il mio IP VPN – PASSATO

Server di prova: USA

27 Avast SecureLine– SUPERATO

Server di prova: USA

28 VPNBook – PASSATO

Server di prova: USA

29 VPNGate – PASSATO

Server di prova: Giappone

30 Opera VPN – PASSATO

Server di prova: USA

[wpforms id=”167981″ title=”false” description=”false”]

31 SurfEasy VPN – PASSATO

Server di prova: USA

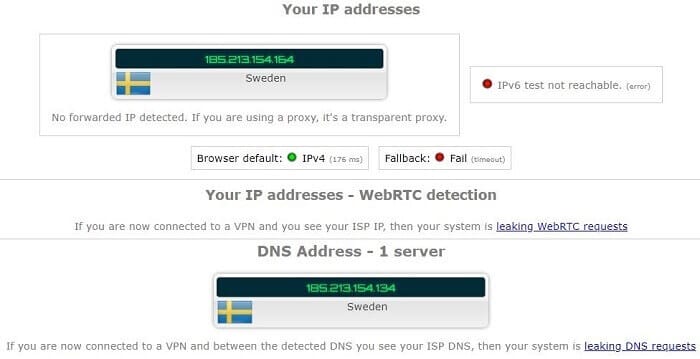

32 Mullvad VPN – SUPERATO

Server di prova: Svezia

33 F-Secure Freedome VPN – PASSATO

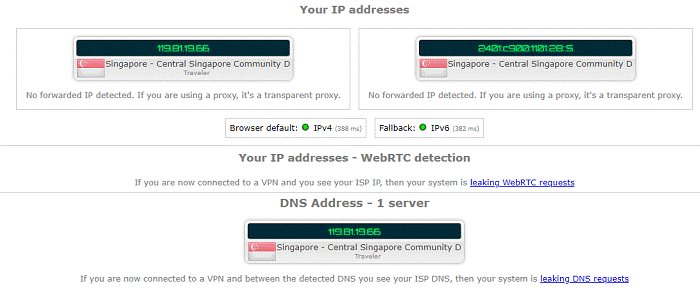

Server di prova: Singapore

34 B.VPN – SUPERATO

Server di prova: Australia

35 Traffico VPN – PASSATO

Server di prova: Francia

36 IPinator VPN – PASSATO

Server di prova: USA

37 VPN senza blocchi – PASSATO

Server di prova: USA

38 Security Kiss VPN – PASSATO

Server di prova: USA

39 VPN Seed4.Me – PASSATO

Server di prova: USA

40 HideIPVPN– PASSATO

Server di prova: Paesi Bassi

[wpforms id=”167982″ title=”false” description=”false”]

41 Sblocca VPN – PASSATO

Server di prova: Germania

42 PerfectVPN– SUPERATO

Server di prova: USA

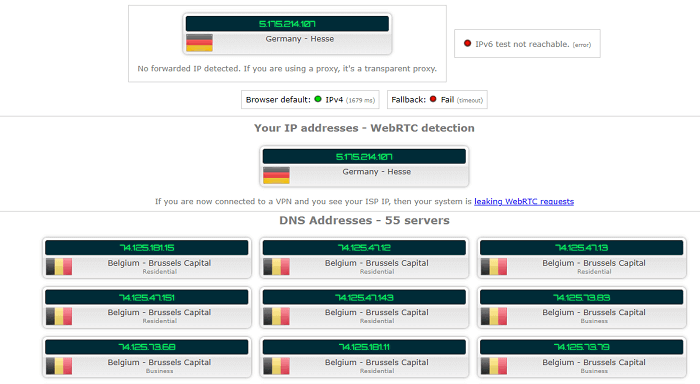

VPN che perdono

Non tutti i provider VPN sono privi di perdite e possono metterti nei guai. Ecco 10 servizi che ho riscontrato che perdono IP/DNS durante i test:

- Ora

- Hoxx VPN

- Tocca VPN

- BTGuard

- Ace VPN

- SecureVPN

- vpn.ht

- Velocizzare

- Punto VPN

- AzireVPN

[wpforms id=”167984″ title=”false” description=”false”]

Come testare una VPN per le perdite?

Ora che sai di quali provider VPN fidarti e quali evitare, come può un utente VPN inesperto come te e me verificare la presenza di perdite?

Ad essere onesti, identificare le perdite VPN è un affare abbastanza semplice, tuttavia, devi essere sia persistente che vigile al riguardo. Ci sono molti strumenti online che puoi usare per cercare tu stesso le perdite.

Tuttavia, ciò che non è così semplice è in realtà riparare, o dovrei dire correggere le perdite VPN. Non preoccuparti però, farò in modo che sia semplicissimo per te.

Ad ogni modo, ecco come testare la tua VPN per perdite:

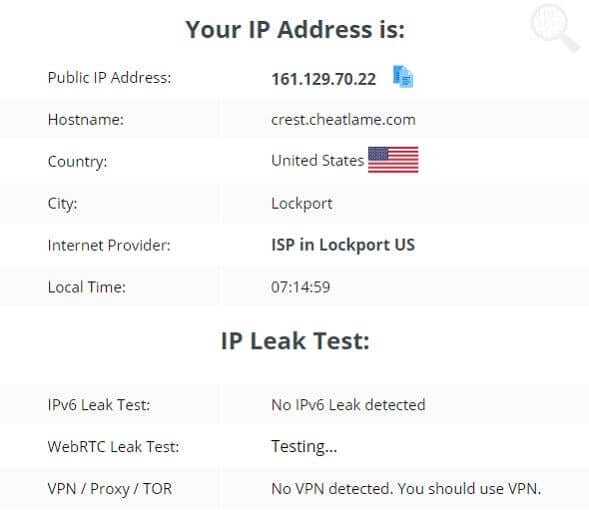

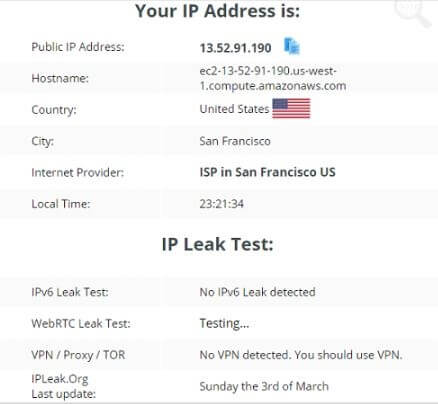

1) Inizia identificando il tuo indirizzo IP locale

Per prima cosa, devi cercare l'indirizzo IP locale della tua connessione Internet. Questo indirizzo IP ti è stato assegnato dal tuo ISP. Devi controllare il tuo IP senza connetterti alla VPN.

Per cercare il tuo indirizzo IP pubblico, noto anche come il tuo indirizzo IP originale, puoi utilizzare siti Web come WhatIsMyIP.com. Annota questo IP in quanto questo è l'indirizzo IP che non vuoi che la tua VPN trapeli.

2) Quindi, eseguire un test di base

Ora devi eseguire un test di base. Questo per verificare che lo strumento di test funzioni correttamente o meno.

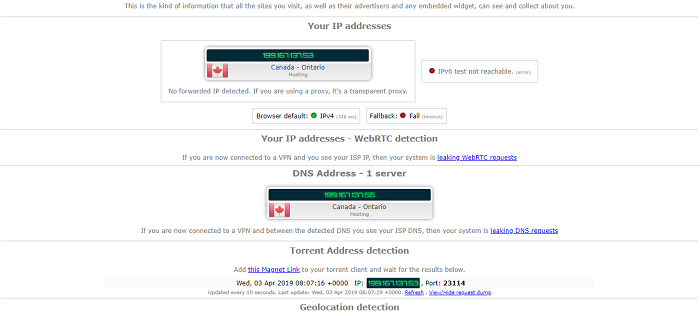

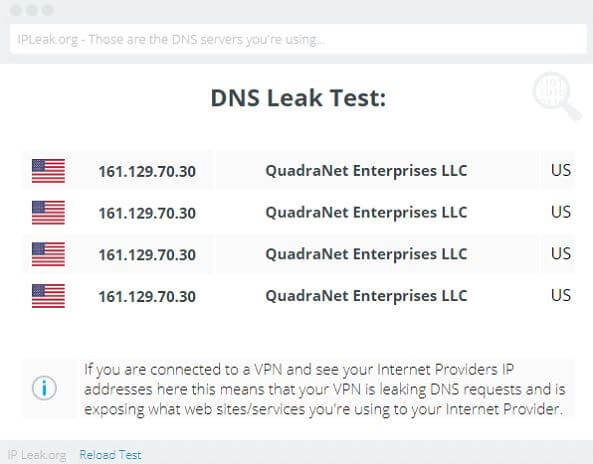

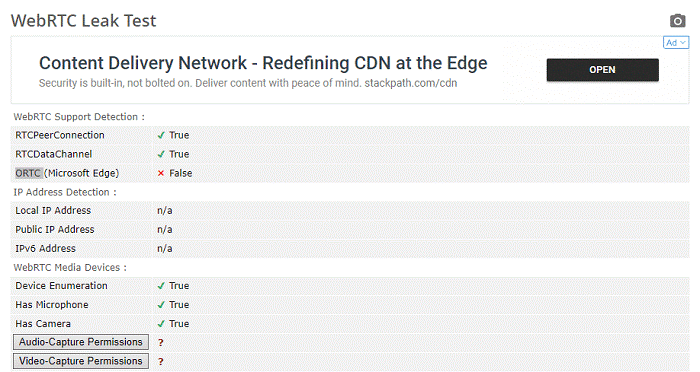

Ora con la tua VPN ancora disconnessa, vai su IPLeak.net. Non è necessario utilizzare più strumenti poiché IPLeak.net combina i controlli per perdite di IP, WebRTC e DNS rispetto alla tua connessione Internet.

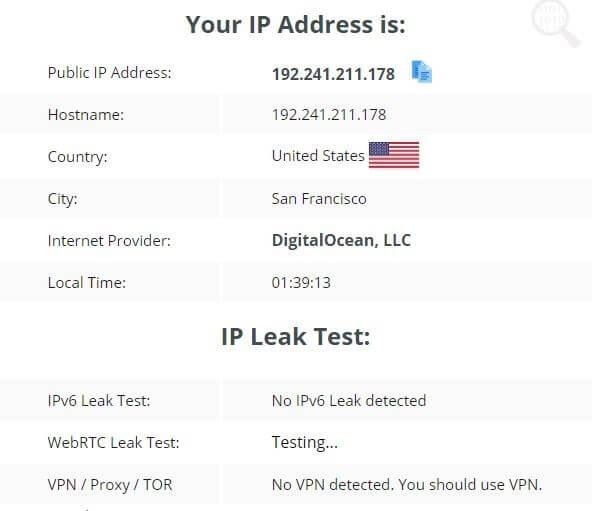

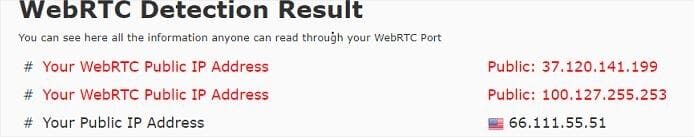

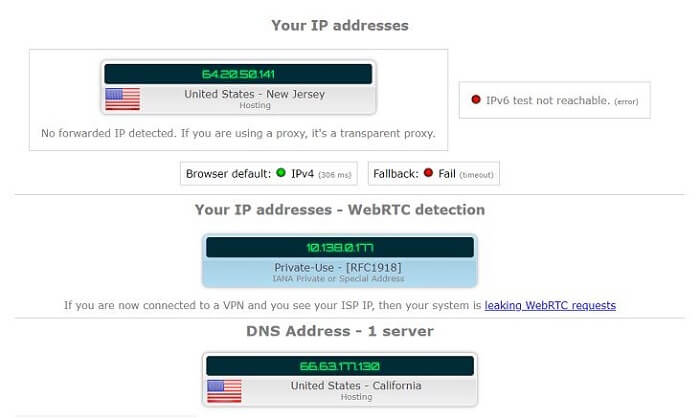

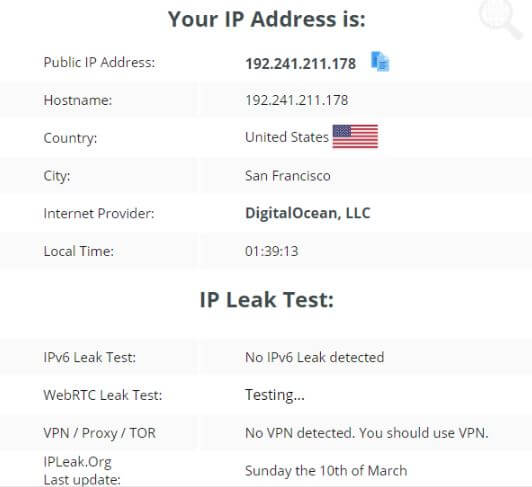

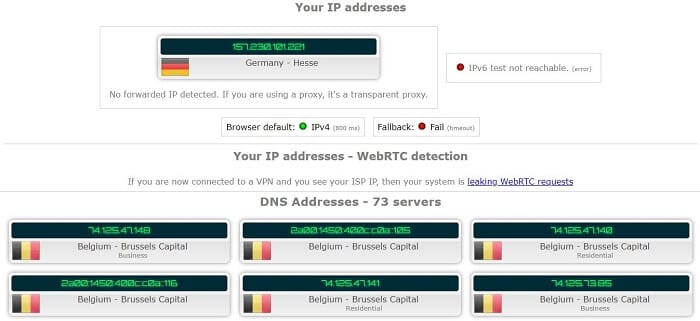

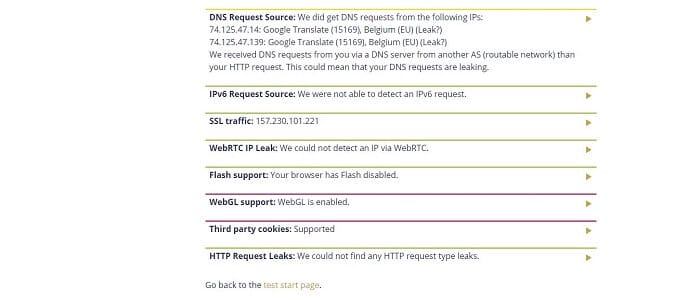

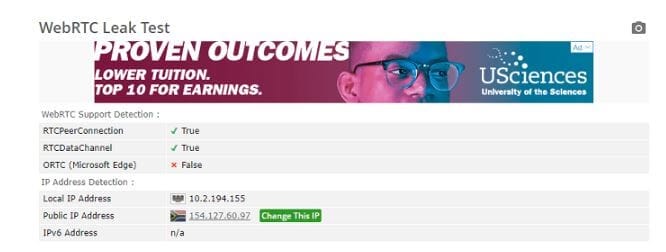

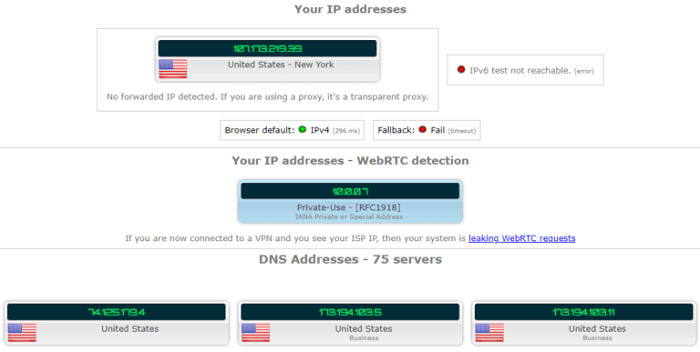

Ecco come dovrebbero apparire i risultati del test:

Come puoi vedere, lo screenshot sopra mostra il mio indirizzo IP e i server DNS che sto usando. Il test mostra anche che il mio browser, in effetti, soffre di una perdita WebRTC.

Quindi ora che hai una lettura di base, puoi procedere al test vero e proprio.

3) Collega la tua VPN ed esegui nuovamente il test

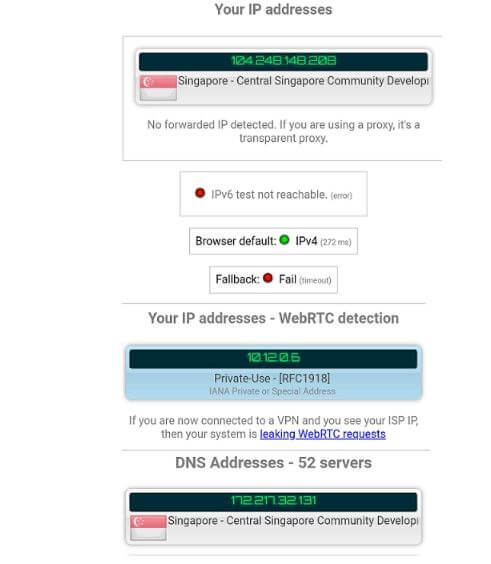

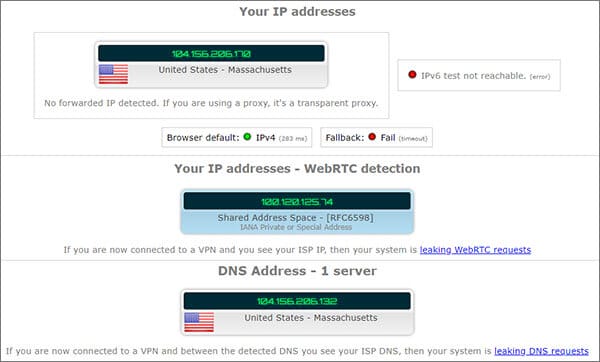

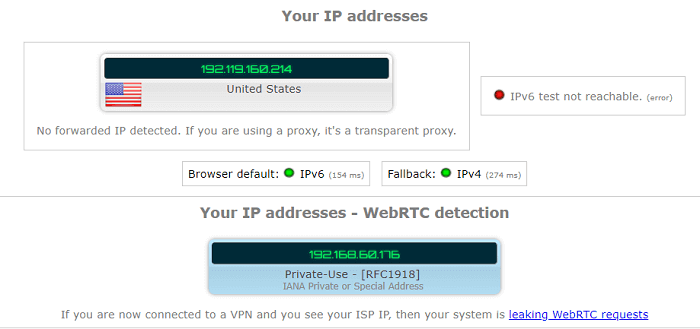

Ora devi abilitare la tua connessione VPN e collegarti a un server VPN di tua scelta. Una volta che hai finito con i prerequisiti, devi eseguire il test ancora una volta.

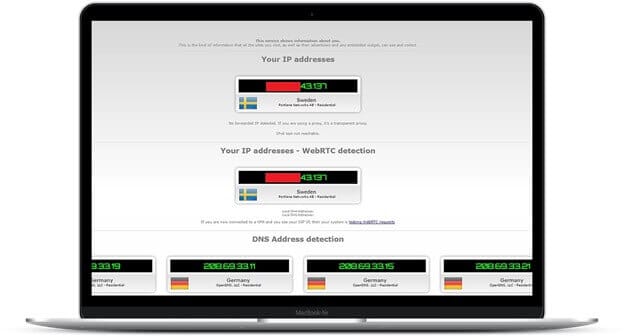

Proprio come prima, vai su IPleak.net ed esegui il test. Se stai utilizzando una VPN affidabile con protezione dalle perdite, i risultati non dovrebbero rivelare il tuo IP originale.

Più specificamente, non dovresti vedere il tuo IP originale nella parte superiore della pagina, nella sezione WebRTC e sicuramente non dovresti vedere il tuo IP nella sezione Indirizzo DNS.

Un altro modo per controllare le perdite

Sebbene IPleak.net e altri strumenti simili siano sufficienti per verificare se la tua VPN perde, questi strumenti potrebbero non essere sufficienti per alcuni utenti poiché richiedono l'invio di richieste DNS agli strumenti di controllo.

Poiché invii una richiesta con il tuo indirizzo IP effettivo almeno una volta ai server degli strumenti di controllo, il tuo IP potrebbe essere registrato. Tuttavia, sto solo ipotizzando questo e il loro non ne è una prova effettiva.

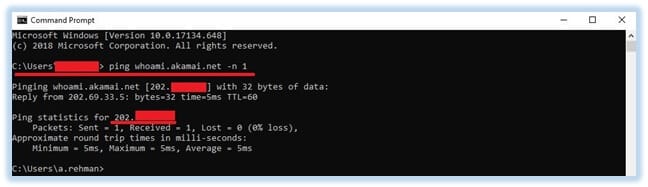

Ad ogni modo, se sei paranoico come me, puoi utilizzare il prompt dei comandi per testare in alternativa la sicurezza della VPN. Ecco come puoi farlo da solo:

1) Apri il prompt dei comandi sul tuo computer Windows e inserisci l'indirizzo del server di prova di cui ti fidi. Se non conosci alcun server, puoi utilizzare quanto segue:

- akamai.net

- dnscrypt.org

- fluffcomputing.com

- ultradns.net

2) Nel prompt dei comandi, digita ping [nome server] -n 1. Se non è abbastanza ovvio, sostituisci il nome del server con uno dei server sopra menzionati. Ad esempio, " ping whoami.akamai.net -n 1 ".

Dopo aver eseguito il comando, devi assicurarti di non visualizzare l'IP effettivo nei risultati. Se è così, purtroppo, amico mio, ti sei procurato una VPN che perde.

Ecco come dovrebbero apparire i risultati del tester VPN:

[wpforms id=”167985″ title=”false” description=”false”]

Come risolvere le perdite VPN?

Ora non puoi risolvere tutte le vulnerabilità di cui soffrono le VPN, tuttavia puoi correggere le perdite di IP, WebRTC e DNS abbastanza facilmente.

Ecco come puoi assicurarti che la tua VPN non sia soggetta a perdite…

1) Ottieni una VPN affidabile

La prima e più semplice opzione che hai è optare per servizi VPNcon protezione dalle perdite integrata. Sia NordVPN che ExpressVPN affermano di offrire protezione dalle perdite. Come accennato in precedenza, la protezione dalle perdite mantiene tutto all'interno del tunnel crittografato.

2) Sbarazzati di WebRTC

Poiché la maggior parte dei browser moderni ha WebRTC pre-abilitato, può essere la fonte del tuo IP che perde.

Cosa è peggio?

Sebbene tu possa disabilitare WebRTC in browser come FireFox, non puoi farlo in Google Chrome. Poiché non esiste un modo in-app per disabilitare WebRTC in Chrome e Opera, devi fare affidamento su plug-in di terze parti.

Disabilita WebRTC in FireFox

Disabilitare WebRTC nel tuo browser FireFox è semplicissimo. Poiché esiste una soluzione in-app per disabilitare WebRTC, devi solo accedere all'impostazione corretta per sbarazzartene.

Ecco come fare…

Vai alla barra degli indirizzi e digita about:config. Dopo aver premuto invio, dovresti vedere un messaggio di avviso.

Non aver paura però, basta cliccare su ” Accetto il rischio! ” e sei a metà strada. Ora nella barra di ricerca, digita " media.peerconnection.enabled " e cambia il valore dell'impostazione che appare su False.

Ecco come disabilitare completamente WebRTC in Firefox.

Disabilita WebRTC in Chrome e Opera

Disabilitare WebRTC in Chrome e Opera non è così facile rispetto a FireFox. Come accennato in precedenza, dovresti fare affidamento su componenti aggiuntivi di terze parti.

Tuttavia, tieni presente che i plug-in non sono completamente efficaci. Con ciò intendo dire che in alcune circostanze, il tuo browser potrebbe ancora perdere.

Ecco alcuni plug-in del browser che puoi controllare sul Chrome Store o sulla pagina dei componenti aggiuntivi di Opera.

Detto questo, poiché Chrome e altri prodotti Google possono essere un grosso dolore al collo quando si tratta di privacy, ti suggerisco di provare.

3) Correggi il tuo IP che perde

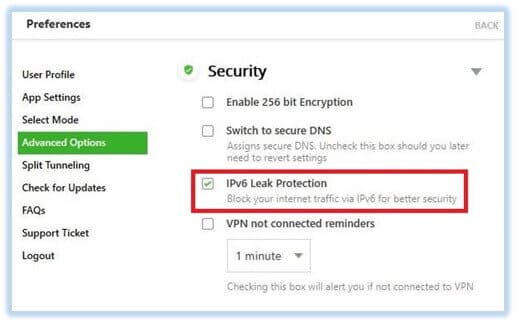

La correzione delle perdite IP può essere piuttosto scomoda per la maggior parte. Tuttavia, se sei fortunato, puoi semplicemente scherzare con un paio di impostazioni nell'app VPN per correggere le perdite DNS e IPv6.

Nel caso in cui la tua app VPN non supporti tali personalizzazioni, dovrai disabilitare manualmente le impostazioni DNS e IPV6 sul dispositivo desiderato.

A scopo dimostrativo, ti mostrerò come disabilitare le impostazioni DNS e IPV6 sul tuo computer Windows.

Il motivo per cui scelgo Windows è perché è la piattaforma più utilizzata e anche perché è così maledettamente permeabile.

Come accennato in precedenza, Windows gestisce le richieste DNS molto male. Anche con la VPN attivata, potresti comunque riscontrare perdite.

In quella nota, iniziamo disabilitando la funzione Smart Multi-Homed Named Resolution dall'Editor criteri di gruppo.

Disabilita la risoluzione denominata Smart Multi-homed

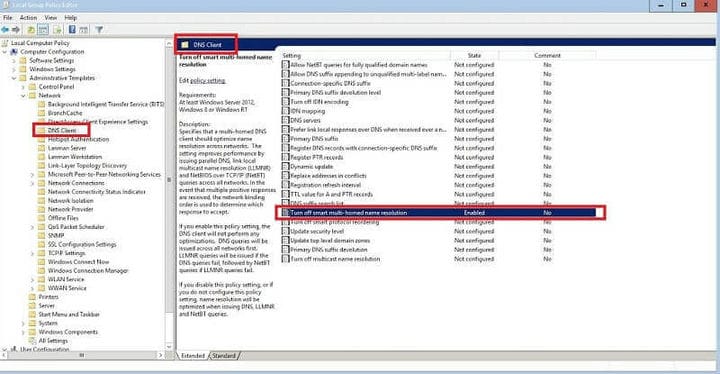

1) Inizia andando su Editor criteri di gruppo. Per farlo, premi Windows + R e digita " gpedit.msc "

2) Quindi, vai su Modelli amministrativi> Rete> Client DNS e cerca "Disattiva la risoluzione dei nomi multi-homed intelligente".

3) Ora fare doppio clic sull'impostazione, fare clic su " Abilita " e quindi premere il pulsante " OK ".

Ecco fatto, hai appena disabilitato con successo la fastidiosa funzione Smart Multi-Homed Named Resolution.

Imposta manualmente i server DNS

La seconda opzione che devi correggere il DNS che perde sul tuo computer Windows è configurare manualmente i server DNS desiderati. Questa è ovviamente un'opzione molto più semplice di quella che ti ho mostrato prima.

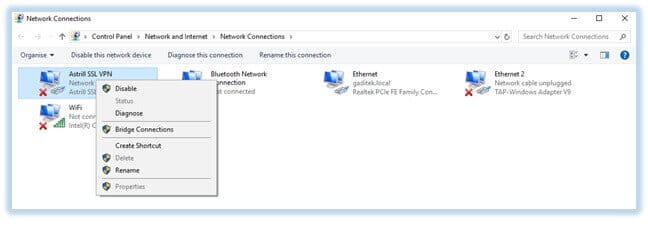

Per farlo, devi andare all'impostazione " Connessioni di rete " sul tuo computer Windows. Basta seguire i passaggi seguenti e dovresti farlo in pochissimo tempo.

1) Vai su Pannello di controllo> Rete e Internet> Connessioni di rete e fai clic con il pulsante destro del mouse sulla scheda di rete per cui desideri modificare le impostazioni. Ad esempio, modificherò le impostazioni per Astrill VPN.

2) Ora fai clic sull'opzione delle proprietà per visualizzare le proprietà Ethernet.

3) Quindi, deseleziona " Protocollo Internet versione 6 ", per ogni adattatore che potresti dover proteggere per evitare perdite di IPv6.

4) Quando hai finito, seleziona " Protocollo Internet versione 4 " e fai clic sul pulsante " Proprietà ".

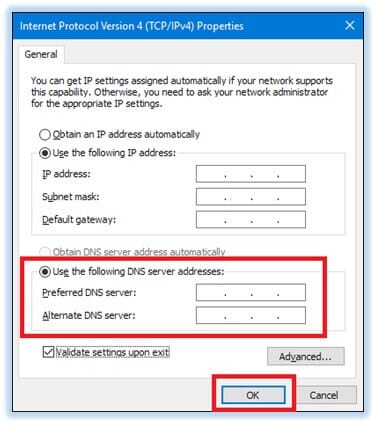

5) Ora dal menu delle proprietà, seleziona " Utilizza i seguenti indirizzi del server DNS " e inserisci l'indirizzo esatto del server DNS del tuo provider VPN come server DNS preferito e alternativo. Se il tuo provider VPN non offre il proprio indirizzo del server DNS, puoi semplicemente utilizzare i server DNS pubblici.

[wpforms id=”167986″ title=”false” description=”false”]

Avvolgendo!

Anche se non mi piacciono i servizi VPN che fanno vergognare i nomi, tuttavia, con un numero crescente di problemi di privacy, rivelare le VPN che trapelano è un'effettiva necessità.

Perché ammettiamolo, a nessuno piace giocare a Sherlock sulla propria connessione Internet. E di certo non fa male effettuare un test di sicurezza VPN preliminare.

Invece di usarlo alla cieca, testa la tua VPN per eventuali carenze ed esegui un test di fuga VPN di base.

Detto questo, ho fatto tutto il lavoro sulle gambe per te, quindi non devi eseguire tu stesso l'ingombrante test VPN.

Prego.

[wpforms id=”167956″ title=”false” description=”false”]