Futuro dell’IoT oltre il 2022: destino o salvezza?

La tanto attesa alta marea del settore IoT è dietro l'angolo. È stato stimato che il mercato delle case intelligenti crescerà di 54 miliardi di dollari entro il 2022. E le previsioni mostrano che entro il 2050 ci saranno più di 100 miliardi di dispositivi connessi all'IoT nel mondo. Ma ci sono troppi rischi legati a questi dispositivi connessi all'IoT.

Hai sentito come gli hacker hanno avuto accesso a un baby monitor? O l'Iran ha hackerato un drone statunitense? O ti interessa solo come un dispositivo IoT può accendere le luci della tua camera da letto?

Cos'è l'IoT?

IoT (Internet of Things) si riferisce alla connessione di dispositivi fisici attraverso una rete basata su cloud. Ogni dispositivo fisico che include macchina per il caffè, Apple Watch, baby monitor, frigorifero intelligente o rubinetto dotato di sensore e connettività Internet è un dispositivo IoT. In poche parole, qualsiasi dispositivo fisico che puoi monitorare o controllare utilizzando una connessione Internet è considerato un dispositivo IoT.

Ma gli hacker possono accedere a questi dispositivi connessi all'IoT. Questo è il motivo per cui proteggere i tuoi dati è importante. Si stima che la quantità di dati generata dai dispositivi IoT raggiunga i 73,1 ZB (zettabyte) entro il 2025. E devi proteggere queste informazioni dagli attacchi informatici.

Grazie all'IoT, gli esseri umani stanno creando un'enorme quantità di dati. E anche l'IoT mette gli esseri umani a rischio di esposizione dei dati. Con una quantità così enorme di dati, aumenta anche il rischio di violazioni della sicurezza.

Sfide di sicurezza dell'IoT

L'IoT sta diventando una minaccia per gli esseri umani perché non dispone di protocolli di sicurezza standard. Poiché nei prossimi anni sempre più organizzazioni e città utilizzeranno i dispositivi IoT, deve disporre di un ulteriore livello di sicurezza.

Attacco Man-in-the-Middle (MiTM)

Durante un attacco MiTM, gli hacker cercheranno di connettere il tuo dispositivo a una connessione Internet non autorizzata. E non avrai idea di utilizzare una rete diversa. E, se gli hacker riescono a eseguire con successo un attacco MiTM, possono controllare le tue ricerche su Internet e accedere ai tuoi dati privati.

Sicurezza della rete

L'autenticazione è un'altra sfida alla sicurezza dei dispositivi IoT perché creano e condividono dati non protetti sul cloud. La sicurezza dei dispositivi connessi all'IoT dipende da una stazione base che è il tuo Wi-Fi e gli hacker possono facilmente hackerarlo in qualsiasi momento.

La sicurezza dei dati

Cinque dispositivi IoT richiedono cinque chiavi di crittografia. È possibile utilizzare un'unica chiave di crittografia per bloccare o sbloccare più dispositivi connessi all'IoT. Tuttavia, l'utilizzo di un'unica chiave di crittografia per più dispositivi è rischioso. Perché se gli hacker possono accedere a un singolo dispositivo IoT, possono controllare tutti i dispositivi connessi.

Interfaccia web

L'interfaccia web dei dispositivi connessi IoT deve essere protetta con un protocollo di sicurezza. Ogni dispositivo IoT, dal tuo forno a microonde intelligente a una lampadina intelligente, dovrebbe essere aggiornato continuamente nel tempo per migliorare la sicurezza. Ma dopo un aggiornamento, i produttori devono anche testare i dispositivi connessi all'IoT prima di venderli agli utenti.

Attacchi recenti ai dispositivi connessi all'IoT

L'IoT si sta trasformando da Internet of Things a Internet of Threats.

La mangiatoia per animali non è in linea

La storia sopra è un esempio di malfunzionamento del dispositivo. Immagina se il tuo animale domestico sta morendo di fame per una settimana? Solo perché il tuo dispositivo IoT ha smesso di funzionare a causa di problemi di connettività Internet.

Baby monitor non sicuri

Il baby monitor ha una password debole che gli hacker hanno utilizzato per controllare un baby monitor. Ma come? La crittografia debole è un punto debole per gli hacker per controllare il tuo dispositivo connesso all'IoT.

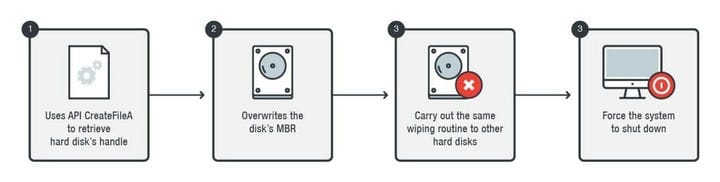

Derubare la Banca del Cile

Gli hacker hanno utilizzato un virus, chiamato KillDisk, per penetrare nei computer e nei server della Banca del Cile. Gli hacker hanno spento l'intero sistema, lo hanno riavviato e hanno rubato fino a 10 milioni di dollari su bonifici SWISS. L'immagine sopra è un assaggio di come gli hacker si sono infiltrati e hanno attaccato il Banco de Chile attraverso connessioni IoT.

L'Iran ha hackerato un drone statunitense

Gli hacker iraniani hanno avuto accesso al centro di comando degli Stati Uniti e hanno violato uno dei loro droni. Successivamente, gli hacker hanno mostrato filmati a volo d'uccello del drone e lo hanno fatto atterrare in sicurezza da qualche parte. Hackerando la navigazione GPS sul drone, gli hacker iraniani sono stati in grado di accedere e controllare un drone statunitense.

Quando un drone utilizza la navigazione GPS, funziona automaticamente con il pilota automatico, che espone i suoi protocolli di sicurezza. Quindi è stato più facile per gli hacker prendere di mira e controllare un drone statunitense mentre navigava nei perimetri.

I ricercatori hanno hackerato un'auto senza conducente

Alcuni ricercatori stavano controllando i protocolli di sicurezza delle auto Fiat. C'è una funzione Uconnect nella Jeep che ha connettività Internet che i ricercatori hanno facilmente hackerato per controllare Fiat Jeep. Dimostrando che i produttori di auto senza conducente devono razionalizzare le proprie unità di controllo per una maggiore sicurezza.

Esistono molti punti di accesso non protetti nei dispositivi connessi all'IoT che è importante proteggere. Poiché molte aziende esternalizzano app e dispositivi domestici basati sull'IoT, i loro protocolli di sicurezza non sono abbastanza forti contro gli attacchi informatici. Le aziende non possono creare processi basati sulla sicurezza senza conoscere i veri difetti dei dispositivi connessi all'IoT.

Cosa dicono gli esperti sui dispositivi connessi all'IoT?

Molti esperti di sicurezza informatica hanno condiviso le loro opinioni sui difetti di sicurezza e sui pericoli dei dispositivi connessi all'IoT.

Jothy Rosenberg – CEO di Dover Microsystems

Il problema dell'IoT è che i processori dei dispositivi IoT utilizzano un'architettura Von Neumann, che ha 75 anni e risale al 1945. Ciò significa che i nostri processori sono semplici e non hanno modo di sapere se quello che stanno facendo è l'intento del sviluppatore di applicazioni o se stanno facendo un'offerta per gli aggressori.

Amy Smith, analista di tecnologia presso FitSmallBusiness.com

Uno dei maggiori rischi è la mancanza di conoscenza della sicurezza tra i consumatori. Gli utenti dei dispositivi IoT devono assicurarsi di modificare i nomi di rete e le password predefiniti ogni volta che connettono i propri dispositivi al Wi-Fi. In caso contrario, rischiano di esporre i propri dati agli hacker.

Emily Healy – Esperta di sicurezza informatica presso Secrutiny

Nelle nostre previsioni per il 2022, abbiamo notato che l'IoT sarà preso di mira come una nuova strada per violare gli ambienti interni. Quella fotocamera o smart TV o controller di riscaldamento fa la differenza. La velocità di commercializzazione per i fornitori è fondamentale in quanto la concorrenza è elevata; è una presa di terra per i clienti.

Jake Rowlands – Wildfire

L'afflusso di nuovi dispositivi IoT che entrano nel posto di lavoro presenta una moltitudine di sfide poiché i team IT stanno lottando per mantenere la sicurezza dei dispositivi. Per ogni nuovo dispositivo introdotto sul posto di lavoro, un CIO deve considerare l'impatto sull'ecosistema IT e di sicurezza più ampio, che può proteggere le aziende da potenziali attacchi informatici.

In che modo l'IoT avrà un enorme impatto sulle nostre vite

Analisi accurata dei dati

Esiste un'enorme quantità di dati sanitari e i dispositivi IoT verranno utilizzati per svolgere attività noiose come segmentare questi dati in ordini specifici. Poiché i dispositivi connessi all'IoT possono creare scansioni accurate e rapporti sanitari dettagliati, i medici possono accelerare l'elaborazione dei dati.

Adattarsi alle esigenze dei consumatori

L'IoT verrà utilizzato per prevedere in che modo i consumatori utilizzeranno i servizi di pubblica utilità, come acqua, elettricità e cibo. I dispositivi abilitati all'IoT aiuteranno a prevedere le esigenze dei consumatori e ad influenzare il settore agricolo.

Costruire città più intelligenti

Come ho discusso in precedenza, poche città stanno già utilizzando dispositivi supportati dall'IoT per costruire una città intelligente, che sarà priva di traffico, inquinamento atmosferico e incidenti stradali. Utilizzando l'IoT, molte città creeranno un sistema basato su cloud per controllare l'inquinamento atmosferico, il sistema di gestione del traffico e creare dati sui cittadini.

Salvaguardare la tecnologia Blockchain

Poiché l'IoT non è connesso a un sistema decentralizzato, aumenta il rischio di esposizione ad attacchi di malware o hacking. Questo è il motivo per cui Blockchain e IoT possono essere una miscela perfetta perché IoT deve fare affidamento su un sistema decentralizzato con protocolli di sicurezza pesanti.

Quali sono le prospettive per l'IoT?

Poiché i dispositivi connessi all'IoT saranno comuni nel giro di pochi anni, la sicurezza è la principale preoccupazione per gli utenti. I dispositivi connessi all'IoT necessitano di protocolli di sicurezza migliori e di aggiornamenti regolari del firmware per combattere le crescenti minacce.

Affinché ciò avvenga, le autorità di regolamentazione della sicurezza devono creare policy di sicurezza per assicurarsi che ogni produttore di dispositivi IoT dia priorità alla sicurezza.

Inoltre, gli utenti di dispositivi IoT devono anche sapere come prevenire violazioni della sicurezza. Gli sviluppatori devono garantire che i dispositivi IoT dispongano di un codice di accesso sicuro, un'interfaccia sicura e una connessione Internet sicura al momento dell'implementazione.

Ecco alcuni aspetti che le organizzazioni leader devono considerare quando eseguono la progettazione di dispositivi IoT.

- Garantire che il team giusto abbia l'autorità per gestire la sicurezza dei dispositivi IoT

- Aggiunta di più risorse esperte di prodotto nei team di sicurezza

- Valutare il modo in cui i dati basati sull'IoT vengono protetti ed elaborati per prevenire gli attacchi

- Utilizzo di modelli di valutazione del rischio e minacce passate per integrare i protocolli di sicurezza nei dispositivi IoT

- Incorporando team specifici del settore per la progettazione di dispositivi IoT sicuri

In questo modo, possiamo provare a ridurre le violazioni della sicurezza sui dispositivi connessi all'IoT in futuro e garantire un'elevata sicurezza. Aumentare la sicurezza è una sfida per i produttori di dispositivi IoT e questi dispositivi rimarranno a rischio finché utilizzeremo metodi di sicurezza obsoleti. Le disposizioni sulla sicurezza dovranno continuare a recuperare terreno man mano che avanzeremo nella tecnologia.

Questa è la nostra unica speranza se vogliamo frenare la minaccia rappresentata dagli hacker in un'era in cui i dispositivi digitali sono sulla buona strada per superare in numero le persone.