L’avenir de l’IoT au-delà de 2022 – Doom ou salut ?

La marée haute tant attendue de l'industrie de l'IdO approche à grands pas. Il a été estimé que le marché de la maison intelligente augmentera de 54 milliards de dollars d'ici 2022. Et les prévisions montrent que d'ici 2050, il y aura plus de 100 milliards d'appareils connectés à l'IoT dans le monde. Mais il y a trop de risques liés à ces appareils connectés IoT.

Avez-vous entendu comment des pirates ont accédé à un babyphone? Ou l'Iran a-t-il piraté un drone américain ? Ou vous vous souciez uniquement de la façon dont un appareil IoT peut allumer les lumières de votre chambre ?

Qu'est-ce que l'IdO ?

L'IoT (Internet des objets) fait référence à la connexion d'appareils physiques via un réseau basé sur le cloud. Chaque appareil physique qui comprend votre cafetière, votre Apple Watch, votre babyphone, votre réfrigérateur intelligent ou votre robinet doté d'un capteur et d'une connectivité Internet est un appareil IoT. En termes simples, tout appareil physique que vous pouvez surveiller ou contrôler à l'aide d'une connexion Internet est considéré comme un appareil IoT.

Mais les pirates peuvent accéder à ces appareils connectés à l'IoT. C'est la raison pour laquelle la protection de vos données est importante. On estime que la quantité de données générées par les appareils IoT devrait atteindre 73,1 ZB (zettaoctets) d'ici 2025. Et vous devez protéger ces informations contre les cyber-attaquants.

Grâce à l'IoT, les humains créent une énorme quantité de données. Et l'IdO expose également les humains au risque d'exposition aux données. Avec une telle quantité de données, le risque de failles de sécurité augmente également.

Défis de sécurité de l'IoT

L'IoT devient une menace pour les humains car il n'a pas de protocoles de sécurité standard. Comme de plus en plus d'organisations et de villes vont utiliser des appareils IoT dans les années à venir, il doit y avoir une couche de sécurité supplémentaire.

Attaque de l'homme du milieu (MiTM)

Lors d'une attaque MiTM, les pirates tenteront de connecter votre appareil à une connexion Internet malveillante. Et vous n'aurez aucune idée que vous utilisez un réseau différent. Et, si les pirates peuvent réussir une attaque MiTM, ils peuvent contrôler vos recherches sur Internet et accéder à vos données privées.

Sécurité Internet

L'authentification est un autre défi de sécurité des appareils IoT, car ils créent et partagent des données non protégées sur le cloud. La sécurité des appareils connectés à l'IoT dépend d'une station de base qui est votre Wi-Fi, et les pirates peuvent facilement la pirater à tout moment.

Sécurité des données

Cinq appareils IoT ont besoin de cinq clés de chiffrement. Vous pouvez utiliser une seule clé de chiffrement pour verrouiller ou déverrouiller plusieurs appareils connectés à l'IoT. Cependant, l'utilisation d'une seule clé de chiffrement pour plusieurs appareils est risquée. Parce que si les pirates peuvent accéder à un seul appareil IoT, ils peuvent contrôler tous les appareils connectés.

Interface Web

L'interface Web des appareils connectés à l'IoT doit être protégée par un protocole de sécurité. Chaque appareil IoT, allant de votre four à micro-ondes intelligent à une ampoule intelligente, doit être continuellement mis à niveau au fil du temps pour renforcer la sécurité. Mais après une mise à niveau, les fabricants doivent également tester les appareils connectés IoT avant de les vendre aux utilisateurs.

Attaques récentes sur les appareils connectés à l'IoT

L'IoT est en train de passer de l'Internet des objets à l'Internet des menaces.

Pet Feeder passe hors ligne

L'histoire ci-dessus est un exemple de dysfonctionnement d'un appareil. Imaginez si votre animal de compagnie meurt de faim pendant une semaine? Tout simplement parce que votre appareil IoT a cessé de fonctionner en raison de problèmes de connectivité Internet.

Moniteurs pour bébé dangereux

Le babyphone a un mot de passe faible que les pirates utilisaient pour contrôler un babyphone. Mais comment? Un cryptage faible est un endroit idéal pour les pirates pour contrôler votre appareil connecté à l'IoT.

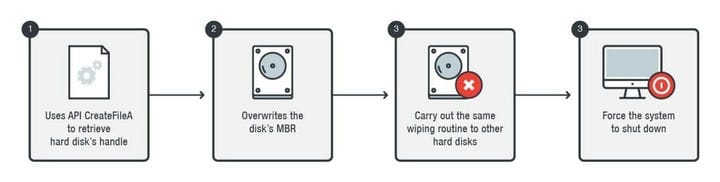

Braquage de la Banque du Chili

Les pirates ont utilisé un virus, nommé KillDisk, pour pénétrer les ordinateurs et les serveurs de Bank of Chile. Les pirates ont arrêté tout le système, l'ont redémarré et ont volé jusqu'à 10 millions de dollars sur les virements SWISS. L'image ci-dessus est un aperçu de la façon dont les pirates se sont infiltrés et ont attaqué Banco de Chile via des connexions IoT.

L'Iran a piraté un drone américain

Des pirates informatiques iraniens ont eu accès au centre de commandement américain et ont piraté l'un de leurs drones. Plus tard, les pirates ont montré des images à vol d'oiseau du drone et l'ont fait atterrir en toute sécurité quelque part. En piratant la navigation GPS sur le drone, les pirates iraniens ont pu accéder et contrôler un drone américain.

Lorsqu'un drone utilise la navigation GPS, il fonctionne automatiquement sur pilote automatique, ce qui expose ses protocoles de sécurité. Il était donc plus facile pour les pirates de cibler et de contrôler un drone américain pendant qu'il naviguait dans les périmètres.

Des chercheurs ont piraté une voiture sans conducteur

Quelques chercheurs vérifiaient les protocoles de sécurité des voitures Fiat. Il existe une fonction Uconnect dans la Jeep qui dispose d'une connectivité Internet que les chercheurs ont facilement piratée pour contrôler Fiat Jeep. Preuve que les constructeurs de voitures sans conducteur doivent rationaliser leurs unités de contrôle pour une meilleure sécurité.

Il existe de nombreux points d'accès non protégés dans les appareils connectés à l'IoT qu'il est important de sécuriser. Comme de nombreuses entreprises externalisent les applications et les appareils domestiques basés sur l'IoT, leurs protocoles de sécurité ne sont pas assez solides contre les cyberattaques. Les entreprises ne peuvent pas créer de processus axés sur la sécurité sans connaître les véritables failles des appareils connectés à l'IoT.

Que disent les experts sur les appareils connectés IoT ?

De nombreux experts en cybersécurité ont partagé leurs opinions sur les failles de sécurité et les dangers des appareils connectés IoT.

Jothy Rosenberg – PDG de Dover Microsystems

Le problème de l'IoT est que les processeurs des appareils IoT utilisent une architecture Von Neumann, qui a 75 ans et remonte à 1945. Cela signifie que nos processeurs sont simples et n'ont aucun moyen de savoir si ce qu'ils font est l'intention du développeur d'applications ou s'ils font une offre d'attaquants.

Amy Smith – Analyste technologique chez FitSmallBusiness.com

L'un des plus grands risques est le manque de connaissances en matière de sécurité chez les consommateurs. Les utilisateurs d'appareils IoT doivent s'assurer qu'ils modifient les noms de réseau et les mots de passe par défaut chaque fois qu'ils connectent leurs appareils au Wi-Fi. Sinon, ils risquent d'exposer leurs données à des pirates.

Emily Healy – Experte en cybersécurité chez Secrutiny

Dans nos prévisions pour 2022, nous avons noté que l'IoT sera ciblé comme une nouvelle voie pour violer les environnements internes. Cette caméra, ce téléviseur intelligent ou ce contrôleur de chauffage fait la différence. La rapidité de mise sur le marché pour les fournisseurs est primordiale car la concurrence est forte ; c'est une accaparement des terres pour les clients.

Jake Rowlands – Feu de forêt

L'afflux de nouveaux appareils IoT entrant sur le lieu de travail présente une multitude de défis, car les équipes informatiques ont du mal à maintenir la sécurité des appareils. Pour chaque nouvel appareil introduit sur le lieu de travail, un DSI doit tenir compte de l'impact sur l'écosystème informatique et de sécurité au sens large, qui peut protéger les entreprises contre les cyberattaques potentielles.

Comment l'IoT aura un impact énorme sur nos vies

Analyser les données avec précision

Il existe une quantité massive de données sur les soins de santé et les appareils IoT seront utilisés pour effectuer des tâches fastidieuses telles que la segmentation de ces données en commandes spécifiques. Comme les appareils connectés à l'IoT peuvent créer des analyses précises et des rapports de santé détaillés, les médecins peuvent accélérer le traitement des données.

S'adapter aux besoins des consommateurs

L'IoT sera utilisé pour prédire comment les consommateurs vont utiliser les services publics, tels que l'eau, l'électricité et la nourriture. Les appareils compatibles avec l'IdO aideront à prévoir les besoins des consommateurs et à influencer l'industrie agricole.

Construire des villes plus intelligentes

Comme je l'ai mentionné précédemment, peu de villes utilisent déjà des appareils basés sur l'IdO pour construire une ville intelligente, qui sera exempte de trafic, de pollution de l'air et d'accidents de la route. En utilisant l'IoT, de nombreuses villes créeront un système basé sur le cloud pour vérifier la pollution de l'air, le système de gestion du trafic et créer des données sur les citoyens.

Sauvegarder la technologie Blockchain

Comme l'IoT n'est pas connecté à un système décentralisé, il augmente le risque d'exposition aux attaques de logiciels malveillants ou au piratage. C'est la raison pour laquelle Blockchain et IoT peuvent être un mélange parfait car l'IoT doit s'appuyer sur un système décentralisé avec des protocoles de sécurité lourds.

Quelle est la prochaine étape pour l'IoT ?

Comme les appareils connectés à l'IoT seront courants dans quelques années à peine, la sécurité est la principale préoccupation des utilisateurs. Les appareils connectés à l'IoT ont besoin de meilleurs protocoles de sécurité ainsi que de mises à jour régulières du micrologiciel pour lutter contre les menaces croissantes.

Pour que cela se produise, les régulateurs de sécurité doivent créer des politiques basées sur la sécurité pour s'assurer que chaque fabricant d'appareils IoT donne la priorité à la sécurité.

De plus, les utilisateurs d'appareils IoT doivent également savoir comment prévenir les failles de sécurité. Les développeurs doivent s'assurer que les appareils IoT disposent d'un mot de passe fort, d'une interface sécurisée et d'une connexion Internet sécurisée lors du déploiement.

Voici quelques éléments que les grandes organisations doivent prendre en compte lors de l'exécution de la conception d'appareils IoT.

- Veiller à ce que la bonne équipe ait le pouvoir de gérer la sécurité des appareils IoT

- Ajouter plus de ressources expertes en produits dans les équipes de sécurité

- Évaluer comment les données basées sur l'IoT sont protégées et traitées pour prévenir les attaques

- Utilisation de modèles d'évaluation des risques et des menaces passées pour intégrer les protocoles de sécurité dans les appareils IoT

- Intégrer des équipes spécifiques à l'industrie pour concevoir des dispositifs IoT sécurisés

De cette façon, nous pouvons essayer de réduire les failles de sécurité sur les appareils connectés à l'IoT à l'avenir et d'assurer une sécurité élevée. Renforcer la sécurité est un défi pour les fabricants d'appareils IoT et ces appareils resteront à risque tant que nous utiliserons des méthodes de sécurité obsolètes. Les dispositifs de sécurité devront continuer à rattraper les progrès technologiques.

C'est notre seul espoir si nous voulons réduire la menace posée par les pirates à une époque où les appareils numériques sont en passe de dépasser le nombre de personnes.