Przyszłość IoT po 2022 r. — Zagłada czy zbawienie?

Długo oczekiwany przypływ w branży IoT jest tuż za rogiem. Szacowano, że do 2022 roku rynek inteligentnych domów wzrośnie o 54 miliardy dolarów. A prognozy pokazują, że do 2050 roku na świecie będzie ponad 100 miliardów urządzeń podłączonych do Internetu Rzeczy. Jednak istnieje zbyt wiele zagrożeń związanych z tymi urządzeniami podłączonymi do Internetu Rzeczy.

Czy słyszałeś, jak hakerzy uzyskali dostęp do elektronicznej niani? Albo Iran zhakował amerykańskiego drona? A może zależy Ci tylko na tym, jak urządzenie IoT może włączyć oświetlenie w sypialni?

Czym jest Internet Rzeczy?

IoT (Internet of Things) odnosi się do łączenia urządzeń fizycznych przez sieć opartą na chmurze. Każde urządzenie fizyczne, w tym ekspres do kawy, zegarek Apple Watch, niania elektroniczna, inteligentna lodówka lub kran z czujnikiem i łącznością z Internetem, jest urządzeniem IoT. Mówiąc najprościej, każde fizyczne urządzenie, które można monitorować lub kontrolować za pomocą połączenia internetowego, jest uważane za urządzenie IoT.

Ale hakerzy mogą uzyskać dostęp do tych urządzeń podłączonych do Internetu Rzeczy. To jest powód, dla którego ochrona Twoich danych jest ważna. Szacuje się, że do 2025 r. ilość danych generowanych przez urządzenia IoT osiągnie 73,1 ZB (zettabajtów). I musisz chronić te informacje przed cyberatakami.

Dzięki IoT ludzie tworzą ogromne ilości danych. IoT naraża również ludzi na ryzyko narażenia danych. Przy tak ogromnej ilości danych wzrasta również ryzyko naruszenia bezpieczeństwa.

Wyzwania bezpieczeństwa IoT

IoT staje się zagrożeniem dla ludzi, ponieważ nie ma standardowych protokołów bezpieczeństwa. Ponieważ w nadchodzących latach coraz więcej organizacji i miast będzie korzystać z urządzeń IoT, muszą one mieć dodatkową warstwę zabezpieczeń.

Man-in-the-Middle Atak (MiTM)

Podczas ataku MiTM hakerzy będą próbować podłączyć Twoje urządzenie do nieuczciwego połączenia internetowego. I nie będziesz miał pojęcia, że korzystasz z innej sieci. A jeśli hakerzy z powodzeniem wykonają atak MiTM, będą mogli kontrolować Twoje wyszukiwania w Internecie i uzyskiwać dostęp do Twoich prywatnych danych.

Bezpieczeństwo sieci

Uwierzytelnianie to kolejne wyzwanie w zakresie bezpieczeństwa urządzeń IoT, ponieważ tworzą i udostępniają niechronione dane w chmurze. Bezpieczeństwo urządzeń podłączonych do Internetu Rzeczy zależy od stacji bazowej, którą jest Twoja sieć Wi-Fi, a hakerzy mogą ją łatwo włamać w dowolnym momencie.

Ochrona danych

Pięć urządzeń IoT wymaga pięciu kluczy szyfrowania. Za pomocą jednego klucza szyfrowania można zablokować lub odblokować wiele urządzeń podłączonych do IoT. Jednak używanie jednego klucza szyfrowania dla wielu urządzeń jest ryzykowne. Ponieważ jeśli hakerzy mogą uzyskać dostęp do jednego urządzenia IoT, mogą kontrolować wszystkie podłączone urządzenia.

Interfejs sieciowy

Interfejs sieciowy urządzeń podłączonych do Internetu Rzeczy musi być chroniony protokołem bezpieczeństwa. Każde urządzenie IoT, od inteligentnej kuchenki mikrofalowej po inteligentną żarówkę, powinno być stale aktualizowane w celu zwiększenia bezpieczeństwa. Ale po aktualizacji producenci muszą również przetestować urządzenia podłączone do Internetu Rzeczy przed sprzedażą ich użytkownikom.

Ostatnie ataki na urządzenia podłączone do IoT

IoT przekształca się z Internetu Rzeczy w Internet Zagrożeń.

Karmnik dla zwierząt przechodzi w tryb offline

Powyższa historia jest przykładem nieprawidłowego działania urządzenia. Wyobraź sobie, że Twój zwierzak głoduje przez tydzień? Tylko dlatego, że Twoje urządzenie IoT przestało działać z powodu problemów z połączeniem internetowym.

Niebezpieczne elektroniczne nianie

Elektroniczna niania ma słabe hasło, którego hakerzy używali do kontrolowania elektronicznej niani. Ale jak? Słabe szyfrowanie to idealne miejsce dla hakerów do kontrolowania urządzenia podłączonego do IoT.

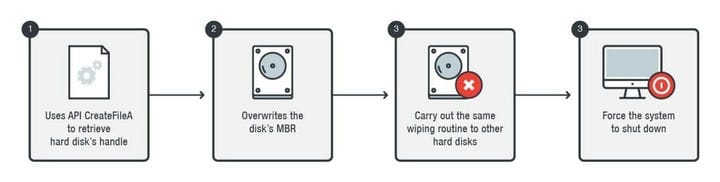

Okradanie Banku Chile

Hakerzy wykorzystali wirusa o nazwie KillDisk, aby przeniknąć do komputerów i serwerów Banku Chile. Hakerzy zamknęli cały system, uruchomili go ponownie i ukradli do 10 milionów dolarów przelewami SWISS. Powyższe zdjęcie pokazuje, jak hakerzy infiltrowali i atakowali Banco de Chile za pośrednictwem połączeń IoT.

Iran zhakował amerykańskiego drona

Irańscy hakerzy uzyskali dostęp do centrum dowodzenia USA i zhakowali jednego ze swoich dronów. Później hakerzy pokazali drona z lotu ptaka i bezpiecznie go gdzieś wylądowali. Hakując nawigację GPS na dronie, irańscy hakerzy mogli uzyskać dostęp do amerykańskiego drona i kontrolować go.

Gdy dron korzysta z nawigacji GPS, automatycznie uruchamia się na autopilocie, co ujawnia jego protokoły bezpieczeństwa. Tak więc hakerom łatwiej było namierzyć i kontrolować amerykańskiego drona, gdy porusza się on po perymetrach.

Naukowcy zhakowali samochód bez kierowcy

Kilku badaczy sprawdzało protokoły bezpieczeństwa samochodów Fiata. W Jeepie jest funkcja Uconnect, która ma łączność z Internetem, którą badacze z łatwością zhakowali, aby kontrolować Fiata Jeepa. Udowodnienie, że producenci samochodów autonomicznych muszą usprawnić swoje jednostki sterujące dla większego bezpieczeństwa.

W urządzeniach podłączonych do Internetu Rzeczy istnieje wiele niechronionych punktów dostępu, które należy zabezpieczyć. Ponieważ wiele firm zleca na zewnątrz aplikacje i urządzenia domowe oparte na IoT, ich protokoły bezpieczeństwa nie są wystarczająco silne, aby chronić przed cyberatakami. Firmy nie mogą tworzyć procesów opartych na zabezpieczeniach, nie wiedząc o prawdziwych wadach urządzeń podłączonych do Internetu Rzeczy.

Co eksperci mówią o urządzeniach podłączonych do Internetu Rzeczy?

Wielu ekspertów ds. cyberbezpieczeństwa podzieliło się swoimi opiniami na temat wad bezpieczeństwa i zagrożeń związanych z urządzeniami podłączonymi do Internetu Rzeczy.

Jothy Rosenberg – dyrektor generalny Dover Microsystems

Problem IoT polega na tym, że procesory urządzeń IoT wykorzystują architekturę Von Neumanna, która ma 75 lat i sięga roku 1945. Oznacza to, że nasze procesory są proste i nie mają możliwości sprawdzenia, czy to, co robią, jest intencją programista aplikacji lub jeśli robią licytację napastników.

Amy Smith – Analityk ds. Technologii w FitSmallBusiness.com

Jednym z największych zagrożeń jest brak wiedzy na temat bezpieczeństwa wśród konsumentów. Użytkownicy urządzeń IoT muszą upewnić się, że zmieniają domyślne nazwy sieci i hasła za każdym razem, gdy łączą swoje urządzenia z Wi-Fi. W przeciwnym razie ryzykują ujawnieniem swoich danych hakerom.

Emily Healy – ekspert ds. cyberbezpieczeństwa w Secrutiny

W naszych prognozach na 2022 r. zauważyliśmy, że IoT będzie stanowić nową drogę do naruszania środowisk wewnętrznych. To, że kamera, smart TV lub sterownik ogrzewania robi różnicę. Szybkość wprowadzania dostawców na rynek jest najważniejsza, ponieważ konkurencja jest wysoka; to grabież ziemi dla klientów.

Jake Rowlands – Wildfire

Napływ nowych urządzeń IoT w miejscu pracy wiąże się z wieloma wyzwaniami, ponieważ zespoły IT walczą o utrzymanie bezpieczeństwa urządzeń. W przypadku każdego nowego urządzenia wprowadzonego do miejsca pracy dyrektor ds. informatyki musi rozważyć wpływ na szerszy ekosystem IT i bezpieczeństwa, który może chronić przedsiębiorstwa przed potencjalnymi cyberatakami.

Jak IoT będzie miał ogromny wpływ na nasze życie

Dokładna analiza danych

Istnieje ogromna ilość danych dotyczących opieki zdrowotnej, a urządzenia IoT będą wykorzystywane do wykonywania żmudnych zadań, takich jak segmentowanie tych danych na określone zamówienia. Ponieważ urządzenia połączone z Internetem Rzeczy mogą tworzyć dokładne skany i szczegółowe raporty zdrowotne, lekarze mogą przyspieszyć przetwarzanie danych.

Dostosowywanie się do potrzeb konsumentów

IoT zostanie wykorzystany do przewidywania, w jaki sposób konsumenci będą korzystać z mediów, takich jak woda, elektryczność i żywność. Urządzenia obsługujące IoT pomogą w prognozowaniu potrzeb konsumentów i wywieraniu wpływu na branżę rolniczą.

Budowanie inteligentnych miast

Jak wspomniałem wcześniej, niewiele miast korzysta już z urządzeń wspieranych przez Internet Rzeczy, aby zbudować inteligentne miasto, które będzie wolne od ruchu ulicznego, zanieczyszczenia powietrza i wypadków drogowych. Korzystając z IoT, wiele miast stworzy oparty na chmurze system do sprawdzania zanieczyszczenia powietrza, systemu zarządzania ruchem i tworzenia danych obywateli.

Ochrona technologii Blockchain

Ponieważ Internet Rzeczy nie jest połączony ze zdecentralizowanym systemem, zwiększa ryzyko narażenia na ataki złośliwego oprogramowania lub włamania. To jest powód, dla którego Blockchain i IoT mogą stanowić idealne połączenie, ponieważ IoT musi polegać na zdecentralizowanym systemie z ciężkimi protokołami bezpieczeństwa.

Co dalej z Internetem Rzeczy?

Ponieważ urządzenia połączone z Internetem Rzeczy będą powszechne już za kilka lat, bezpieczeństwo jest największym problemem dla użytkowników. Urządzenia podłączone do Internetu Rzeczy potrzebują lepszych protokołów bezpieczeństwa, a także regularnych aktualizacji oprogramowania układowego, aby zwalczać rosnące zagrożenia.

Aby tak się stało, regulatorzy bezpieczeństwa muszą stworzyć zasady oparte na zabezpieczeniach, aby upewnić się, że każdy producent urządzeń IoT priorytetowo traktuje bezpieczeństwo.

Ponadto użytkownicy urządzeń IoT muszą również wiedzieć, jak zapobiegać naruszeniom bezpieczeństwa. Deweloperzy muszą upewnić się, że urządzenia IoT mają silny kod dostępu, bezpieczny interfejs i bezpieczne połączenie internetowe po wdrożeniu.

Oto kilka rzeczy, które wiodące organizacje muszą wziąć pod uwagę podczas projektowania urządzeń IoT.

- Zapewnienie odpowiedniego zespołu uprawnień do zarządzania bezpieczeństwem urządzeń IoT

- Dodanie większej ilości zasobów zorientowanych na produkt w zespołach ds. bezpieczeństwa

- Ocena, w jaki sposób dane oparte na IoT są chronione i przetwarzane w celu zapobiegania atakom

- Wykorzystanie modeli oceny ryzyka i zagrożeń z przeszłości do integracji protokołów bezpieczeństwa w urządzeniach IoT

- Włączenie zespołów branżowych do projektowania bezpiecznych urządzeń IoT

W ten sposób możemy w przyszłości spróbować ograniczyć naruszenia bezpieczeństwa urządzeń podłączonych do Internetu Rzeczy i zapewnić wysoki poziom bezpieczeństwa. Zwiększenie bezpieczeństwa jest wyzwaniem dla producentów urządzeń IoT i urządzenia te pozostaną zagrożone, dopóki będziemy używać przestarzałych metod bezpieczeństwa. Ustalenia dotyczące bezpieczeństwa będą musiały nadrabiać zaległości w miarę postępu technologicznego.

To nasza jedyna nadzieja, jeśli mamy ograniczyć zagrożenie stwarzane przez hakerów w erze, w której urządzenia cyfrowe są na dobrej drodze do przewagi liczebnej ludzi.