VPN-Test – Warum sollten Sie sich über undichte VPNs Sorgen machen?

VPN-Lecks, klingt komisch, oder?

Von welchem Leck rede ich? Ob Sie es glauben oder nicht, unabhängig von der Verschlüsselungsstufe, die Ihr VPN-Anbieter zu bieten verspricht, kann es sehr wohl anfällig für DNS-, WebRTC- und IP-Lecks sein .

Jetzt weiß ich, dass Sie keine Ahnung von DNS-, WebRTC- und IP-Lecks haben, aber haben Sie Geduld mit mir, da ich alles in dieser Anleitung zum VPN-Lecktest ausführlich besprechen werde.

Aber im Moment versuche ich zu sagen, dass Sie VPN-Anbietern nicht blind vertrauen können. Laut einer Studie litten 25 % von 150 VPN-Apps im Google Play Store unter DNS-Lecks.

IP- und DNS-Lecks sind nicht nur auf Android-Apps beschränkt. Eine von der Internet Measurement Conference veröffentlichte Studie ergab , dass 25 von 62 VPN-Anbietern den Datenverkehr der Benutzer durchsickern lassen.

Aufgrund dieser starken Bedenken habe ich beschlossen, meinen eigenen VPN-Test durchzuführen.

Um eine der gründlichsten Recherchen im Internet durchzuführen, werde ich 55 VPN-Anbieter in der Branche abdecken und sehen, welche VPNs ihren vorgesehenen Zweck nicht erfüllen.

Aber bevor wir beginnen, lassen Sie uns zunächst über VPN-Lecks und ihre Arten sprechen.

Was ist ein VPN-Leck?

Jetzt gibt es keine Lehrbuchdefinition von VPN-Lecks, aber basierend auf meinem VPN-Test würde ich es so erklären:

Ein VPN-Leck tritt auf, wenn die echte IP-Adresse oder DNS des Benutzers offengelegt wird, obwohl der verschlüsselte private Tunnel eines VPN verwendet wird

Genauer:

- Wenn eine VPN-App den Fluss von unverschlüsseltem Datenverkehr vom Gerät zulässt

- Wenn eine VPN-App öffentliche IP-Adressen an Dritte weitergibt

- Wenn eine VPN-App die DNS-Anfragen des Benutzers an andere öffentliche DNS-Server als den des VPN-Anbieters sendet

Ich wette, Sie haben mindestens einmal einen dieser Leaks bei Ihrem eigenen VPN-Dienst erlebt. Und warum nicht? Schließlich sind Lecks bei Low-End- oder Budget-VPN-Diensten ziemlich häufig .

Hier ist ein Szenario für Sie:

Angenommen, Sie verbinden sich mit einem VPN-Server Ihrer Wahl und versuchen, auf eine geoblockte Website zuzugreifen. Alles scheint in Ordnung und gut, aber Sie können immer noch nicht auf diesen bestimmten Inhalt zugreifen.

Der Grund ist einfach, der Dienst oder die Website, auf die Sie zugreifen möchten, verfolgt tatsächlich Ihre wahre IP und nicht die IP Ihres VPN-Anbieters. Das ist ein klarer Hinweis auf ein VPN-Leak.

Aber Sie können Ihren VPN-Anbieter nicht vollständig für Lecks verantwortlich machen. Während VPN-Lecks viel mit Fehlern und fehlerhaften Protokollen zu tun haben (dazu später mehr), sind nicht behobene Schwachstellen in vorhandener Technologie der Hauptverdächtige für das Durchsickern Ihrer wahren Identität.

Von welchen Technologien spreche ich?

Browser mit WebRTC, Browser-Plugins und sogar Betriebssysteme auf unseren Telefonen und anderen Geräten sind nur einige davon.

[wpforms id="167989″ title="false" description="false"]

Arten von VPN-Lecks

Es gibt im Wesentlichen drei (3) verschiedene Arten von Lecks, über die Sie sich Sorgen machen sollten:

- IP-Adresslecks (IPv4-, IPv6- und Torrent-IP-Leck)

- DNS-Lecks

- WebRTC-Lecks

Beginnen wir zuerst mit IP-Leaks…

IP-Adresslecks

Im Wesentlichen soll ein VPNIhre Online-Privatsphäre schützen, indem es einen sicheren verschlüsselten Tunnel zwischen Ihnen und dem Internet herstellt.

Es soll Ihre Identität und Online-Aktivitäten vor dem Rest der Welt verschleiern, indem es Ihre ursprüngliche IP-Adresse maskiert.

Da Ihre IP-Adresse Ihre eindeutige Kennung ist, kann Ihr VPN-Dienst, wenn er unter Lecks leidet, sehr wohl Ihre Online-Privatsphäre gefährden.

Selbst wenn jemand Sie nicht unbedingt mit Ihrer IP hacken kann, kann er leicht viele Informationen über Sie preisgeben. Hier ist, was das einfache Nachschlagen einer IP-Adresse auf whatsmyip.com über jemanden verraten kann:

Ein scheinbar harmloses IP-Leck kann in der Tat etwas so Sensibles wie Ihren tatsächlichen Standort bis hin zu den genauen Koordinaten preisgeben.

Eine undichte IP-Adresse ist auch der Grund, warum Sie nicht auf geobeschränkte Inhalte und Dienste zugreifen können.

Aber es kommt noch schlimmer:

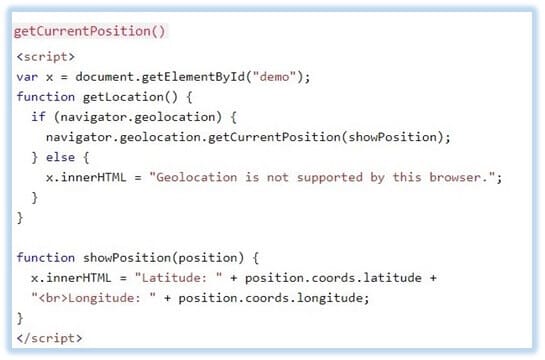

Wenn jemand wirklich einen unvollendeten Streit mit Ihnen klären möchte, kann er Ihnen ganz einfach einen Link senden, der mit der HTML5-Geolokalisierungs -API versehen ist, um Ihren genauen Standort zu erhalten, ohne dass Sie davon wissen. [ Quelle ]

DNS-Lecks

Domain Name Server oder DNS ist im Wesentlichen ein Telefonbuch des Internets. Es ist eine vermittelnde Einheit zwischen dem Gerät eines Benutzers und dem Internet.

DNS-Server konvertieren Hostnamen (z. B. www.example.com) in eine computerfreundliche IP-Adresse (z. B. 192.911.1.1).

Da wir uns Wörter besser merken als lange Zahlenkombinationen, wäre es für uns Menschen unerträglich schwierig, uns jede einzelne IP-Adresse zu merken, auf die wir zugreifen möchten. [ Quelle]

Stellen Sie sich vor, Sie geben 157.166.226.25 ein, nur um CNN zu besuchen. In der Tat eine hilfreiche Technologie. Bei der Verwendung eines VPN kann diese scheinbar nützliche Technologie jedoch auch der Grund für Ihre fehlerhafte Privatsphäre sein.

Lassen Sie mich erklären …

Manchmal verarbeitet Ihre VPN-App Ihre DNS-Anfrage möglicherweise nicht direkt, selbst wenn das VPN aktiviert ist und einwandfrei funktioniert. Stattdessen können Ihre DNS-Abfragen möglicherweise die DNS-Server Ihres IPS passieren.

Dies wird als „ DNS-Leck “ bezeichnet.

Falls Sie ein DNS-Leck erleiden, können Ihr Internetdienstanbieter oder die DNS-Drittanbieter, die Ihre Anfragen bearbeiten, sehen, welche Websites Sie besuchen oder welche Apps Sie verwenden.

Da DNS Weblinks miteinander verbindet, kann DNS so ziemlich alles, was Sie online tun, negativ beeinflussen. In der Tat ein doppelseitiges Schwert.

Wenn ein VPN-Anbieter Ihre DNS-Anfragen nicht verarbeitet, kann diese Schwachstelle nicht nur ISPs, sondern auch anderen Entitäten ermöglichen, Ihre Internetaktivitäten zu belauschen.

Nun, wie ich bereits sagte, können Sie nicht alles auf Ihren VPN-Anbieter schieben, da auch Schwachstellen in vorhandener Technologie ein Leck darstellen können.

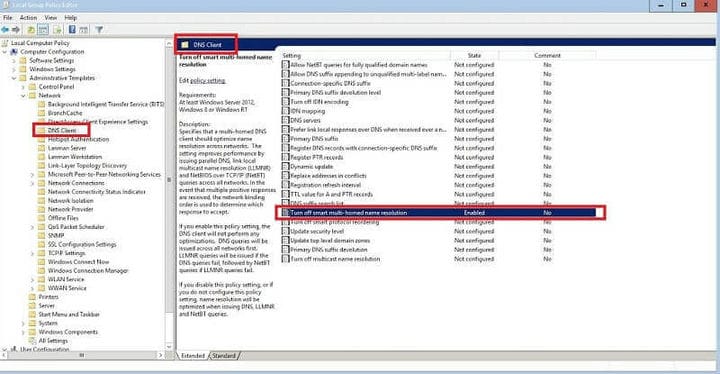

Nehmen Sie zum Beispiel „Smart Multi-Homed Named Resolution“ von Microsoft. Ursprünglich mit Windows 8 veröffentlicht, hat SMHNR ernsthafte Probleme mit DNS-Lecks.

Selbst wenn das VPN vorhanden ist, sendet SMHNR DNS-Anfragen an alle konfigurierten DNS-Server, anstatt nur die DNS-Server des VPN-Anbieters zu verwenden. [ Quelle ]

Dadurch wird offensichtlich Ihre wahre IP zusammen mit den von Ihnen besuchten Websites preisgegeben, wodurch Ihr VPN völlig nutzlos wird. Es ist jedoch etwas einfach zu deaktivieren, wenn Sie wissen, was Sie tun.

Aber die Fehler von Microsoft enden nicht nur dort, tatsächlich ist Windows 10 sogar noch schlechter darin, DNS-Anfragen mit einem VPN zu verarbeiten.

Um dies ins rechte Licht zu rücken, hat der CISA – Flügel des Heimatschutzministeriums aufgrund der erbärmlich schlechten DNS-Handhabungsmechanismen von Windows 10 eine offizielle Warnung herausgegeben (TA15-240A).

Ja! So schlimm ist es.

Einige VPNs verfügen jedoch über einen integrierten Schutz vor DNS-Lecks. Diese Funktion stellt sicher, dass alle DNS-Anfragen innerhalb des verschlüsselten VPN-Tunnels sicher verarbeitet werden.

WebRTC-Lecks

WebRTC oder Web Real-Time Communication ist ein (VoIP) Voice-over-Internet-Protokoll für die Online-Kommunikation. Es ist dieselbe Technologie, die super nützliche Apps wie WhatsApp und Skype antreibt.

WebRTC ermöglicht Browser-zu-Browser-Anwendungen wie Sprachanrufe, Video-Chat und P2P-Dateifreigabe und ohne Plugins.

Obwohl es sich um eine revolutionäre Technologie handelt, kann sie Ihre echte IP-Adresse auch dann offenlegen, wenn Sie ein VPN verwenden.

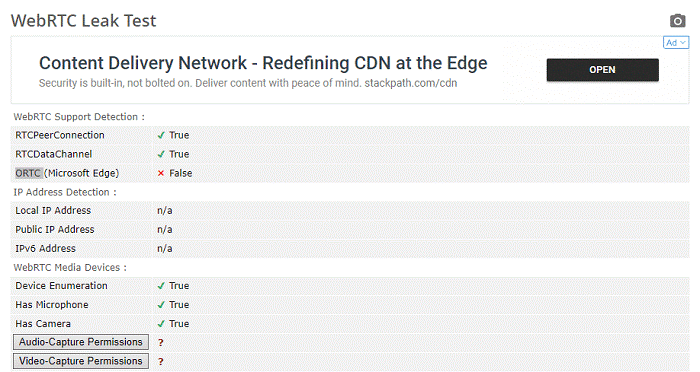

Laut einem von TorrentFreak veröffentlichten Artikel ermöglichte der massive Fehler der WebRTC-Technologie Websites, die privaten IP-Adressen von ahnungslosen Benutzern zu sehen.

TF fügte hinzu, dass Websites mit wenigen Codezeilen Anfragen an einen STUN-Server stellen können, der dann die VPN-IP-Adresse, die Heim-IP-Adresse und sogar lokale Netzwerkadressen der Benutzer protokollieren könnte.

Da es sich bei WebRTC im Wesentlichen um eine browserbasierte Technologie handelt, sind moderne Browser am anfälligsten.

Daniel Roesler, ein unabhängiger Entwickler, war der erste, der die WebRTC-Schwachstelle im Jahr 2015 aufdeckte. Er veröffentlichte sogar Code auf seiner GitHub-Seite, der es Benutzern ermöglichte, zu korrigieren, ob ihre Browser unter WebRTC-Lecks litten oder nicht.

Abgesehen davon, so böse WebRTC-Lecks auch klingen mögen, es ist relativ einfach zu patchen. Ich werde es später in diesem Handbuch behandeln.

[wpforms id=“167958″ title=“false“ description=“false“]

VPNs und ungepatchte Schwachstellen

Okay, manchmal könnte Ihr VPN-Anbieter der Schuldige hinter Ihrer fehlerhaften Privatsphäre sein. Nehmen Sie zum Beispiel den berüchtigten Heartbleed-Bug von 2014.

Heartbleed-Fehler

Dieser Fehler unterstützt das Abfangen von Dateien und Daten, die unter der SSL/TLS-Verschlüsselung geschützt sind. Die Schwachstelle Heartbleed betrifft typischerweise E-Mails, Instant Messaging (IM) und sogar einige virtuelle private Netzwerke (VPNs).

Der schreckliche Fehler ermöglicht es jedem, verschlüsselten Datenverkehr zu entschlüsseln, indem er die anfälligen Versionen von OpenSSL missbraucht. Infolgedessen kann sich jeder mit böswilliger Absicht Zugang zu vertraulichen Anmeldeinformationen verschaffen und diese möglicherweise zum Abhören, Stehlen oder sogar zum Identitätswechsel verwenden.

Was macht Heartbleed Bug so einzigartig?

Nun, im Gegensatz zu anderen einzelnen Softwarefehlern, die mit neuen Updates gepatcht werden, hat der Heartbleed-Fehler eine relativ große Anzahl privater und anderer geheimer Schlüssel im Internet offengelegt.

Da dieser Fehler unausstehlich einfach auszunutzen ist und bei Ausführung keine Spuren hinterlässt, handelt es sich um eine hässliche Schwachstelle.

Rechte-Eskalations-Bugs

Privilege Escalation Bug ist eine weitere große Schwachstelle, die erst kürzlich aufgetaucht ist. Der Fehler wurde vom Sicherheitsforscher Paul Rascagneres von Cisco Talos in zwei Mainstream-VPN-Clients entdeckt

Laut dem veröffentlichten Bericht von Rascagneres identifizierte er zwei Privilegien-Eskalationsfehler sowohl in den Windows-Clients von NordVPN (CVE-2018-3952) als auch von ProtonVPN (CVE-2018-4010 ).

Er erklärte in seinem Bericht weiter, dass, da beide VPN-Anbieter OpenVPN verwendeten und Administratorzugriff erforderten, jeder bösartige Code, der in der OpenVPN-Konfigurationsdatei ausgeführt wird, die Administratorrechte außer Kraft setzen könnte.

Nun, was bedeutet das?

Zum einfachen Verständnis kann jeder, der Administratorzugriff erhält, Konfigurationsdateien manipulieren, indem er seinen eigenen bösartigen Code einfügt und beliebige Befehle mit den sehr spezifischen Codeausführungsparametern ausführt.

Rascagneres fügte hinzu, dass der Grund, warum diese Schwachstelle überhaupt existierte, in der Art und Weise liegt, wie OpenVPN-Konfigurationsdateien vom Dienst gehandhabt werden.

Obwohl Rascagneres der erste war, der diese Schwachstelle in VPN-Apps identifizierte, war er nicht der erste, der den Fehler entdeckte. Tatsächlich war Fabius Watson von der Cybersicherheits- und Beratungsfirma VerSprite der Erste, der den Fehler im April 2018 gemeldet hat.

NordVPN und ProtonVPN haben die Schwachstelle schnell behoben, indem sie Prüfungen speziell für die Parameter „Plugin“ und „Skriptsicherheit“ implementiert haben.

Rascagneres konnte diesen Patch jedoch immer noch umgehen, indem es die genannten Parameter in Anführungszeichen einschloss.

Rascagneres veröffentlichte sogar separate Schwachstellenberichte für NordVPN und ProtonVPN, um seine Ergebnisse zu untermauern.

Diese Schwachstellen wurden in den folgenden Versionen von NordVPN und ProtonVPN entdeckt:

- 14.28.0

- 5.1.

Davon abgesehen haben beide Anbieter diesen Fehler behoben, indem sie Updates veröffentlicht haben, die verhindern, dass unbefugte Benutzer OpenVPN-Konfigurationsdateien ändern.

Wenn Sie Ihren VPN-Client noch nicht aktualisiert haben, worauf warten Sie noch?

[wpforms id=“167963″ title=“false“ description=“false“]

VPN-Lecks und ihre Auswirkungen auf Ihre Privatsphäre

Obwohl VPN-Lecks möglicherweise nicht so eine große Sache sind wie VPN-Anbieter, die Benutzerdaten protokollieren, können Sie dennoch in große Schwierigkeiten geraten.

Abgesehen davon, dass Sie auf einige Streaming-Dienste nicht zugreifen können, kann beispielsweise ein DNS-Leak dazu führen, dass Ihre Daten an Strafverfolgungsbehörden übergeben werden.

Lassen Sie mich erklären …

Da der von Ihnen verwendete DNS-Server normalerweise Ihrem ISP gehört, werden alle Anfragen, die Sie an diese DNS-Server senden, in der Datenbank protokolliert und verwaltet.

Wenn Sie in etwas verwickelt sind, das nach Ihren Gesetzen als illegal gilt, können Ihre gespeicherten Protokolle dazu führen, dass Sie vor Gericht strafrechtlich verfolgt werden.

Im Vereinigten Königreich sind ISPs beispielsweise gemäß dem Investigatory Powers Bill verpflichtet, alle Aufzeichnungen an die Behörden zu übergeben .

In Anbetracht der Tatsache, dass das Vereinigte Königreich ein aktiver Teil der 5-Augen-Überwachungsallianz ist, können Sie durch alle offengelegten Daten in Schwierigkeiten mit den Behörden geraten. Das heißt, wenn Sie tatsächlich etwas Illegales begehen.

In den Vereinigten Staaten können ISPs jedoch geleakte Daten an Marketingunternehmen verkaufen, selbst wenn Sie online nichts Illegales tun.

Seit die FCC-Vorschläge zum Schutz der Privatsphäre im Breitbandbereich vom Kongress zurückgewiesen wurden, können Internetdienstanbieter wie Comcast, AT&T, Time Warner, Verizon und andere persönliche Daten wie den Browserverlauf ohne vorherige Zustimmung verkaufen.

Gemäß Abschnitt (D) des 47 US Code §?222. Datenschutz von Kundeninformationen: „Nichts in diesem Abschnitt verbietet es einem Telekommunikationsanbieter, proprietäre Netzwerkinformationen des Kunden, die er von seinen Kunden direkt oder indirekt über seine Agenten erhalten hat, zu verwenden, offenzulegen oder den Zugriff darauf zu gestatten“.

Obwohl ISPs seit Jahren personenbezogene Daten verkaufen, können sie mit größerer Macht umfangreiche Datensätze zu Online-Aktivitäten bestimmter demografischer Gruppen generieren.

Um einen Punkt voranzutreiben, können ISPs gesammelte Daten verwenden, um eine sehr genaue Persönlichkeit von Ihnen zu erstellen, die an Vermarkter verkauft werden kann.

[wpforms id=“167973″ title=“false“ description=“false“]

Prüfkriterien

Im Gegensatz zu anderen Websites, die das Testen von VPN-Lecks durch die Einführung fortschrittlicher Tools übermäßig kompliziert machen, werde ich meinen VPN-Test schlicht und einfach halten.

Anstatt komplizierte Tools zu verwenden, werde ich ein paar 08/15-Online-VPN-Leak-Test-Tools verwenden.

Grund?

Um ehrlich zu sein, werden sowohl fortgeschrittene als auch grundlegende VPN-Testtools sowieso die gleichen Ergebnisse liefern, warum sollten Sie übermäßig komplizierte Methoden zum Testen von VPN verwenden?

Vor diesem Hintergrund sind hier einige der VPN-Testseiten, die ich zum Testen meines VPN verwenden werde:

- https://ipleak.net/

- https://browserleaks.com/webrtc

- http://dnsleak.com/

- https://ip8.com/

- https://ipleak.org/

- http://doileak.net/

Es ist auch erwähnenswert, dass ich möglicherweise nicht alle oben genannten Tools für jedes der VPNs verwende, die ich in diesem VPN-Testleitfaden besprechen werde. Stattdessen werde ich jedes der Werkzeuge in Variationen verwenden.

VPNs, die nicht lecken

Während einige VPNs gelegentlich unter Lecks leiden, gibt es wenige Ausnahmen, die nicht lecken, zumindest habe ich das in meinem VPN-Test erlebt.

Unten habe ich eine Liste mit einigen kostenpflichtigen und kostenlosen Test-VPNs zusammengestellt, die während meiner Tests nicht durchgesickert sind. Ich werde dieser Liste weitere VPNs hinzufügen, wenn ich weitere VPNs teste.

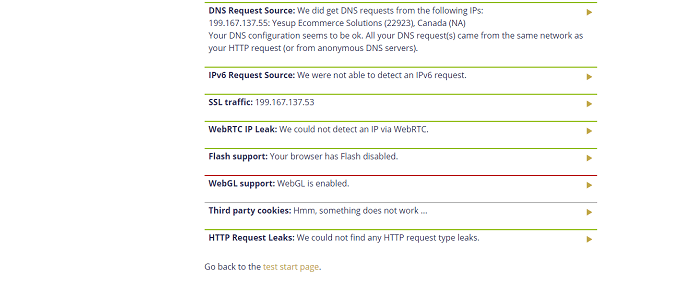

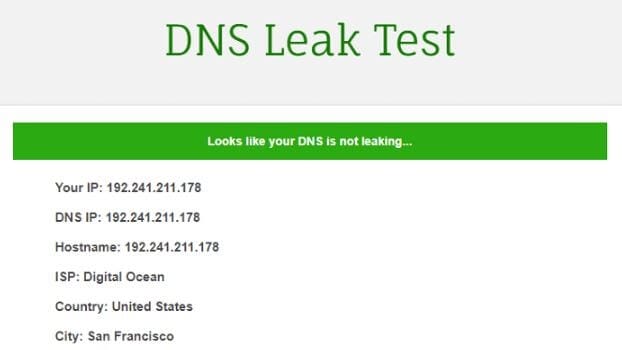

1 ExpressVPN – BESTANDEN

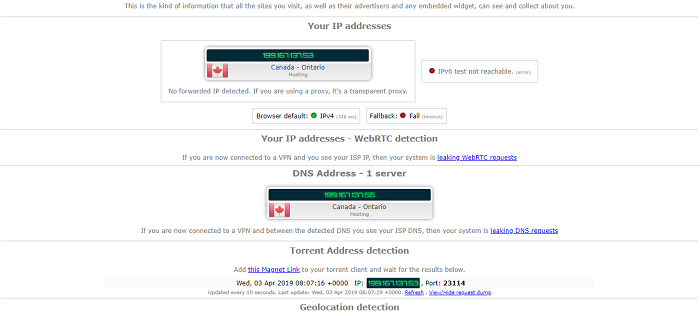

Testserver: Kanada

Ich habe meinen VPN-Test mit dem Express-VPN-DNS-Leak-Test gestartet und war mit den Ergebnissen mehr als zufrieden. Wie Sie vielleicht bemerkt haben, ist meine IPv6-Adresse nicht sichtbar. So ist mein Büronetzwerk aufgebaut.

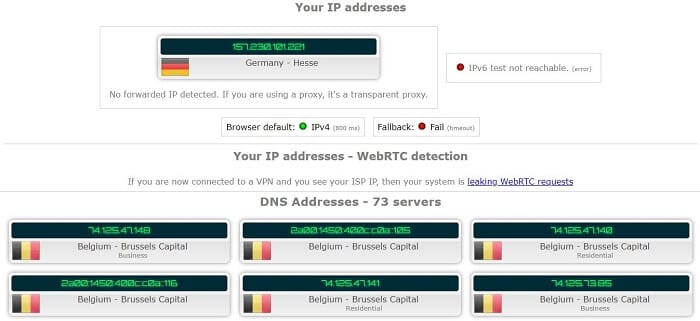

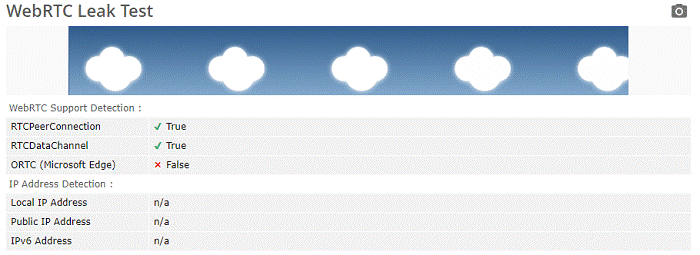

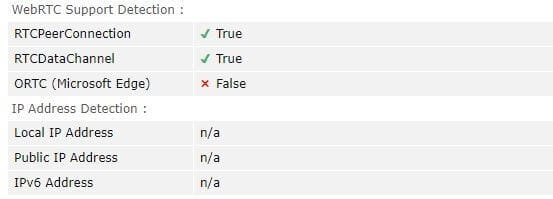

Kommen wir zu einem WebRTC-Leck und IPLeak.net konnte kein Leck in meiner Test-VPN-Verbindung erkennen. Da ich WebRTC in meinem Browser vor dem Test nicht deaktiviert habe, ist es ein sehr gutes Zeichen, IP nicht sehen zu können.

Ich habe sogar einen Torrent-Leck-VPN-Test durchgeführt und ExpressVPN hat auch das ohne Schluckauf gelöscht.

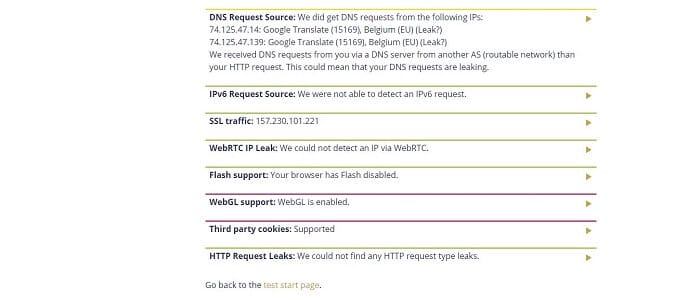

Ich habe den gleichen Leak-Test auf Doileak.com durchgeführt, und ich bin bei aktiviertem ExpressVPN auf keine Leaks gestoßen.

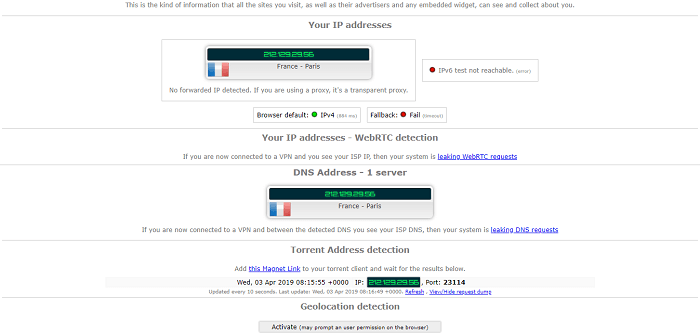

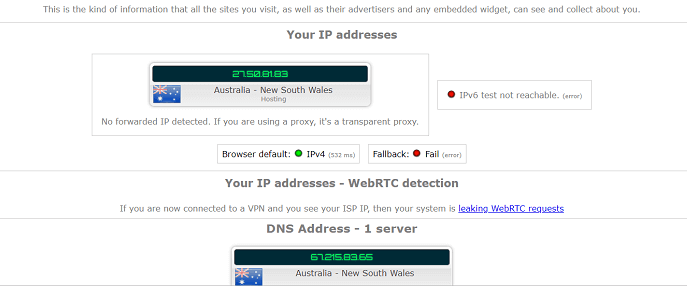

2 NordVPN – BESTANDEN

Testserver: Frankreich

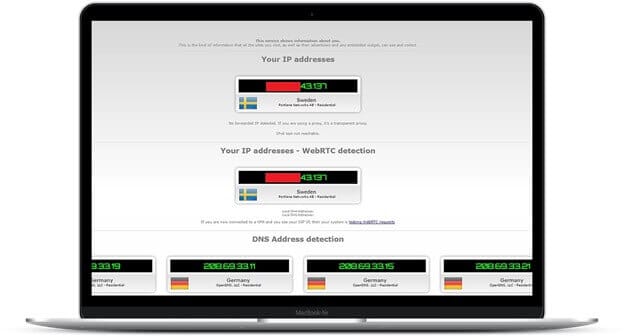

Als nächstes habe ich NordVPN getestet. Für diesen VPN-Test habe ich mich mit einem ihrer Server in Frankreich verbunden. In meinem Test hat NordVPN meine wahre IP nicht preisgegeben.

NordVPN hat auch den DNS-, WebRTC- und Torrent-Leak-Test ohne Probleme sowohl auf IPleak.net als auch auf Doileak.com bestanden.

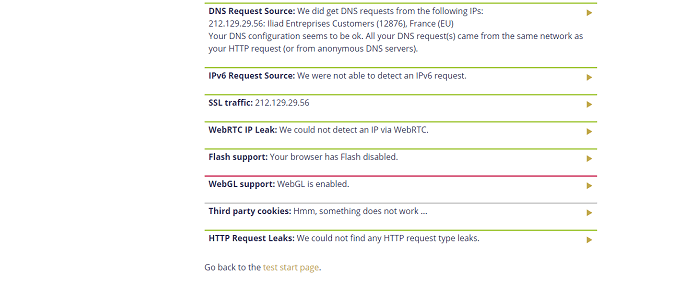

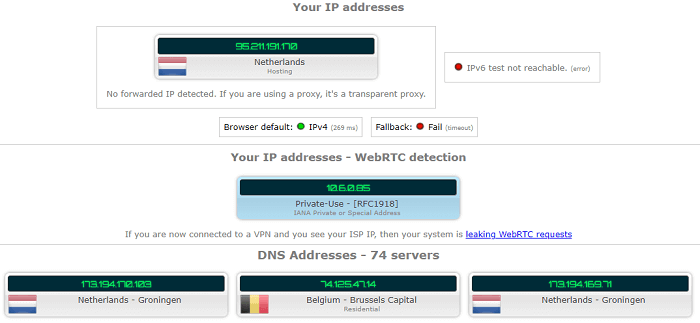

3 Surfshark – BESTANDEN

Testserver: Niederlande

Und es war die gleiche Geschichte mit dem Test-VPN von Surfshark, es wurden keine IP-, DNS-, WebRTC- oder Torrent-Lecks entdeckt.

Ich habe Surfshark sogar mit Doileak.com getestet und es wurden keine Lecks festgestellt.

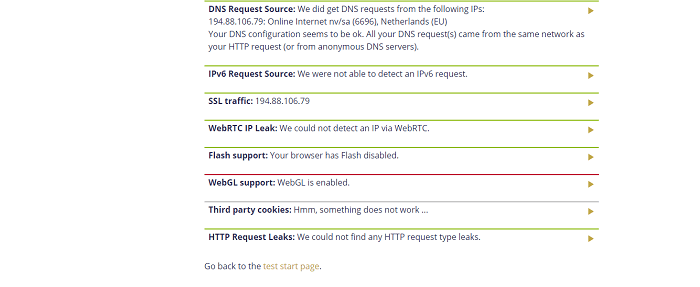

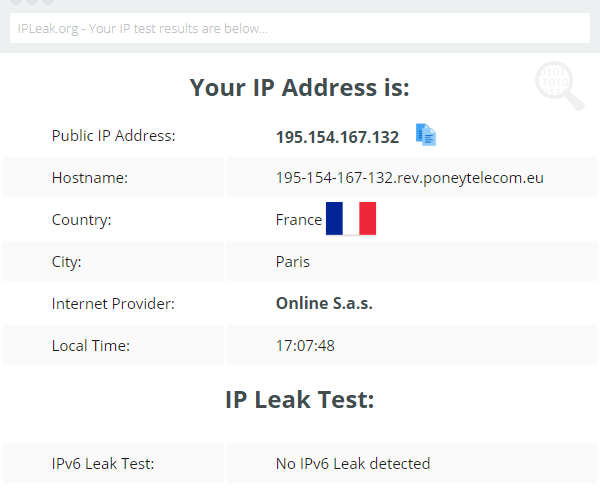

4 IPVanish – BESTANDEN

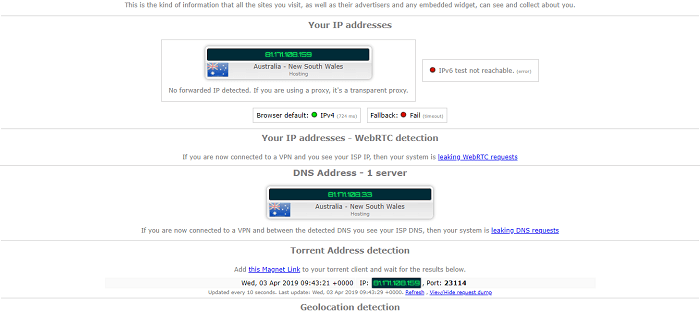

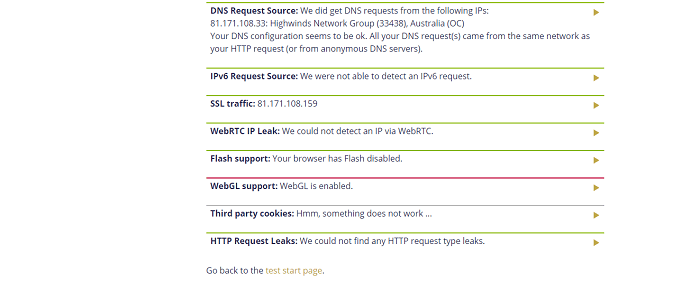

Testserver: Australien

IPVanish ist auch nicht durchgesickert.

Ich habe mich zum Testen mit dem australischen Server von IPVanish verbunden und tatsächlich hat IPleak.net bestätigt, dass ich während meines VPN-Tests tatsächlich den australischen Server verwendet habe.

Mein WebRTC war nicht sichtbar und meine Torrent-IP war die gleiche wie die IP des VPN-Servers, mit dem ich verbunden war.

Obwohl sich meine DNS-Adresse von meiner IP-Adresse unterschied, wurde meine tatsächliche IP-Adresse immer noch nicht angezeigt.

Gesichert und geladen.

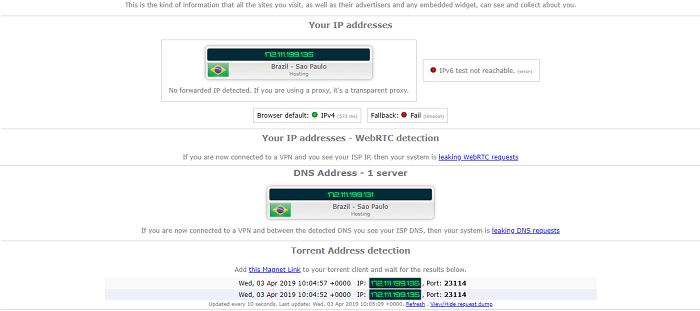

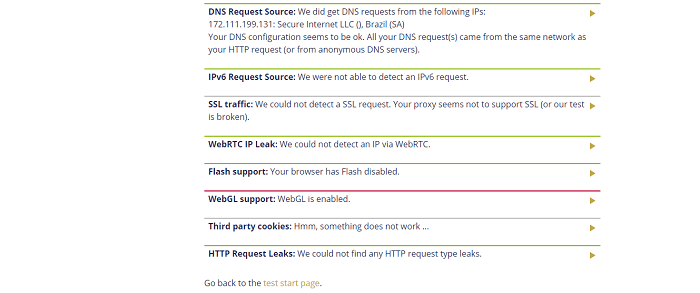

5 Ivacy – BESTANDEN

Testserver: Brasilien

Obwohl Ivacy ein relativ kleiner Anbieter ist, hat er dennoch nicht meine tatsächliche IP-Adresse durchsickern lassen. Ich muss sagen, es hat mich überrascht. Es ist auch eines der wenigen VPNs, die in Brasilien arbeiten.

[wpforms id=“167975″ title=“false“ description=“false“]

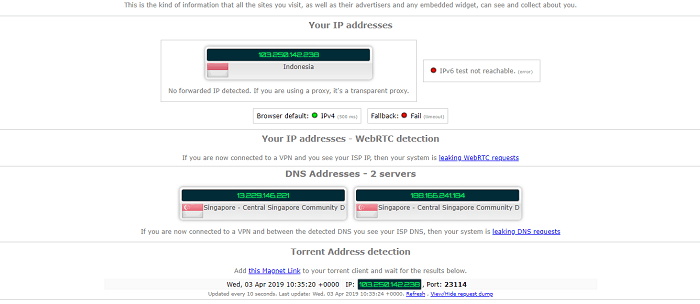

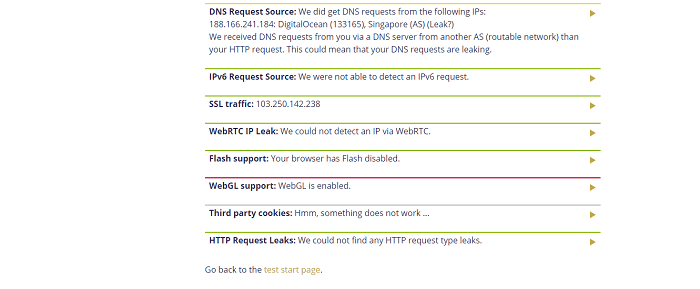

6 VyprVPN – BESTANDEN

Testserver: Indonesien

Weiter unten auf dieser Liste haben wir VyprVPN. Dies ist ein weiteres Test-VPN, von dem ich sicher dachte, dass es während meines VPN-Tests lecken würde, es aber tatsächlich nicht tat.

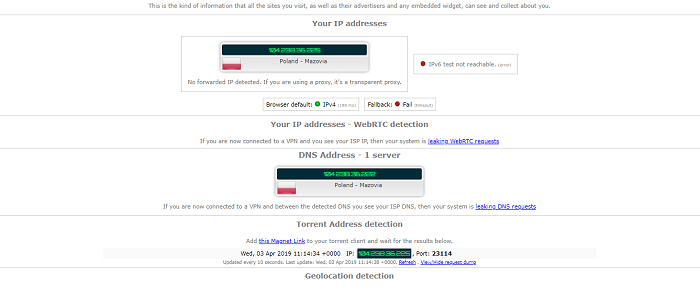

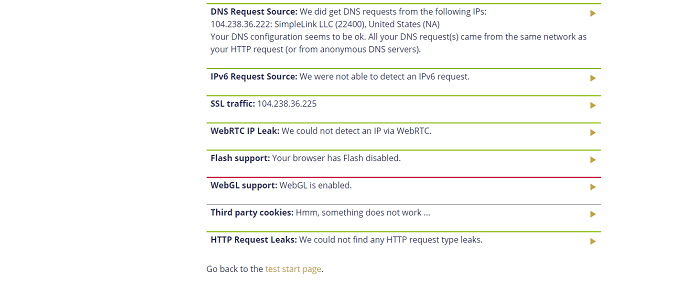

7 StrongVPN – BESTANDEN

Testserver: Polen

Ein weiteres weniger bekanntes VPN, das meinen VPN-Test bestanden hat, war StrongVPN. Es hat nicht nur meine IP-Adresse nicht durchsickern lassen, sondern auch den WebRTC-Lecktest bestanden.

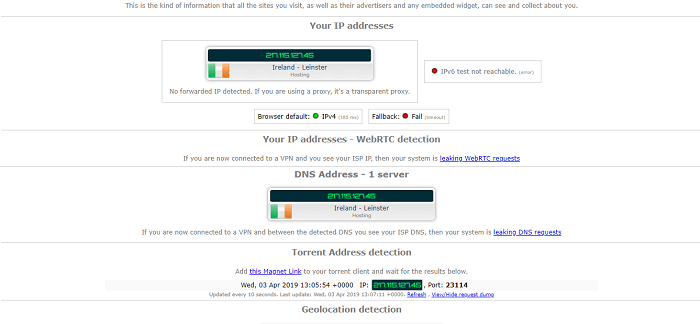

8 TunnelBear – BESTANDEN

Testserver: Irland

Lecks sind etwas, was Sie normalerweise von kostenlosen Anbietern erwarten. Vor diesem Hintergrund habe ich den Lecktest mit TunnelBear durchgeführt.

Überraschenderweise ist TunnelBear nicht durchgesickert. Ich wünschte, andere kostenlose VPNs (äh, äh Hola VPN) würden von TunnelBear lernen.

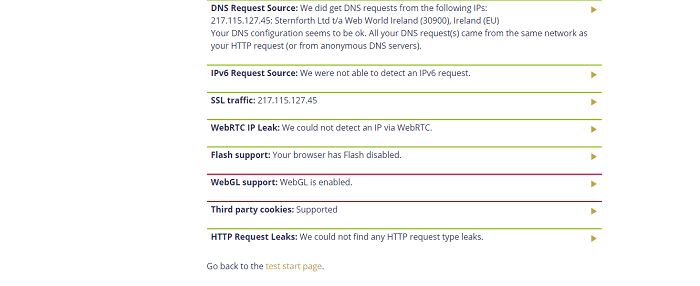

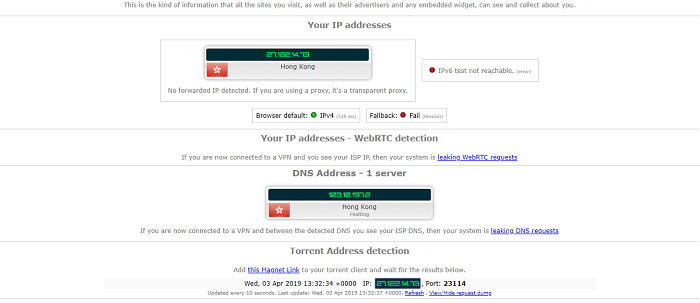

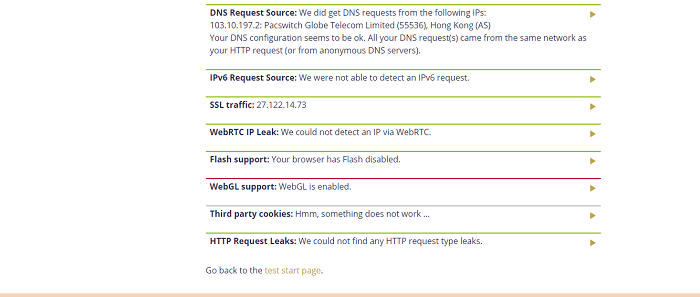

9 Windscribe – BESTANDEN

Testserver: Hongkong

Ein weiteres VPN, das in dieser Liste nicht durchgesickert ist, ist Windscribe. Das WebRTC-Leck war nirgends zu finden, ebenso wie meine IP, DNS und Torrent-IP.

10 PureVPN – BESTANDEN

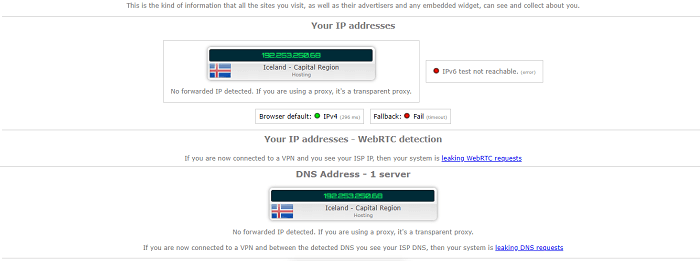

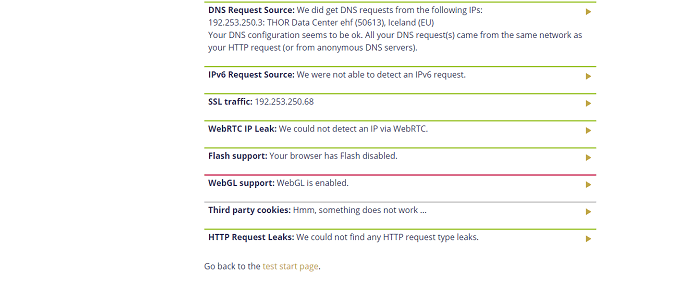

Testserver: Island

Auch PureVPN hat den Test ohne Probleme bestanden. Es hat weder meine wahre IP durchgesickert, noch hat es unter einem WebRTC-, DNS- oder Torrent-IP-Leck gelitten.

[wpforms id=“167977″ title=“false“ description=“false“]

11 Privater Internetzugang – BESTANDEN

Testserver: Australien

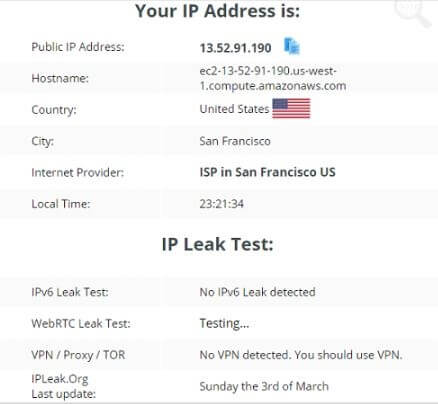

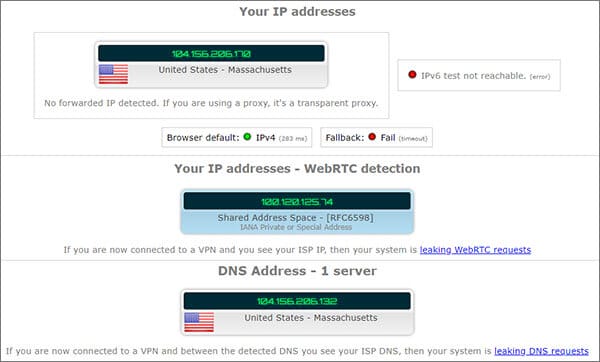

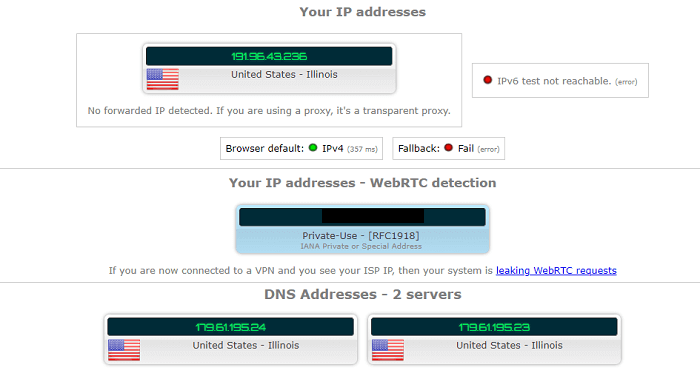

12 VPN Unbegrenzt – BESTANDEN

Testserver: USA

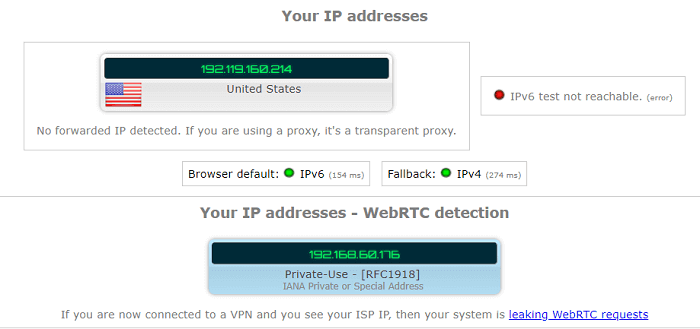

13 AVG Secure VPN – BESTANDEN

Testserver: USA

14 Betternet – BESTANDEN

Testserver: USA

Obwohl es so aussieht, als würde Betternet WebRTC aus dem VPN-Lecktest lecken, leidet es nicht unter Lecks, da es meine tatsächliche IP nicht anzeigt.

15 VPNSecure – BESTANDEN

Testserver: USA

16 KeepSolid Business VPN – BESTANDEN

Testserver: USA

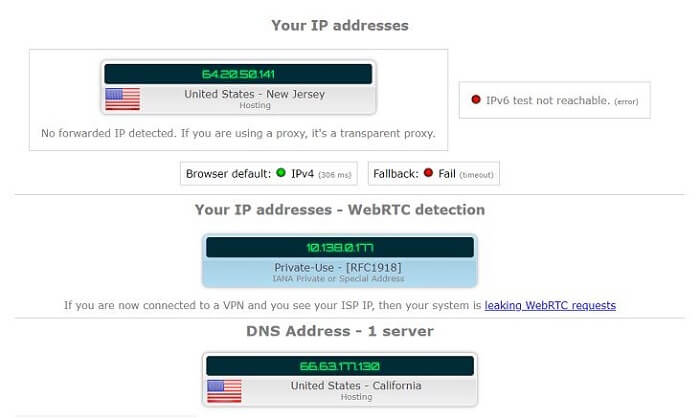

KeepSolid hat es geschafft, meinen VPN-Leak-Test ohne Probleme zu bestehen. Für dieses VPN habe ich drei verschiedene Tools verwendet, nur um zu sehen, ob es ein Leck auslöst.

17 Connecto VPN – BESTANDEN

Testserver: USA

18 Tunnello VPN – BESTANDEN

Testserver: USA

19 Bestätigtes VPN – BESTANDEN

Testserver: USA

20 Hotspot-Schild – BESTANDEN

Testserver: USA

[wpforms id=“167979″ title=“false“ description=“false“]

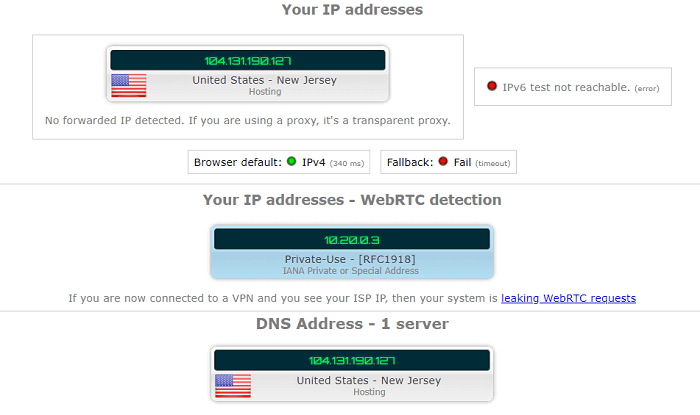

21 Proton VPN – BESTANDEN

Testserver: USA

22 Trust.Zone – BESTANDEN

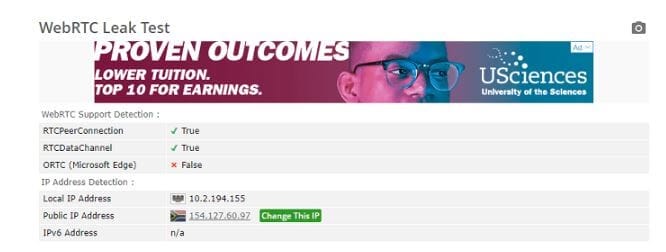

Testserver: Südafrika

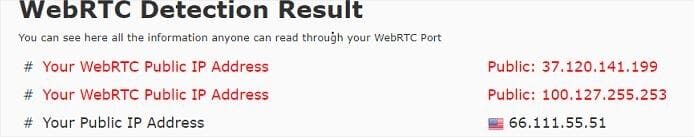

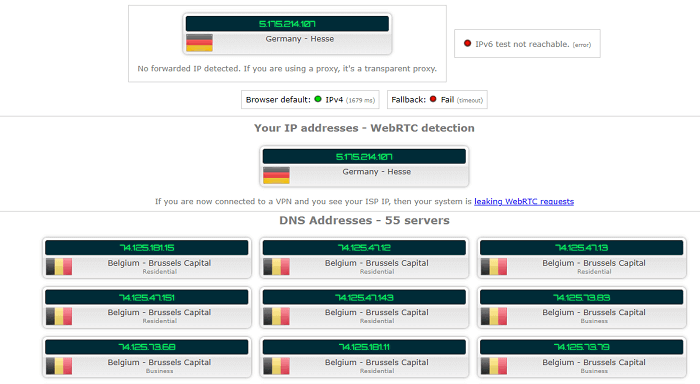

Obwohl der WebRTC-Test sichtbar die lokale IP und die öffentliche IP-Adresse anzeigt, ist es nicht meine wahre IP. Um es kurz zu machen, Trust.Zone hat auch meinen VPN-Leak-Test ohne Probleme bestanden.

23 Cactus VPN – BESTANDEN

Testserver: USA

24 Psiphon VPN – BESTANDEN

Testserver: USA

25 Turbo VPN – BESTANDEN

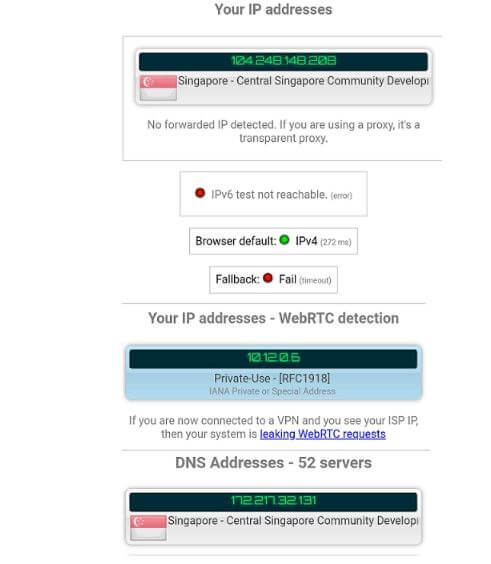

Testserver: Singapur

26 Hide My IP VPN – BESTANDEN

Testserver: USA

27 Avast SecureLine – BESTANDEN

Testserver: USA

28 VPNBook – BESTANDEN

Testserver: USA

29 VPNGate – BESTANDEN

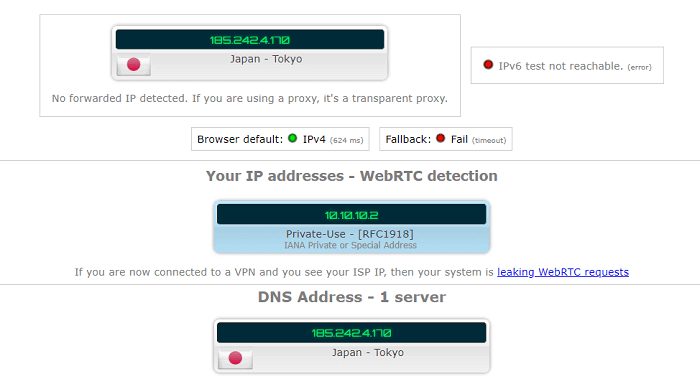

Testserver: Japan

30 Opera VPN – BESTANDEN

Testserver: USA

[wpforms id=“167981″ title=“false“ description=“false“]

31 SurfEasy VPN – BESTANDEN

Testserver: USA

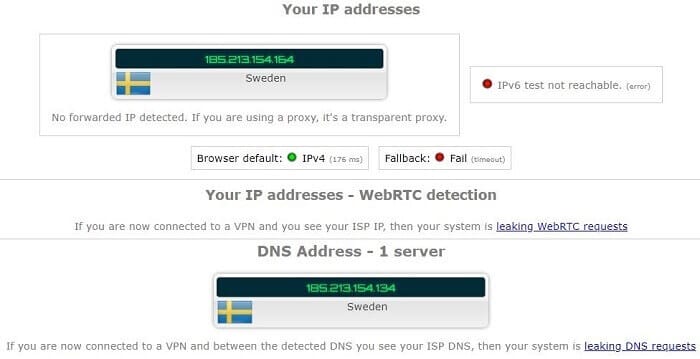

32 Mullvad VPN – BESTANDEN

Testserver: Schweden

33 F-Secure Freedome VPN – BESTANDEN

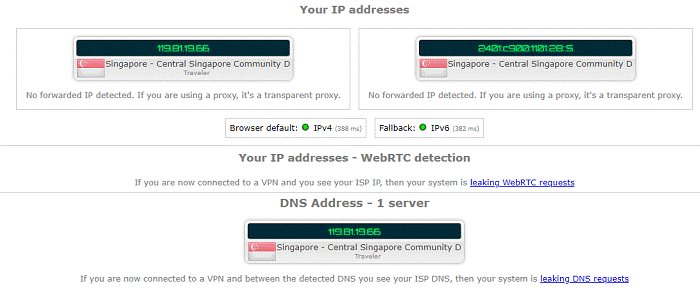

Testserver: Singapur

34 B.VPN – BESTANDEN

Testserver: Australien

35 VPN-Verkehr – BESTANDEN

Testserver: Frankreich

36 IPinator VPN – BESTANDEN

Testserver: USA

37 Blockloses VPN – BESTANDEN

Testserver: USA

38 Security Kiss VPN – BESTANDEN

Testserver: USA

39 Seed4.Me VPN – BESTANDEN

Testserver: USA

40 HideIPVPN– BESTANDEN

Testserver: Niederlande

[wpforms id=“167982″ title=“false“ description=“false“]

41 VPN entsperren – BESTANDEN

Testserver: Deutschland

42 PerfectVPN – BESTANDEN

Testserver: USA

VPNs, die lecken

Nicht alle VPN-Anbieter sind leckagefrei und können Sie in Schwierigkeiten bringen. Hier sind 10 Dienste, bei denen ich beim Testen festgestellt habe, dass sie IP/DNS lecken:

- Stunde

- Hoxx-VPN

- Berühren Sie VPN

- BTGuard

- Ace VPN

- SicheresVPN

- vpn.ht

- Beschleunigen

- DotVPN

- AzireVPN

[wpforms id=“167984″ title=“false“ description=“false“]

Wie teste ich ein VPN auf Lecks?

Jetzt, da Sie wissen, welchen VPN-Anbietern Sie vertrauen und welche Sie vermeiden sollten, wie kann ein unerfahrener VPN-Benutzer wie Sie und ich nach Lecks suchen?

Um ehrlich zu sein, ist das Identifizieren von VPN-Lecks eine ziemlich einfache Angelegenheit, aber Sie müssen dabei sowohl hartnäckig als auch wachsam sein. Es gibt viele Online-Tools, mit denen Sie selbst nach Lecks suchen können.

Was jedoch nicht so einfach ist, ist das eigentliche Beheben, oder sollte ich sagen, das Patchen von VPN-Lecks. Aber keine Sorge, ich werde es Ihnen ganz einfach machen.

Wie auch immer, hier ist, wie Sie Ihr VPN auf Lecks testen können:

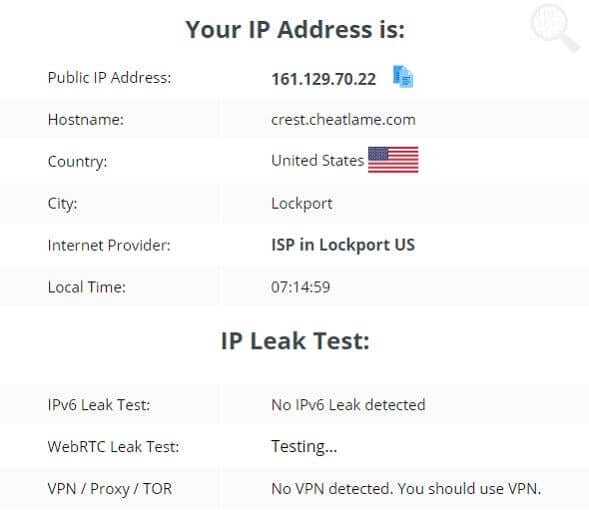

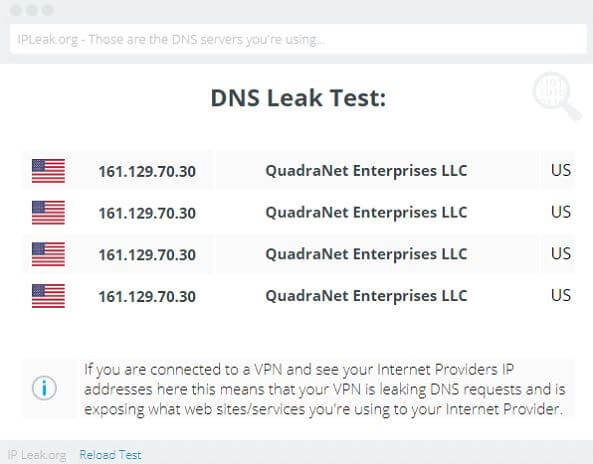

1) Beginnen Sie damit, Ihre lokale IP-Adresse zu identifizieren

Das Wichtigste zuerst, Sie müssen nach der lokalen IP-Adresse Ihrer Internetverbindung suchen. Diese IP-Adresse wird Ihnen von Ihrem ISP zugewiesen. Sie müssen Ihre IP überprüfen, ohne sich mit dem VPN zu verbinden.

Um nach Ihrer öffentlichen IP-Adresse, auch bekannt als Ihre ursprüngliche IP-Adresse, zu suchen, können Sie Websites wie WhatIsMyIP.com verwenden. Notieren Sie sich diese IP, da dies die IP-Adresse ist, von der Sie nicht möchten, dass Ihr VPN leckt.

2) Als nächstes führen Sie einen Grundlinientest durch

Jetzt müssen Sie einen Basistest durchführen. Damit soll überprüft werden, ob das Testtool überhaupt richtig funktioniert oder nicht.

Gehen Sie jetzt, während Ihr VPN noch getrennt ist, zu IPLeak.net. Sie müssen nicht mehrere Tools verwenden, da IPLeak.net Ihre Internetverbindung kombiniert auf IP-, WebRTC- und DNS-Lecks prüft.

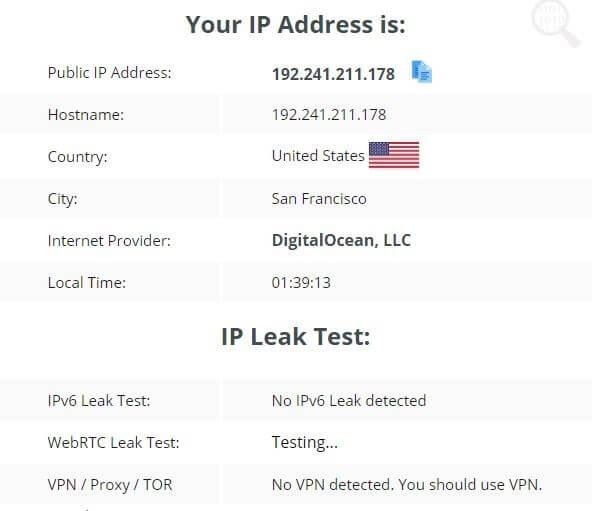

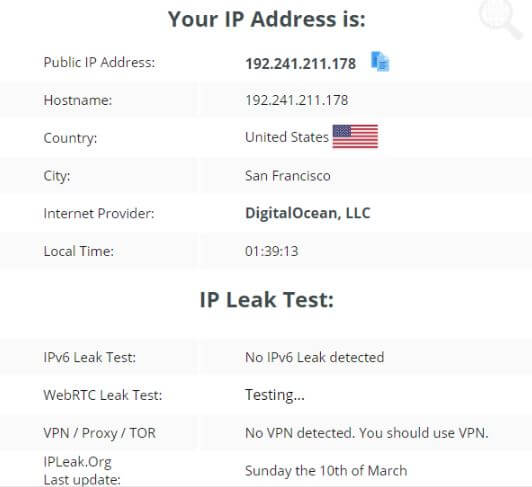

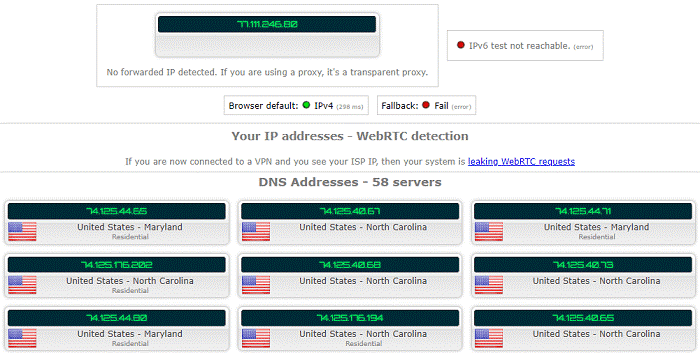

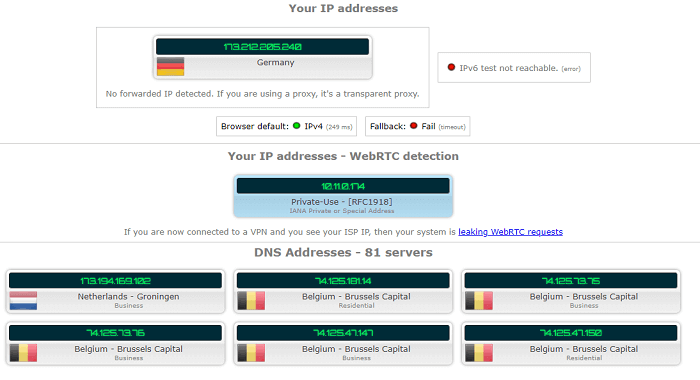

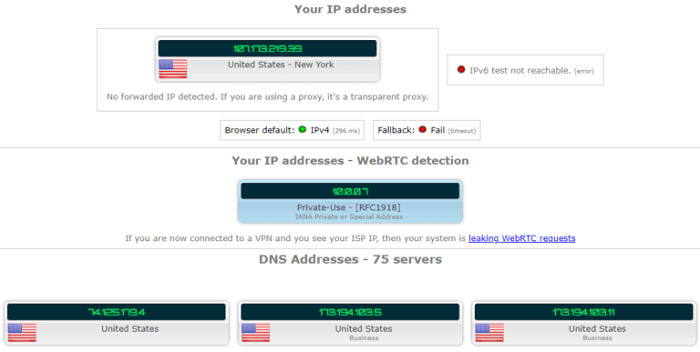

So sollten die Testergebnisse aussehen:

Wie Sie sehen können, zeigt der obige Screenshot meine IP-Adresse sowie die von mir verwendeten DNS-Server. Der Test zeigt auch, dass mein Browser tatsächlich unter einem WebRTC-Leck leidet.

Jetzt, da Sie die Grundlagen gelesen haben, können Sie mit dem eigentlichen Test fortfahren.

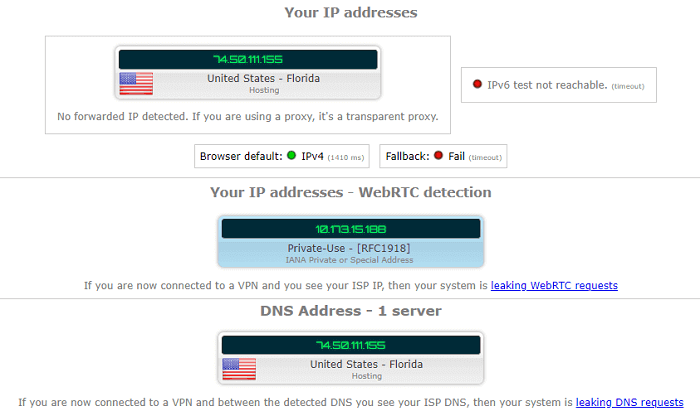

3) Verbinden Sie Ihr VPN und führen Sie den Test erneut durch

Jetzt müssen Sie Ihre VPN-Verbindung aktivieren und sich mit einem VPN-Server Ihrer Wahl verbinden. Wenn Sie mit den Voraussetzungen fertig sind, müssen Sie den Test erneut durchführen.

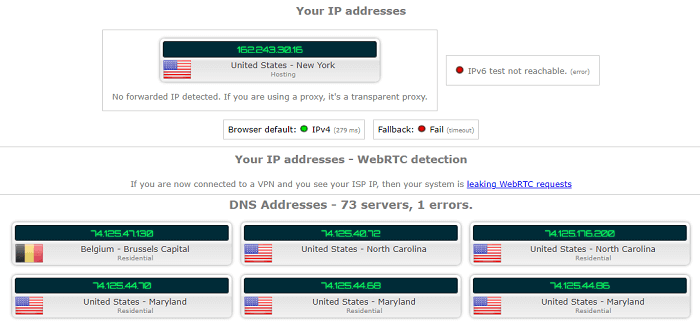

Gehen Sie wie zuvor zu IPleak.net und führen Sie den Test durch. Wenn Sie ein zuverlässiges VPN mit Leckschutz verwenden, sollten Ihre Ergebnisse Ihre ursprüngliche IP nicht preisgeben.

Genauer gesagt, Sie sollten Ihre ursprüngliche IP nicht oben auf der Seite im WebRTC-Abschnitt sehen, und Sie sollten Ihre IP definitiv nicht im DNS-Adressabschnitt sehen.

Eine andere Möglichkeit, nach Lecks zu suchen

Obwohl IPleak.net und andere solche Tools ausreichen, um zu überprüfen, ob Ihr VPN undicht ist, sind diese Tools für einige Benutzer möglicherweise nicht ausreichend, da sie das Senden von DNS-Anfragen an Prüftools erfordern.

Da Sie mindestens einmal eine Anfrage mit Ihrer tatsächlichen IP-Adresse an Checker-Tool-Server senden, wird Ihre IP möglicherweise protokolliert. Ich spekuliere jedoch nur darüber und es gibt keinen wirklichen Beweis dafür.

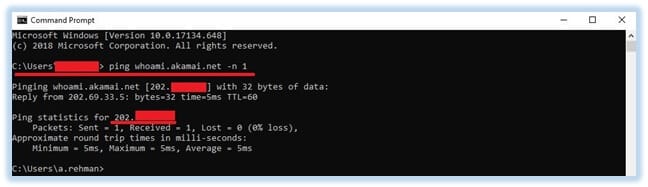

Wie auch immer, wenn Sie wie ich paranoid sind, können Sie die Eingabeaufforderung verwenden, um alternativ die VPN-Sicherheit zu testen. So können Sie es selbst machen:

1) Öffnen Sie die Eingabeaufforderung auf Ihrem Windows-Computer und geben Sie die Testserveradresse ein, der Sie vertrauen. Wenn Sie keine Server kennen, können Sie Folgendes verwenden:

- akamai.net

- dnscrypt.org

- fluffcomputing.com

- ultradns.net

2) Geben Sie in der Eingabeaufforderung ping [Servername] -n 1 ein. Wenn es nicht offensichtlich genug ist, ersetzen Sie den Servernamen durch einen der oben genannten Server. Beispiel: „ ping whoami.akamai.net -n 1 „.

Nachdem Sie den Befehl ausgeführt haben, müssen Sie sicherstellen, dass in den Ergebnissen keine tatsächliche IP angezeigt wird. Wenn das leider der Fall ist, hast du, mein Freund, ein undichtes VPN.

So sollten die Ergebnisse des VPN-Testers aussehen:

[wpforms id=“167985″ title=“false“ description=“false“]

Wie behebt man VPN-Leaks?

Jetzt können Sie nicht jede Schwachstelle beheben, unter der VPNs leiden, aber Sie können IP-, WebRTC- und DNS-Lecks ganz einfach patchen.

So können Sie sicherstellen, dass Ihr VPN nicht unter Lecks leidet …

1) Holen Sie sich ein zuverlässiges VPN

Die erste und einfachste Option, die Sie haben, besteht darin, sich für VPN-Dienste mit integriertem Leckschutz zu entscheiden. NordVPN und ExpressVPN behaupten beide, Leckschutz zu bieten. Wie ich bereits erwähnt habe, hält der Leckschutz alles innerhalb des verschlüsselten Tunnels.

2) Entfernen Sie WebRTC

Da die meisten modernen Browser WebRTC voraktiviert haben, kann dies die Quelle Ihrer undichten IP sein.

Was ist schlimmer?

Während Sie WebRTC in Browsern wie Firefox deaktivieren können, können Sie dies nicht in Google Chrome tun. Da es keine In-App-Möglichkeit gibt, WebRTC in Chrome und Opera zu deaktivieren, müssen Sie sich auf Plugins von Drittanbietern verlassen.

Deaktivieren Sie WebRTC in Firefox

Das Deaktivieren von WebRTC in Ihrem FireFox-Browser ist super einfach. Da es eine In-App-Lösung zum Deaktivieren von WebRTC gibt, müssen Sie nur auf die richtige Einstellung zugreifen, um es loszuwerden.

Hier ist, wie es geht…

Gehen Sie zur Adressleiste und geben Sie about:config ein. Sobald Sie die Eingabetaste drücken, sollten Sie eine Warnmeldung sehen.

Aber keine Angst, klicken Sie einfach auf „ Ich akzeptiere das Risiko! "-Taste und Sie sind auf halbem Weg. Geben Sie nun in der Suchleiste „ media.peerconnection.enabled “ ein und ändern Sie den Wert der angezeigten Einstellung auf False.

So können Sie WebRTC in Firefox vollständig deaktivieren.

Deaktivieren Sie WebRTC in Chrome und Opera

Das Deaktivieren von WebRTC in Chrome und Opera ist im Vergleich zu FireFox nicht so einfach. Wie ich bereits erwähnt habe, müssten Sie sich auf Add-Ons von Drittanbietern verlassen.

Beachten Sie jedoch, dass Plug-Ins nicht vollständig wirksam sind. Damit meine ich, dass Ihr Browser unter Umständen immer noch undicht sein kann.

Hier sind einige Browser-Plug-ins, die Sie im Chrome Store oder auf der Opera-Add- On- Seite ausprobieren können.

Da Chrome und andere Google-Produkte in Bezug auf den Datenschutz ein großes Problem darstellen können, schlage ich vor, dass Sie es versuchen.

3) Reparieren Sie Ihre undichte IP

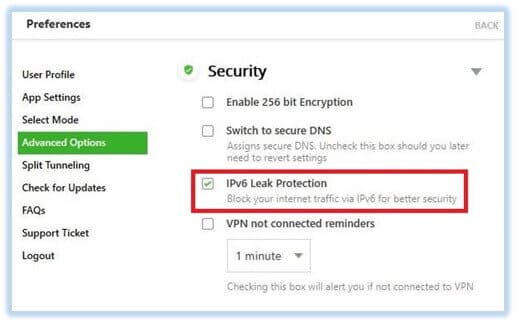

Das Beheben von IP-Lecks kann zum größten Teil ziemlich unpraktisch sein. Wenn Sie jedoch Glück haben, können Sie einfach mit ein paar Einstellungen in der VPN-App herumspielen, um sowohl DNS- als auch IPv6-Lecks zu patchen.

Falls Ihre VPN-App solche Anpassungen nicht unterstützt, müssen Sie sowohl die DNS- als auch die IPV6-Einstellungen auf Ihrem gewünschten Gerät manuell deaktivieren.

Zu Demonstrationszwecken zeige ich Ihnen, wie Sie DNS- und IPV6-Einstellungen auf Ihrem Windows-Computer deaktivieren können.

Der Grund, warum ich mich für Windows entscheide, ist, dass es die am weitesten verbreitete Plattform ist und auch, weil es so gottverdammt undicht ist.

Wie ich bereits erwähnt habe, verarbeitet Windows DNS-Anfragen sehr schlecht. Selbst bei aktiviertem VPN können Sie immer noch auf Lecks stoßen.

In diesem Sinne beginnen wir mit der Deaktivierung der Smart Multi-Homed Named Resolution- Funktion im Gruppenrichtlinien-Editor.

Deaktivieren Sie Smart Multi-Homed Named Resolution

1) Gehen Sie zunächst zum Gruppenrichtlinien-Editor. Drücken Sie dazu Windows + R und geben Sie „ gpedit.msc “ ein

2) Navigieren Sie als Nächstes zu Administrative Vorlagen > Netzwerk > DNS-Client und suchen Sie nach „Smart Multihomed-Namensauflösung deaktivieren“.

3) Doppelklicken Sie nun auf die Einstellung, klicken Sie auf „ Aktivieren “ und drücken Sie dann die Schaltfläche „ OK „.

Das war's, Sie haben gerade erfolgreich die lästige Smart Multi-Homed Named Resolution-Funktion deaktiviert.

DNS-Server manuell einstellen

Die zweite Option, die Sie haben, um undichte DNS auf Ihrem Windows-Rechner zu reparieren, besteht darin, Ihre gewünschten DNS-Server manuell zu konfigurieren. Dies ist offensichtlich eine viel einfachere Option als die, die ich Ihnen zuvor gezeigt habe.

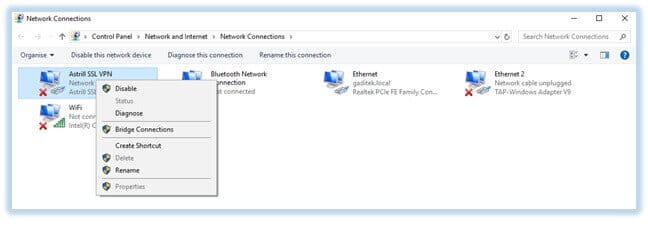

Dazu müssen Sie auf Ihrem Windows-Computer zur Einstellung „ Netzwerkverbindungen “ gehen. Befolgen Sie einfach die folgenden Schritte und Sie sollten in kürzester Zeit fertig sein.

1) Gehen Sie zu Systemsteuerung > Netzwerk und Internet > Netzwerkverbindungen und klicken Sie mit der rechten Maustaste auf den Netzwerkadapter, für den Sie die Einstellungen ändern möchten. Zum Beispiel werde ich die Einstellungen für Astrill VPN ändern.

2) Klicken Sie nun auf die Option Eigenschaften, um die Ethernet-Eigenschaften aufzurufen.

3) Deaktivieren Sie als Nächstes „ Internet Protocol Version 6 „, für jeden Adapter, den Sie möglicherweise schützen müssen, um zu verhindern, dass IPv6 ausläuft.

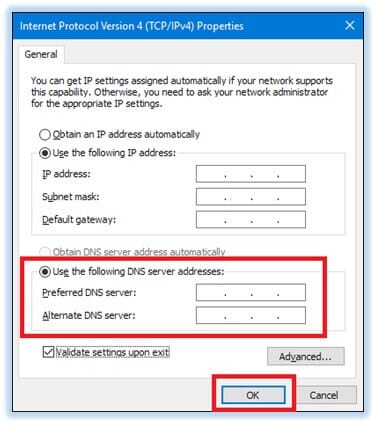

4) Wenn Sie damit fertig sind, wählen Sie „ Internetprotokoll Version 4 “ und klicken Sie auf die Schaltfläche „ Eigenschaften „.

5) Wählen Sie nun im Eigenschaftenmenü „ Folgende DNS-Serveradressen verwenden “ und geben Sie als bevorzugten und alternativen DNS-Server die exakte DNS-Serveradresse Ihres VPN-Anbieters ein. Wenn Ihr VPN-Anbieter keine eigene DNS-Serveradresse anbietet, können Sie einfach öffentliche DNS-Server verwenden .

[wpforms id=“167986″ title=“false“ description=“false“]

Einpacken!

Obwohl ich VPN-Dienste mit Nameshaming nicht mag, ist die Offenlegung von undichten VPNs angesichts einer wachsenden Zahl von Datenschutzbedenken eine tatsächliche Notwendigkeit.

Denn seien wir ehrlich, niemand spielt gerne Sherlock über seine eigene Internetverbindung. Und es schadet sicherlich nicht, einen VPN-Sicherheitstest vorab durchzuführen.

Anstatt es blind zu verwenden, testen Sie Ihr VPN auf Mängel und führen Sie es durch einen grundlegenden VPN-Leak-Test.

Vor diesem Hintergrund habe ich die gesamte Beinarbeit für Sie erledigt, sodass Sie den umständlichen VPN-Test nicht selbst durchführen müssen.

Gern geschehen.

[wpforms id=“167956″ title=“false“ description=“false“]