WebRTC-testguide för nybörjare

Om jag säger att du lever i en farlig onlinevärld skulle du inte tro det. Tyvärr är det en bitter sanning som är svår att svälja. Det finns många VPN-tjänster som läcker sina användares IP-adresser på grund av WebRTC-bugg. Därför bör du veta hur du utför WebRTC-testet för att skydda din integritet till varje pris.

Genom mitt inlägg skulle du kunna skydda din integritet online genom att utforska WebRTC för- och nackdelar i detalj. Dessutom kan du utföra WebRTC-läckageutvärdering på egen hand.

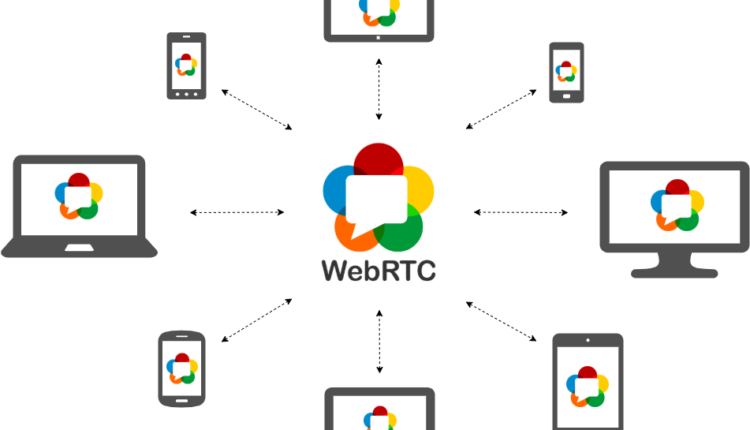

Vad är WebRTC?

WebRTC, även känd som webbrealtidskommunikation, är en innovativ teknologi med öppen källkod som gör det möjligt för stationära datorer och mobila webbläsare att utbyta data. Hela processen sker i realtid genom enkla API:er.

Intressant nog behöver webbläsare inte en mellanliggande server för att kommunicera med varandra. Som ett resultat är röst inklusive videochatt tillsammans med P2P-fildelning möjligt i webbläsare i snabb takt.

Fördelar

- Tillåter P2P-fildelning i webbläsare

- Det är en gratis teknik med öppen källkod

- Kompatibel med webbläsarna Firefox, Opera och Chrome

Nackdelar

- Kan exponera användarnas IP-adresser

Nyckelkomponenter

WebRTC består av tre stora API:er som inkluderar:

- PeerConnection

- GetUserMedia

- Datakanaler

PeerConnection

Genom PeerConnection kan du skicka och ta emot olika multimediafiler samtidigt.

GetUserMedia

Namnet avslöjar hela konceptet eftersom det ger tillgång till användarnas media som inkluderar kamera och annat

Datakanaler

Ovanstående nyckelkomponent förbättrar icke-mediaöverföringsprocessen i webbläsare till en annan nivå.

Hur fungerar WebRTC?

Enligt min kunskap använde utvecklare C/C++ språk för att bygga för att hjälpa användare att utföra röst- och videosamtal. Som tur är är det inte så längre. Detta beror på att WebRTC inte använder C/C++ utan använder JavaScript API.

Därför kan du använda WebRTC i dina webbläsare på nolltid. Genom att göra det kan du förvandla din kommunikationsåtkomst i realtid till nästa nivå. Genom JavaScript API-funktionen kan du också använda WebRTC på dina favoritwebbläsare som Chrome, Firefox och Edge.

Det bästa med WebRTC är dess fördel för användarskärmfångning. Dessutom låter det dig dela eller spela in skärmen på dina nära och kära direkt. Du kan utföra alla dessa funktioner i realtid med en sådan lätthet. Framför allt erbjuder det användarna en otrolig liveinteraktionsupplevelse i realtid.

När du använder WebRTC-förmån kan du överföra alla typer av data till andra.

Nyligen har webbläsaren Firefox lanserat en iögonfallande Firefox Hello video- och chattklient. Det fantastiska kommunikationsverktyget hjälper dig att interagera med andra som använder uppdaterade webbläsare Chrome, Firefox och Chrome.

Du kan använda nämnda funktion i din webbläsare direkt eftersom du inte behöver ladda ner något plugin eller webbläsartillägg. Tyvärr kan denna senaste utveckling ge otaliga möjligheter för hackare. De kan utforska nya sätt att komma åt användarnas personliga information.

Hur man använder WebRTC Leak Checker

Jag rekommenderar dig att ta reda på skillnaden mellan offentliga IP-adresser och lokala IP-adresser. När du har förstått skillnaden kan du uppnå slutmålet med WebRTC läckagekontroll. Intressant nog, när du utför WebRTC läckagetest, hittar du två typer av visade IP-adresser.

Dessa är offentliga och lokala IP-adresser. Offentliga IP-adresser beskriver din identitet över internet. Efter att ha anslutit till en VPN-tjänst kan du få offentliga IP-adresser som erbjuds av din VPN-leverantör. När du besöker en webbplats övervakar den VPN-serverns offentliga IP-adress, inte din.

På så sätt kan du säkra din identitet online. Men alla saker är inte rosenröda med offentliga IP-adresser. Om WebRTC avslöjar din faktiska offentliga IP-adress istället för VPN-serverns offentliga IP-adress när den är ansluten till ett VPN, kan tredje part känna igen dig.

På samma sätt, om du hittar en offentlig IP-adress under testet betyder det att du har ett läckageproblem.

Å andra sidan är lokala IP-adresser inte relaterade till dig. Dina routrar tilldelar dessa IP-adresser och ännu viktigare, de återanvänder dessa adresser miljontals gånger globalt. Även om tredje part identifierar dina lokala IP-adresser går det inte att spåra dig.

Om du observerar en lokal IP-adress under testet är din integritet fortfarande skyddad period!

5 steg för att testa för en WebRTC-läcka (med och utan VPN)

De användare som inte väljer ett VPN när de utför olika onlineaktiviteter, avslöjar privat information till tredje part. Om läckageverktyget upptäcker ett läckageproblem när du är ansluten till en VPN-tjänst kan du utföra följande steg för att säkra din integritet:

- Efter att ha kopplat från ett VPN bör du öppna sidan i ett nytt fönster eller en ny flik

- När du ser offentliga IP-adresser, notera dem

- Stäng sidan och anslut till en VPN-tjänst

- Öppna den stängda sidan igen, om du upptäcker offentliga IP-adresser står du inför en integritetsläcka

Om du är ansluten till en VPN-tjänst och verktyget kategoriskt anger att det inte finns någon läcka är du på den säkra sidan som tur är.

Bildkredit: Web Code Geeks

Hur riskerar en WebRTC-läcka min integritet?

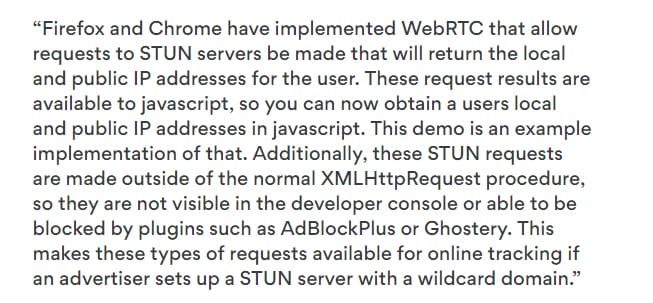

Den enda och stora nackdelen med WebRTC är dess användning av olika tekniker som exponerar användarnas IP-adresser. Därför gör en WebRTC-läcka dig sårbar i denna digitala tidsålder. Firefox och Chrome för Windows använder ett verktyg som kan avslöja dina ursprungliga IP-adresser.

När du använder webbläsaren Chrome eller Firefox kan deras IP-kontrollmetoder avslöja användarnas IP-adresser som utfärdats av Internetleverantörer. Det betyder att webbplatser kan använda WebRTC JavaScript-kod i webbläsare som Firefox och Chrome som låter dem veta om användarnas faktiska IP-adresser.

Det nämnda kryphålet finns dock endast i Firefox och Chrome Windows-webbläsare.

Hur upptäcker WebRTC mina IP-adresser?

Enligt min forskning använder den ICE-protokollet (Interactive Connectivity Etablering) för att utforska användarnas IP-adresser. Dessutom använder protokollet också två olika tekniker som beskrivs enligt följande:

- STUN/TURN-servrar

- Upptäckt av värdkandidat

STUN/TURN-servrar

Dessa servrar gör det möjligt för webbläsare att ställa frågor som "vad är mina offentliga IP-adresser". Likaså hjälper de två enheter att kommunicera med varandra även om de är bakom NAT-brandväggen. STUN/TURN kan påverka din integritet en hel del.

Host Candidate Discovery

Det finns enheter som har många IP-adresser relaterade till deras hårdvara. Dessa IP-adresser går inte att nå från webbplatser på grund av brandväggar via STUN/TURN-servrar. Ändå avslöjar ICE-protokollet och hjälper webbläsaren att samla in dessa IP-adresser via din enhet.

De lokala IPv4-adresserna är sammanlänkade med din enhet och även om dessa adresser upptäcks kommer din integritet att förbli intakt. Men om du har IPv6-adress kan din onlinesäkerhet vara i fara. Därför kan en elak webbplats använda STUN/TURN-servrar och metoder för upptäckt av värdkandidater för att locka din webbläsare att exponera dina IP-adresser.

WebRTC-läckor: Vilka webbläsare är mer sårbara?

Tyvärr löper Firefox tillsammans med Chrome, Opera, Safari och Microsoft Edge datoranvändare stora risker på grund av WebRTC-läckor. Detta beror på att dessa webbläsare erbjuder en inbyggd WebRTC-funktion i sina webbläsare. Om du utför onlineaktiviteter via dessa webbläsare är chansen stor att du kan bli ett offer för WebRTC-läckor.

Enligt min forskning är Firefox och Chrome Windows-webbläsare mer benägna att läcka WebRTC. Därför bör du veta hur du inaktiverar WebRTC i ovan nämnda webbläsare. Genom att göra det kan du skydda din digitala identitet och använda dessa webbläsare anonymt var som helst.

Hur kan jag annars förhindra WebRTC-läckor?

Lyckligtvis kan du förhindra dig själv från WebRTC-läckor efter att du har inaktiverat WebRTC-funktionen i din webbläsare på egen hand. Här är tre distinkta alternativ du kan använda för att förhindra WebRTC-läckor:

- Inaktivera WebRTC i webbläsare

- Använd webbläsartillägg eller tillägg för att ta bort WebRTC

- Använd en premium VPN-tjänst för att undvika problem med WebRTC-läckor

Du kan inaktivera WebRTC i olika webbläsare som Firefox, Chrome, Safari och Microsoft Edge. Tyvärr erbjuder webbläsartillägg inte den önskade nivån av anonymitet. Ändå minskar det sannolikheten för WebRTC-läckor avsevärt.

På samma sätt väljer du en VPN-leverantör som inte läcker din ursprungliga IP-adress under WebRTC-läcktestet.

Hur man inaktiverar WebRTC i Chrome på skrivbordet

Uppgiften att inaktivera WebRTC i Chrome på skrivbordet är enkel. Så här kan du göra:

- Gå till "Anpassa och kontrollera" och från fliken använd "Fler verktyg" och klicka sedan på "Tillägg under avsnittet

- Du bör rulla ner och klicka på "skaffa fler tillägg"

- Genom sökfältet i vänstra hörnet och skriv "WebRTC control"

- Klicka på "lägg till i chrome" >lägg till tillägg> aktivera plugin för att ändra WebRTC-plugin från blå till blockering

Så här kan du utföra WebRTC-läckage Chrome fix-procedur för att inaktivera WebRTC i Chrome-webbläsaren.

Lyckligtvis kan du också använda två typer av Chrome-tillägg för att övervinna WebRTC-läckor. Dessa är:

- uBlock Ursprung

- WebRTC-nätverksbegränsare

uBlock är en allsidig blockerare som hjälper dig att blockera annonser, spårare och skadlig programvara. WebRTC-nätverksbegränsaren är ett officiellt Google-tillägg som du kan använda för att kringgå problem med IP-läckor utan att blockera WebRTC helt.

Bildkredit: Fråga Dave Taylor

Hur man inaktiverar WebRTC i Firefox på skrivbordet

På samma sätt kan du inaktivera WebRTC i Firefox på skrivbordet utan att använda WebRTC-läcktest. Så här ska du göra:

- Du bör ange "om konfiguration"-text i adressfältet och trycka på Retur

- Du måste klicka på "Jag accepterar risken" innan du går vidare

- Du bör ange "media. Peerconnection.enabled' i sökfältet och tryck på enter

- Du bör också högerklicka på raden i listan och välja växla

Bildkredit: Google Play Butik

Hur man inaktiverar WebRTC i Opera på skrivbordet

Du kan inaktivera WebRTC i Opera på skrivbordet efter att ha följt nedanstående steg:

- Från tilläggsgalleriet bör du skriva namnet på plugin-programmet i sökrutan "WebRTC-kontroll"

- Klicka på plugin-programmet

- Klicka på "Lägg till i Opera" och aktivera insticksprogrammet som kan förvandla WebRTC från blått till block

Hur man inaktiverar WebRTC i Safari på skrivbordet

Överraskande nog följer Safaris modell säkerhetsregler i sann bokstav och anda än andra webbläsare. Därför behöver du inte inaktivera WebRTC i Safari eftersom det inte erbjuder WebRTC som standard.

Hur man inaktiverar WebRTC i Microsoft Edge på skrivbordet

Detsamma gäller för Microsoft Edge, eftersom det inte tillhandahåller en inbyggd WebRTC i sin webbläsare. Ändå kan du säkra din webbläsare från att läcka dina IP-adresser. Så här ska du göra:

- Skriv about:flags i adressfältet och markera det markerade alternativet "Dölj min lokala IP-adress över WebRTC-anslutningar"

Hur exponerar WebRTC min IP-adress?

Tyvärr använder WebRTC en metod som avslöjar offentliga IP-adresser även om den ligger bakom en NAT-brandvägg. Genom vissa JavaScript-kommandon kan WebRTC användas för att skicka UDP-paket till STUN-servern.

Servern skickar tillbaka UDP-paket inbäddat med IP-adresser från vilka begäran initierades. Följaktligen är du skyldig att utföra WebRTC-test för att kringgå IP-adresser som avslöjar problem.

Hur kan jag skydda mig mot denna IP-läcka?

Eftersom förfrågningarna till STUN-servern kommer utanför den normala XML-HTTP. Dessa är därför osynliga i utvecklarkonsolen; det blir näst intill omöjligt att blockera dessa förfrågningar genom webbläsarplugins som WebRTC block.

5 begagnade fall för realtidskommunikation med WebRTC

När det kommer till att utföra olika uppgifter som video- och ljudsamtal i realtid kommer ingenting i närheten av WebRTC. Här är fem fantastiska exempel på använda fall för realtidskommunikation:

- Envägskonversationsenheter

- Övervakning

- Internet of things (IOT)

- Underhållning

- Online utbildning

Envägskonversationsenheter

Överraskande nog använder Amazon WebRTC för Alexa och andra produkter. På samma sätt använder Google Duplex realtidskommunikation tillsammans med artificiell intelligens (AI) som gör det möjligt för användare att interagera med andra användare naturligt. På så sätt kan de utföra olika aktiviteter via telefon direkt.

Övervakning

WebRTC-tekniken hjälper också regeringar och övervakningsmyndigheter att uppnå sina onlineuppdrag för integritetsskydd. Intressant nog antas 130 miljoner kameror användas över hela världen för integritetssyften.

Genom WebRTC kan de utföra funktioner som automatiska varningar som redan används av videoövervakningstekniker.

Internet of Things (IoT)

IoT växer kraftigt då 127 enheter ansluts till internet per sekund. Dessutom skickas data via WebRTC mellan maskin-till-maskin-anslutningar.

Underhållning

Spelnördarna kan njuta av onlinespelupplevelser till nästa nivå. Tack vare WebRTC kan de spela spel som Cubeslam och AirConsole smart.

Online utbildning

WebRTC spelar sin roll i utbildningsbranschen eftersom organisationer anpassar sig till denna uppfattning för att tillhandahålla skräddarsydda lärplattformar för instruktörer.

Vanliga frågor

Jag har förklarat olika frågor relaterade till WebRTC kort nedan:

WebRTC-läcka sker när dina offentliga IP-adresser fortfarande är exponerade även när de är anslutna till ett VPN. Som ett resultat kan tredje part få tillgång till din viktiga privata information.

WebRTC är ett ramverk med öppen källkod som tillåter realtidskommunikation i webbläsare.

Intressant nog behöver du inte aktivera WebRTC i Chrome eftersom det redan är tillgängligt i webbläsaren som standard.

Ja, Windows-baserad Steam-klient använder WebRTC för den nya VOIP.

Om du fortfarande förväntar dig problem med WebRTC-läckage trots att du använder en VPN, bör du kontakta kundsupportsektionen på din VPN-tjänst.

En VPN skyddar dig från WebRTC-läckor genom att maskera dina offentliga IP-adresser. När du öppnar nya sidor när du är ansluten till en VPN-tjänst kommer dina offentliga IP-adresser inte att exponeras.

Avslutar

Jag hoppas att jag kunde beskriva olika aspekter som relaterar till WebRTC-test i detalj. Dessutom kan du förstå för- och nackdelarna med WebRTC om du går igenom mitt inlägg noggrant. På så sätt kan du säkra din realtidskommunikation och utföra P2P-aktiviteter säkert och anonymt var som helst.

Tack för att du läser mitt inlägg, du är mer än välkommen att dela dina åsikter genom kommentarsfältet nedan.