WebRTC-testiopas aloittelijoille

Jos sanon, että elät vaarallisessa verkkomaailmassa, et uskoisi sitä. Valitettavasti se on katkera totuus, jota on vaikea niellä. On olemassa lukuisia VPN-palveluita, jotka vuotavat käyttäjien IP-osoitteita WebRTC-virheen vuoksi. Siksi sinun tulee tietää kuinka suorittaa WebRTC-testi turvataksesi yksityisyytesi hinnalla millä hyvänsä.

Viestini avulla pystyt suojaamaan online-yksityisyytesi tutkimalla WebRTC:n etuja ja haittoja yksityiskohtaisesti. Lisäksi voit suorittaa WebRTC-vuotojen arvioinnin itse.

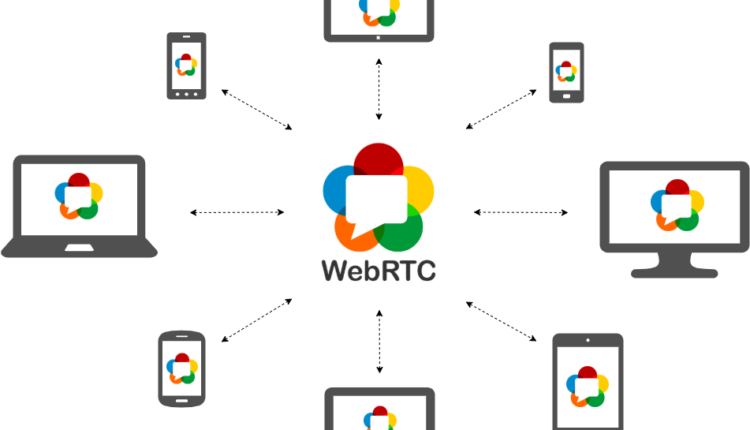

Mikä on WebRTC?

WebRTC, joka tunnetaan myös nimellä Web-reaaliaikainen viestintä, on innovatiivinen avoimen lähdekoodin tekniikka, jonka avulla pöytäkoneet ja mobiiliselaimet voivat vaihtaa tietoja. Koko prosessi tapahtuu reaaliajassa yksinkertaisten API:iden kautta.

Mielenkiintoista on, että verkkoselaimet eivät tarvitse välipalvelinta kommunikoidakseen keskenään. Tämän seurauksena ääni, mukaan lukien videokeskustelut, sekä P2P-tiedostojen jakaminen ovat mahdollisia selaimissa nopeassa tahdissa.

Plussat

- Mahdollistaa P2P-tiedostojen jakamisen selaimissa

- Se on ilmainen avoimen lähdekoodin tekniikka

- Yhteensopiva Firefox-, Opera- ja Chrome-selaimien kanssa

Haittoja

- Saattaa paljastaa käyttäjien IP-osoitteet

Tärkeimmät komponentit

WebRTC koostuu kolmesta suuresta API:sta, jotka sisältävät:

- PeerConnection

- GetUserMedia

- Datakanavat

PeerConnection

PeerConnectionin kautta voit lähettää ja vastaanottaa erilaisia multimediatiedostoja samanaikaisesti.

GetUserMedia

Nimi paljastaa koko konseptin, koska se tarjoaa pääsyn käyttäjien mediaan, joka sisältää kameran ja muuta tavaraa

Yllä oleva avainkomponentti parantaa ei-median siirtoprosessia selaimissa toiselle tasolle.

Miten WebRTC toimii?

Tietojeni mukaan kehittäjät käyttivät C/C++-kieltä rakentamiseen auttaakseen käyttäjiä soittamaan ääni- ja videopuheluita. Onneksi näin ei ole enää. Tämä johtuu siitä, että WebRTC ei käytä C/C++:aa, mutta käyttää JavaScript-sovellusliittymää.

Näin ollen voit käyttää WebRTC:tä selaimesi sisällä hetkessä. Näin tekemällä voit muuttaa reaaliaikaisen viestinnän käyttöoikeutesi seuraavalle tasolle. JavaScript API -ominaisuuden avulla voit käyttää WebRTC:tä suosikkiselaimissasi, kuten Chromessa, Firefoxissa ja Edgessä.

Parasta WebRTC:ssä on sen käyttäjän näytön sieppausetu. Lisäksi sen avulla voit jakaa tai tallentaa läheistesi näytön välittömästi. Voit suorittaa kaikki nämä toiminnot reaaliajassa niin helposti. Ennen kaikkea se tarjoaa käyttäjille reaaliaikaisen uskomattoman live-vuorovaikutuskokemuksen.

Kun käytät WebRTC-etua, voit siirtää mitä tahansa dataa muille.

Äskettäin Firefox-selain on julkaissut katseenvangitsijan Firefox Hello -video- ja chat-asiakkaan. Hämmästyttävä viestintätyökalu auttaa sinua olemaan vuorovaikutuksessa muiden päivitettyjä Chrome-, Firefox- ja Chrome-selaimia käyttävien kanssa.

Voit käyttää mainittua ominaisuutta selaimessasi heti, koska sinun ei tarvitse ladata mitään laajennusta tai selainlaajennusta. Valitettavasti tämä uusin kehitys voi tarjota lukemattomia mahdollisuuksia hakkereille. He voivat tutkia uusia tapoja päästä käsiksi käyttäjien henkilökohtaisiin tietoihin.

WebRTC Leak Checkerin käyttäminen

Suosittelen selvittämään julkisten IP-osoitteiden ja paikallisten IP-osoitteiden eron. Kun olet ymmärtänyt eron, voit saavuttaa WebRTC-vuototarkistuksen lopullisen tavoitteen. Mielenkiintoista on, että kun suoritat WebRTC-vuototarkistustestin, löydät kahden tyyppisiä näytettyjä IP-osoitteita.

Nämä ovat julkisia ja paikallisia IP-osoitteita. Julkiset IP-osoitteet kuvaavat henkilöllisyyttäsi Internetissä. Kun olet muodostanut yhteyden VPN-palveluun, voit saada VPN-palveluntarjoajaltasi tarjoamia julkisia IP-osoitteita. Kun vierailet missä tahansa sivustossa, se tarkkailee VPN-palvelimen julkista IP-osoitetta, ei sinun.

Tällä tavalla voit turvata online-identiteettisi. Kaikki asiat eivät kuitenkaan ole ruusuisia julkisten IP-osoitteiden kanssa. Jos WebRTC paljastaa todellisen julkisen IP-osoitteesi VPN-palvelimen julkisen IP-osoitteen sijaan, kun se on yhdistetty VPN-verkkoon, kolmannet osapuolet voivat tunnistaa sinut.

Samoin, jos löydät julkisen IP-osoitteen testin aikana, se tarkoittaa, että sinulla on vuotoongelma.

Toisaalta paikalliset IP-osoitteet eivät liity sinuun. Reitittimesi antavat nämä IP-osoitteet, ja mikä tärkeintä, ne käyttävät näitä osoitteita uudelleen miljoonia kertoja maailmanlaajuisesti. Vaikka kolmannet osapuolet tunnistaisivat paikalliset IP-osoitteesi, sinua ei voida jäljittää.

Jos havaitset testin aikana paikallisen IP-osoitteen, yksityisyytesi on edelleen suojattu!

5 vaihetta WebRTC-vuodon testaamiseen (VPN:n kanssa ja ilman)

Ne käyttäjät, jotka eivät valitse VPN:ää suorittaessaan erilaisia verkkotoimintoja, paljastavat yksityisiä tietoja kolmansille osapuolille. Jos vuototyökalu havaitsee vuodon, kun olet yhteydessä VPN-palveluun, voit turvata yksityisyytesi suorittamalla seuraavat vaiheet:

- Kun olet katkaissut VPN-yhteyden, sinun tulee avata sivu uudessa ikkunassa tai välilehdessä

- Kun näet julkisia IP-osoitteita, merkitse ne muistiin

- Sulje sivu ja muodosta yhteys VPN-palveluun

- Avaa suljettu sivu uudelleen, jos huomaat julkisia IP-osoitteita, sinua uhkaa tietosuojavuoto

Jos olet yhteydessä VPN-palveluun ja työkalu ilmoittaa kategorisesti, ettei vuotoa ole, olet onneksi turvassa.

Kuvan luotto: Web Code Geeks

Kuinka WebRTC-vuoto vaarantaa yksityisyyteni?

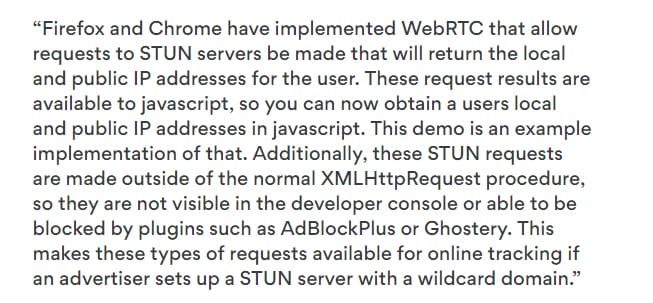

WebRTC:n ainoa ja suurin haittapuoli on erilaisten tekniikoiden käyttö, jotka paljastavat käyttäjien IP-osoitteet. Siksi WebRTC-vuoto tekee sinusta haavoittuvan tällä digitaalisella aikakaudella. Firefox- ja Chrome-selaimet Windowsille käyttävät työkalua, joka saattaa paljastaa alkuperäiset IP-osoitteesi.

Kun käytät Chrome- tai Firefox-selainta, niiden IP-tarkistusmenetelmät voivat paljastaa käyttäjien Internet-palveluntarjoajien antamat IP-osoitteet. Se tarkoittaa, että verkkosivustot voivat käyttää WebRTC JavaScript-koodia selaimissa, kuten Firefox ja Chrome, joiden avulla ne voivat tietää käyttäjien todelliset IP-osoitteet.

Mainittu porsaanreikä löytyy kuitenkin vain Firefox- ja Chrome Windows -selaimista.

Kuinka WebRTC havaitsee IP-osoitteeni?

Tutkimukseni mukaan se käyttää ICE (Interactive connectivity creation) -protokollaa käyttäjien IP-osoitteiden tutkimiseen. Lisäksi protokolla käyttää myös kahta erilaista tekniikkaa, jotka kuvataan seuraavasti:

- STUN/TURN palvelimet

- Isäntäehdokkaan löytö

STUN/TURN-palvelimet

Nämä palvelimet antavat selaimille mahdollisuuden kysyä kysymyksiä, kuten "mitä ovat julkiset IP-osoitteeni". Samoin ne auttavat myös kahta laitetta kommunikoimaan keskenään, vaikka ne olisivat NAT-palomuurin takana. STUN/TURN voi vaikuttaa yksityisyyteesi paljon.

Isäntäehdokkaiden löytö

On laitteita, joilla on useita laitteistoihin liittyviä IP-osoitteita. Nämä IP-osoitteet eivät ole tavoitettavissa verkkosivustoilta STUN/TURN-palvelimien kautta olevien palomuurien vuoksi. Silti ICE-protokolla paljastaa ja auttaa selainta keräämään nämä IP-osoitteet laitteesi kautta.

Paikalliset IPv4-osoitteet on linkitetty laitteeseesi, ja vaikka nämä osoitteet löydettäisiin, yksityisyytesi säilyy. Mutta jos sinulla on IPv6-osoite, online-tietoturvasi voi olla vaarassa. Tästä syystä ilkeä verkkosivusto voi käyttää STUN/TURN-palvelimia ja isäntäehdokkaiden etsintämenetelmiä houkutellakseen selaimesi paljastamaan IP-osoitteesi.

WebRTC-vuotoja: Mitkä selaimet ovat haavoittuvampia?

Valitettavasti Firefox sekä Chrome-, Opera-, Safari- ja Microsoft Edge -työpöytäkäyttäjät ovat suuressa vaarassa WebRTC-vuotojen vuoksi. Tämä johtuu siitä, että nämä selaimet tarjoavat selaimissaan sisäänrakennetun WebRTC-ominaisuuden. Jos suoritat online-toimintoja näiden selainten kautta, voit todennäköisesti joutua WebRTC-vuotojen uhriksi.

Tutkimukseni mukaan Firefox- ja Chrome Windows -selaimet ovat alttiimpia WebRTC-vuodoille. Siksi sinun pitäisi tietää, kuinka WebRTC poistetaan käytöstä yllä mainituissa selaimissa. Näin voit suojata digitaalista identiteettiäsi ja käyttää näitä selaimia missä tahansa nimettömästi.

Kuinka muuten voin estää WebRTC-vuodot?

Onneksi voit estää itsesi WebRTC-vuodoista poistamalla WebRTC-ominaisuuden käytöstä selaimessasi itse. Tässä on kolme erillistä vaihtoehtoa, joilla voit estää WebRTC-vuodot:

- Poista WebRTC käytöstä selaimissa

- Käytä selaimen lisäosia tai laajennuksia WebRTC:n poistamiseen

- Käytä premium-VPN-palvelua välttääksesi WebRTC-vuodot

Voit poistaa WebRTC:n käytöstä useissa selaimissa, kuten Firefox, Chrome, Safari ja Microsoft Edge. Valitettavasti selaimen lisäosat eivät tarjoa haluttua anonymiteetin tasoa. Silti se vähentää WebRTC-vuotojen todennäköisyyttä huomattavasti.

Valitse myös VPN-palveluntarjoaja, joka ei vuoda alkuperäistä IP-osoitettasi WebRTC-vuototestin aikana.

WebRTC:n poistaminen käytöstä Chromessa työpöydällä

WebRTC:n poistaminen käytöstä Chromessa työpöydällä on yksinkertaista. Näin voit tehdä:

- Siirry kohtaan Mukauta ja hallitse ja käytä välilehdeltä Lisää työkaluja ja napsauta sitten osiossa Laajennus.

- Vieritä alas ja napsauta "hae lisää laajennuksia"

- Käytä hakupalkkia vasemmassa kulmassa ja kirjoita "WebRTC-hallinta"

- Napsauta "lisää kromiin" > lisää laajennus> aktivoi laajennus muuttaaksesi WebRTC-laajennuksen sinisestä estoon

Näin voit suorittaa WebRTC-vuotojen Chrome-korjaustoimenpiteen poistaaksesi WebRTC:n käytöstä Chrome-selaimessa.

Onneksi voit myös käyttää kahdentyyppisiä Chrome-laajennuksia WebRTC-vuotojen voittamiseksi. Nämä ovat:

- uBlock-alkuperä

- WebRTC Network Limiter

uBlock on monikäyttöinen esto, joka auttaa sinua estämään mainoksia, seurantaa ja haittaohjelmia. WebRTC-verkon rajoitin on virallinen Google-lisäosa, jonka avulla voit ohittaa IP-vuotojen hässäkkää estämättä WebRTC:tä kokonaan.

Kuvan luotto: Kysy Dave Taylorilta

WebRTC:n poistaminen käytöstä Firefoxissa työpöydällä

Samoin voit poistaa WebRTC:n käytöstä Firefoxissa työpöydällä ilman WebRTC-vuototestiä. Näin sinun tulee toimia:

- Kirjoita osoitepalkkiin "about config" -teksti ja paina Enter

- Sinun on napsautettava "Hyväksyn riskin" ennen kuin jatkat

- Kirjoita "media. Peerconnection.enabled' hakupalkissa ja paina Enter

- Sinun tulisi myös napsauttaa hiiren kakkospainikkeella luettelossa olevaa riviä ja valita vaihto

Kuvan luotto: Google Play Kauppa

WebRTC:n poistaminen käytöstä Operassa Desktopissa

Voit poistaa WebRTC:n käytöstä Operassa työpöydällä seuraavien alla mainittujen vaiheiden jälkeen:

- Laajennusgalleriassa sinun tulee kirjoittaa laajennuksen nimi hakukenttään "WebRTC-hallinta".

- Napsauta laajennusta

- Napsauta "Lisää Operaan" ja aktivoi laajennus, joka voi muuttaa WebRTC:n sinisestä estoon

WebRTC:n poistaminen käytöstä Safarissa työpöydällä

Yllättäen Safarin malli noudattaa turvallisuussääntöjä aidossa kirjaimessa ja hengessä kuin muut selaimet. Siksi sinun ei tarvitse poistaa WebRTC:tä käytöstä Safarissa, koska se ei tarjoa WebRTC:tä oletuksena.

WebRTC:n poistaminen käytöstä Microsoft Edgessä työpöydällä

Sama koskee Microsoft Edgeä, koska se ei tarjoa sisäänrakennettua WebRTC:tä selaimessaan. Silti voit suojata selaimesi IP-osoitteiden vuotamista vastaan. Näin sinun tulee toimia:

- Kirjoita osoitepalkkiin about:flags ja valitse merkitty vaihtoehto "Piilota paikallinen IP-osoitteeni WebRTC-yhteyksien kautta"

Kuinka WebRTC paljastaa IP-osoitteeni?

Valitettavasti WebRTC käyttää menetelmää, joka paljastaa julkiset IP-osoitteet, vaikka se olisi NAT-palomuurin takana. Joidenkin JavaScript-komentojen kautta WebRTC:tä voidaan käyttää UDP-pakettien lähettämiseen STUN-palvelimelle.

Palvelin lähettää takaisin UDP-paketin, johon on upotettu IP-osoitteet, joista pyyntö aloitettiin. Tästä syystä sinun on suoritettava WebRTC-testi ohittaaksesi IP-osoitteet, jotka paljastavat ongelmia.

Kuinka voin suojautua tältä IP-vuodolta?

Koska pyynnöt STUN-palvelimelle ovat peräisin normaalin XML HTTP:n ulkopuolelta. Siksi ne ovat näkymättömiä kehittäjäkonsolissa; tulee lähes mahdottomaksi estää näitä pyyntöjä selaimen lisäosien, kuten WebRTC-blokin, kautta.

5 käytettyä koteloa reaaliaikaiseen viestintään WebRTC:n kanssa

Mitä tulee erilaisten tehtävien suorittamiseen, kuten reaaliaikaisiin video- ja äänipuheluihin, WebRTC:tä ei ole lähelläkään. Tässä on viisi hämmästyttävää esimerkkiä käytetyistä koteloista reaaliaikaiseen viestintään:

- Yksisuuntaiset keskustelulaitteet

- Valvonta

- Esineiden internet (IOT)

- Viihde

- Online koulutus

Yksisuuntaiset keskustelulaitteet

Yllättäen Amazon käyttää WebRTC:tä Alexalle ja muille tuotteille. Samoin Google Duplex käyttää reaaliaikaista viestintää sekä tekoälyä (AI), joiden avulla käyttäjät voivat olla vuorovaikutuksessa muiden käyttäjien kanssa luonnollisesti. Näin he voivat suorittaa erilaisia toimintoja puhelimitse välittömästi.

Valvonta

WebRTC-tekniikka auttaa myös hallituksia ja valvontavirastoja toteuttamaan online-tietosuojatehtävänsä. Mielenkiintoista on, että 130 miljoonaa kameraa oletetaan maailmanlaajuisesti käytettävän yksityisyyden suojaan.

WebRTC:n kautta ne voivat suorittaa toimintoja, kuten automaattisia hälytyksiä, joita videovalvontateknologiat jo käyttävät.

Esineiden internet (IoT)

IoT kasvaa merkittävästi, kun 127 laitetta on yhteydessä Internetiin sekunnissa. Lisäksi tiedot välitetään WebRTC:n kautta koneen välisten yhteyksien välillä.

Viihde

Pelinöröt voivat nauttia online-pelikokemuksista seuraavalle tasolle. WebRTC:n ansiosta he voivat pelata pelejä kuten Cubeslam ja AirConsole älykkäästi.

Verkkokoulutus

WebRTC esittää rooliaan koulutusalalla, koska organisaatiot mukautuvat tähän käsitteeseen tarjotakseen räätälöityjä oppimisalustoja ohjaajille.

UKK

Olen selittänyt alla lyhyesti erilaisia WebRTC:hen liittyviä kyselyitä:

WebRTC-vuoto tapahtuu, kun julkiset IP-osoitteesi ovat edelleen näkyvissä, vaikka ne olisivat yhteydessä VPN-verkkoon. Tämän seurauksena kolmannet osapuolet voivat päästä käsiksi tärkeisiin yksityisiin tietoihisi.

WebRTC on avoimen lähdekoodin kehys, joka mahdollistaa reaaliaikaisen viestinnän selaimissa.

Mielenkiintoista on, että sinun ei tarvitse ottaa WebRTC:tä käyttöön Chromessa, koska se on jo saatavilla selaimessa oletuksena.

Kyllä, Windows-pohjainen Steam-asiakas käyttää WebRTC:tä uudelle VOIP:lle.

Jos odotat edelleen WebRTC-vuodon hässäkkää VPN:n käyttämisestä huolimatta, ota yhteyttä VPN-palvelusi asiakastukeen.

VPN suojaa sinua WebRTC-vuodoilta peittämällä julkiset IP-osoitteesi. Kun avaat uusia sivuja ollessasi yhteydessä VPN-palveluun, julkisia IP-osoitteitasi ei paljasteta.

Käärimistä

Toivon, että pystyin kuvailemaan useita WebRTC-testiin liittyviä näkökohtia yksityiskohtaisesti. Lisäksi voit ymmärtää WebRTC:n edut ja haitat, jos käyt viestini läpi perusteellisesti. Tällä tavalla voit suojata reaaliaikaista viestintäsi ja suorittaa P2P-toimintoja turvallisesti ja nimettömästi mistä tahansa.

Kiitos, että luit viestini, olet enemmän kuin tervetullut jakamaan näkemyksesi alla olevan kommenttiosion kautta.