WebRTC-Testleitfaden für Anfänger

Wenn ich sage, dass Sie in einer gefährlichen Online-Welt leben, würden Sie es nicht glauben. Leider ist es eine bittere Wahrheit, die schwer zu schlucken ist. Es gibt zahlreiche VPN-Dienste, die aufgrund eines WebRTC-Fehlers die IP-Adressen ihrer Benutzer preisgeben. Daher sollten Sie wissen, wie Sie den WebRTC-Test durchführen, um Ihre Privatsphäre um jeden Preis zu schützen.

Durch meinen Beitrag können Sie Ihre Online-Privatsphäre schützen, indem Sie die Vor- und Nachteile von WebRTC im Detail untersuchen. Darüber hinaus können Sie selbst eine WebRTC-Leaking-Evaluierung durchführen.

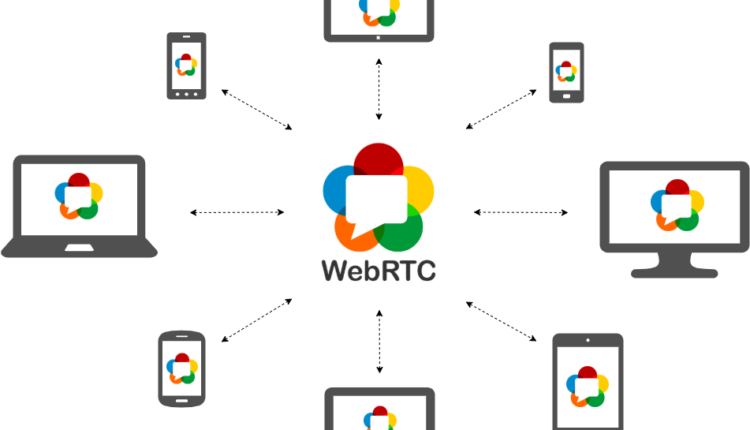

Was ist WebRTC?

WebRTC, auch als Web-Echtzeitkommunikation bekannt, ist eine innovative Open-Source-Technologie, die es Desktops und mobilen Browsern ermöglicht, Daten auszutauschen. Der gesamte Prozess findet in Echtzeit über einfache APIs statt.

Interessanterweise benötigen Webbrowser keinen zwischengeschalteten Server, um miteinander zu kommunizieren. Infolgedessen ist Sprache einschließlich Video-Chats zusammen mit P2P-Dateifreigabe innerhalb von Browsern in rasantem Tempo möglich.

Vorteile

- Ermöglicht die P2P-Dateifreigabe in Browsern

- Es ist eine kostenlose Open-Source-Technologie

- Kompatibel mit den Browsern Firefox, Opera und Chrome

Nachteile

- Könnte die IP-Adressen der Benutzer offenlegen

Schlüsselkomponenten

WebRTC besteht aus drei Haupt-APIs, darunter:

- PeerVerbindung

- Holen Sie sich UserMedia

- Datenkanäle

PeerVerbindung

Über PeerConnection können Sie verschiedene Multimediadateien gleichzeitig senden und empfangen.

Holen Sie sich UserMedia

Der Name offenbart das gesamte Konzept, da es Zugriff auf die Medien der Benutzer bietet, darunter Kamera und andere Dinge

Datenkanäle

Die obige Schlüsselkomponente verbessert den Nicht-Medien-Übertragungsprozess innerhalb von Browsern auf eine andere Ebene.

Wie funktioniert WebRTC?

Meines Wissens haben Entwickler die C/C++-Sprache zum Erstellen verwendet, um Benutzern bei der Durchführung von Sprach- und Videoanrufen zu helfen. Zum Glück ist dies nicht mehr der Fall. Dies liegt daran, dass WebRTC nicht C/C++ verwendet, sondern die JavaScript-API nutzt.

Daher können Sie WebRTC in kürzester Zeit in Ihren Browsern verwenden. Auf diese Weise können Sie Ihren Echtzeit-Kommunikationszugang auf die nächste Stufe bringen. Über die JavaScript-API-Funktion können Sie WebRTC auch in Ihren bevorzugten Browsern wie Chrome, Firefox und Edge nutzen.

Das Beste an WebRTC ist der Vorteil der Bildschirmaufnahme des Benutzers. Darüber hinaus können Sie den Bildschirm Ihrer Lieben sofort teilen oder aufzeichnen. All diese Funktionen können Sie ganz einfach in Echtzeit ausführen. Vor allem bietet es den Benutzern ein unglaubliches Live-Interaktionserlebnis in Echtzeit.

Wenn Sie den WebRTC-Vorteil nutzen, können Sie jede Art von Daten an andere übertragen.

Vor kurzem hat der Firefox-Browser einen auffälligen Firefox Hello-Video- und Chat-Client gestartet. Das erstaunliche Kommunikationstool hilft Ihnen, mit anderen zu interagieren, die aktualisierte Chrome-, Firefox- und Chrome-Browser verwenden.

Sie können diese Funktion sofort in Ihrem Browser verwenden, da Sie kein Plugin oder keine Browsererweiterung herunterladen müssen. Leider könnte diese neueste Entwicklung Hackern unzählige Möglichkeiten bieten. Sie können neue Wege erkunden, um auf die persönlichen Informationen der Benutzer zuzugreifen.

So verwenden Sie den WebRTC Leak Checker

Ich empfehle Ihnen, den Unterschied zwischen öffentlichen IP-Adressen und lokalen IP-Adressen herauszufinden. Sobald Sie den Unterschied verstanden haben, können Sie das Endziel des WebRTC-Leckprüfers erreichen. Interessanterweise werden Sie beim Durchführen des WebRTC-Leak-Checker-Tests zwei Arten von angezeigten IP-Adressen finden.

Dies sind öffentliche und lokale IP-Adressen. Öffentliche IP-Adressen beschreiben Ihre Identität im Internet. Nachdem Sie sich mit einem VPN-Dienst verbunden haben, können Sie öffentliche IP-Adressen erhalten, die von Ihrem VPN-Anbieter angeboten werden. Wenn Sie eine Website besuchen, überwacht sie die öffentliche IP-Adresse des VPN-Servers, nicht Ihre.

Auf diese Weise können Sie Ihre Online-Identität sichern. Bei öffentlichen IP-Adressen ist jedoch nicht alles rosig. Falls WebRTC Ihre tatsächliche öffentliche IP-Adresse anstelle der öffentlichen IP-Adresse des VPN-Servers offenlegt, wenn Sie mit einem VPN verbunden sind, können Dritte Sie erkennen.

Wenn Sie während des Tests eine öffentliche IP-Adresse finden, bedeutet dies ebenfalls, dass Sie ein Leckproblem haben.

Andererseits sind lokale IP-Adressen nicht auf Sie bezogen. Ihre Router weisen diese IP-Adressen zu und, was noch wichtiger ist, sie verwenden diese Adressen weltweit millionenfach wieder. Selbst wenn Dritte Ihre lokalen IP-Adressen identifizieren, sind Sie nicht auffindbar.

Wenn Sie während des Tests eine lokale IP-Adresse beobachten, ist Ihre Privatsphäre immer noch geschützt!

5 Schritte zum Testen auf ein WebRTC-Leck (mit und ohne VPN)

Diejenigen Benutzer, die sich nicht für ein VPN entscheiden, während sie verschiedene Online-Aktivitäten durchführen, geben private Informationen an Dritte weiter. Wenn das Leak-Tool einen Leak-Problem erkennt, wenn Sie mit einem VPN-Dienst verbunden sind, können Sie die folgenden Schritte ausführen, um Ihre Privatsphäre zu schützen:

- Nachdem Sie die Verbindung zu einem VPN getrennt haben, sollten Sie die Seite in einem neuen Fenster oder Tab öffnen

- Wenn Sie öffentliche IP-Adressen sehen, notieren Sie sie

- Schließen Sie die Seite und verbinden Sie sich mit einem VPN-Dienst

- Öffnen Sie die geschlossene Seite erneut, wenn Sie öffentliche IP-Adressen entdecken, stehen Sie vor einem Datenschutzleck

Wenn Sie mit einem VPN-Dienst verbunden sind und das Tool kategorisch angibt, dass kein Leck vorhanden ist, sind Sie zum Glück auf der sicheren Seite.

Bildnachweis: Webcode-Geeks

Wie gefährdet ein WebRTC-Leck meine Privatsphäre?

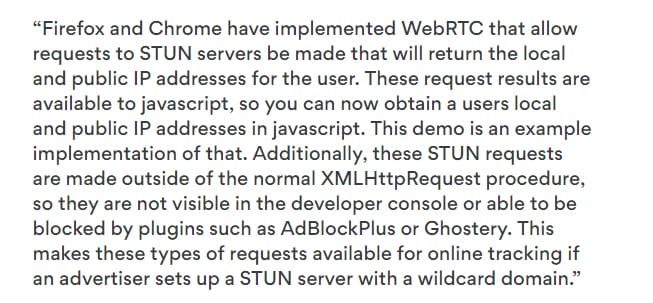

Der einzige und größte Nachteil von WebRTC ist die Verwendung verschiedener Techniken, die die IP-Adressen der Benutzer offenlegen. Daher macht Sie ein WebRTC-Leck in diesem digitalen Zeitalter angreifbar. Die Browser Firefox und Chrome für Windows verwenden ein Tool, das Ihre ursprünglichen IP-Adressen offenlegen kann.

Wenn Sie den Chrome- oder Firefox-Browser verwenden, können deren IP-Überprüfungsmethoden die von den ISPs der Benutzer ausgegebenen IP-Adressen offenlegen. Dies bedeutet, dass Websites WebRTC-JavaScript-Code in Webbrowsern wie Firefox und Chrome verwenden können, die es ihnen ermöglichen, die tatsächlichen IP-Adressen der Benutzer zu erfahren.

Die besagte Lücke ist jedoch nur in den Windows-Browsern Firefox und Chrome zu finden.

Wie erkennt WebRTC meine IPs?

Nach meinen Recherchen verwendet es das ICE-Protokoll (Interactive Connectivity Establishment), um die IP-Adressen der Benutzer zu untersuchen. Darüber hinaus verwendet das Protokoll auch zwei verschiedene Techniken, die wie folgt beschrieben werden:

- STUN/TURN-Server

- Erkennung von Hostkandidaten

STUN/TURN-Server

Diese Server ermöglichen es Webbrowsern, Fragen wie „Was sind meine öffentlichen IPs” zu stellen. Ebenso helfen sie zwei Geräten, miteinander zu kommunizieren, selbst wenn sie sich hinter einer NAT-Firewall befinden. STUN/TURN kann Ihre Privatsphäre stark beeinflussen.

Erkennung von Hostkandidaten

Es gibt Geräte, die zahlreiche IP-Adressen haben, die mit ihrer Hardware zusammenhängen. Diese IP-Adressen sind von Websites aufgrund von Firewalls durch STUN/TURN-Server nicht erreichbar. Dennoch offenbart das ICE-Protokoll und hilft dem Browser, diese IPs über Ihr Gerät zu sammeln.

Die lokalen IPv4-Adressen sind mit Ihrem Gerät verknüpft, und selbst wenn diese Adressen entdeckt werden, bleibt Ihre Privatsphäre intakt. Wenn Sie jedoch eine IPv6-Adresse haben, ist Ihre Online-Sicherheit möglicherweise in Gefahr. Daher kann eine boshafte Website STUN/TURN-Server verwenden und Ansätze zur Erkennung von Hostkandidaten verwenden, um Ihren Browser dazu zu verleiten, Ihre IP-Adressen preiszugeben.

WebRTC-Leaks: Welche Browser sind anfälliger?

Leider sind Firefox zusammen mit Chrome-, Opera-, Safari- und Microsoft Edge-Desktopbenutzern aufgrund von WebRTC-Lecks großen Risiken ausgesetzt. Dies liegt daran, dass diese Browser eine integrierte WebRTC-Funktion in ihren Browsern anbieten. Wenn Sie über diese Browser Online-Aktivitäten durchführen, besteht die Möglichkeit, dass Sie Opfer von WebRTC-Leaks werden.

Laut meinen Recherchen sind Firefox- und Chrome-Windows-Browser anfälliger für WebRTC-Lecks. Daher sollten Sie wissen, wie Sie WebRTC in den oben genannten Browsern deaktivieren können. Auf diese Weise können Sie Ihre digitale Identität schützen und diese Browser von überall anonym verwenden.

Wie kann ich WebRTC-Lecks sonst noch verhindern?

Glücklicherweise können Sie sich vor WebRTC-Lecks schützen, nachdem Sie die WebRTC-Funktion in Ihrem Browser selbst deaktiviert haben. Hier sind drei verschiedene Optionen, die Sie verwenden können, um WebRTC-Lecks zu verhindern:

- Deaktivieren Sie WebRTC in Browsern

- Verwenden Sie Browser-Add-Ons oder -Erweiterungen, um WebRTC zu entfernen

- Verwenden Sie einen Premium-VPN-Dienst, um Probleme mit WebRTC-Lecks zu vermeiden

Sie können WebRTC in verschiedenen Browsern wie Firefox, Chrome, Safari und Microsoft Edge deaktivieren. Browser-Add-Ons bieten leider nicht die gewünschte Anonymität. Dennoch reduziert es die Wahrscheinlichkeit von WebRTC-Lecks erheblich.

Wählen Sie ebenso einen VPN-Anbieter aus, der Ihre ursprüngliche IP-Adresse während des WebRTC-Leak-Tests nicht preisgibt.

So deaktivieren Sie WebRTC in Chrome auf dem Desktop

Die Aufgabe, WebRTC in Chrome auf dem Desktop zu deaktivieren, ist einfach. So können Sie vorgehen:

- Gehen Sie zu „Anpassen und Steuern” und verwenden Sie auf der Registerkarte „Weitere Tools” und klicken Sie dann unter dem Abschnitt auf „Erweiterung”.

- Sie sollten nach unten scrollen und auf „Weitere Erweiterungen erhalten” klicken.

- Durchsuchen Sie die Suchleiste in der linken Ecke und schreiben Sie „WebRTC-Steuerung”.

- Klicken Sie auf „Zu Chrome hinzufügen” > Erweiterung hinzufügen > Plug-in aktivieren, um das WebRTC-Plug-in von blau auf blockieren zu ändern

So können Sie das Chrome-Fix-Verfahren für WebRTC-Lecks durchführen, um WebRTC im Chrome-Browser zu deaktivieren.

Glücklicherweise können Sie auch zwei Arten von Chrome-Erweiterungen verwenden, um WebRTC-Lecks zu überwinden. Diese sind:

- uBlock Origin

- WebRTC-Netzwerkbegrenzer

uBlock ist ein Allzweckblocker, der Ihnen hilft, Anzeigen, Tracker und Malware zu blockieren. Der WebRTC-Netzwerkbegrenzer ist ein offizielles Google-Add-On, mit dem Sie Probleme mit IP-Lecks umgehen können, ohne WebRTC vollständig zu blockieren.

Bildnachweis: Fragen Sie Dave Taylor

So deaktivieren Sie WebRTC in Firefox auf dem Desktop

Ebenso können Sie WebRTC in Firefox auf dem Desktop deaktivieren, ohne den WebRTC-Lecktest zu verwenden. So sollten Sie vorgehen:

- Sie sollten den Text „about config” in die Adressleiste eingeben und die Eingabetaste drücken

- Sie müssen auf „Ich akzeptiere das Risiko” klicken, bevor Sie fortfahren

- Sie sollten „media. Peerconnection.enabled' in der Suchleiste und drücken Sie die Eingabetaste

- Sie sollten auch mit der rechten Maustaste auf die aufgelistete Zeile klicken und Umschalten wählen

Bildnachweis: Google Play Store

So deaktivieren Sie WebRTC in Opera auf dem Desktop

Sie können WebRTC in Opera auf dem Desktop deaktivieren, indem Sie die folgenden Schritte ausführen:

- Aus der Erweiterungsgalerie sollten Sie den Namen des Plugins in das Suchfeld „WebRTC-Steuerung” schreiben.

- Klicken Sie auf das Plugin

- Klicken Sie auf „Zu Opera hinzufügen” und aktivieren Sie das Plugin, das WebRTC von Blau auf Block umstellen kann

So deaktivieren Sie WebRTC in Safari auf dem Desktop

Überraschenderweise befolgt das Safari-Modell die Sicherheitsregeln in Wort und Tat als andere Browser. Daher müssen Sie WebRTC in Safari nicht deaktivieren, da es WebRTC standardmäßig nicht anbietet.

So deaktivieren Sie WebRTC in Microsoft Edge auf dem Desktop

Gleiches gilt für Microsoft Edge, da es in seinem Browser kein integriertes WebRTC bietet. Dennoch können Sie Ihren Browser davor schützen, Ihre IP-Adressen preiszugeben. So sollten Sie vorgehen:

- Schreiben Sie about:flags in die Adressleiste und aktivieren Sie die markierte Option „Meine lokale IP-Adresse über WebRTC-Verbindungen verbergen”.

Wie legt WebRTC meine IP-Adresse offen?

Leider verwendet WebRTC eine Methode, die öffentliche IP-Adressen offenlegt, selbst wenn sie sich hinter einer NAT-Firewall befindet. Über einige JavaScript-Befehle kann WebRTC verwendet werden, um UDP-Pakete an den STUN-Server zu senden.

Der Server sendet ein UDP-Paket mit eingebetteten IP-Adressen zurück, von denen die Anfrage initiiert wurde. Folglich müssen Sie einen WebRTC-Test durchführen, um IP-Adressen zu umgehen, die Probleme aufdecken.

Wie kann ich mich vor diesem IP-Leck schützen?

Da die Anfragen an den STUN-Server außerhalb des normalen XML-HTTP entstehen. Diese sind in der Entwicklerkonsole daher unsichtbar; Es wird nahezu unmöglich, diese Anfragen durch Browser-Plugins wie den WebRTC-Block zu blockieren.

5 Anwendungsfälle für Echtzeitkommunikation mit WebRTC

Wenn es darum geht, verschiedene Aufgaben wie Video- und Audioanrufe in Echtzeit auszuführen, kommt nichts an WebRTC heran. Hier sind fünf erstaunliche Beispiele für Anwendungsfälle für Echtzeitkommunikation:

- Einweg-Gesprächsgeräte

- Überwachung

- Internet der Dinge (IOT)

- Unterhaltung

- Online-Bildung

Einweg-Gesprächsgeräte

Überraschenderweise nutzt Amazon WebRTC für Alexa und andere Produkte. Ebenso verwendet Google Duplex Echtzeitkommunikation zusammen mit künstlicher Intelligenz (KI), die es Benutzern ermöglicht, auf natürliche Weise mit anderen Benutzern zu interagieren. Auf diese Weise können sie sofort verschiedene Aktivitäten über das Telefon durchführen.

Überwachung

Die WebRTC-Technologie hilft auch Regierungen und Überwachungsbehörden bei der Erfüllung ihrer Online-Datenschutzmissionen. Interessanterweise wird angenommen, dass weltweit 130 Millionen Kameras für Datenschutzzwecke verwendet werden.

Über WebRTC können sie Funktionen wie automatisierte Warnungen ausführen, die bereits von Videoüberwachungstechnologien verwendet werden.

Internet der Dinge (IoT)

IoT wächst stark, da 127 Geräte pro Sekunde mit dem Internet verbunden sind. Darüber hinaus werden die Daten über WebRTC zwischen Maschine-zu-Maschine-Verbindungen übertragen.

Unterhaltung

Die Gaming-Freaks können Online-Gaming-Erlebnisse auf der nächsten Ebene genießen. Dank WebRTC können sie Spiele wie Cubeslam und AirConsole intelligent spielen.

Online-Bildung

WebRTC spielt seine Rolle in der Bildungsbranche, da sich Organisationen an diese Vorstellung anpassen, um maßgeschneiderte Lernplattformen für Ausbilder bereitzustellen.

Häufig gestellte Fragen

Im Folgenden habe ich verschiedene Abfragen im Zusammenhang mit WebRTC kurz erläutert:

Ein WebRTC-Leck tritt auf, wenn Ihre öffentlichen IP-Adressen auch dann noch offengelegt werden, wenn Sie mit einem VPN verbunden sind. Infolgedessen können Dritte auf Ihre wichtigen privaten Informationen zugreifen.

WebRTC ist ein Open-Source-Framework, das Echtzeitkommunikation in Browsern ermöglicht.

Interessanterweise müssen Sie WebRTC in Chrome nicht aktivieren, da es standardmäßig bereits im Browser verfügbar ist.

Ja, Windows-basierte Steam-Clients verwenden WebRTC für das neue VOIP.

Wenn Sie trotz der Verwendung eines VPN immer noch Probleme mit WebRTC-Lecks erwarten, sollten Sie sich an den Kundendienst Ihres VPN-Dienstes wenden.

Ein VPN schützt Sie vor WebRTC-Lecks, indem es Ihre öffentlichen IP-Adressen maskiert. Wenn Sie neue Seiten öffnen, während Sie mit einem VPN-Dienst verbunden sind, werden Ihre öffentlichen IP-Adressen nicht offengelegt.

Einpacken

Ich hoffe, ich konnte verschiedene Aspekte, die den WebRTC-Test betreffen, ausführlich beschreiben. Darüber hinaus können Sie die Vor- und Nachteile von WebRTC verstehen, wenn Sie meinen Beitrag gründlich durchgehen. Auf diese Weise können Sie Ihre Echtzeitkommunikation sichern und P2P-Aktivitäten sicher und anonym von überall aus durchführen.

Vielen Dank, dass Sie meinen Beitrag gelesen haben. Sie sind mehr als willkommen, Ihre Ansichten über den Kommentarbereich unten mitzuteilen.