VPN-test – Varför bör du vara orolig för läckande VPN:er?

VPN-läckor, låter konstigt eller hur?

Vilken läcka pratar jag om? Tro det eller ej, oavsett vilken krypteringsnivå din VPN-leverantör lovar att tillhandahålla, kan den mycket väl vara mottaglig för DNS-, WebRTC- och IP-läckor.

Nu vet jag att du inte har någon aning om DNS, WebRTC och IP-läckor, men stå ut med mig eftersom jag kommer att diskutera allt i detalj i denna VPN-läckagetestguide.

Men just nu, vad jag försöker säga är att du inte kan lita på VPN-leverantörer. Enligt en undersökning, av 150 VPN-appar på Google Play Butik, led 25% av dem av DNS-läckor.

IP- och DNS-läckor är inte bara begränsade till Android-appar. En studie släppt av Internet Measurement Conference avslöjade att 25 av 62 VPN-leverantörer läckte användarens trafik.

Baserat på så starka farhågor har jag bestämt mig för att genomföra mitt eget VPN-test.

För att genomföra en av de mest grundliga undersökningarna på internet, kommer jag att täcka 55 VPN-leverantörer i branschen och se vilka VPN som misslyckas med att uppfylla sitt avsedda syfte.

Men innan vi börjar, låt oss först börja med att prata om VPN-läckor och dess typer.

Vad är VPN-läcka?

Nu finns det ingen läroboksdefinition av VPN-läckor, men baserat på mitt VPN-test skulle jag förklara det som:

En VPN-läcka uppstår när användarens riktiga IP-adress eller DNS avslöjas trots att en VPNs krypterade privata tunnel används

Mer specifikt:

- När en VPN-app tillåter flödet av okrypterad trafik från enheten

- När en VPN-app exponerar offentlig IP-adress för tredje part

- När en VPN-app skickar användarens DNS-förfrågningar till andra offentliga DNS-servrar än VPN-leverantörens

Jag slår vad om att du har upplevt en av dessa läckor minst en gång med din egen VPN-tjänst. Och varför inte? När allt kommer omkring är läckor ganska vanliga med low-end eller budget-VPN-tjänster.

Här är ett scenario för dig:

Låt oss säga att du ansluter till en valfri VPN-server och försöker komma åt en geoblockerad webbplats. Allt verkar bra och snyggt, men du kan fortfarande inte komma åt det specifika innehållet.

Anledningen är enkel, tjänsten eller webbplatsen du försöker komma åt spårar faktiskt din sanna IP snarare än IP-adressen för din VPN-leverantör. Det är en tydlig indikation på en VPN-läcka.

Men du kan inte helt och hållet skylla på din VPN-leverantör för läckor. Även om VPN-läckor har mycket att göra med buggar och felaktiga protokoll (mer om det senare), är oadresserade sårbarheter i befintlig teknik den främsta misstänkta för att läcka din sanna identitet.

Vilka tekniker pratar jag om?

Webbläsare som använder WebRTC, webbläsarplugins och till och med operativsystem på våra telefoner och andra enheter är bara för att nämna några.

[wpforms id="167989″ title="false" description="false"]

Typer av VPN-läckor

Det finns i huvudsak tre (3) olika typer av läckor du bör vara orolig över:

- IP-adressläckor (IPv4, IPv6 och Torrent IP-läcka)

- DNS-läckor

- WebRTC-läckor

Låt oss börja med IP-läckor först…

IP-adressläckor

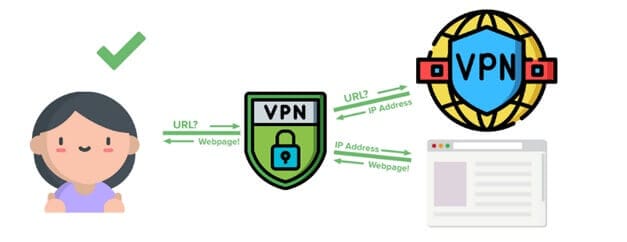

I huvudsak är ett VPNavsett att skydda din integritet online genom att skapa en säker krypterad tunnel mellan dig och internet.

Det är tänkt att dölja din identitet och onlineaktiviteter från resten av världen genom att maskera din ursprungliga IP-adress.

Eftersom din IP-adress är din unika identifierare, om din VPN-tjänst lider av läckor, kan det mycket väl äventyra din integritet online.

Även om någon inte nödvändigtvis kan hacka dig med din IP, kan den lätt avslöja mycket information om dig. Det här är vad som bara kan avslöja en IP-adress på whatsmyip.com om någon:

En till synes ofarlig IP-läcka kan faktiskt avslöja något så känsligt som din faktiska geo-position ner till de exakta koordinaterna.

En läckande IP-adress är också anledningen till att du inte kan komma åt geografiskt begränsat innehåll och tjänster.

Men det blir ännu värre:

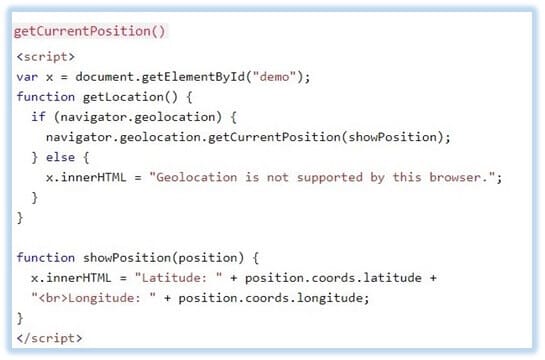

Om någon verkligen vill lösa ett oavslutat problem med dig kan de enkelt skicka en länk med HTML5 geolocation API för att få din exakta geo-plats utan att du ens vet om det. [ Källa ]

DNS-läckor

Domännamnsserver eller DNS är i huvudsak en telefonbok på internet. Det är en mellanliggande enhet mellan en användares enhet och Internet.

DNS-servrar konverterar värdnamn (som www.example.com) till en datorvänlig IP-adress (som 192.911.1.1).

Eftersom vi minns ord bättre än den långa kombinationen av siffror, skulle det vara oerhört svårt för oss människor att memorera varje IP-adress vi vill komma åt. [ Källa]

Tänk dig bara att skriva in 157.166.226.25 bara för att besöka CNN. Verkligen en hjälpsam teknik. Men när du använder ett VPN kan denna till synes användbara teknik också vara orsaken till din bristfälliga integritet.

Tillåt mig att förklara…

Ibland, även när VPN är aktiverat och fungerar perfekt, kanske din VPN-app inte hanterar din DNS-förfrågan direkt. Istället kan det tillåta dina DNS-frågor att passera genom din IPS:s DNS-servrar.

Detta kallas en " DNS-läcka ."

Om du råkar ut för en DNS-läcka kan din internetleverantör eller tredjeparts DNS-operatörer som hanterar dina frågor se vilka webbplatser du besöker eller vilka appar du använder.

Eftersom DNS är det som kopplar samman webblänkar kan DNS påverka i stort sett allt du gör online negativt. Ett dubbeländigt svärd verkligen.

Om en VPN-leverantör inte hanterar dina DNS-förfrågningar kan denna sårbarhet inte bara tillåta internetleverantörer utan andra enheter att avlyssna dina internetaktiviteter.

Nu som jag sa tidigare kan du inte skylla allt på din VPN-leverantör, då sårbarheter i befintlig teknik också kan utgöra en läcka.

Ta till exempel Microsofts "Smart Multi-Homed Named Resolution". SMHNR, som ursprungligen släpptes med Windows 8, har allvarliga problem med DNS-läckage.

Även med VPN på plats skickar SMHNR DNS-frågor till alla konfigurerade DNS-servrar istället för att bara använda VPN-leverantörens DNS-servrar. [ Källa ]

Detta avslöjar uppenbarligen din sanna IP tillsammans med de webbplatser du besöker, vilket gör din VPN helt värdelös. Det är dock ganska lätt att inaktivera, om du vet vad du gör.

Men Microsofts brister slutar inte bara där, i själva verket är Windows 10 ännu värre på att hantera DNS-förfrågningar med ett VPN.

För att sätta detta i perspektiv, på grund av Windows 10:s patetiskt dåliga DNS-hanteringsmekanismer, utfärdade CISA- avdelningen vid Department of Homeland Security en officiell varning (TA15-240A).

Ja! Så illa är det.

Som sagt, vissa VPN:er kommer med inbyggt DNS-läckageskydd. Denna funktion säkerställer att alla DNS-förfrågningar hanteras säkert i den krypterade VPN-tunneln.

WebRTC-läckor

WebRTC eller Web Real-Time Communication är ett (VoIP) Voice over Internet Protocol för onlinekommunikation. Det är samma teknik som driver superanvändbara appar som WhatsApp och Skype.

WebRTC möjliggör webbläsare-till-webbläsare-applikationer som röstsamtal, videochatt och P2P-fildelning och utan plugins.

Även om det är en revolutionerande teknik, kan den fortfarande exponera din riktiga IP-adress även när du använder ett VPN.

Enligt en artikel publicerad av TorrentFreak, tillät den massiva bristen i WebRTC-tekniken webbplatser att se hem-IP-adresser för omedvetna användare.

TF tillade vidare att webbplatser kan använda några rader kod för att göra förfrågningar till en STUN-server som sedan kan logga användarnas VPN IP-adress, hemmets IP-adress och till och med lokala nätverksadresser.

Eftersom WebRTC i grunden är en webbläsarbaserad teknik är moderna webbläsare de mest sårbara.

Daniel Roesler, en oberoende utvecklare var den första som avslöjade WebRTC-sårbarheten redan 2015. Han publicerade till och med kod på sin GitHub-sida som gjorde det möjligt för användare att rätta till om deras webbläsare led av WebRTC-läckor eller inte.

Med det sagt, lika otäckt som WebRTC-läckor låter, är det relativt enkelt att lappa. Jag kommer att ta upp det senare i den här guiden.

[wpforms id="167958″ title=”false” description=”false”]

VPN och opatchade sårbarheter

Okej, så ibland kan din VPN-leverantör vara boven bakom din bristfälliga integritet. Ta till exempel den ökända Heartbleed-buggen från 2014.

Heartbleed bugg

Denna bugg hjälper till att fånga upp filer och data som skyddas under SSL/TLS-krypteringen. Heartbleed-sårbarheten påverkar vanligtvis e-postmeddelanden, snabbmeddelanden (IM) och till och med vissa virtuella privata nätverk (VPN).

Den fruktansvärda buggen tillåter vem som helst att dekryptera krypterad trafik genom att missbruka de sårbara versionerna av OpenSSL. Som ett resultat kan alla med uppsåt potentiellt få tillgång till konfidentiella referenser och eventuellt använda dem för avlyssning, stjäl eller till och med identitetsstöld.

Vad gör Heartbleed Bug så unik?

Tja, till skillnad från andra enstaka programvarubuggar som korrigeras med nya uppdateringar, har Heartbleed-buggen avslöjat ett relativt stort antal privata och andra hemliga nycklar som exponeras för Internet.

Eftersom denna bugg är obehagligt lätt att utnyttja och inte lämnar några spår när den körs, är det en otäck sårbarhet.

Bugs för eskalering av privilegier

Privilege Escalation Bug är en annan stor sårbarhet som nyligen dök upp. Felet upptäcktes av säkerhetsforskaren Paul Rascagneres från Cisco Talos i två vanliga VPN-klienter

Enligt Rascagneres publicerade rapport identifierade han två privilegieeskaleringsbuggar i både NordVPN (CVE-2018-3952) och ProtonVPN:s (CVE-2018-4010) Windows-klienter.

Han förklarade vidare i sin rapport att eftersom båda VPN-leverantörerna använde OpenVPN som kräver administratörsåtkomst, kan all skadlig kod som körs inuti OpenVPN-konfigurationsfilen åsidosätta administratörsrättigheter.

Vad betyder det nu?

För enkel förståelse kan alla som får administratörsåtkomst manipulera konfigurationsfiler genom att infoga sina egna skadliga koder och exekvera godtyckliga kommandon med de mycket specifika kodexekveringsparametrarna.

Rascagneres tillade också att anledningen till att denna sårbarhet ens existerade är på grund av hur OpenVPN-konfigurationsfiler hanteras av tjänsten.

Trots att Rascagneres var först med att identifiera denna sårbarhet i VPN-appar, var inte Rascagneres först med att upptäcka felet. Faktum är att Fabius Watson från cybersäkerhets- och konsultföretaget VerSprite var den första som rapporterade felet i april 2018.

NordVPN och ProtonVPN var snabba med att fixa sårbarheten genom att implementera kontroller specifikt på "plugin" och "script-security" parametrar.

Rascagneres kunde dock fortfarande kringgå denna patch genom att omsluta nämnda parametrar inom citattecken.

Rascagneres publicerade till och med separata sårbarhetsrapporter för både NordVPN och ProtonVPN för att stödja hans upptäckter.

Dessa sårbarheter upptäcktes i följande versioner av NordVPN och ProtonVPN:

- 14.28.0

- 5.1.

Med det sagt har båda leverantörerna fixat detta fel genom att släppa uppdateringar som förhindrar obehöriga användare från att ändra OpenVPN-konfigurationsfiler.

Om du inte har uppdaterat din VPN-klient än, vad väntar du på?

[wpforms id=”167963″ title=”false” description=”false”]

VPN-läckor och dess inverkan på din integritet

Även om VPN-läckor kanske inte är en lika stor affär som VPN-leverantörer loggar användardata, kan det fortfarande få dig i en hel del problem.

Förutom att du inte kan komma åt ett fåtal streamingtjänster kan till exempel läckt DNS leda till att din data överlämnas till brottsbekämpande myndigheter.

Tillåt mig att förklara…

Eftersom DNS-servern du använder vanligtvis tillhör din ISP, loggas och underhålls alla förfrågningar du skickar till dessa DNS-servrar i databasen.

Om du blir inblandad i något som anses vara olagligt i dina rättsliga lagar, kan dina lagrade loggar få dig åtalad i en domstol.

Till exempel i Storbritannien är internetleverantörer skyldiga att överlämna alla register till myndigheterna enligt Investigatory Powers Bill.

Med tanke på att Storbritannien är en aktiv del av 5-ögonövervakningsalliansen, kan all exponerad data få dig i problem med myndigheterna. Det är om du faktiskt begår något olagligt.

Men i USA, även om du inte gör något olagligt online, kan ISP:er sälja läckt data till marknadsföringsföretag.

Ända sedan FCC:s förslag till skydd för bredband integritetsskydd avvisades av kongressen, kan internetleverantörer som Comcast, AT&T, Time Warner, Verizon och andra sälja personlig information som webbhistorik utan föregående medgivande.

Enligt avsnitt (D) i 47 US Code §?222. Sekretess för kundinformation, "Inget i detta avsnitt förbjuder en teleoperatör att använda, avslöja eller tillåta åtkomst till kundskyddad nätverksinformation som erhållits från sina kunder, varken direkt eller indirekt genom sina agenter".

Även om ISP:er har sålt personlig information i flera år, med större makt, kan de generera betydande datauppsättningar om onlineaktiviteter för vissa demografiska grupper.

För att driva en poäng kan ISP:er använda insamlad data för att bygga en mycket exakt persona av dig som kan säljas till marknadsförare.

[wpforms id=”167973″ title=”false” description=”false”]

Testkriterier

Till skillnad från andra webbplatser som gör det alltför komplicerat att testa VPN-läckor genom att introducera avancerade verktyg, kommer jag att hålla mitt VPN-test enkelt och enkelt.

Istället för att använda komplicerade verktyg, kommer jag att använda ett gäng vanliga VPN-läcktestverktyg online.

Anledning?

För att vara ärlig kommer både avancerade och grundläggande VPN-testverktyg att ge samma resultat ändå, varför använda alltför komplicerade metoder för att testa VPN?

Med det sagt, här är några av de VPN-testsajter jag kommer att använda för att testa min VPN:

- https://ipleak.net/

- https://browserleaks.com/webrtc

- http://dnsleak.com/

- https://ip8.com/

- https://iplek.org/

- http://doileak.net/

Det är också värt att notera att jag kanske inte använder alla ovannämnda verktyg för var och en av de VPN som jag kommer att diskutera i denna VPN-testguide. Istället kommer jag att använda vart och ett av verktygen i variationer.

VPN som inte läcker

Medan vissa VPN ibland drabbas av läckor, finns det få undantag som inte läcker, åtminstone är det vad jag har upplevt i mitt VPN-test.

Nedan har jag sammanställt en lista över några betalda och gratis test-VPN som inte läckte under min testning. Jag kommer att lägga till fler VPN till den här listan när jag testar fler VPN.

1 ExpressVPN – godkänd

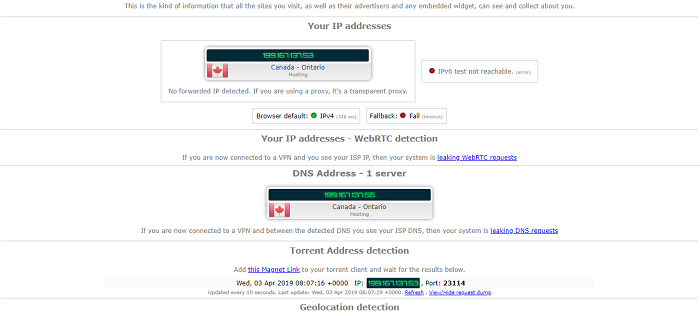

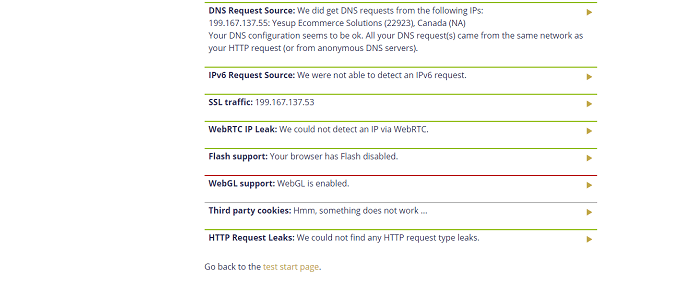

Testserver: Kanada

Startade mitt VPN-test med Express VPN DNS-läckagetestet och jag var mer än nöjd med resultatet. Som du kanske har märkt är min IPV6-adress inte synlig. Det är bara hur mitt kontorsnätverk är konfigurerat.

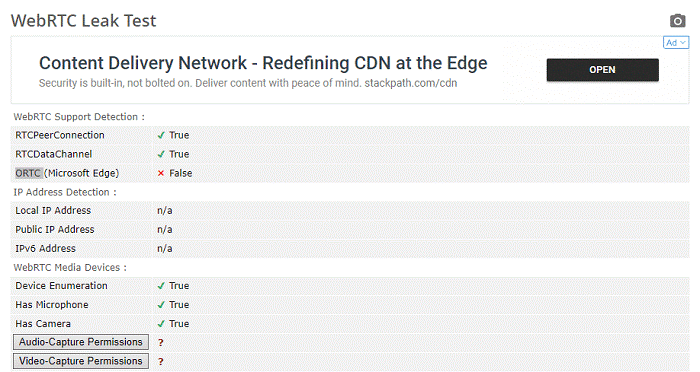

Kommer ner till WebRTC-läckan och IPLeak.net kunde inte upptäcka en läcka på min test-VPN-anslutning. Eftersom jag inte inaktiverade WebRTC i min webbläsare innan testet, är det ett mycket gott tecken att inte kunna se IP.

Jag utförde till och med ett VPN-test för Torrentläckage och ExpressVPN rensade även det utan några hicka.

Utförde samma läckagetest på Doileak.com, och jag stötte inte på några läckor med ExpressVPN aktiverat.

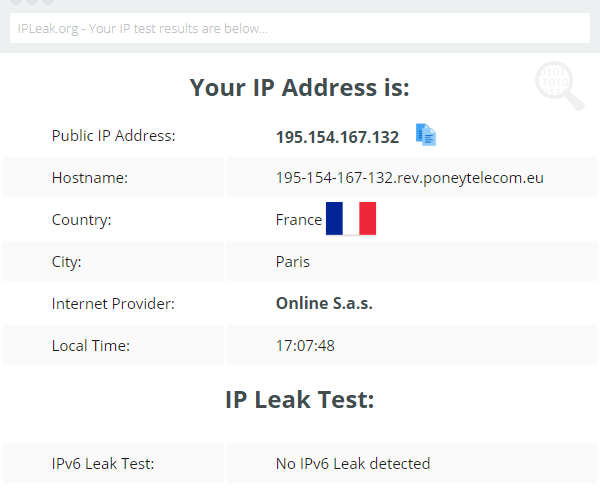

2 NordVPN – Godkänd

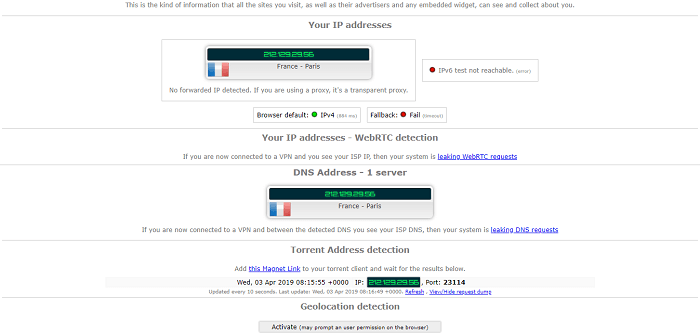

Testserver: Frankrike

Därefter testade jag NordVPN. För detta VPN-test ansluter jag till en av deras servrar i Frankrike. I mitt test läckte inte NordVPN min sanna IP.

NordVPN klarade även DNS-, WebRTC- och Torrent-läcktest utan några problem på både IPleak.net och Doileak.com.

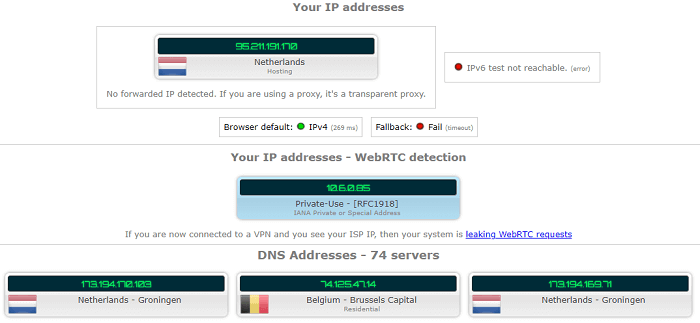

3 Surfshark – GODKÄND

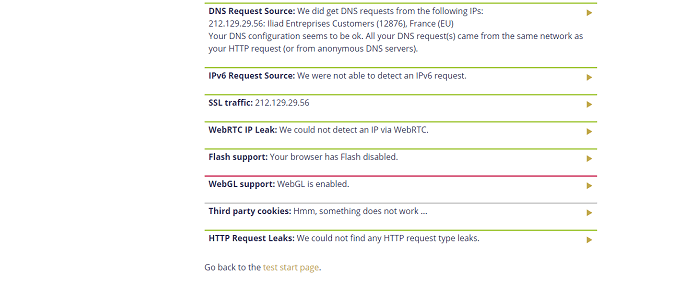

Testserver: Nederländerna

Och det var samma historia med Surfsharks test-VPN, inga IP-, DNS-, WebRTC- eller Torrent-läckor upptäcktes.

Jag testade till och med Surfshark med Doileak.com och det upptäcktes inga läckor.

4 IPVanish – Godkänd

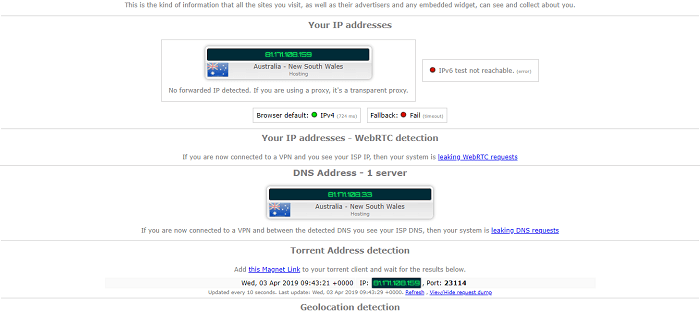

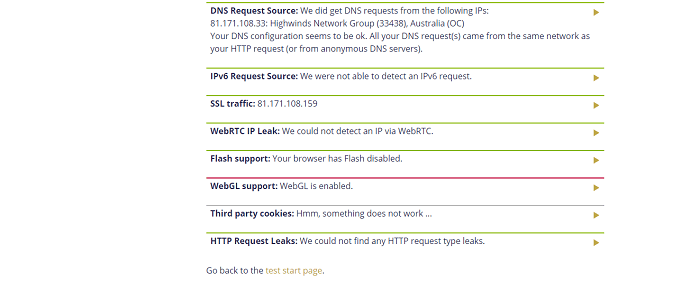

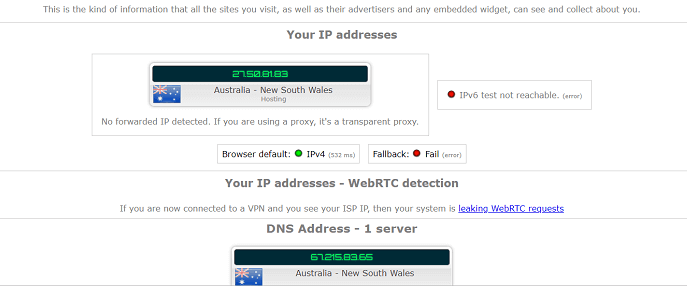

Testserver: Australien

IPVanish läckte inte heller.

Jag anslöt till den australiska servern för IPVanish för testning och visst bekräftade IPleak.net att jag faktiskt använde den australiska servern under mitt VPN-test.

Min WebRTC var inte synlig och min Torrent IP var samma som IP:n för VPN-servern jag var ansluten till.

Även om min DNS-adress skilde sig från min IP-adress, avslöjade den fortfarande inte min faktiska IP-adress.

Tryggt och säkert.

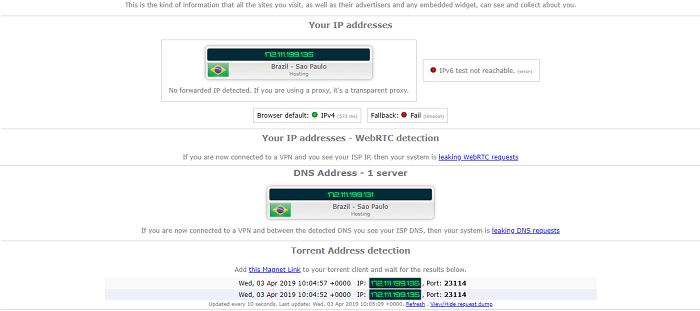

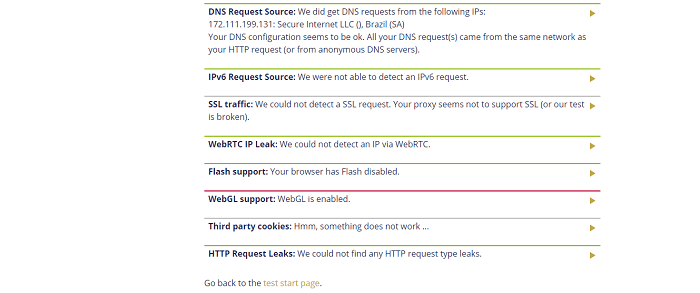

5 Ivacy – GOD

Testserver: Brasilien

Även om Ivacy är en relativt liten leverantör, läckte den fortfarande inte min faktiska IP. Jag måste säga att det överraskade mig. Det är också en av få VPN som arbetar i Brasilien.

[wpforms id=”167975″ title=”false” description=”false”]

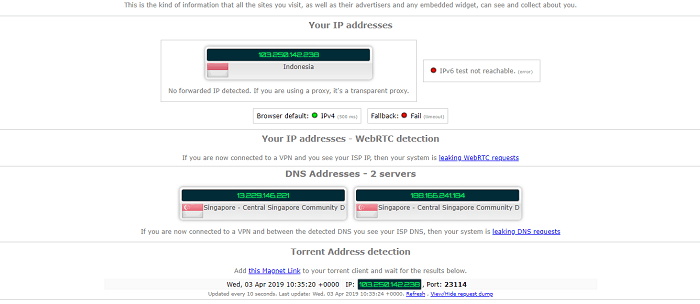

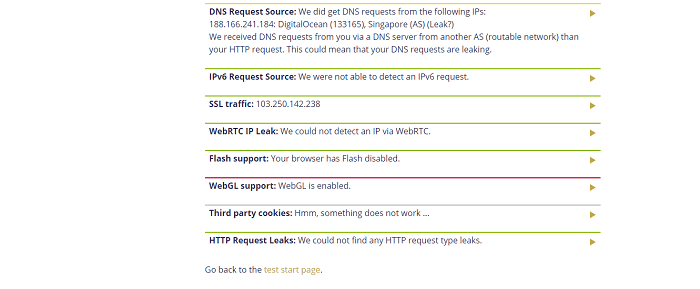

6 VyprVPN – Godkänd

Testserver: Indonesien

Längre ner på den här listan har vi VyprVPN. Detta är ytterligare ett test-VPN som jag säkert trodde skulle läcka under mitt VPN-test men som faktiskt inte gjorde det.

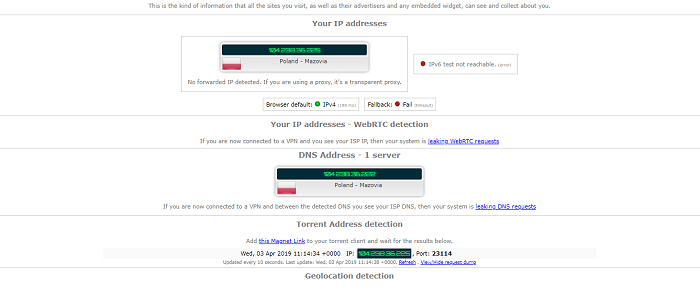

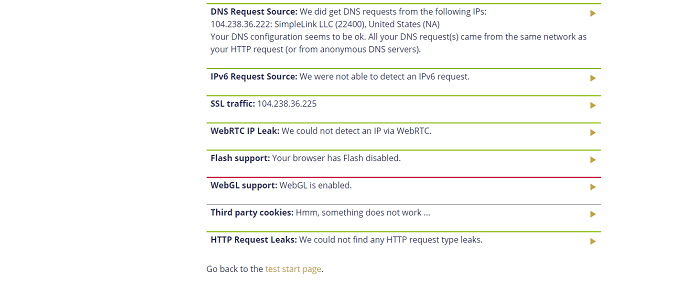

7 StrongVPN – godkänd

Testserver: Polen

En annan mindre känd VPN som klarade mitt VPN-test var StrongVPN. Inte nog med att den inte läckte min IP-adress, utan den lyckades också klara WebRTC-läcktestet.

8 TunnelBear – godkänd

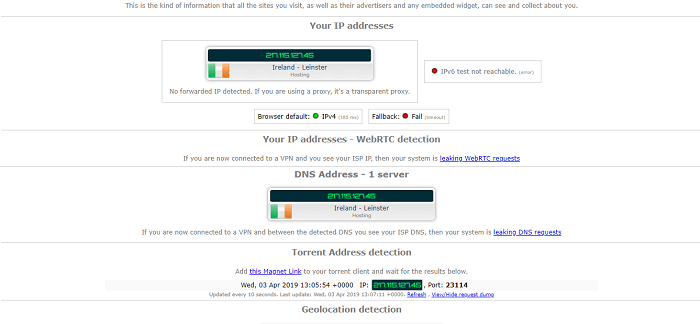

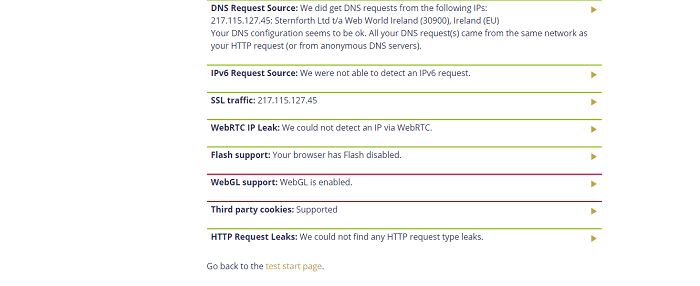

Testserver: Irland

Läckor är något du normalt förväntar dig av gratisleverantörer. Med det i åtanke utförde jag läckagetestet med TunnelBear.

Överraskande nog läckte inte TunnelBear. Jag önskar att andra gratis VPN (ehm, ehm Hola VPN) skulle lära sig av TunnelBear.

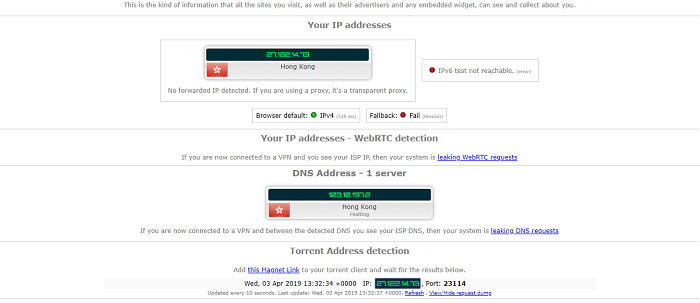

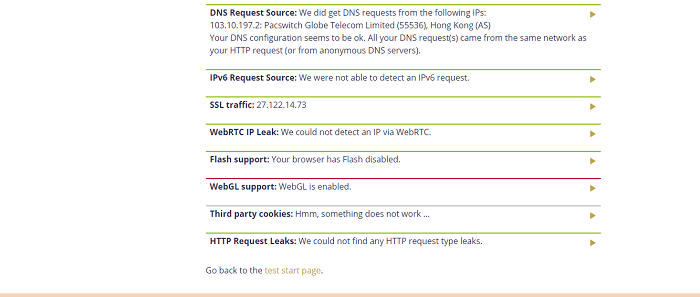

9 Windscribe – Godkänd

Testserver: Hong Kong

En annan VPN som inte läckte i den här listan är Windscribe. WebRTC-läckan fanns ingenstans och det var min IP-, DNS- och torrent-IP också.

10 PureVPN – godkänd

Testserver: Island

PureVPN klarade också testet utan några problem. Den läckte inte min sanna IP, och den led inte heller av WebRTC, DNS eller Torrent IP-läcka.

[wpforms id=”167977″ title=”false” description=”false”]

11 Privat internetåtkomst – godkänd

Testserver: Australien

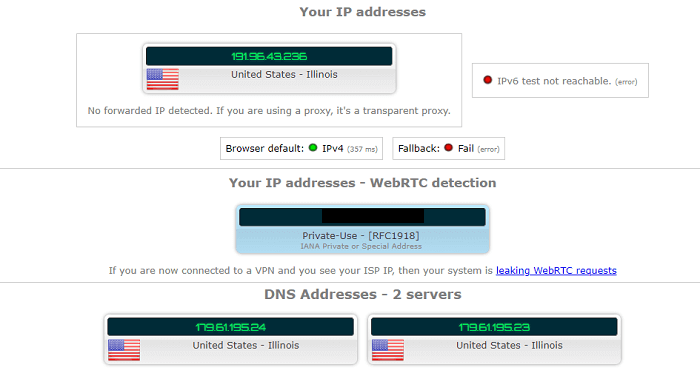

12 VPN Obegränsad – godkänd

Testserver: USA

13 AVG Secure VPN – Godkänd

Testserver: USA

14 Betternet – Godkänd

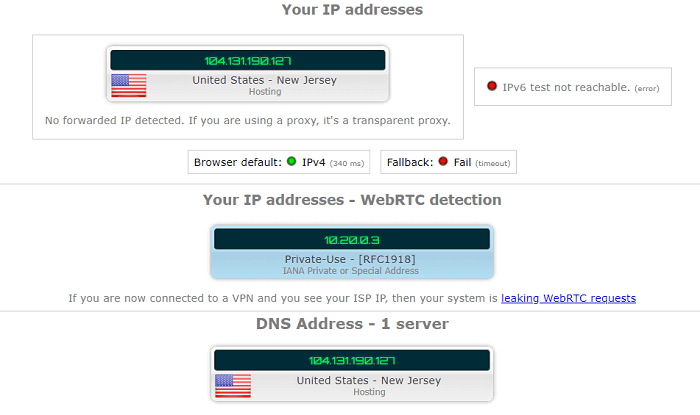

Testserver: USA

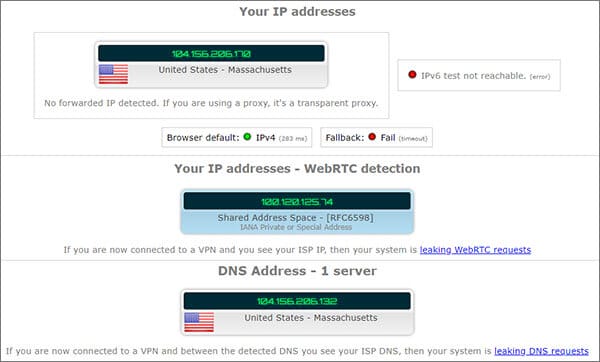

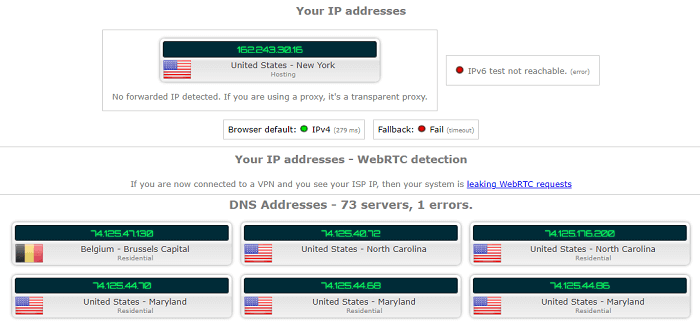

Även om det verkar som att Betternet läcker WebRTC från VPN-läckagetestet, men eftersom det inte visar min faktiska IP, lider det inte av läckor.

15 VPNSecure – Godkänd

Testserver: USA

16 KeepSolid Business VPN– Godkänd

Testserver: USA

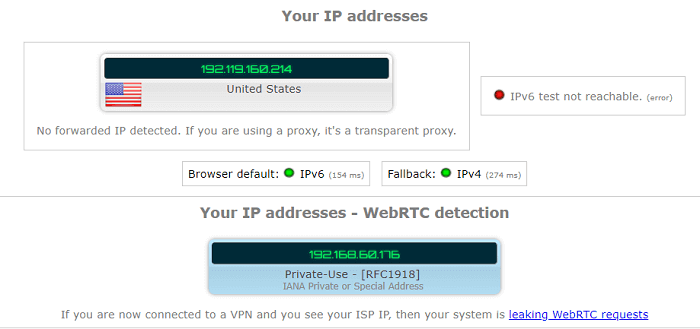

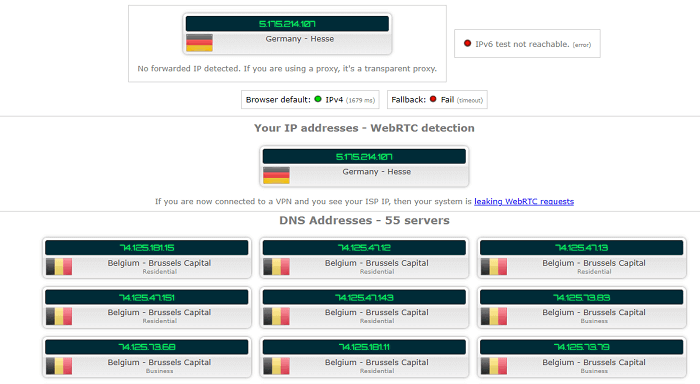

KeepSolid lyckades klara mitt VPN-läcktest utan problem. För denna VPN använde jag tre olika verktyg bara för att se om det kommer att utlösa en läcka.

17 Connecto VPN– Godkänd

Testserver: USA

18 Tunnello VPN– Godkänd

Testserver: USA

19 Bekräftad VPN– Godkänd

Testserver: USA

20 Hotspot-sköld – godkänd

Testserver: USA

[wpforms id=”167979″ title=”false” description=”false”]

21 Proton VPN– Godkänd

Testserver: USA

22 Trust.Zone– Godkänd

Testserver: Sydafrika

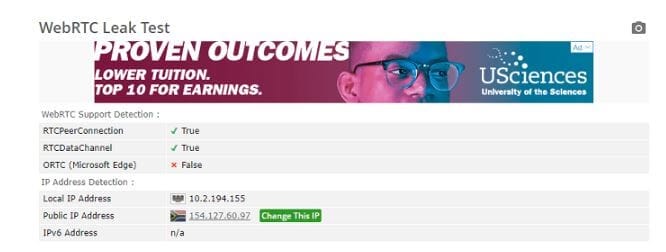

Även om WebRTC-testet synligt visar lokal IP och offentlig IP-adress, är det inte min riktiga IP. Lång historia kort, Trust.Zone klarade också mitt VPN-läckagetest utan problem.

23 Cactus VPN– Godkänd

Testserver: USA

24 Psiphon VPN– Godkänd

Testserver: USA

25 Turbo VPN– Godkänd

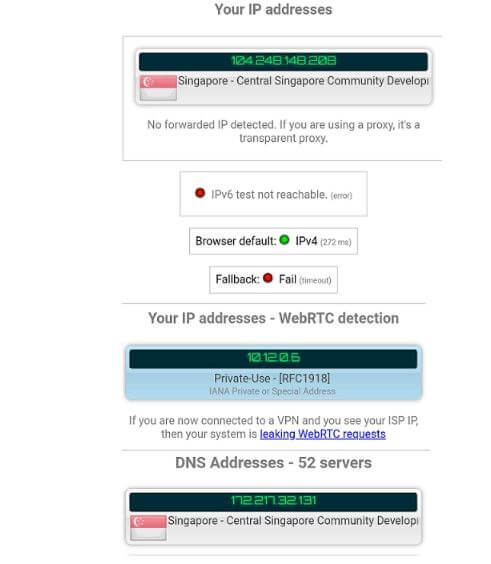

Testserver: Singapore

26 Hide My IP VPN– Godkänd

Testserver: USA

27 Avast SecureLine– Godkänd

Testserver: USA

28 VPNBook– Godkänd

Testserver: USA

29 VPNGate– Godkänd

Testserver: Japan

30 Opera VPN– Godkänd

Testserver: USA

[wpforms id=”167981″ title=”false” description=”false”]

31 SurfEasy VPN– Godkänd

Testserver: USA

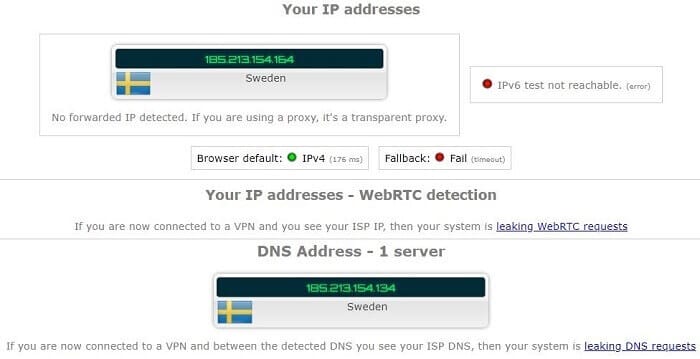

32 Mullvad VPN– Godkänd

Testserver: Sverige

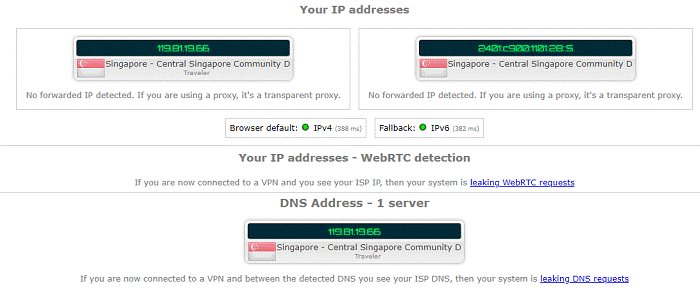

33 F-Secure Freedome VPN– Godkänd

Testserver: Singapore

34 B.VPN – Godkänd

Testserver: Australien

35 VPN-trafik – godkänd

Testserver: Frankrike

36 IPinator VPN– Godkänd

Testserver: USA

37 Blocklöst VPN– Godkänd

Testserver: USA

38 Security Kiss VPN– Godkänd

Testserver: USA

39 Seed4.Me VPN– Godkänd

Testserver: USA

40 HideIPVPN– Godkänd

Testserver: Nederländerna

[wpforms id=”167982″ title=”false” description=”false”]

41 Avblockera VPN– Godkänd

Testserver: Tyskland

42 PerfectVPN– Godkänd

Testserver: USA

VPN som läcker

Alla VPN-leverantörer är inte läckagefria och kan få dig i problem. Här är 10 tjänster som jag fann läcka IP/DNS under testning:

- Timme

- Hoxx VPN

- Tryck på VPN

- BTGuard

- Ace VPN

- Säker VPN

- vpn.ht

- Snabba upp

- DotVPN

- AzireVPN

[wpforms id=”167984″ title=”false” description=”false”]

Hur testar man ett VPN för läckor?

Nu när du vet vilka VPN-leverantörer du ska lita på och vilka du ska undvika, hur kan en nybörjare som du och jag leta efter läckor?

För att vara ärlig är det en ganska enkel affär att identifiera VPN-läckor, men du måste vara både ihärdig och vaksam på det. Det finns massor av onlineverktyg du kan använda för att leta efter läckor själv.

Men det som inte är så enkelt är faktiskt att fixa, eller ska jag säga att korrigera VPN-läckor. Men oroa dig inte, jag kommer att göra det superenkelt för dig.

Hur som helst, så här testar du din vpn för läckor:

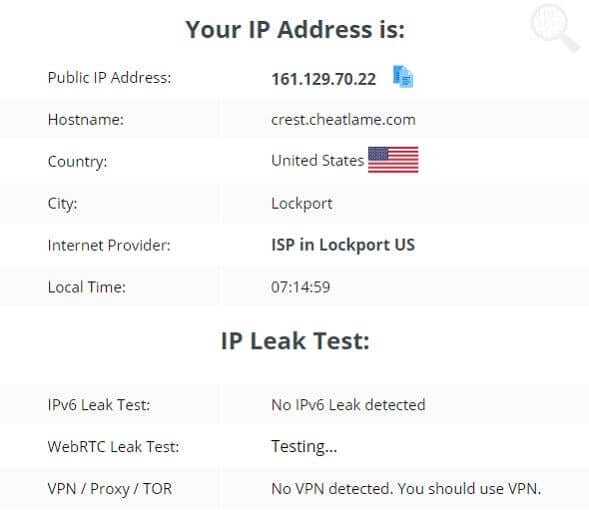

1) Börja med att identifiera din lokala IP-adress

Först och främst måste du leta efter den lokala IP-adressen för din internetanslutning. Denna IP-adress tilldelas dig av din internetleverantör. Du måste kontrollera din IP utan att ansluta till VPN.

För att leta efter din offentliga IP-adress, även din ursprungliga IP-adress, kan du använda webbplatser som WhatIsMyIP.com. Notera denna IP eftersom detta är IP-adressen du inte vill att din VPN ska läcka.

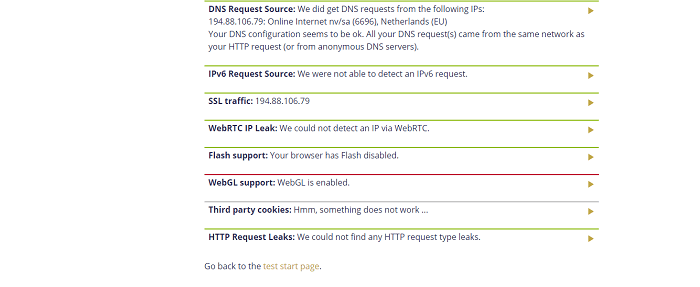

2) Utför sedan ett baslinjetest

Nu måste du utföra ett baslinjetest. Detta för att verifiera att testverktyget ens fungerar korrekt eller inte.

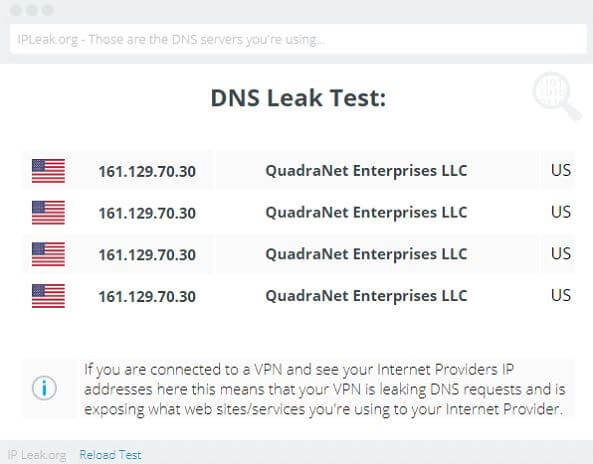

Nu med din VPN fortfarande frånkopplad, gå över till IPLeak.net. Du behöver inte använda flera verktyg eftersom IPLeak.net kombinerat kontrollerar för IP-, WebRTC- och DNS-läckor mot din internetanslutning.

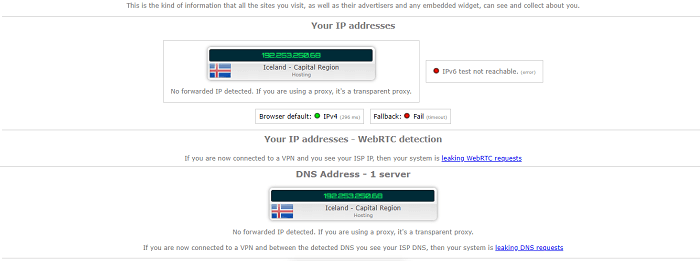

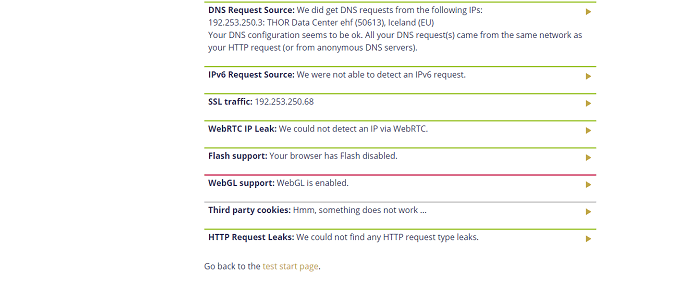

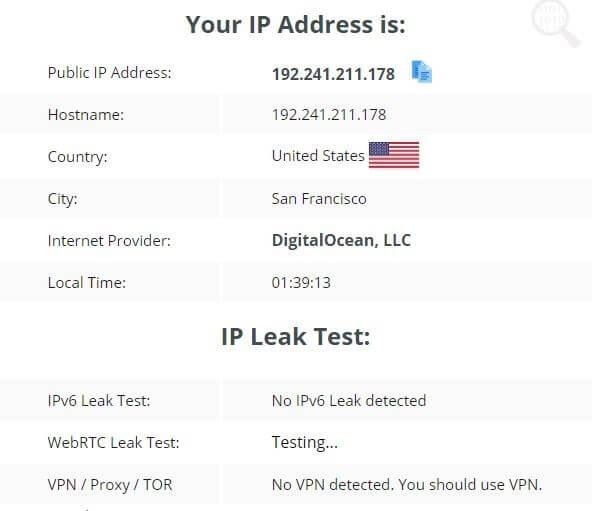

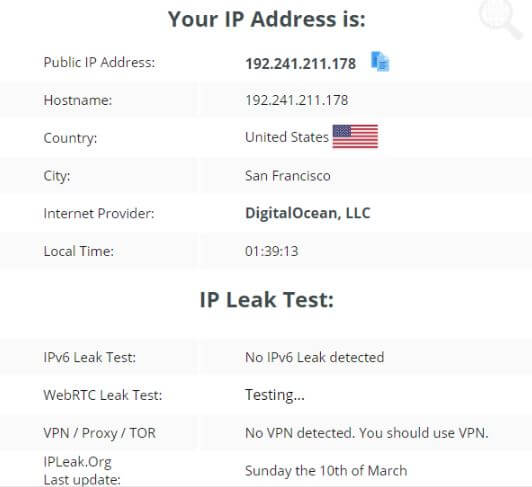

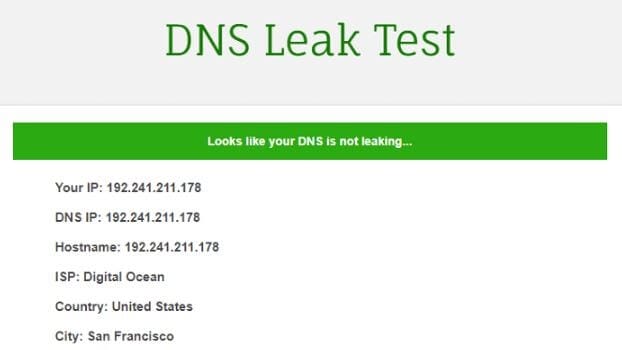

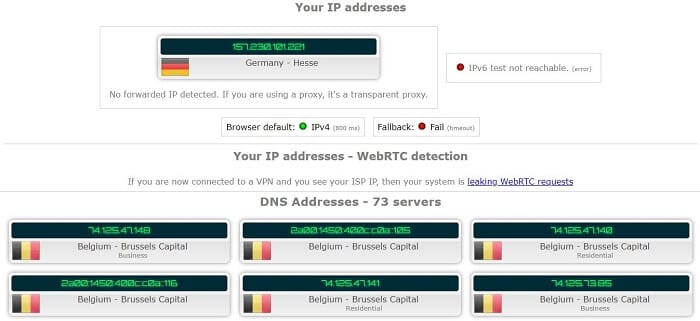

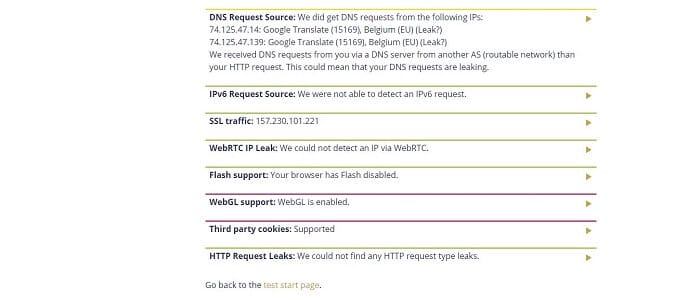

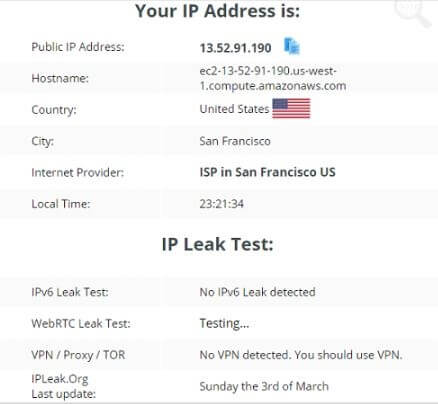

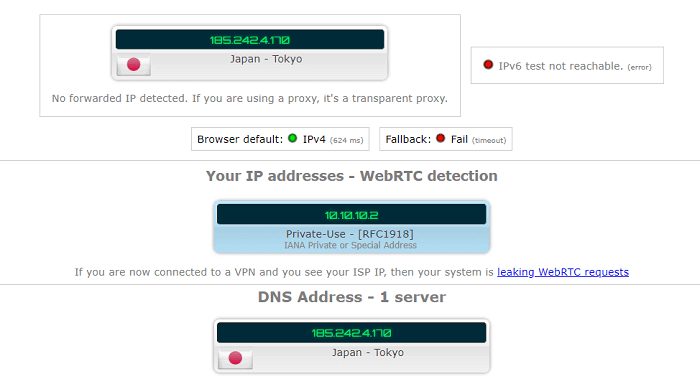

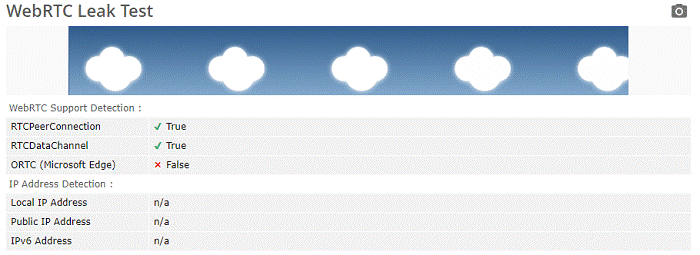

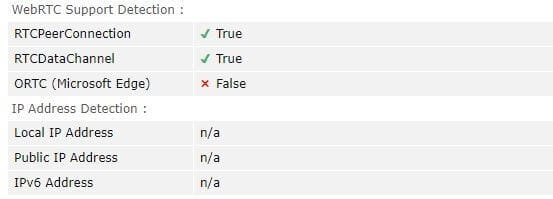

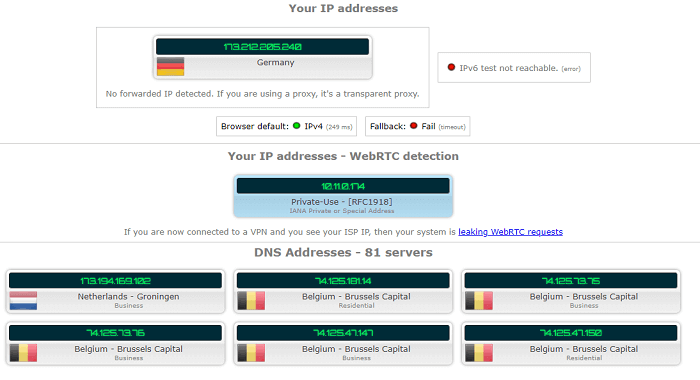

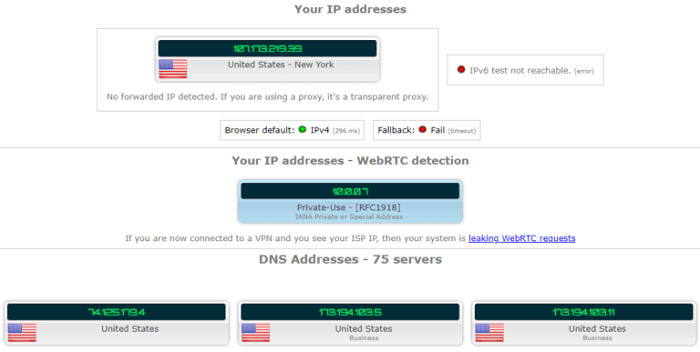

Så här ska testresultaten se ut:

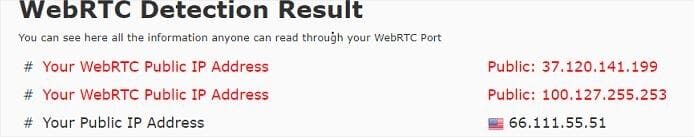

Som du kan se visar skärmdumpen ovan min IP-adress såväl som DNS-servrarna jag använder. Testet visar också att min webbläsare faktiskt lider av en WebRTC-läcka.

Så nu när du har grundläggande läsning kan du gå vidare till det riktiga testet.

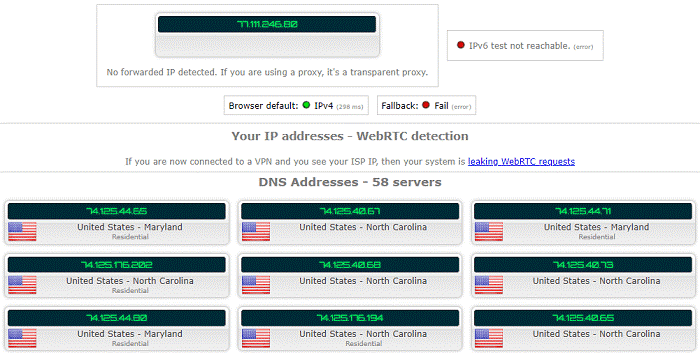

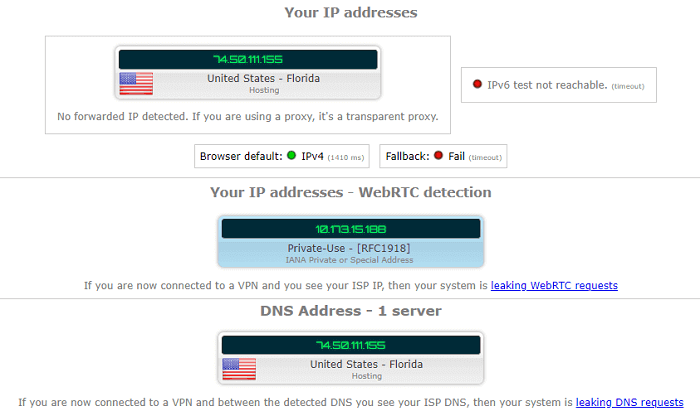

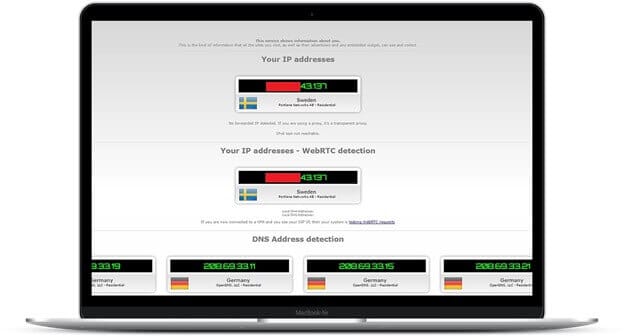

3) Anslut din VPN och utför testet igen

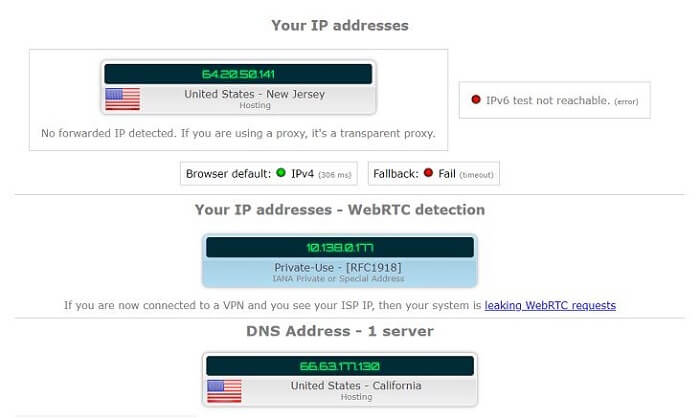

Nu måste du aktivera din VPN-anslutning och ansluta till en valfri VPN-server. När du är klar med förutsättningarna måste du utföra testet en gång till.

Precis som tidigare, gå över till IPleak.net och kör testet. Om du använder en pålitlig VPN med läckageskydd bör dina resultat inte avslöja din ursprungliga IP.

Mer specifikt bör du inte se din ursprungliga IP-adress högst upp på sidan, i WebRTC-sektionen och du ska definitivt inte se din IP-adress i DNS-adressavsnittet.

Ett annat sätt att kontrollera läckor

Även om IPleak.net och andra sådana verktyg räcker för att kontrollera om din VPN läcker, kanske dessa verktyg inte är tillräckliga för vissa användare eftersom det kräver att DNS-förfrågningar skickas till kontrollverktyg.

Eftersom du skickar en förfrågan med din faktiska IP-adress minst en gång till checker tool-servrar, kan din IP loggas. Men jag spekulerar bara i detta och deras är inga faktiska bevis för det.

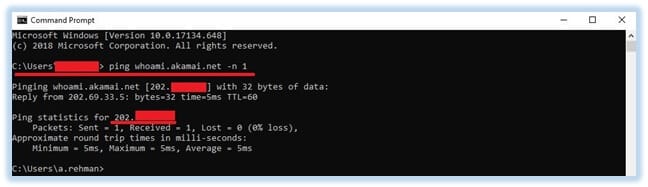

Hur som helst, om du är paranoid som jag kan du använda kommandotolken för att alternativt testa VPN-säkerhet. Så här kan du göra det själv:

1) Öppna kommandotolken på din Windows-dator och ange testserveradressen du litar på. Om du inte känner till några servrar kan du använda följande:

- akamai.net

- dnscrypt.org

- fluffcomputing.com

- ultradns.net

2) I kommandotolken skriver du in ping [servernamn] -n 1. Om det inte är uppenbart nog, byt ut servernamnet med en av de ovan nämnda servrarna. Till exempel, " ping whoami.akamai.net -n 1 ".

När du har kört kommandot måste du se till att du inte ser faktisk IP i resultaten. Om så är fallet, tyvärr, har du min vän skaffat dig en läckande VPN.

Så här ska resultaten från VPN-testaren se ut:

[wpforms id=”167985″ title=”false” description=”false”]

Hur fixar jag VPN-läckor?

Nu kan du inte gå runt och åtgärda alla sårbarheter som VPN lider av, däremot kan du rätta till IP-, WebRTC- och DNS-läckor ganska enkelt.

Så här kan du se till att din VPN inte lider av läckor…

1) Skaffa en pålitlig VPN

Det första och enklaste alternativet du har är att välja VPN-tjänstermed inbyggt läckageskydd. NordVPN och ExpressVPN hävdar båda att de erbjuder läckageskydd. Som jag nämnde tidigare håller läckageskydd allt inom den krypterade tunneln.

2) Bli av med WebRTC

Eftersom de flesta moderna webbläsare har WebRTC föraktiverat, kan det vara källan till din läckande IP.

Vad är värre?

Även om du kan inaktivera WebRTC i webbläsare som FireFox, kan du inte göra det i Google Chrome. Eftersom det inte finns något sätt i appen att inaktivera WebRTC i Chrome och Opera, måste du lita på plugins från tredje part.

Inaktivera WebRTC i FireFox

Att inaktivera WebRTC i din Firefox-webbläsare är superenkelt. Eftersom det finns en lösning i appen för att inaktivera WebRTC behöver du bara komma åt rätt inställning för att bli av med den.

Så här gör du…

Gå över till adressfältet och skriv about:config. När du trycker på enter bör du se ett varningsmeddelande.

Var dock inte rädd, klicka bara på " Jag accepterar risken! ”-knappen och du är halvvägs. Skriv nu " media.peerconnection.enabled " i sökfältet och ändra värdet på inställningen som visas till False.

Så här kan du helt inaktivera WebRTC i Firefox.

Inaktivera WebRTC i Chrome och Opera

Att inaktivera WebRTC i Chrome och Opera är inte så lätt jämfört med FireFox. Som jag nämnde tidigare måste du lita på tredjepartstillägg.

Observera dock att plugin-program inte är helt effektiva. Med det menar jag under vissa omständigheter kan din webbläsare fortfarande läcka.

Här är några webbläsarplugin som du kan kolla in på Chrome Store eller Opera Add-ons- sidan.

Som sagt eftersom Chrome och andra Google-produkter kan vara en stor smärta i nacken när det kommer till integritet, föreslår jag att du provar.

3) Åtgärda din läckande IP

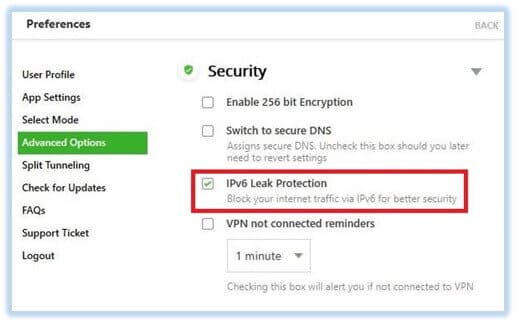

Att fixa IP-läckor kan vara ganska obekvämt för det mesta. Men om du har tur kan du bara bråka med ett par inställningar i VPN-appen för att korrigera både DNS- och IPv6-läckor.

Om din VPN-app inte stöder sådana anpassningar måste du manuellt inaktivera både DNS- och IPV6-inställningar på din önskade enhet.

I demonstrationssyfte kommer jag att visa dig hur du kan inaktivera DNS- och IPV6-inställningar på din Windows-maskin.

Anledningen till att jag väljer Windows är för att det är den mest använda plattformen, och även för att den är så jävla läcker.

Som jag nämnde tidigare hanterar Windows DNS-förfrågningar mycket dåligt. Även med VPN påslaget kan du fortfarande stöta på läckor.

På det sättet, låt oss börja med att inaktivera Smart Multi-Homed Named Resolution -funktionen från grupprincipredigeraren.

Inaktivera Smart Multi-Home Named Resolution

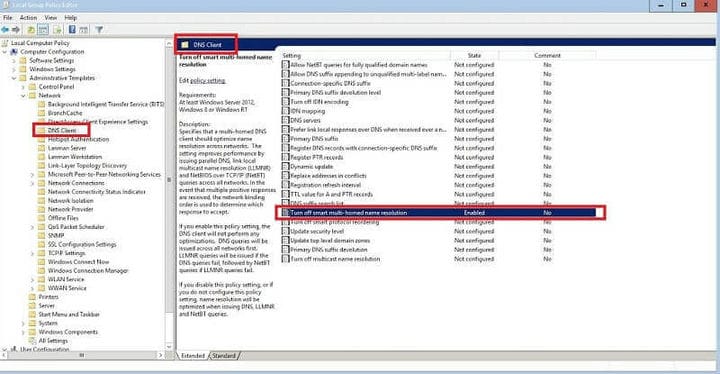

1) Börja med att gå över till Group Policy Editor. För att göra det, tryck på Windows + R och skriv in " gpedit.msc "

2) Navigera sedan till Administrativa mallar > Nätverk > DNS-klient och leta efter "Stäng av smart multi-homed namnupplösning".

3) Dubbelklicka nu på inställningen, klicka på " Aktivera " och tryck sedan på " OK "-knappen

Det var allt, du har precis inaktiverat den irriterande Smart Multi-Homed Named Resolution-funktionen.

Ställ in DNS-servrar manuellt

Det andra alternativet du måste fixa läckande DNS på din Windows-maskin är att manuellt konfigurera önskade DNS-servrar. Detta är uppenbarligen ett mycket enklare alternativ än det jag visade dig tidigare.

För att göra det måste du gå över till inställningen " Nätverksanslutningar " på din Windows-dator. Följ bara stegen nedan och du bör vara klar på nolltid.

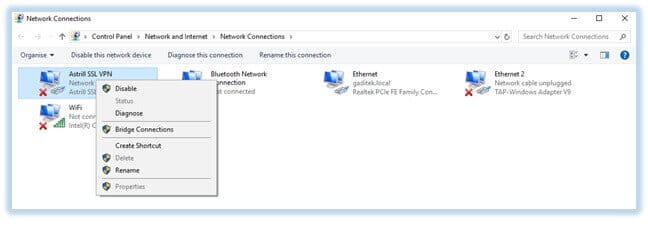

1) Gå över till Kontrollpanelen > Nätverk och Internet > Nätverksanslutningar och högerklicka på nätverkskortet du vill ändra inställningarna för. Till exempel kommer jag att ändra inställningarna för Astrill VPN.

2) Klicka nu på egenskapsalternativet för att dra upp Ethernet-egenskaper.

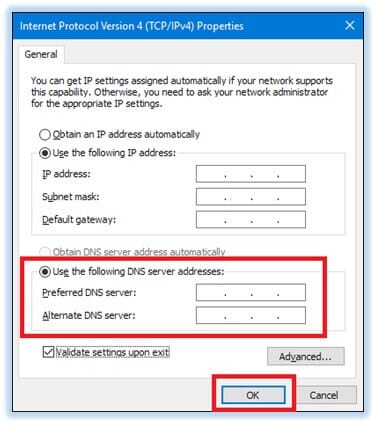

3) Avmarkera sedan " Internet Protocol Version 6 ", för varje adapter du kan behöva skydda för att förhindra att IPv6 läcker.

4) När du är klar med det, välj " Internet Protocol Version 4 " och klicka på knappen " Egenskaper ".

5) Välj nu " Använd följande DNS-serveradresser " från egenskapsmenyn och ange den exakta DNS-serveradressen för din VPN-leverantör som den föredragna och den alternativa DNS-servern. Om din VPN-leverantör inte erbjuder sin egen DNS-serveradress kan du bara använda offentliga DNS-servrar.

[wpforms id=”167986″ title=”false” description=”false”]

Avslutar!

Även om jag inte tycker om namnskamande VPN-tjänster, men med ett växande antal integritetsproblem är det ett verkligt behov att avslöja läckande VPN: er.

För låt oss inse det, ingen tycker om att spela Sherlock på sin egen internetanslutning. Och det skadar verkligen inte att utföra ett preliminärt VPN-säkerhetstest.

Istället för att blint använda det, testa ditt VPN för eventuella brister och kör det genom ett grundläggande VPN-läckagetest.

Med det sagt, jag har gjort allt benarbete åt dig, så du behöver inte utföra det krångliga VPN-testet själv.

Varsågod.

[wpforms id=”167956″ title=”false” description=”false”]