Future of IoT Beyond 2022 – Doom or Salvation?

IoT-branschens efterlängtade högvatten är precis runt hörnet. Det uppskattades att marknaden för smarta hem kommer att växa med 54 miljarder dollar till 2022. Och förutsägelser visar att år 2050 kommer det att finnas mer än 100 miljarder IoT-anslutna enheter i världen. Men det finns för många risker relaterade till dessa IoT-anslutna enheter.

Har du hört hur hackare fick tillgång till en babymonitor? Eller hackade Iran en amerikansk drönare? Eller bryr du dig bara om hur en IoT-enhet kan tända belysningen i ditt sovrum?

Vad är IoT?

IoT (Internet of Things) syftar på anslutning av fysiska enheter genom ett molnbaserat nätverk. Varje fysisk enhet som inkluderar din kaffebryggare, Apple Watch, babyvakt, smarta kylskåp eller kran som har en sensor och internetanslutning är en IoT-enhet. Enkelt uttryckt anses alla fysiska enheter som du kan övervaka eller kontrollera genom att använda en internetanslutning vara en IoT-enhet.

Men hackare kan komma åt dessa IoT-anslutna enheter. Detta är anledningen till att det är viktigt att skydda din data. Det uppskattas att mängden data som genereras av IoT-enheter förväntas nå 73,1 ZB (zettabyte) år 2025. Och du måste skydda denna information från cyberangripare.

På grund av IoT skapar människor en enorm mängd data. Och IoT utsätter också människor för risk för dataexponering. Med en sådan enorm mängd data ökar också risken för säkerhetsintrång.

Säkerhetsutmaningar för IoT

IoT håller på att bli ett hot mot människor eftersom det inte har standardsäkerhetsprotokoll. Eftersom fler organisationer och städer kommer att använda IoT-enheter under de kommande åren måste det ha ett extra lager av säkerhet.

Man-in-the-Middle Attack (MiTM)

Under en MiTM-attack kommer hackare att försöka ansluta din enhet till en falsk internetanslutning. Och du har ingen aning om att du använder ett annat nätverk. Och om hackare framgångsrikt kan utföra en MiTM-attack kan de kontrollera dina internetsökningar och komma åt dina privata data.

Nätverkssäkerhet

Autentisering är en annan säkerhetsutmaning för IoT-enheter eftersom de skapar och delar oskyddad data i molnet. Säkerheten för IoT-anslutna enheter beror på en basstation som är din Wi-Fi, och hackare kan enkelt hacka den när som helst.

Datasäkerhet

Fem IoT-enheter behöver fem krypteringsnycklar. Du kan använda en enda krypteringsnyckel för att låsa eller låsa upp flera IoT-anslutna enheter. Men att använda en enda krypteringsnyckel för flera enheter är riskabelt. För om hackare kan få tillgång till en enda IoT-enhet så kan de kontrollera alla anslutna enheter.

Webbgränssnitt

Webbgränssnittet för IoT-anslutna enheter måste skyddas med ett säkerhetsprotokoll. Varje IoT-enhet, från din smarta mikrovågsugn till en smart glödlampa, bör kontinuerligt uppgraderas över tiden för att förbättra säkerheten. Men efter en uppgradering måste tillverkarna också testa IoT-anslutna enheter innan de säljs till användare.

Senaste attacker på IoT-anslutna enheter

IoT förvandlas från Internet of Things till Internet of Threats.

Husdjursmatare går offline

Ovanstående berättelse är ett exempel på en enhet som inte fungerar. Tänk om ditt husdjur svälter i en vecka? Bara för att din IoT-enhet har slutat fungera på grund av problem med internetanslutningen.

Osäkra babyvakter

Babymonitorn har ett svagt lösenord som hackare använde för att kontrollera en babyvakt. Men hur? Svag kryptering är en sweet spot för hackare att kontrollera din IoT-anslutna enhet.

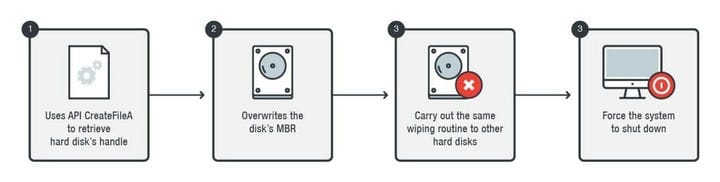

Råna Bank of Chile

Hackare använde ett virus, kallat KillDisk, för att penetrera Bank of Chiles datorer och servrar. Hackarna stängde av hela systemet, satte det på omstart och stal upp till 10 miljoner dollar på SWISS banköverföringar. Ovanstående bild är en glimt av hur hackare infiltrerade och attackerade Banco de Chile genom IoT-anslutningar.

Iran hackade en amerikansk drönare

Iranska hackare fick tillgång till USA:s ledningscentral och hackade en av deras drönare. Senare visade hackare bilder i fågelperspektiv av drönaren och landade den säkert någonstans. Genom att hacka GPS-navigering på drönaren kunde iranska hackare komma åt och kontrollera en amerikansk drönare.

När en drönare använder GPS-navigering körs den automatiskt på autopilot, vilket exponerar dess säkerhetsprotokoll. Så det var lättare för hackare att rikta in sig på och kontrollera en amerikansk drönare medan den navigerade runt omkretsen.

Forskare hackade en förarlös bil

Några forskare kontrollerade säkerhetsprotokollen för Fiat-bilar. Det finns en Uconnect-funktion i Jeep som har internetanslutning som forskare enkelt hackade för att kontrollera Fiat Jeep. Bevisar att tillverkarna av förarlösa bilar måste effektivisera sina kontrollenheter för bättre säkerhet.

Det finns många oskyddade åtkomstpunkter i IoT-anslutna enheter som är viktiga att säkra. Eftersom många företag lägger ut IoT-drivna appar och hemenheter är deras säkerhetsprotokoll inte tillräckligt starka mot cyberattacker. Företag kan inte skapa säkerhetsdrivna processer utan att känna till de verkliga bristerna i IoT-anslutna enheter.

Vad säger experter om IoT-anslutna enheter?

Många cybersäkerhetsexperter har delat sina åsikter om säkerhetsbristerna och farorna med IoT-anslutna enheter.

Jothy Rosenberg – VD för Dover Microsystems

Problemet med IoT är att processorerna för IoT-enheter använder en Von Neumann-arkitektur, som är 75 år gammal och går tillbaka till 1945. Detta betyder att våra processorer är enkla och inte har något sätt att veta om det de gör är syftet med applikationsutvecklare eller om de lägger bud från en angripare.

Amy Smith-Technology Analyst på FitSmallBusiness.com

En av de största riskerna är bristen på säkerhetskunskap hos konsumenterna. Användare av IoT-enheter måste se till att de ändrar standardnätverkets namn och lösenord när de ansluter sina enheter till Wi-Fi. Annars riskerar de att exponera sin data för hackare.

Emily Healy – Cybersäkerhetsexpert på Secrutiny

I våra förutsägelser för 2022 noterade vi att IoT kommer att vara en ny väg för att bryta mot interna miljöer. Att kameran eller smart-tv eller värmekontroll gör skillnad. Hastigheten till marknaden för leverantörer är avgörande eftersom konkurrensen är hög; det är ett land grepp för kunderna.

Jake Rowlands – Wildfire

Inflödet av nya IoT-enheter som kommer in på arbetsplatsen innebär en mängd utmaningar då IT-team kämpar för att upprätthålla enhetssäkerhet. För varje ny enhet som tas in på arbetsplatsen måste en CIO överväga inverkan på det bredare IT- och säkerhetsekosystemet, vilket kan hålla företag säkra från potentiella cyberattacker.

Hur IoT kommer att ha en enorm inverkan på våra liv

Analysera data noggrant

Det finns en enorm mängd sjukvårdsdata, och IoT-enheter kommer att användas för att ta hand om tråkiga uppgifter som att segmentera denna data i specifika beställningar. Eftersom IoT-anslutna enheter kan skapa exakta skanningar och detaljerade hälsorapporter, kan läkare påskynda databehandlingen.

Anpassning till konsumenternas behov

IoT kommer att användas för att förutsäga hur konsumenter kommer att använda verktyg, som vatten, elektricitet och mat. IoT-aktiverade enheter kommer att hjälpa till att förutsäga konsumenternas behov och påverka jordbruksindustrin.

Bygg smartare städer

Som jag har diskuterat tidigare är det få städer som redan använder IoT-stödda enheter för att bygga en smart stad, som kommer att vara fri från trafik, luftföroreningar och trafikolyckor. Genom att använda IoT kommer många städer att skapa ett molnbaserat system för att kontrollera luftföroreningar, trafikledningssystem och skapa data för medborgare.

Skydda blockchain-teknik

Eftersom IoT inte är kopplat till ett decentraliserat system ökar det risken för exponering för skadliga attacker eller hacking. Detta är anledningen till att Blockchain och IoT kan vara en perfekt blandning eftersom IoT behöver förlita sig på ett decentraliserat system med tunga säkerhetsprotokoll.

Vad är nästa steg för IoT?

Eftersom IoT-anslutna enheter kommer att vara vanliga om bara några år, är säkerhet det största bekymret för användarna. IoT-anslutna enheter behöver bättre säkerhetsprotokoll såväl som regelbundna firmwareuppgraderingar för att bekämpa växande hot.

För att detta ska hända måste säkerhetstillsynsmyndigheter skapa säkerhetsstödda policyer för att se till att alla tillverkare av IoT-enheter prioriterar säkerhet.

Dessutom måste användare av IoT-enheter också veta hur man förhindrar säkerhetsintrång. Utvecklare måste se till att IoT-enheter har ett starkt lösenord, säkert gränssnitt och säker internetanslutning vid implementering.

Här är några saker som ledande organisationer måste tänka på när de utför designen av IoT-enheter.

- Se till att rätt team har behörighet att hantera IoT-enhetssäkerhet

- Lägga till fler produktkunniga resurser i säkerhetsteam

- Bedöma hur IoT-driven data skyddas och bearbetas för att förhindra attacker

- Använda riskbedömningsmodeller och tidigare hot för att integrera säkerhetsprotokoll i IoT-enheter

- Inkorporerar branschspecifika team för att designa säkra IoT-enheter

På så sätt kan vi försöka skära ner på säkerhetsintrången på IoT-anslutna enheter i framtiden och säkerställa hög säkerhet. Att öka säkerheten är en utmaning för tillverkare av IoT-enheter och dessa enheter kommer att förbli i riskzonen så länge vi använder föråldrade säkerhetsmetoder. Säkerhetsarrangemangen måste fortsätta att komma ikapp när vi avancerar inom tekniken.

Det är vårt enda hopp om vi ska stävja hotet från hackare i en tid där digitala enheter är på god väg att överträffa människor.