VPN-testi – Miksi sinun pitäisi olla huolissaan vuotavista VPN-verkoista?

VPN vuotaa, kuulostaako oudolta?

Mistä vuodosta puhun? Usko tai älä, riippumatta VPN-palveluntarjoajasi lupaamasta salaustasosta, se voi hyvinkin olla herkkä DNS-, WebRTC- ja IP-vuodoille.

Nyt tiedän, että sinulla ei ole aavistustakaan DNS-, WebRTC- ja IP-vuodoista, mutta ole kanssani, sillä keskustelen kaikesta yksityiskohtaisesti tässä VPN-vuototestioppaassa.

Mutta juuri nyt yritän sanoa, että et voi uskoa sokeasti VPN-palveluntarjoajiin. Tutkimuksen mukaan Google Play Kaupan 150 VPN-sovelluksesta 25 % kärsi DNS-vuodoista.

IP- ja DNS-vuodot eivät rajoitu vain Android-sovelluksiin. Internet Measurement Conferencen julkaisema tutkimus paljasti , että 25/62 VPN-palveluntarjoajaa vuotaa käyttäjien liikennettä.

Tällaisten vakavien huolenaiheiden perusteella olen päättänyt suorittaa oman VPN-testin.

Suorittaakseni yhden Internetin perusteellisimmista tutkimuksista aion kattaa 55 alan VPN-palveluntarjoajaa ja katsoa, mitkä VPN-verkot eivät täytä tarkoitustaan.

Mutta ennen kuin aloitamme, aloitetaan puhumalla VPN-vuodoista ja sen tyypeistä.

Mikä on VPN-vuoto?

Nyt VPN-vuodoista ei ole oppikirjamääritelmää, mutta VPN-testini perusteella selittäisin sen seuraavasti:

VPN-vuoto tapahtuu, kun käyttäjän todellinen IP-osoite tai DNS paljastetaan huolimatta VPN:n salatun yksityisen tunnelin käytöstä

Tarkemmin:

- Kun VPN-sovellus sallii salaamattoman liikenteen virtauksen laitteesta

- Kun VPN-sovellus paljastaa julkisen IP-osoitteen kolmansille osapuolille

- Kun VPN-sovellus lähettää käyttäjän DNS-pyyntöjä muille julkisille DNS-palvelimille kuin VPN-palveluntarjoajan

Lyön vetoa, että olet kokenut yhden näistä vuodoista ainakin kerran omalla VPN-palvelullasi. Ja miksi ei? Loppujen lopuksi vuodot ovat melko yleisiä edullisissa tai edullisissa VPN-palveluissa.

Tässä sinulle skenaario:

Oletetaan, että muodostat yhteyden valitsemaasi VPN-palvelimeen ja yrität päästä maantieteellisesti estetylle verkkosivustolle. Kaikki näyttää hienolta ja hienolta, mutta et silti voi käyttää kyseistä sisältöä.

Syy on yksinkertainen, palvelu tai verkkosivusto, jota yrität käyttää, itse asiassa seuraa todellista IP-osoitettasi VPN-palveluntarjoajan IP-osoitteen sijaan. Se on selvä osoitus VPN-vuodosta.

Mutta et voi täysin syyttää VPN-palveluntarjoajaasi vuodoista. Vaikka VPN-vuodoilla on paljon tekemistä virheiden ja viallisten protokollien kanssa (lisätietoja myöhemmin), olemassa olevan tekniikan käsittelemättömät haavoittuvuudet ovat tärkein epäilty todellisen henkilöllisyytesi vuotamisesta.

Mistä tekniikoista puhun?

WebRTC:tä käyttävä selain, selainlaajennukset ja jopa käyttöjärjestelmät puhelimissamme ja muissa laitteissamme ovat vain muutamia mainitakseni.

[wpforms id="167989″ title="false" description="false"]

VPN-vuotojen tyypit

On olemassa kolme (3) erilaista vuotoa, joista sinun pitäisi olla huolissaan:

- IP-osoitevuodot (IPv4, IPv6 ja Torrent-IP-vuoto)

- DNS-vuotoja

- WebRTC vuotaa

Aloitetaan ensin IP-vuodoista…

IP-osoite vuotaa

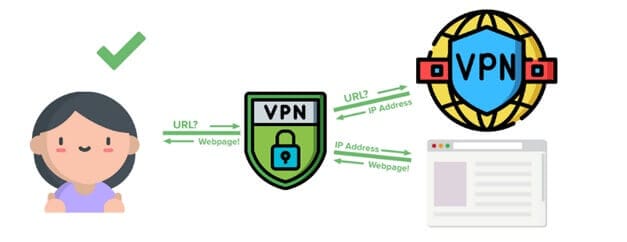

Pohjimmiltaan VPNon tarkoitettu suojaamaan online-yksityisyyttäsi luomalla suojattu salattu tunneli sinun ja Internetin välille.

Sen tarkoitus on peittää henkilöllisyytesi ja verkkotoimintasi muualta maailmalta peittämällä alkuperäinen IP-osoitteesi.

Koska IP-osoitteesi on yksilöllinen tunnuksesi, jos VPN-palvelusi kärsii vuodoista, se voi vaarantaa online-yksityisyytesi.

Vaikka joku ei välttämättä voisi hakkeroida sinua IP-osoitteesi avulla, se voi helposti paljastaa paljon tietoja sinusta. Tässä on mitä pelkkä IP-osoitteen etsiminen whatsmyip.com -sivustosta voi paljastaa henkilöstä:

Näennäisesti vaaraton IP-vuoto voi itse asiassa paljastaa jotain niin herkkää kuin todellinen maantieteellinen sijaintisi tarkkoihin koordinaatteihin asti.

Vuotava IP-osoite on myös syy, miksi et pääse käsiksi maantieteellisesti rajoitettuun sisältöön ja palveluihin.

Mutta se pahenee vielä:

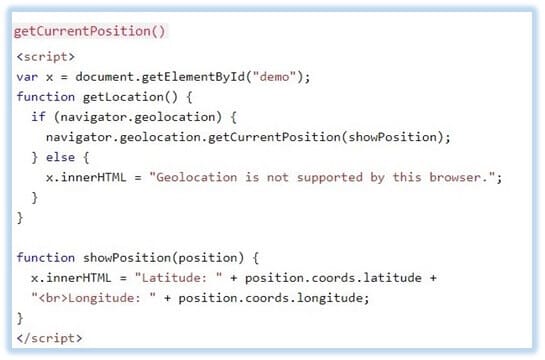

Jos joku todella haluaa ratkaista keskeneräisen kiistan kanssasi, hän voi helposti lähettää sinulle linkin, joka on liitetty HTML5 geolocation API :lla saadaksesi tarkan maantieteellisen sijaintisi tietämättäsi siitä. [ Lähde ]

DNS-vuotoja

Verkkotunnuspalvelin tai DNS on pohjimmiltaan Internetin puhelinluettelo. Se on välittäjäyksikkö käyttäjän laitteen ja Internetin välillä.

DNS-palvelimet muuntavat isäntänimet (kuten www.example.com) tietokoneystävälliseksi IP-osoitteeksi (kuten 192.911.1.1).

Koska muistamme sanat paremmin kuin pitkät numeroyhdistelmät, meidän ihmisten olisi tuskallisen vaikeaa muistaa jokainen IP-osoite, jota haluamme käyttää. [ Lähde]

Kuvittele vain kirjoittavasi 157.166.226.25 käydäksesi CNN :ssä. Todella hyödyllinen tekniikka. VPN:ää käytettäessä tämä näennäisesti hyödyllinen tekniikka voi kuitenkin olla syynä puutteelliseen yksityisyytesi.

Sallikaa minun selittää…

Joskus VPN-sovelluksesi ei välttämättä käsittele DNS-pyyntöäsi suoraan, vaikka VPN olisi käytössä ja toimisi täydellisesti. Sen sijaan se saattaa sallia DNS-kyselysi kulkevan IPS:si DNS-palvelimien kautta.

Tätä kutsutaan " DNS-vuodoksi ".

Jos kohtaat DNS-vuodon, Internet-palveluntarjoajasi tai kyselyjäsi käsittelevät kolmannen osapuolen DNS-operaattorit voivat nähdä, millä verkkosivustoilla vierailet tai mitä sovelluksia käytät.

Koska DNS yhdistää verkkolinkit yhteen, DNS voi vaikuttaa haitallisesti melkein kaikkeen, mitä teet verkossa. Todellakin kaksipäinen miekka.

Jos VPN-palveluntarjoaja ei käsittele DNS-kyselyjäsi, tämä haavoittuvuus ei voi vain sallia Internet-palveluntarjoajien vaan muiden tahojen salakuunnella Internet-toimintaasi.

Kuten sanoin aiemmin, et voi syyttää kaikesta VPN-palveluntarjoajaasi, koska myös olemassa olevan tekniikan haavoittuvuudet voivat muodostaa vuodon.

Otetaan esimerkiksi Microsoftin "Smart Multi-Homed Named Resolution". Alun perin Windows 8:n kanssa julkaistussa SMHNR:ssä on vakavia DNS-vuotoongelmia.

Vaikka VPN on käytössä, SMHNR lähettää DNS-kyselyitä kaikille määritettyihin DNS-palvelimiin sen sijaan, että käyttäisi vain VPN-palveluntarjoajien DNS-palvelimia. [ Lähde ]

Tämä ilmeisesti paljastaa todellisen IP-osoitteesi sekä vierailemasi sivustot, mikä tekee VPN:stäsi täysin hyödyttömän. Se on kuitenkin melko helppo poistaa käytöstä, jos tiedät mitä olet tekemässä.

Mutta Microsoftin puutteet eivät vain lopu tähän, itse asiassa Windows 10 on vielä huonompi käsittelemään DNS-pyyntöjä VPN:n avulla.

Tämän näkökulmasta katsottuna Windows 10:n säälittävän huonojen DNS-käsittelymekanismien vuoksi Homeland Securityn osaston CISA -siipi antoi virallisen varoituksen (TA15-240A).

Joo! Niin paha se on.

Joissakin VPN-verkoissa on kuitenkin sisäänrakennettu DNS-vuotosuojaus. Tämä ominaisuus varmistaa, että kaikki DNS-pyynnöt käsitellään turvallisesti salatussa VPN-tunnelissa.

WebRTC vuodot

WebRTC tai Web Real-Time Communication on (VoIP) Internet-yhteyskäytäntö online-viestintään. Se on sama tekniikka, joka toimii erittäin hyödyllisissä sovelluksissa, kuten WhatsApp ja Skype.

WebRTC mahdollistaa selaimen väliset sovellukset, kuten äänipuhelut, videopuhelut ja P2P-tiedostojen jakamisen ilman lisäosia.

Vaikka se on vallankumouksellinen tekniikka, se voi silti paljastaa todellisen IP-osoitteesi, vaikka käytät VPN:ää.

TorrentFreakin julkaiseman artikkelin mukaan WebRTC-tekniikan valtava virhe antoi verkkosivustoille mahdollisuuden nähdä tietämättömien käyttäjien koti-IP-osoitteet.

TF lisäsi lisäksi, että verkkosivustot voivat käyttää muutamaa koodiriviä tehdäkseen pyyntöjä STUN-palvelimelle, joka voi sitten kirjata käyttäjien VPN-IP-osoitteen, kodin IP-osoitteen ja jopa paikallisverkko-osoitteet.

Koska WebRTC on pohjimmiltaan selainpohjainen tekniikka, nykyaikaiset selaimet ovat haavoittuvimpia.

Daniel Roesler, riippumaton kehittäjä, oli ensimmäinen, joka paljasti WebRTC-haavoittuvuuden jo vuonna 2015. Hän jopa julkaisi GitHub-sivullaan koodin, jonka avulla käyttäjät voivat korjata, kärsivätkö heidän selaimensa WebRTC-vuodoista vai eivät.

Vaikka WebRTC-vuodot kuulostaakin ikävältä, se on suhteellisen helppo korjata. Käsittelen sitä myöhemmin tässä oppaassa.

[wpforms id="167958″ title=”false” description=”false”]

VPN:t ja korjaamattomat haavoittuvuudet

Okei, joten joskus VPN-palveluntarjoajasi saattaa olla syyllinen puutteellisen yksityisyytesi takana. Otetaan esimerkiksi vuoden 2014 pahamaineinen Heartbleed-bugi.

Sydänverenvuoto

Tämä bugi auttaa sieppaamaan SSL/TLS-salauksella suojattuja tiedostoja ja tietoja. Heartbleed-haavoittuvuus vaikuttaa tyypillisesti sähköposteihin, pikaviestintään (IM) ja jopa joihinkin virtuaalisiin yksityisverkkoihin (VPN).

Tämän kauhistuttavan bugin avulla kuka tahansa voi purkaa salatun liikenteen salauksen käyttämällä OpenSSL:n haavoittuvia versioita. Tämän seurauksena kuka tahansa pahantahtoinen voi mahdollisesti päästä käsiksi luottamuksellisiin valtuustietoihin ja mahdollisesti käyttää niitä salakuunteluun, varastamiseen tai jopa toisena henkilönä esiintymiseen.

Mikä tekee Heartbleed Bugista niin ainutlaatuisen?

No, toisin kuin muut yksittäiset ohjelmistovirheet, jotka korjataan uusilla päivityksillä, Heartbleed-vika on paljastanut suhteellisen suuren määrän yksityisiä ja muita salaisia avaimia, jotka ovat alttiina Internetiin.

Koska tämä bugi on vastenmielisen helppo hyödyntää eikä jätä jälkiä suoritettaessa, se on yksi ilkeä haavoittuvuus.

Privilege Escalation Bugs

Privilege Escalation Bug on toinen suuri haavoittuvuus, joka ilmestyi äskettäin. Vian havaitsi tietoturvatutkija Paul Rascagneres Cisco Talosta kahdessa VPN-asiakkaassa.

Rascagneresin julkaiseman raportin mukaan hän tunnisti kaksi etuoikeuseskalaatiovirhettä sekä NordVPN- (CVE-2018-3952) että ProtonVPN:n (CVE-2018-4010) Windows-asiakkaissa.

Hän selitti lisäksi raportissaan, että koska molemmat VPN-palveluntarjoajat käyttivät OpenVPN:ää, joka vaatii järjestelmänvalvojan oikeudet, mikä tahansa OpenVPN-määritystiedoston sisällä oleva haitallinen koodi voi ohittaa järjestelmänvalvojan oikeudet.

Mitä se nyt tarkoittaa?

Ymmärtämisen helpottamiseksi jokainen, joka saa järjestelmänvalvojan oikeudet, voi käsitellä määritystiedostoja lisäämällä omia haitallisia koodejaan ja suorittamalla mielivaltaisia komentoja hyvin erityisillä koodin suoritusparametreilla.

Rascagneres lisäsi myös, että syy tämän haavoittuvuuden olemassaoloon johtuu tavasta, jolla palvelu käsittelee OpenVPN-määritystiedostoja.

Vaikka Rascagneres havaitsi ensimmäisenä tämän haavoittuvuuden VPN-sovelluksissa, se ei ollut ensimmäinen, joka huomasi virheen. Itse asiassa Fabius Watson VerSpriten kyberturvallisuus- ja konsulttiyrityksestä oli ensimmäinen, joka ilmoitti virheestä huhtikuussa 2018.

NordVPN ja ProtonVPN korjasivat nopeasti haavoittuvuuden tarkistamalla erityisesti "plugin"- ja "script-security"-parametreja.

Rascagneres kuitenkin pystyi ohittamaan tämän korjaustiedoston laittamalla mainitut parametrit lainausmerkkeihin.

Rascagneres jopa julkaisi erilliset haavoittuvuusraportit sekä NordVPN :lle että ProtonVPN :lle havaintojensa tueksi.

Nämä haavoittuvuudet löydettiin seuraavista NordVPN- ja ProtonVPN-versioista:

- 14.28.0

- 5.1.

Tästä huolimatta molemmat palveluntarjoajat ovat korjanneet tämän virheen julkaisemalla päivityksiä, jotka estävät luvattomia käyttäjiä muokkaamasta OpenVPN-määritystiedostoja.

Jos et ole vielä päivittänyt VPN-asiakasohjelmaasi, mitä odotat?

[wpforms id=”167963″ title=”false” description=”false”]

VPN-vuodot ja sen vaikutus yksityisyytesi

Vaikka VPN-vuodot eivät ehkä ole niin suuri asia kuin VPN-palveluntarjoajat kirjaavat käyttäjätietoja, ne voivat silti aiheuttaa sinulle paljon ongelmia.

Sen lisäksi, että et voi käyttää muutamia suoratoistopalveluita, esimerkiksi vuotanut DNS voi johtaa tietojesi luovuttamiseen lainvalvontaviranomaisille.

Sallikaa minun selittää…

Koska käyttämäsi DNS-palvelin kuuluu yleensä Internet-palveluntarjoajaltasi, kaikki näille DNS-palvelimille lähettämäsi pyynnöt kirjataan ja ylläpidetään tietokannassa.

Jos sekaantuu johonkin, jota pidetään laittomana oikeuslainsäädännössäsi, tallennetut lokit voivat saada sinut syytteeseen tuomioistuimessa.

Esimerkiksi Yhdistyneessä kuningaskunnassa Internet-palveluntarjoajat ovat velvollisia luovuttamaan kaikki tiedot viranomaisille Investigatory Powers Bill -lain mukaisesti .

Koska Yhdistynyt kuningaskunta on aktiivinen osa 5 silmävalvontaliittoa, kaikki paljastuneet tiedot voivat saada sinut vaikeuksiin viranomaisten kanssa. Siis jos todella teet jotain laitonta.

Yhdysvalloissa Internet-palveluntarjoajat voivat kuitenkin myydä vuotaneita tietoja markkinointiyrityksille, vaikka et tekisi mitään laitonta verkossa.

Siitä lähtien, kun kongressi torjui FCC:n laajakaistan yksityisyyden suojaehdotukset, Internet-palveluntarjoajat, kuten Comcast, AT&T, Time Warner, Verizon ja muut, voivat myydä henkilökohtaisia tietoja, kuten verkkoselaushistoriaa, ilman ennakkolupaa.https://vpn.inform.click/fi/paras-vpn-comcast-xfinitylle-100-toimii-vuonna-2022/

47 US Coden §?222 § :n (D) mukaisesti. Asiakastietojen yksityisyys, "Mikään tässä osiossa ei estä teleoperaattoria käyttämästä, paljastamasta tai sallimasta pääsyä asiakkaiden omistamiin verkkotietoihin, jotka on saatu sen asiakkailta joko suoraan tai välillisesti edustajiensa kautta".

Vaikka Internet-palveluntarjoajat ovat myyneet henkilötietoja jo vuosia, he voivat tuottaa laajemmalla teholla merkittäviä tietojoukkoja tiettyjen väestöryhmien verkkotoiminnasta.

Internet-palveluntarjoajat voivat käyttää kerättyjä tietoja rakentaakseen sinusta erittäin tarkan persoonallisuuden, joka voidaan myydä markkinoijille.

[wpforms id=”167973″ title=”false” description=”false”]

Testauskriteerit

Toisin kuin muut verkkosivustot, jotka tekevät VPN-vuotojen testaamisesta liian monimutkaista ottamalla käyttöön edistyneitä työkaluja, aion pitää VPN-testini selkeänä ja yksinkertaisena.

Monimutkaisten työkalujen sijaan aion käyttää joukon online-VPN-vuototestaustyökaluja.

Syy?

Ollakseni rehellinen, sekä ennakko- että perus-VPN-testaustyökalut antavat joka tapauksessa samat tulokset, miksi käyttää liian monimutkaisia menetelmiä VPN:n testaamiseen?

Tässä on joitain VPN-testisivustoja, joita aion käyttää VPN:ni testaamiseen:

- https://ipleak.net/

- https://browserleaks.com/webrtc

- http://dnsleak.com/

- https://ip8.com/

- https://ipleak.org/

- http://doileak.net/

On myös syytä huomata, että en ehkä käytä kaikkia yllä mainittuja työkaluja jokaisessa VPN-verkossa, jota käsittelen tässä VPN-testioppaassa. Sen sijaan aion käyttää jokaista työkalua muunnelmissa.

VPN:t, jotka eivät vuoda

Vaikka jotkin VPN-verkot kärsivät toisinaan vuodoista, on muutamia poikkeuksia, jotka eivät vuoda, ainakin minä olen kokenut VPN-testissäni.

Alle olen koonnut luettelon muutamasta maksullisesta ja ilmaisesta testi-VPN:stä, jotka eivät vuotaneet testaukseni aikana. Lisään tähän luetteloon lisää VPN-verkkoja, kun testaan lisää VPN:itä.

1 ExpressVPN – HYVÄKSYTTY

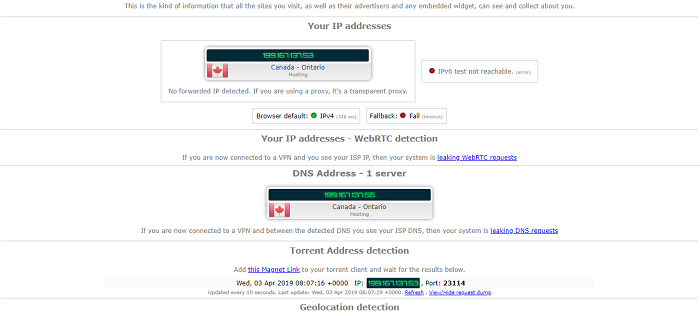

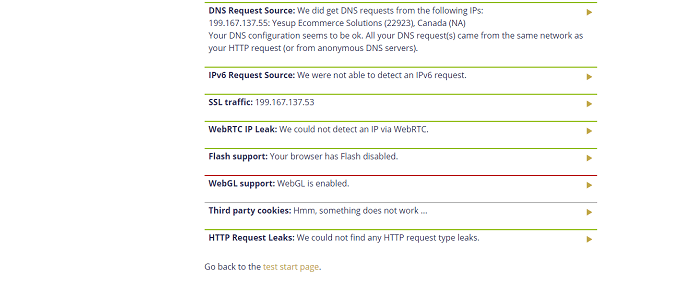

Testauspalvelin: Kanada

Aloitin VPN-testini Express VPN DNS -vuototestillä ja olin enemmän kuin tyytyväinen tuloksiin. Kuten olet ehkä huomannut, IPV6-osoitteeni ei ole näkyvissä. Juuri näin toimistoverkkoni on rakennettu.

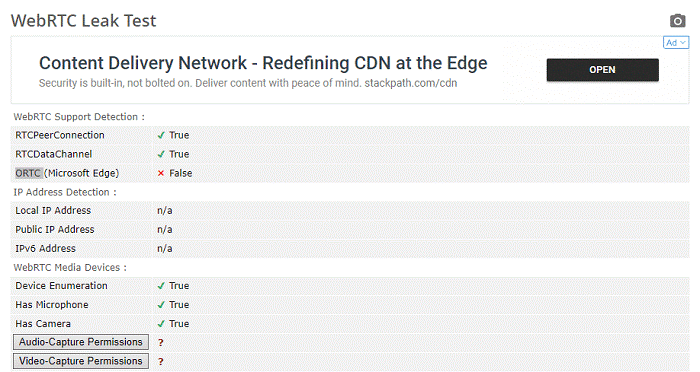

WebRTC-vuodon takia IPLeak.net ei pystynyt havaitsemaan vuotoa testi VPN-yhteydessäni. Koska en poistanut WebRTC:tä käytöstä selaimessani ennen testiä, IP-osoitteen näkemättä jättäminen on erittäin hyvä merkki.

Tein jopa Torrent-VPN-vuototestin ja ExpressVPN selvitti senkin ilman hikkauksia.

Suoritin saman vuototestin osoitteessa Doileak.com, enkä havainnut vuotoja ExpressVPN:n ollessa käytössä.

2 NordVPN – HYVÄKSYTTY

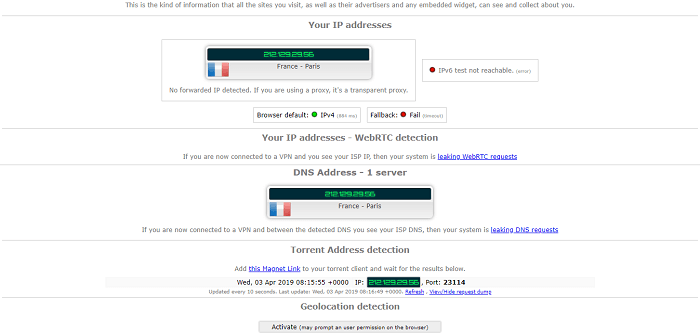

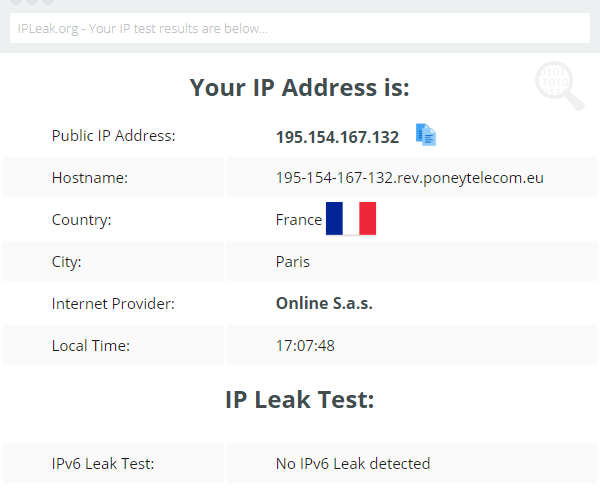

Testauspalvelin: Ranska

Seuraavaksi testasin NordVPN:ää. Tätä VPN-testiä varten liitin yhteen heidän palvelimestaan Ranskassa. Testissäni NordVPN ei vuotanut todellista IP-osoitettani.

NordVPN läpäisi myös DNS-, WebRTC- ja Torrent-vuototestin ilman ongelmia sekä IPleak.netissä että Doileak.comissa.

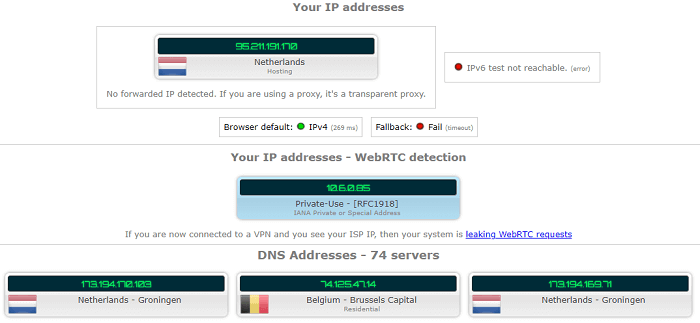

3 Surfshark – HYVÄKSYTTY

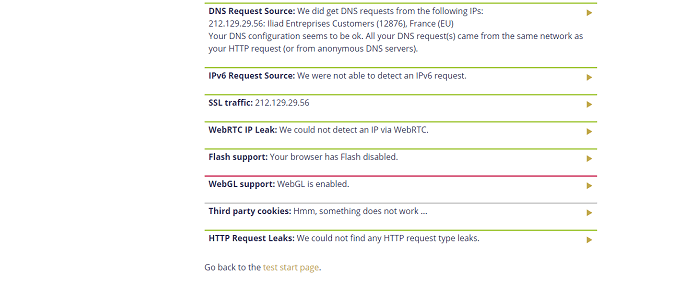

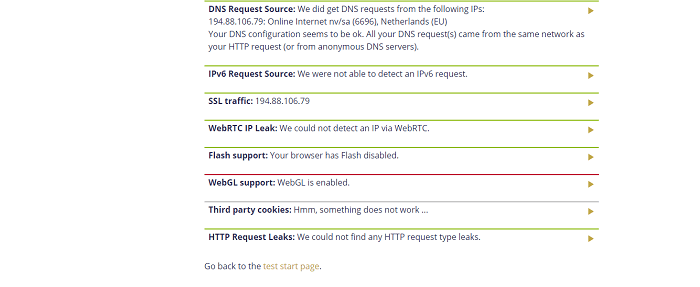

Testauspalvelin: Alankomaat

Ja sama tarina oli Surfsharkin testi-VPN:n kanssa, IP-, DNS-, WebRTC- tai Torrent-vuotoja ei havaittu.

Testasin jopa Surfsharkia Doileak.com-sivustolla, eikä vuotoja havaittu.

4 IPVanish – HYVÄKSYTTY

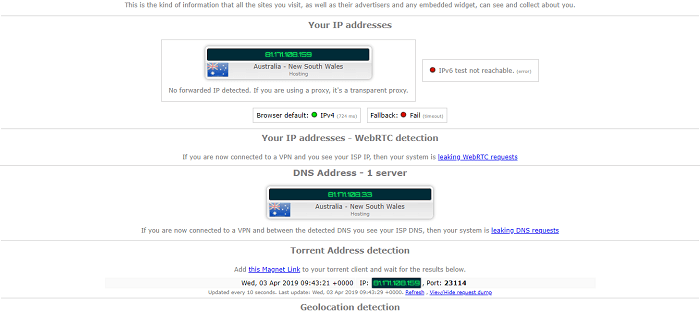

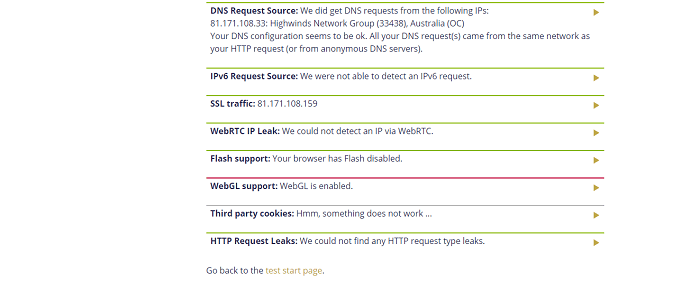

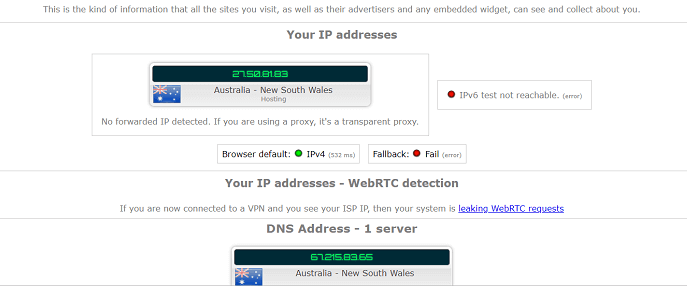

Testauspalvelin: Australia

IPVanish ei myöskään vuotanut.

Yhdistin Australian IPVanishin palvelimeen testausta varten, ja totta kai, IPleak.net vahvisti, että käytin itse asiassa australialaista palvelinta VPN-testin aikana.

WebRTC:täni ei näkynyt ja Torrent-IP-osoitteeni oli sama kuin VPN-palvelimen IP-osoite, johon olin yhteydessä.

Vaikka DNS-osoitteeni oli eri kuin IP-osoitteeni, se ei silti paljastanut todellista IP-osoitettani.

Turvallinen ja turvallinen.

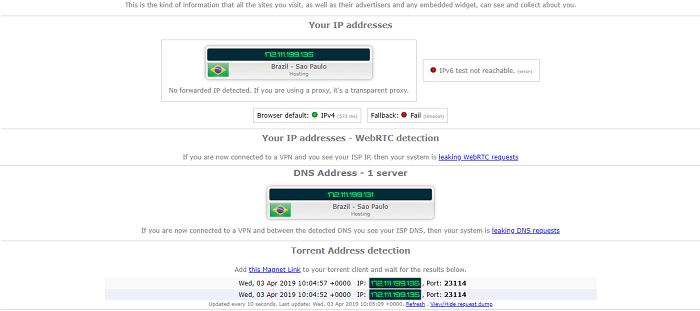

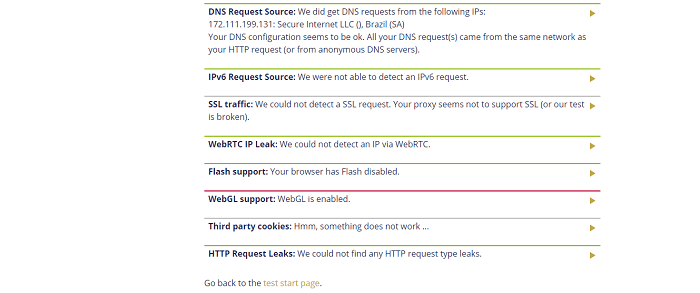

5 Ivacy – HYVÄKSYTTY

Testauspalvelin: Brasilia

Vaikka Ivacy on suhteellisen pieni palveluntarjoaja, se ei silti vuotanut varsinaista IP-osoitettani. Täytyy sanoa, että se yllätti minut. Se on myös yksi harvoista Brasiliassa toimivista VPN:istä.

[wpforms id=”167975″ title=”false” description=”false”]

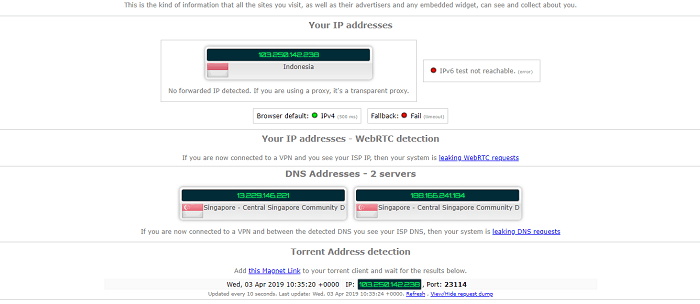

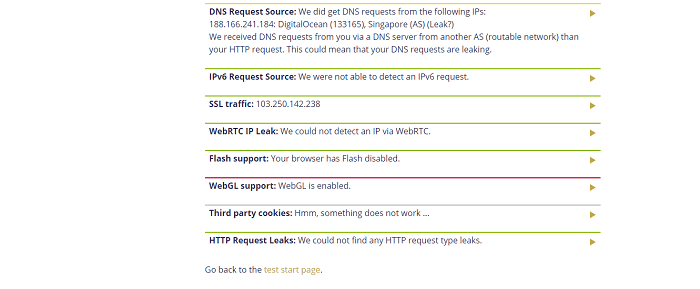

6 VyprVPN – HYVÄKSYTTY

Testauspalvelin: Indonesia

Alempana tässä luettelossa meillä on VyprVPN. Tämä on toinen VPN-testi, jonka luulin varmasti vuotavan VPN-testin aikana, mutta todellisuudessa ei.

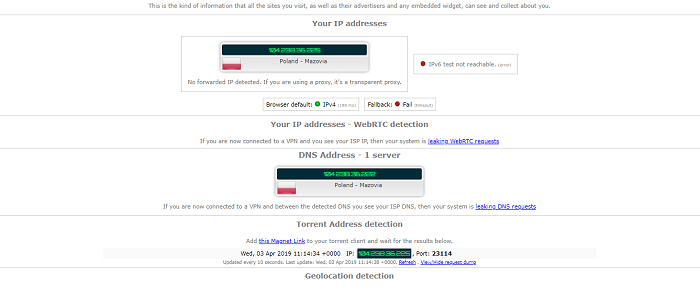

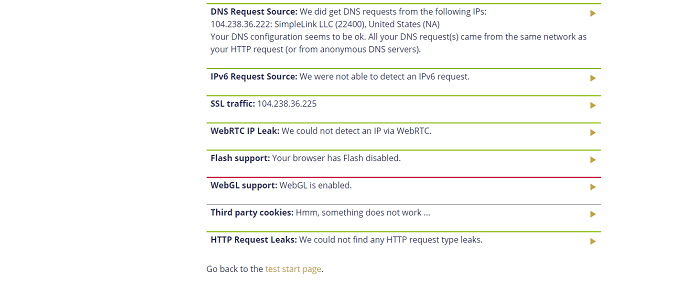

7 StrongVPN – HYVÄKSYTTY

Testauspalvelin: Puola

Toinen vähemmän tunnettu VPN, joka läpäisi VPN-testin, oli StrongVPN. Se ei vain vuotanut IP-osoitettani, vaan onnistui myös läpäisemään WebRTC-vuototestin.

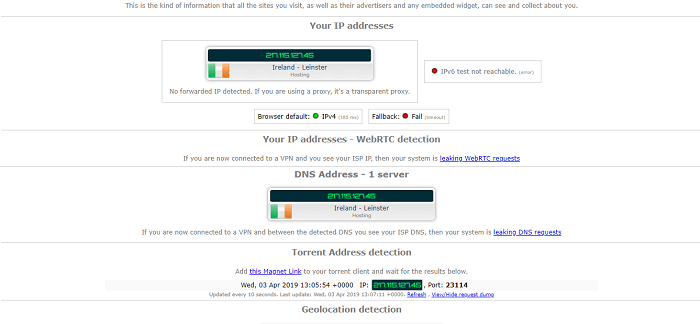

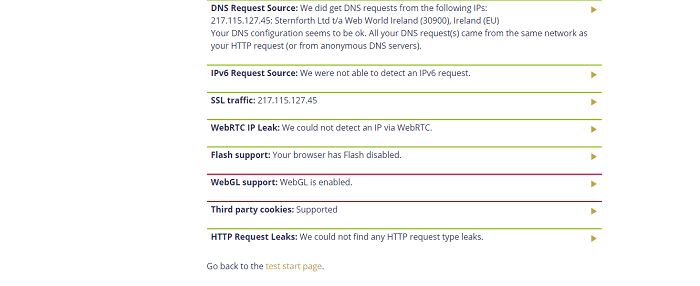

8 TunnelBear – HYVÄKSYTTY

Testauspalvelin: Irlanti

Vuodot ovat jotain, jota normaalisti odotat ilmaisilta palveluntarjoajilta. Tätä silmällä pitäen tein vuototestin TunnelBearilla.

Yllättävää kyllä, TunnelBear ei vuotanut. Toivon, että muut ilmaiset VPN:t (ehm, ehm Hola VPN) oppisivat TunnelBearilta.

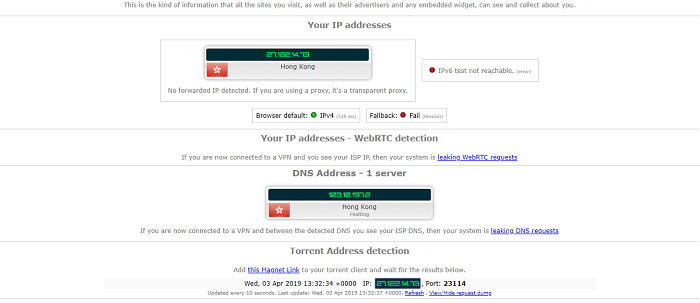

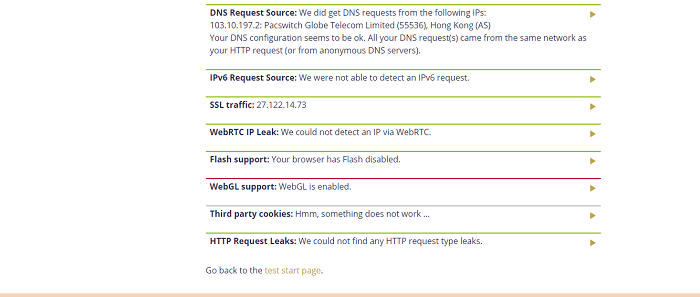

9 Windscribe – HYVÄKSYTTY

Testauspalvelin: Hongkong

Toinen VPN, joka ei vuotanut tässä luettelossa, on Windscribe. WebRTC-vuotoa ei löytynyt mistään, samoin IP-, DNS- ja torrent-IP-osoitteeni.

10 PureVPN – HYVÄKSYTTY

Testauspalvelin: Islanti

PureVPN läpäisi myös testin ilman ongelmia. Se ei vuotanut oikeaa IP-osoitettani, eikä se kärsinyt WebRTC-, DNS- tai Torrent-IP-vuodosta.

[wpforms id=”167977″ title=”false” description=”false”]

11 Yksityinen Internet-yhteys – HYVÄKSYTTY

Testauspalvelin: Australia

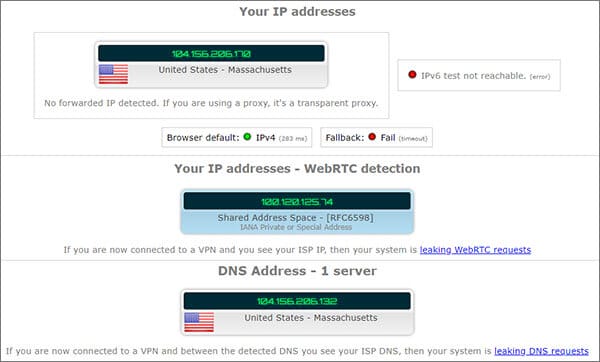

12 VPN Unlimited – HYVÄKSYTTY

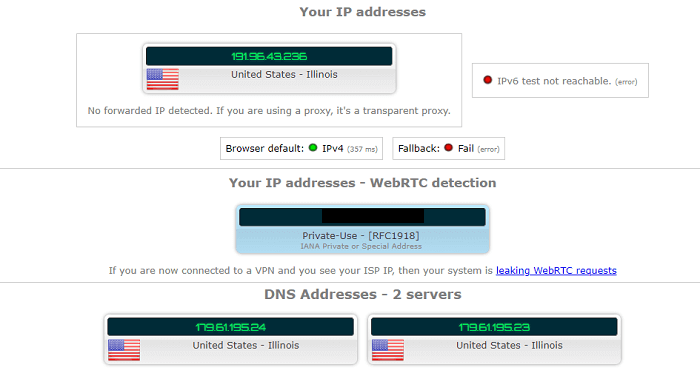

Testauspalvelin: USA

13 AVG Secure VPN – HYVÄKSYTTY

Testauspalvelin: USA

14 Betternet – HYVÄKSYTTY

Testauspalvelin: USA

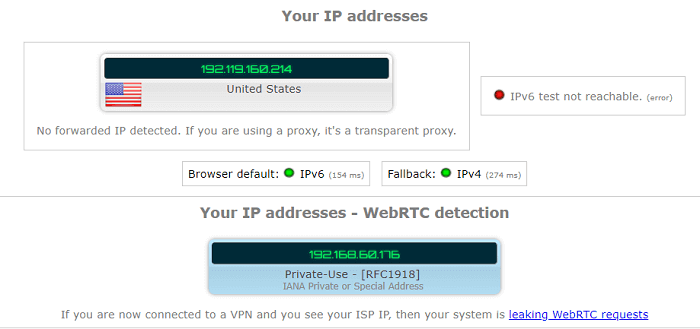

Vaikka näyttää siltä, että Betternet vuotaa WebRTC:tä VPN-vuototestistä, koska se ei kuitenkaan näytä todellista IP-osoitettani, se ei kärsi vuodoista.

15 VPNSecure – HYVÄKSYTTY

Testauspalvelin: USA

16 KeepSolid Business VPN – HYVÄKSYTTY

Testauspalvelin: USA

KeepSolid onnistui läpäisemään VPN-vuototestin ilman ongelmia. Tätä VPN:ää varten käytin kolmea eri työkalua nähdäkseni, laukaiseeko se vuodon.

17 Connecto VPN – HYVÄKSYTTY

Testauspalvelin: USA

18 Tunnello VPN – HYVÄKSYTTY

Testauspalvelin: USA

19 Vahvistettu VPN – HYVÄKSYTTY

Testauspalvelin: USA

20 Hotspot Shield – HYVÄKSYTTY

Testauspalvelin: USA

[wpforms id=”167979″ title=”false” description=”false”]

21 Proton VPN – HYVÄKSYTTY

Testauspalvelin: USA

22 Trust.Zone – HYVÄKSYTTY

Testauspalvelin: Etelä-Afrikka

Vaikka WebRTC-testi näyttää näkyvästi paikallisen IP-osoitteen ja julkisen IP-osoitteen, se ei ole oikea IP-osoitteeni. Lyhyesti sanottuna Trust.Zone läpäisi myös VPN-vuototestin ilman ongelmia.

23 Cactus VPN – HYVÄKSYTTY

Testauspalvelin: USA

24 Psiphon VPN – HYVÄKSYTTY

Testauspalvelin: USA

25 Turbo VPN – HYVÄKSYTTY

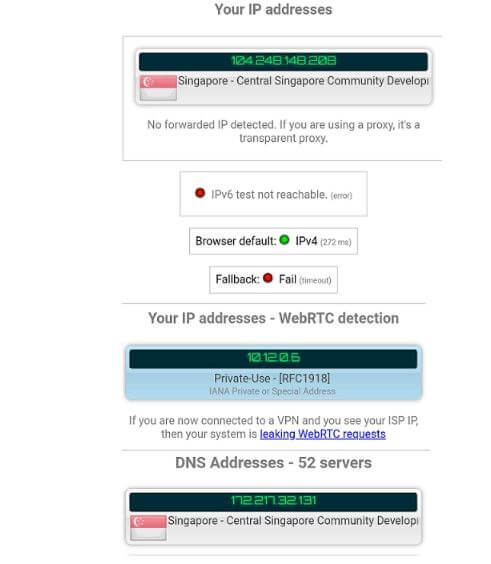

Testauspalvelin: Singapore

26 Piilota IP-VPN – HYVÄKSYTTY

Testauspalvelin: USA

27 Avast SecureLine – HYVÄKSYTTY

Testauspalvelin: USA

28 VPNBook – HYVÄKSYTTY

Testauspalvelin: USA

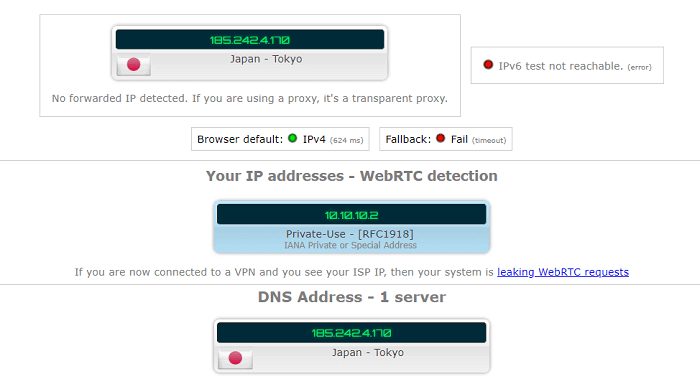

29 VPNGate – HYVÄKSYTTY

Testauspalvelin: Japani

30 Opera VPN – HYVÄKSYTTY

Testauspalvelin: USA

[wpforms id=”167981″ title=”false” description=”false”]

31 SurfEasy VPN – HYVÄKSYTTY

Testauspalvelin: USA

32 Mullvad VPN – HYVÄKSYTTY

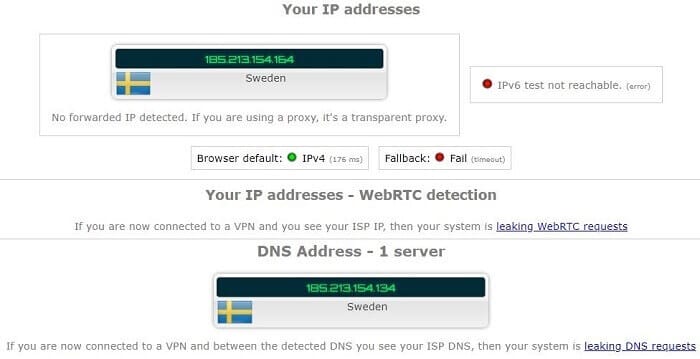

Testauspalvelin: Ruotsi

33 F-Secure Freedome VPN – HYVÄKSYTTY

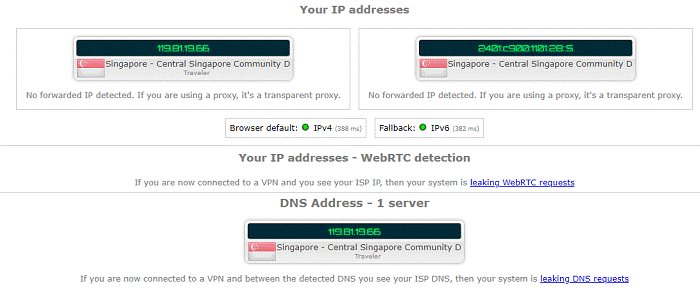

Testauspalvelin: Singapore

34 B.VPN – HYVÄKSYTTY

Testauspalvelin: Australia

35 VPN-liikenne – HYVÄKSYTTY

Testauspalvelin: Ranska

36 IPinator VPN – HYVÄKSYTTY

Testauspalvelin: USA

37 Esteetön VPN – HYVÄKSYTTY

Testauspalvelin: USA

38 Security Kiss VPN – HYVÄKSYTTY

Testauspalvelin: USA

39 Seed4.Me VPN – HYVÄKSYTTY

Testauspalvelin: USA

40 PiilotaIPVPN – HYVÄKSYTTY

Testauspalvelin: Alankomaat

[wpforms id=”167982″ title=”false” description=”false”]

41 Kumoa VPN-esto – HYVÄKSYTTY

Testauspalvelin: Saksa

42 PerfectVPN – HYVÄKSYTTY

Testauspalvelin: USA

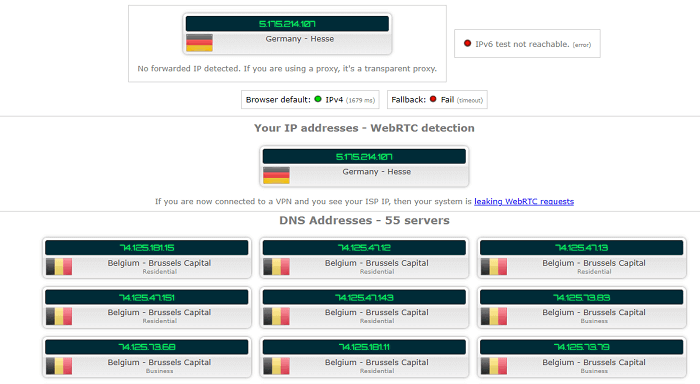

VPN:t, jotka vuotavat

Kaikki VPN-palveluntarjoajat eivät ole vuotamattomia ja voivat saada sinut ongelmiin. Tässä on 10 palvelua, joiden havaitsin vuotavan IP/DNS:ää testauksen aikana:

- Tunnin

- Hoxx VPN

- Kosketa VPN

- BTGuard

- Ace VPN

- SecureVPN

- vpn.ht

- Nopeuta

- DotVPN

- AzireVPN

[wpforms id=”167984″ title=”false” description=”false”]

Kuinka testata VPN vuotojen varalta?

Nyt kun tiedät, mihin VPN-palveluntarjoajiin kannattaa luottaa ja mitä välttää, kuinka aloitteleva VPN-käyttäjä, kuten sinä ja minä, voi tarkistaa vuotojen varalta?

Ollakseni rehellinen, VPN-vuotojen tunnistaminen on melko yksinkertainen asia, mutta sinun on kuitenkin oltava sekä sinnikäs että valppaana. On olemassa monia verkkotyökaluja, joiden avulla voit etsiä vuotoja itse.

Se, mikä ei kuitenkaan ole niin yksinkertaista, on itse asiassa VPN-vuotojen korjaaminen tai pitäisikö minun sanoa. Älä kuitenkaan huoli, teen sen varmasti sinulle erittäin yksinkertaiseksi.

Joka tapauksessa näin voit testata vpn:n vuotojen varalta:

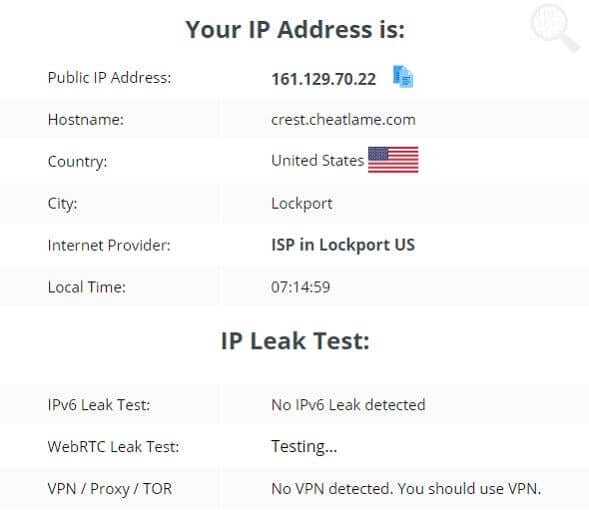

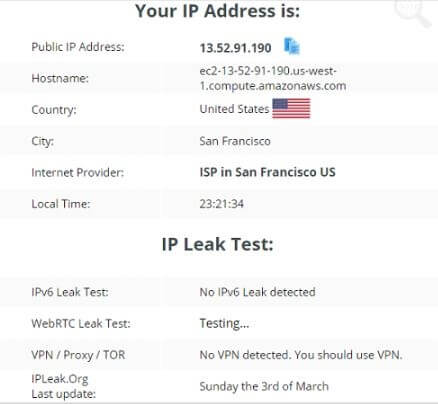

1) Aloita tunnistamalla paikallinen IP-osoitteesi

Ensinnäkin sinun on etsittävä Internet-yhteytesi paikallinen IP-osoite. Internet-palveluntarjoajasi on määrittänyt sinulle tämän IP-osoitteen. Sinun on tarkistettava IP muodostamatta yhteyttä VPN-verkkoon.

Voit etsiä julkista IP-osoitettasi, eli alkuperäistä IP-osoitettasi, käyttämällä verkkosivustoja, kuten WhatIsMyIP.com. Huomaa tämä IP-osoite, koska tämä on IP-osoite, jota et halua VPN:n vuotavan.

2) Suorita seuraavaksi perustesti

Nyt sinun on suoritettava perustesti. Tällä varmistetaan, että testityökalu toimii oikein vai ei.

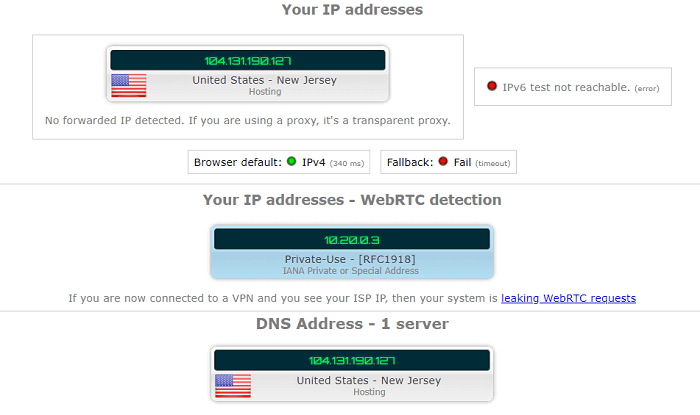

Nyt kun VPN-yhteys on edelleen katkaistu, siirry osoitteeseen IPLeak.net. Sinun ei tarvitse käyttää useita työkaluja, koska IPLeak.net yhdessä tarkistaa IP-, WebRTC- ja DNS-vuodot Internet-yhteytesi varalta.

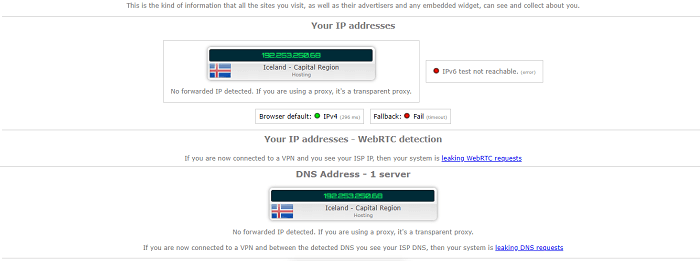

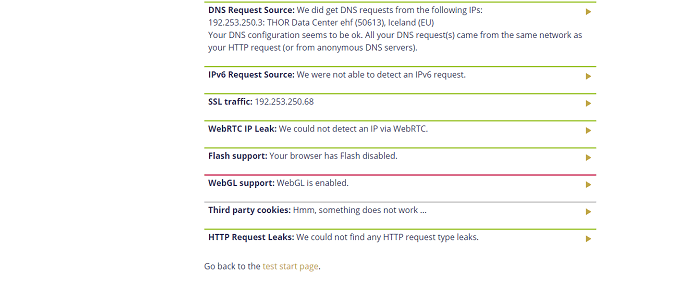

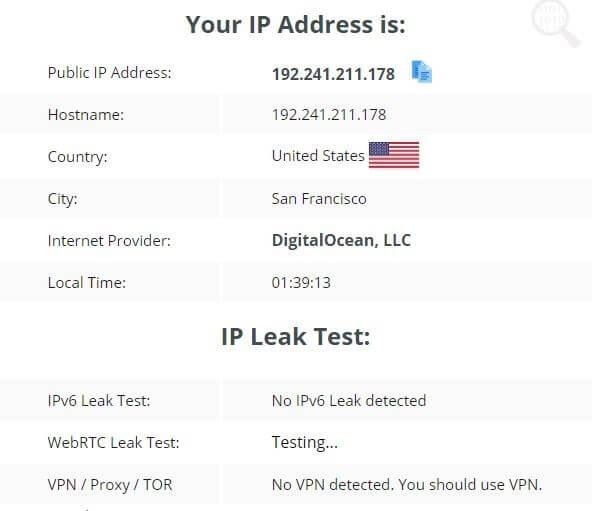

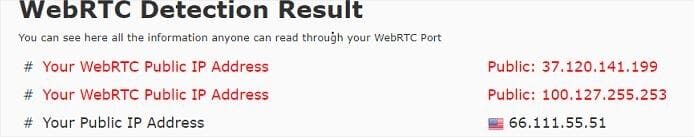

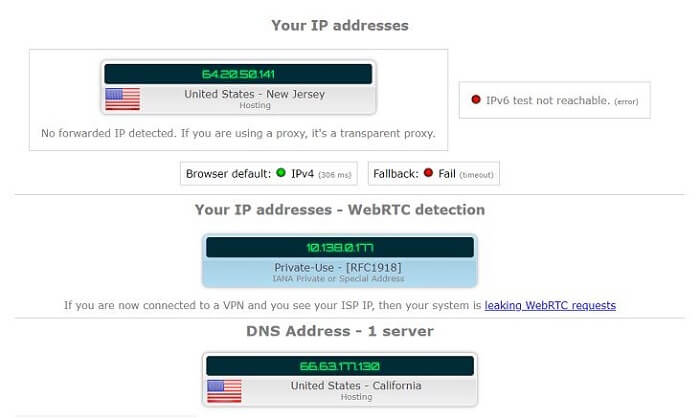

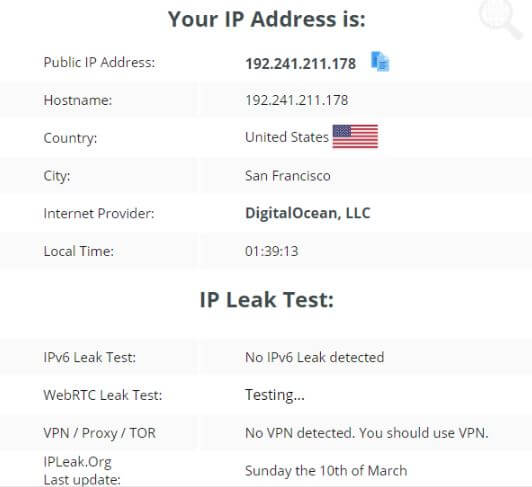

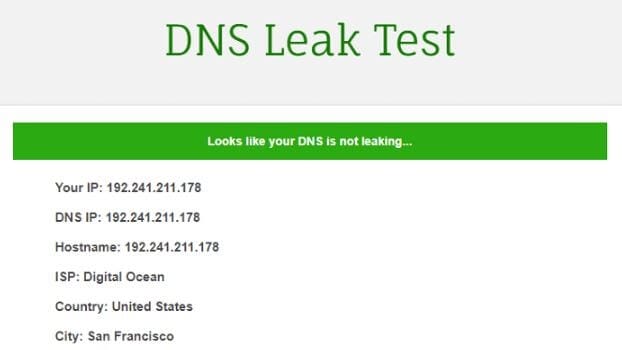

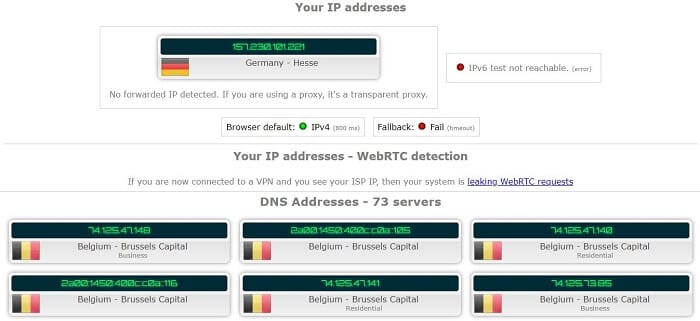

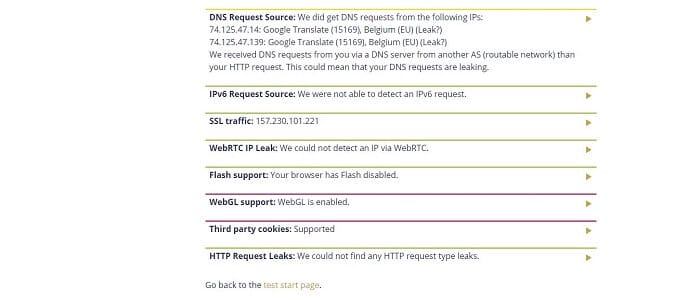

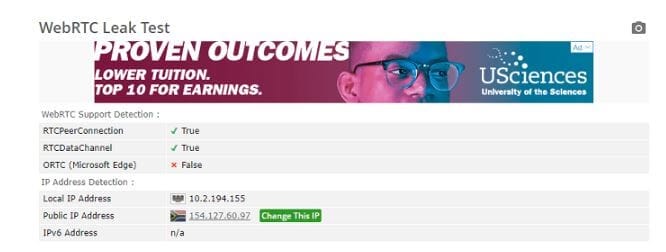

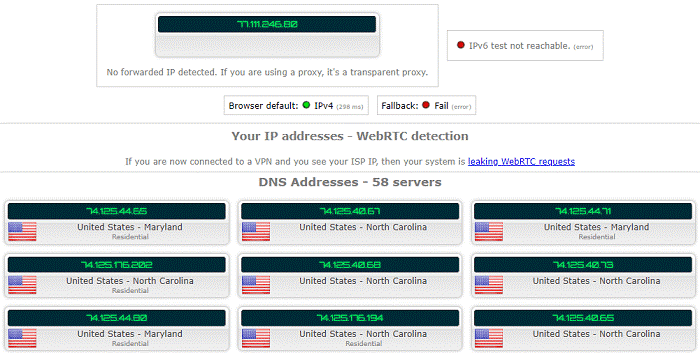

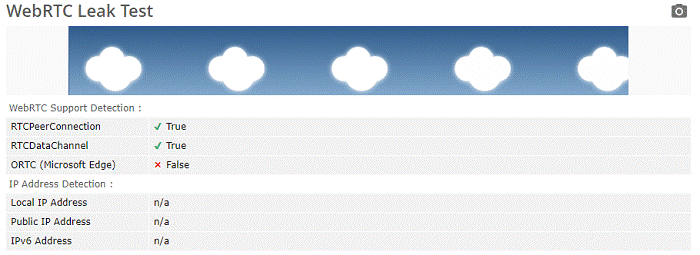

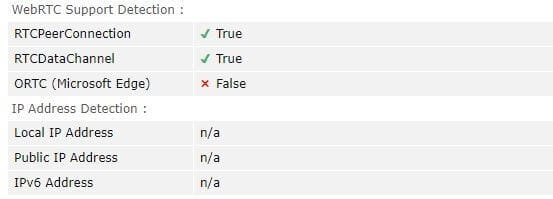

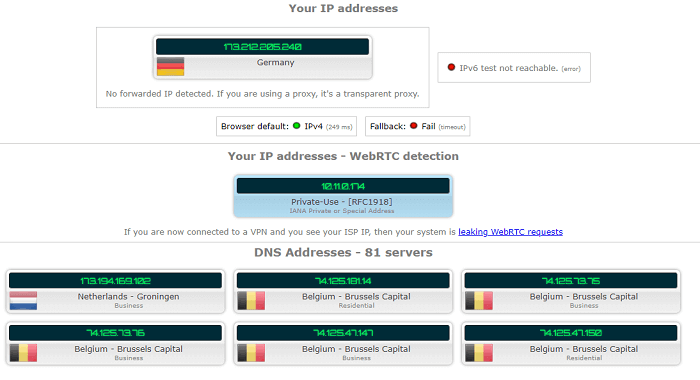

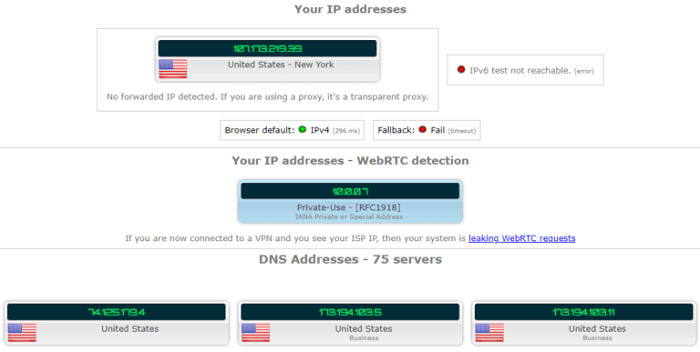

Tältä testitulosten pitäisi näyttää:

Kuten näet, yllä oleva kuvakaappaus näyttää IP-osoitteeni sekä käyttämäni DNS-palvelimet. Testi osoittaa myös, että selaimeni itse asiassa kärsii WebRTC-vuodosta.

Joten nyt, kun sinulla on peruslukeminen, voit jatkaa varsinaiseen testiin.

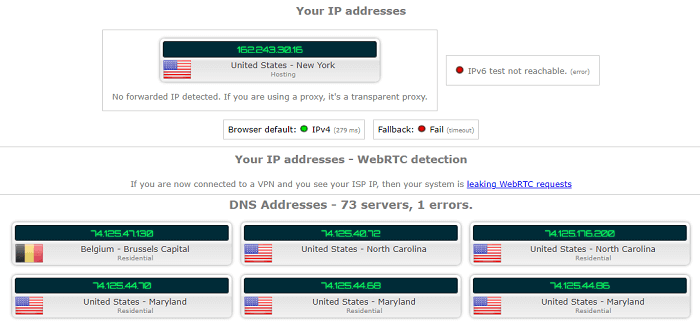

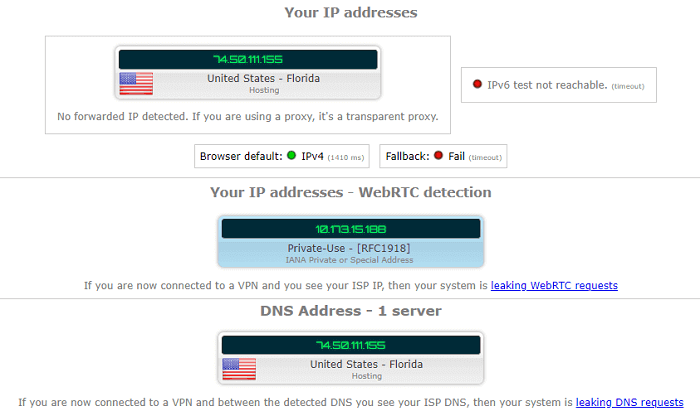

3) Yhdistä VPN ja suorita testi uudelleen

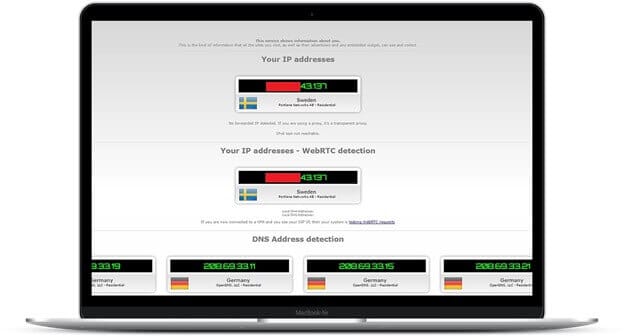

Nyt sinun on otettava VPN-yhteys käyttöön ja yhdistettävä valitsemaasi VPN-palvelimeen. Kun olet suorittanut edellytykset, sinun on suoritettava testi vielä kerran.

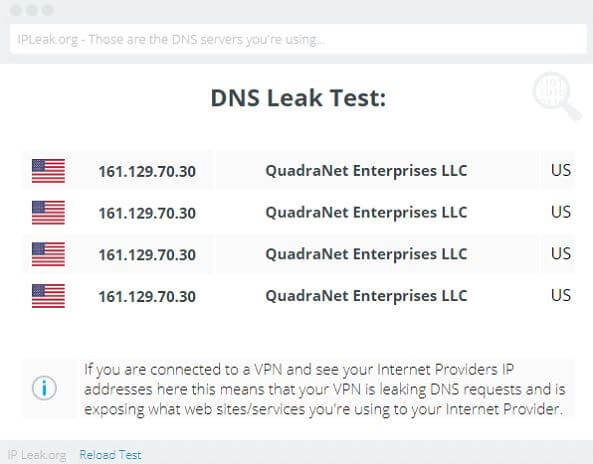

Aivan kuten ennenkin, siirry osoitteeseen IPleak.net ja suorita testi. Jos käytät luotettavaa VPN:ää vuotosuojauksella, tulosten ei pitäisi paljastaa alkuperäistä IP-osoitettasi.

Tarkemmin sanottuna sinun ei pitäisi nähdä alkuperäistä IP-osoitettasi sivun yläosassa, WebRTC-osiossa, etkä varmastikaan pitäisi nähdä IP-osoitettasi DNS-osoiteosiossa.

Toinen tapa tarkistaa vuodot

Vaikka IPleak.net ja muut vastaavat työkalut riittävät tarkistamaan, vuotaako VPN, nämä työkalut eivät välttämättä riitä joillekin käyttäjille, koska se vaatii DNS-pyyntöjen lähettämistä tarkistustyökaluille.

Koska lähetät pyynnön todellisella IP-osoitteellasi vähintään kerran tarkistustyökalupalvelimille, IP-osoitteesi saattaa kirjautua lokiin. Kuitenkin, minä vain spekuloin tätä, eikä heidän omansa ole varsinainen todiste siitä.

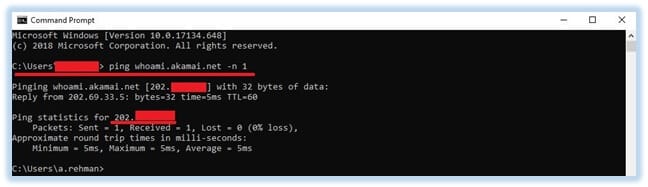

Joka tapauksessa, jos olet vainoharhainen kuten minä, voit vaihtoehtoisesti testata VPN-suojausta komentokehotteen avulla. Näin voit tehdä sen itse:

1) Avaa komentokehote Windows-tietokoneellasi ja anna testipalvelimen osoite, johon luotat. Jos et tunne palvelimia, voit käyttää seuraavia:

- akamai.net

- dnscrypt.org

- fluffcomputing.com

- ultradns.net

2) Kirjoita komentokehotteeseen ping [palvelimen nimi] -n 1. Jos se ei ole tarpeeksi ilmeinen, vaihda palvelimen nimi jollakin yllä mainituista palvelimista. Esimerkiksi " ping whoami.akamai.net -n 1 ".

Kun olet suorittanut komennon, sinun on varmistettava, että et näe todellista IP-osoitetta tuloksissa. Jos näin on valitettavasti, ystäväni olet hankkinut itsellesi vuotavan VPN:n.

Tältä VPN-testaajan tulosten pitäisi näyttää:

[wpforms id=”167985″ title=”false” description=”false”]

Kuinka korjata VPN-vuodot?

Nyt et voi mennä ja korjata kaikkia VPN-verkkojen haavoittuvuuksia, mutta voit korjata IP-, WebRTC- ja DNS-vuodot melko helposti.

Näin voit varmistaa, että VPN-verkkosi ei kärsi vuodoista…

1) Hanki luotettava VPN

Ensimmäinen ja helpoin vaihtoehto on valita VPN-palvelutsisäänrakennetulla vuotosuojauksella. NordVPN ja ExpressVPN väittävät molemmat tarjoavansa vuotosuojauksen. Kuten aiemmin mainitsin, vuotosuojaus pitää kaiken salatun tunnelin sisällä.

2) Päästä eroon WebRTC:stä

Koska useimmissa nykyaikaisissa selaimissa WebRTC on valmiiksi käytössä, se voi olla vuotavan IP-osoitteesi lähde.

Mikä on pahempaa?

Vaikka voit poistaa WebRTC:n käytöstä selaimissa, kuten FireFox, et voi tehdä sitä Google Chromessa. Koska sovelluksen sisällä ei ole tapaa poistaa WebRTC:tä käytöstä Chromessa ja Operassa, sinun on luotettava kolmannen osapuolen laajennuksiin.

Poista WebRTC käytöstä FireFoxissa

WebRTC:n poistaminen käytöstä FireFox-selaimessa on erittäin helppoa. Koska WebRTC:n poistamiseksi käytöstä on sovelluksen sisäinen ratkaisu, sinun on vain käytettävä oikeaa asetusta päästäksesi eroon siitä.

Näin se tehdään…

Siirry osoitepalkkiin ja kirjoita about:config. Kun painat enteriä, sinun pitäisi nähdä varoitusviesti.

Älä kuitenkaan pelkää, napsauta vain " Hyväksyn riskin! ”-painiketta ja olet puolivälissä. Kirjoita nyt hakupalkkiin " media.peerconnection.enabled " ja muuta näkyvän asetuksen arvoksi False.

Näin voit poistaa WebRTC:n kokonaan käytöstä Firefoxissa.

Poista WebRTC käytöstä Chromessa ja Operassa

WebRTC:n poistaminen käytöstä Chromessa ja Operassa ei ole niin helppoa verrattuna FireFoxiin. Kuten aiemmin mainitsin, sinun pitäisi luottaa kolmannen osapuolen lisäosiin.

Huomaa kuitenkin, että laajennukset eivät ole täysin tehokkaita. Tällä tarkoitan, että joissakin olosuhteissa selaimesi saattaa silti vuotaa.

Tässä on joitain selaimen laajennuksia, joita voit tarkistaa Chrome Storesta tai Operan lisäosat- sivulta.

Koska Chrome ja muut Google-tuotteet voivat olla suuri niskakipu yksityisyyden suhteen, suosittelen kokeilemaan.

3) Korjaa vuotava IP-osoitteesi

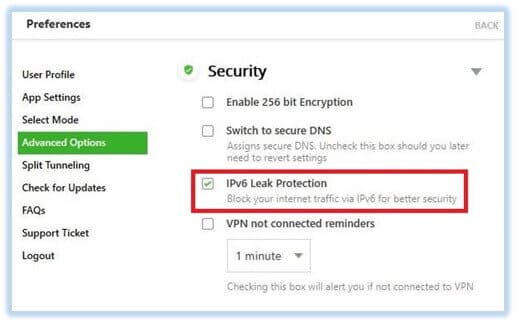

IP-vuotojen korjaaminen voi olla suurimmaksi osaksi melko hankalaa. Kuitenkin, jos olet onnekas, voit vain sekoittaa VPN-sovelluksen parilla asetuksella korjataksesi sekä DNS- että IPv6-vuodot.

Jos VPN-sovelluksesi ei tue tällaisia mukautuksia, sinun on poistettava sekä DNS- että IPV6-asetukset manuaalisesti käytöstä haluamallasi laitteella.

Esittelytarkoituksessa aion näyttää sinulle, kuinka voit poistaa DNS- ja IPV6-asetukset käytöstä Windows-koneellasi.

Syy miksi valitsen Windowsin, johtuu siitä, että se on laajimmin käytetty alusta, ja myös siksi, että se on niin saatanan vuotava.

Kuten aiemmin mainitsin, Windows käsittelee DNS-pyyntöjä erittäin huonosti. Vaikka VPN olisi käytössä, saatat silti kohdata vuotoja.

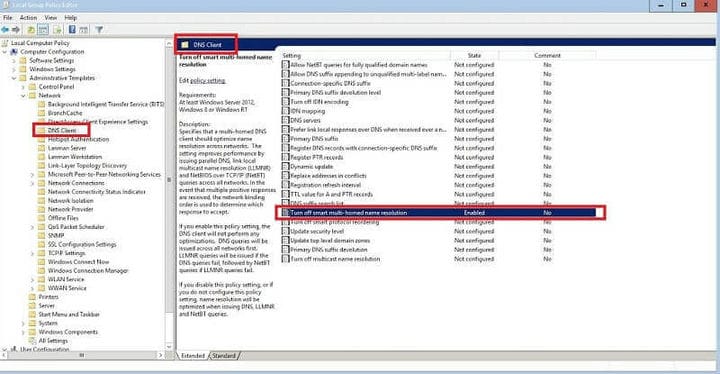

Aloitetaan poistamalla Smart Multi-Homed Named Resolution -ominaisuus käytöstä ryhmäkäytäntöeditorissa.

Poista Smart Multi-Homed Named Resolution käytöstä

1) Aloita siirtymällä ryhmäkäytäntöeditoriin. Voit tehdä tämän painamalla Windows + R ja kirjoittamalla " gpedit.msc "

2) Siirry seuraavaksi kohtaan Hallintamallit> Verkko> DNS-asiakas ja etsi kohta "Poista älykäs usean kodin nimentarkistus".

3) Kaksoisnapsauta asetusta, napsauta " Ota käyttöön " ja paina sitten " OK " -painiketta

Siinä kaikki, olet juuri poistanut onnistuneesti käytöstä ärsyttävän Smart Multi-Homed Named Resolution -ominaisuuden.

Määritä DNS-palvelimet manuaalisesti

Toinen vaihtoehto, joka sinun on korjattava vuotava DNS Windows-koneellasi, on määrittää haluamasi DNS-palvelimet manuaalisesti. Tämä on tietysti paljon helpompi vaihtoehto kuin se, jonka näytin sinulle aiemmin.

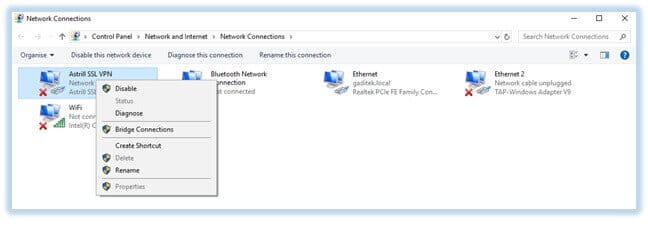

Voit tehdä tämän siirtymällä Windows-tietokoneesi Verkkoyhteydet -asetuksiin. Seuraa vain alla olevia vaiheita, niin sinun pitäisi olla valmis hetkessä.

1) Siirry kohtaan Ohjauspaneeli > Verkko ja Internet > Verkkoyhteydet ja napsauta hiiren kakkospainikkeella verkkosovitinta, jonka asetuksia haluat muuttaa. Esimerkiksi aion muuttaa Astrill VPN:n asetuksia.

2) Napsauta nyt Ominaisuudet-vaihtoehtoa avataksesi Ethernet-ominaisuudet.

3) Poista seuraavaksi valinta " Internet Protocol Version 6 " -kohdasta jokaisen sovittimen kohdalla, joudut ehkä suojaamaan IPv6:ta vuotamasta.

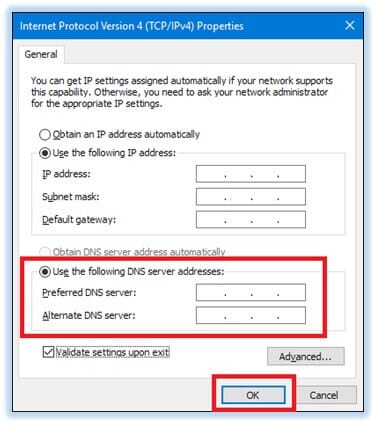

4) Kun olet valmis, valitse " Internet Protocol Version 4 " ja napsauta " Properties " -painiketta.

5) Valitse nyt Ominaisuudet-valikosta " Käytä seuraavia DNS-palvelinosoitteita " ja kirjoita VPN-palveluntarjoajasi tarkka DNS-palvelimen osoite ensisijaiseksi ja vaihtoehtoiseksi DNS-palvelimeksi. Jos VPN-palveluntarjoajasi ei tarjoa omaa DNS-palvelinosoitetta, voit käyttää vain julkisia DNS-palvelimia.

[wpforms id=”167986″ title=”false” description=”false”]

Käärimistä!

Vaikka en pidäkään nimien häpeämisestä VPN-palveluista, vuotavien VPN-verkkojen paljastaminen on kuitenkin todellinen tarve, koska tietosuojaongelmat lisääntyvät.

Koska totta puhuen, kukaan ei nauti Sherlockin pelaamisesta omalla Internet-yhteydellään. Ja alustavan VPN-suojaustestin suorittaminen ei todellakaan ole haittaa.

Sen sijaan, että käytät sitä sokeasti, testaa VPN:si puutteiden varalta ja suorita se VPN-perusvuototestin läpi.

Olen kuitenkin tehnyt kaiken työn puolestasi, joten sinun ei tarvitse suorittaa raskasta VPN-testiä itse.

Ole hyvä.

[wpforms id=”167956″ title=”false” description=”false”]