Zukunft des IoT nach 2022 – Untergang oder Erlösung?

Die lang erwartete Flut der IoT-Branche steht vor der Tür. Schätzungen zufolge wird der Smart-Home-Markt bis 2022 um 54 Milliarden US-Dollar wachsen. Und Prognosen zeigen, dass es bis 2050 weltweit mehr als 100 Milliarden IoT-verbundene Geräte geben wird. Aber es gibt zu viele Risiken im Zusammenhang mit diesen IoT-verbundenen Geräten.

Haben Sie gehört, wie Hacker auf ein Babyphone zugegriffen haben? Oder der Iran hat eine US-Drohne gehackt? Oder interessiert Sie nur, wie ein IoT-Gerät Ihre Schlafzimmerbeleuchtung einschalten kann?

Was ist IoT?

IoT (Internet of Things) bezeichnet die Verbindung von physischen Geräten über ein Cloud-basiertes Netzwerk. Jedes physische Gerät, einschließlich Kaffeemaschine, Apple Watch, Babyphone, intelligenter Kühlschrank oder Wasserhahn, das über einen Sensor und eine Internetverbindung verfügt, ist ein IoT-Gerät. Einfach ausgedrückt, wird jedes physische Gerät, das Sie über eine Internetverbindung überwachen oder steuern können, als IoT-Gerät betrachtet.

Aber Hacker können auf diese IoT-verbundenen Geräte zugreifen. Aus diesem Grund ist der Schutz Ihrer Daten wichtig. Es wird geschätzt, dass die von IoT-Geräten generierte Datenmenge bis 2025 voraussichtlich 73,1 ZB (Zettabyte) erreichen wird. Und Sie müssen diese Informationen vor Cyberangreifern schützen.

Aufgrund des IoT erzeugen Menschen riesige Datenmengen. Und das IoT setzt auch Menschen dem Risiko der Datenexposition aus. Mit solch einer enormen Datenmenge steigt auch das Risiko von Sicherheitsverletzungen.

Sicherheitsherausforderungen des IoT

Das IoT wird zu einer Bedrohung für den Menschen, da es keine Standardsicherheitsprotokolle hat. Da in den kommenden Jahren immer mehr Organisationen und Städte IoT-Geräte verwenden werden, müssen diese über eine zusätzliche Sicherheitsebene verfügen.

Man-in-the-Middle-Angriff (MiTM)

Während eines MiTM-Angriffs versuchen Hacker, Ihr Gerät mit einer bösartigen Internetverbindung zu verbinden. Und Sie werden keine Ahnung haben, dass Sie ein anderes Netzwerk verwenden. Und wenn Hacker erfolgreich einen MiTM-Angriff durchführen können, können sie Ihre Internetsuchen kontrollieren und auf Ihre privaten Daten zugreifen.

Netzwerksicherheit

Die Authentifizierung ist eine weitere Sicherheitsherausforderung von IoT-Geräten, da sie ungeschützte Daten in der Cloud erstellen und freigeben. Die Sicherheit von IoT-verbundenen Geräten hängt von einer Basisstation ab, die Ihr Wi-Fi ist, und Hacker können es jederzeit leicht hacken.

Datensicherheit

Fünf IoT-Geräte benötigen fünf Verschlüsselungsschlüssel. Sie können einen einzigen Verschlüsselungsschlüssel verwenden, um mehrere mit dem IoT verbundene Geräte zu sperren oder zu entsperren. Die Verwendung eines einzigen Verschlüsselungsschlüssels für mehrere Geräte ist jedoch riskant. Denn wenn Hacker Zugriff auf ein einzelnes IoT-Gerät erhalten, können sie alle angeschlossenen Geräte kontrollieren.

Webinterface

Die Webschnittstelle von IoT-verbundenen Geräten muss mit einem Sicherheitsprotokoll geschützt werden. Jedes IoT-Gerät, von Ihrer intelligenten Mikrowelle bis hin zu einer intelligenten Glühbirne, sollte im Laufe der Zeit kontinuierlich aktualisiert werden, um die Sicherheit zu verbessern. Aber nach einem Upgrade müssen die Hersteller auch IoT-verbundene Geräte testen, bevor sie sie an Benutzer verkaufen.

Jüngste Angriffe auf IoT Connected Devices

IoT wandelt sich vom Internet der Dinge zum Internet der Bedrohungen.

Futterautomat geht offline

Die obige Geschichte ist ein Beispiel für eine Fehlfunktion eines Geräts. Stellen Sie sich vor, Ihr Haustier hungert eine Woche lang? Nur weil Ihr IoT-Gerät aufgrund von Problemen mit der Internetverbindung nicht mehr funktioniert.

Unsichere Babyphones

Das Babyphone hat ein schwaches Passwort, mit dem Hacker ein Babyphone steuern. Aber wie? Schwache Verschlüsselung ist ein idealer Punkt für Hacker, um Ihr IoT-verbundenes Gerät zu kontrollieren.

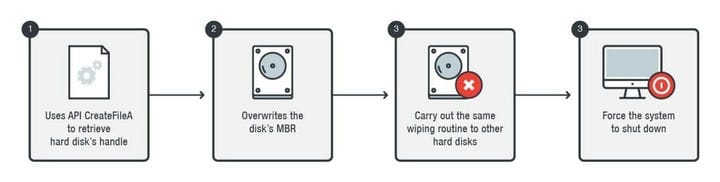

Überfall auf die Bank von Chile

Hacker benutzten einen Virus namens KillDisk, um in die Computer und Server der Bank of Chile einzudringen. Die Hacker schalteten das gesamte System ab, starteten es neu und stahlen bis zu 10 Millionen US-Dollar an SWISS-Überweisungen. Das obige Bild zeigt, wie Hacker die Banco de Chile über IoT-Verbindungen infiltriert und angegriffen haben.

Der Iran hat eine US-Drohne gehackt

Iranische Hacker verschafften sich Zugang zur Kommandozentrale der USA und hackten eine ihrer Drohnen. Später zeigten Hacker Aufnahmen aus der Vogelperspektive der Drohne und landeten sie sicher irgendwo. Durch Hacken der GPS-Navigation auf der Drohne konnten iranische Hacker auf eine US-Drohne zugreifen und diese kontrollieren.

Wenn eine Drohne die GPS-Navigation verwendet, läuft sie automatisch auf Autopilot, wodurch ihre Sicherheitsprotokolle offengelegt werden. So war es für Hacker einfacher, eine US-Drohne anzuvisieren und zu kontrollieren, während sie durch die Grenzen navigiert.

Forscher haben ein fahrerloses Auto gehackt

Einige Forscher überprüften die Sicherheitsprotokolle von Fiat-Autos. Es gibt eine Uconnect-Funktion im Jeep mit Internetverbindung, die Forscher leicht hacken konnten, um Fiat Jeep zu steuern. Ein Beweis dafür, dass die Hersteller von fahrerlosen Autos ihre Steuergeräte für mehr Sicherheit straffen müssen.

Es gibt viele ungeschützte Zugriffspunkte in IoT-verbundenen Geräten, die unbedingt gesichert werden müssen. Da viele Unternehmen IoT-gesteuerte Apps und Heimgeräte auslagern, sind ihre Sicherheitsprotokolle nicht stark genug gegen Cyberangriffe. Unternehmen können keine sicherheitsgesteuerten Prozesse erstellen, ohne die tatsächlichen Schwachstellen in IoT-verbundenen Geräten zu kennen.

Was Experten über IoT Connected Devices sagen

Viele Cybersicherheitsexperten haben ihre Meinung zu den Sicherheitslücken und Gefahren von IoT-verbundenen Geräten geäußert.

Jothy Rosenberg – CEO von Dover Microsystems

Das Problem, das IoT hat, ist, dass die Prozessoren von IoT-Geräten eine 75 Jahre alte Von-Neumann-Architektur verwenden, die bis ins Jahr 1945 zurückreicht. Das bedeutet, dass unsere Prozessoren einfach sind und nicht wissen können, ob das, was sie tun, der Absicht entspricht Anwendungsentwickler oder wenn sie einem Angreifer bieten.

Amy Smith – Technology Analyst bei FitSmallBusiness.com

Eines der größten Risiken ist das mangelnde Sicherheitswissen der Verbraucher. Benutzer von IoT-Geräten müssen sicherstellen, dass sie die Standardnetzwerknamen und -kennwörter ändern, wenn sie ihre Geräte mit Wi-Fi verbinden. Andernfalls riskieren sie, ihre Daten Hackern preiszugeben.

Emily Healy – Expertin für Cybersicherheit bei Secrutiny

In unseren Prognosen für 2022 haben wir festgestellt, dass IoT als neuer Weg zum Eindringen in interne Umgebungen ins Visier genommen wird. Diese Kamera oder Smart TV oder Heizungssteuerung macht einen Unterschied. Die Markteinführungsgeschwindigkeit ist für Anbieter von größter Bedeutung, da der Wettbewerb groß ist. es ist ein Landraub für Kunden.

Jake Rowlands – Lauffeuer

Der Zustrom neuer IoT-Geräte am Arbeitsplatz stellt eine Vielzahl von Herausforderungen dar, da IT-Teams darum kämpfen, die Gerätesicherheit aufrechtzuerhalten. Bei jedem neuen Gerät, das an den Arbeitsplatz gebracht wird, muss ein CIO die Auswirkungen auf das breitere IT- und Sicherheitsökosystem berücksichtigen, das Unternehmen vor potenziellen Cyberangriffen schützen kann.

Wie das IoT einen großen Einfluss auf unser Leben haben wird

Daten genau analysieren

Es gibt eine riesige Menge an Gesundheitsdaten, und IoT-Geräte werden verwendet, um mühsame Aufgaben wie die Segmentierung dieser Daten in bestimmte Aufträge zu erledigen. Da IoT-verbundene Geräte genaue Scans und detaillierte Gesundheitsberichte erstellen können, können Ärzte die Datenverarbeitung beschleunigen.

Anpassung an die Bedürfnisse der Verbraucher

IoT wird verwendet, um vorherzusagen, wie Verbraucher Versorgungseinrichtungen wie Wasser, Strom und Lebensmittel nutzen werden. IoT-fähige Geräte werden dabei helfen, die Bedürfnisse der Verbraucher vorherzusagen und die Agrarindustrie zu beeinflussen.

Intelligentere Städte bauen

Wie ich bereits erwähnt habe, verwenden nur wenige Städte bereits IoT-gestützte Geräte, um eine intelligente Stadt zu bauen, die frei von Verkehr, Luftverschmutzung und Verkehrsunfällen sein wird. Durch den Einsatz von IoT werden viele Städte ein Cloud-gestütztes System zur Überprüfung der Luftverschmutzung, eines Verkehrsmanagementsystems und zur Erstellung von Bürgerdaten erstellen.

Schutz der Blockchain-Technologie

Da das IoT nicht mit einem dezentralen System verbunden ist, erhöht es das Risiko, Malware-Angriffen oder Hacking ausgesetzt zu sein. Aus diesem Grund können Blockchain und IoT eine perfekte Mischung sein, da sich IoT auf ein dezentralisiertes System mit starken Sicherheitsprotokollen verlassen muss.

Was kommt als nächstes für das IoT?

Da IoT-verbundene Geräte in nur wenigen Jahren üblich sein werden, ist Sicherheit die größte Sorge für Benutzer. IoT-verbundene Geräte benötigen bessere Sicherheitsprotokolle sowie regelmäßige Firmware-Upgrades, um wachsende Bedrohungen zu bekämpfen.

Damit dies geschehen kann, müssen Sicherheitsbehörden sicherheitsgestützte Richtlinien erstellen, um sicherzustellen, dass jeder Hersteller von IoT-Geräten der Sicherheit Priorität einräumt.

Darüber hinaus müssen Benutzer von IoT-Geräten auch wissen, wie sie Sicherheitsverletzungen verhindern können. Entwickler müssen sicherstellen, dass IoT-Geräte bei der Bereitstellung über einen starken Passcode, eine sichere Schnittstelle und eine sichere Internetverbindung verfügen.

Hier sind einige Dinge, die führende Unternehmen beim Design von IoT-Geräten berücksichtigen müssen.

- Sicherstellen, dass das richtige Team die Befugnis hat, die Sicherheit von IoT-Geräten zu verwalten

- Hinzufügen von mehr produkterfahrenen Ressourcen in Sicherheitsteams

- Bewertung, wie IoT-gesteuerte Daten geschützt und verarbeitet werden, um Angriffe zu verhindern

- Verwendung von Risikobewertungsmodellen und früheren Bedrohungen zur Integration von Sicherheitsprotokollen in IoT-Geräte

- Einbindung branchenspezifischer Teams für die Entwicklung sicherer IoT-Geräte

Auf diese Weise können wir versuchen, die Sicherheitslücken auf IoT-verbundenen Geräten in Zukunft zu reduzieren und eine hohe Sicherheit zu gewährleisten. Die Erhöhung der Sicherheit ist eine Herausforderung für Hersteller von IoT-Geräten, und diese Geräte bleiben gefährdet, solange wir veraltete Sicherheitsmethoden verwenden. Die Sicherheitsvorkehrungen müssen mit dem technologischen Fortschritt immer wieder aufholen.

Das ist unsere einzige Hoffnung, wenn wir die Bedrohung durch Hacker in einer Zeit eindämmen wollen, in der digitale Geräte auf dem besten Weg sind, die Menschen zahlenmäßig zu übertreffen.